一次简单的服务器取证入门

检材:https://pan.baidu.com/s/1T_OBlqe–7C-sfYhYyMZjQ?pwd=8e19

目录

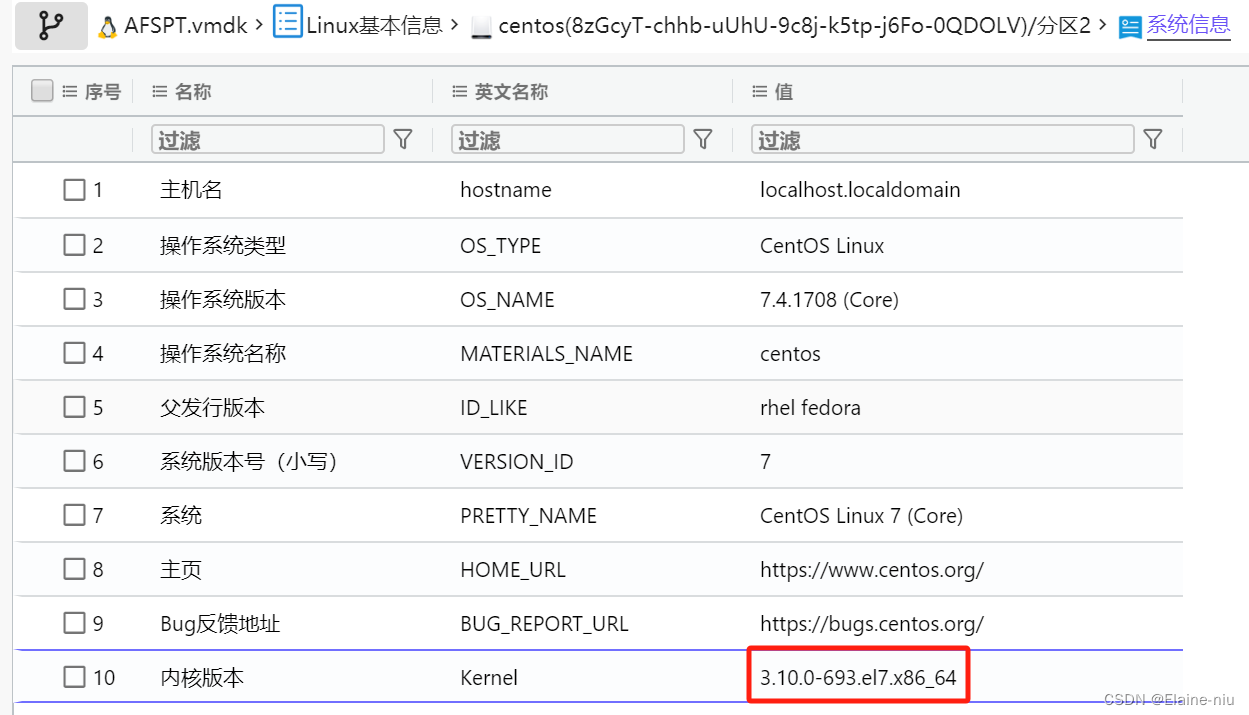

1、系统的内核版本

3.10.0-693.el7.x86_64

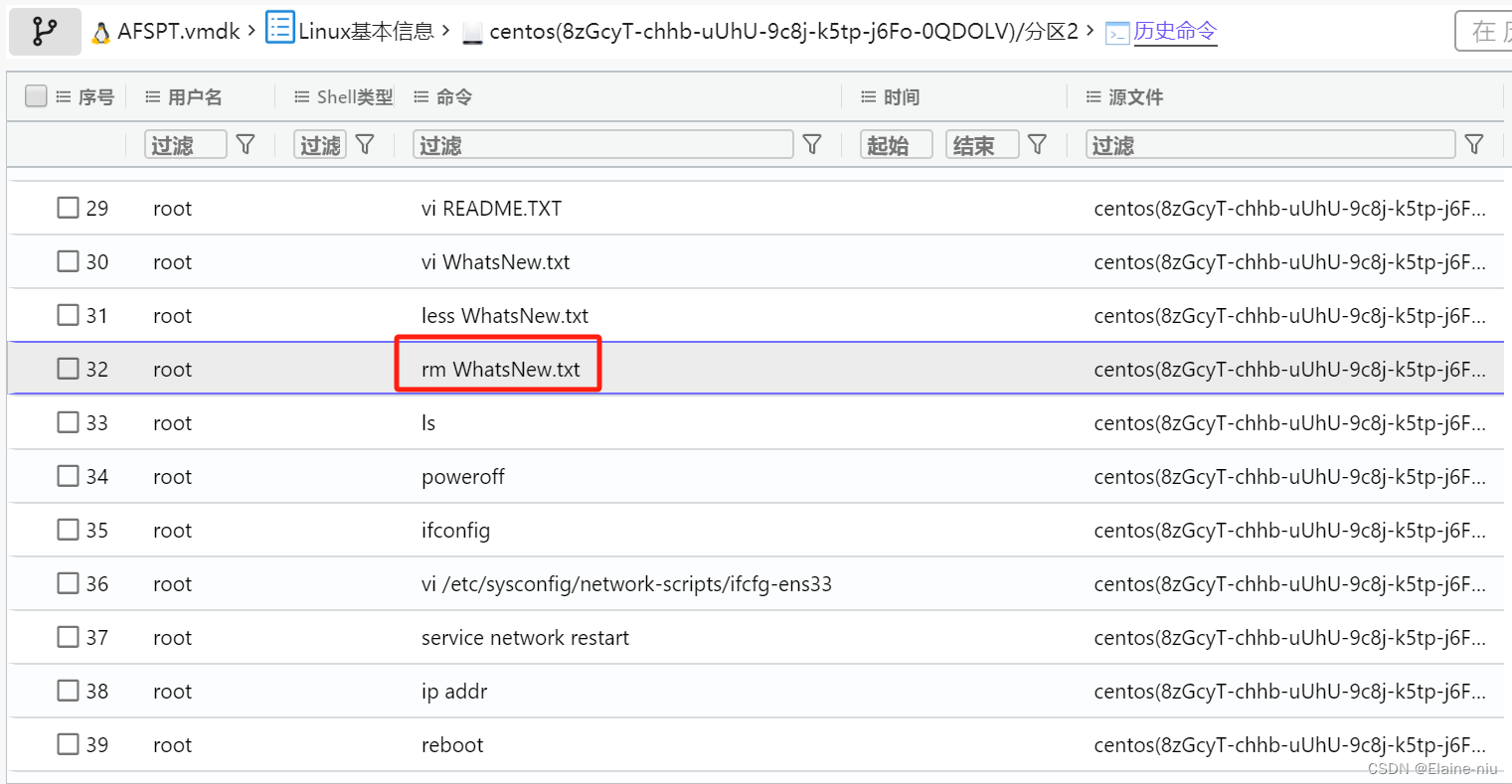

2、系统的历史命令第32条

rm WhatsNew.txt

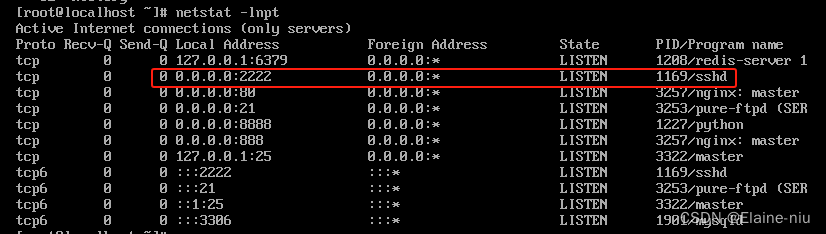

3、SSH服务的开放端口

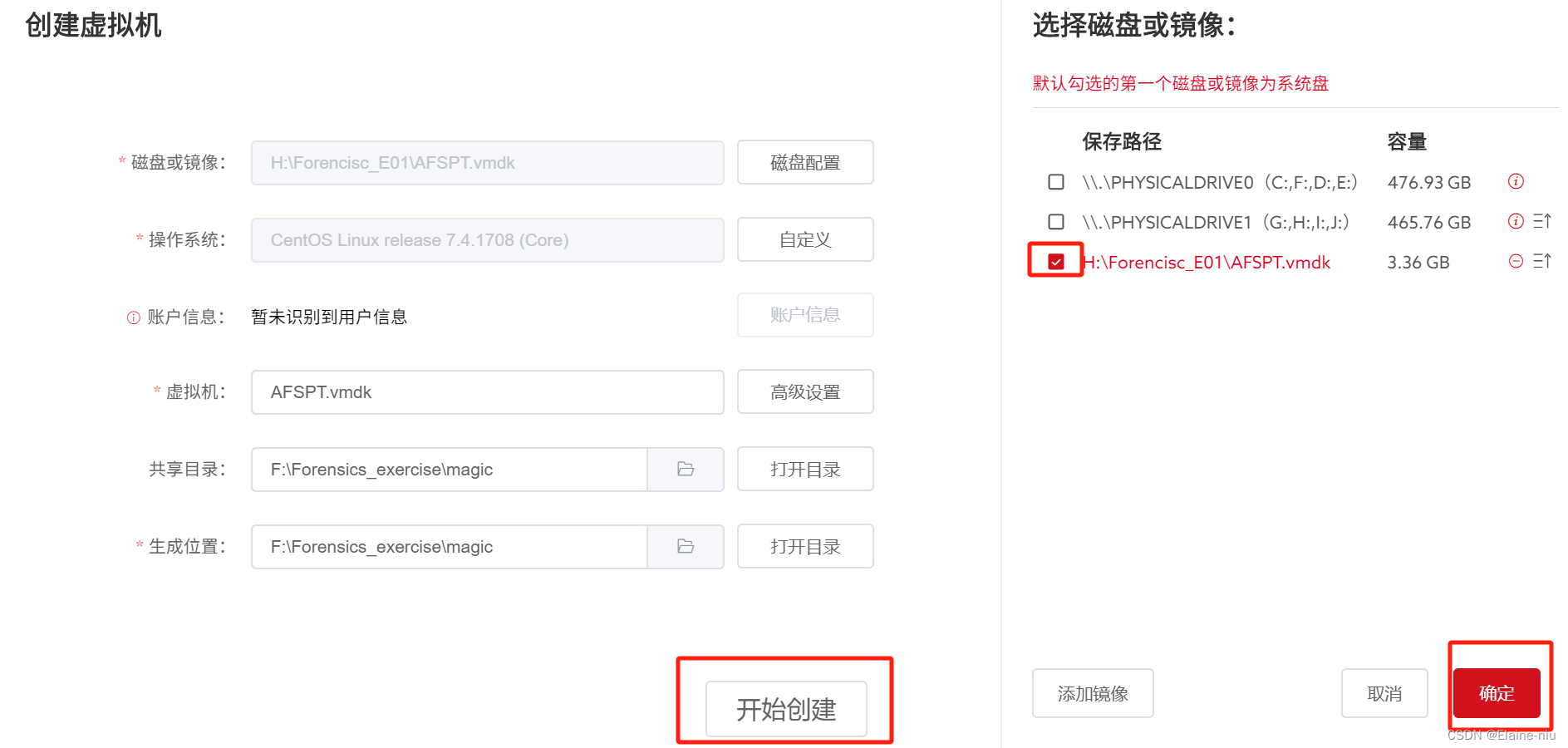

对镜像进行仿真

-

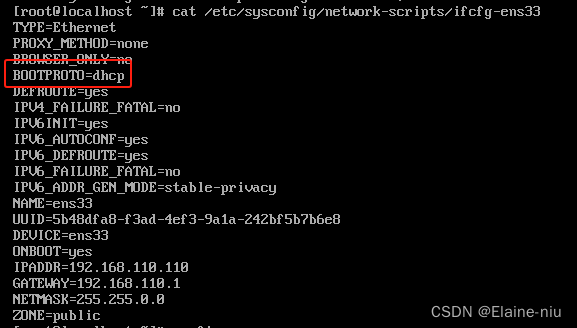

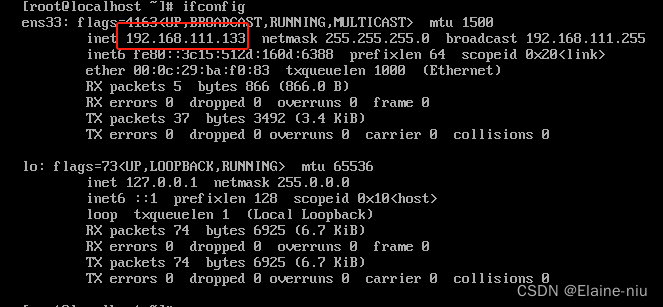

使用火眼来仿真,系统默认的网络接口配置文件是

BOOTPROTO=static,也就是静态IP地址。- 做题的时候要改为

dhcp,这题的网络接口配置文件在 /etc/sysconfig/network-scripts/ifcfg-ens33,一般也是在/etc/sysconfig/network-scripts目录下 ; 虚拟机的网络适配器是仅主机模式下

成功变成动态的IP

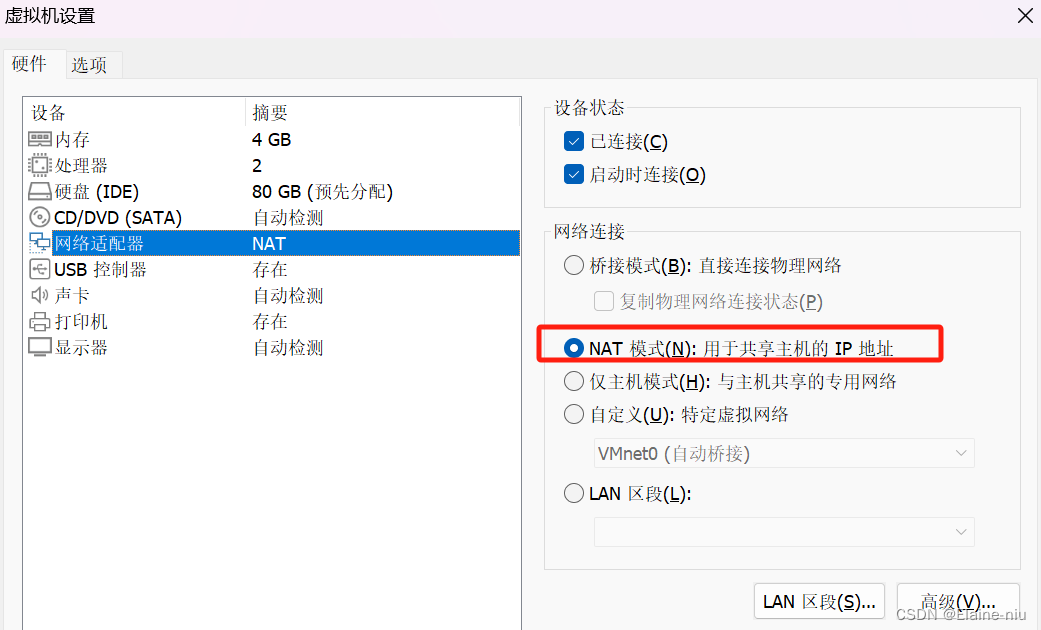

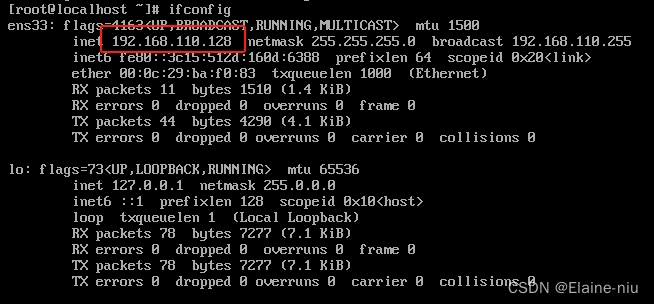

- 或者在VM的 编辑 --> 虚拟网络编辑器 --> 都改成110的同网段 ;虚拟机 --> 设置 --> 网络适配器 --> NAT模式 ;改为dhcp

下图就是

BOOTPROTO=static,静态IP

- 做题的时候要改为

-

使用美亚的仿真,系统默认的网络接口配置文件是

BOOTPROTO=dhcp,就不用进行更改了

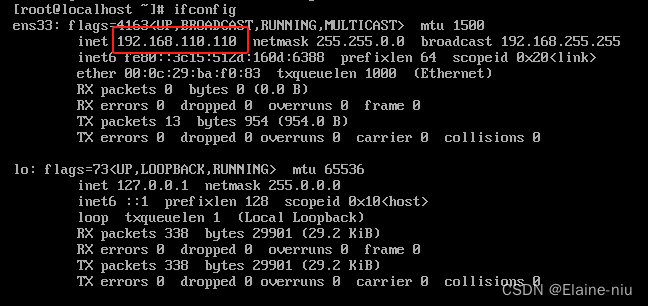

netstat -lnpt

端口也知道了,就可以进行ssh连接

2222

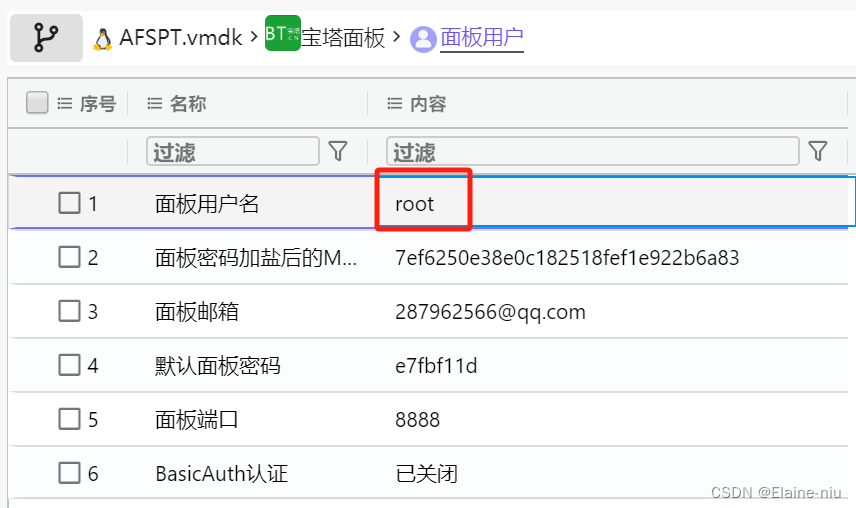

4、宝塔面板的用户名

root

5、宝塔面板的端口号

上图

8888

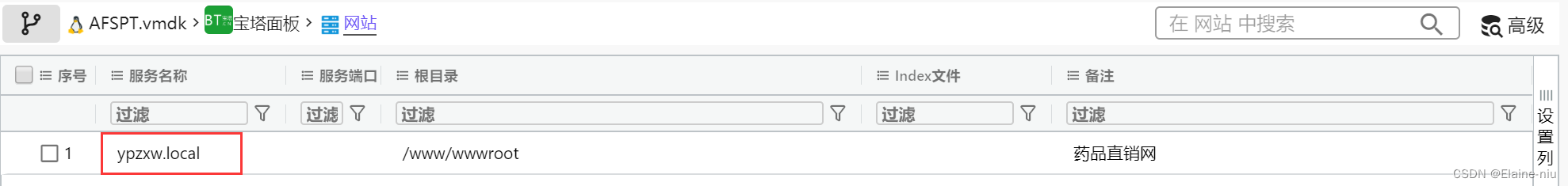

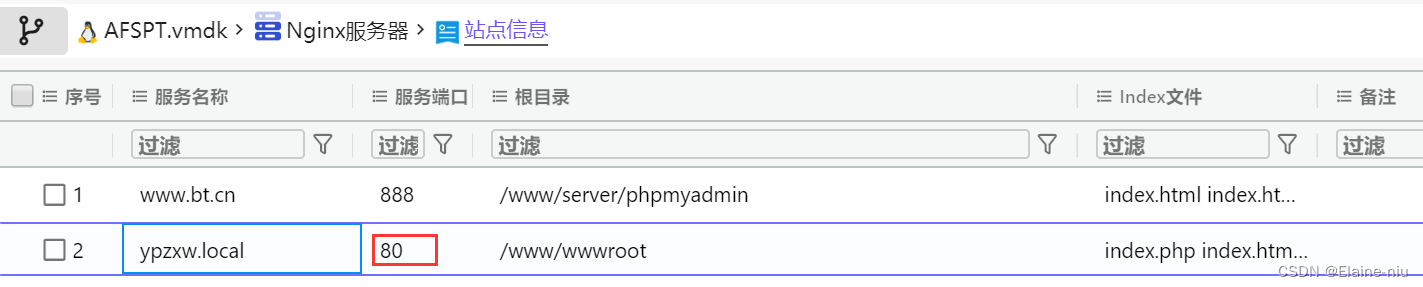

6、面板上的网站域名

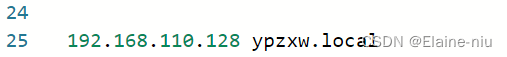

ypzxw.local

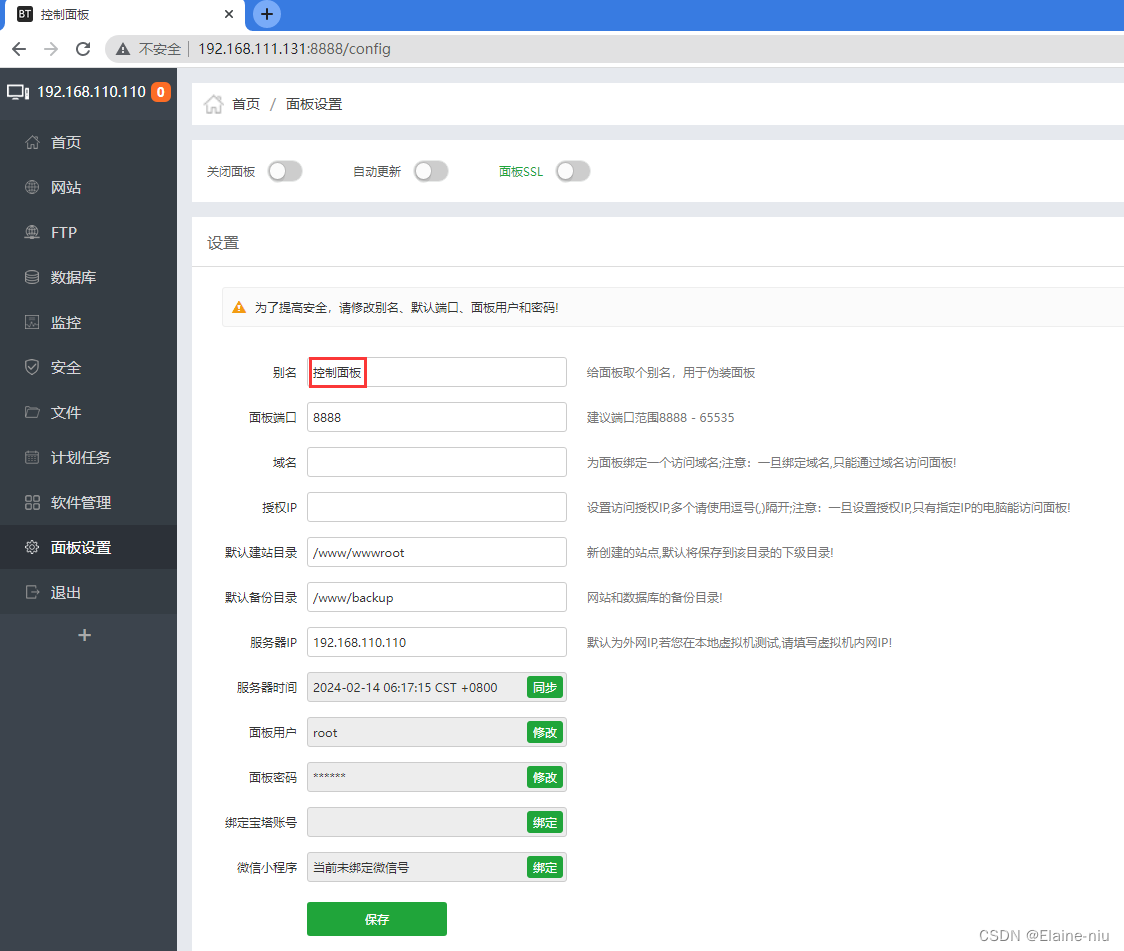

7、面板是否开启了SSL服务

这里进行宝塔的登录,只知道用户名是root,不知道密码,加上宝塔的版本是旧版本,使用以下的命令进行改密码,改为123456

cd /www/server/panel && python tools.py panel 123456

进入宝塔面板,在网站中能找到SSL服务

否

8、面板别名是什么

控制面板

9、系统所使用的web服务是什么

netstat -lnpt

nginx

10、网站所用的mysql服务版本(x、x、xx)

5.6.37

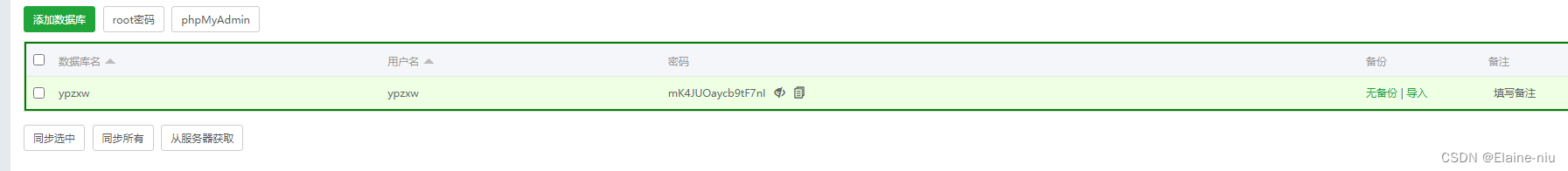

11、网站数据库名称

ypzxw

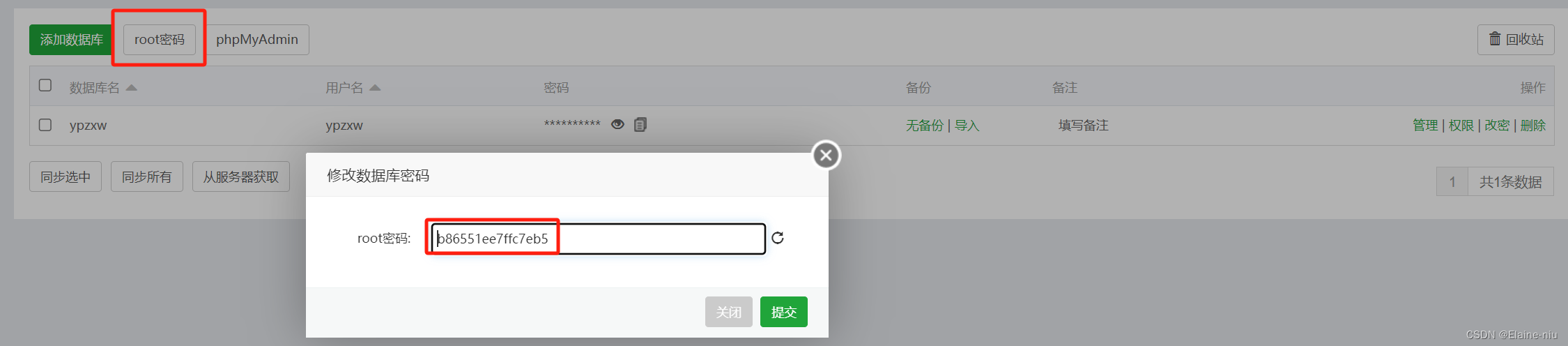

12、接上问,数据库root密码是什么

在终端中修改数据库root密码的命令

cd /www/server/panel && python tools.py root 123456

b86551ee7ffc7eb5

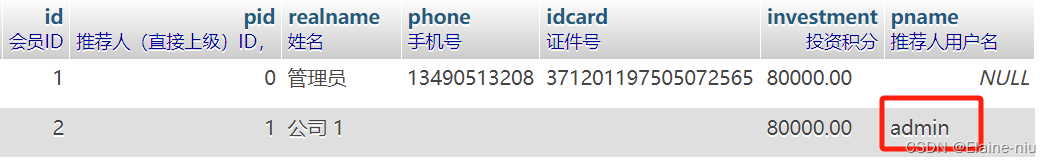

13、网站管理员账号用户名

admin

14、网站默认端口

80

15、登录网站的密码加密盐值是否固定,若固定,请给出盐值

Tip:加密盐值

MD5('密码' + 'salt(盐值)' )= '密文'

也有可能是SHA加密的方式

要做这题就要分析源代码了

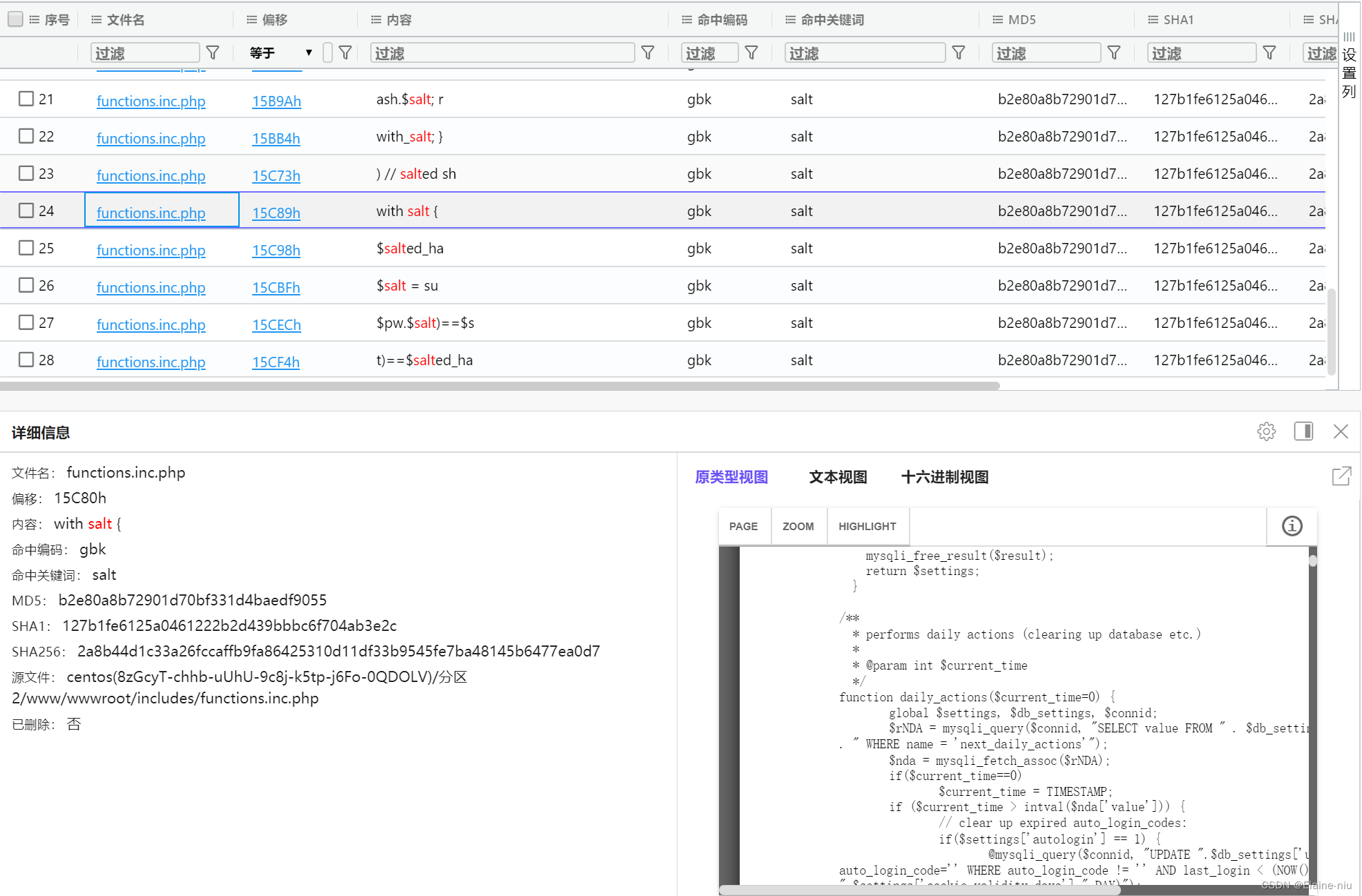

结合题目使用了加盐的方式,得知关键词salt

用火眼的全局搜索

知道了关于这个代码的文件/www/wwwroot/includes/functions.inc.php

对加密方式进行分析

/**

* generates password hash

*

* @param string $pw

* @return string

*/

function generate_pw_hash($pw)

{

$salt = random_string(10,'0123456789abcdef');

$salted_hash = sha1($pw.$salt);

$hash_with_salt = $salted_hash.$salt;

return $hash_with_salt;

}

盐值是从0123456789abcdef中随机抽取10个,所以加密盐值是不固定的

不固定

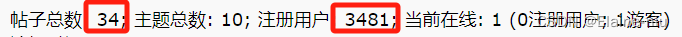

16、网站帖子总数为多少

登录后台进行确认

首先要设置hosts文件,路径:C:\Windows\System32\drivers\etc,

在最后加上一行

[IP] [域名]

这里的后台页面不是要找到某一个目录,用扫描软件是行不通的,要直接登录管理员账号;

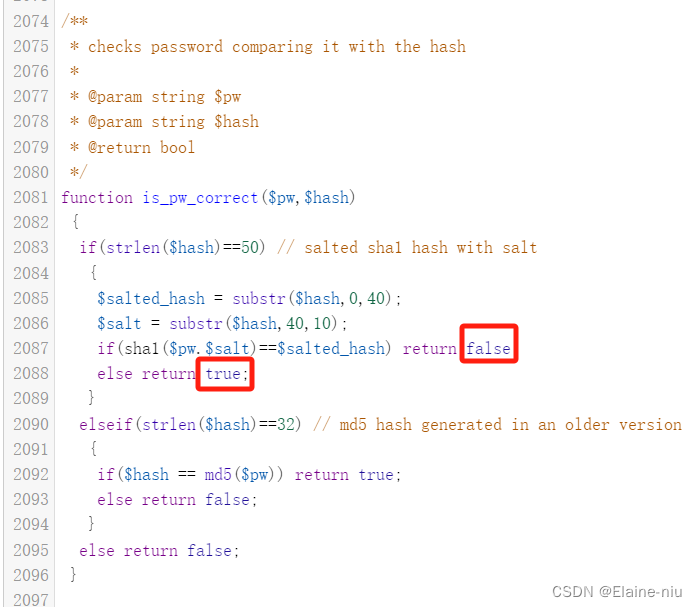

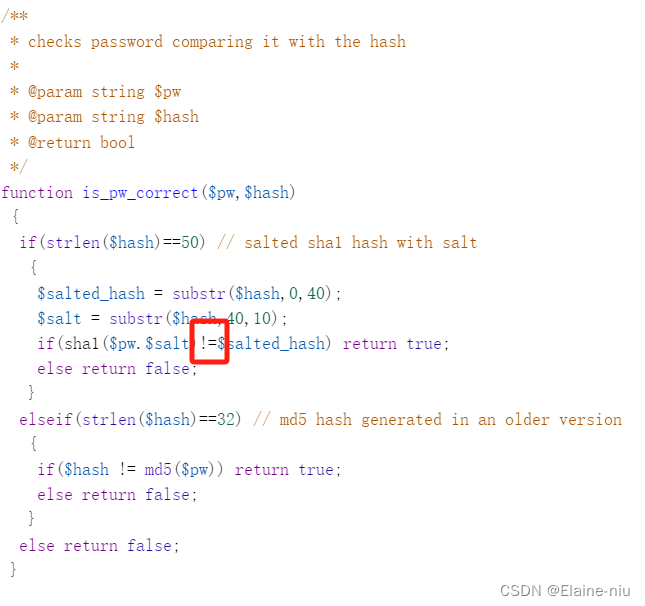

从第15题里分析的那段加密代码下面就是验证密码的方式了,验证密码的方式是哈希值的比对

/**

* checks password comparing it with the hash

*

* @param string $pw

* @param string $hash

* @return bool

*/

function is_pw_correct($pw,$hash)

{

if(strlen($hash)==50) // salted sha1 hash with salt

{

$salted_hash = substr($hash,0,40);

$salt = substr($hash,40,10);

if(sha1($pw.$salt)==$salted_hash) return true;

else return false;

}

elseif(strlen($hash)==32) // md5 hash generated in an older version

{

if($hash == md5($pw)) return true;

else return false;

}

else return false;

}

管理员的密码似乎难以破解,这时我们可以直接改源码

这段代码的意思是将输入的密码加密成哈希值然后和后台数据的哈希值进行比对,一样才能成功登录

这里改验证的源码方法有两种:

- 把

true改为false - 把

==改为!=

或者是

接下来就可以随意的输入密码了

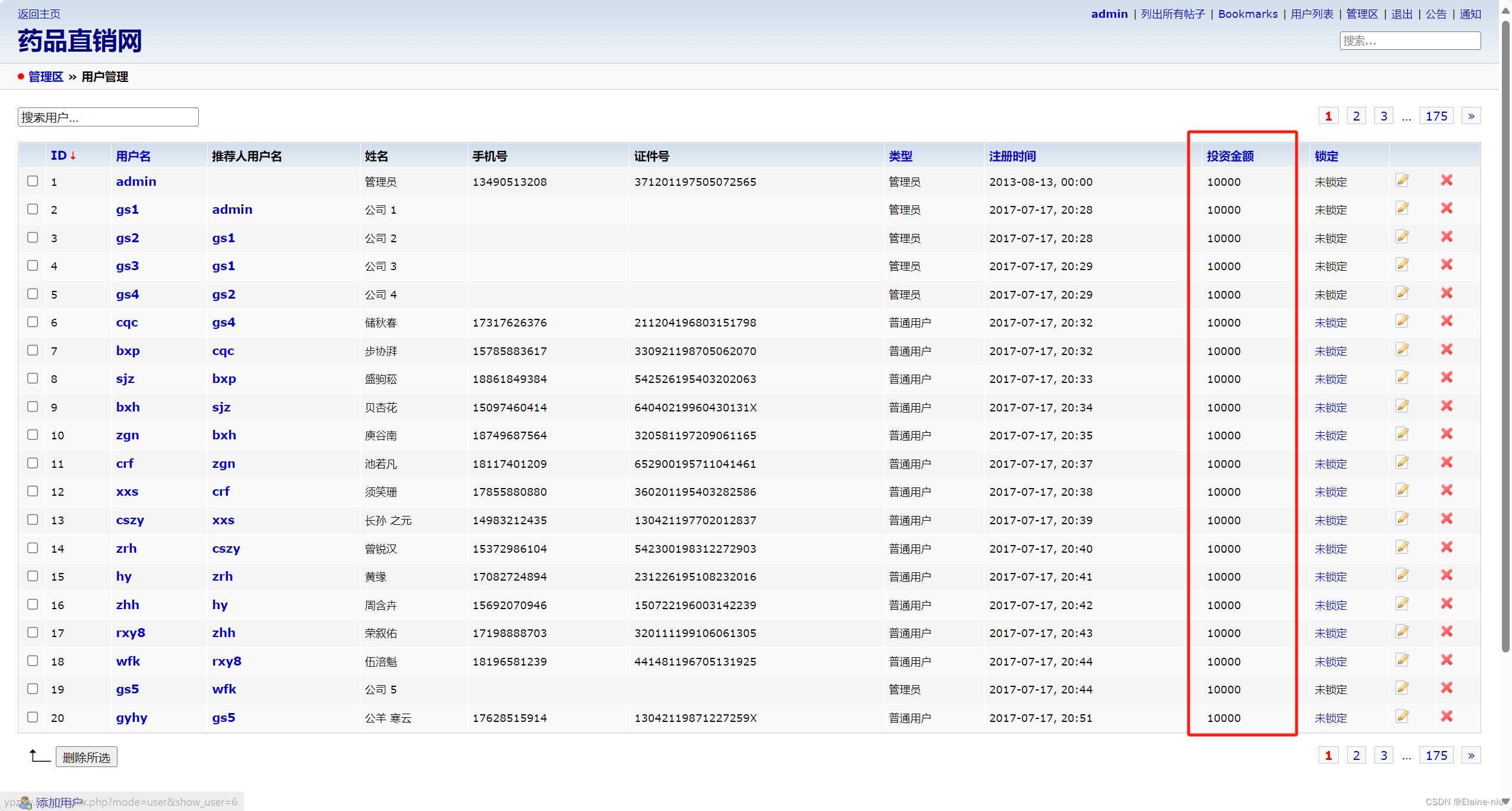

查看帖子数和注册用户

34

17、网站总共有多少注册用户

3481

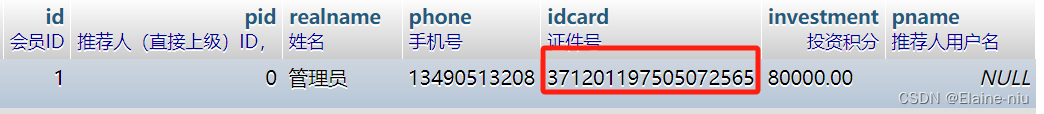

18、管理员性别

看身份证倒数第二位,偶数是女性,奇数是男性

女性

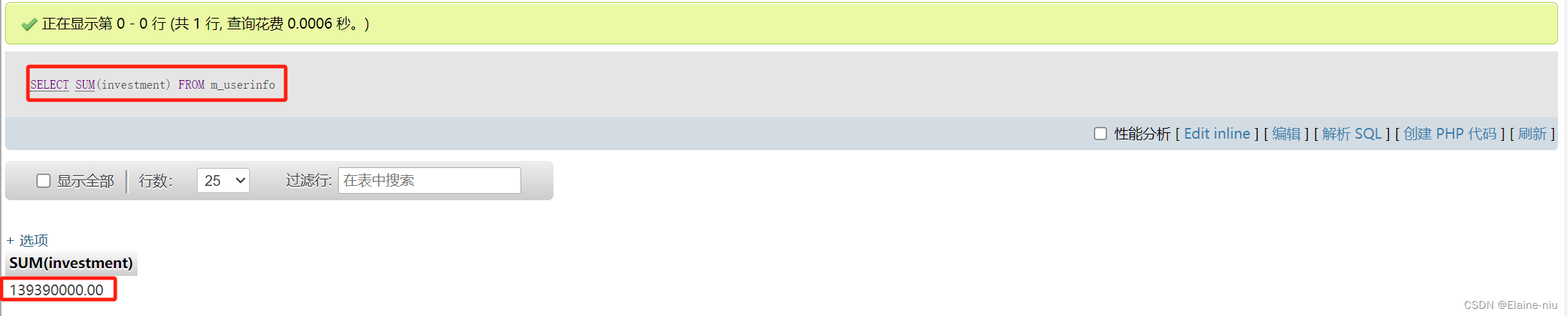

19、该网站共投资多少元

就是要计算表m_userinfo中字段investment的总和

SELECT SUM(investment)

FROM m_userinfo;

接着看后台管理员的网页投资金额是数据库中少了8倍,以后台数据为准,所以139390000 / 8 = 17423750

17423750

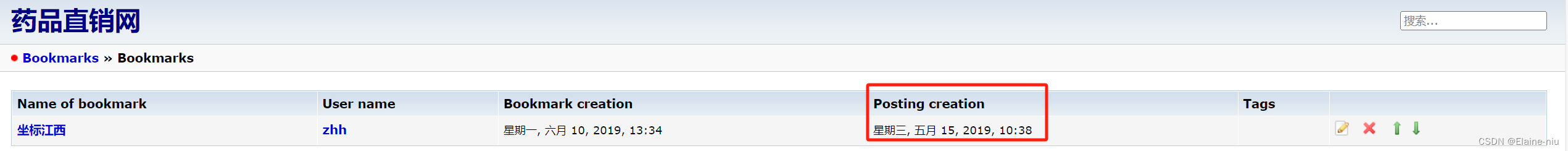

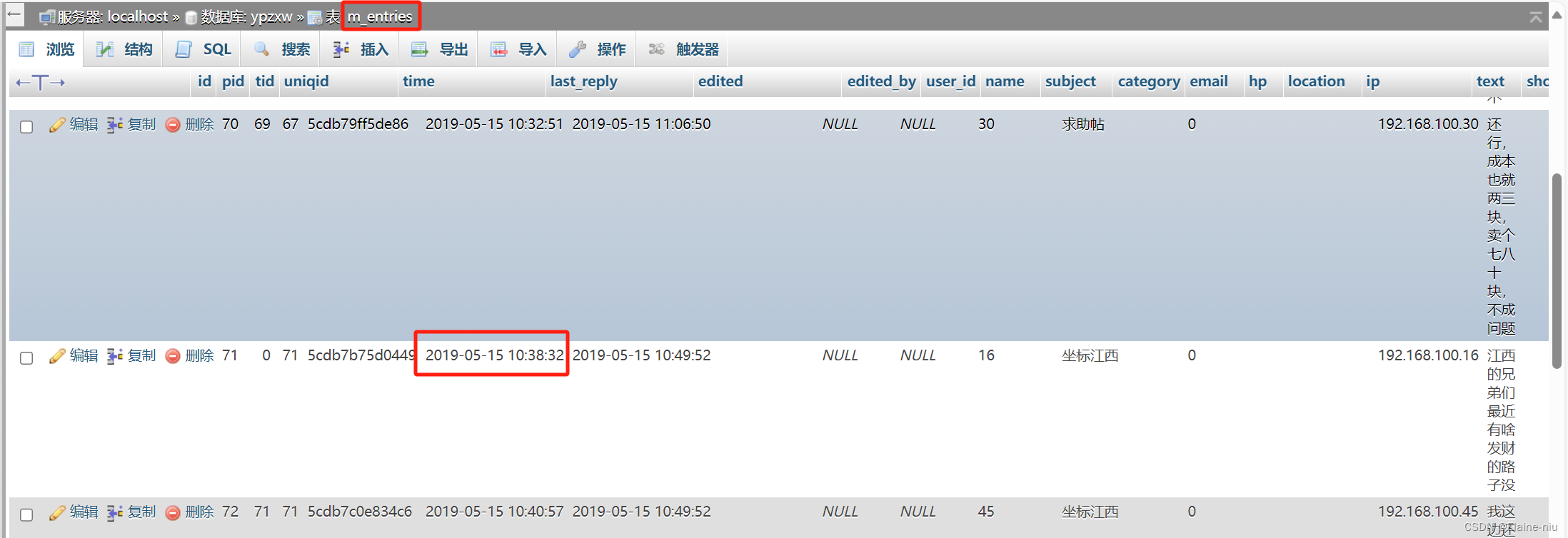

20、网站中有一名为“坐标江西”的书签,请给出其创建时间

根据这个得知更加准确的时间

2019-05-15 10:38:32

答案仅作参考,请各位师傅多多指点!

1380

1380

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?