交换技术

-

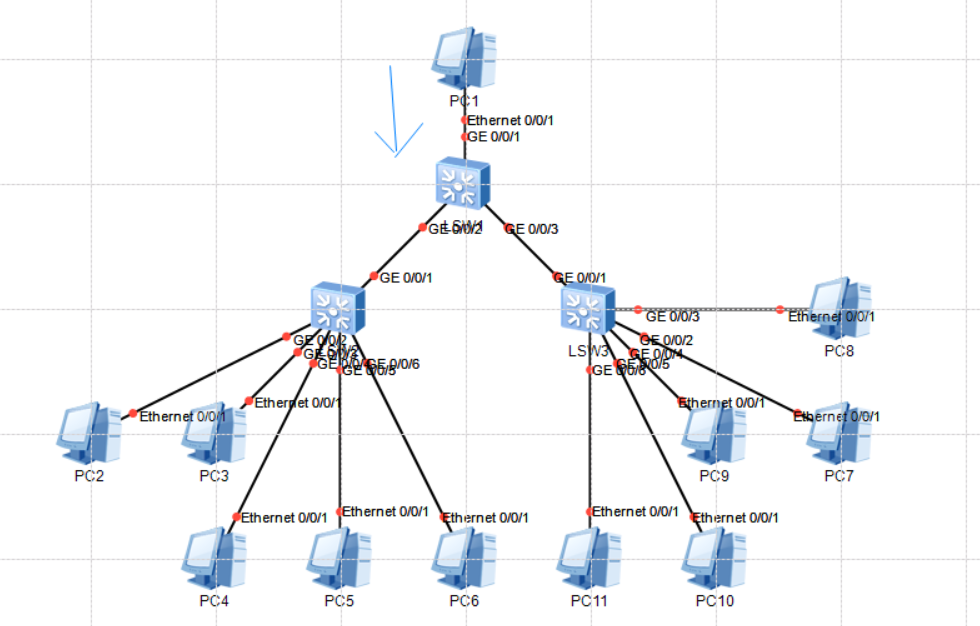

垃圾流量问题

-

交换机在接收到未知单播或广播帧时,会进行洪泛或广播操作,占用其他设备资源及带宽资源

-

-

安全问题

-

计算机接收到本不应该受到的数据帧,从而读取内容

-

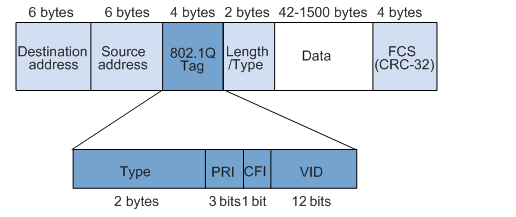

VLAN数据帧

VLAN类型

-

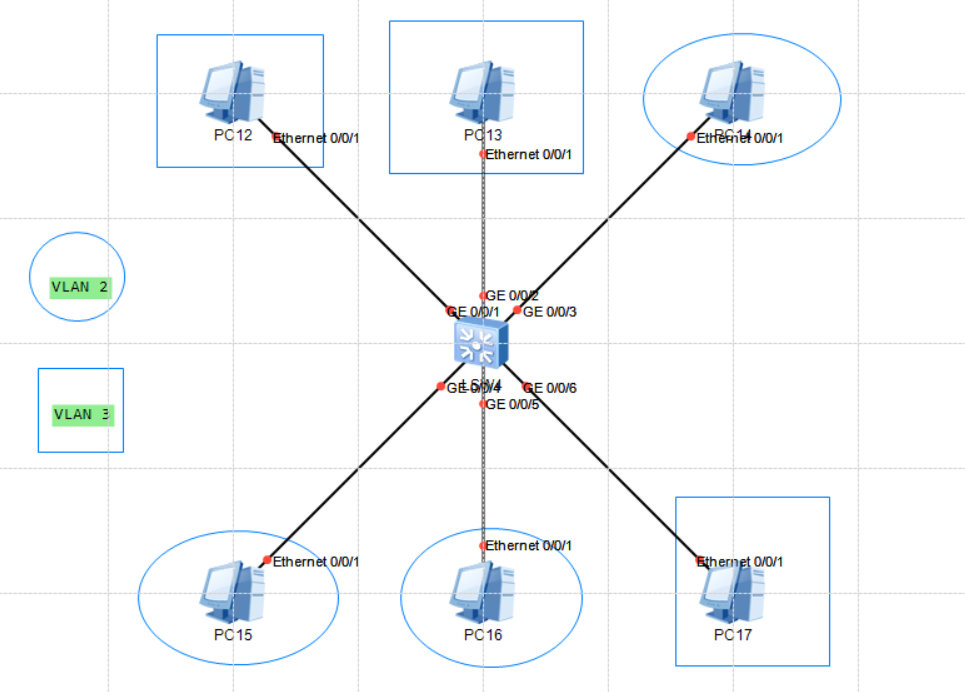

基于端口的VLAN----一层VLAN

-

最常见的方式

-

由网络管理员进行配置,将vlan编号与交换机物理接口对应。此后,从该接口进入的数据帧都将属于该vlan.

-

-

基于MAC地址的VLAN---二层vlan

-

配置一个vlan和mac地址的映射表单,当数据帧进入交换机时,交换机查询该表单,根据不同的源MAC地址来划分不同vlan

-

一般用于PC接入交换机的端口会改变的网络。

-

-

基于协议的VLAN划分----三层vlan

VLAN的配置

1、在交换机上创建vlan

[sw1]vlan 2 -----默认情况下交换机存在vlan 1,并且所有接口属于vlan 1

[sw1]vlan batch 2 to 10 20 ----批量创建vlan2到vlan10以及vlan20

2、将接口划入vlan

[sw1]interface GigabitEthernet 0/0/1 [sw1-GigabitEthernet0/0/1]port link-type access -----修改链路类型为Access

[sw1-GigabitEthernet0/0/1]port default vlan 2 ----修改端口所属vlan

[sw1]display vlan ----查看vlan表单

端口类型

-

Access类型

-

一般用于交换机与终端相连的接口

-

-

Trunk类型

-

一般用于交换机与交换机相连的接口

-

-

Hybrid类型

-

同时具备Access以及Trunk端口的功能

-

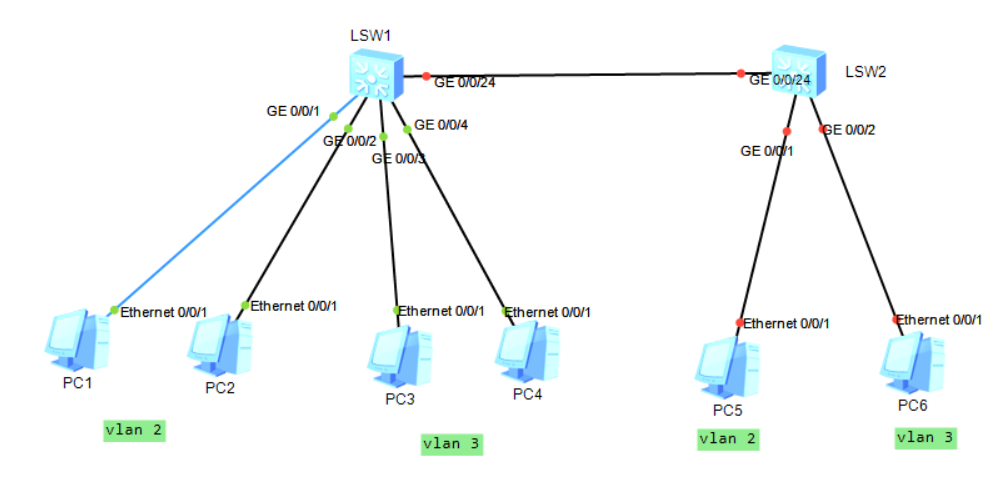

3、配置Trunk干道

[sw1]interface GigabitEthernet 0/0/24 [sw1-GigabitEthernet0/0/24]port link-type trunk ----将接口链路类型设置为trunk干道 [sw1-GigabitEthernet0/0/24]port trunk allow-pass vlan 2 3 ----在trunk干道的允许列表中加入vlan2和vlan3

VLAN间路由

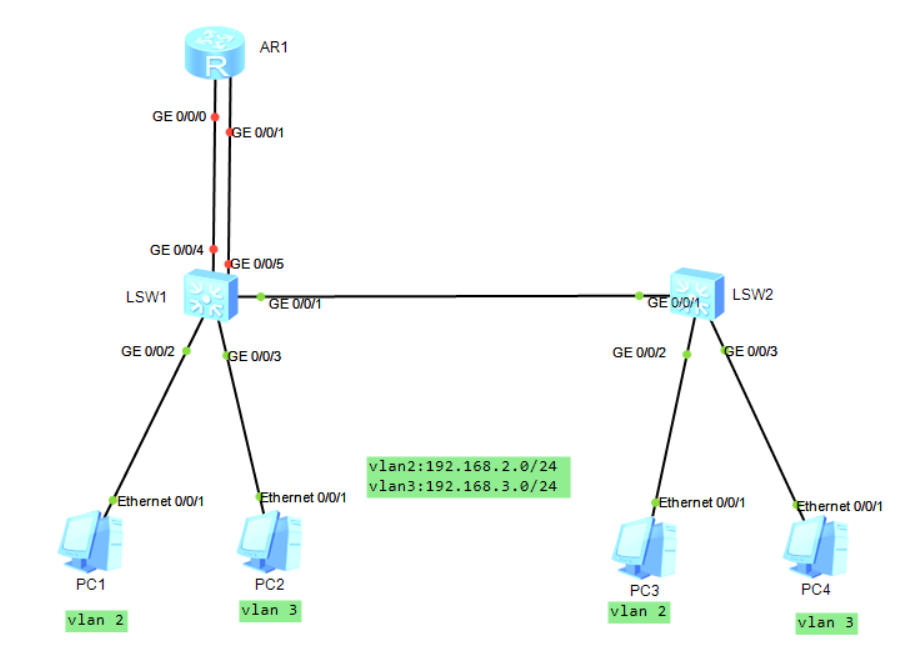

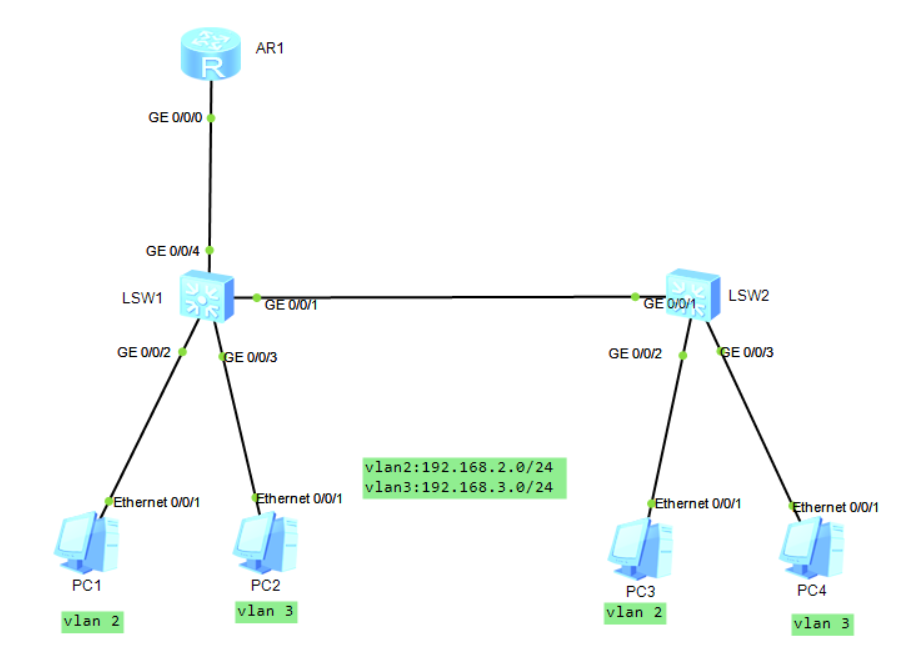

多臂路由

单臂路由

[r1]interface GigabitEthernet 0/0/0.1

[r1-GigabitEthernet0/0/0.1]ip address 192.168.2.254 24

[r1-GigabitEthernet0/0/0.1]dot1q termination vid 2 ----声明该子接口所能处理的VLAN标签

[r1-GigabitEthernet0/0/0.1]arp broadcast enable -----开启子接口ARP广播功能

交换机连接路由器的接口链路类型修改为Trunk类型。

子接口具备对VLAN Tag的处理能力,可以将数据帧中的VLAN Tag剥离或添加。

子接口是由物理接口ID+子接口ID进行标识。

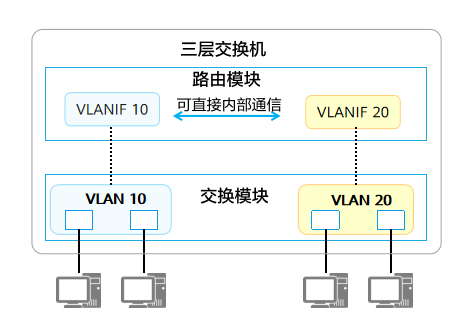

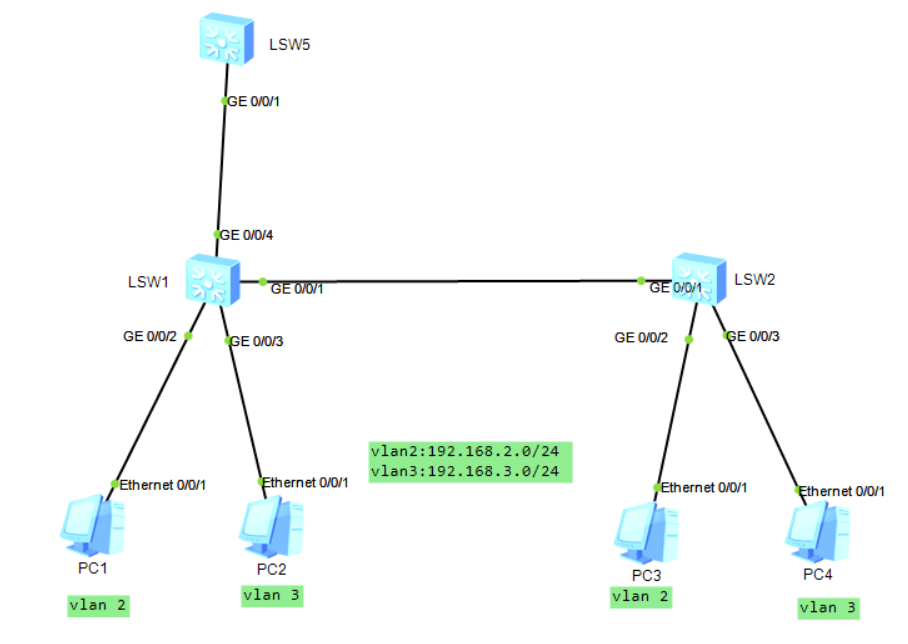

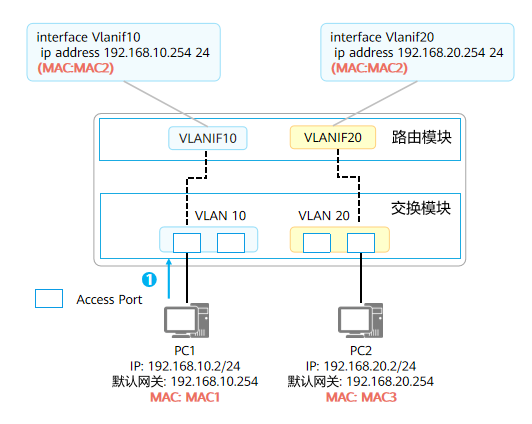

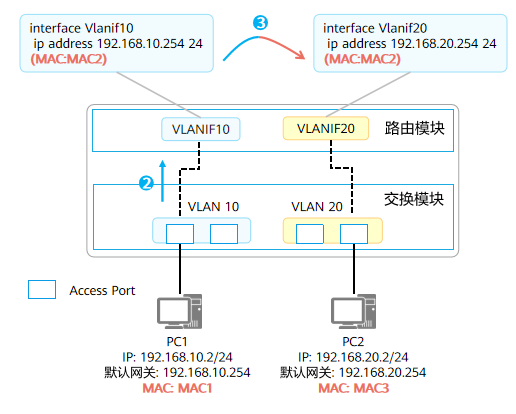

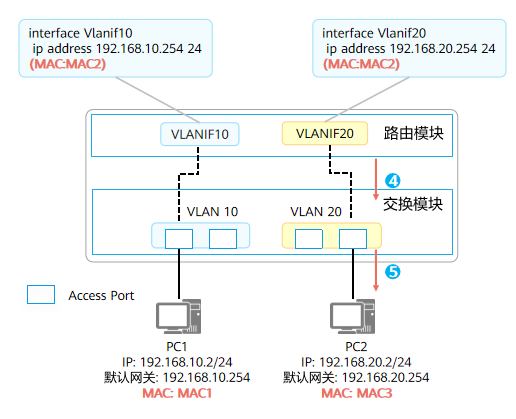

三层交换机

1、创建vlan

[sw5]vlan batch 2 3

2、将接口划入vlan或配置Trunk干道

[sw5]interface GigabitEthernet 0/0/1 [sw5-GigabitEthernet0/0/1]port link-type trunk [sw5-GigabitEthernet0/0/1]port trunk allow-pass vlan 2 3

3、创建SVI接口-----完成前两步

[sw5]interface Vlanif 2 ----创建具备对vlan 2的标签进行操作的接口

[sw5-Vlanif2]ip address 192.168.2.254 24

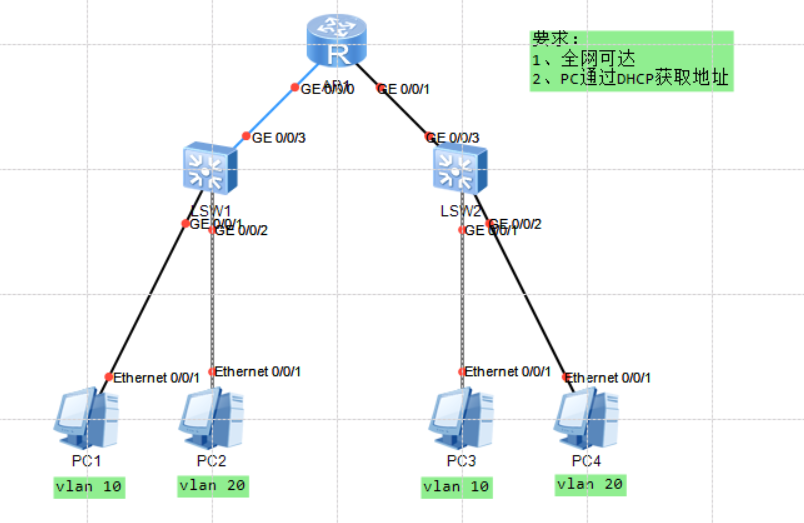

1、设计拓扑

2、规划vlan及IP网段

3、配置---配置二层网络---配置IP地址---配置路由----策略

4、割接

-

ACL原理

-

设备根据事先设置好的报文匹配规则对经过该设备的流量进行匹配,然后对报文执行预先设定的处理动作。

-

-

ACL功能

-

访问控制----在流量流入或者流出的接口上匹配流量。

-

动作

-

允许---permit

-

拒绝----deny

-

-

-

抓取流量

-

-

ACL匹配规则

-

自上而下、逐一匹配,匹配上则按照规则进行执行,不再向下匹配

-

若没有匹配上,则执行默认规则

-

华为中,ACL访问控制列表末尾隐含条件为允许所有。

-

-

-

ACL分类

-

基本ACL

-

只能基于IP报文的源IP地址、报文分片标记来定义规则。

-

规则编号:2000-2999

-

-

高级ACL

-

可以基于IP报文的源IP地址、目的IP地址、IP报文的协议字段、IP优先级、长度、TCP的源目端口、UDP源目端口等信息来定义规则

-

规则编号:3000-3999

-

-

二层ACL

-

使用以太网数据帧定义规则

-

编号:4000-4999

-

-

用户自定义ACL

-

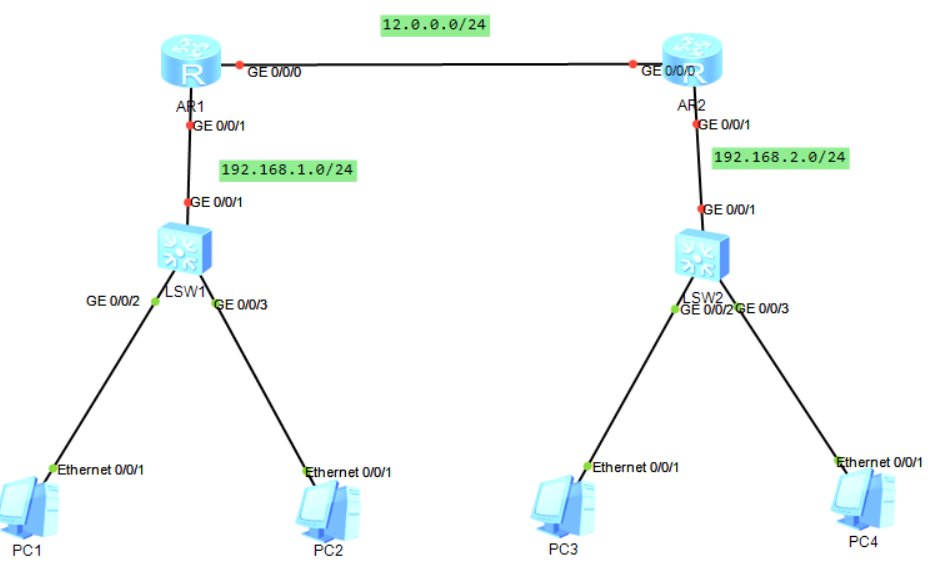

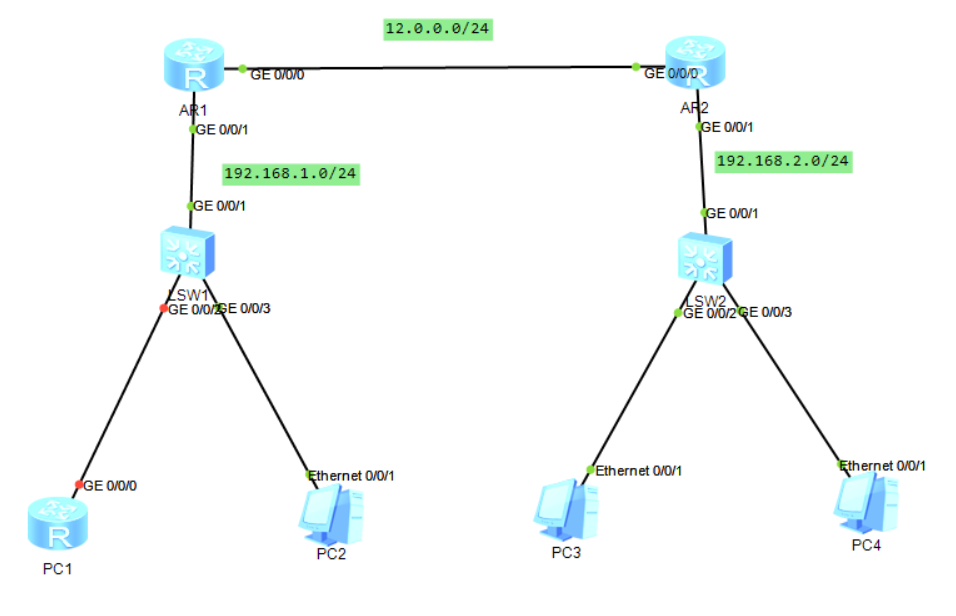

需求一:允许PC1访问192.168.2.0/24网段,而PC2不行。

-

分析:该需求仅对源有要求,配置基本ACL,且因为基本ACL仅关注数据包中的源IP地址;故配置时尽量靠近目标,避免对其他地址访问误伤。

[r2]acl 2000 ----创建基本ACL列表 [r2-acl-basic-2000]rule deny source 192.168.1.2 0.0.0.0 ---编写规则

[r2-GigabitEthernet0/0/1]traffic-filter outbound acl 2000 ----调用策略

[r2]display acl 2000 -----查看ACL列表

通配符:0代表不可变;1代表可变。

可以精准匹配某一个IP地址或网段。

<span style="background-color:#333333"><span style="color:#b8bfc6">1、拒绝192.168.1.2和192.168.1.3

rule deny source 192.168.1.2 0.0.0.1

00000011

00000001

2、拒绝192.168.1.0/24网段

rule deny source 192.168.1.1 0.0.0.255

3、拒绝192.168.1.0/24网段中的单数IP

rule deny source 192.168.1.1 0.0.0.254</span></span>需求二:PC1可以访问PC3,但是不能访问PC4

分析:对目标有要求,使用高级ACL;由于高级ACL对流量进行了精确匹配,可以避免误伤,所以调用时靠近源,减少链路资源消耗。

[r1]acl 3100

[r1-acl-adv-3100]rule deny ip source 192.168.1.1 0.0.0.0 destination 192.168.2.2 0.0.0.0

[r1-GigabitEthernet0/0/1]traffic-filter inbound acl 3100

设备的一个接口只能调用一张ACL列表,但是一张ACL列表可以在不同地方多次调用。

需求三:PC1可以ping通R2,但是不能Telnet R2。

[r1]acl 3000

[r1-acl-adv-3000]rule deny tcp source 192.168.1.1 0.0.0.0 destination 12.0.0.2 0.0.0.0 destination-port eq telnet

私网IP地址

-

在IP地址空间中,A、B、C三类地址各有一部分地址,充当私网IP地址,其余IP地址称为公网IP地址。

A:10.0.0.0---10.255.255.255

B:172.16.0.0---172.31.255.255

C:192.168.0.0---192.168.255.255

-

具有可重复性,私网IP地址不允许在互联网中传输,公网IP地址可以在互联网中使用。

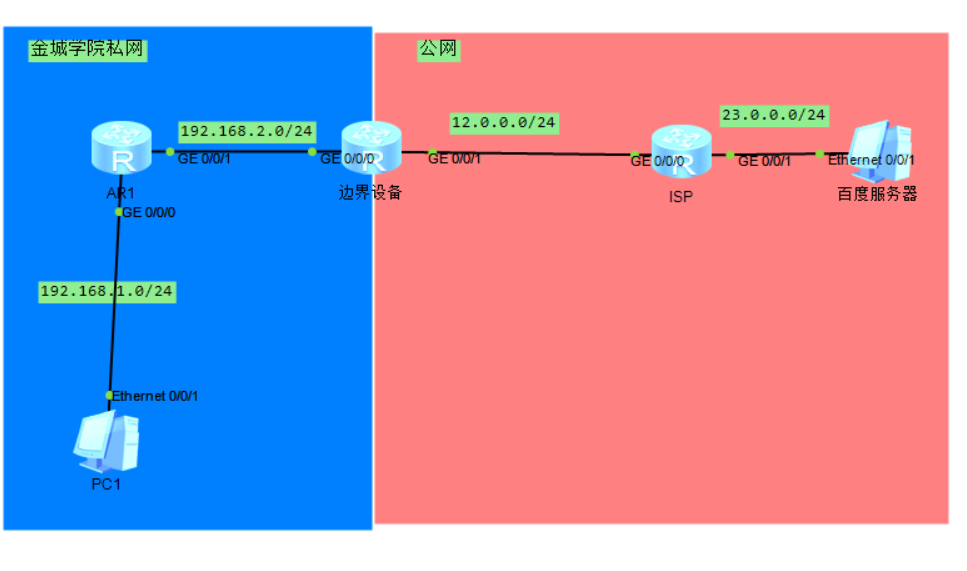

静态NAT

静态NAT是通过在私网边界路由器上建立并维护一张静态地址映射表。这张表记录了公有IP地址和私有IP地址之间的对应关系。----一对一的NAT

静态NAT配置位置为边界路由器的出接口。

[r2-GigabitEthernet0/0/1]nat static global 12.0.0.100 inside 192.168.1.1

12.0.0.100----漂浮IP----合法的从运营商购买的公网IP地址,且该地址必须与边界路由器出接口地址处于同网段。

[r2]display nat static ----查看静态地址映射表

动态NAT

1、配置公网IP组

[r2]nat address-group 1 12.0.0.10 12.0.0.20 ----配置公有IP地址NAT组,IP地址段必须是连续的

2、配置ACL抓取私网流量

[r2]acl 2000 [r2-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255

3、将ACL与公网IP组绑定

[r2-GigabitEthernet0/0/1]nat outbound 2000 address-group 1

no-pat:改参数配置后,地址转换仅进行IP地址转换,不进行端口转换。

NAPT----网络地址端口转换技术

easy ip

[r2]acl 2000 [r2-acl-basic-2000]rule permit source 192.168.1.0 0.0.0.255 [r2-GigabitEthernet0/0/1]nat outbound 2000

端口映射

[r2-GigabitEthernet0/0/1]nat server protocol tcp global current-interface 23 inside 192.168.3.1 telnet

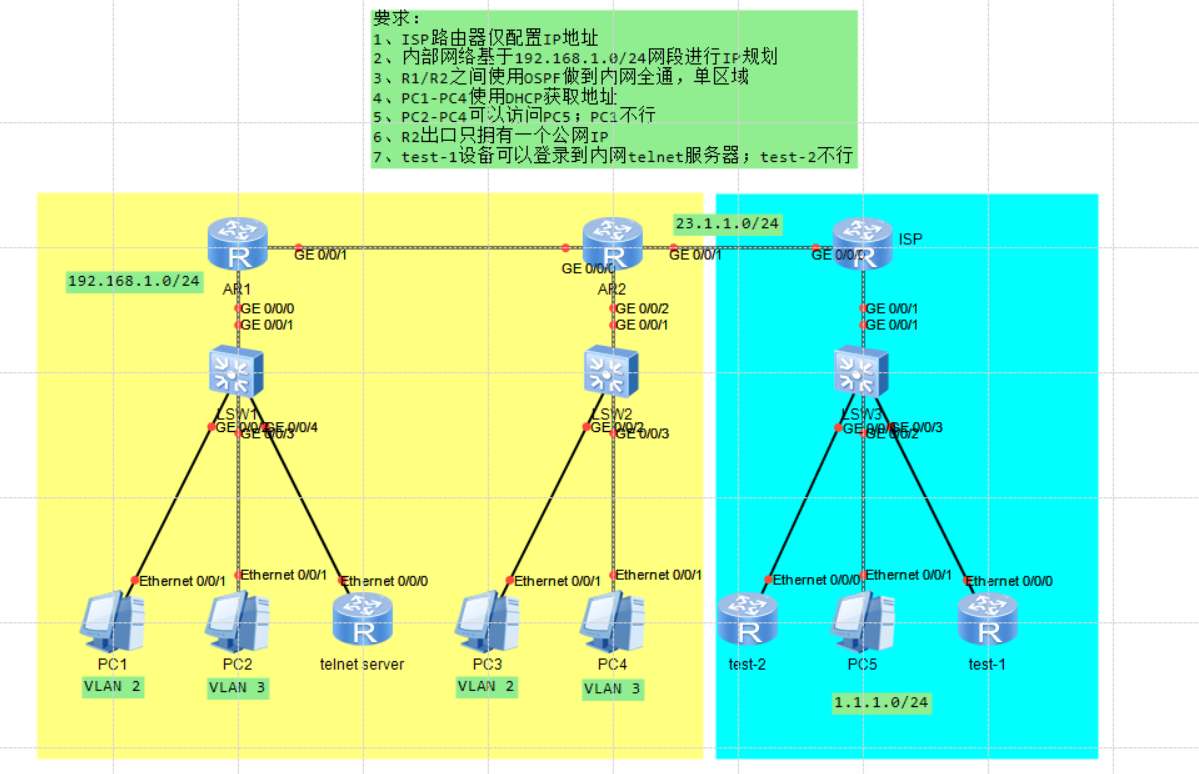

HCIA综合实验

1540

1540

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?