欧拉操作系统(openEuler, 简称“欧拉”)是面向数字基础设施的操作系统,支持服务器、云计算、边缘openEuler是面向数字基础设施的操作系统,支持服务器、 云计算、边缘计算、嵌入式等应用场景,支持多样性计算,致力于提供安全、稳定、易用的操作系统

Cpolar是一种安全的内网穿透云服务,可以将内网下的本地服务器通过安全隧道暴露至公网,使得公网用户可以正常访问内网服务,是一款内网穿透软件。

下面介绍在openEuler中安装Cpolar内网穿透工具实现远程也可以ssh 连接openEuler系统使用.

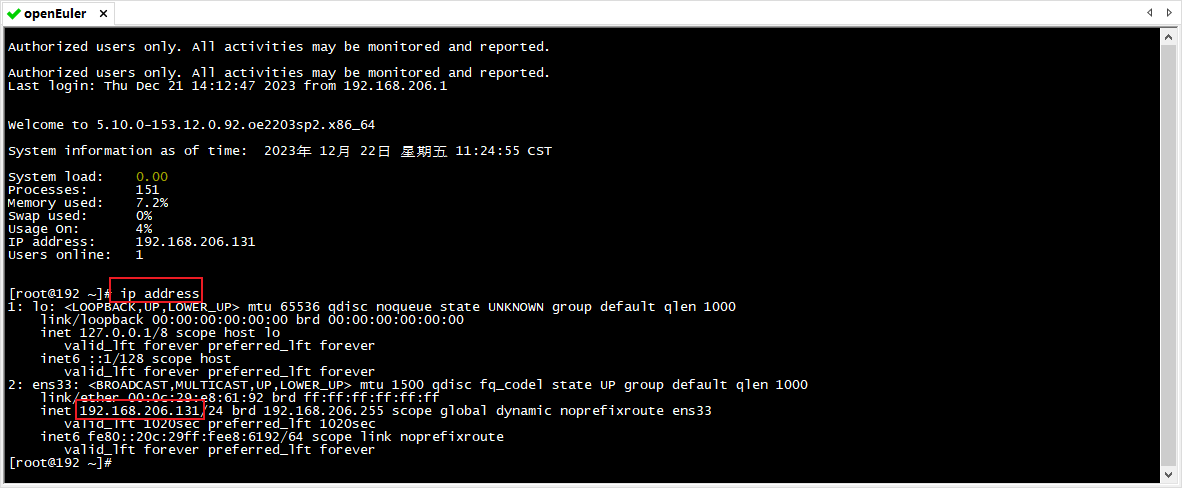

1. 本地SSH连接测试

在openEuler系统上,输入ip addres查看局域网IP地址

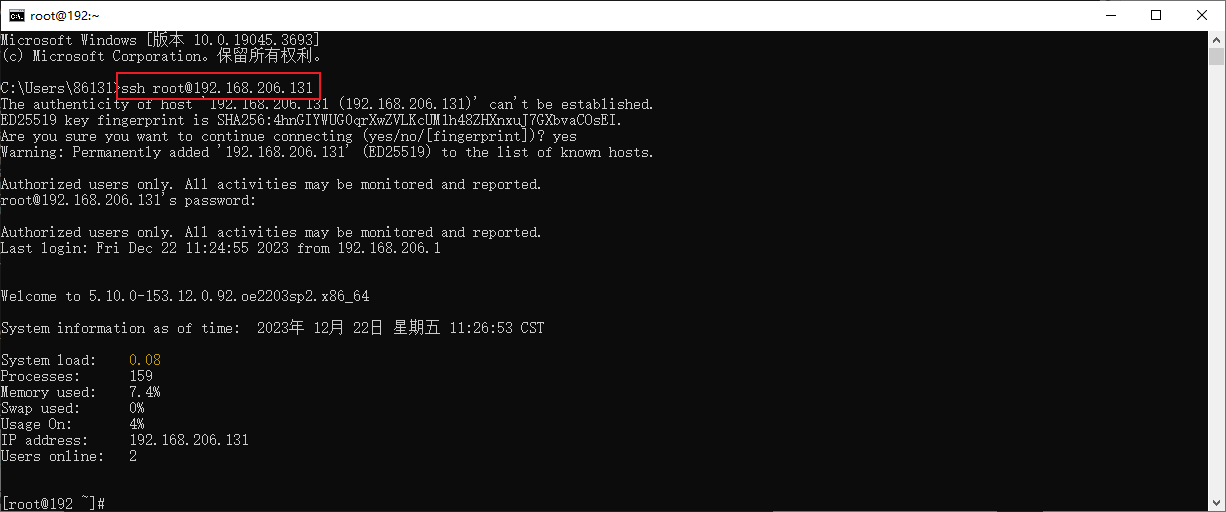

然后测试输入局域网IP进行ssh 连接,可以看到连接成功,下面我们在openEuler中安装Cpolar工具,实现ssh远程连接访问

2. openEuler安装Cpolar

openEuler是基于Linux 的系统,可以使用cpolar Linux 安装方式一键快捷安装,终端的命令界面,我们输入下面指令,如首次使用,可以在下方官网链接中注册账号!

cpolar官网地址: https://www.cpolar.com

- 使用一键脚本安装命令

curl -L https://www.cpolar.com/static/downloads/install-release-cpolar.sh | sudo bash

- 向系统添加服务

sudo systemctl enable cpolar

- 启动cpolar服务

sudo systemctl start cpolar

- 关闭openEuler防火墙

sudo systemctl stop firewalld.service

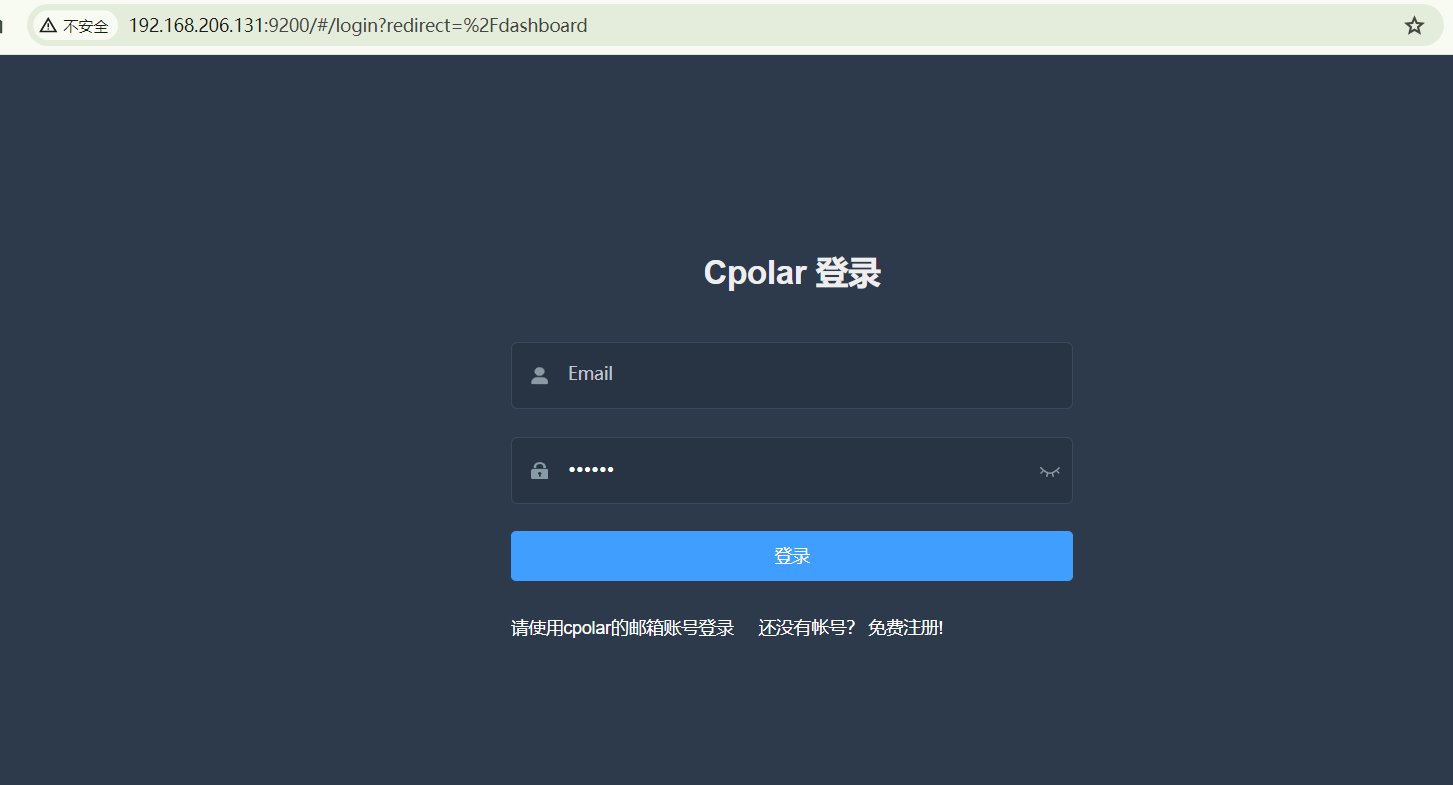

Cpolar安装和成功启动服务后,外部浏览器上通过openEuler局域网IP加9200端口即:【http://192.168.xxx.xxx:9200】访问Cpolar管理界面,使用Cpolar官网注册的账号登录,登录后即可看到cpolar web 配置界面,接下来在web 界面配置即可

3. 配置 SSH公网地址

登录cpolar web UI管理界面后,点击左侧仪表盘的隧道管理——创建隧道:

- 隧道名称:可自定义,注意不要与已有的隧道名称重复

- 协议:tcp

- 本地地址:22

- 域名类型:临时随机TCP端口

- 地区:选择China vip

点击创建

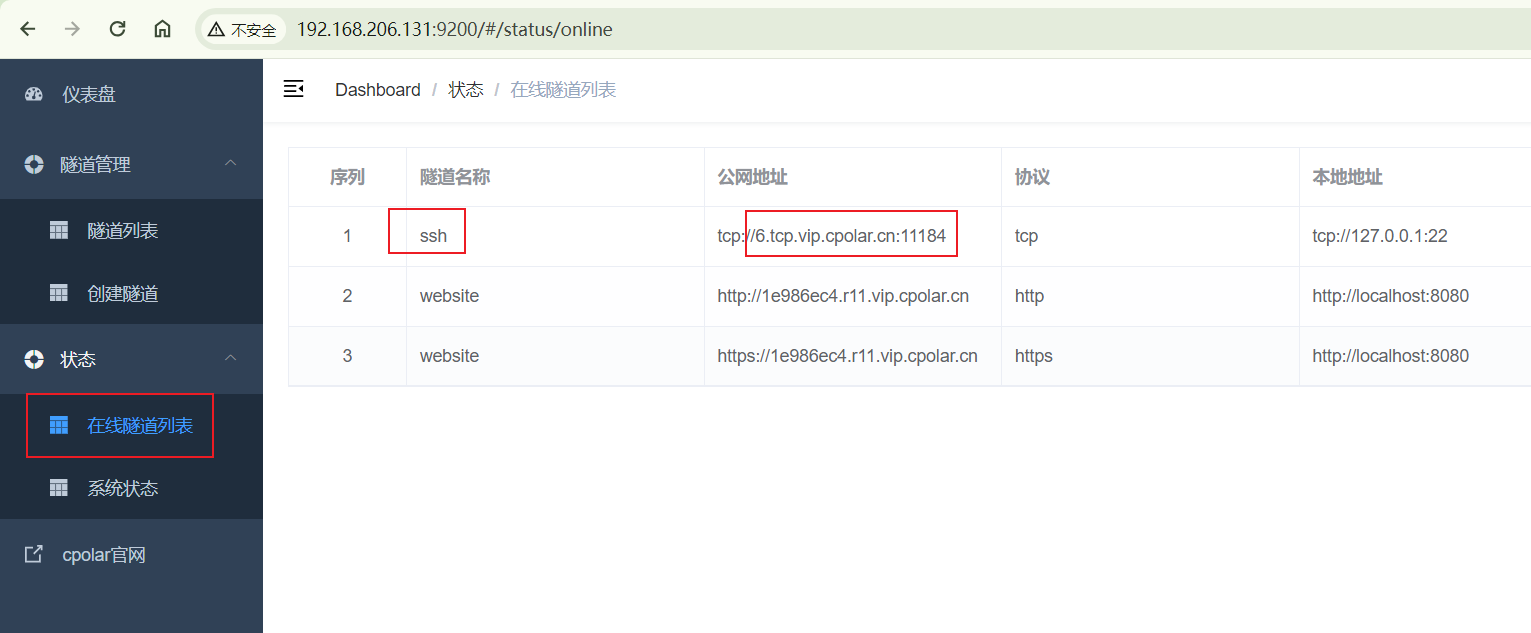

然后打开左侧在线隧道列表,查看刚刚创建隧道后生成的 ssh tcp连接的地址,这个地址就是公网连接地址,我们可以在任意设备上使用该地址进行ssh 连接

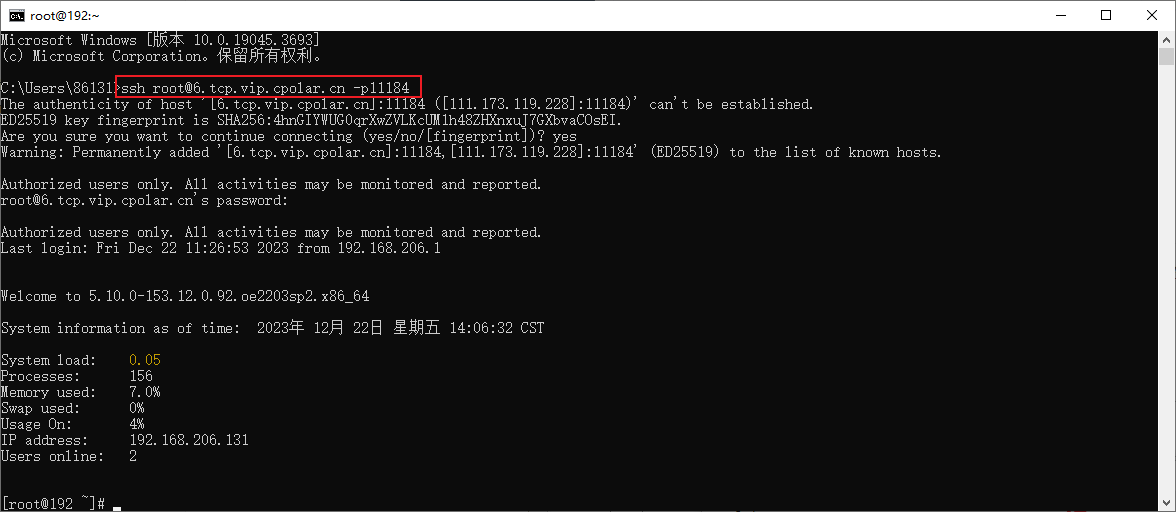

4. 公网远程SSH连接

上面在cpolar中创建了ssh 的 公网地址,接下来我们在其他设备上使用公网地址进行ssh 远程连接测试,下面我们在Windows 系统命令行进行连接,按照ssh 格式输入命令后,可以看到连接成功

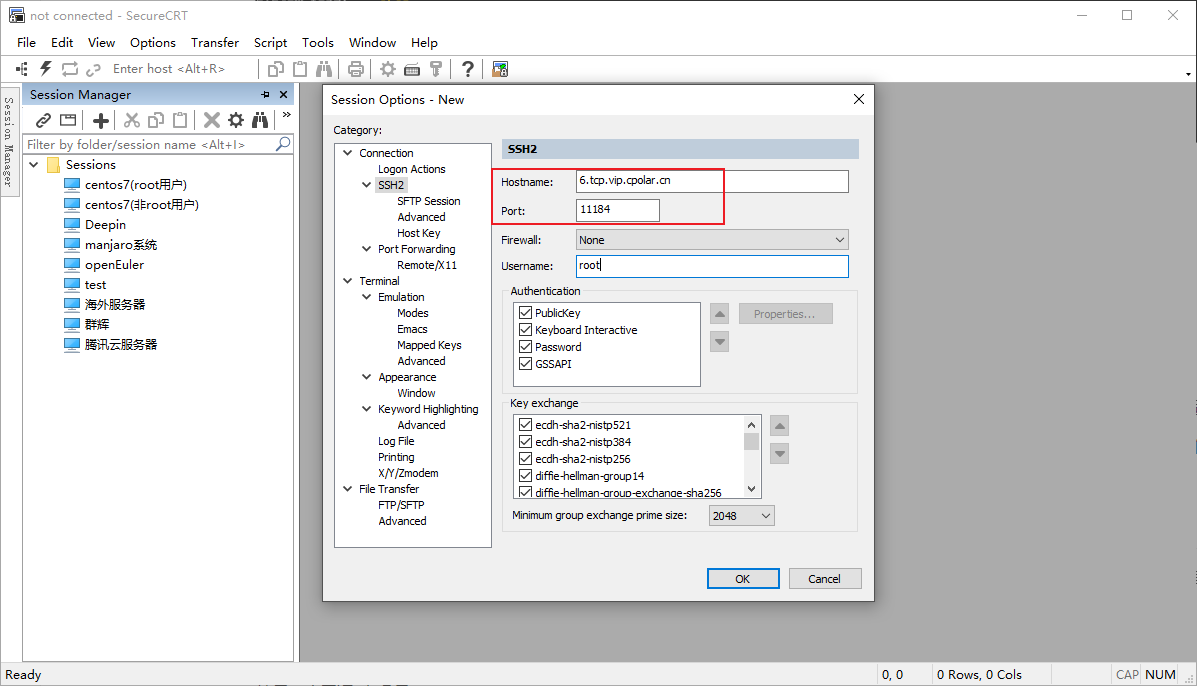

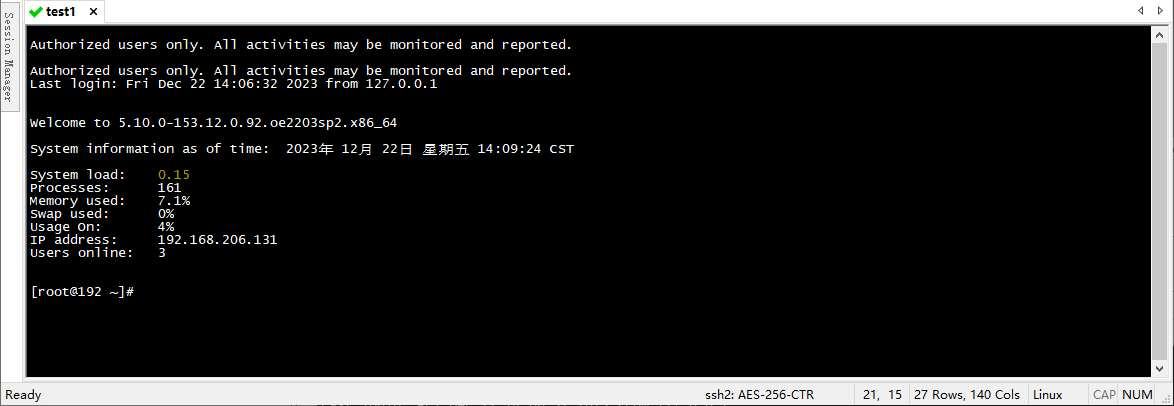

同样我们使用ssh 连接工具,也可以正常连接,在工具中输入cpolar tcp 公网地址.以Secure CRT为例

我们也可以看到也是可以连接成功,这样我们一个远程ssh 地址就设置好了,无需公网IP和公网服务器即可远程openEuler系统!

小结

为了更好地演示,我们在前述过程中使用了Cpolar生成的隧道,其公网地址是随机生成的。

这种随机地址的优势在于建立速度快,可以立即使用。然而,它的缺点是网址是随机生成,这个地址在24小时内会发生随机变化,更适合于临时使用。

我一般会使用固定TCP域名,原因是我希望将地址发送给同事或客户时,它是一个固定、易记的公网地址,这样更显正式,便于交流协作。

5. 固定连接SSH公网地址

以上步骤使用的是随机临时tcp端口地址,所生成的公网地址为随机临时地址,该公网地址24小时内会随机变化。我们接下来为其配置固定的TCP端口地址,该地址不会变化,设置后将无需每天重复修改地址。

配置固定tcp端口地址需要将Cpolar升级到专业版套餐或以上。

保留一个固定tcp地址

登录cpolar官网,点击左侧的预留,找到保留的tcp地址,我们来为SSH保留一个固定tcp地址:

- 地区:选择China

- 描述:即备注,可自定义

点击保留

地址保留成功后,系统会生成相应的固定公网地址,将其复制下来

打开cpolar web ui管理界面,点击左侧仪表盘的隧道管理——隧道列表,找到我们上面创建的TCP隧道,点击右侧的编辑

修改隧道信息,将保留成功的固定tcp地址配置到隧道中

- 端口类型:修改为固定tcp端口

- 预留的tcp地址:填写官网保留成功的地址,

点击更新(只需要点击一次更新即可)

隧道更新成功后,点击左侧仪表盘的状态——在线隧道列表,可以看到公网地址已经更新成为了固定TCP地址和端口。

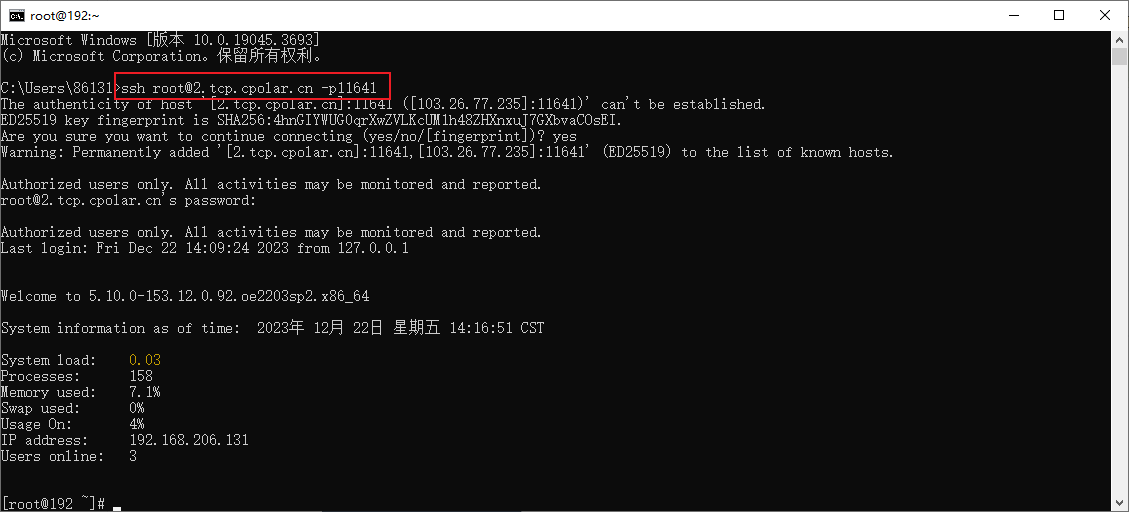

6. SSH固定地址连接测试

固定好了地址后,使用我们固定的TCP地址进行连接,可以看到连接成功,一个永久不变的固定地址就设置好了

8298

8298

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?