探针Exchange服务

探针exchange服务可以通过以下三种方式

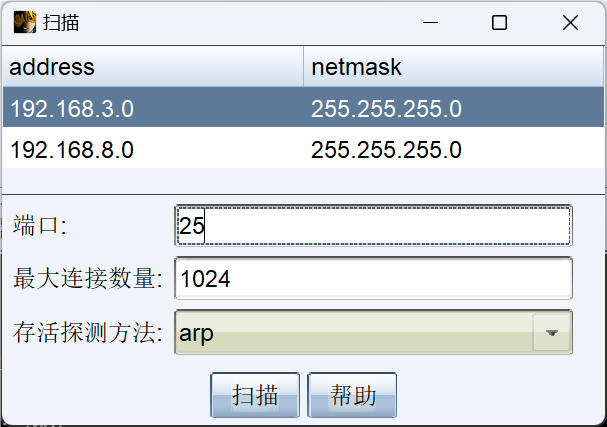

1、端口扫描

exchange 会对外暴露接口如OWA,ECP等,会暴露在80端口,而且25/587/2525等端口上会有SMTP服务,所以可以通过一些端口特征来定位exchange。

扫描出142主机上有exchange服务

2、SPN扫描

注意修改下域名

powershell setspn -T 0day.org -q */*

3、脚本探针

python Exchange_GetVersion_MatchVul.py 192.168.3.142

此脚本还可以探测是否存在可用的cve

Exchange爆破

爆破工具

演示

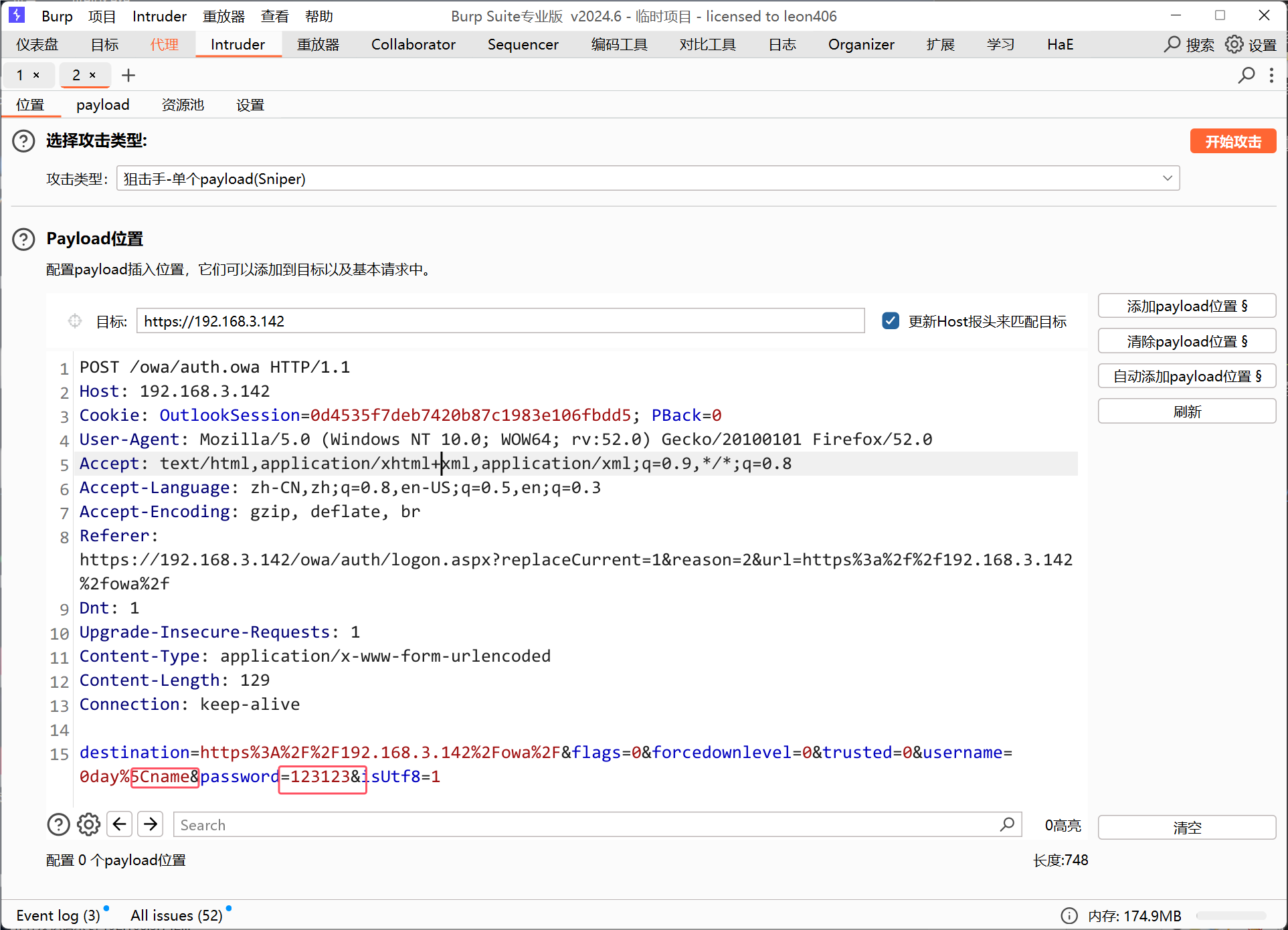

这里我用最原始的,bp爆破作为演示

首先打开打开网站https://192.168.3.142/owa/

这里的账号密码就是域成员的账号密码

账号就是 域名\用户名 可以通过下面的命令获取

net user /domain

我们随便输入让后抓个包,将用户名 与密码进行爆破

将获取的用户名写入txt

密码用我们抓取的

爆破出了的用户

登录成功

登录后你就可以对域内其他成员发邮箱进行钓鱼攻击

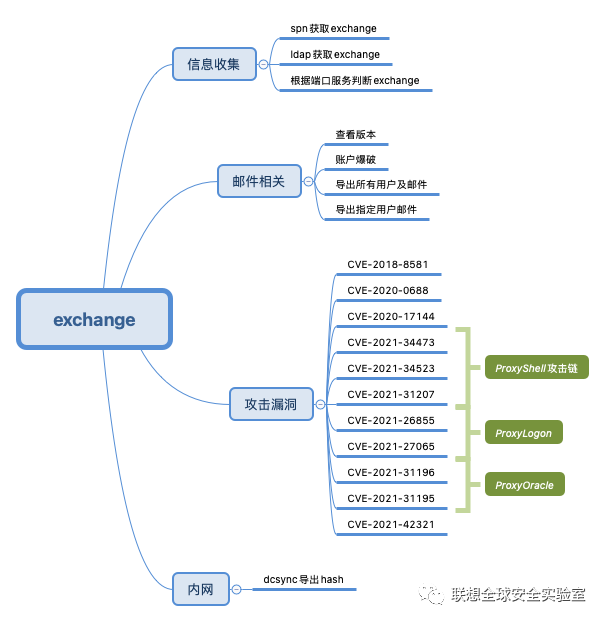

Exchange漏洞利用

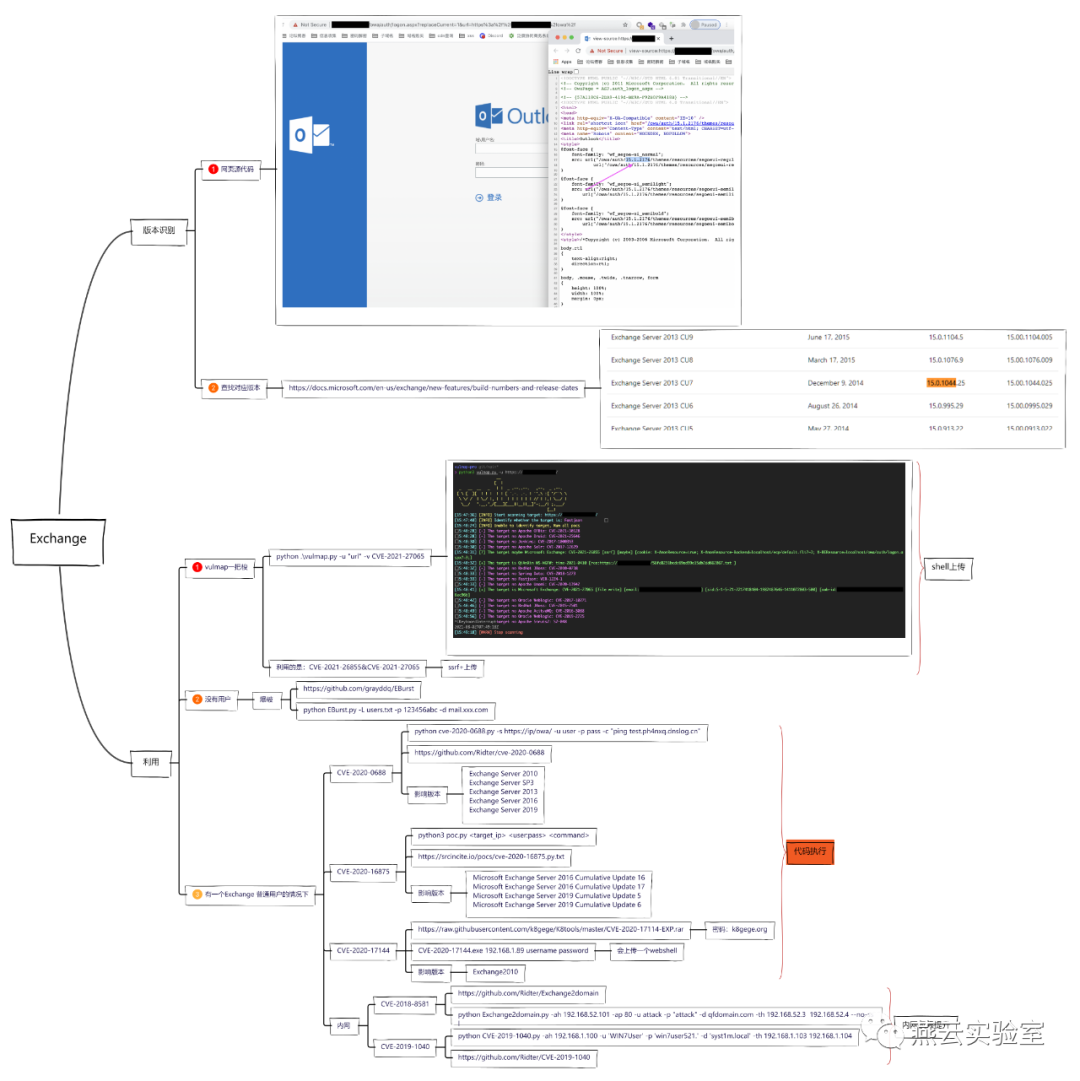

1、判断Exchange版本

1.利用脚本Exchange_GetVersion_MatchVul.py判断

2.源代码判断

2、筛选Server版本

Exchange Server build numbers and release dates | Microsoft Learn

搜索版本号

这里得知是 Server 2019

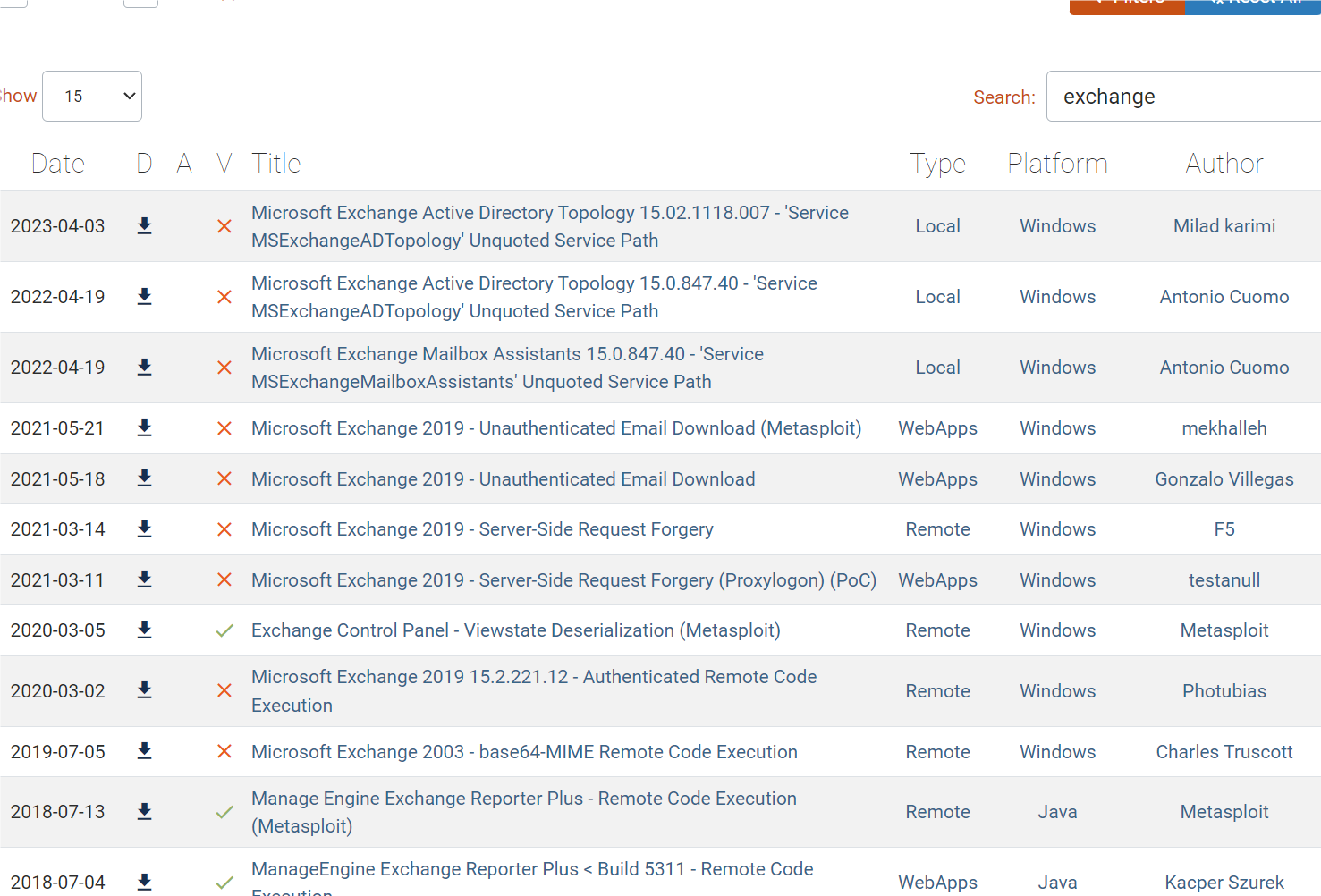

3、寻找对应版本的漏洞

参考文章:细数微软Exchange 的那些漏洞 - Bypass - 博客园

参考图:

漏洞库:Exploit Database - Exploits for Penetration Testers, Researchers, and Ethical Hackers

也可以到github上面去搜索

4、漏洞利用 (CVE-2020-17144)

这里以CVE-2020-17144为例

在github上获取到利用文件

根据介绍进行利用即可

注意点:

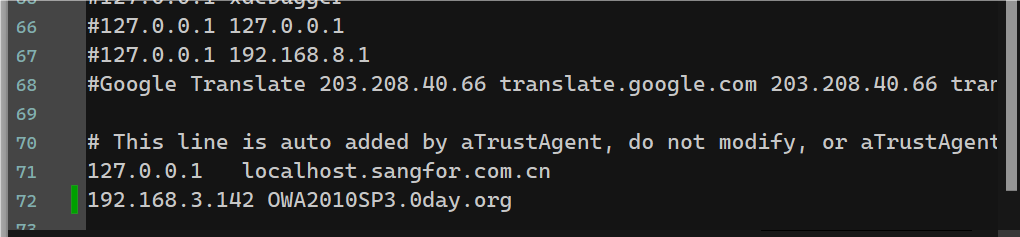

内网中要绑定一下 hosts 不然可能解析到外网去了

631

631

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?