应急响应实战靶场

打开靶机,发现有两个用户,admin和admin$,一个是隐藏用户

admin用户的密码是Aa123456

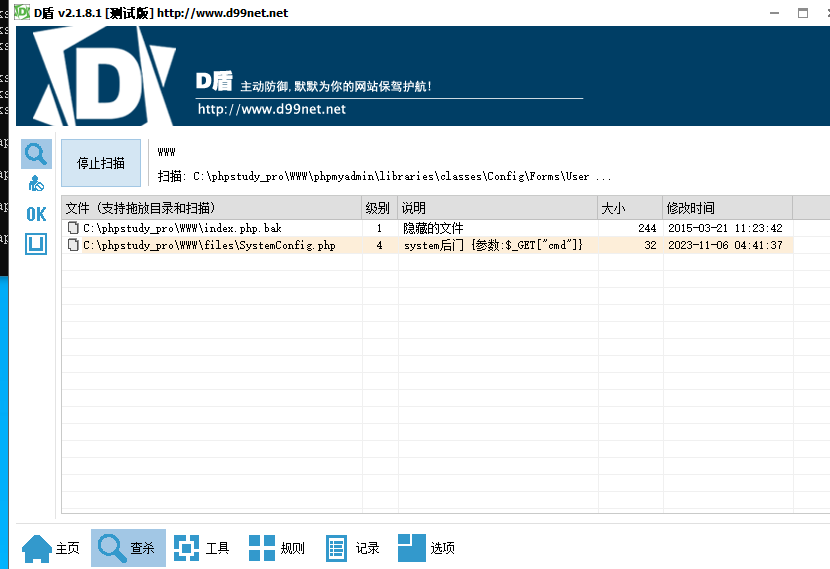

杀软查杀

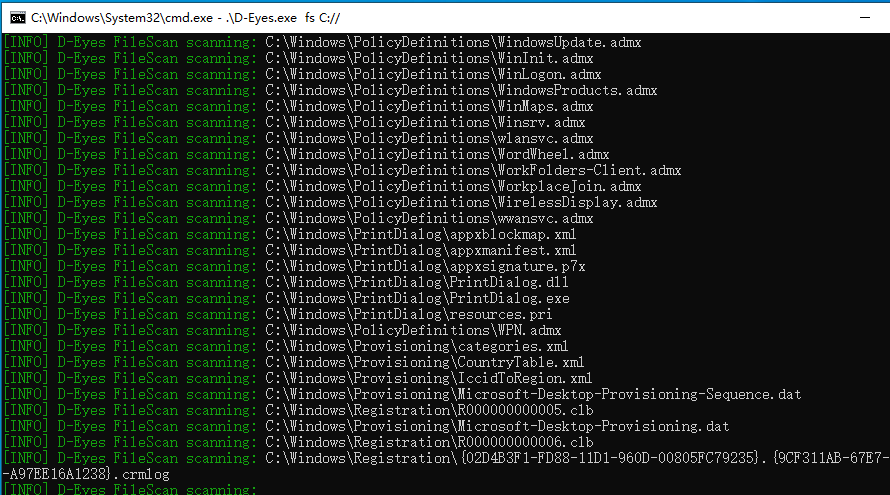

进入主机,我们直接使用D盾和D-eyes杀软进行后台扫描,节省时间

这边附上绿盟科技的D-Eyes的使用参数说明

#### Windows

请以管理员身份运行cmd,之后再输入D-Eyes路径运行即可或进入终端后切换到D-Eyes程序目录下运行程序。

#### Linux

请以root身份运行。

###文件扫描

> 若扫到恶意文件,会在D-Eyes所在目录下自动生成扫描结果D-Eyes.xlsx文件,若未检测到恶意文件则不会生成文件,会在终端进行提示。

#### Windows

1. 默认扫描(默认以5个线程扫描C盘)

命令:`D-Eyes fs`

2. 指定路径扫描(-P 参数)

单一路径扫描:`D-Eyes fs -P D:\tmp`

多个路径扫描:`D-Eyes fs -P C:\Windows\TEMP,D:\tmp,D:\tools`

3. 指定线程扫描(-t 参数)

命令:`D-Eyes fs -P C:\Windows\TEMP,D:\tmp -t 3`

4. 指定单一规则扫描(-r 参数)

命令:`D-Eyes fs -P D:\tmp -t 3 -r Ransom.Wannacrypt`

> 规则名称即将yaraRules目录下的规则去掉后缀`.yar`, 如:指定`Ransom.Wannacrypt.yar`规则,即`-r Ransom.Wannacrypt`。

#### Linux

1. 默认扫描(默认以5个线程扫描全盘)

命令:`./D-Eyes fs`

2. 指定路径扫描(-P 参数)

单一路径扫描:`./D-Eyes fs -P /tmp`

多个路径扫描:`./D-Eyes fs -P /tmp,/var`

3. 指定线程扫描(-t 参数)

命令:`./D-Eyes fs -P /tmp,/var -t 3`

4. 指定单一规则扫描(-r 参数)

命令:`./D-Eyes fs -P /tmp -t 3 -r Ransom.Wannacrypt`

> 规则名称即将yaraRules目录下的规则去掉后缀`.yar`, 如:指定`Ransom.Wannacrypt.yar`规则,即`-r Ransom.Wannacrypt`。

### 进程扫描

> 进程扫描的结果在终端上进行提示。

#### Windows:

1. 默认扫描(默认扫描全部进程)

命令:`D-Eyes ps`

2. 指定进程pid扫描(-p参数)

命令:`D-Eyes ps -p 1234`

3. 指定规则扫描(-r参数)

命令:`D-Eyes ps -p 1234 -r Ransom.Wannacrypt`

4. 检测指定外联IP的进程

可将恶意ip添加到工具目录`ip.config`文件当中,执行`D-Eyes ps`程序会自动检测是否有进程连接该IP,最后结果会输出到终端。

`ip.config`文件格式(换行添加即可),如:

```

0.0.0.0

127.0.0.1

```

#### Linux:

1. 默认扫描(默认扫描全部进程)

命令:`./D-Eyes ps`

2. 指定进程pid扫描(-p参数)

命令:`./D-Eyes ps -p 1234`

3. 指定规则扫描(-r参数)

命令:`./D-Eyes ps -p 1234 -r Ransom.Wannacrypt`

4. 检测指定外联IP的进程

可将恶意ip添加到工具目录`ip.config`文件当中,执行`D-Eyes ps`程序会自动检测是否有进程连接该IP,最后结果会输出到终端。

`ip.config`文件格式(换行添加即可),如:

```

0.0.0.0

127.0.0.1

```

### 查看主机信息

Windows命令:`D-Eyes host`

Linux命令: `./D-Eyes host`

### 查看主机网络信息,并导出外联IP

Windows命令:`D-Eyes netstat`

Linux命令: `./D-Eyes netstat`

> 主机若存在远程连接,执行该条命令后会在工具同级目录下自动生成“RemoteConnectionIP.csv”文件,之后可直接将该文件上传到“绿盟NTI威胁研判模块”查询主机所有远程连接IP信息。

绿盟NTI威胁研判模块网址:https://ti.nsfocus.com/advance/#/judge

### 查看主机账户

Windows命令:`D-Eyes users`

Linux命令: `./D-Eyes users`

### 显示主机CPU使用率前15个进程信息

Windows命令:`D-Eyes top`

Linux命令: `./D-Eyes top`

### 查看计划任务

Windows命令:`D-Eyes task`

Linux命令: `./D-Eyes task`

### 查看自启项

Windows命令:`D-Eyes autoruns`

Linux命令: `./D-Eyes autoruns`

### 导出主机基本信息

Windows命令:`D-Eyes summary`

Linux命令: `./D-Eyes summary`

> 执行该条命令后会在工具同级目录下自动生成“SummaryBaseInfo.txt”文件,文件内容包括主机系统信息、主机用户列表、主机计划任务及主机IP信息。

### Linux主机自检命令

Linux命令: `./D-Eyes sc`

> 目前Linux自检功能支持以下模块检测:

空密码账户检测、SSH Server wrapper检测、SSH用户免密证书登录检测、主机 Sudoer检测、alias检测、Setuid检测、SSH登录爆破检测、主机Rootkit检测、主机历史命令检测、主机最近成功登录信息显示、主机计划任务内容检测、环境变量检测、系统启动服务检测、TCP Wrappers 检测、inetd配置文件检测、xinetd配置文件检测、预加载配置文件检测。

---

## ⚠️注意事项

在D-Eyes工具目录下子目录yaraRules中,部分规则会触发杀毒软件告警,因为该目录存放的规则文件与杀软查杀规则相符,会触发杀软告警,直接加白即可,不会存在实际危害。

## 附录:目前支持的检测规则

目前支持的恶意样本检测种类如下:

### 勒索:

Babuk、BadEncript、BadRabbit、BCrypt、BlackMatter、Cerber、Chaos、ChupaCabra、Common、Conti、Cryakl、CryptoLocker、cryt0y、DarkSide、Fonix、GandCrab、Globeimposter、Henry217、HiddenTear、LockBit、Locky、Magniber、Makop、MBRLocker、MedusaLocker、Nemty、NoCry、Petya、Phobos、Povlsomware、QNAPCrypt、Sarbloh、Satana、ScreenLocker、Sodinokibi、Stop、Termite、TeslaCrypt、Thanos、Tohnichi、TrumpLocker、Venus、VoidCrypt、Wannacrypt、WannaDie、WannaRen、Zeppelin

### 挖矿:

Wannamine、ELFcoinminer、givemexyz家族、Monero、TrojanCoinMiner

### 僵尸网络:

BlackMoon、Festi、Gafgyt、Kelihos、Mykings

### Webshell:

支持中国菜刀、Cknife、Weevely、蚁剑 antSword、冰蝎 Behinder、哥斯拉 Godzilla等常见工具的webshell脚本的检测。

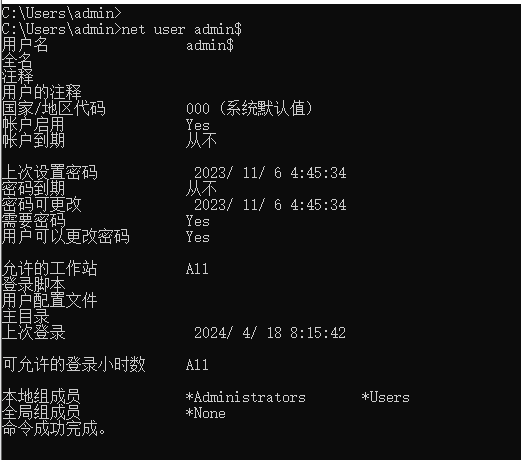

注册表用户

查看用户存在很多方法,比如计算机管理中的用户查看,命令行工具net user,以及注册表的查看

win+R打开注册表regedit

打开路径\HKEY_LOCAL_MACHINE\SAM\SAM\Domains\Account\Users查看用户信息

发现admin$,有时候攻击者并不会创建隐藏用户,而是克隆管理员的权限给guest用户,实现后续攻击

根据用户设置密码的时间,再根据系统的安全日志,可以找出创建用户的具体时间

系统日志

4624 登录成功

4625 登录失败,如果有人尝试破解系统密码,可以看到大量连续登录失败信息

4726 删除用户

4722 账号启用

4725 账号禁用

4723 修改密码

4724 重置密码

4634 注销成功

4647 用户启动的注销

4672 管理员登录

4720 创建用户,使用系统漏洞攻击成功后,往往会创建一个用户,方便远程登录

4732 加入安全组,常见于将新用户加入管理员组

4733 移除出安全组

4684 通过登陆界面登陆的

还原攻击链

因为攻击者是从web网站为入口入侵主机的,所以我们需要排查web日志

apache的日志存放在logs目录下

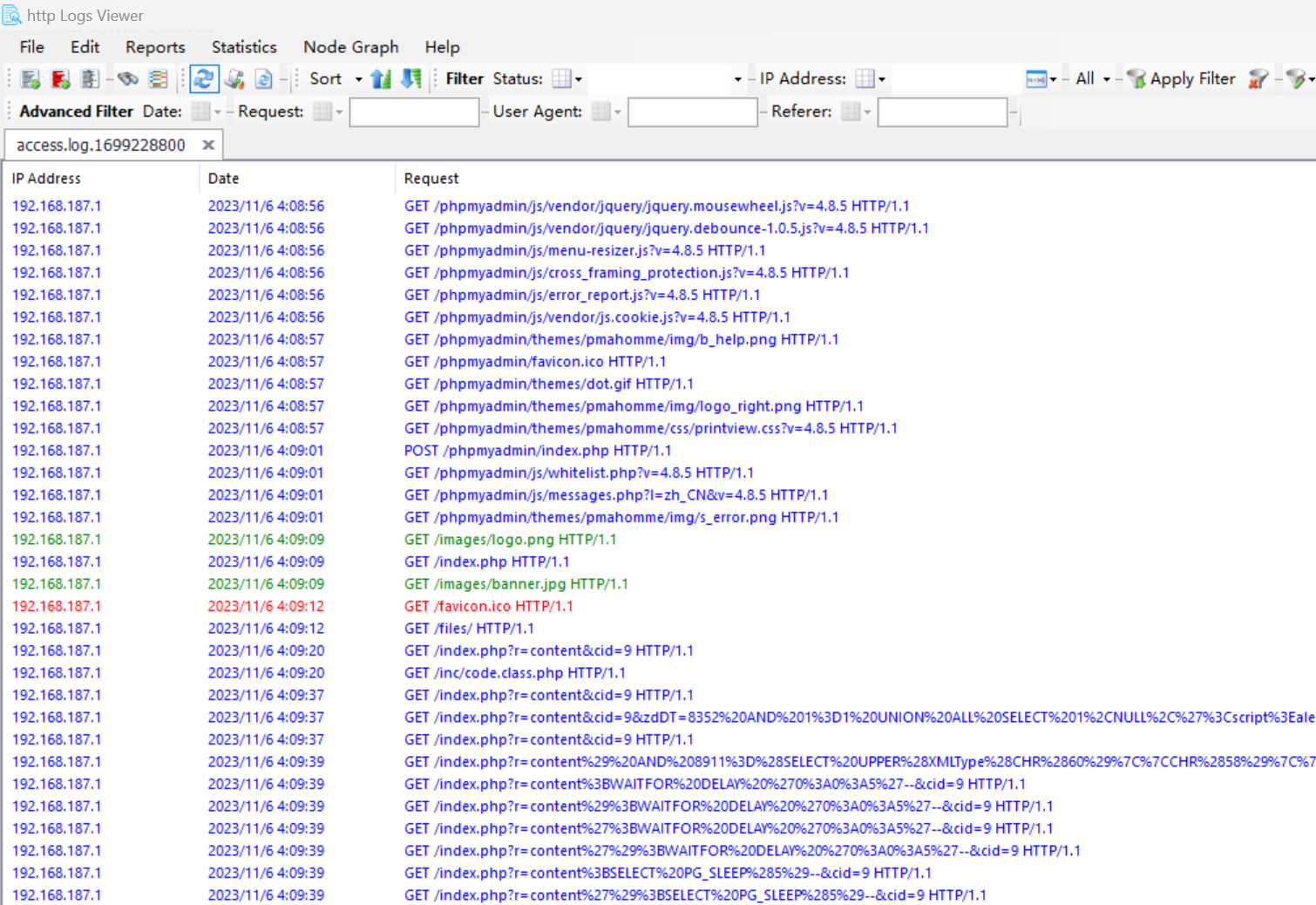

使用日志分析工具查看

可以发现在4:09的时候hacker尝试了了sql注入

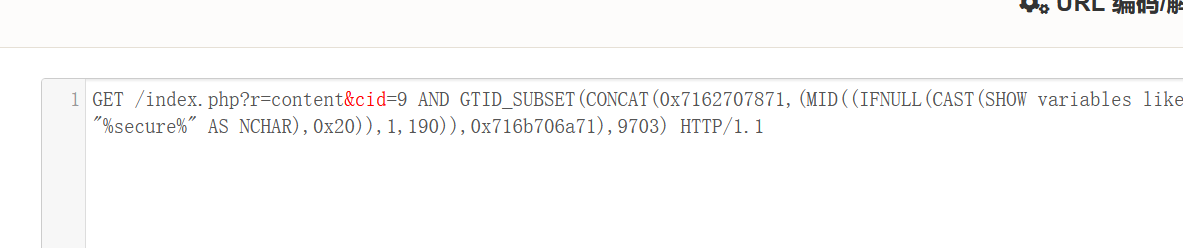

我们将请求头进行url解码,发现hacker确实进行了sql注入的操作,并且之后有一段时间内产生了大量的sql语句,猜测是扫描工具sqlmap,但未成功

此网站能被sqlmap注入,就说明存在sql漏洞,只是利用未能成功

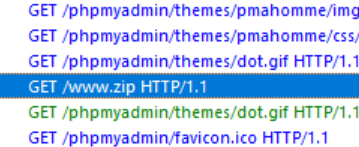

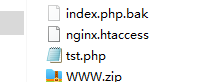

之后看到下载了www.zip,就是网站源码文件,这之后产生了大量的phpmyadmin路径的请求,证明hacker在源码文件中拿到了数据库的密码并成功登录

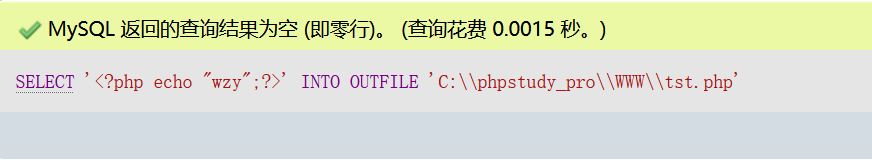

黑客登录phpmyadmin页面后,通过SQL查询的功能写入shell,这里复现一下

2023/11/6/04:22发现SQL注入点,并尝试利用SQLMAP一把梭,但未成功

2023/11/6/04:32下载www.zip,解压后WWW\inc\conn.info.php文件中包含MySQL的root账号密码,由此获取phpmyadmin的root账号权限

2023/11/6/04:33成功登录phpmyadmin后台

2023/11/6/04:36利用SQL查询功能点,尝试利用

2023/11/6/04:41写入webshell文件SystemConfig.php

2023/11/6/04:44写入webshell文件syscon.php

2023/11/6/04:45新建隐藏用户admin$

2023/11/6/04:55写入index.php挂黑页

2023/11/6/04:57利用获取的web管理权限发布文章

2023/11/6/05:03上传CS木马SysnomT.exe

2023/11/6/05:04上传CS木马SystemTemp.exe

424

424

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?