流量隐写

·wireshark 使用

·流量隐写常见题型

/*·内存取证简介

·Volatility--累得很,下一篇再整理*/

主要工具是Wireshark

明文流量分析一般来说直接过滤http,搜flag。http contains “flag”

文件传输分析:导出分组字节流。分段传输的先跟踪流再导出

sql流量分析:用脚本分离或者手工读

加密流量分析:导入密钥/先找到密钥再导入

蓝牙流量分析:找OBEX协议传输的文件再导出分组字节流/PIN码

无线流量分析:找到无线密码用aricrack-ng

aircrack-ng test.pcap -w password.txt

aircrack-ng test.pcap -e 'target network SSID’ -p password -o 1.pcapUSB流量分析:导出usb.capdata,直接上脚本

特殊流量分析:显示为Hex转储,然后再在ascii表中找到该编码对应的字符,如08对应退格需要减掉这个字符。

Wireshark工具的使用

Wireshark (前称Ethereal) 是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

·wireshark时间戳

·捕获文件属性

·wireshark过滤功能

·搜索功能Ctrl+F

·导出特定分组

·导出对象

·协议分级看占比

·Conversations会话

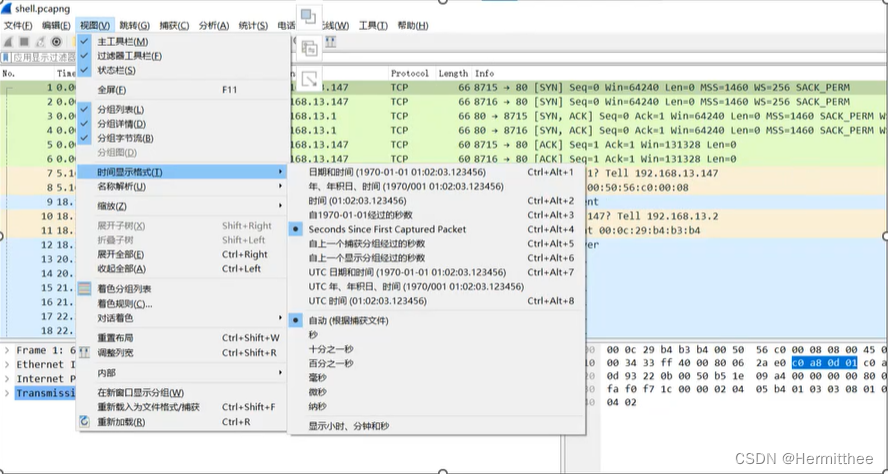

时间戳

菜单栏-->视图选项-->时间显示模式

可以自行选择时间戳的显示类型,针对不同文件的分析需求我们可以在这里改变

注:有些 flag 就隐藏在 时间戳内。

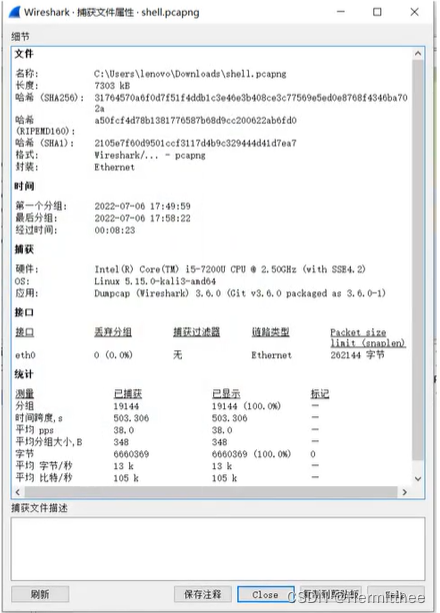

捕获文件

统计一>捕获文件属性可以查看数据包的各种信息与数据

过滤

选中需要过滤的信息,右键一>作为过滤器应用-->选中,然后回车即可进行响应的信息过滤,同样也可以使用过滤语法在过滤栏中手动输入进行过滤

比如想要知道某种数据包类型的占比,就可以使用过滤器

CTRL-F搜索

这个功能相信大家都会使用,但这里我们提出来是因为是为了告诉大家我们还可以结合过滤和搜索功能同时使用进行信息查找,需要注意的是,两个功能同时使用时,顺序为:在过滤的基础上进行搜索

Wireshark-导出特定分组

菜单栏 -->文件 ->导出特定分组这个功能可以帮助我们导出一个数据包中某一段连的数据内容,比如希望导出第100-200的数据报文:

Wireshark-导出对象 (重要)

菜单栏->文件 -->导出对象

这个功能很有用,比如要找图片,木马,.php/.jsp等等,一般都会在HTTP下

而IMF一般对应的是邮件的附件,如果要导出邮件的附件,可以导出IMF进行分析

smb中可能有mp3文件。

Wireshark-协议分级看占比

菜单栏-->统计-->协议分级

可以使用这个功能查看一些数据类型的占比

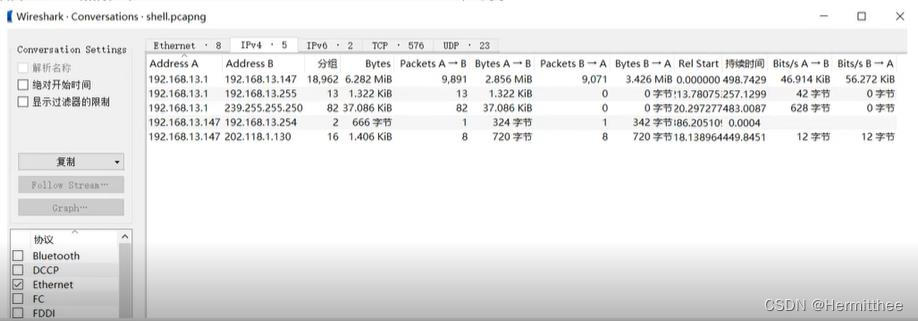

会话

查看ip间的传输信息

基础过滤语法

IP过滤:包括来源IP或者目标IP等于某个IP

ip.src addr == 192.168.xx.xx or ip.src addr eq 192.168.xx.xx 显示来源IP

ip.dst addr == 192.168.xx.xx or ip.dst addr eg 192.168.xx.xx 显示目标IP

端口过滤:

tcp.port == 80 or tcp.port eg 80 or udp.port==80tcp.dstport == 80 只显示目标端口80

tcp.srcport == 80 只显示源端口80

过滤端口范围:

tcp.port >= 1and tcp.port <= 80

协议过滤:

http、tcp、ftp、dns、icmp、arp、udp等

MAC过滤:

eth.dst==xx:xx:xx:xx:xx:xx xx均为16进制,mac地址是16进制表示的

Wireshark-进阶过滤语法

http模式过滤:

http.request.method ==“GET” or http.request.method==“POST” 过滤请求方式

http contains “flag” 关键字过滤,偶尔会有奇效

http.request.method ==“GET” && http contains “User-Agent” && 连接过滤UA

响应包过滤:

http contains “HTTP/1.1 200 OK" && http contains “Content-Type:"

标志过滤:

tcp.flags.ack == 1 and tcp.flags.syn == 1

Wireshark-常见关键词

Upload:文件上传操作,常常可以导出一个文件

flag:直接搜索到flag

login:有时会将后台密码作为压缩包的密码

eval: eval是php中的一个函数,常常作为一句话时使用

zip、rar、7z、jpg、png:一般传输的文件都会是这些类型

过滤语句: http contains“关键字”

流量隐写-常见题型

flag明文:直接ctrl+F 搜索flag。

flag编码: flag经过16进制编码,或者其他编码 flag-->666C6167 unicode转ascii f-->f

压缩包流量:

flag放在压缩包中。zip、7z、rar、tar.gz里 解法:

1.直接找到流量数据: 右键->显示分组字节->去掉标志位(菜刀是前三位)->左下角有个解码为->解码为压缩包

2.导出压缩包: 右键->显示分组字节->左下角有个显示为->改为原始数据->save as->1.zip

3.直接导出压缩包:右键->导出分子字节流->1.zip

4.在追踪流中导出压缩包:右键追踪流->左下角选择返回包->显示原始数据->save as->1.zip

telnet流量:

不可打印字符显示为Hex转储,然后再在ascii表中找到该编码对应的字符,如08对应退格。需要减掉这个字

符。

蓝牙协议:

1.直接查找fag

2.统计->协议分级->找到OBEX协议(蓝牙中的传输文件协议)->直接搜索obex->找到传输的文件->导出分组字节流

PIN码在分组详情中搜索

USB协议:

键盘流量、鼠标流量,直接用脚本做。

无线流量:

爆破无线密码

aircrack-ng ctf.pcap -w password.txt

带入无线密码到pcap中,输出1.pcap

airdecap-ng ctf.pcap -e 'target network SSID' -p 密码-o 1.pcap

也可以直接把密码添加到原pacp中:

编辑->首选项->Protocols->IEEE 802.11->Edit->添加一个wpa-pwd,值是刚才爆破的密码。然后 视图>重新加载

SSL流量:TLS协议:经过加密的流量

导入密钥

编辑->首选项->Protocols->TLS->导入log文件

查找http流量

导入分组字节

分段传输的压缩包:

TCP分段传输的压缩包,我们可以直接跟踪HTTP流,HTTP会把压缩包流量整合,然后导出分组字节流出来。

icmp协议:

import os

os.system("tshark -r xxx.pcapng -T fields -e icmp.code -Y "icmp.type == 0" > data.txt")

2764

2764

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?