题目目录

- HTTP动作练习

- 热点评论刷分漏洞分析溯源

HTTP动作练习

背景介绍

某日,安全工程师"墨者"对一企业办公系统的源代码进行授权检测,在检查过程中,发现程序员(可能是临时工)使用PHP程序,处理服务端接收客户端传递的数据时,使用的是$_REQUEST[],前端使用的是GET方式,然后就遇到问题了"Request-URI Too Long"。

实训目标

1、掌握在浏览器发送数据时、GET、POST两者方式的差异;

2、理解在PHP程序中

R

E

Q

U

E

S

T

、

_REQUEST、

REQUEST、_GET、$_POST三者之间的区别;

3、了解不同浏览器通过GET方式传递数据时,限制数据长度的大小;

解题方向

通过POST方式提交"content"数据内容,查看服务端返回的结果。

解题步骤

打开靶场

点击【静夜思】后发现页面会发生错误 这时它提示我们说相应URL过长

点击【静夜思】后发现页面会发生错误 这时它提示我们说相应URL过长

使用bp抓包

GET请求在URL中传送的参数是有长度限制的,而POST没有。

GET请求在URL中传送的参数是有长度限制的,而POST没有。

直接鼠标右键更改一下请求方式

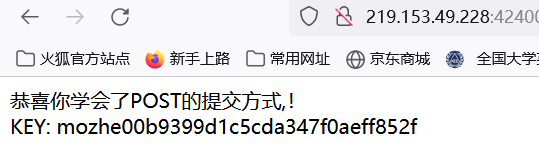

最后放包(forward)就可以得到key了

热点评论刷分漏洞分析溯源

背景介绍

小墨接到通知,网上又报道出一不和谐的新闻:安徽男子醉酒闹事打伤警察,需要把谬论改变为和谐的评论。

实训目标

1、X-Forwarded-for的理解

2、使用BurpSuite工具修改内容

解题方向

据页面提示,进行点赞页面测试

解题思路

本题刷点赞原理就是一个IP对应一个赞,我们要伪造不同IP发送数据包,然后刷赞。手工一个一个修改IP太麻烦,我们可以抓取数据包,发送到bp的intruder模块。

将XFF的IP后两位标记,因为不止爆破一个位置,所以设置爆破模式为Cluster bomb

打开靶场

点击进入评论

点赞有ip限制,所以要通过Burpsuite暴力破解,实现多ip点赞。

发现每个人只能点赞一次。

但题目要求点赞数过500,才能获取key。

直接抓包 在下方加入X-Forwarded-For:172.16.§0§.§1§!!!!!!!!!!

在下方加入X-Forwarded-For:172.16.§0§.§1§

在下方加入X-Forwarded-For:172.16.§0§.§1§

在下方加入X-Forwarded-For:172.16.§0§.§1§

暴力破解

start attack

start attack

攻击完成后 修改一下XFF后面的ip地址(随便改)!!!

最后放包即可

454

454

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?