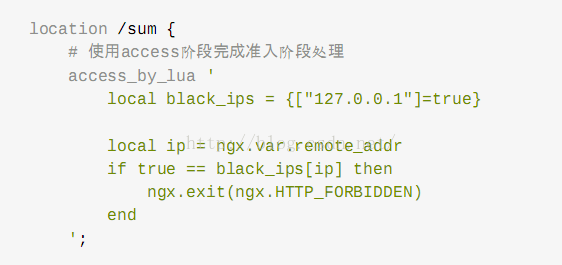

近日网站的日志增长特别快,奇怪的是网商还没有上线,没有用户访问,哪来这么多出错日志,仔细查看日志发现,好多跟我们网站无关的请求,host也是一些什么,jd,58什么的。对于nginx我也是新手,当时就蒙了,第一反应是难道被攻击了,被人控制做什么操作了。由于不知道原因,上网查原因也无从下手,于是从openresty的安全入手开始查,在《OpenResty-Best-Practices.pdf》提到过b防火墙的demo,如下:

其中:access_by_lua:为每个请求在访问阶段的调用lua脚本进行处理。主要用于访问控制,能收集到大部分的变量。

在这里可以访问到nginx内置绑定的变量,这些可以增加nginx对网络行为的控制细度。这些变量大部分是在请求进入是解析的,并把它们缓存到会话中,以方便取用。这些变量有很多,并且还在不断迭代更新,我们来简单看几个变量:

在发现网站遭受无关请求困扰后,通过研究OpenResty的安全特性,利用access_by_lua在访问阶段检查请求的host和remote_addr。通过设置black_ips数组过滤恶意IP,或者仅允许匹配网站host的请求通过,从而实现反爬虫和反代理的基本防护。尽管这种方法简单有效,但可能存在其他未识别的安全隐患,需要不断学习和改进。

在发现网站遭受无关请求困扰后,通过研究OpenResty的安全特性,利用access_by_lua在访问阶段检查请求的host和remote_addr。通过设置black_ips数组过滤恶意IP,或者仅允许匹配网站host的请求通过,从而实现反爬虫和反代理的基本防护。尽管这种方法简单有效,但可能存在其他未识别的安全隐患,需要不断学习和改进。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7312

7312

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?