常用默认模块

在burp中,以下的四个模块是最常用到的模块

- Proxy

- Intruder

- Repeater

- Decoder

模块介绍以及使用

Proxy

简介

Proxy即为代理,在代理模块中可以配置代理的监听网卡和端口,在正确配置完成后,我们的流量才会经过burp,从下图可以直观的看出配置代理前后的流量走向。

使用

为了让我们能抓取到https的流量,还需要先在浏览器中安装burp证书。

首先我们打开burp,在proxy中的options确定代理的监听设置,默认都是设置为127.0.0.1:8080,然后导出。

证书

选择der格式的证书

然后选择导出的路径,因为浏览器导入证书的需求格式,我们把证书取名为burp.cer。

打开浏览器,在设置页面的索引框中输入证书,我这里选择用chrome浏览器,其他浏览器同理。

根据提示选择管理证书。

在打开的证书框中,选择导入证书,找到刚刚导出的证书选择导入。

后面默认选择就可以了。

接着,在chrome浏览器中,我们用SwitchyOmega插件进行代理切换,下图是代理的配置。

配置完成后,只需要几步就可以直接完成代理的切换。

在代理模块中的Http history中可以看到流量已经成功代理到burp中。

在Intercept中可以开启拦截,来抓取并修改某一数据包。

以pikachu靶场为例,拦截登录的数据包,Forward就是放行数据,Drop就是丢弃数据。

把密码改成123456后放行数据包,成功登录。

Intruder

简介

Intruder模块多用于做爆破、遍历或是Fuzz这种需要修改数据包中某个字段的重复性操作。

使用

继续用pikachu靶场做例子。

首先拦截发起登录的数据包。

可以右键发送到Intruder或是快捷键ctrl+i。

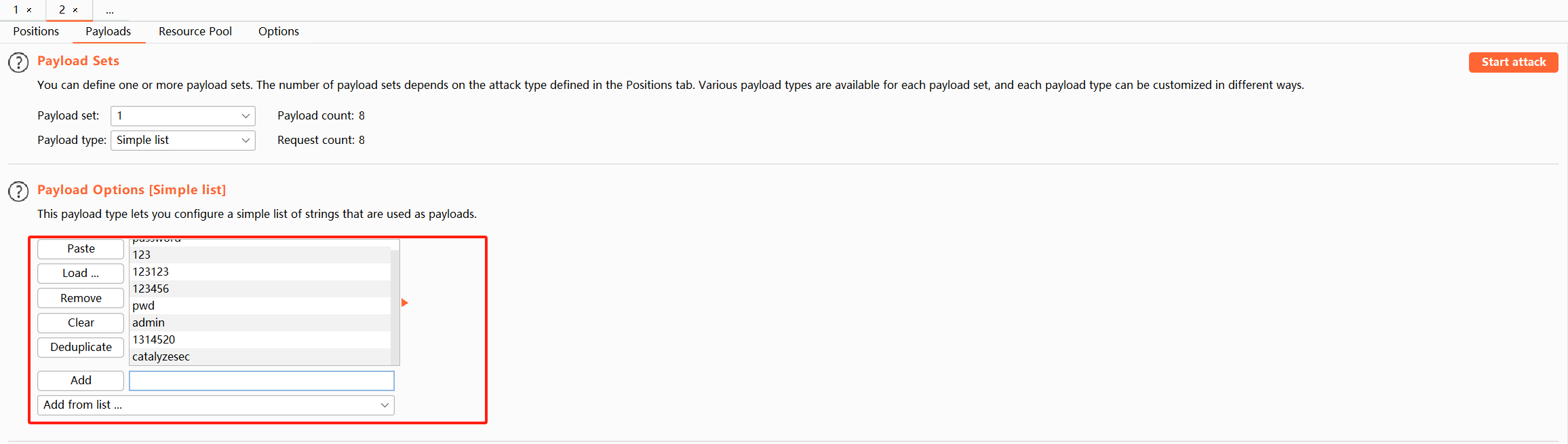

点击Intruder模块,点击Clear,再选中password字段添加。

Intruder模块有4种攻击模式:

- Sniper-每次发包只能修改一次选定的参数

- Battering ram-选定的参数在每次发包时同时修改

- Pitchfork-要配置两段字典,字典按行数一一对应,超出的部分忽略不加载

- Cluster bomb-以排列组合的方式

在只爆破密码的情况下我们只选择Sniper模式就好了,payload处加载字典就可以发起攻击了。

最后筛选数据包的长度就能找到登录成功的密码。

Repeater

简介

Repeater模块直译过来就是重复的意思,再该模块中可以不断的修改数据包的数据并重新发包。

使用

同样也是拦截数据包,这里也可以将Intruder的数据包发送到Repeater中,快捷键ctrl+r。

这里就是Repeater模块的界面。

左边Request可以做数据的修改,点击Send发送就能看到Response的返回包信息。

我们把密码修改后发送数据。

Decoder

简介

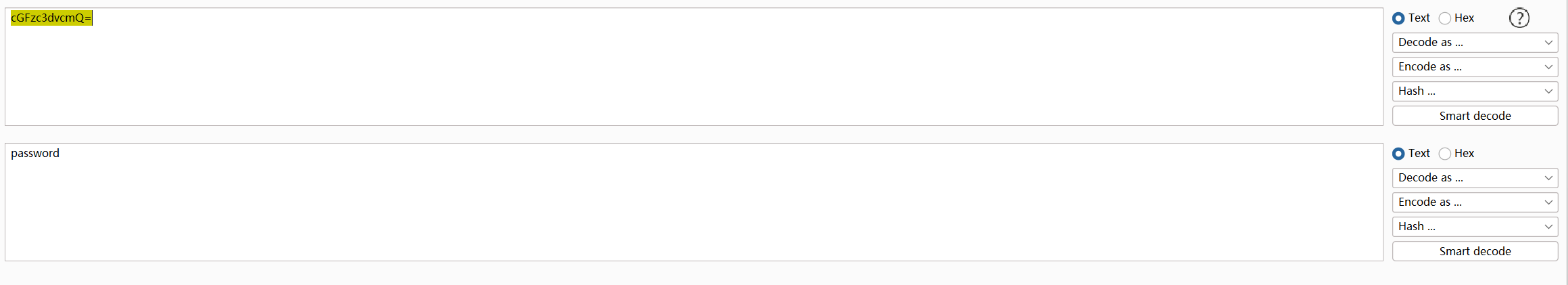

在该模块中可以对字符进行编码或解码的操作。

使用

需要编码的话,我们可以直接到框中输入想要编码的字符,然后点击encode选择编码方式即可。

解码的话也可以用同样的操作来进行,点击decode就能进行解码,选择对应的解码格式。

微信公众号二维码

扫一扫关注CatalyzeSec公众号

我们一起来从零开始学习网络安全

1065

1065

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?