在数字时代,信息安全成为了我们日常生活和工作的重要组成部分。从个人通信到企业数据保护,确保信息的机密性和完整性变得至关重要。GNU Privacy Guard(GPG)作为一种广泛使用的加密技术,提供了一个强大的工具来保护我们的数字信息。本文将探讨GPG的基本概念、它是如何工作的,以及如何在日常生活中应用GPG来加强信息安全。

GPG简介

GPG是一个基于OpenPGP标准的免费加密软件,旨在为通信和数据存储提供加密和数字签名服务。它允许用户加密数据,使之只能由指定的接收者解密,同时也能够对数据进行签名,确保数据的来源和完整性。日常应用中我们会用GPG进行加密文件传输,Git 中使用GPG签名提交,在Git中使用Git-Crypt结合GPG 加解密敏感信息。

加密与解密

GPG 是基于非对称加密技术。用户生成一对密钥:一个公钥和一个私钥。公钥可以安全地分享给任何人,用于加密信息;而私钥则必须严格保密,用于解密信息。在日常使用中,大部分用公钥加密,私钥解密。私钥数字签名,公钥验证数字签名。非对称加密中,私钥加密,公钥也是可以解开的,但用的不多,主要是私钥加密后公钥的持有者都可以看到,所以意义不大!工作中GPG 一个常见应用场景就是公司IT 部门会在员工加入公司的时候要求员工生成自己的GPG 公私钥并要求员工提供生成后的公钥,自己保管好私钥,IT 在给员工发送一些包含敏感信息的文件的之后都会用员工的公钥加密后发给员工,员工收到后用私钥解密文件,原始加密后的文件即使泄露出去,别人也解密不了数据,提高了敏感信息的安全性。

数字签名

除了加密,GPG还提供数字签名功能。通过使用私钥对信息进行签名,接收者可以用相应的公钥验证签名的真实性。这不仅证明了信息来源的可靠性,还确保了信息在传输过程中未被篡改。

软件签名

开源软件开发者常使用GPG对软件包进行签名,用户可以通过验证签名来确保软件包的真实性和完整性。这有助于防止恶意软件的传播。

安全通信

在需要保密的通信中,如记者与消息来源之间的沟通,使用GPG加密可以有效保护信息内容不被第三方截获。

如何开始使用GPG

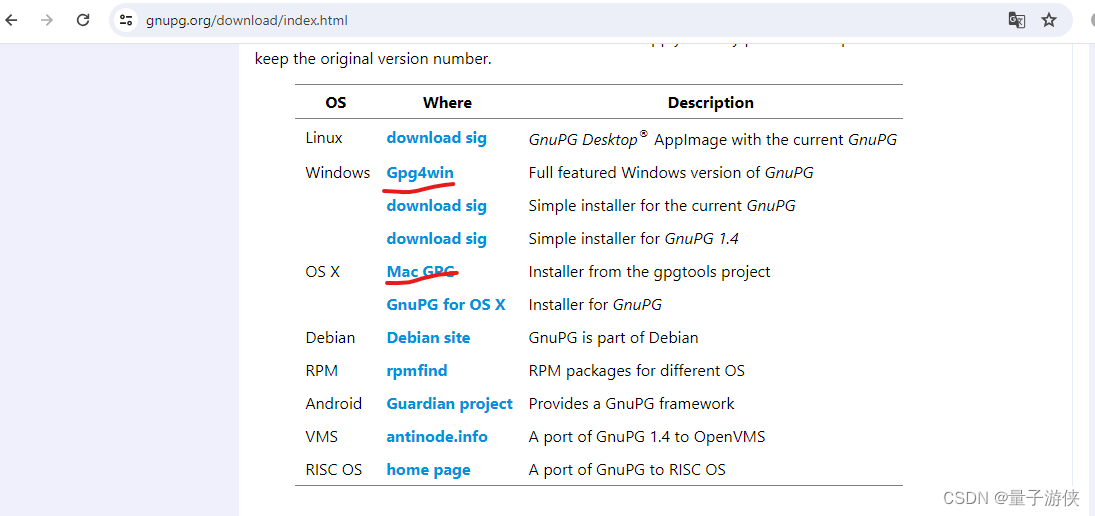

开始使用GPG相对简单。首先,你需要安装GPG软件。对于大多数Linux发行版,GPG已预装在系统中。Windows和macOS用户可以分别从Gpg4win和GPG Suite获取GPG。

下载地址 https://www.gnupg.org/download/index.html ,可以根据自己的需要下载对应版本。

安装GPG后,你需要生成一对密钥,并将公钥分享给你想通信的人。然后,你就可以开始加密和签名你的信息了。

通过以下命令生成GPG 公私钥

gpg --full-generate-key生成公私钥的过程中会弹出选项让你选择,根据自己的需要选择适当的选项。

第一步,选择密匙类型,默认一般选择第一个可以签名也可以加密,

Please select what kind of key you want:

(1) RSA and RSA (default)

(2) DSA and Elgamal

(3) DSA (sign only)

(4) RSA (sign only)

(14) Existing key from card

Your selection?第二步,选择密匙长度,一般至少2048,长度越长,解密难度越大,也就越安全

Please select what kind of key you want:

(1) RSA and RSA (default)

(2) DSA and Elgamal

(3) DSA (sign only)

(4) RSA (sign only)

(14) Existing key from card

Your selection? 1

RSA keys may be between 1024 and 4096 bits long.

What keysize do you want? (3072)第三步,选择密匙有效期,如果考虑安全性,可以选择一个合理的有效期,但这里我们选择0,永不过期。选择永不过期,系统会提示你确认这样正确吗,我们选择Y.

Please select what kind of key you want:

(1) RSA and RSA (default)

(2) DSA and Elgamal

(3) DSA (sign only)

(4) RSA (sign only)

(14) Existing key from card

Your selection? 1

RSA keys may be between 1024 and 4096 bits long.

What keysize do you want? (3072) 2048

Requested keysize is 2048 bits

Please specify how long the key should be valid.

0 = key does not expire

<n> = key expires in n days

<n>w = key expires in n weeks

<n>m = key expires in n months

<n>y = key expires in n years

Key is valid for? (0) 0

Key does not expire at all

Is this correct? (y/N) y第四步,你需要提供用户信息,包括你的姓名、电子邮件地址和(可选的)注释。这些信息将被包含在你的公钥中,使别人能够识别你的密钥。输入确定之后输入O(OK) 确认。

Please select what kind of key you want:

(1) RSA and RSA (default)

(2) DSA and Elgamal

(3) DSA (sign only)

(4) RSA (sign only)

(14) Existing key from card

Your selection? 1

RSA keys may be between 1024 and 4096 bits long.

What keysize do you want? (3072) 2048

Requested keysize is 2048 bits

Please specify how long the key should be valid.

0 = key does not expire

<n> = key expires in n days

<n>w = key expires in n weeks

<n>m = key expires in n months

<n>y = key expires in n years

Key is valid for? (0) 0

Key does not expire at all

Is this correct? (y/N) y

GnuPG needs to construct a user ID to identify your key.

Real name: David.Wang

Email address: davidwang@gmail.com

Comment: GPG of davidwang@gmail.com

You selected this USER-ID:

"David.Wang (GPG of davidwang@gmail.com) <davidwang@gmail.com>"

Change (N)ame, (C)omment, (E)mail or (O)kay/(Q)uit?第五步,输入O 确认之后会弹出私钥密码,确保选择一个强密码,因为它用于防止未授权的私钥访问,当别人拿到你的私钥之后,没有密码,他依然不能使用,使用私钥需要输入私钥密码。,输入密码后还会让你输入确认密码,然后就会根据你的输入生成公私钥了。

Please enter the passphrase to │

│ protect your new key │

│ │

│ Passphrase: ________________________________________ │

│ │

│ <OK> <Cancel> │生成公私钥如下

We need to generate a lot of random bytes. It is a good idea to perform

some other action (type on the keyboard, move the mouse, utilize the

disks) during the prime generation; this gives the random number

generator a better chance to gain enough entropy.

We need to generate a lot of random bytes. It is a good idea to perform

some other action (type on the keyboard, move the mouse, utilize the

disks) during the prime generation; this gives the random number

generator a better chance to gain enough entropy.

gpg: /home/david/.gnupg/trustdb.gpg: trustdb created

gpg: directory '/home/david/.gnupg/openpgp-revocs.d' created

gpg: revocation certificate stored as '/home/david/.gnupg/openpgp-revocs.d/F49C56FF5264AB5CF5F6A3E09C796163E291AF14.rev'

public and secret key created and signed.

pub rsa2048 2024-03-04 [SC]

F49C56FF5264AB5CF5F6A3E09C796163E291AF14

uid david.wang <davidwang@gmail.com>

sub rsa2048 2024-03-04 [E]GPG 相关命令

列出当前系统所有信任的公钥

gpg --list-keys --keyid-format LONG/home/david/.gnupg/pubring.kbx

------------------------------

pub rsa2048/9C796162E291AF24 2024-03-04 [SC]

F49C56FF5264AB4CF5F6A3E08C796163E291AF14

uid [ultimate] david.wang <davidwang@gmail.com>

sub rsa2048/7793195898DF3C11 2024-03-04 [E]sec表示这是一个公钥。rsa4096表示密钥类型是RSA,长度是4096位。9C796162E291AF24是密钥ID(长格式)。2024-03-04是密钥的创建日期。[SC]表示这个密钥可以用于签名(S)和证书(C)。[SC] 和[E] 后面会有过期时间[expires: 2034-02-17]显示密钥的到期日期,如果是永不过期会就不会有过期时间。uid行显示了密钥所有者的姓名和邮箱地址。ssb表示子密钥,这通常用于加密。

列出当前系统所有的私钥

gpg --list-secret-keys --keyid-format LONG------------------------------

sec rsa2048/9C796163E291AF14 2024-03-04 [SC]

F49C56FF5264AB5CF5F6A3E19C796163E292AF14

uid [ultimate] david.wang <davidwang@gmail.com>

sub rsa2048/7793195898DF3C11 2024-03-04 [E]- sec 表示这是一个私钥。

rsa4096表示密钥类型是RSA,长度是4096位。9C796163E291AF14是密钥ID(长格式)。2024-03-04是密钥的创建日期。[SC]表示这个密钥可以用于签名(S)和证书(C),即它可以用来签名其他密钥。[SC] 和[E] 后面会有过期时间[expires: 2034-02-17]显示密钥的到期日期,如果是永不过期会就不会有过期时间。uid行显示了密钥所有者的姓名和邮箱地址。ssb表示子密钥,这通常用于加密。

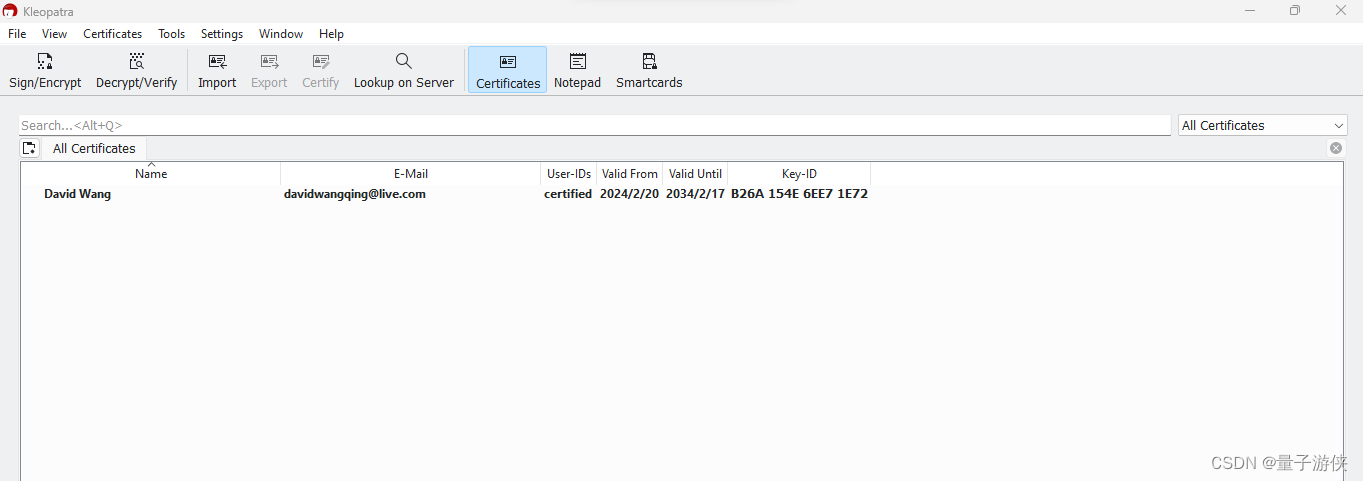

除了使用命令,Gpg windows 下有一个一个管理软件kleopatra可以导入导出密匙,加密解密文件

导出公钥

gpg --armor --export 9C796163E291AF14

-----BEGIN PGP PUBLIC KEY BLOCK-----

mI0EZdRohgEEAK+KvpxlC00HRd8qCqIcGkL7ikNjg2c/vxF+lb93qE4bpIEXY3Kl

4giLs8pMzRiFj5sSK5FzBko/VcpuxhrMLTO/U2QYaGQchd1XLXYbpwS3YTQDhFdx

mdDyaBlV+WaJ6UKd5qjFrm+H+AUuPOZhvUCfwfQiCMOSjKG28vxqqOJvABEBAAG0

I0RhdmlkIFdhbmcgPGRhdmlkd2FuZ3FpbmdAbGl2ZS5jb20+iNcEEwEIAEEWIQSW

lk2r9aOhC+Nx+zSyahVObucecgUCZdRohgIbAwUJEswDAAULCQgHAgIiAgYVCgkI

CwIEFgIDAQIeBwIXgAAKCRCyahVObucecoNvBACllkUywgSNwN2S8vJb3v/ldB/N

a4ZA/ylXHnQcODwVTjeNBNS73hAeEQ7HXQLeUBqGwgyZE8zP/tUyjMrgT48XHwNj

TyZkwxFpqMfCocH1Tx1zCffgFH9TXcD+tAON7QoY5AnYuZmhzG8UJuLIOszHXkBI

tU3mG6bV5slCCK7ZB7iNBGXUaIYBBADUMDsAABAac6kHwHuHffQoQJRvRwv91bor

WudLGtjEZD4aoeI9w2+mOvxNCK4j11kNsVWX9ku5c01rRo8FraQiw3J79KBnhEtC

3b78S1Gkc7MA3fefeUaa6zjr9t26AGFI0s9U9JpFdNeE+uj30roOveUNNVKc3O2CE7NJ

Otz45GvFDwARAQABiLwEGAEIACYWIQSWlk2r9aOhC+Nx+zSyahVObucecgUCZdRo

hgIbDAUJEswDAAAKCRCyahVObucecrEKBACVuXgmCqUF5yeLvF1ae7nLkJtW6muc

vGI5o4OrJJuXEyjXx8WyDvY6gtt8U4V2bYv/4r9yGiEib4yyQ1Fy/XhvuxwKE1p8

jopwbVCOY7RbRvgECvk8YswJkxMuUvwP/Umr/cqSZpa6cmfdCCOHSERmL8u6OW2T

kRqFtiES5/20NA==

=vnXk

-----END PGP PUBLIC KEY BLOCK-----可以导出公钥给别人,别人就可以用公钥加密文件,然后发给你,保证文件的隐私性。之前说了有的公司的IT让你生成GPG公私钥,然后让你提供公钥,后面IT发给你的一些包含敏感数据的文件都是会加密发给你,你用私钥解密。

导入公钥

将上面的秘钥复制到你要导入GPG公钥的机器,创建 davidgpg.asc,复制公钥到文件保存,然后运行一下命令就可以导入GPG 公钥了

gpg --import davidgpg.asc加密文件

导入公钥之后就可以使用导入的公钥加密文件,并发送给公钥的持有者,持有至可以解密文件,正常使用文件

gpg --output gpgtest.gpg --encrypt --recipient 'davidwang@gmail.com' gpgtest.txt解密文件

将文件传输给拥有私密的用户之后,对方就可以用私钥解密了。

PS D:\> gpg --output gpgtest.txt --decrypt .\gpgtest.gpg

gpg: encrypted with rsa1024 key, ID C1305211C9667A9E, created 2024-02-20

"David Wang <davidwangqing@live.com>"备份公钥私钥

gpg --export-secret-keys 密钥ID > 私钥备份文件名.gpg

gpg --export 密钥ID > 公钥备份文件名.gpg设置Git 使用GPG签名

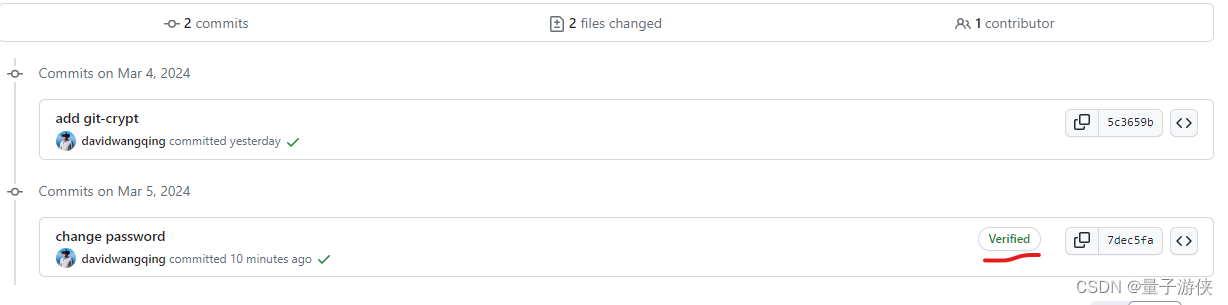

github 中可以对账户添加你的gpg公钥,然后你提交代码变更的时候可以设置自动用你本机的gpg私钥签名你的代码变更,证明确实是你提交的,具体效果如下。

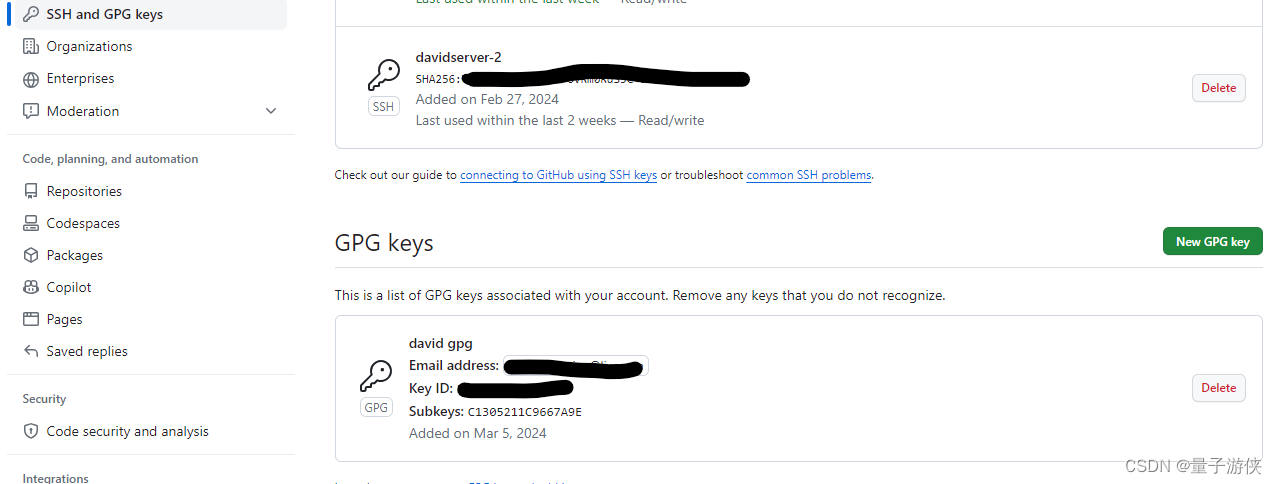

具体设置如下,先用之前的导出密匙命令导出public key. 然后复制到git hub的gpg 设置。新增一个就好了。

然后再本机下面运行如下命令设置git gpg 签名。首先根据之前的命令获取公钥key信息。然后使用Git Config 配置git 使用gpg签名代码变更,如下所示。

gpg --list-secret-keys --keyid-format LONG

------------------------------

sec rsa2048/9C796163E291AF14 2024-03-04 [SC]

F49C56FF5264AB5CF5F6A3E19C796163E292AF14

uid [ultimate] david.wang <davidwang@gmail.com>

sub rsa2048/7793195898DF3C11 2024-03-04 [E]

设置signingkey 为上面命令返回的keyid

git config --global user.signingkey 9C796163E291AF14

git config --global commit.gpgsign true

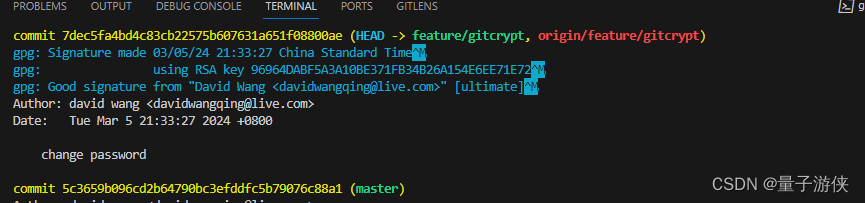

git config --global gpg.program "C:\Program Files (x86)\GnuPG\bin\gpg.exe"然后提交新的变更之后,就会使用gpg 签名你提交的变更了,期间可能要求你输入私钥的密码。提交变更之后可以使用下面命令查看。

push到github 就可以看到之前的那个verified的标记。

相关文章:

1864

1864

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?