在本课中,你将学习如何在FortiEDR控制台上使用威胁搜索和取证功能。

威胁搜索允许管理控制台用户在休眠威胁执行之前找到并纠正它们。从本质上讲,这是一次搜索和摧毁行动。寻找威胁还可以帮助你解开最初受到攻击的对象、其他对象等背后的故事。

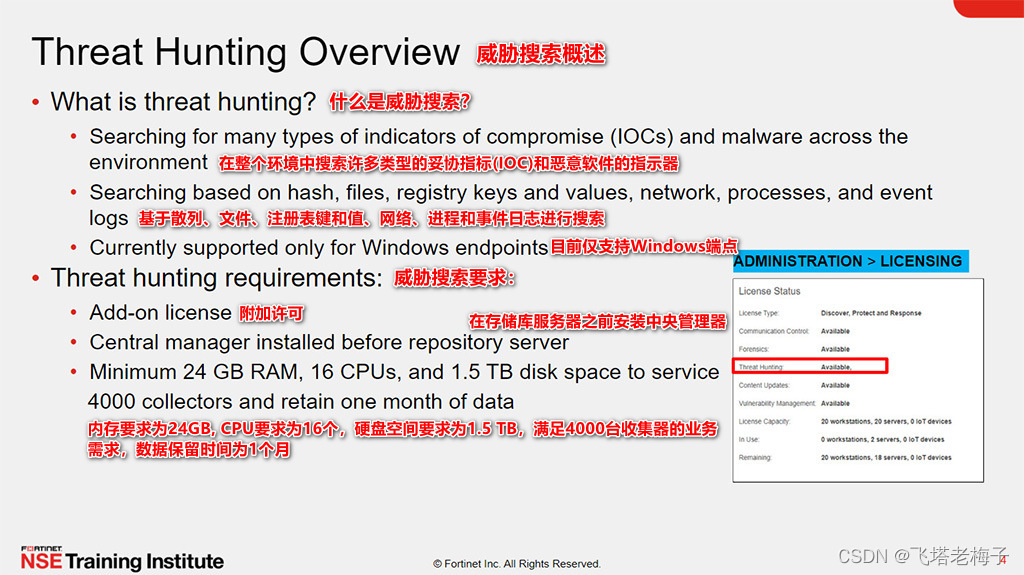

使用威胁搜索功能要许可证。威胁搜索存储库需要至少24GB的内存和1.5 TB的硬盘空间来服务4000台收集器,并保留一个月的数据。在安装威胁搜索存储库服务器之前,必须安装中央管理器。关于服务器要求的更多信息,请参见《FortiEDR安装和管理指南》。

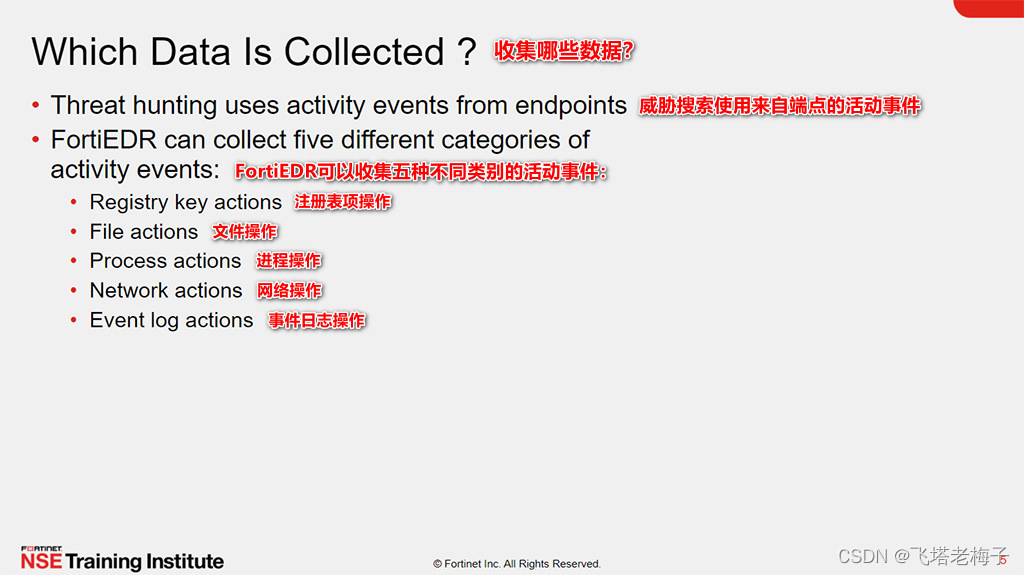

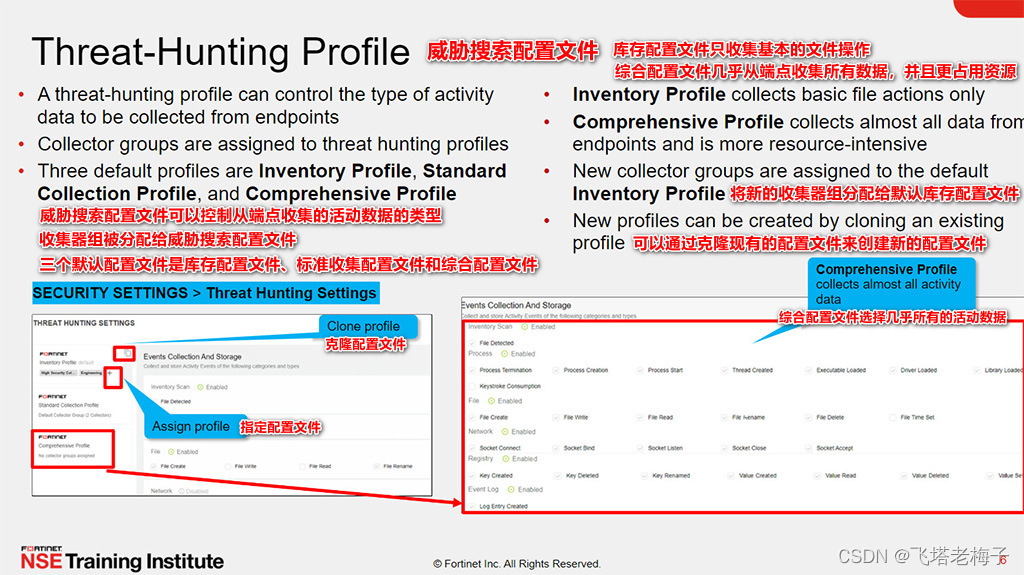

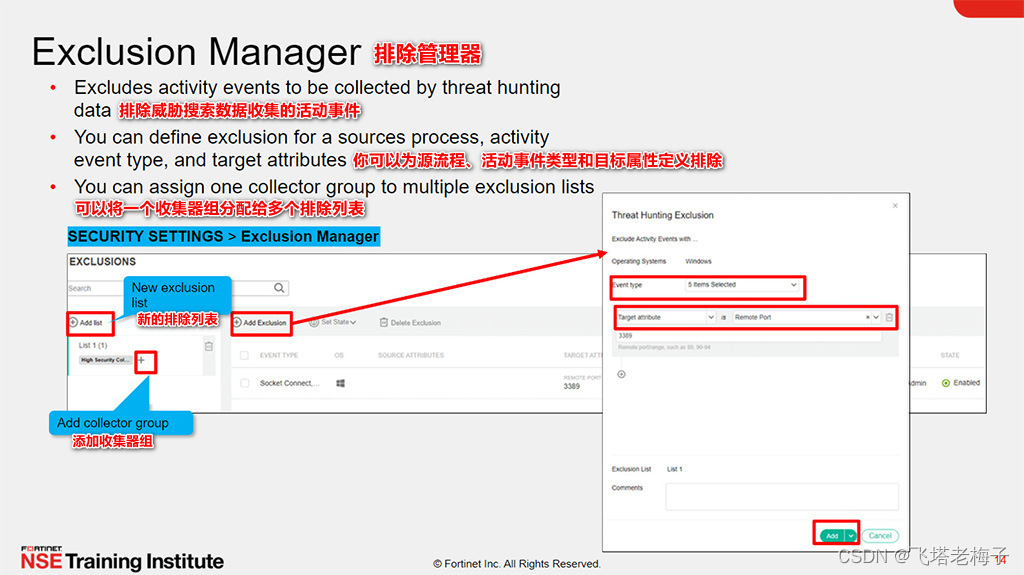

要控制从终端收集的活动数据的类型,可以在“安全设置”的“威胁搜索设置”页签中配置威胁搜索。

三个默认配置文件是库存配置文件、标准收集配置文件和综合配置文件。可以通过克隆现有的配置文件来创建新的配置文件。创建一个新的配置文件的好处是,你可以通过选择所需的类别和类型来定制活动事件。综合配置文件从端点收集几乎所有数据,是资源最密集的配置文件。

将新的收集器组分配给默认库存配置文件。根据组织的需求,可以将收集器组分配给一个默认配置文件或一个新的配置文件。

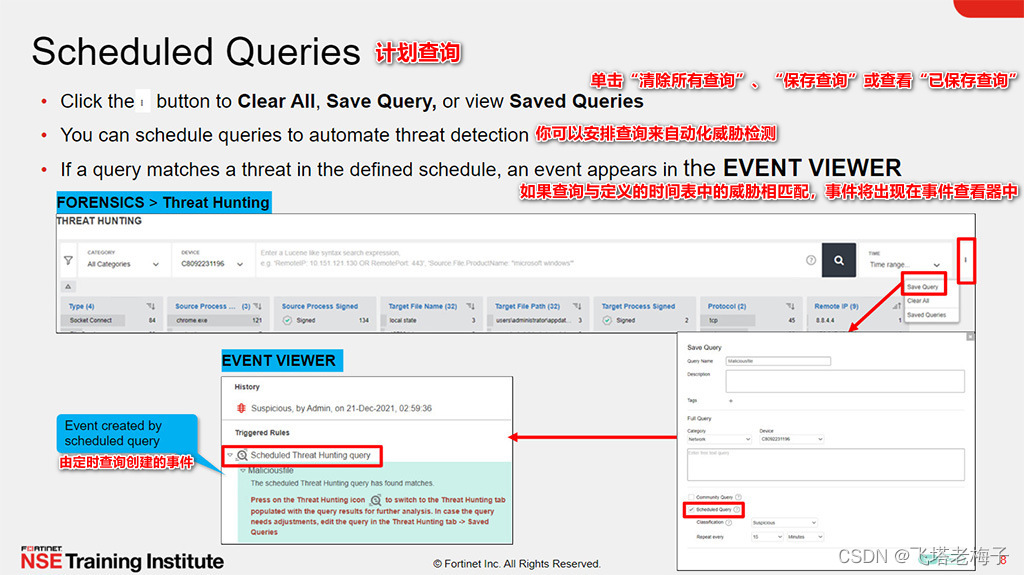

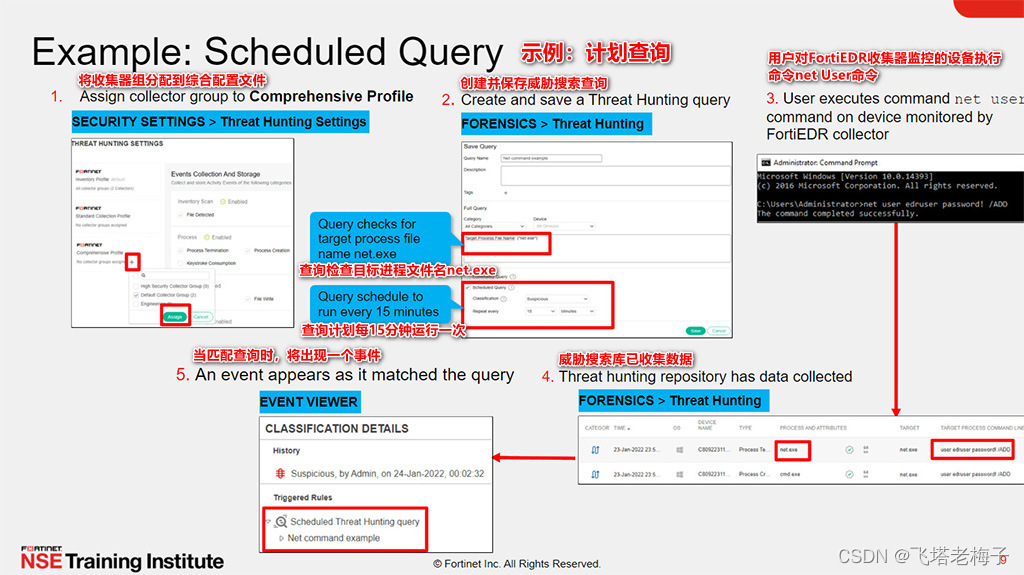

你可以安排查询来自动化威胁检测。如果查询符合定义的时间计划中的威胁,则事件将出现在EVENT VIEWER中,并生成电子邮件和syslog通知。

要计划查询,请在“保存查询”窗口中启用“计划查询”。在下拉列表中选择安全事件的分类,在“重复”中配置频率每个/部分。

1. 在SECURITY SETTINGS选项卡上,选择Threat Hunting Settings,然后将收集器组分配给Comprehensive Profile,这样几乎所有的数据都可以从端点收集。

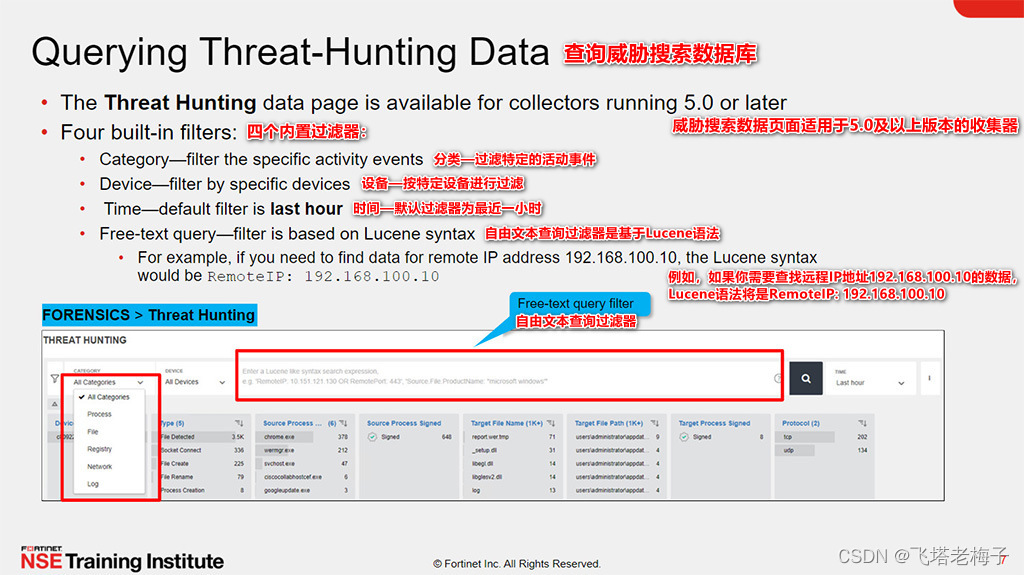

2. 在FORENSICS选项卡上,选择Threat Hunting,然后创建一个查询,每15分钟运行一次,并检查目标进程文件名net.exe。

3.在FortiEDR收集器监视的端点上运行net用户命令,如上图所示。net user命令不会触发任何FortiEDR规则,因为该活动不是可疑的。

4. 威胁查找存储库将包含网络用户执行命令的数据。

5. 计划的查询每15分钟运行一次,当查询与威胁(net.exe)匹配时,事件将出现在event VIEWER中。

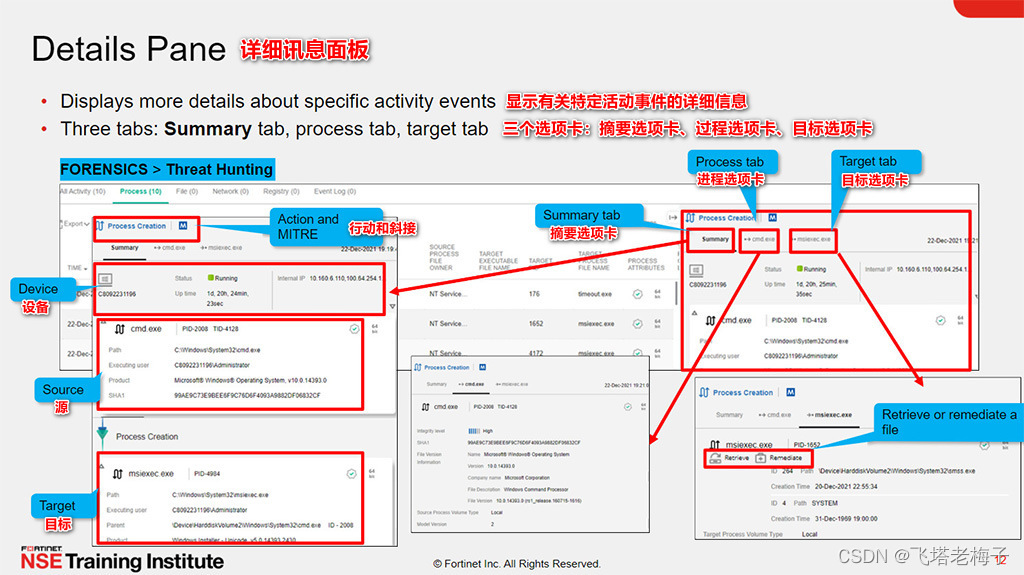

Summary选项卡显示活动事件的摘要。顶部部分显示操作,这是活动事件类型,如果活动与MITRE技术相关联,则显示一个MITRE图标。你可以将鼠标悬停在MITRE图标上以查看MITRE的详细信息。下一部分将显示端点的详细信息,例如设备名称、连接状态、正常运行时间和IP地址。源部分显示关于源进程的详细信息。最后一部分显示关于目标进程的详细信息。

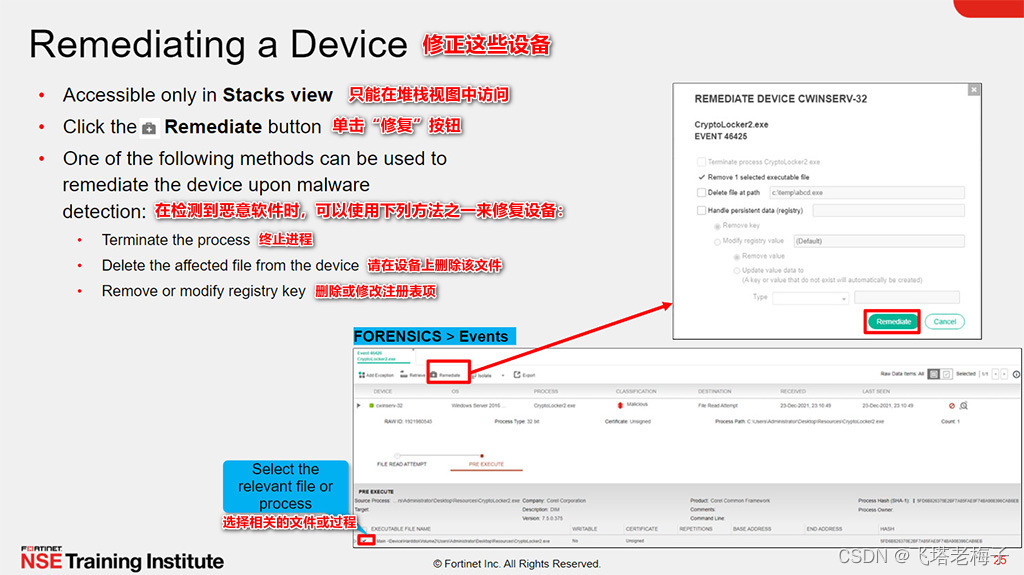

进程选项卡显示关于源进程的其他详细信息,target选项卡显示关于目标进程的其他详细信息。只有当活动事件的目标类型为Process或File时,才会显示target选项卡。检测到恶意软件后,单击“检索”按钮下载文件副本,或者使用“目标”选项卡中的“修复”按钮删除文件。

答案:A

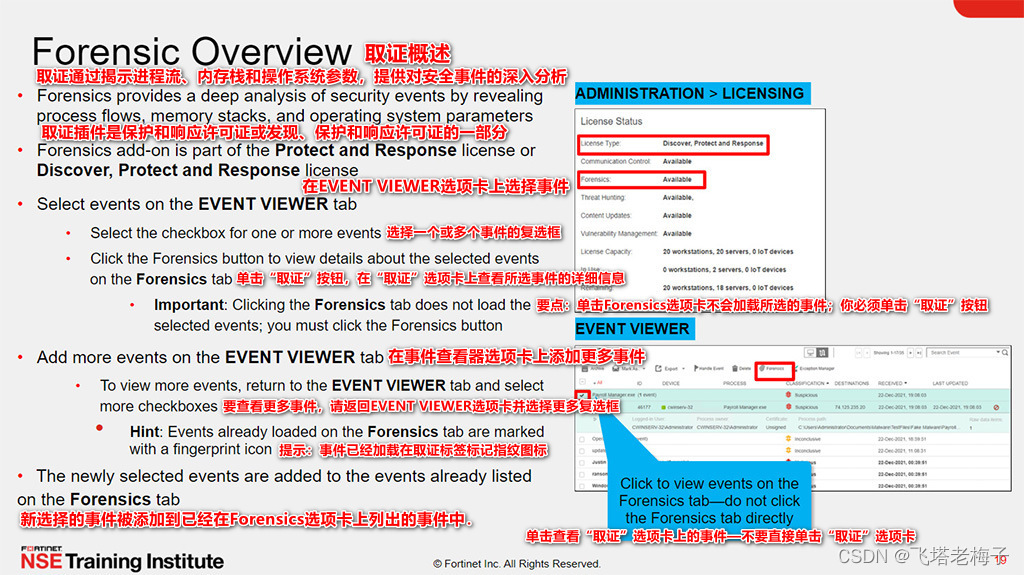

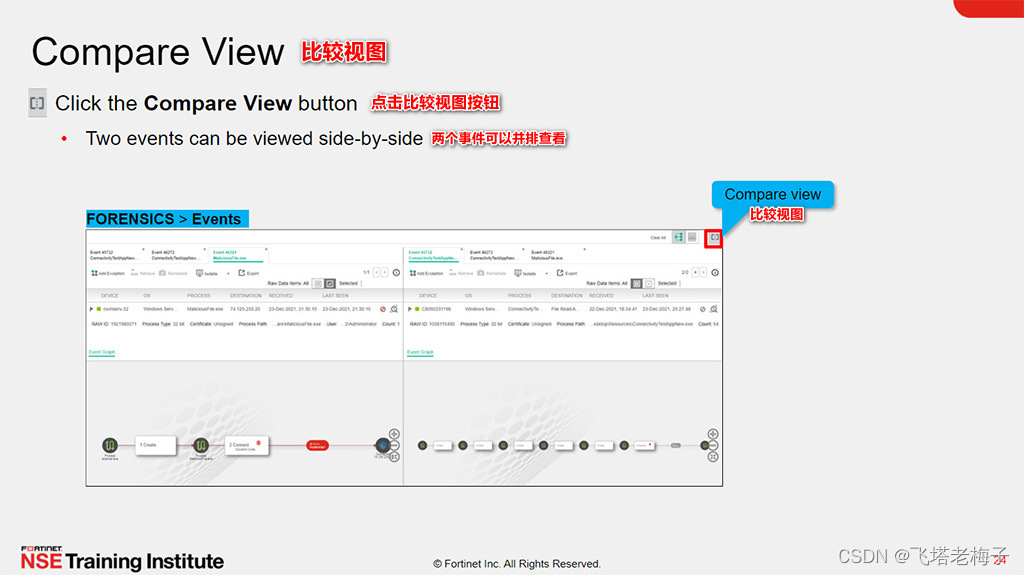

你可以从EVENT VIEWER选项卡中选择要在Forensics选项卡上查看的事件,在那里你可以深入分析它们。选择一个或多个事件的复选框,然后单击Forensics按钮。事件被加载到Forensics标签页上。确保单击了Forensics按钮,而不是Forensics选项卡。如果单击Forensics选项卡,它将在不加载所选事件的情况下打开。

要添加事件,请返回EVENT VIEWER选项卡并重复相同的步骤。你将在取证中已经加载的事件旁边看到一个指纹。再次单击Forensics按钮,将新的选择添加到已经加载的事件中。

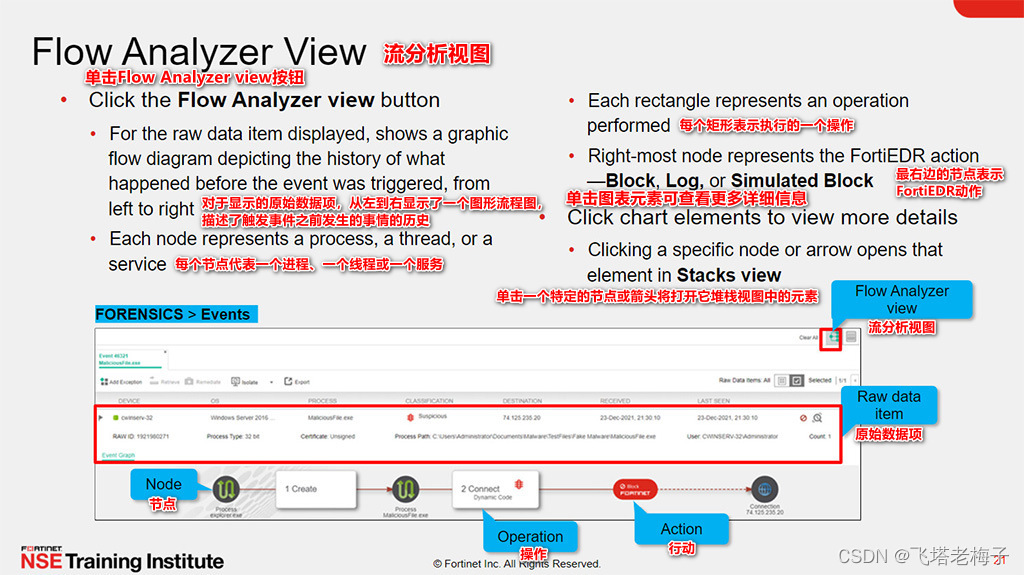

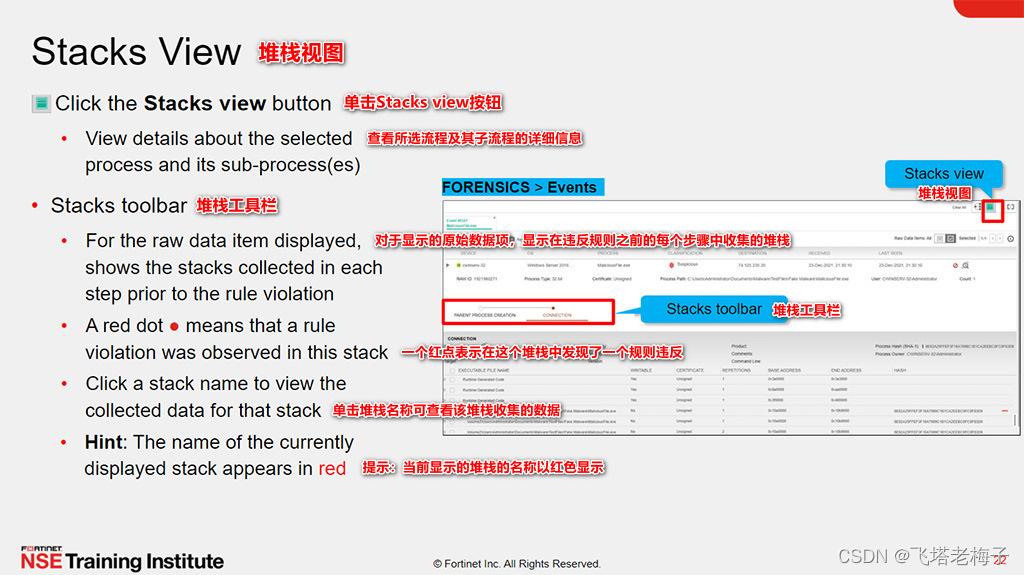

当你第一次将事件加载到FORENSICS选项卡时,你将看到Flow Analyzer视图。所选原始事件的流程流程图类似于event VIEWER选项卡中显示的流程流程图。每个节点表示所选原始事件中涉及的流程、流或服务。白色矩形表示所执行的操作。例如,在上图显示的事件中,你可以看到进程explorer.exe创建了进程MaliciousFile.exe。这个例子中显示的一系列事件通常意味着用户启动了进程maliciousfile .exe。当您继续检查示例时,你可以看到MaliciousFile.exe试图连接到显示的IP地址,但FortiEDR阻止了连接,因为它违反了动态代码规则。你可以单击这些元素中的任何一个,在Stacks视图中查看详细信息。

你还可以查看堆栈中每个子进程的列表及其详细信息。你看到的子进程的数量取决于堆栈。列表中第一个可执行文件旁边的红点表示这里发生了规则冲突。单击子进程可查看更多信息。每个子进程都有自己的散列,你可以在VirusTotal或Threat Hunting中查找。

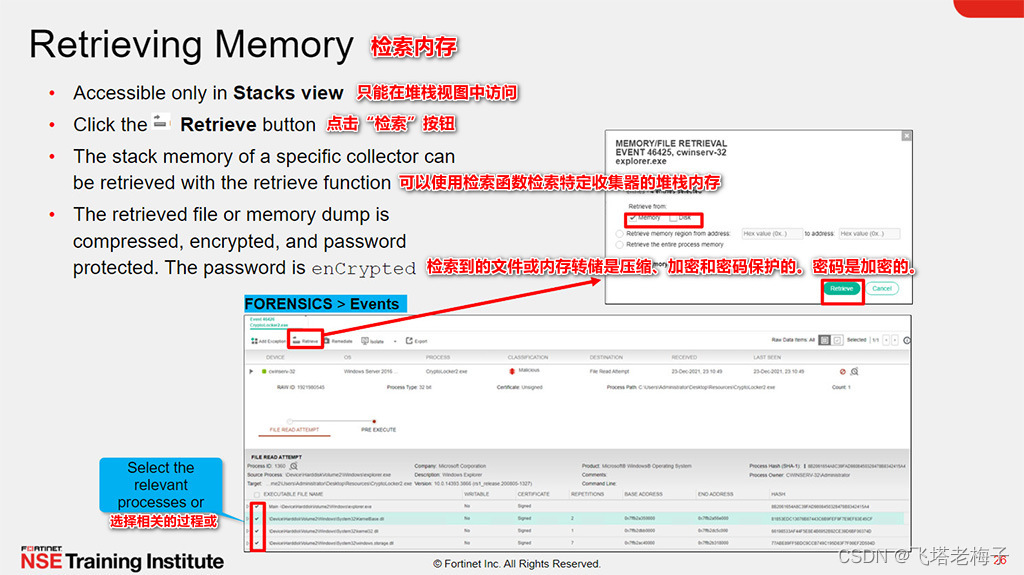

使用Stacks视图检索特定收集器的堆栈内存。堆栈内存帮助你分析来自设备的内存转储和文件的副本(如果适用的话)。单击感兴趣的流程,然后选择相关文件和流程的复选框。单击“检索”,选择修复设备的操作。在MEMORY/FILE RETRIEVAL窗口中,指定是从MEMORY、Disk检索,还是两者都检索,以及是从特定的内存区域还是整个进程内存检索。检索到的文件或内存转储是压缩、加密和密码保护的。解压缩检索到的文件的密码是enCrypted。

1535

1535

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?