【简介】考虑到有很多人初次接触FortiGate防火墙硬件,因此在讲解部署物理实验环境的时候,防火墙的初次登录内容介绍的比较多,以致于需要将文章分下、下二篇。下篇我们重点介绍服务器的配置及部署。

在部署服务器之前,我们需要对防火墙的接口如何使用有一定的规划。

防火墙的接口分为四类:

1、Wan接口,用来连接互联网宽带,宽带的接入方式通常有ADSL拨号、固定IP以及连接路由器等。Wan口是独立接口,一般配置两个,但是也可以使用其它接口代替。FortiGate防火墙支持多条宽带,组建SDWAN链路负载均衡。

2、DMZ接口,用来连接服务器,也是独立接口。通常用来接入需要映射到公网上的服务器。由于是独立接口,和内网分开,即使服务器受到攻击,也不会影响内网安全。

3、Internal接口,内网接口,用来连接内网中的交换机或电脑。通常机架式防火墙,每个内网接口都是独立口,而桌面式防火墙,内网接口都设置会设置成为交换口,即多个接口共用一个IP,象交换机一样。接口可以灵活转换组合。

4、虚拟接口,根据需求不同,防火墙可以创建不同的虚拟接口,例如我们上篇文章建立的无线SSID,就是虚拟口。后面要学习到的SSL和IPsec,也会创建相应的虚拟接口。

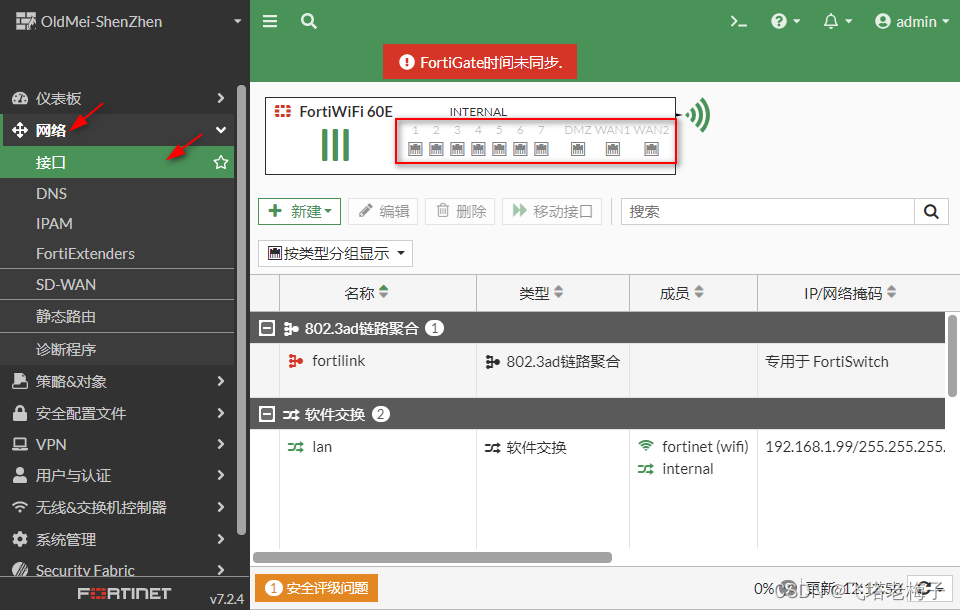

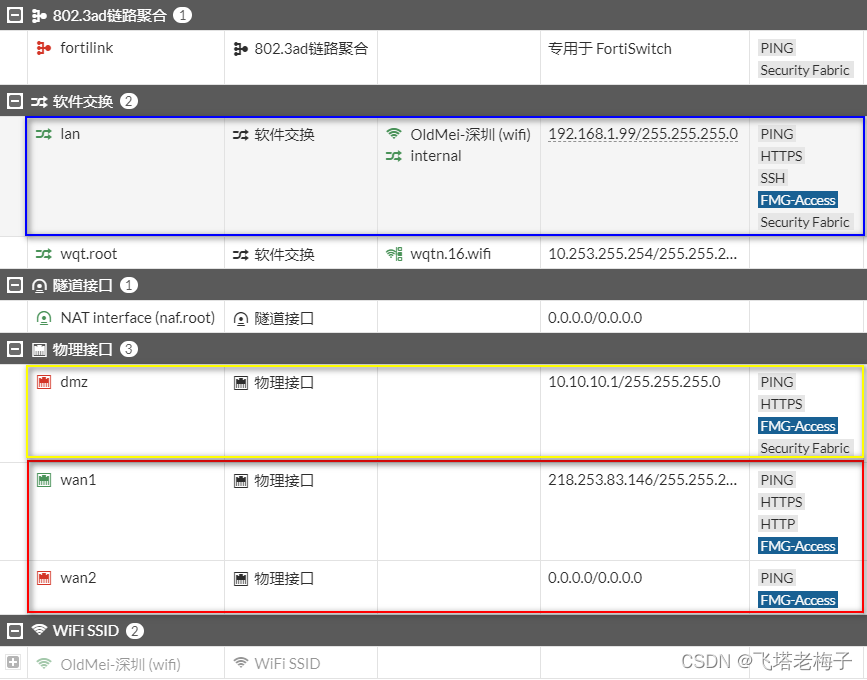

查看我们作为总部防火墙的FortiWiFi 60E接口,红色框是两个独立的宽带接口,黄色框是一个服务器接口。有人要问了,服务器接口只有一个,如果有多台服务器怎么办?解决办法很简单,如果服务器数量不多,而防火墙的接口又够,可以将多个接口组合成交换DMZ口,如果服务器数量多,则在DMZ口接一个二层交换机。

这里的蓝色框,实际上是有两部分组成,一个是内网交换口,一个是无线SSID,也就是说,这里的无线和内网都是同一网段。

其它接口都是虚拟接口,我们以后再了解。

IP地址规划

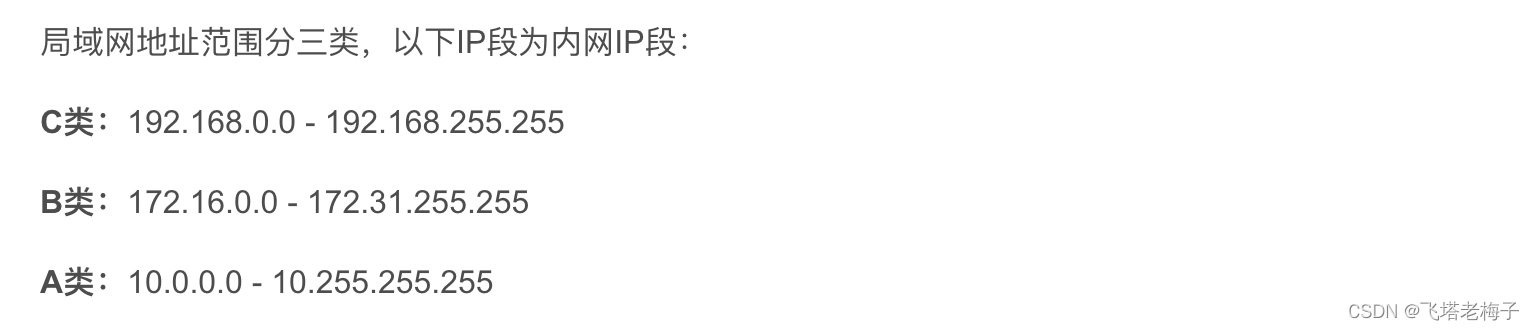

除了Wan接口的IP地址由宽带运营商提供之外,DMZ、Internal、无线等接口IP均由我们自己定义。

防火墙的默认接口IP:桌面式防火墙内网接口192.168.1.99,DMZ接口为10.10.10.1,机架式防火墙MGMT接口192.168.1.99,内网接口192.168.100.99。

在我们真实使用环境中,通常会用到服务器IP、内网IP和无线IP。很多网络管理人员会全部使用一个网段,例如192.168.1.0/24。好处是可以方便简单的互相通信。坏处是一旦中招,全部完蛋。

我们推荐服务器IP、内网IP和无线IP分别使用不同的网段。例如服务器IP:10.10.0.0,内网IP:172.16.0.0,无线及其它IP:192.168.0.0。

当我们有多个分支的时候,网段的划分就尤其重要。分支互访不能出现相同网段,不然无法正常访问。

为了后期完成远程访问实验,我们需要提前规则所有的IP地址网段,这里举个例子,希望大家能举一反三。

OldMei集团总部位于深圳,北京、上海、广州各有一家分公司,总部和三家分公司均有业务服务器需要互相访问,办公网络含有线及无线,要求四地互访不出现IP地址冲突。

【深圳总部】

服务器IP网段:10.10.10.0/24

内网网段:172.16.10.0/24

无线网段:192.168.10.0/24

【北京分公司】

服务器IP网段:10.10.20.0/24

内网网段:172.16.20.0/24

无线网段:192.168.20.0/24

【上海分公司】

服务器IP网段:10.10.30.0/24

内网网段:172.16.30.0/24

无线网段:192.168.30.0/24

【广州分公司】

服务器IP网段:10.10.40.0/24

内网网段:172.16.40.0/24

无线网段:192.168.40.0/24

可能有人会问,深圳总部为什么是从192.168.10.0开始,而不是192.168.1.0开始,因为很多设备的默认IP就是192.168.1.0段,这样可以避免发生冲突。

根据规划,我们已经确认了深圳总部防火墙的服务器、内网、无线的IP地址网段,下面我们要在防火墙上实现它。

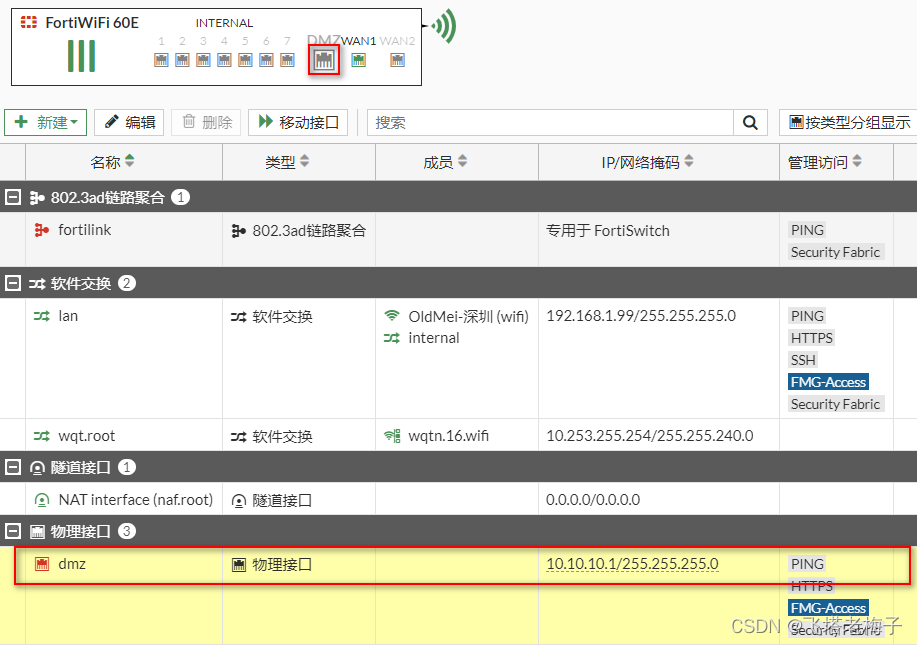

首先看DMZ接口,计划这个接口是用来连接服务器,由于默认IP 10.10.10.1和我们的规划相同,就不用再改动了。

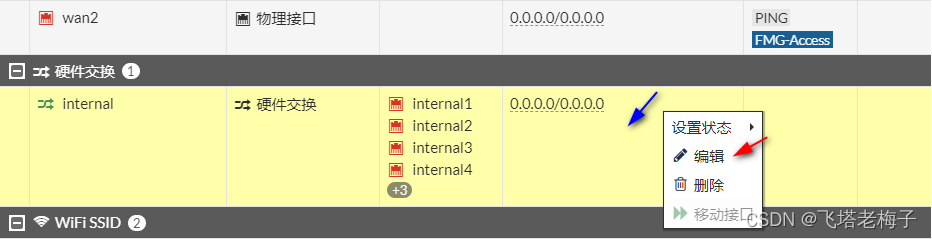

再看内网和无线,这里已经把两样加在一起,组建了软件交换口,鼠标点击右键,弹出菜单显示【删除】是灰色的,无法操作。

为什么会无法删除,是因为接口已经被使用了,移到最右边显示关联项,可以看到数字3,说明这个接口有三个地方使用了。鼠标点击数字【3】。

选择对应的关联,点击【删除】,将所有的关联都删除。正常情况删除后页面不再显示,但有的删除页面仍会显示,忽略。

再次右键点击弹出菜单,这次删除选择是黑色,可以操作了。注意:如果是通过内网或无线登录防火墙,删除后会退出登录。这里我们是通过Wan口远程登录防火墙,所以不会退出。

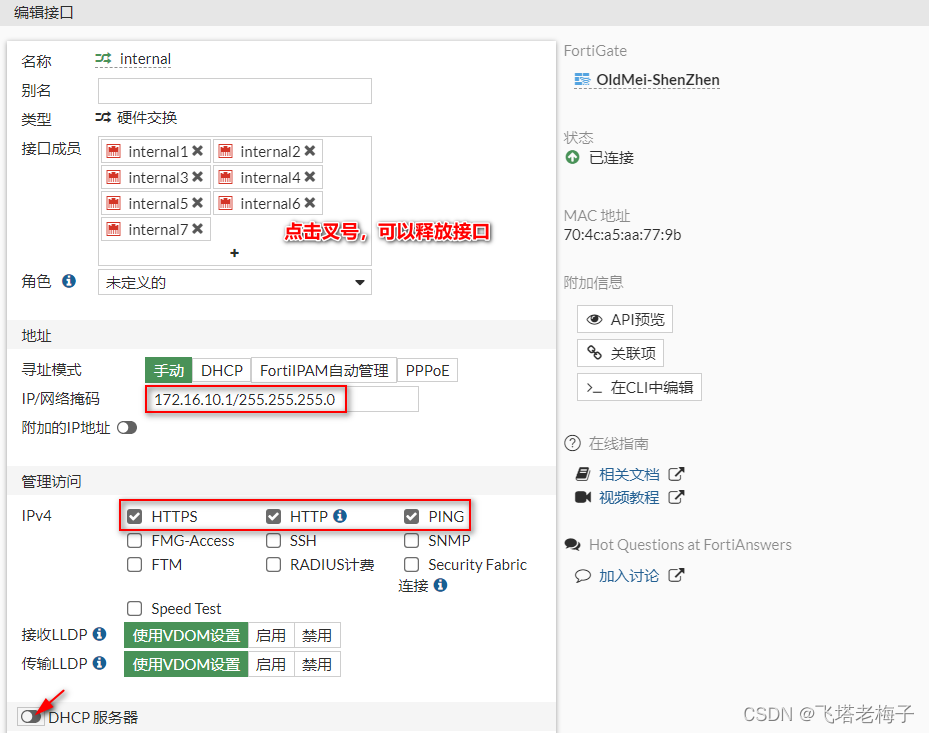

删除软交换后,内网接口和无线SSID分开,显示内网接口是硬件交换口,多个接口共用一个IP。我们仍然可以继续删除,将每个内网口独立出来。这里选择【编辑】。

内网硬交换接口IP设置为规划的172.16.10.1,启用HTTPS协议,方便通过内网登录防火墙,接口成员可以删除,变成独立接口,配置不同网段,给Wan、DMZ或内网使用。也可以启用【DHCP服务器】,给接入的电脑自动分配IP地址、网关和DNS。

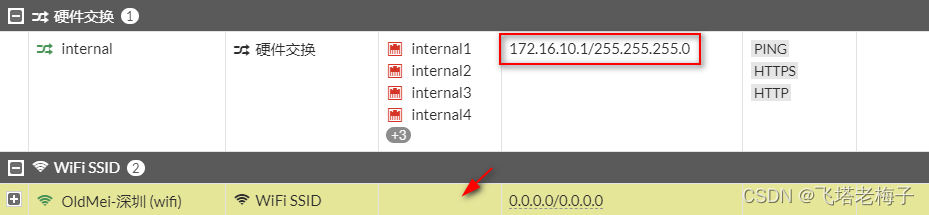

无线接口从软交换口释放后,IP地址也是没有的,这里选择OldMei-深圳 SSID,点击【编辑】。

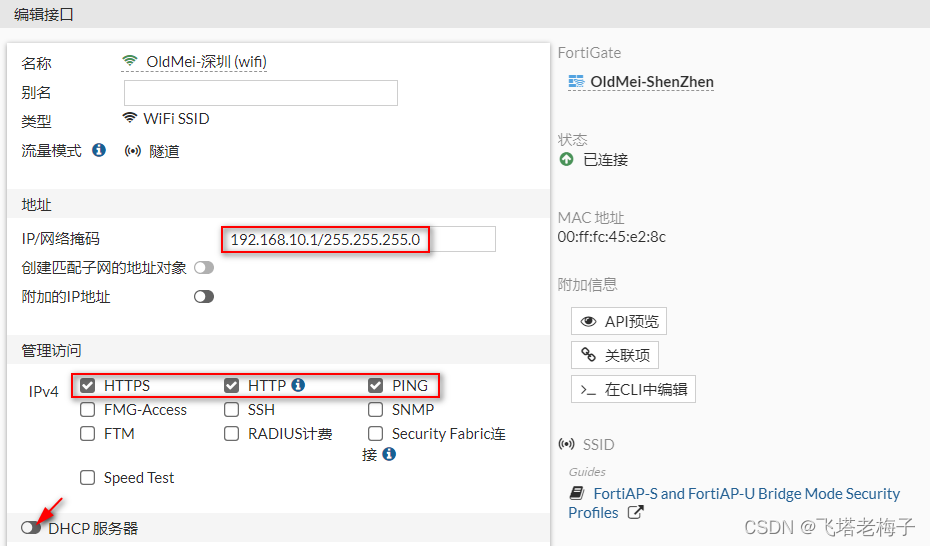

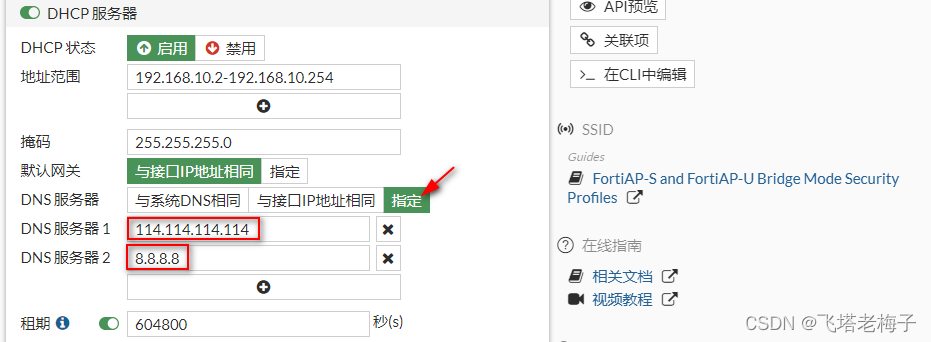

按照规划,将无线IP设置为192.168.10.1,记得要启用HTTPS,这样无线登录后就可以登录防火墙了。一般无线都是自动获取IP的,这里启用【DHCP服务器】。

同样指定DNS服务器。

OldMei深圳总部防火墙,服务器IP、有线IP和无线IP都有经过规划然后部署到防火墙上了,一家人整整齐齐。

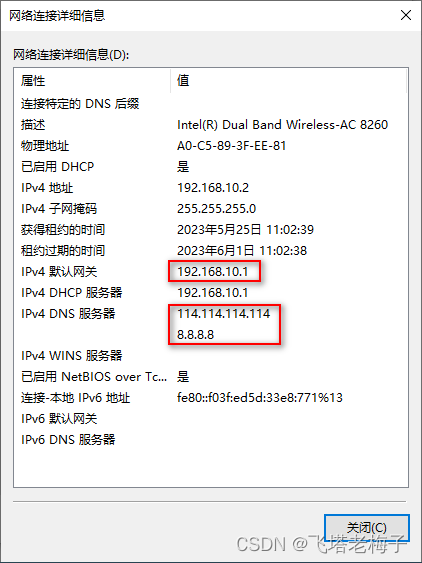

笔记本电脑启用无线,连接 OldMei-深圳。

获得了设置的DNS,网关默认是接口IP,也就是192.168.10.1。

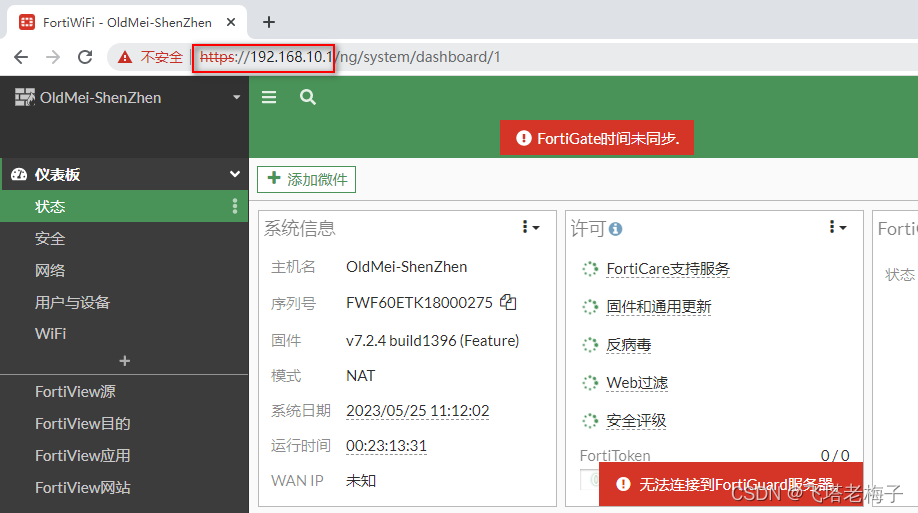

可以通过无线接口IP登录防火墙。OldMei深圳总部防火墙的接口IP就全部设置好了。

远程访问的最终目标——服务器,相信是很多人头痛的,但是为了各种实验,又不得不接受现实。

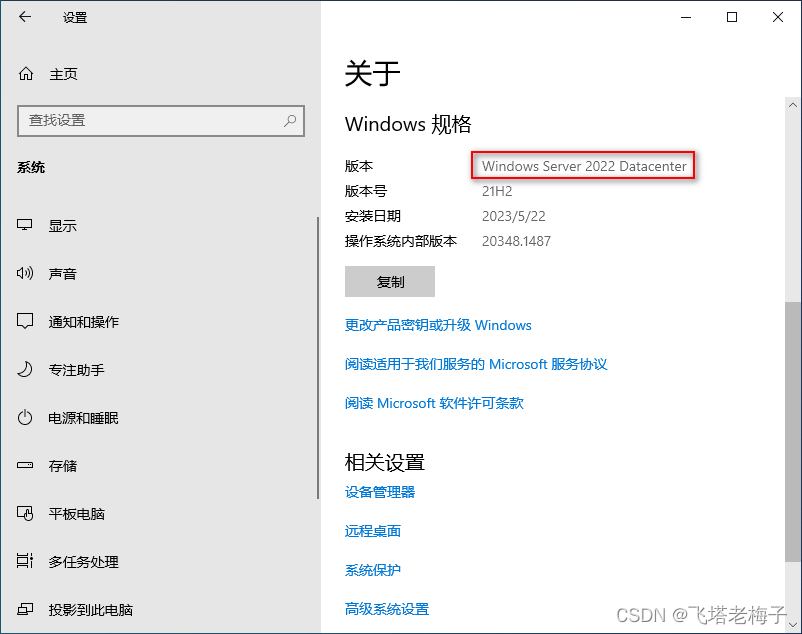

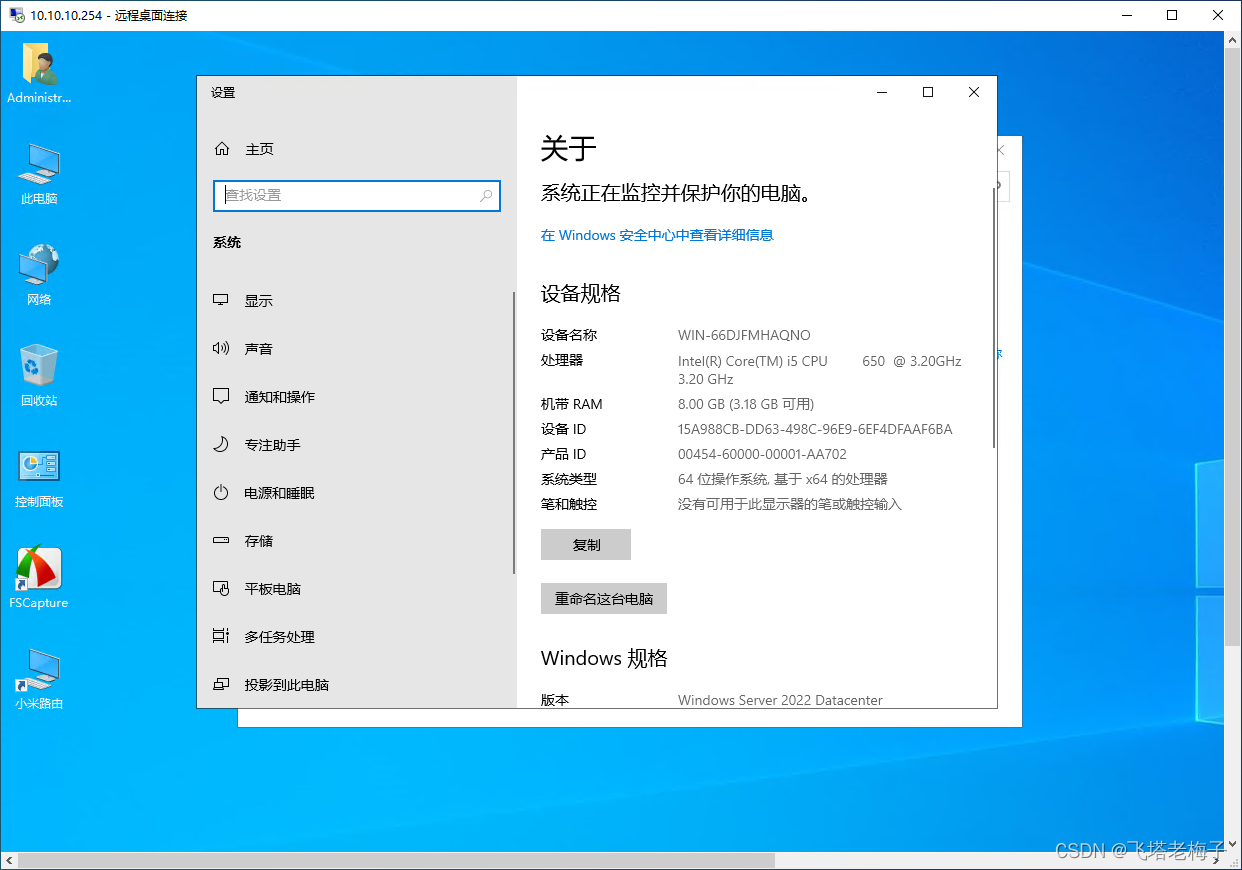

这里用一台电脑安装了Windows Server 2022,具体安装方法,可以在博客Windows Server分类里找到,这里就不再介绍了。

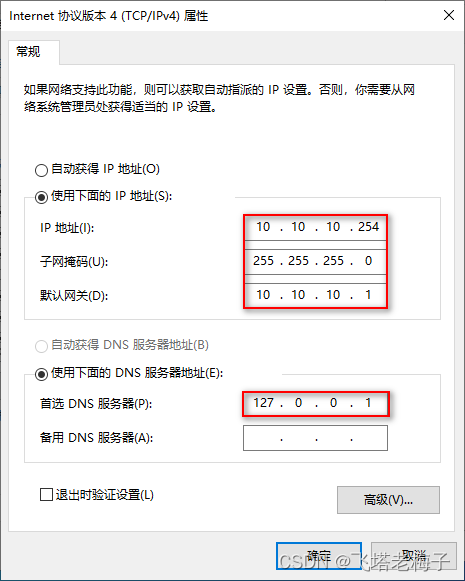

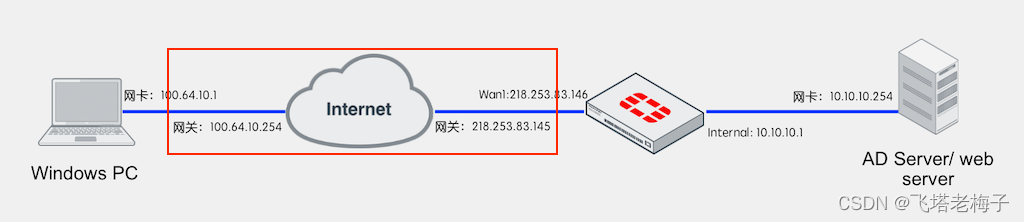

服务器配置IP地址10.10.10.254,网关是防火墙DMZ接口IP 10.10.10.1,服务器不上网,DNS指向自己。将服务器的网卡与防火墙的DMZ口用网线连接。

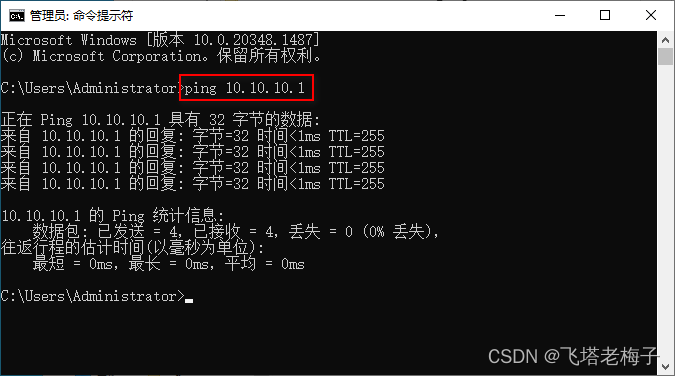

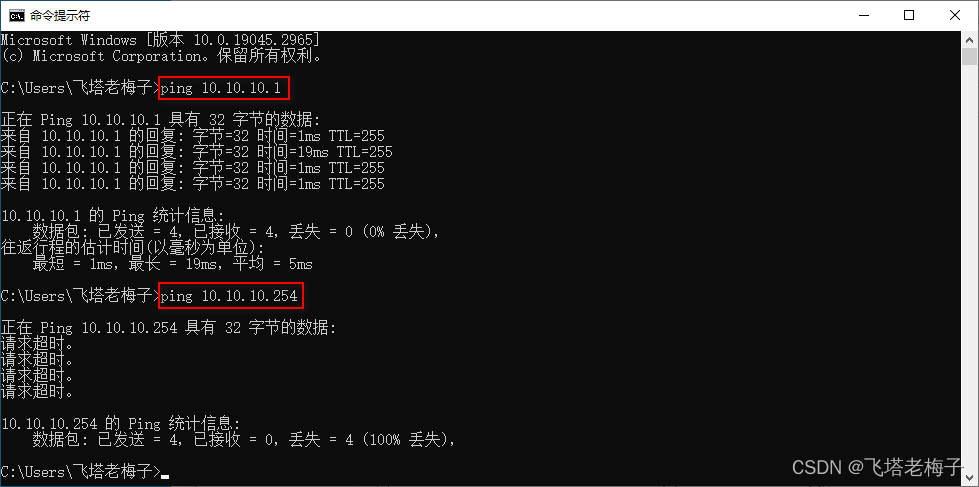

从服务器上Ping防火墙DMZ接口IP,可以Ping通,说明物理连接没有问题。

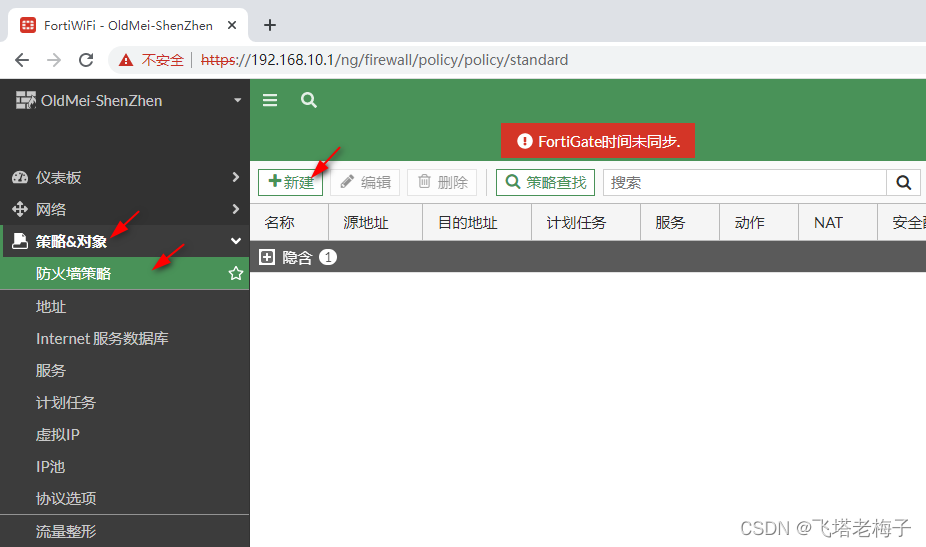

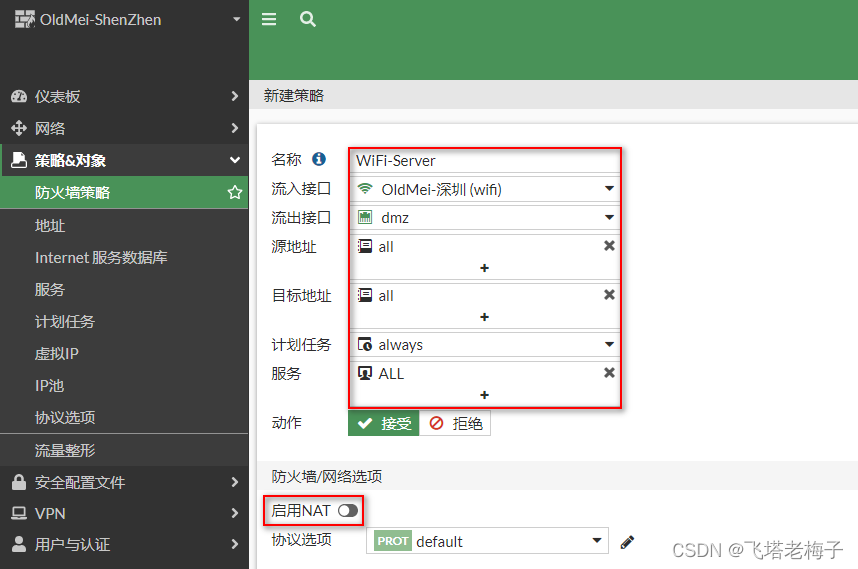

笔记本电脑无线登录OldMei-深圳,登录深圳防火墙,选择菜单【策略&对象】-【防火墙策略】,建立一条从无线访问服务器的策略。

输入自定义的策略名称,流入接口选择无线SSID,流出接口选择DMZ,说明是从无线去访问服务的。源地址、目标地址、服务三项都选择ALL,全部开通。以后实验时会讲到这三个的作用的。注意NAT不要启用。

在笔记本电脑上Ping防火墙DMZ接口IP,可以Ping通,说明刚才建立的允许访问的策略是生效的,再Ping服务器IP,这次并没有通,难道是哪里做错了?

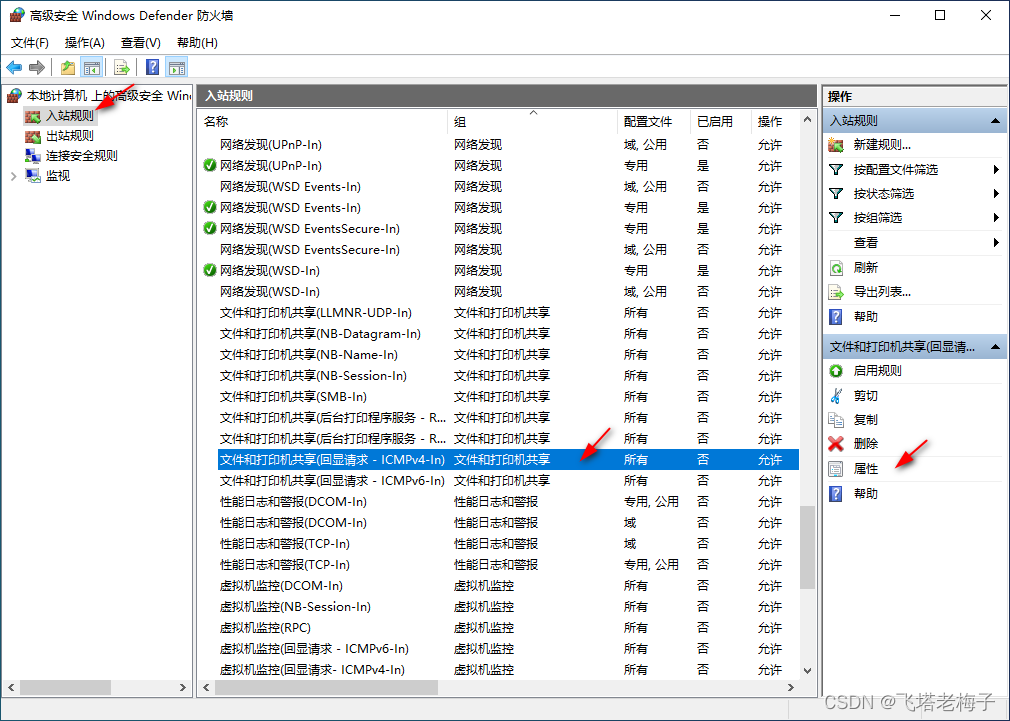

其实这是Windows Server 2022默认是禁Ping的原因。回到服务器,选择【控制面板】-【系统和安全】-【Windows Defender防火墙】,点击【高级设置】。

在高级安全Windows Defender防火墙窗口,选择【入站规则】-【文件和打印机共享(回显请求- ICMPv4-In)】,点击最右边的属性。

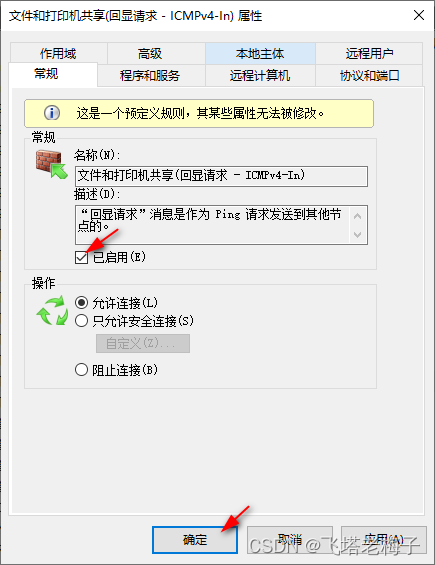

选择常规则下面的【已启用】,点击【确定】。

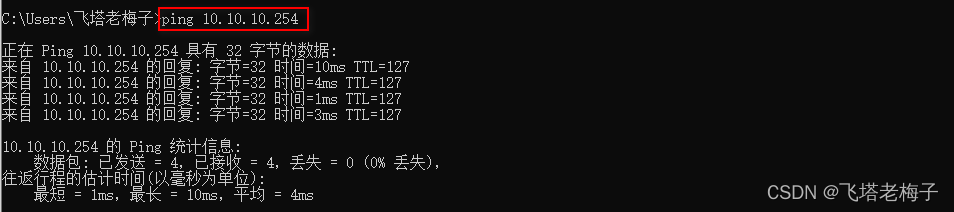

回到笔记本电脑,再次尝试,可以从无线Ping通DMZ接口下的服务器IP了。

虽然可以Ping通服务器的IP,但这是远远不够的,我们需要测试访问服务器的某些端口,例如Web服务的80端口等。但是Web服务配置相对比较复杂,还有一个更好的选择,那就是远程桌面访问,3389端口。

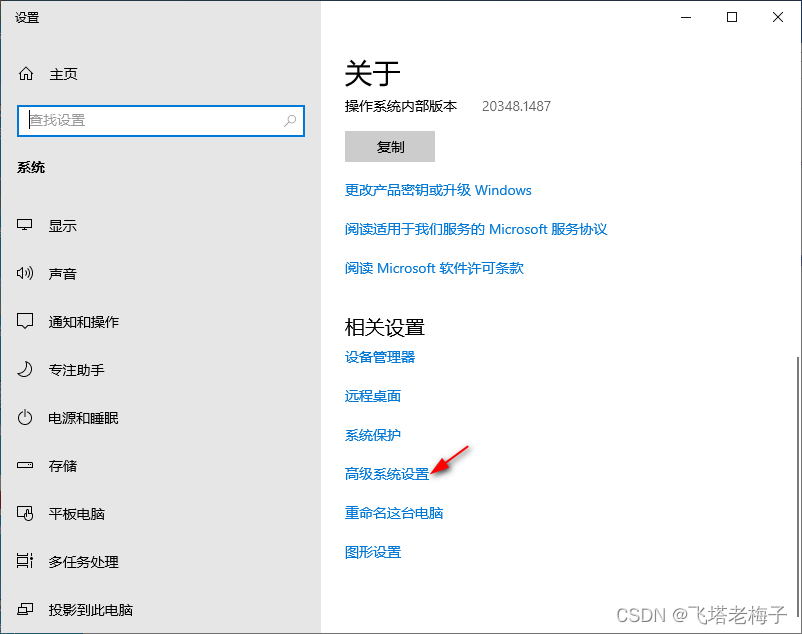

点击服务器左下角视窗,弹出菜单选择【控制面板】-【系统安全】-【系统】。

选择【高级系统设置】。

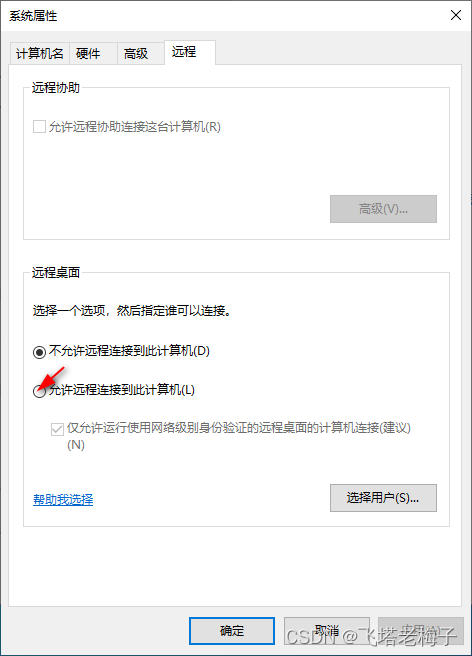

系统属性界面选择【远程】,点选【允许远程连接到些计算机】。

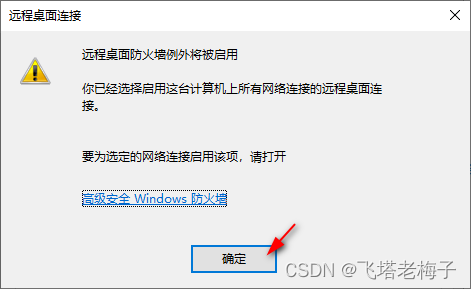

显示远程桌面将启动的提示信息,点击【确定】。

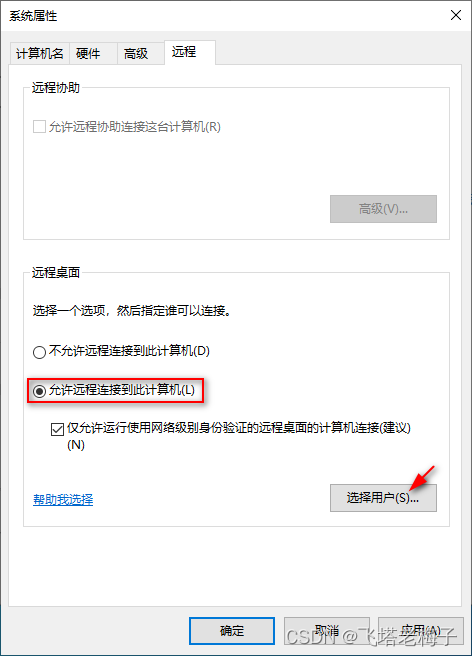

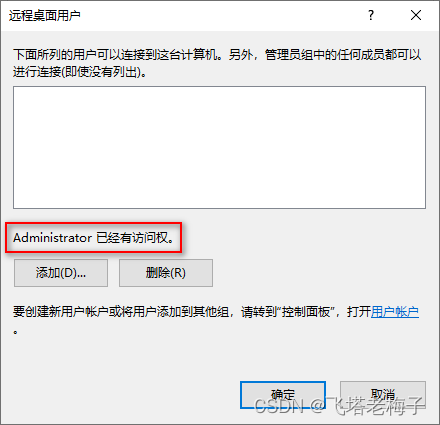

还可以选择用户,即哪些用户可以通过远程桌面登录。

默认Administrator用户可以通过远程桌面。点击两次【确定】,返回,远程桌面配置完成。

笔记本电脑切换到OldMei-深圳无线SSID。

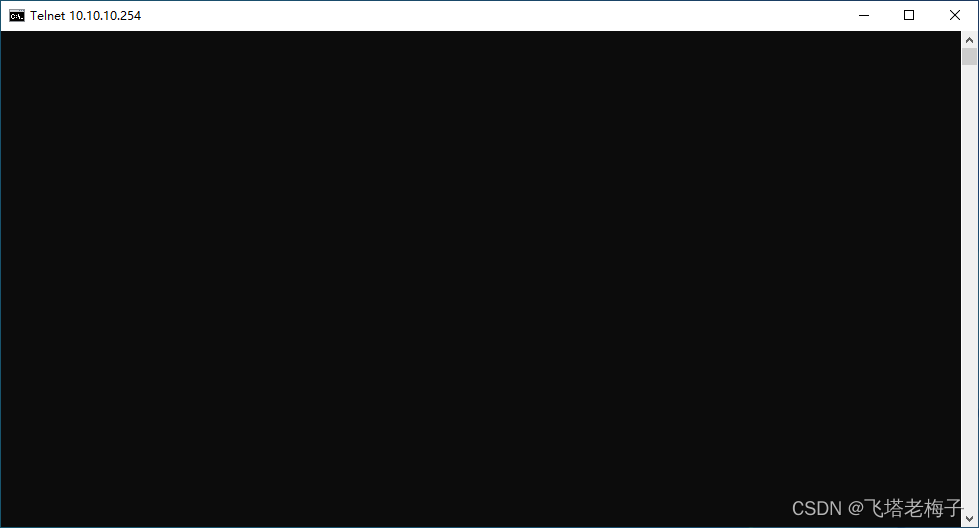

由于前面已经建立了无线访问DMZ的策略,所以Ping服务器IP是OK的,服务器已经开放远程桌面,我们用telnet 10.10.10.254 3389来验证一下服务器是否开放了3389这个端口。

没有报错,而是出现一个黑色窗口,说明telnet 3389端口是成功能的。

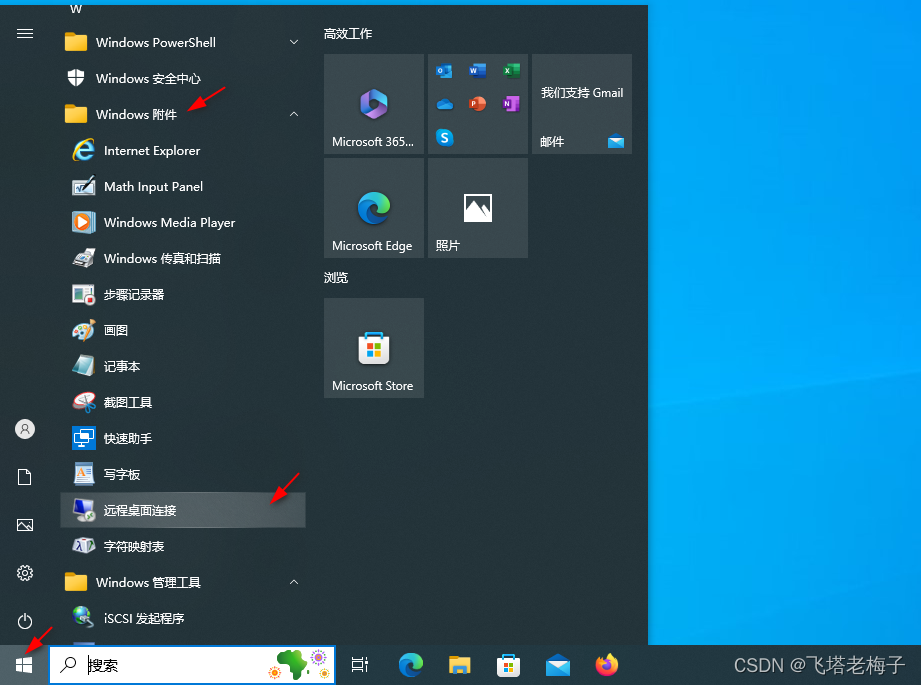

笔记本电脑点击左下角视窗图标,选择菜单【Windows附件】下的【远程桌面连接】。

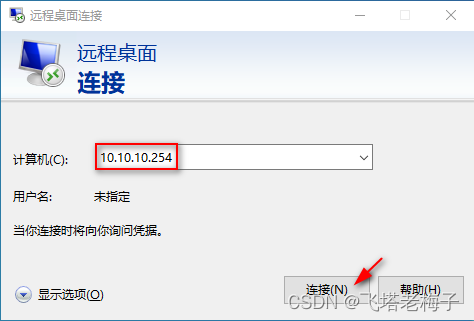

输入服务器IP地址,点击【连接】。

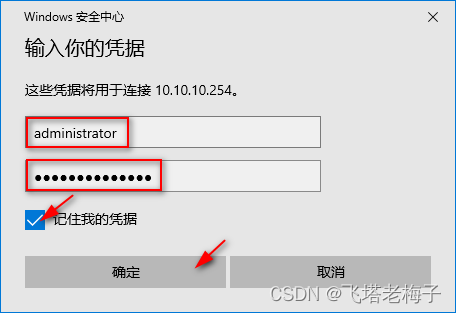

输入服务器administrator帐号和密码,为了不用每次输入,这里钩选【记住我的凭据】,点击【确定】。

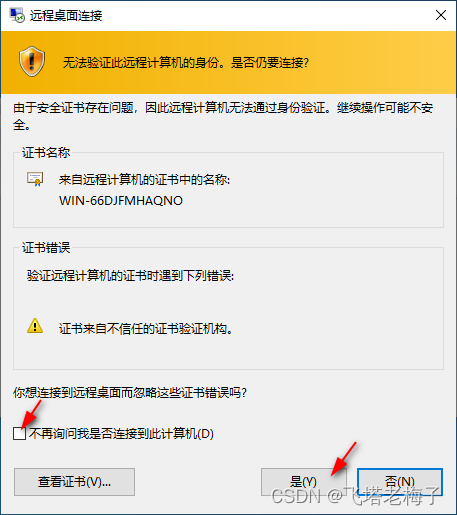

出现证书提示,钩选【不再询问我是否连接到此计算机】,点击【是】。

成功登录远程桌面。

【总结】

这里我们用一台笔记本、一台PC机,一台FortiWiFi 60E防火墙,一台FortiWiFi 60D防火墙,模拟出简单远程访问的整个运行环境。

步骤看上去很多很复杂,但是你只要看懂上面的拓扑,就能理解了。

后面我们会根据这个环境做各类远程访问实验,感举趣的可以多动动手。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?