在这一课中,你将了解Fortinet企业防火墙解决方案和Fortinet安全架构。

在这一课中,你将了解Fortinet企业防火墙解决方案和Fortinet安全架构。

通过展示对Fortinet安全架构的熟练理解,你将能够配置Fortinet安全架构,对你的安全架构进行安全评级审计,并配置自动化。

通过展示对Fortinet安全架构的熟练理解,你将能够配置Fortinet安全架构,对你的安全架构进行安全评级审计,并配置自动化。

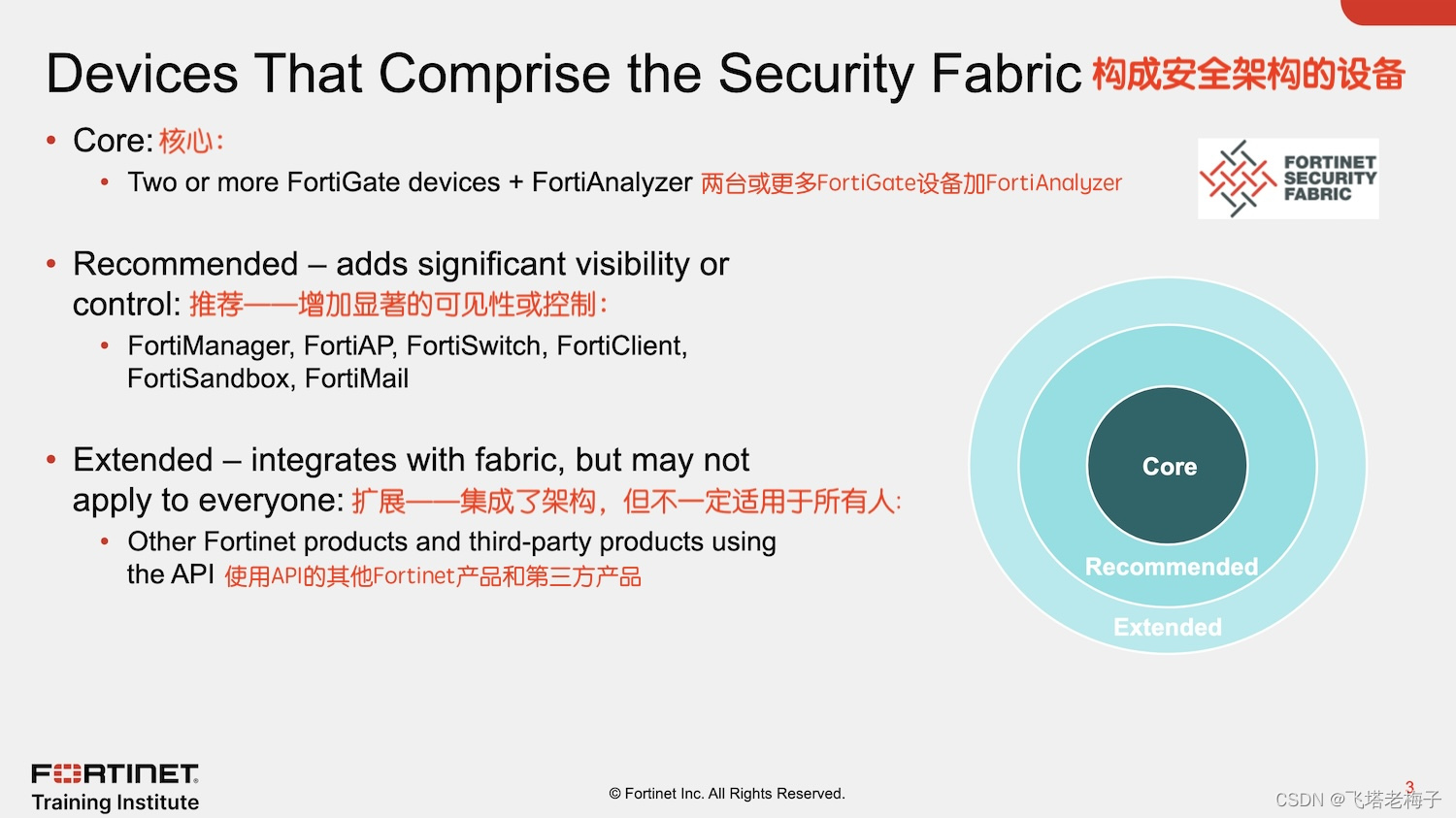

两台或更多FortiGate设备和FortiAnalyzer是解决方案核心的强制性产品。为了增加可见性和控制力,Fortinet建议添加FortiManager、FortiAP、FortiClient、FortiSandbox、FortiMail和FortiSwitch。你可以通过添加其他网络安全设备来扩展解决方案。

两台或更多FortiGate设备和FortiAnalyzer是解决方案核心的强制性产品。为了增加可见性和控制力,Fortinet建议添加FortiManager、FortiAP、FortiClient、FortiSandbox、FortiMail和FortiSwitch。你可以通过添加其他网络安全设备来扩展解决方案。

Fortinet建议使用FortiManager集中管理所有FortiGate设备,并在安全架构中访问设备。你可以集成FortiSwitch设备和FortiAP设备,将安全架构向下扩展到访问层。

Fortinet建议使用FortiManager集中管理所有FortiGate设备,并在安全架构中访问设备。你可以集成FortiSwitch设备和FortiAP设备,将安全架构向下扩展到访问层。

你还可以通过集成FortiMail、FortiWeb、FortiSandbox和FortiClient EMS来扩展安全架构。

安全架构是开放的。API和协议本身可供其他供应商加入和合作伙伴集成。这允许Fortinet和第三方设备之间进行通信。

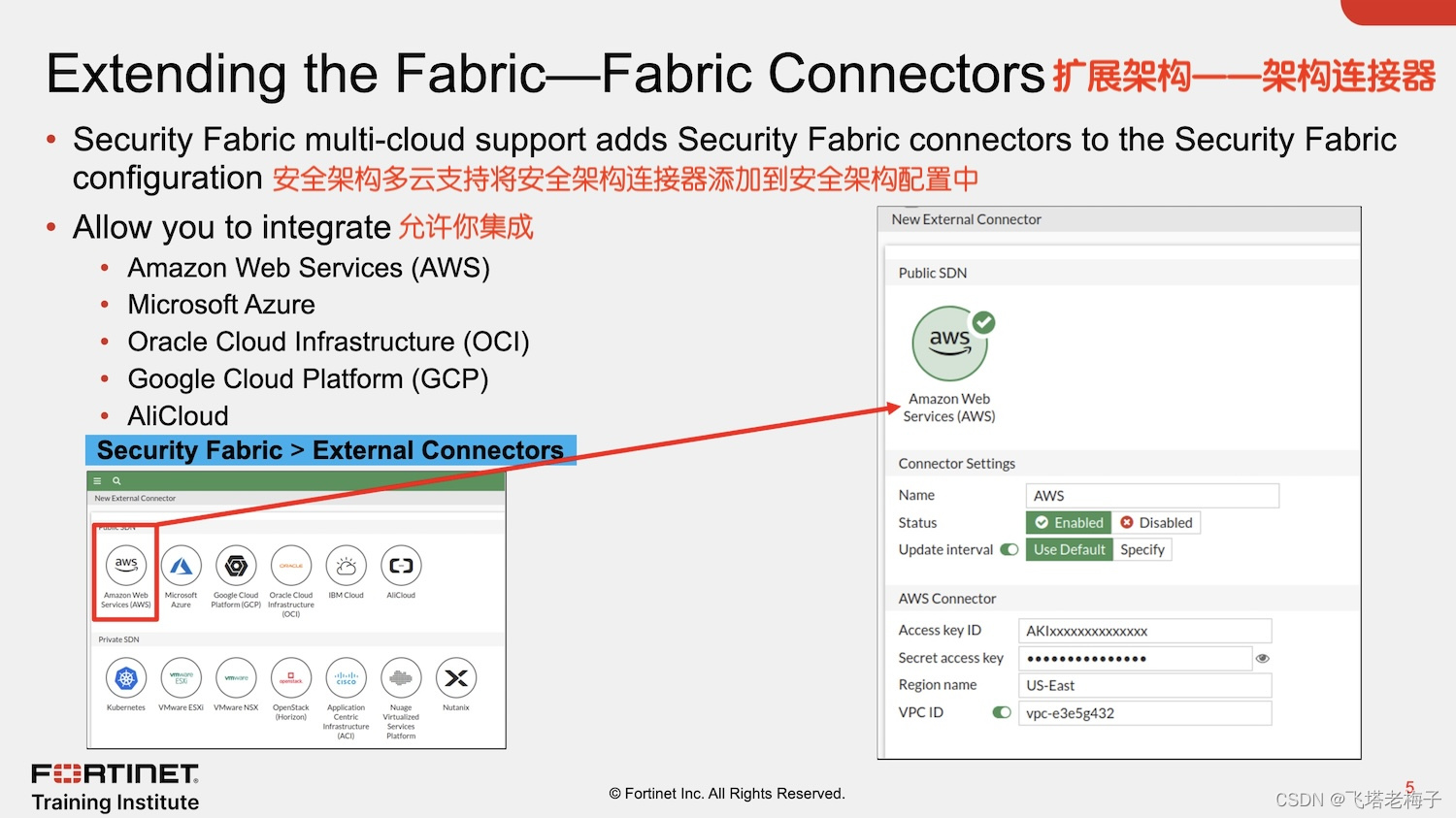

![]() 架构连接器允许你集成多云支持,例如ACl和AWS等。

架构连接器允许你集成多云支持,例如ACl和AWS等。

在以应用程序为中心的基础设施(ACI)中,SDN连接器作为SDN控制器和FortiGate设备的网关桥接。SDN连接器在Cisco ACI结构中注册到APIC,轮询感兴趣的对象,并将其转换为地址对象。转换后的地址对象和相关端点填充在FortiGate上。

FortiGate VM支持各种云提供商中的云初始化和引导,如Microsoft Azure和Google Cloud Platform(GCP)。

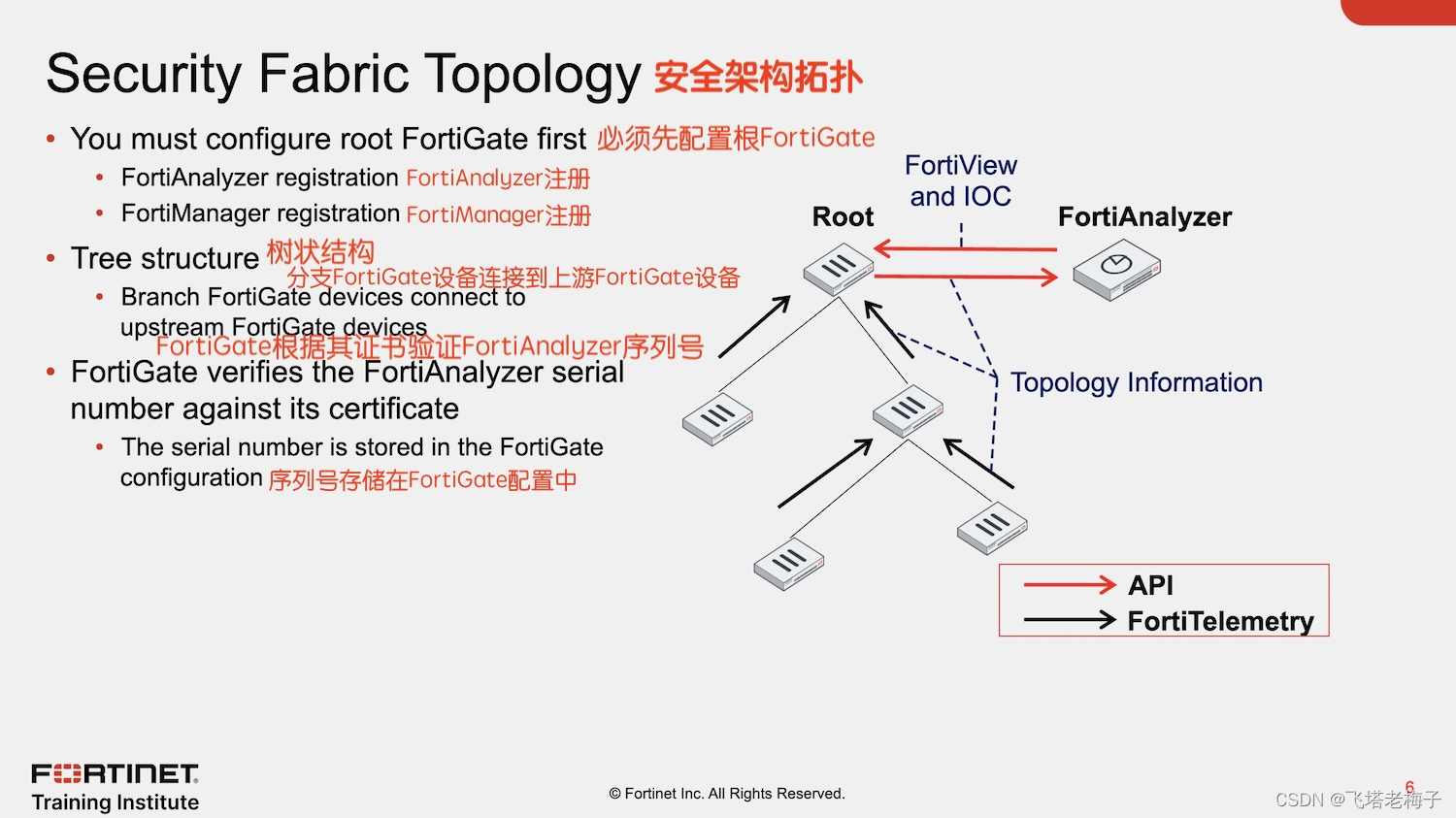

安全架构遵循树形模型。你必须先配置根FortiGate。这包括FortiAnalyzer注册,如果有的话,包括FortiManager注册。分支FortiGate设备连接到上游FortiGate设备,形成安全结构树。根FortiGate通常是企业网络边缘的NGFW设备,为服务提供商提供连接,但这不是部署的要求。

安全架构遵循树形模型。你必须先配置根FortiGate。这包括FortiAnalyzer注册,如果有的话,包括FortiManager注册。分支FortiGate设备连接到上游FortiGate设备,形成安全结构树。根FortiGate通常是企业网络边缘的NGFW设备,为服务提供商提供连接,但这不是部署的要求。

安全架构中的所有FortiGate设备必须具有双向FortiTelemetry连接。FortiTelemetry使用TCP端口8013。FortiGate使用FortiTelemetry协议与其他FortiGate设备通信,并分发有关网络拓扑的信息。FortiGate还使用FortiTelemetry与FortiClient集成。

根FortiGate收集网络拓扑信息,并使用FortiAnalyzer API将其转发给FortiAnalyzer。在端点受损的情况下,FortiAnalyzer将该信息与从所有FortiGate设备收到的日志相结合,以生成不同的拓扑视图以及妥协指标(IOC)。FortiAnalyzer将拓扑视图和IOC事件发送到根FortiGate。你可以将FortiGate配置为在从FortiAnalyzer收到lOC时自动操作。

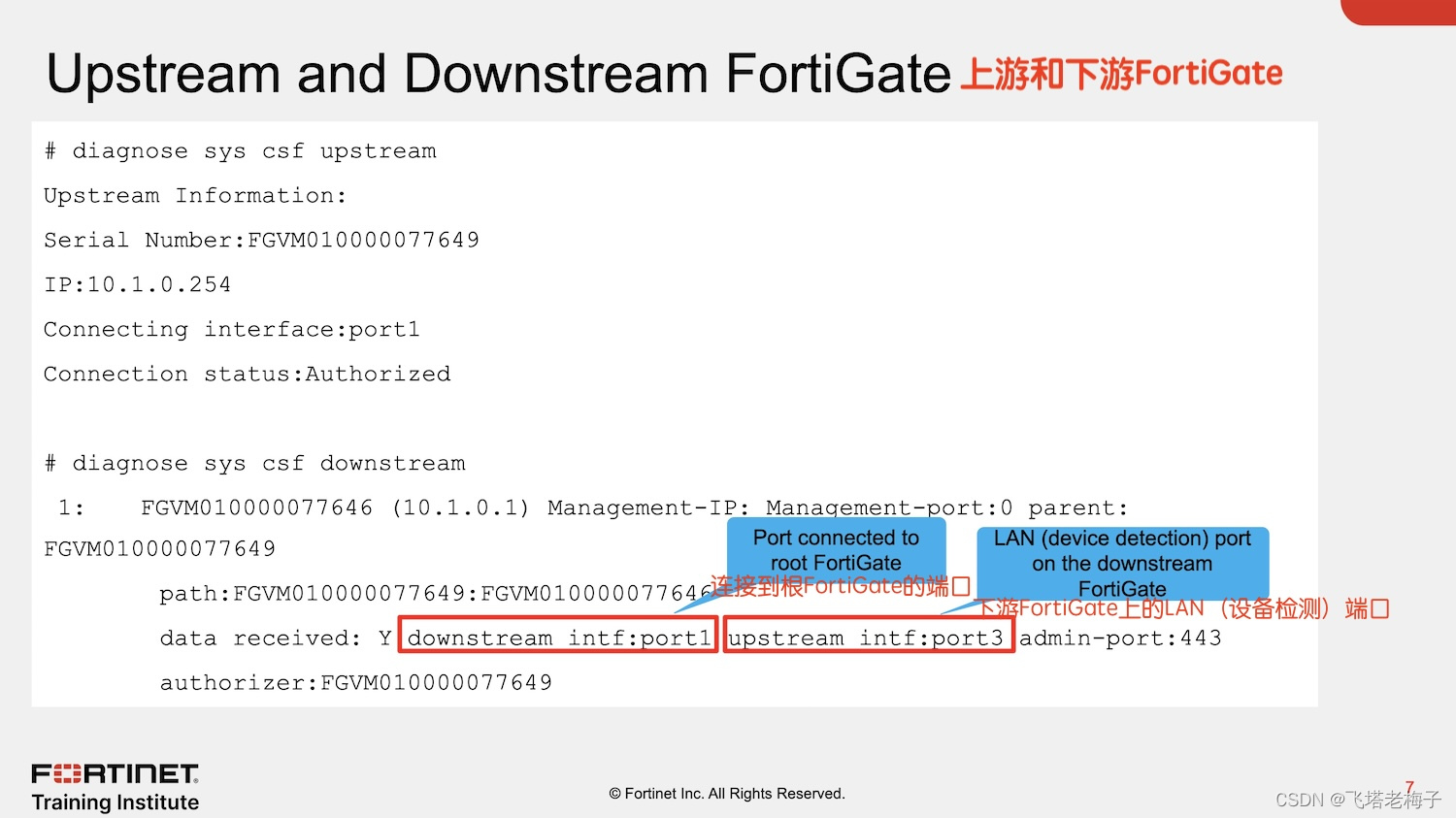

如果FortiGate设备不是安全架构根目录,你可以使用上图显示的命令查看它连接到哪个上游或下游的FortiGate。

如果FortiGate设备不是安全架构根目录,你可以使用上图显示的命令查看它连接到哪个上游或下游的FortiGate。

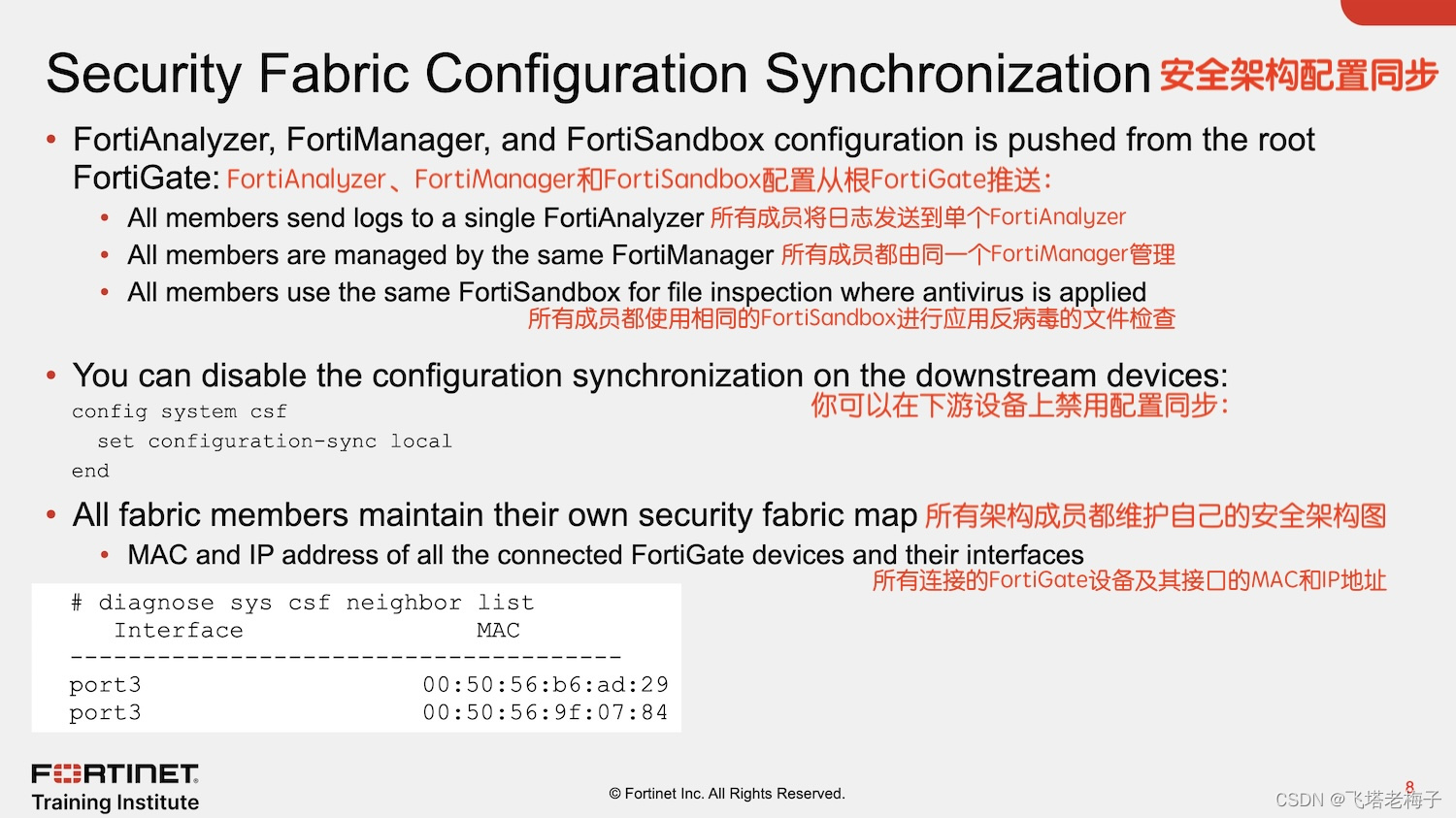

默认情况下,在安全架构中,所有FortiGate设备都会将日志发送到单个FortiAnalyzer。FortiAnalyzer在根FortiGate上配置,当它们加入安全架构时,该设备被推送到所有下游FortiGate设备。以类似的方式,FortiManager和FortiSandbox配置也从根推送到所有其他FortiGate设备。因此,所有安全架构成员都由同一个FortiManager管理。在下游设备上,你可以使用config system csf下的设置configuration-sync来禁用此配置和架构对象同步。

默认情况下,在安全架构中,所有FortiGate设备都会将日志发送到单个FortiAnalyzer。FortiAnalyzer在根FortiGate上配置,当它们加入安全架构时,该设备被推送到所有下游FortiGate设备。以类似的方式,FortiManager和FortiSandbox配置也从根推送到所有其他FortiGate设备。因此,所有安全架构成员都由同一个FortiManager管理。在下游设备上,你可以使用config system csf下的设置configuration-sync来禁用此配置和架构对象同步。

安全架构中的所有FortiGate设备都维护自己的安全结构图。安全结构图包括所有连接的FortiGate设备及其接口的MAC地址和IP地址。

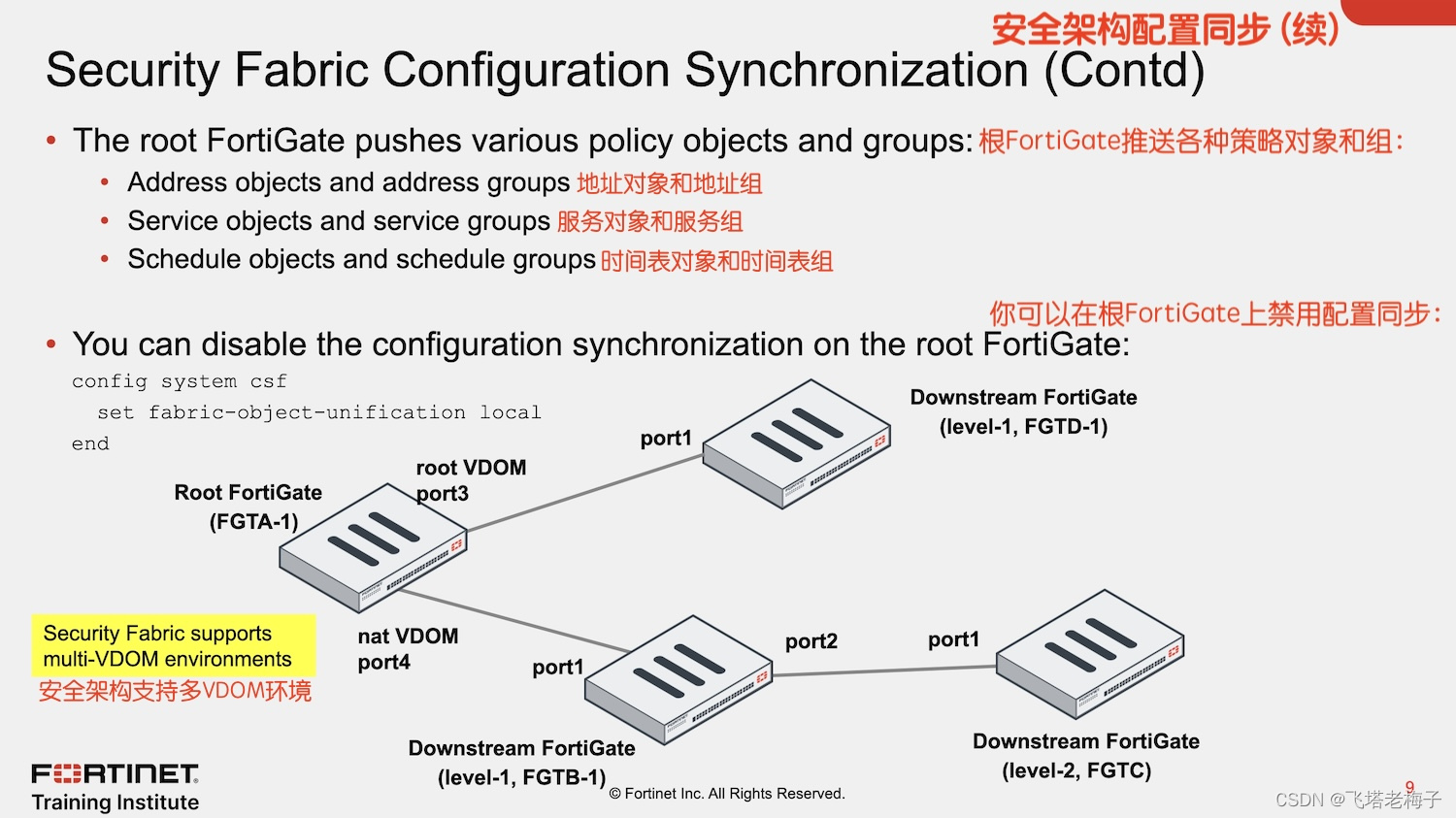

默认情况下,在安全架构中,根FortiGate将全局CMDB防火墙地址对象、地址组、服务对象、服务组、计划对象和计划组推送给所有下游FortiGate安全架构成员。这种同步通过消除在各种FortiGate设备上多次创建相同对象的需要,简化了安全结构中的策略配置。在根FortiGate上,你可以使用config system csf下的设置fric-object-unification禁用此配置同步。

默认情况下,在安全架构中,根FortiGate将全局CMDB防火墙地址对象、地址组、服务对象、服务组、计划对象和计划组推送给所有下游FortiGate安全架构成员。这种同步通过消除在各种FortiGate设备上多次创建相同对象的需要,简化了安全结构中的策略配置。在根FortiGate上,你可以使用config system csf下的设置fric-object-unification禁用此配置同步。

可以在多VDOM环境中启用安全架构。这允许在整个VDOM部署中访问所有安全架构功能,包括自动化、安全评级和拓扑。在多VDOM设置中,下游FortiGate设备必须从其管理VDOM连接到上游FortiGate。

在上图显示的示例拓扑中,有一个根FortiGate,其三个FortiGate设备通过两个不同的VDOM连接。根(FGTA-1)将其全局CMDB对象发送到FGTB-1,FGTB-1的配置同步设置为本地,因此FGTB-1不会导入根发送的对象。然而,FGTB-1仍将这些消息下游转发到FGTC,FGTC已将配置同步设置为默认值,因此FGTC将接收和同步从根FortiGate(FGTA-1)发送的对象。

在根FortiGate上,你可以将单个对象和组配置为本地作用域、默认设置或全局CMDB对象。你可以在对象的GUI上设置此选项,也可以使用set fabric-object enable配置选项在CLI上设置此选项。设置对象或组启用将使其成为全局CMDB对象,并分发给下游安全架构成员。

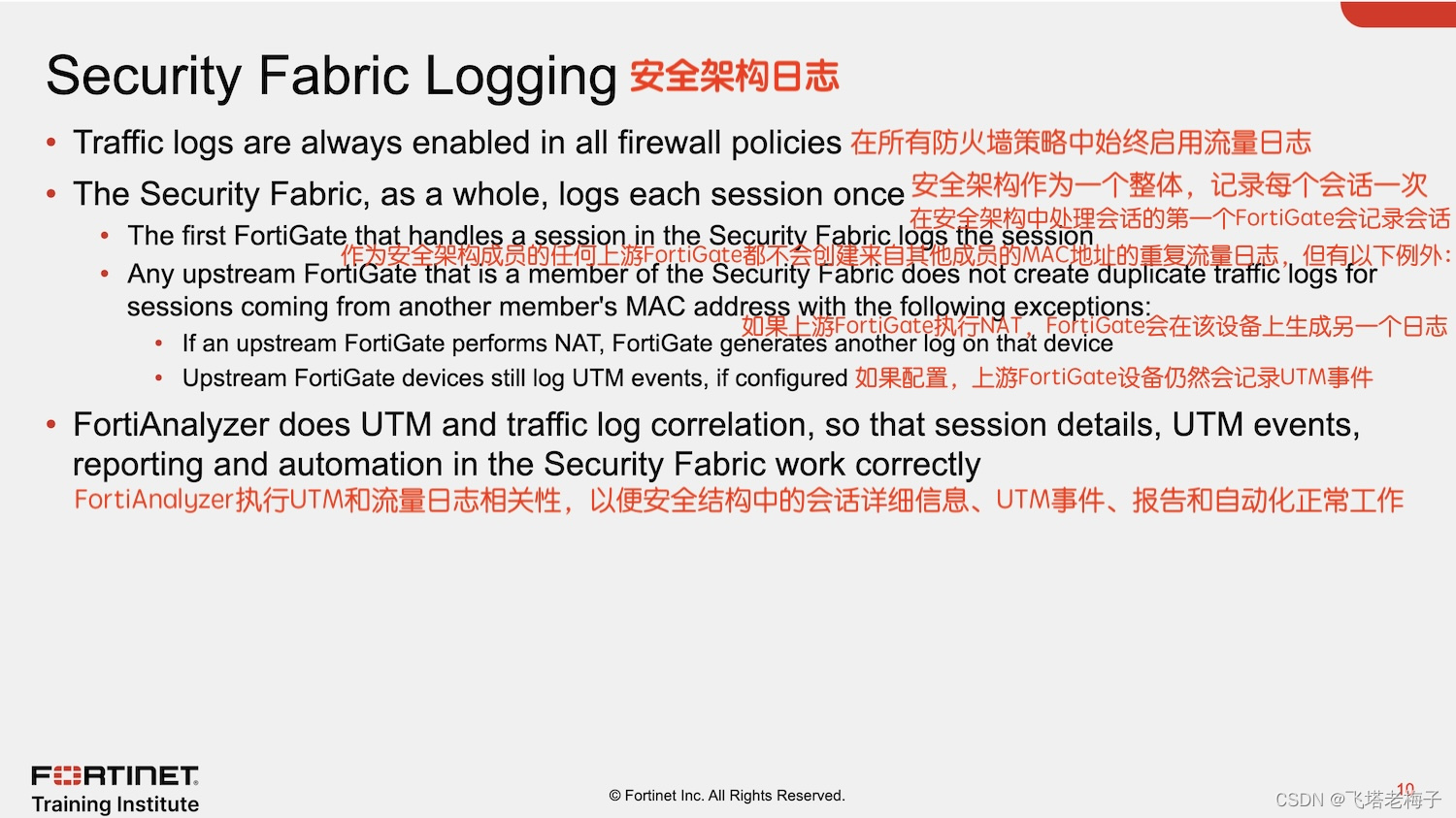

会话的流量记录总是由安全架构中处理它的第一个FortiGate完成。安全架构中的FortiGate设备知道其上游和下游同行的MAC地址。如果FortiGate从属于安全架构中另一个FortiGate的MAC地址接收数据包,则不会为该会话生成新的流量日志。这有助于消除多个FortiGate设备对会话的重复记录。行为的一个例外是,如果上游FortiGate执行NAT,则会生成另一个日志。需要额外的日志来记录NAT详细信息,如翻译的端口和地址。

会话的流量记录总是由安全架构中处理它的第一个FortiGate完成。安全架构中的FortiGate设备知道其上游和下游同行的MAC地址。如果FortiGate从属于安全架构中另一个FortiGate的MAC地址接收数据包,则不会为该会话生成新的流量日志。这有助于消除多个FortiGate设备对会话的重复记录。行为的一个例外是,如果上游FortiGate执行NAT,则会生成另一个日志。需要额外的日志来记录NAT详细信息,如翻译的端口和地址。

如果配置,上游设备将完成UTM日志记录,FortiAnalyzer为安全架构执行UTM和流量日志相关性,以便为可能发生的任何UTM事件提供简洁准确的记录。无需额外配置,因为FortiAnalyzer会自动执行此功能。

请注意,安全架构中的每个FortiGate都会将流量记录到FortiAnalyzer,独立于根或其他叶子设备。如果根FortiGate停机,从叶子FortiGate设备到FortiAnalyzer的日志记录将继续工作。

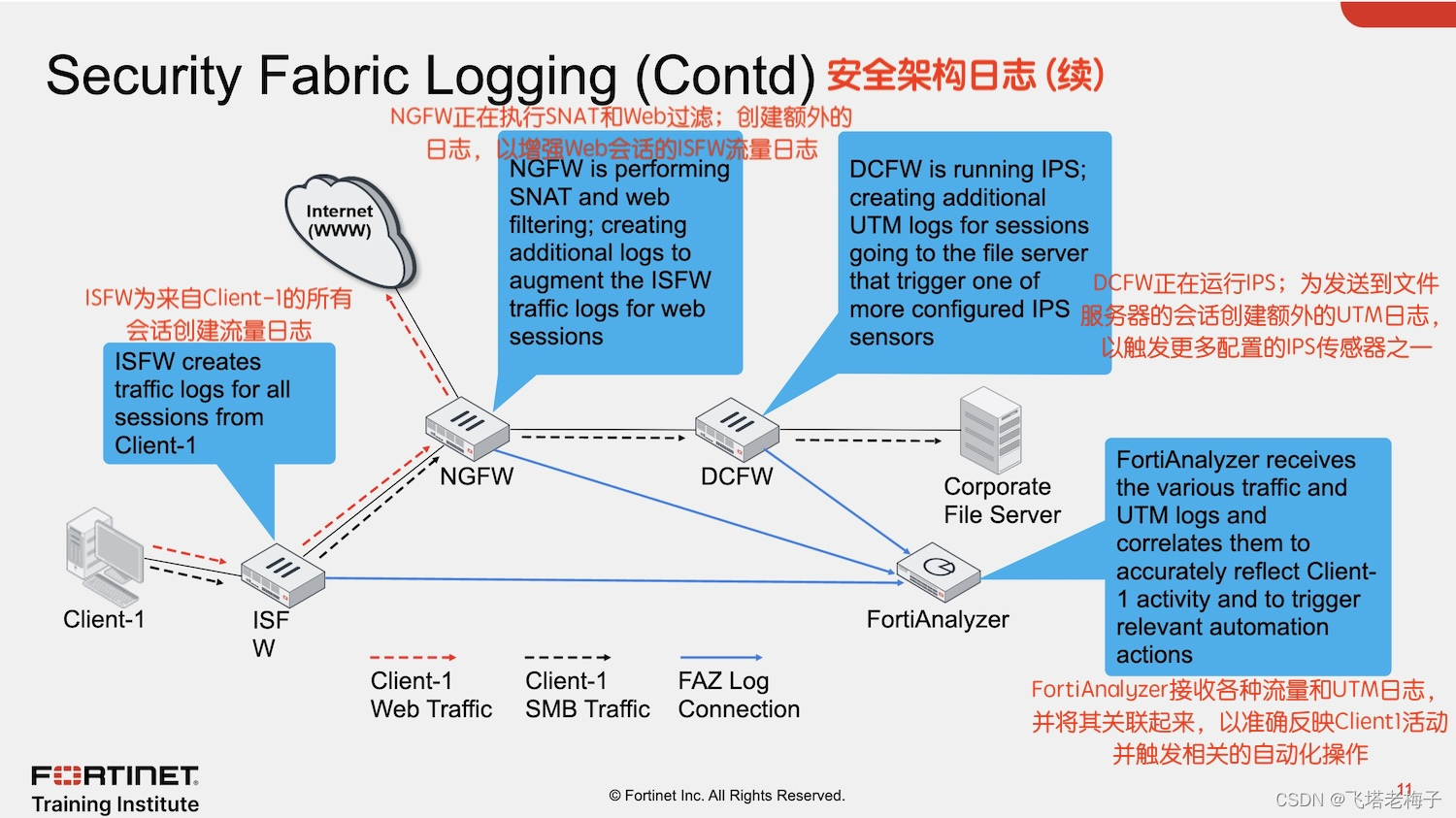

上图展示了安全架构中的日志记录功能,以提供完全的可见性,同时消除整个环境中的重复日志。安全架构中配置了三个FortiGate设备以及FortiAnalyzer设备。

上图展示了安全架构中的日志记录功能,以提供完全的可见性,同时消除整个环境中的重复日志。安全架构中配置了三个FortiGate设备以及FortiAnalyzer设备。

● ISFW安装在访问层中,从连接的最终用户局域网提供设备检测、漏洞隔离和基本的DoS保护。

● NGFW安装在公司网络及其互联网服务提供商之间,用于RFC-1918主机的出站通信,以及HTTP/HTTPS会话的Web过滤。

● DCFW安装在数据中心,在那里它运行IPS,用于与后面服务器的所有入站通信。

ISFW接收来自Client-1的所有流量,并为初始会话创建流量日志。

网络会话被转发到NGFW,NGFW不会复制初始流量日志,但会因SNAT应用于会话而生成流量日志。此外,NGFW将Web过滤策略应用于此会话,并酌情生成相关的UTM日志。

SMB会话被转发到NGFW,NGFW不会复制初始流量日志。NGFW不需要执行NAT或应用网络过滤,因此它会将流量转发到DCFW。DCFW也不会生成重复的流量日志,但它根据其配置执行IPS检查,如果触发签名匹配导致操作生成日志,则记录事件。

FortiAnalzyer接收各种流量和UTM日志,并自动关联它们,以便它们被链接以进行适当的查看、报告和自动化操作。

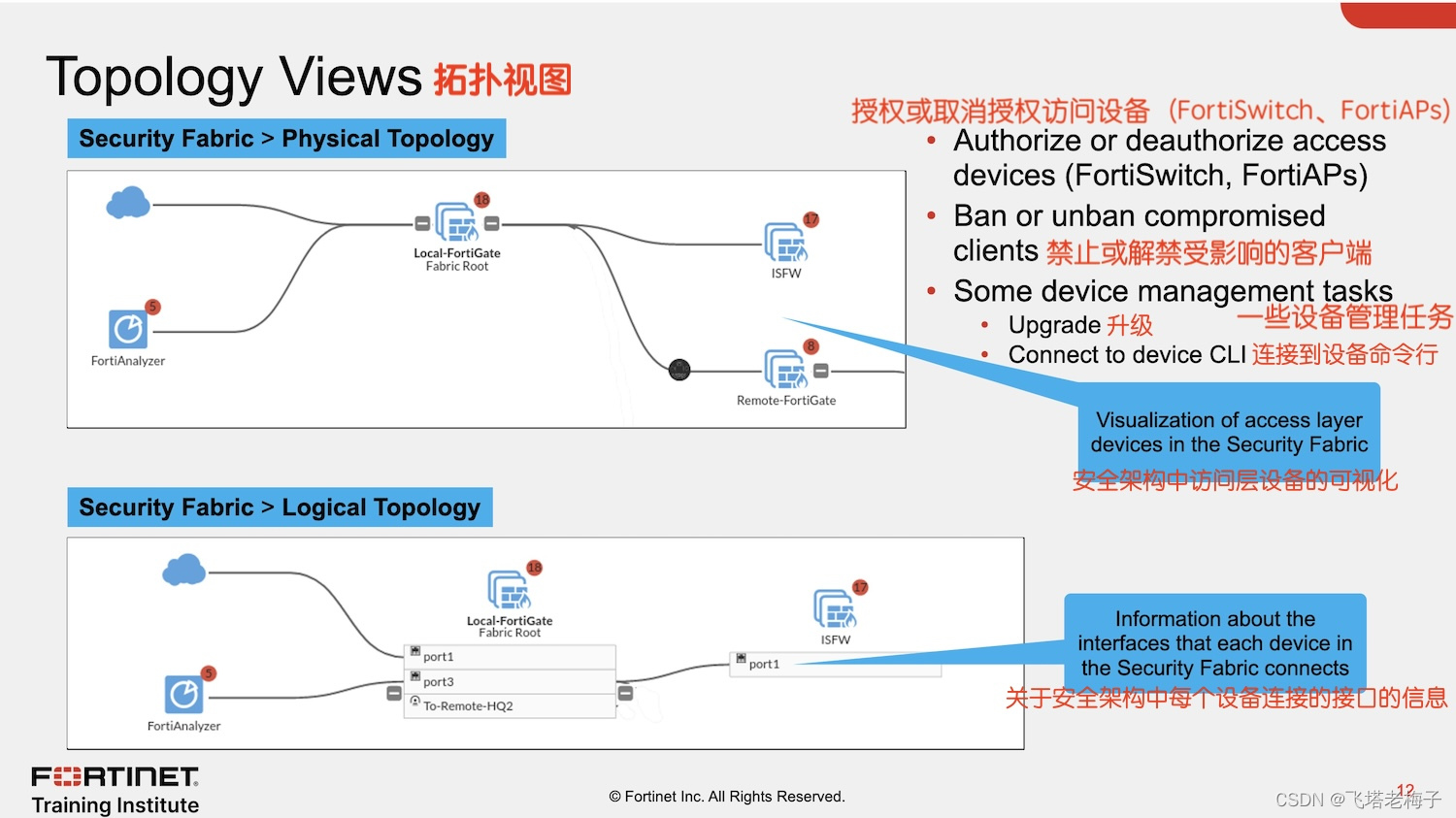

你可以在根FortiGate GUI上查看安全架构拓扑。有两种选择:物理拓扑视图和逻辑拓扑视图。

你可以在根FortiGate GUI上查看安全架构拓扑。有两种选择:物理拓扑视图和逻辑拓扑视图。

物理拓扑视图通过显示安全架构中的设备及其之间的连接来显示网络的物理结构。逻辑拓扑视图通过显示有关安全架构中的逻辑和物理网络接口以及安全结构中连接设备的接口的信息来显示网络的逻辑结构。

拓扑视图是交互式的。你可以授权和取消授权访问设备,如FortiSwitch和FortiAP。你可以禁止或解禁受损害的客户端。你还可以直接在拓扑视图中执行一些设备管理任务,例如设备升级,或连接到特定设备CLI。

拓扑视图中只显示Fortinet设备。

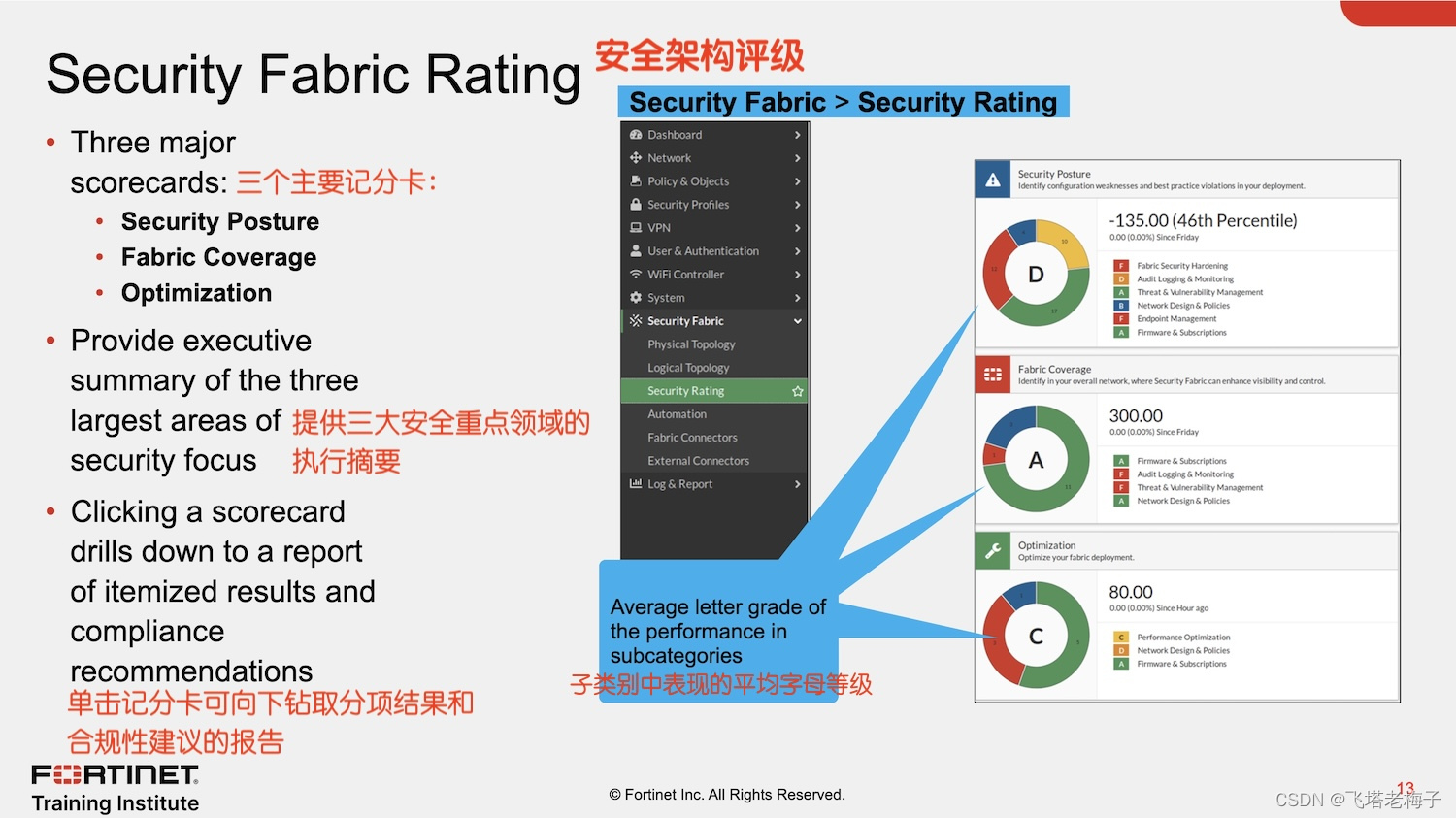

安全评级是一项需要安全评级许可证的订阅服务。该服务现在提供了执行许多最佳实践的能力,包括密码检查,以审计和加强你的网络安全。安全评级页面分为三个主要记分卡:

安全评级是一项需要安全评级许可证的订阅服务。该服务现在提供了执行许多最佳实践的能力,包括密码检查,以审计和加强你的网络安全。安全评级页面分为三个主要记分卡:

● 安全态势

● 架构覆盖

● 优化

这些记分卡提供了安全架构中三个最大安全重点领域的执行摘要。

记分卡显示了总体字母等级和子类别中表现的明细。单击记分卡可向下钻取分项结果和合规性建议的详细报告。积分代表该领域所有通过和失败项目的净得分。该报告包括经过测试的安全控制,与特定的FSBP或PCI合规政策相关联。你可以单击FSBP和PCI按钮来引用相应的标准。

在安全评级页面上,单击安全态势记分卡以展开它并查看更多详细信息。

在安全评级页面上,单击安全态势记分卡以展开它并查看更多详细信息。

安全态势服务现在支持以下内容:

● 基于安全审计信息的客户排名。FortiGuard数据用于提供客户评级。客户评级以百分位数显示。该评级基于发送给FortiGuard的结果和从FortiGuard收到的统计数据。

● 当管理员登录GUI时,在后台运行的安全审计,而不仅仅是按需运行。当你查看安全审计页面时,将加载最新保存的安全审计数据。从GUI,你可以按需运行审计,并在安全架构中查看不同设备的结果。你还可以查看所有结果或刚刚失败的测试结果。

● 新的安全检查可以帮助你改进组织的网络。这些检查包括强制执行密码安全、应用推荐的登录尝试阈值、鼓励双重身份验证等。

![]() 管理员定义的自动工作流(称为针)使用if/then逻辑使FortiOS以预编程的方式自动响应事件。由于此工作流程是安全架构的一部分,因此你可以为安全架构中的任何设备设置针。然而,安全架构不是使用针的要求。如果你在安全架构中配置针,则必须在根FortiGate上配置它们。你可以将针配置为在安全架构或FortiGate设备子集中的所有FortiGate设备上运行。在根FortiGate上配置的针被推送到相关的叶子FortiGate设备。根FortiGate不需要为以前配置的针在叶子FortiGate设备上运行。

管理员定义的自动工作流(称为针)使用if/then逻辑使FortiOS以预编程的方式自动响应事件。由于此工作流程是安全架构的一部分,因此你可以为安全架构中的任何设备设置针。然而,安全架构不是使用针的要求。如果你在安全架构中配置针,则必须在根FortiGate上配置它们。你可以将针配置为在安全架构或FortiGate设备子集中的所有FortiGate设备上运行。在根FortiGate上配置的针被推送到相关的叶子FortiGate设备。根FortiGate不需要为以前配置的针在叶子FortiGate设备上运行。

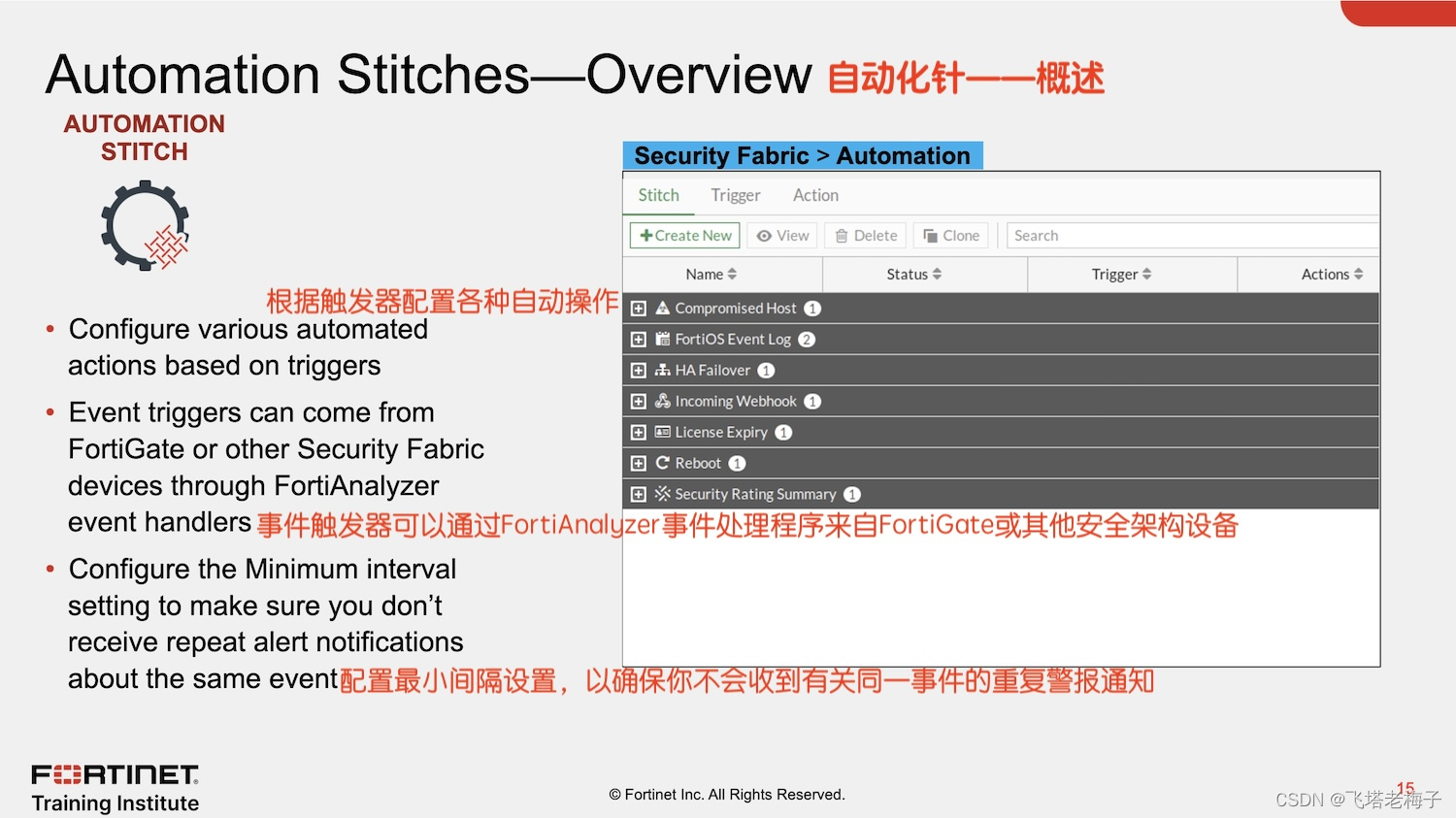

每个自动化针将事件触发器和一个或多个操作配对,这允许你监控网络,并在安全架构检测到威胁或其他可操作事件时采取适当的操作。你可以使用自动化针来检测来自许多来源的事件。一些示例包括高CPU、内存模式、HA故障转移、重新启动、带有可自定义过滤器的FortiOS事件日志、loC和FortiAnalyzer的事件处理程序。

你可以配置最小间隔(秒)设置,以确保你不会收到有关同一事件的重复通知。

自动化针要求你选择预配置或自定义自动化触发器,以定义指示FortiOS采取一项或多项操作的事件。在上图显示的示例中,正在创建两个自定义自动化触发器。一个自定义触发器High_CPU_Trigger识别FortiGate何时超过使用设置的cpu-usage-threshold CLl命令配置的CPU利用率阈值,默认情况下,该命令为90%。另一个自定义触发器Admin_Login_Failure标识用户何时尝试使用无效密码的默认管理员帐户登录FortiGate。

自动化针要求你选择预配置或自定义自动化触发器,以定义指示FortiOS采取一项或多项操作的事件。在上图显示的示例中,正在创建两个自定义自动化触发器。一个自定义触发器High_CPU_Trigger识别FortiGate何时超过使用设置的cpu-usage-threshold CLl命令配置的CPU利用率阈值,默认情况下,该命令为90%。另一个自定义触发器Admin_Login_Failure标识用户何时尝试使用无效密码的默认管理员帐户登录FortiGate。

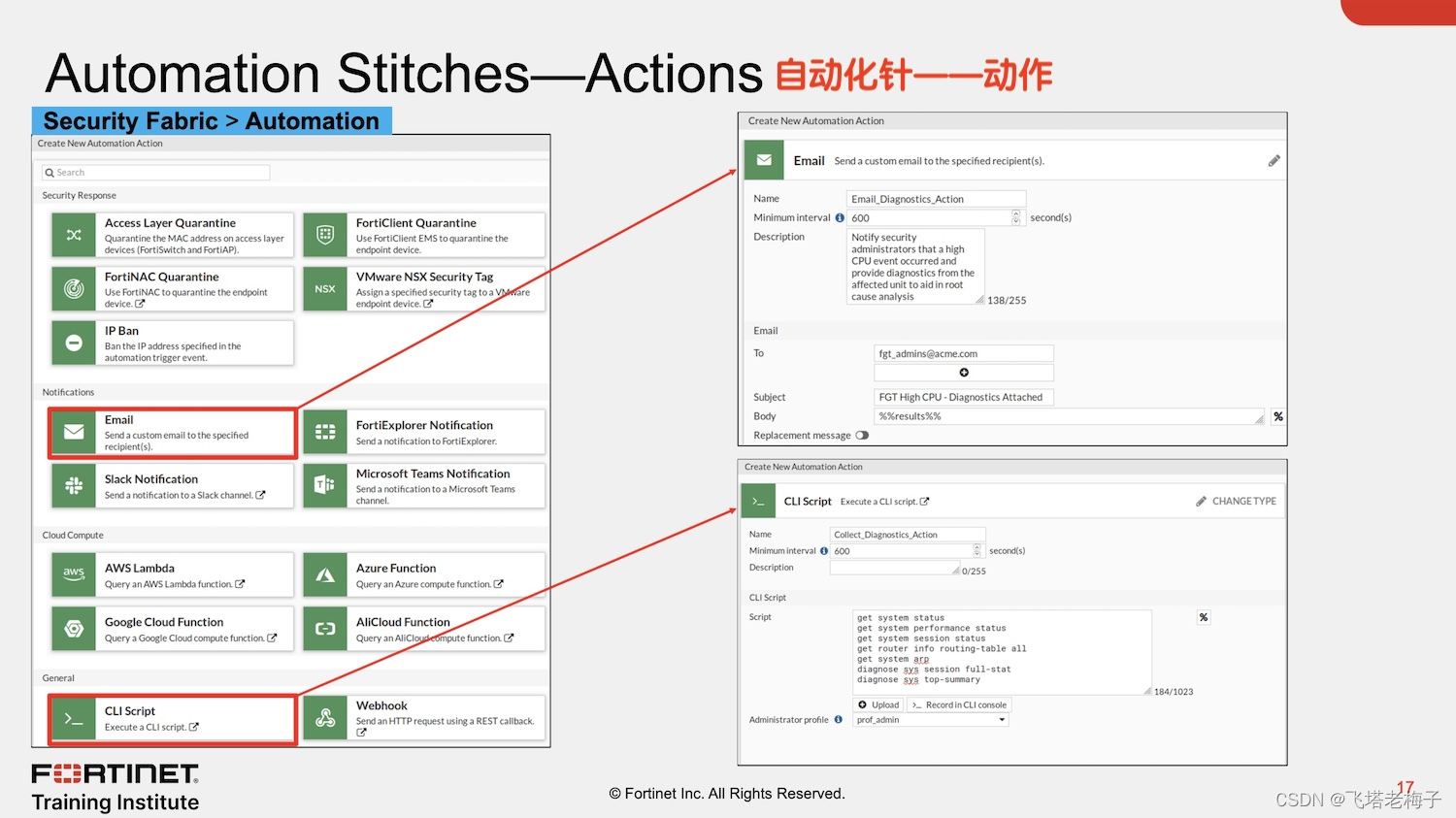

自动化针还要求你指定预配置或自定义自动化操作,这些操作根据定义的自动化触发器定义FortiOS应该做什么。在上图显示的示例中,正在创建两个自定义自动化操作。一个自定义自动化操作,Collect_Diagnostics_Action,告诉FortiOS运行由各种诊断命令组成的自定义CLI脚本,以帮助识别FortiGate上性能问题的原因。第二个自动化操作,Email_Diagnostics_Action,向员工发送电子邮件,通知他们FortiGate设备经历了一段高CPU利用率,并在电子邮件正文中提供Collect_Diagnostics_Action的输出,以便他们获得故障排除所需的相关详细信息。

自动化针还要求你指定预配置或自定义自动化操作,这些操作根据定义的自动化触发器定义FortiOS应该做什么。在上图显示的示例中,正在创建两个自定义自动化操作。一个自定义自动化操作,Collect_Diagnostics_Action,告诉FortiOS运行由各种诊断命令组成的自定义CLI脚本,以帮助识别FortiGate上性能问题的原因。第二个自动化操作,Email_Diagnostics_Action,向员工发送电子邮件,通知他们FortiGate设备经历了一段高CPU利用率,并在电子邮件正文中提供Collect_Diagnostics_Action的输出,以便他们获得故障排除所需的相关详细信息。

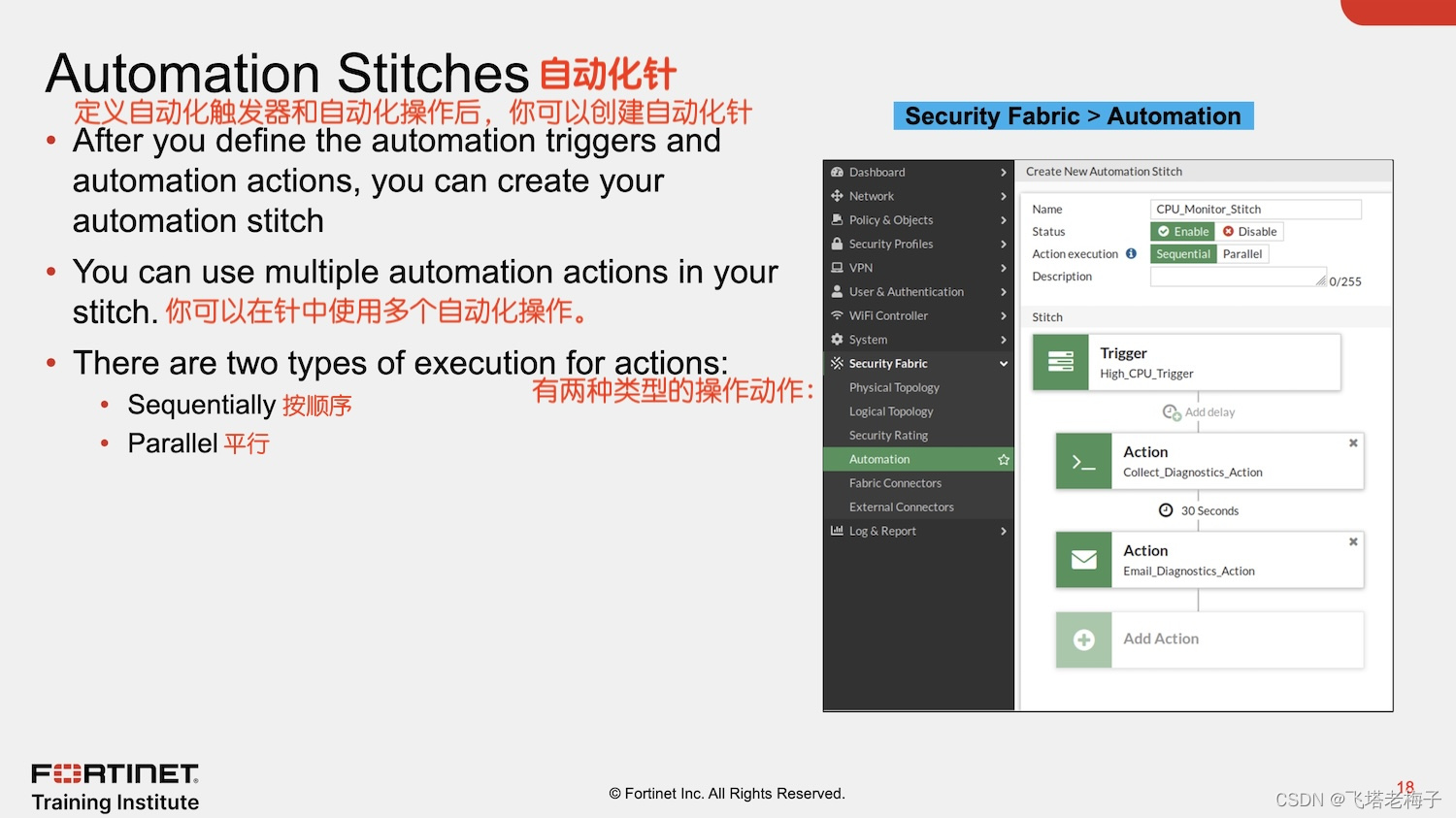

定义自动化触发器和操作后,你可以在FortiGate上创建针。你必须指定单个触发器,然后你可以向针添加一个或多个操作。FortiGate GUl将此显示为可视化工作流,因此你可以看到操作顺序。添加多个操作时,你必须决定这些操作是按顺序执行还是并行执行。顺序执行允许你配置操作之间的延迟,以便在继续下一个操作之前完成任务。这很重要,因为在使用顺序执行时,你可以从之前发生的操作中获取操作参数,并将其用作当前正在执行的操作的输入。在上图显示的示例中,自动化针将按顺序执行操作。一旦出现High_CPU_Trigger,Collect_Diagnostics_Action将运行,然后延迟30秒,然后再进入Email_Diagnostics_Action。Collect_Diagnostics_Action运行一系列CLI诊断命令,因此30秒的延迟允许命令完成时间。Email_Diagnostics_Action使用这些命令的输出作为参数,%%results%%,它构成了要发送的电子邮件的正文。

定义自动化触发器和操作后,你可以在FortiGate上创建针。你必须指定单个触发器,然后你可以向针添加一个或多个操作。FortiGate GUl将此显示为可视化工作流,因此你可以看到操作顺序。添加多个操作时,你必须决定这些操作是按顺序执行还是并行执行。顺序执行允许你配置操作之间的延迟,以便在继续下一个操作之前完成任务。这很重要,因为在使用顺序执行时,你可以从之前发生的操作中获取操作参数,并将其用作当前正在执行的操作的输入。在上图显示的示例中,自动化针将按顺序执行操作。一旦出现High_CPU_Trigger,Collect_Diagnostics_Action将运行,然后延迟30秒,然后再进入Email_Diagnostics_Action。Collect_Diagnostics_Action运行一系列CLI诊断命令,因此30秒的延迟允许命令完成时间。Email_Diagnostics_Action使用这些命令的输出作为参数,%%results%%,它构成了要发送的电子邮件的正文。

并行执行在触发针后立即同时执行所有配置的操作。你不能将操作参数与并行执行一起使用。

你可以使用这上图显示的命令来测试你的自动化针。当触发自动化针时,FortiGate会创建一个事件日志。

你可以使用这上图显示的命令来测试你的自动化针。当触发自动化针时,FortiGate会创建一个事件日志。

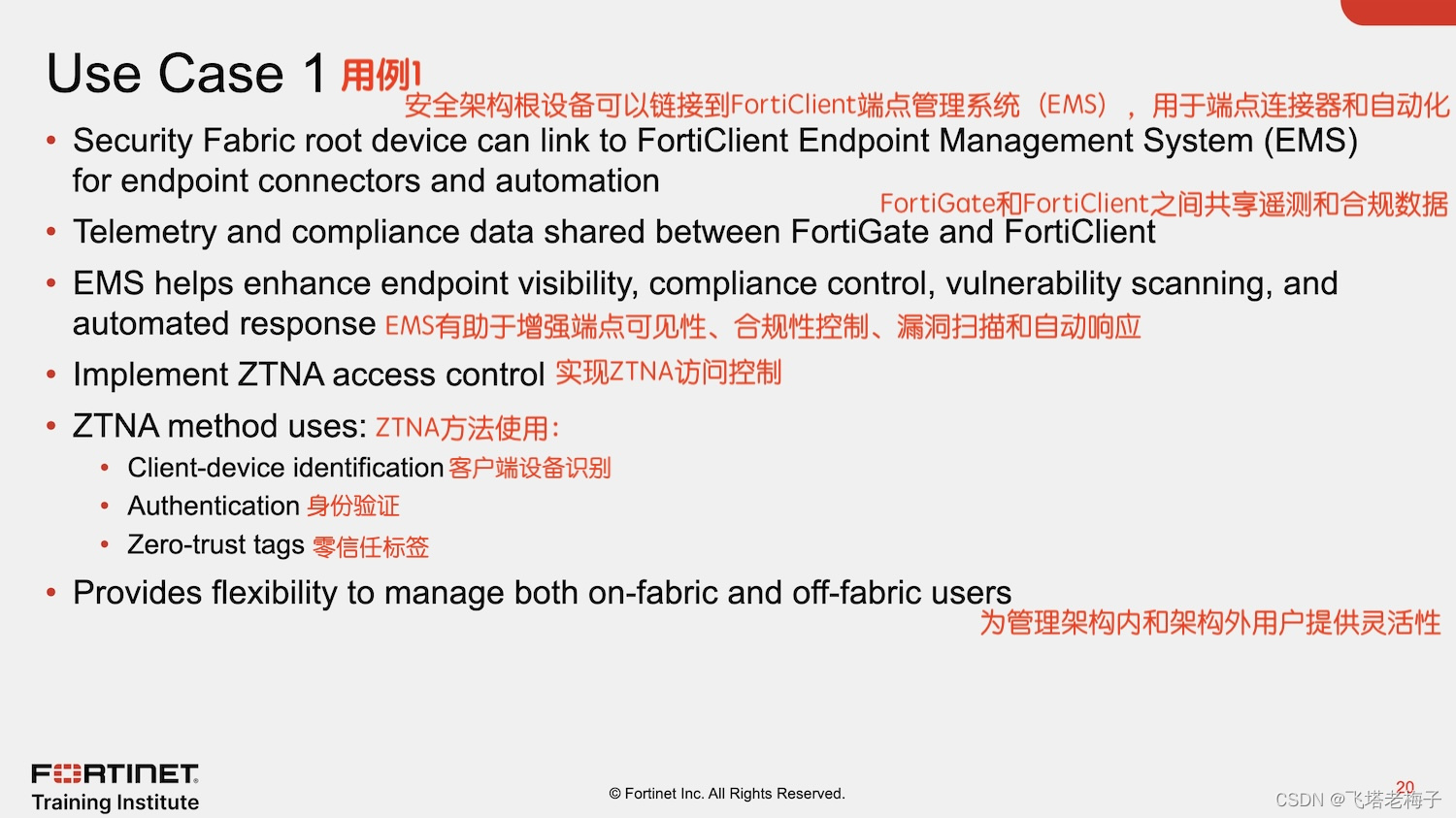

FortiGate安全架构根设备可以链接到FortiClient端点管理系统(EMS)和FortiClient EMS云(基于云的EMS解决方案),用于端点连接器和自动化。由FortiClient作为架构代理提供的遥测和合规性数据在FortiGate和FortiClient EMS之间共享,以帮助增强端点可见性、合规性控制、漏洞扫描和自动响应。使用端点状态信息,安全结构管理员可以实现零信任网络访问(ΖΤΝΑ)。

FortiGate安全架构根设备可以链接到FortiClient端点管理系统(EMS)和FortiClient EMS云(基于云的EMS解决方案),用于端点连接器和自动化。由FortiClient作为架构代理提供的遥测和合规性数据在FortiGate和FortiClient EMS之间共享,以帮助增强端点可见性、合规性控制、漏洞扫描和自动响应。使用端点状态信息,安全结构管理员可以实现零信任网络访问(ΖΤΝΑ)。

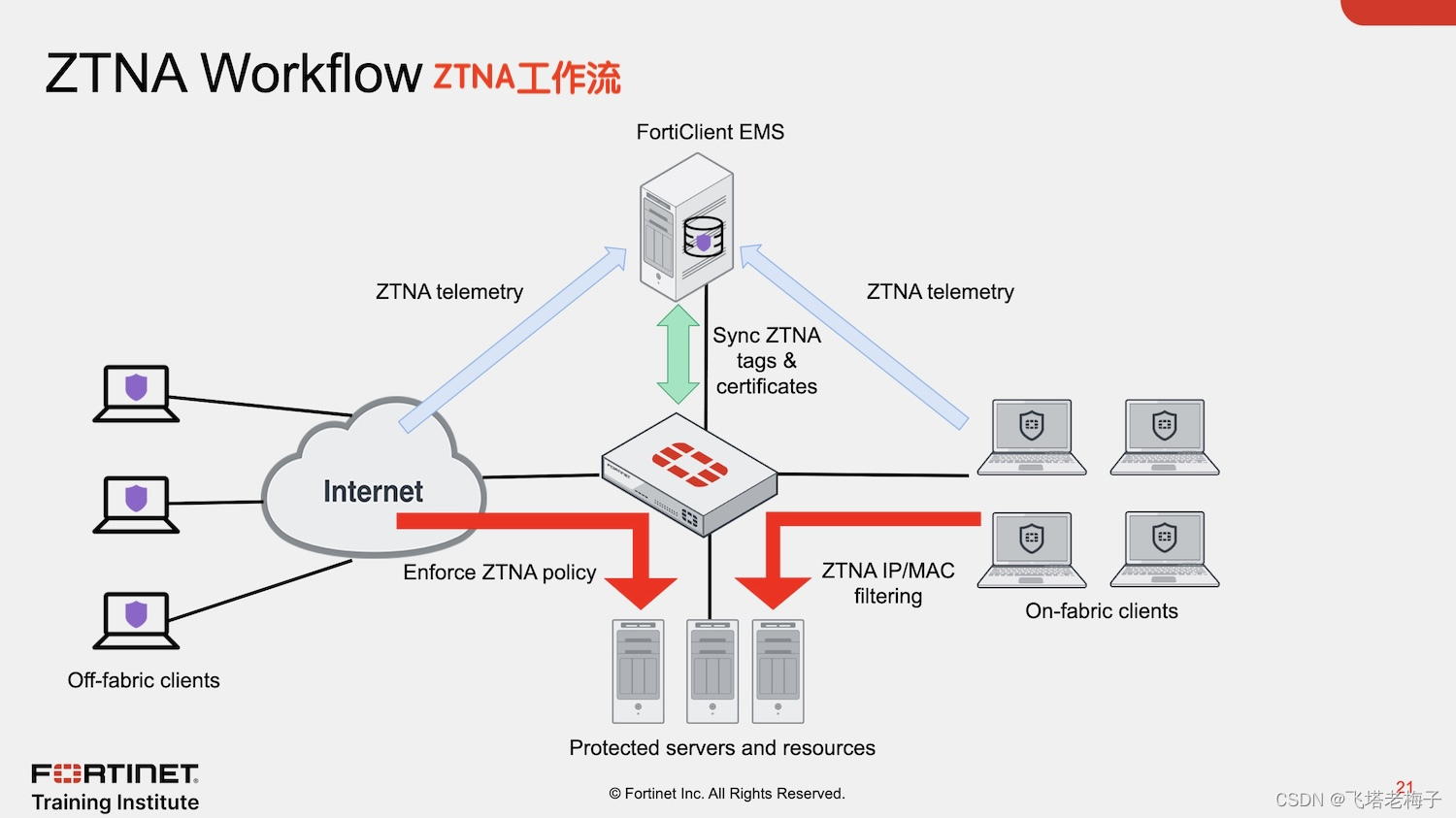

ZTNA是一种访问控制方法,使用客户端设备标识、身份验证和零信任标签来提供基于角色的应用程序访问。ZTNA使管理员能够灵活地管理架构内本地用户和架构外远程用户的网络访问。ZTNA仅在验证设备、验证用户身份、授权用户,然后使用零信任标签执行基于上下文的态势检查后,才授予应用程序访问权限。

上图演示了ZTNA遥测、标签和政策执行。你可以在FortiClient EMS上配置ZTNA标签条件和策略。FortiClient EMS通过安全架构集成与FortiGate共享标签信息。FortiClient直接与FortiClient EMS通信,通过ZTNA遥测持续共享设备状态信息。然后,FortiGate可以使用ZTNA标签对通过ZTNA访问的传入流量执行访问控制规则。

上图演示了ZTNA遥测、标签和政策执行。你可以在FortiClient EMS上配置ZTNA标签条件和策略。FortiClient EMS通过安全架构集成与FortiGate共享标签信息。FortiClient直接与FortiClient EMS通信,通过ZTNA遥测持续共享设备状态信息。然后,FortiGate可以使用ZTNA标签对通过ZTNA访问的传入流量执行访问控制规则。

FortiOS还从EMS接收动态端点组。当动态端点组发生更改时,例如端点被添加到组或从组中删除,EMS会将更新发送到FortiOS,FortiOS会相应地更新其动态策略,根据端点状态提供动态访问控制。

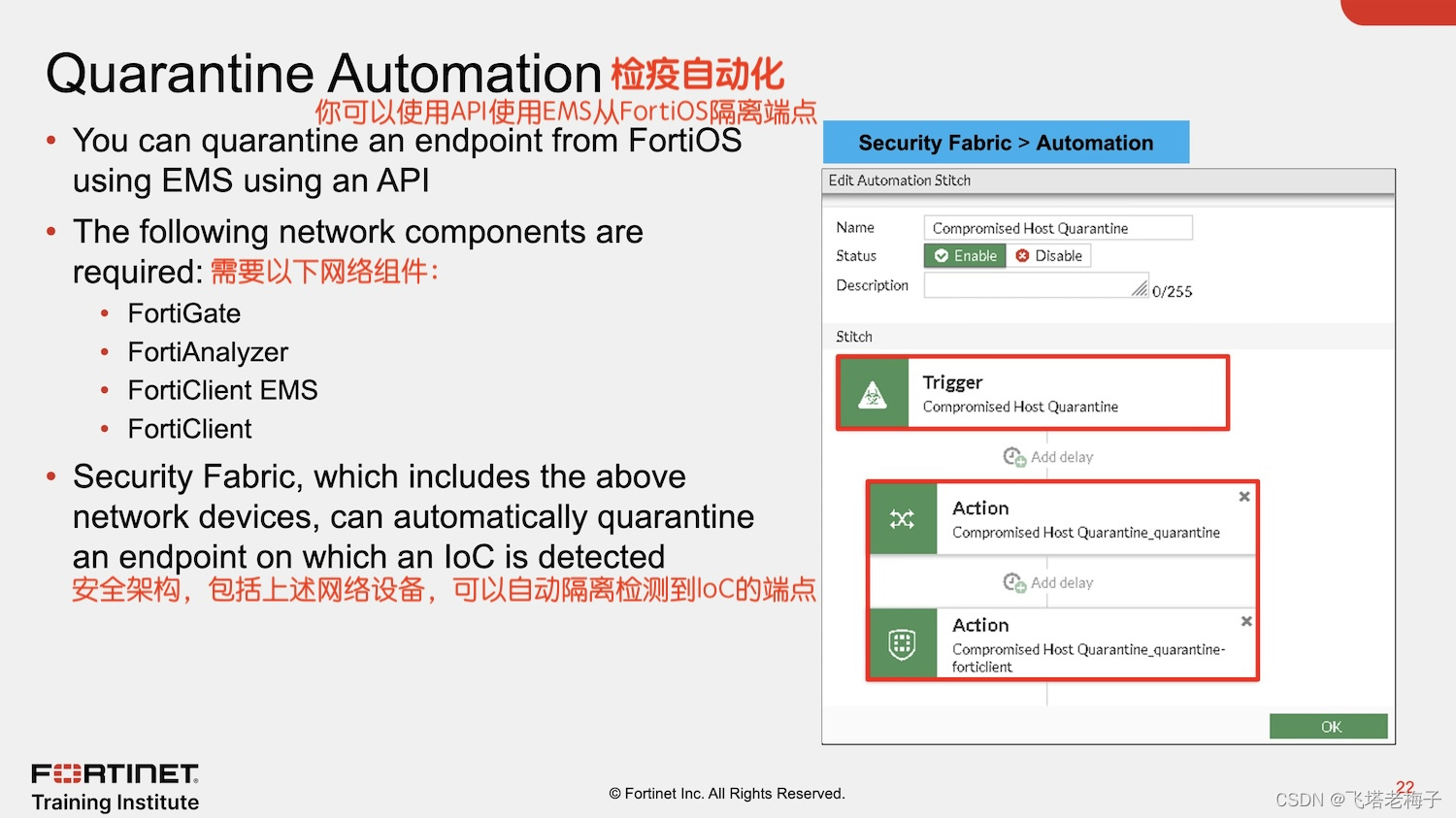

当安全架构包括此处列出的网络设备时,你可以将系统配置为自动隔离检测到loC的端点。这需要以下网络设备:

当安全架构包括此处列出的网络设备时,你可以将系统配置为自动隔离检测到loC的端点。这需要以下网络设备:

● FortiGate

● FortiAnalyzer

● FortiClient EMS

● FortiClient

你必须将FortiClient连接到EMS和FortiGate。FortiGate和FortiClient都必须向FortiAnalyzer发送日志。你必须在FortiGate上配置EMS IP地址,以及管理员登录凭据。

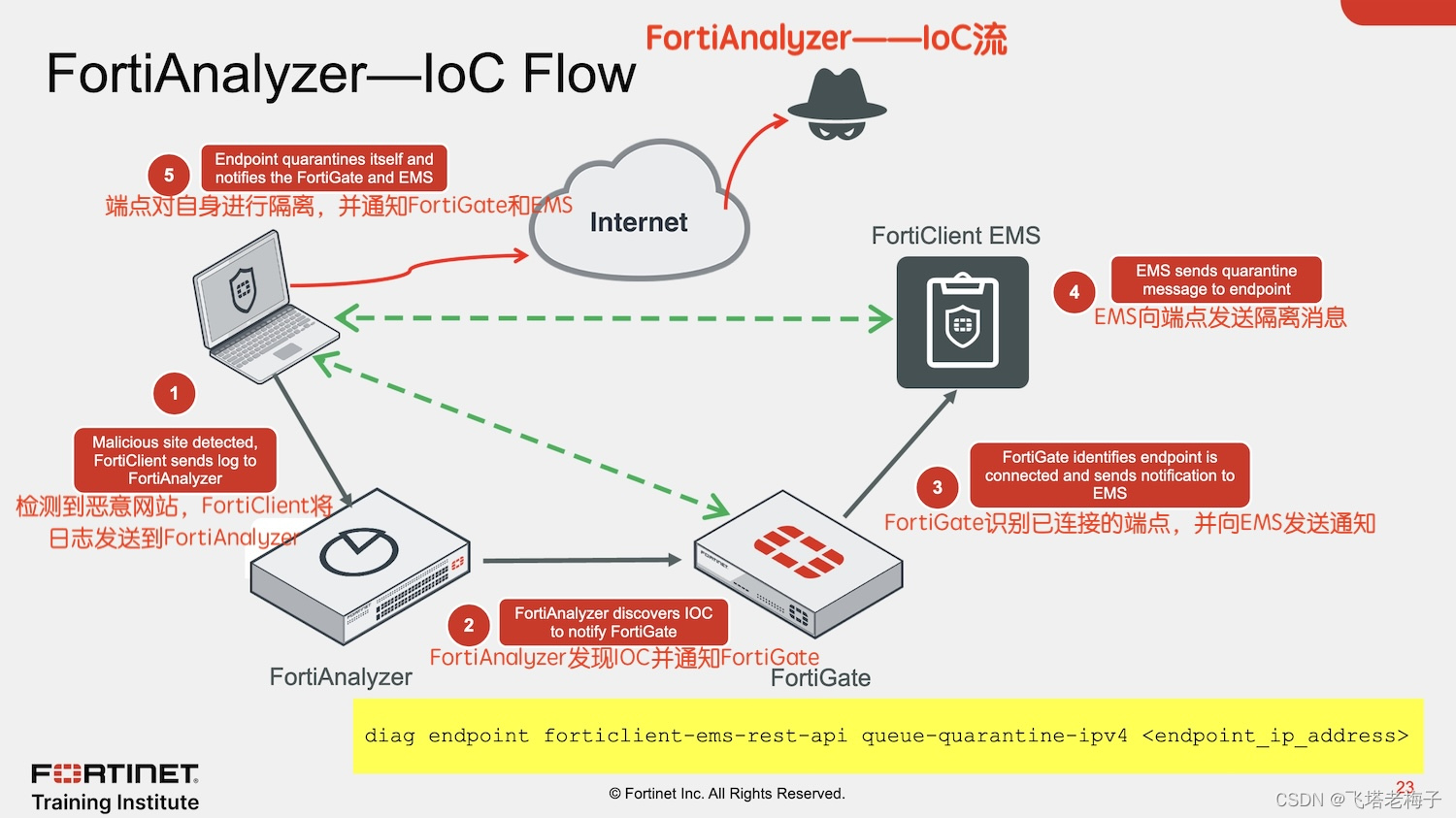

此配置功能如下:

此配置功能如下:

1. FortiClient向FortiAnalyzer发送日志。

2. FortiAnalyzer在日志中发现loC并通知FortiGate。

3. FortiGate识别FortiClient是否是连接的端点,以及它是否具有FortiClient所连接的FortiClient EMS的登录凭据。有了这些信息,FortiGate会向FortiClient EMS发送通知,指示其隔离端点。

4. FortiClient EMS搜索端点并向其发送隔离消息。

5. 端点接收隔离消息并自我隔离,阻止所有网络流量。端点通知FortiGate和EMS状态更改。

上图的CLI命令在endpoint_ip_address的端点触发隔离操作:请注意,FortiClient(Linux)不支持此功能。

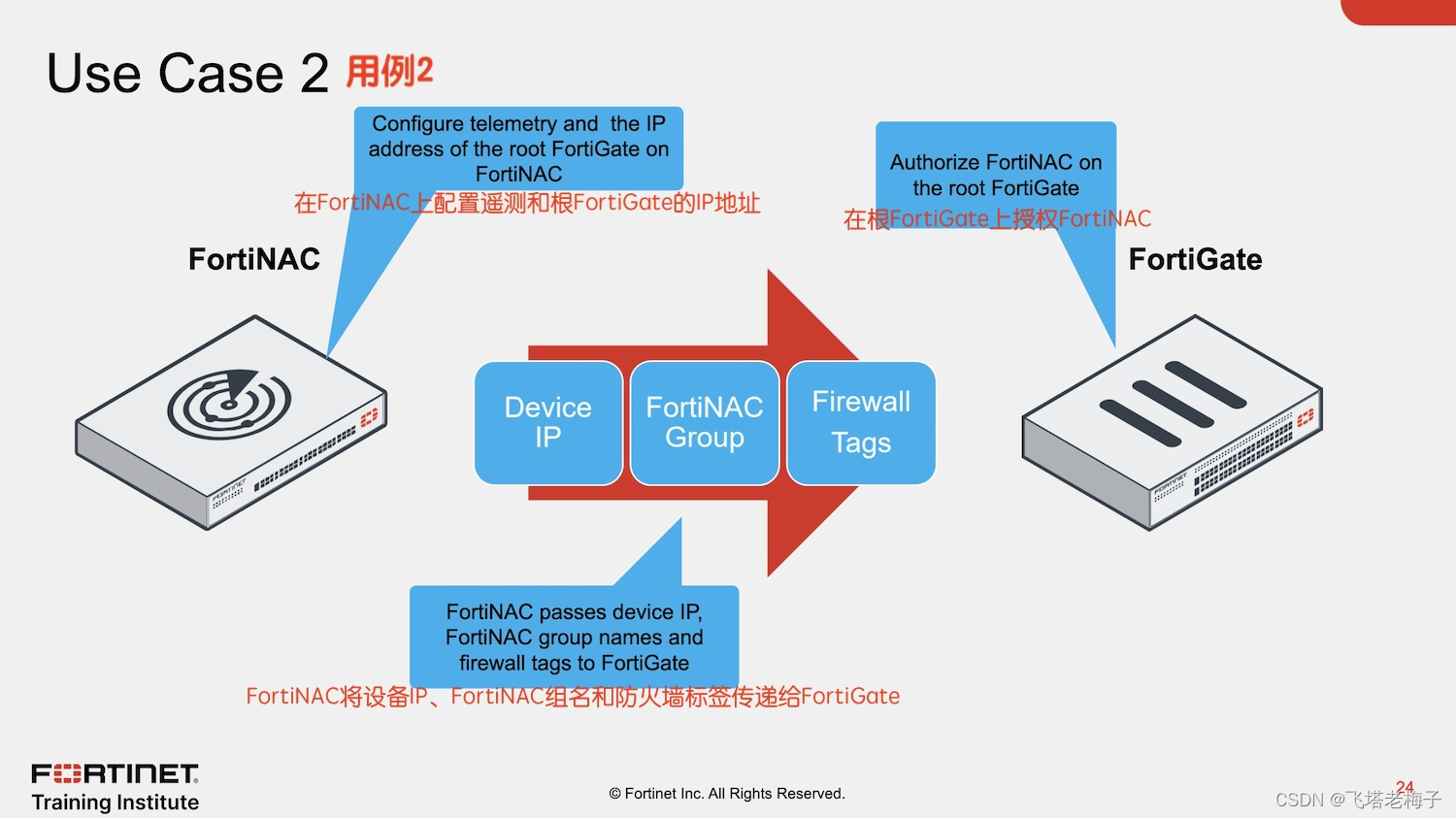

你可以将FortiNAC部署为物理设备或虚拟机。FortiNAC与基础设施设备通信,如无线控制器、自主AP、交换机、路由器等。由于这些基础设施设备是内联的,它们可以检测连接的设备和连接端点。他们将此信息发送回FortiNAC,或FortiNAC从他们那里收集此信息。

你可以将FortiNAC部署为物理设备或虚拟机。FortiNAC与基础设施设备通信,如无线控制器、自主AP、交换机、路由器等。由于这些基础设施设备是内联的,它们可以检测连接的设备和连接端点。他们将此信息发送回FortiNAC,或FortiNAC从他们那里收集此信息。

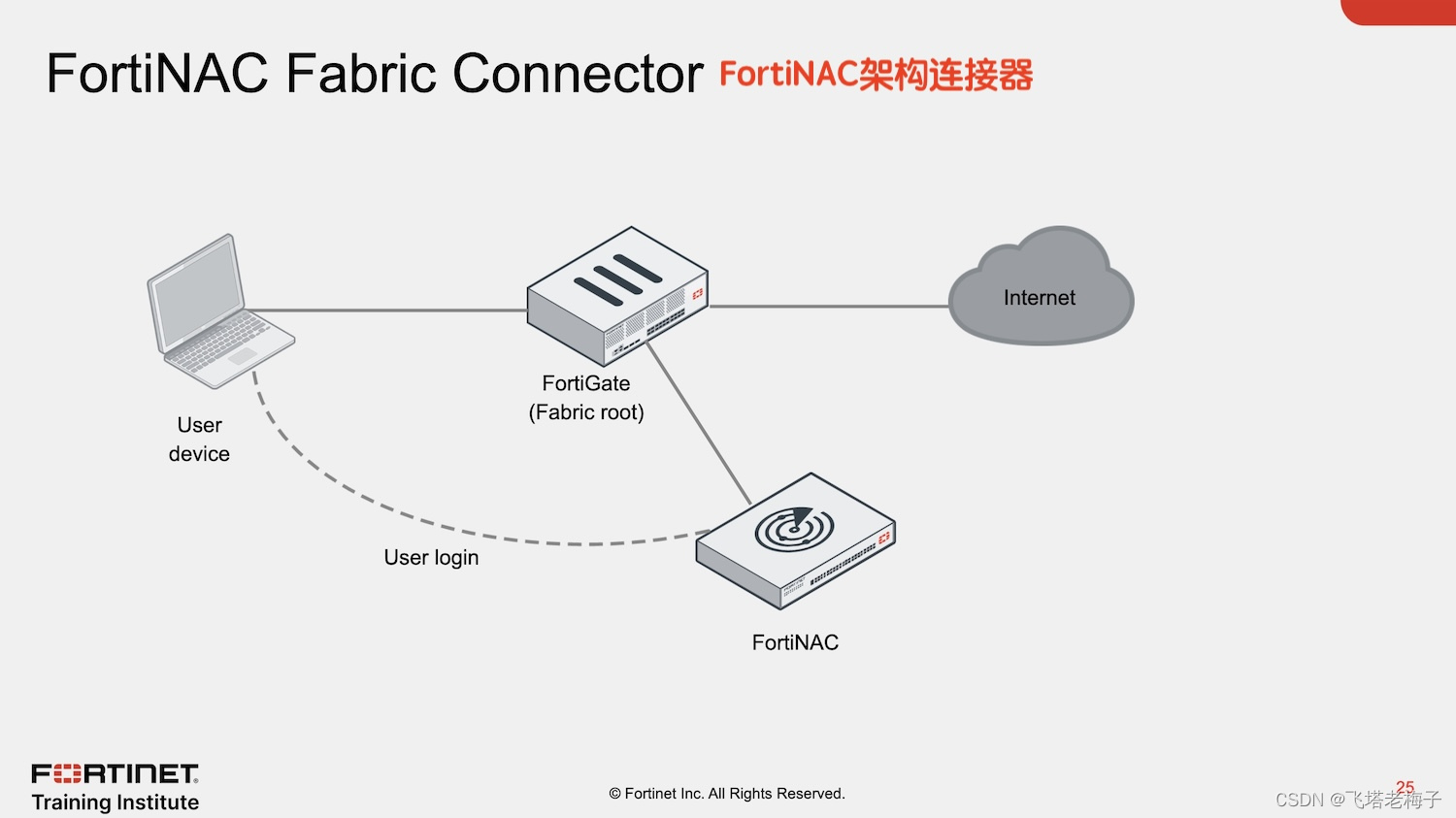

FortiNAC设备可以添加到根FortiGate上的安全架构中。FortiNAC标签动态防火墙地址类型用于存储在注册用户登录和注销事件时由REST API从FortiNAC发送的设备IP、FortiNAC防火墙标签和FortiNAC组信息。

![]() 在上图的示例中,连接到网络的用户将需要首先登录FortiNAC。登录成功后,登录信息将使用REST API同步到FortiGate。FortiGate使用用户设备的用户和IP信息更新动态防火墙地址对象。此防火墙地址用于防火墙策略,以动态允许经过身份验证的用户访问网络,从而允许最终用户使用SSO。

在上图的示例中,连接到网络的用户将需要首先登录FortiNAC。登录成功后,登录信息将使用REST API同步到FortiGate。FortiGate使用用户设备的用户和IP信息更新动态防火墙地址对象。此防火墙地址用于防火墙策略,以动态允许经过身份验证的用户访问网络,从而允许最终用户使用SSO。

要使用这些FortiNAC标签动态防火墙地址,必须在FortiNAC上触发两个用户登录事件。在FortiOS中,你可以在策略和对象>地址的FortiNAC标签(IP地址)部分中查看新创建的动态防火墙地址。与FortiNAC上当前用户登录状态匹配的动态防火墙地址具有用户设备的当前IP地址。

FortiNAC标签动态防火墙地址可以用作防火墙策略中的源或目标地址。

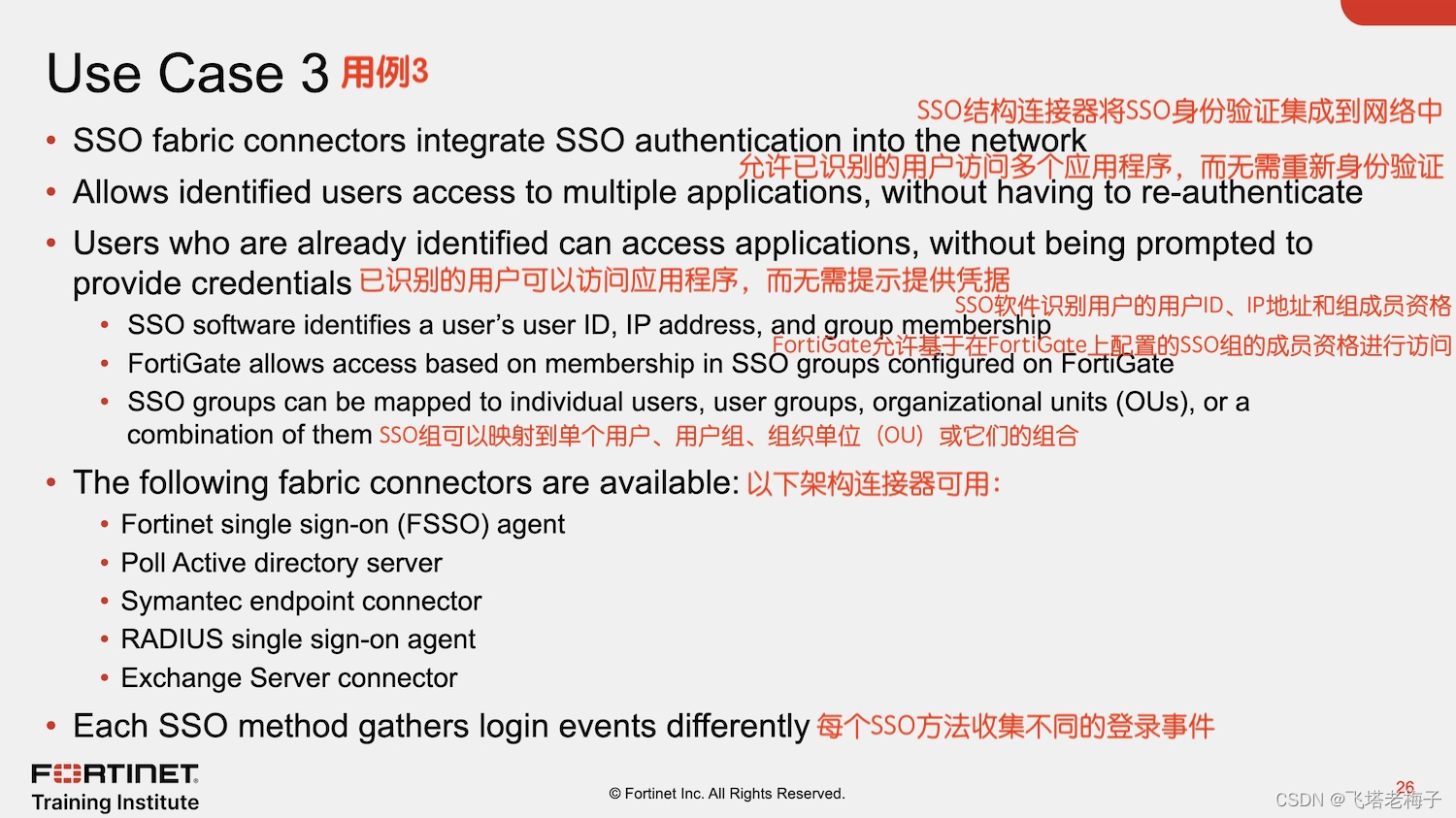

SSO结构连接器将SSO身份验证集成到网络中。这允许用户在被识别后自动登录到每个应用程序,无论平台、技术和域如何。

SSO结构连接器将SSO身份验证集成到网络中。这允许用户在被识别后自动登录到每个应用程序,无论平台、技术和域如何。

以下架构连接器可用:

● FSSO代理

● Poll活动目录服务器

● Symantec终端连接器

● RADIUS单点登录代理

● Exchange服务器连接器

当用户登录目录服务或连接器时,SSO代理向FortiGate发送用户名、IP地址和/或用户所属的组列表。FortiGate使用此信息来维护用户名、IP地址和组映射的本地数据库。

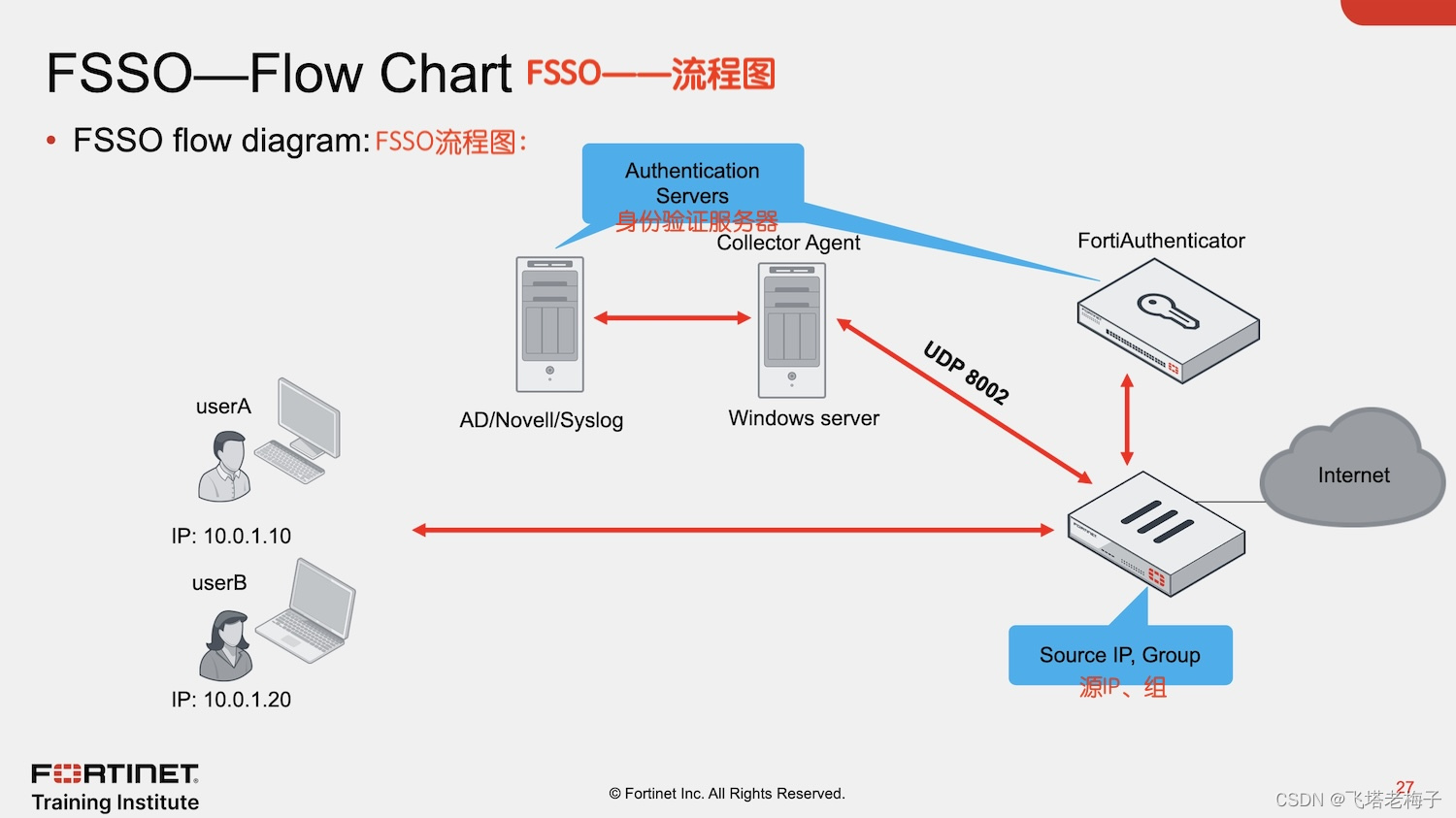

上图显示了FSSO流程。

上图显示了FSSO流程。

FSSO通常与目录服务网络一起使用,如Windows Active Directory或Novell eDirectory。由于域控制器对用户进行身份验证,FortiGate不执行身份验证。当用户尝试访问网络资源时,FortiGate会为目标选择适当的安全策略。如果用户属于允许的用户组之一,则允许连接。

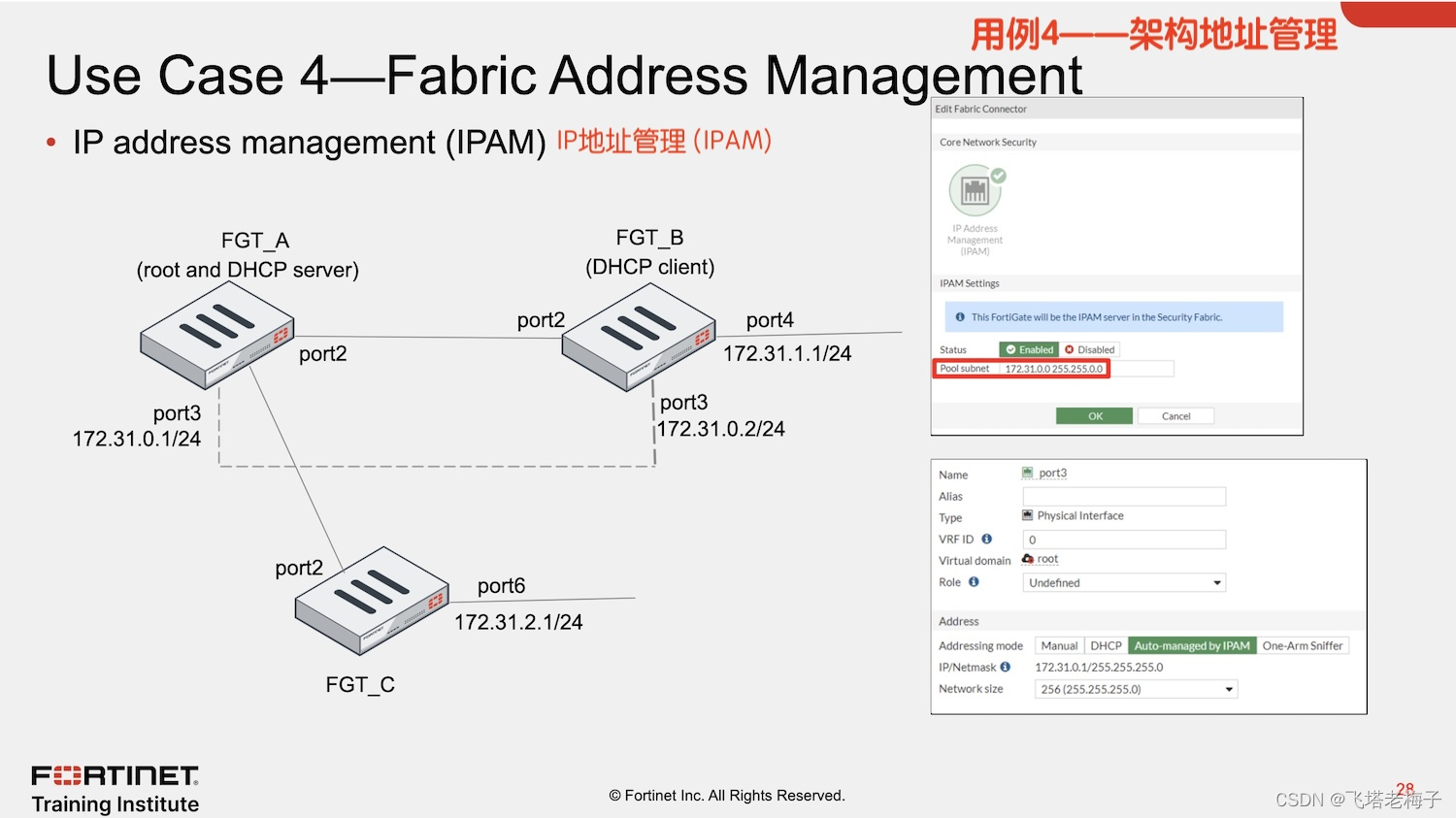

IPAM在FortiGate上本地可用。安全架构中的架构根,可以充当IPAM服务器。配置为由IPAM自动管理的接口将从IPAM服务器的地址/子网池接收一个地址。在GUI中自动启用DHCP服务器,地址范围由IPAM填充。用户可以自定义地址池子网和接口可以请求的子网的大小。

IPAM在FortiGate上本地可用。安全架构中的架构根,可以充当IPAM服务器。配置为由IPAM自动管理的接口将从IPAM服务器的地址/子网池接收一个地址。在GUI中自动启用DHCP服务器,地址范围由IPAM填充。用户可以自定义地址池子网和接口可以请求的子网的大小。

在上图显示的示例中,FGT_A是启用了IPAM的安全架构根。FGT_B和FGT_C是下游架构设备,从FGT_A检索IPAM信息。所有FortiGate设备上的架构接口是端口2。FGT_A充当DHCP服务器,FGT_B和FGT_C充当DHCP客户端。

IPAM正在管理172.31.0.0/16网络,并默认分配端口/24网络,如上图所示。

通过掌握本课中涵盖的目标,你了解了Fortinet企业防火墙解决方案和Fortinet安全架构。

通过掌握本课中涵盖的目标,你了解了Fortinet企业防火墙解决方案和Fortinet安全架构。

290

290

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?