【Metasploit魔鬼训练营--实践笔记】4.2.3 SQL 注入漏洞探测

最新推荐文章于 2022-09-12 12:06:37 发布

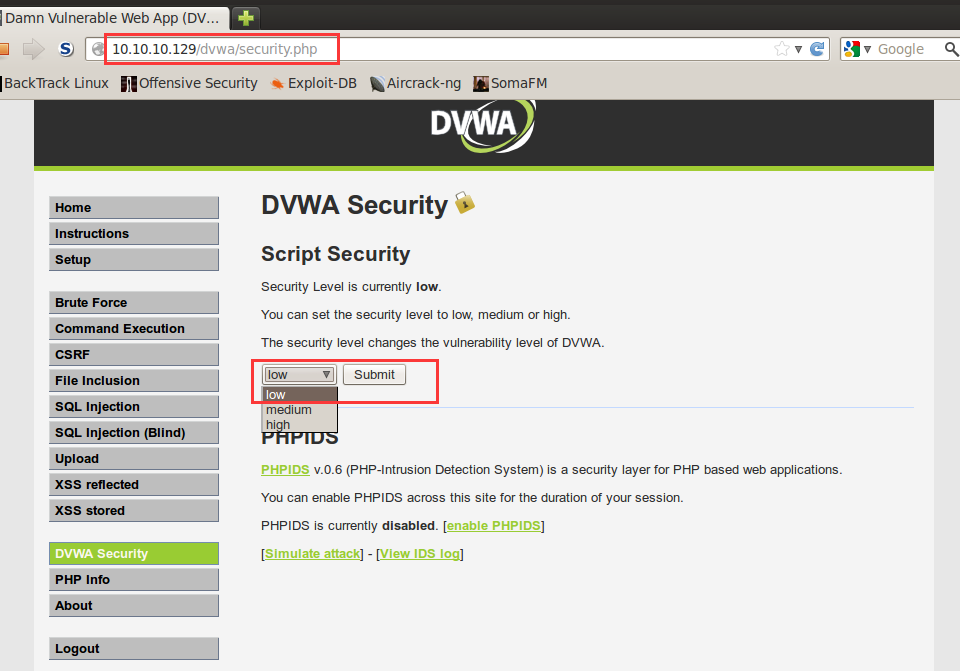

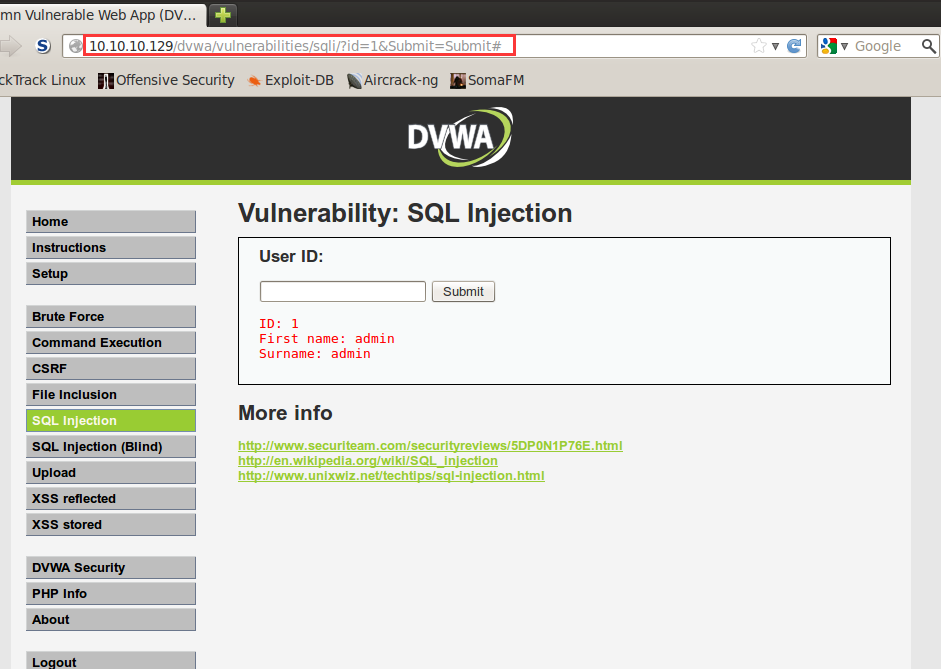

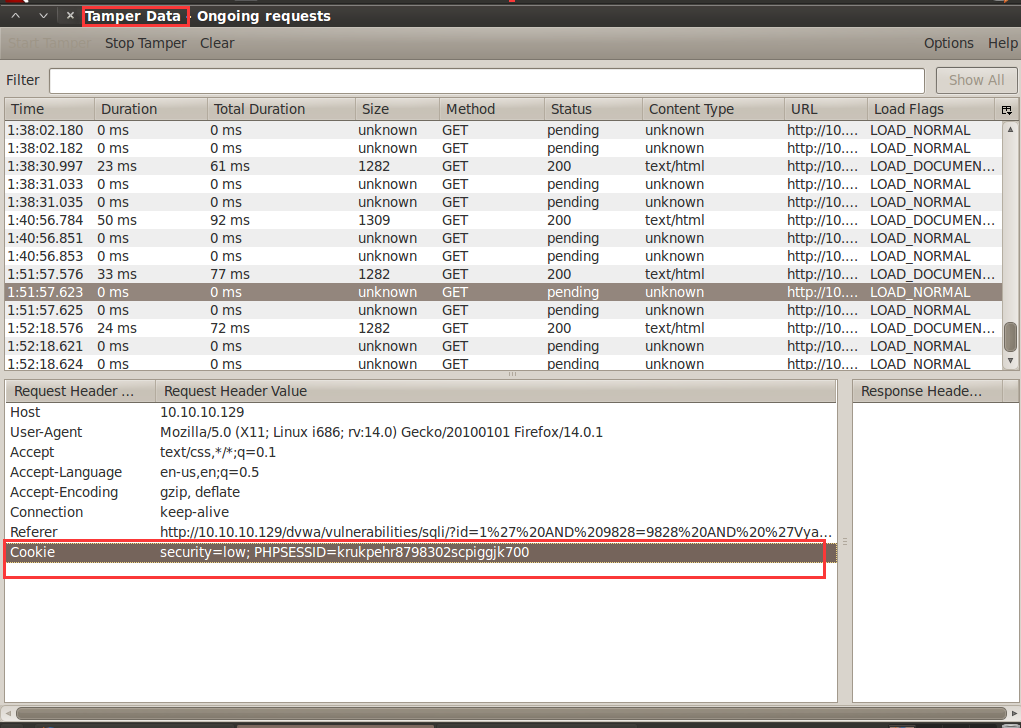

本文详述了一次SQL注入漏洞的探测过程,通过模拟登录、使用tamper data获取cookie,以及sqlmap工具进行渗透测试。在DVWA环境中,逐步调整安全级别并利用sqlmap执行不同命令,揭示了SQL注入的探测步骤和工具应用。

本文详述了一次SQL注入漏洞的探测过程,通过模拟登录、使用tamper data获取cookie,以及sqlmap工具进行渗透测试。在DVWA环境中,逐步调整安全级别并利用sqlmap执行不同命令,揭示了SQL注入的探测步骤和工具应用。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2757

2757

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?