文章目录

前言

很久一段时间没有更新了,好像也说不出最近在忙什么,转眼就大三下学期,很彷徨,很焦虑,之后会陆续推出几篇之前实现的项目,仅以此致敬为数不多的大学时光了

生活不是我们活着的日子,而是我们记住的日子,我们为了讲述而在记忆中重现的日子。 ——加西亚·马尔克斯

基于DES的数字图像加密算法的设计与实现

主要实现了基于DES算法的图像加解密,现将代码全部开源,有不足之处欢迎指出。

文章末尾有全部资源下载的百度网盘链接哦

项目设计目的

本次大作业设计旨在结合上课所学知识,在深入理解DES算法和分组密码的运行模式的基础上,设计一个基于三重DES的数字图像加密算法,能够基于DES密码算法和分组密码运行模式,对输入的任意数字图像进行加密,并输出加密后的图像。同时也能够根据加密后的图像和DES密钥等信息,对加密的图像进行还原,使得解密后的图像和原图像保持一致。

DES算法简介

DES(Data Encryption Standard)是迄今为止世界上最为广泛使用和流行的一种分组密码算法。在1937年,美国国家标准局(NBS)公开征集一个密码算法作为国家标准数据加密算法,IBM公司在1974年提交了LUCIFER算法,后来IDM公司对该算法进行改进,经过美国国家标准局审查后也就成为了后来的DES算法。

DES作为一种分组加密算法,是一个16轮的Feistel型结构密码,它的分组长度为64比特,用一个56比特的密钥来加密一个64比特的明文串,输出一个64比特的密文串。其中,使用密钥为64比特,密钥位数是56比特,另8位用作奇偶校验,加密用的位数是48比特。加密的过程是先对64位明文分组进行初始置换,然后分左、右两部分分别经过16轮迭代,然后再进行循环移位与变换,最后进行逆变换得出密文。加密与解密使用相同的密钥,因而它属于对称密码体制。

有关DES算法的详细介绍和实现这里不再详细赘述,相关资料可以参考我的另一篇博文

三重DES

三重DES(triple-des)是为了增加DES的强度,将DES重复3次所得到的一种密码算法,也称为TDEA(Triple Date Encryption Algorithm),通常缩写为3DES,具体加密过程如下,分别使用DES密钥1、密钥2、密钥3对64位输入进行加密、解密、加密的操作,使得3DES也能向下兼容DES加密。

3DES的解密算法即为加密算法的逆过程。

3DES的解密算法即为加密算法的逆过程。

填充模式

由于DES算法需要对明文进行64位比特的分组,所以对于最后可能不满足64位比特的分组需要进行填充,常见的几种填充模式有如下几种:

1. NoPadding模式,即算法本身不对分组填充,由加密双方月定填补算法。 2. PKCS5Padding模式,即加密前由数据字节长度对8取余,余数为m,若m>0,则补足8-m个字节,字节数值为8-m,即差几个字节就补几个字节,字节数值即为补充的字节数,若为0则补充8个字节的8,解密时取最后一个字节,值为m,则从数据尾部删除m个字节,剩余数据即为加密前的原文,填充一定要进行。

3. Zero padding模式,即不足8字节将以0作补充。

在本次大作业算法的设计过程中,我选用了PKCS5Padding填充模式。

分组运行模式

在选择DES算法的运行模式时,我选取了适合传送数据分组的密码分组链接(CBC)模式,该模式通过将第一个明文分组与初始64位向量IV异或,再输入到三重DES加密函数中进行加密,加密输出的结果再与下一个明文分组进行异或,从而将不同的分组加密进行串联,使得加密的数据获得了更好的保密性,CBC模式的原理示意图如下:

具体设计与实现

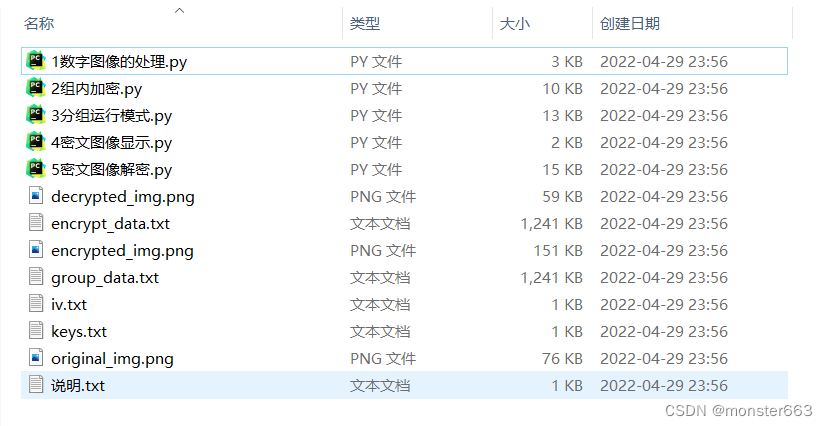

为了更好的设计和完成大作业的设计,我把大作业的实现分为了5个部分并分别写了相应代码,只要按照顺序运行并在相同目录下准备original_img.png图像即可实现功能,如果各位看官老爷需要合成一个代码文件, 请在评论区留言 【偶尔偷个懒也不是不行】 ,需要的话各位也可以自行将代码合成

先贴说明文件

说明.txt

DES填充模式:PKCS#5

选用三重DES进行加密

选用密码分组链接(CBC)模式作为DES运行模式

按照序号顺序运行文件即可正确的对图像进行加解密

文件运行顺序:

1数字图像的处理.py

2组内加密.py

3分组运行模式.py

4密文图像显示.py

5密文图像解密.py

文件说明:

原始图像:original_img.png

原始分组信息:group_data.txt

DES密钥信息:keys.txt

初始向量IV信息:iv.txt

加密后的分组信息:encrypt_data.txt

加密后的图像:encrypted_img.png

解密后的图像:decrypted_img.png

*注意*

由于DES密钥和IV向量每次都是随机生成的,请按照指定代码文件顺序运行代码

1.数字图像的处理

1数字图像的处理.py

主要实现提取原始图像的像素值并进行明文分组

#encoding=utf-8

'''

1数字图像处理

说明:本代码旨在提取图片中的像素点,将每个像素点的RGB值转换为

二进制的01比特序列,再将得到的比特序列按照DES明文分组要求进行

64比特的明文分组,采用了PKCS#5填充标准进行填充,最终得到分组

的list列表

'''

from PIL import Image

#图片像素二进制值获取函数

def get_pixel(img):

im = Image.open(img)

rgb_im = im.convert('RGB')

img_width=im.size[0] #获取图像的宽

img_height=im.size[1] #获取图像的高

bin_data=''

for i in range(img_width): #遍历每一个像素点

for j in range(img_height):

r, g, b = rgb_im.getpixel((i, j)) #获取像素点的rgb值

# print(r, g, b)

bin_data+='{:08b}'.format(r)

bin_data+='{:08b}'.format(g)

bin_data+='{:08b}'.format(b)

return bin_data,img_width,img_height

#DES明文分组处理函数

def set_group(bin_data):

print("*** 正在进行明文分组 ***")

bin_data_list=[]

data_length=len(bin_data)

i=0

while data_length>=64: #按照

#print("正在划分第"+str(i)+"个明文分组 ",data_length)

bin_data_list.append(bin_data[:64])

data_length-=64

bin_data=bin_data[64:]

i+=1

print("正在处理最后一个明文分组 ",data_length)

if data_length == 0: #若恰好能够完全分组 填充一定要进行,填充8个0x08

padding_byte_size=8

padding_data=('{:08b}'.format(padding_byte_size))*padding_byte_size

last_group_data=padding_data

bin_data_list.append(last_group_data)

return bin_data_list

else:

padding_length = 64 - data_length

padding_byte_size = (padding_length)//8

#填充采用 PKCS#5填充标准

padding_data = ('{:08b}'.format(padding_byte_size))*padding_byte_size

last_group_data = bin_data + padding_data

bin_data_list.append(last_group_data) #填加最后填充的内容

print("最后需填充的字节数为 ",padding_byte_size)

print("最后一个分组的长度为 ",len(last_group_data))

return bin_data_list

#将明文分组信息储存在txt文件中,便于2组内加密中获取相应的明文数据

def save_group_data(bin_data_list):

f=open('group_data.txt','w')

for i in bin_data_list:

f.write(i+'\n')

f.close()

def main():

#需要转换为01比特序列的图片名

img_dir="original_img.png"

#获取图像的像素点

print("*** 正在获取图像信息 ***")

bin_data,img_width,img_height=get_pixel(img_dir)

print('图像宽度:',img_width,'图像高度:',img_height)

bin_data_list=set_group(bin_data)

save_group_data(bin_data_list)

print("*** 保存明文分组信息成功 ***")

print("*** 明文分组信息存储在group.txt文件中 ***")

# print("最终获取的明文分组为:",bin_data_list)

if __name__ == '__main__':

main()

2.组内加密

2组内加密.py文件

这个文件其实并不是必要的,因为这里只对上一步中提取的明文分组实现了三重DES加解密,并没有用到CBC分组运行模式

相关函数可能设计的复杂了点,需要掌握DES加密算法的细节才能读懂和理解

#encoding=utf-8

'''

2组内加密:

说明:本代码旨在将得到的分组后的数据进行DES加密的处理,这里可以选用

二重DES或三重DES加密算法,以提升加密的安全性

'''

import random

import os

# 密钥置换选择 1

key_table1 = [56, 48, 40, 32, 24, 16, 8, 0, 57, 49, 41, 33, 25, 17, 9, 1, 58, 50, 42, 34, 26, 18, 10, 2, 59, 51, 43, 35, 62, 54, 46, 38, 30, 22, 14, 6, 61, 53, 45, 37, 29, 21, 13, 5, 60, 52, 44, 36, 28, 20, 12, 4, 27, 19, 11, 3]

# 密钥置换选择 2

key_table2 = [13, 16, 10, 23, 0, 4, 2, 27, 14, 5, 20, 9, 22, 18, 11, 3, 25, 7, 15, 6, 26, 19, 12, 1, 40, 51, 30, 36, 46, 54, 29, 39, 50, 44, 32, 47, 43, 48, 38, 55, 33, 52, 45, 41, 49, 35, 28, 31]

# 初始置换 IP

IP = [57, 49, 41, 33, 25, 17, 9, 1, 59, 51, 43, 35, 27, 19, 11, 3, 61, 53, 45, 37, 29, 21, 13, 5, 63, 55, 47, 39, 31, 23, 15, 7, 56, 48, 40, 32, 24, 16, 8, 0, 58, 50, 42, 34, 26, 18, 10, 2, 60, 52, 44, 36, 28, 20, 12, 4, 62, 54, 46, 38, 30, 22, 14, 6]

# 逆初始置换

IP_1 = [39, 7, 47, 15, 55, 23, 63, 31, 38, 6, 46, 14, 54, 22, 62, 30, 37, 5, 45, 13, 53, 21, 61, 29, 36, 4, 44, 12, 52, 20, 60, 28, 35, 3, 43, 11, 51, 19, 59, 27, 34, 2, 42, 10, 50, 18, 58, 26, 33, 1, 41, 9, 49, 17, 57, 25, 32, 0, 40, 8, 48, 16, 56, 24]

# 选择扩展运算 E

E = [31, 0, 1, 2, 3, 4, 3, 4, 5, 6, 7, 8, 7, 8, 9, 10, 11, 12, 11, 12, 13, 14, 15, 16, 15, 16, 17, 18, 19, 20, 19, 20, 21, 22, 23, 24, 23, 24, 25, 26, 27, 28, 27, 28, 29, 30, 31, 0]

# 置换运算 P

P = [15, 6, 19, 20, 28, 11, 27, 16, 0, 14, 22, 25, 4, 17, 30, 9, 1, 7, 23, 13, 31, 26, 2, 8, 18, 12, 29, 5, 21, 10, 3, 24]

# S盒

sbox = [

# S1

[14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7,

0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,

4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0,

15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13],

# S2

[15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10,

3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11, 5,

0, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15,

13, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9],

# S3

[10, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8,

13, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1,

13, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7,

1, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12],

# S4

[7, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15,

13, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14, 9,

10, 6, 9, 0, 12, 11, 7, 13, 15, 1, 3, 14, 5, 2, 8, 4,

3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14],

# S5

[2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9,

14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6,

4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14,

11, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3],

# S6

[12, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11,

10, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8,

9, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,

4, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7, 6, 0, 8, 13],

# S7

[4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1,

13, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6,

1, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,

6, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12],

# S8

[13, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7,

1, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,

7, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,

2, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11],

]

#循环左移位数

l=[1, 1, 2, 2, 2, 2, 2, 2, 1, 2, 2, 2, 2, 2, 2, 1]

#检测64位密钥的奇偶校验是否通过

def check_key(key_bin):

for i in range(0,64,8):

xor=int(key_bin[i])^int(key_bin[i+1])^int(key_bin[i+2])^int(key_bin[i+3])^int(key_bin[i+4])^int(key_bin[i+5])^int(key_bin[i+6])

if xor!=int(key_bin[i+7]):

return False

return True

#密钥置换选择1

def key_ds1(key):

s=''

for i in key_table1:

s+=key[i]

return s

#密钥置换选择2

def key_ds2(key):

s=''

for i in key_table2:

s+=key[i]

return s

#密钥循环左移

def key_move(key,r):

s=key

for i in range(l[r]):

s=s[1:]+s[:1]

return s

#扩展置换E

def extend_E(R):

r=''

for i in E:

r+=R[i]

return r

#代换选择S盒

def alter_s(t):

j=0

res=''

for i in range(0,48,6):

c=int(t[i+1:i+5],2)

r=int(t[i]+t[i+5],2)

res+='{:04b}'.format((sbox[j][r*16+c]))

j+=1

# print(res)

return res

#P置换

def p_repl(s):

p=''

for i in P:

p+=s[i]

return p

#通过64位密钥获取全部的子密钥

def get_subkey(key_bin):

#首先进行key_bin的奇偶校验检查

if check_key(key_bin)==False:

print('密钥奇偶校验不通过!')

return

#print('密钥奇偶校验通过!')

key=[]

#密钥置换选择1

key1_res=key_ds1(key_bin)

L=key1_res[:28]

R=key1_res[28:]

for i in range(16):

#循环左移

L=key_move(L,i)

R=key_move(R,i)

#密钥置换选择2

key.append(key_ds2(L+R))

return key

#DES加密基本函数,输入64位明文和密钥

def DES(M,key):

#首先将明文进行初始置换IP

m=''

for i in IP:

m+=M[i]

L=[]

R=[]

# print('m=',m)

L.append(m[:32])

R.append(m[32:])

#16轮feistel结构

for i in range(16):

L.append(R[i])

#将R进行扩展置换E

R_extend=extend_E(R[i])

#优化算法

# t=''

# for j in range(48):

# #print(R_extend[j],key[i][j])

# t+=str(int(R_extend[j])^int(key[i][j]))

t='{:048b}'.format(int(R_extend,2)^int(key[i],2))

#代换选择S盒

s=alter_s(t)

#P置换

p=p_repl(s)

#优化算法

# r=''

# for j in range(32):

# r+=str(int(p[j])^int(L[i][j]))

r='{:032b}'.format(int(p,2)^int(L[i],2))

R.append(r)

# print('l+r',L[i] + R[i])

#左右交换

c=R[16]+L[16]

#逆初始置换

cipher=''

for i in IP_1:

cipher+=c[i]

return cipher

#随机生成满足奇偶校验的64位密钥

def get_rand_key(p):

key_seed=os.urandom(8) #随机获取8个字符

KEY_bin_str=''

for i in key_seed:

binstr='{:07b}'.format(i) #将每个字符转成7位二进制,第8位用于表示奇偶校验位

xor=int(binstr[0])^int(binstr[1])^int(binstr[2])^int(binstr[3])^int(binstr[4])^int(binstr[5])^int(binstr[6])

for i in range(7):

KEY_bin_str+=str(binstr[i])

KEY_bin_str+=str(xor)

# print(binstr[0],binstr[1],binstr[2],binstr[3],binstr[4],binstr[5],binstr[6],sep=' ^ ',end=' = ')

# print(xor)

#print('随机生成的密钥',p,'为: ',KEY_bin_str,' ',len(KEY_bin_str),'位')

#print(len(KEY_bin_str))

return KEY_bin_str

#DES加密函数

def DES_encrypt(message_bin_data,sub_key,i):

#print(sub_key[0])

print('正在利用密钥',i,'对数据进行DES加密')

ciphertext=DES(message_bin_data,sub_key)

print('加密后得到的二进制流为:',ciphertext,' ',len(ciphertext),'位')

return ciphertext

#DES解密函数

def DES_decrypt(ciphertext,key,i):

print('正在利用密钥',i,'对数据进行DES解密')

plainbin=DES(ciphertext,key)

print('解密后得到的二进制流为:',plainbin,' ',len(plainbin),'位')

return plainbin

#进行二重DES加密

def DES_2_encrypt(s,sub_key1,sub_key2):

# print("*** 开始进行二重DES加密 ***")

#print("*** 正在随机生成DES密钥 ***")

print("*** 正在进行二重DES加密 ***")

ciphertext=DES_encrypt(s,sub_key1,1)

ciphertext=DES_encrypt(ciphertext,sub_key2,2)

return ciphertext

def DES_2_decrypt(ciphertext,sub_key1,sub_key2):

print("*** 正在进行二重DES解密 ***")

sub_key1=sub_key1[::-1]

sub_key2=sub_key2[::-1]

ciphertext=DES_decrypt(ciphertext,sub_key2,2)

plaintext=DES_decrypt(ciphertext,sub_key1,1)

return plaintext

#三重DES加密

def DES_3_encrypt(s,sub_key1,sub_key2,sub_key3):

sub_key2=sub_key2[::-1] #解密密钥

print("*** 正在进行三重DES加密 ***")

ciphertext=DES_encrypt(s,sub_key1,1)

ciphertext=DES_decrypt(ciphertext,sub_key2,2)

ciphertext=DES_encrypt(ciphertext,sub_key3,3)

print("*** 三重DES加密成功 ***")

return ciphertext

#三重DES解密

def DES_3_decrypt(ciphertext,sub_key1,sub_key2,sub_key3):

print("*** 正在进行三重DES解密 ***")

sub_key1=sub_key1[::-1]

sub_key2=sub_key2 #加密密钥

sub_key3=sub_key3[::-1]

ciphertext=DES_decrypt(ciphertext,sub_key3,3)

ciphertext=DES_encrypt(ciphertext,sub_key2,2)

plaintext=DES_decrypt(ciphertext,sub_key1,1)

print("*** 三重DES解密成功 ***")

return plaintext

#获取明文的全部分组

def get_group(filename):

group_list=[]

f=open(filename,'r')

for line in f:

group_list.append(line.strip('\n'))

f.close()

return group_list

def main():

#明文分组文件名

group_file_name='group_data.txt'

#获取分组列表

group_list = get_group(group_file_name)

#对所有明文分组进行加密

for s in group_list:

#s='0010001000011001111010110010000000100011111011100001110000100101'

print('------------------------------------------------')

print('初始选取的明文为: ',s)

print("*** 正在随机生成DES密钥 ***")

key_bin1=get_rand_key(1)

key_bin2=get_rand_key(2)

key_bin3=get_rand_key(3)

sub_key1=get_subkey(key_bin1)

sub_key2=get_subkey(key_bin2)

sub_key3=get_subkey(key_bin3)

#默认选用三重DES加密,也可以选择二重DES进行加密

# ciphertext=DES_2_encrypt(s,sub_key1,sub_key2)

# plaintext=DES_2_decrypt(ciphertext,sub_key1,sub_key2)

ciphertext=DES_3_encrypt(s,sub_key1,sub_key2,sub_key3)

plaintext=DES_3_decrypt(ciphertext,sub_key1,sub_key2,sub_key3)

print("*** 对比原始数据和解密结果 ***")

print("原始数据: ",s)

print('解密结果: ',plaintext)

print('------------------------------------------------')

if __name__ == '__main__':

main()

3.分组运行模式

3分组运行模式.py

本代码旨在利用密码分组链接(CBC)模式对明文分组进行加密,选用三重DES加密模式进行加密,有相对部分的代码与上一部分实现DES加密的代码相同

#encoding=utf-8

'''

3分组运行模式:

说明:本代码旨在利用密码分组链接(CBC)模式对明文分组进行加密,

选用三重DES加密模式进行加密

'''

import random

import os

############################################################

# *引用* #

# 引用 2组内加密 相关代码进行三重DES加密 # #

# 对其中的结果打印部分作注释 #

############################################################

# 密钥置换选择 1

key_table1 = [56, 48, 40, 32, 24, 16, 8, 0, 57, 49, 41, 33, 25, 17, 9, 1, 58, 50, 42, 34, 26, 18, 10, 2, 59, 51, 43, 35, 62, 54, 46, 38, 30, 22, 14, 6, 61, 53, 45, 37, 29, 21, 13, 5, 60, 52, 44, 36, 28, 20, 12, 4, 27, 19, 11, 3]

# 密钥置换选择 2

key_table2 = [13, 16, 10, 23, 0, 4, 2, 27, 14, 5, 20, 9, 22, 18, 11, 3, 25, 7, 15, 6, 26, 19, 12, 1, 40, 51, 30, 36, 46, 54, 29, 39, 50, 44, 32, 47, 43, 48, 38, 55, 33, 52, 45, 41, 49, 35, 28, 31]

# 初始置换 IP

IP = [57, 49, 41, 33, 25, 17, 9, 1, 59, 51, 43, 35, 27, 19, 11, 3, 61, 53, 45, 37, 29, 21, 13, 5, 63, 55, 47, 39, 31, 23, 15, 7, 56, 48, 40, 32, 24, 16, 8, 0, 58, 50, 42, 34, 26, 18, 10, 2, 60, 52, 44, 36, 28, 20, 12, 4, 62, 54, 46, 38, 30, 22, 14, 6]

# 逆初始置换

IP_1 = [39, 7, 47, 15, 55, 23, 63, 31, 38, 6, 46, 14, 54, 22, 62, 30, 37, 5, 45, 13, 53, 21, 61, 29, 36, 4, 44, 12, 52, 20, 60, 28, 35, 3, 43, 11, 51, 19, 59, 27, 34, 2, 42, 10, 50, 18, 58, 26, 33, 1, 41, 9, 49, 17, 57, 25, 32, 0, 40, 8, 48, 16, 56, 24]

# 选择扩展运算 E

E = [31, 0, 1, 2, 3, 4, 3, 4, 5, 6, 7, 8, 7, 8, 9, 10, 11, 12, 11, 12, 13, 14, 15, 16, 15, 16, 17, 18, 19, 20, 19, 20, 21, 22, 23, 24, 23, 24, 25, 26, 27, 28, 27, 28, 29, 30, 31, 0]

# 置换运算 P

P = [15, 6, 19, 20, 28, 11, 27, 16, 0, 14, 22, 25, 4, 17, 30, 9, 1, 7, 23, 13, 31, 26, 2, 8, 18, 12, 29, 5, 21, 10, 3, 24]

# S盒

sbox = [

# S1

[14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7,

0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,

4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0,

15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13],

# S2

[15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10,

3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11, 5,

0, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15,

13, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9],

# S3

[10, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8,

13, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1,

13, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7,

1, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12],

# S4

[7, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15,

13, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14, 9,

10, 6, 9, 0, 12, 11, 7, 13, 15, 1, 3, 14, 5, 2, 8, 4,

3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14],

# S5

[2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9,

14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6,

4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14,

11, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3],

# S6

[12, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11,

10, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8,

9, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,

4, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7, 6, 0, 8, 13],

# S7

[4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1,

13, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6,

1, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,

6, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12],

# S8

[13, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7,

1, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,

7, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,

2, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11],

]

#循环左移位数

l=[1, 1, 2, 2, 2, 2, 2, 2, 1, 2, 2, 2, 2, 2, 2, 1]

#检测64位密钥的奇偶校验是否通过

def check_key(key_bin):

for i in range(0,64,8):

xor=int(key_bin[i])^int(key_bin[i+1])^int(key_bin[i+2])^int(key_bin[i+3])^int(key_bin[i+4])^int(key_bin[i+5])^int(key_bin[i+6])

if xor!=int(key_bin[i+7]):

return False

return True

#密钥置换选择1

def key_ds1(key):

s=''

for i in key_table1:

s+=key[i]

return s

#密钥置换选择2

def key_ds2(key):

s=''

for i in key_table2:

s+=key[i]

return s

#密钥循环左移

def key_move(key,r):

# print('key=',key,'len=',len(key))

# s = key[l[r] : ] + key[ : l[r]][::-1]

s=key

for i in range(l[r]):

s=s[1:]+s[:1]

# print('s=',s,'len=',len(s))

return s

#通过64位密钥获取全部的子密钥

def get_subkey(key_bin):

#首先进行key_bin的奇偶校验检查

if check_key(key_bin)==False:

print('密钥奇偶校验不通过!')

return

#print('密钥奇偶校验通过!')

key=[]

#密钥置换选择1

key1_res=key_ds1(key_bin)

# print(key1_res,len(key1_res))

L=key1_res[:28]

R=key1_res[28:]

# print('l=',L,len(L))

# print('r=',R,len(R))

for i in range(16):

#循环左移

L=key_move(L,i)

R=key_move(R,i)

#密钥置换选择2

key.append(key_ds2(L+R))

# print('keys:')

# for i in key:

# print(i)

#print('16轮子密钥成功生成!')

# print('key=',key)

return key

#扩展置换E

def extend_E(R):

r=''

for i in E:

r+=R[i]

return r

#代换选择S盒

def alter_s(t):

j=0

res=''

for i in range(0,48,6):

c=int(t[i+1:i+5],2)

r=int(t[i]+t[i+5],2)

res+='{:04b}'.format((sbox[j][r*16+c]))

j+=1

# print(res)

return res

#P置换

def p_repl(s):

p=''

for i in P:

p+=s[i]

return p

#DES加密基本函数,输入64位明文和密钥

def DES(M,key):

#首先将明文进行初始置换IP

m=''

for i in IP:

m+=M[i]

L=[]

R=[]

# print('m=',m)

L.append(m[:32])

R.append(m[32:])

#16轮feistel结构

for i in range(16):

L.append(R[i])

#将R进行扩展置换E

R_extend=extend_E(R[i])

#异或子密钥 K(i)

#print('r=',R_extend)

#优化算法

# t=''

# for j in range(48):

# #print(R_extend[j],key[i][j])

# t+=str(int(R_extend[j])^int(key[i][j]))

t='{:048b}'.format(int(R_extend,2)^int(key[i],2))

# print('t=',t)

#代换选择S盒

s=alter_s(t)

# print('s=',s)

#P置换

p=p_repl(s)

#异或L(i-1)

# print('p=', p)

#优化算法

# r=''

# for j in range(32):

# r+=str(int(p[j])^int(L[i][j]))

r='{:032b}'.format(int(p,2)^int(L[i],2))

R.append(r)

# print('l+r',L[i] + R[i])

#左右交换

c=R[16]+L[16]

#逆初始置换

cipher=''

for i in IP_1:

cipher+=c[i]

return cipher

#随机生成满足奇偶校验的64位密钥

def get_rand_key(p):

key_seed=os.urandom(8) #随机获取8个字符

KEY_bin_str=''

for i in key_seed:

binstr='{:07b}'.format(i) #将每个字符转成7位二进制,第8位用于表示奇偶校验位

xor=int(binstr[0])^int(binstr[1])^int(binstr[2])^int(binstr[3])^int(binstr[4])^int(binstr[5])^int(binstr[6])

for i in range(7):

KEY_bin_str+=str(binstr[i])

KEY_bin_str+=str(xor)

# print(binstr[0],binstr[1],binstr[2],binstr[3],binstr[4],binstr[5],binstr[6],sep=' ^ ',end=' = ')

# print(xor)

#print('随机生成的密钥',p,'为: ',KEY_bin_str,' ',len(KEY_bin_str),'位')

# print(len(KEY_bin_str))

return KEY_bin_str

#DES加密函数

def DES_encrypt(message_bin_data,sub_key,i):

#print(sub_key[0])

# print('正在利用密钥',i,'对数据进行DES加密')

ciphertext=DES(message_bin_data,sub_key)

# print('加密后得到的二进制流为:',ciphertext,' ',len(ciphertext),'位')

return ciphertext

#DES解密函数

def DES_decrypt(ciphertext,key,i):

# print('正在利用密钥',i,'对数据进行DES解密')

plainbin=DES(ciphertext,key)

# print('解密后得到的二进制流为:',plainbin,' ',len(plainbin),'位')

return plainbin

#进行二重DES加密

def DES_2_encrypt(s,sub_key1,sub_key2):

# print("*** 开始进行二重DES加密 ***")

#print("*** 正在随机生成DES密钥 ***")

# print("*** 正在进行二重DES加密 ***")

ciphertext=DES_encrypt(s,sub_key1,1)

ciphertext=DES_encrypt(ciphertext,sub_key2,2)

return ciphertext

def DES_2_decrypt(ciphertext,sub_key1,sub_key2):

# print("*** 正在进行二重DES解密 ***")

sub_key1=sub_key1[::-1]

sub_key2=sub_key2[::-1]

ciphertext=DES_decrypt(ciphertext,sub_key2,2)

plaintext=DES_decrypt(ciphertext,sub_key1,1)

return plaintext

#三重DES加密

def DES_3_encrypt(s,sub_key1,sub_key2,sub_key3):

#print(sub_key1[0])

sub_key2=sub_key2[::-1] #解密密钥

# print("*** 正在进行三重DES加密 ***")

ciphertext=DES_encrypt(s,sub_key1,1)

ciphertext=DES_decrypt(ciphertext,sub_key2,2)

ciphertext=DES_encrypt(ciphertext,sub_key3,3)

return ciphertext

#三重DES解密

def DES_3_decrypt(ciphertext,sub_key1,sub_key2,sub_key3):

# print("*** 正在进行三重DES解密 ***")

sub_key1=sub_key1[::-1]

sub_key2=sub_key2 #加密密钥

sub_key3=sub_key3[::-1]

ciphertext=DES_decrypt(ciphertext,sub_key3,3)

ciphertext=DES_encrypt(ciphertext,sub_key2,2)

plaintext=DES_decrypt(ciphertext,sub_key1,1)

# print("*** 三重DES解密成功 ***")

return plaintext

############################################################

# #

# *结束引用* #

# #

############################################################

#获取明文的全部分组

def get_group(filename):

group_list=[]

f=open(filename,'r')

for line in f:

group_list.append(line.strip('\n'))

f.close()

return group_list

#获取初始IV向量

def get_IV():

iv_seed=os.urandom(8) #随机获取8个字符

iv_bin_str=''

for i in iv_seed:

iv_bin_str+='{:08b}'.format(i)

return iv_bin_str

#CBC加密

def CBC_encrypt(group_list,iv,key_bin1,key_bin2,key_bin3):

print("*** 正在获取子密钥 ***")

sub_key1=get_subkey(key_bin1)

sub_key2=get_subkey(key_bin2)

sub_key3=get_subkey(key_bin3)

C_list=[]

Iv=iv

print("*** 正在进行CBC加密 ***")

for group in group_list:

xor_res=''

# for i in range(64):

# xor_res+=str(int(group[i])^int(Iv[i]))

#优化算法

xor_res='{:064b}'.format(int(group,2)^int(Iv,2))

C=DES_3_encrypt(xor_res,sub_key1,sub_key2,sub_key3)

C_list.append(C)

Iv=C

return C_list

#CBC解密

def CBC_decrypt(C_list,iv,key_bin1,key_bin2,key_bin3):

sub_key1=get_subkey(key_bin1)

sub_key2=get_subkey(key_bin2)

sub_key3=get_subkey(key_bin3)

P_list=[]

Iv=iv

for c in C_list:

res=DES_3_decrypt(c,sub_key1,sub_key2,sub_key3)

xor_res=''

# for i in range(64):

# xor_res+=str(int(res[i])^int(Iv[i]))

#优化算法,加快运算速度

xor_res='{:064b}'.format(int(res,2)^int(Iv,2))

P_list.append(xor_res)

Iv=c

return P_list

#存储加密后的分组信息

def save_img_data(filename,list_data):

f=open(filename,'w')

for i in list_data:

f.write(i+'\n')

f.close()

def save_iv_data(filename,iv):

f=open(filename,'w')

f.write(iv+'\n')

f.close()

def save_keys(filename,key_bin1,key_bin2,key_bin3):

f=open(filename,'w')

f.write(key_bin1+'\n')

f.write(key_bin2+'\n')

f.write(key_bin3+'\n')

f.close()

def main():

#明文分组文件名

group_file_name='group_data.txt'

#获取分组列表

group_list = get_group(group_file_name)

#获取初始向量IV

iv=get_IV()

#随机生成3个DES密钥

key_bin1=get_rand_key(1)

key_bin2=get_rand_key(2)

key_bin3=get_rand_key(3)

#进行CBC模型下的三重DES加密

c_list=CBC_encrypt(group_list,iv,key_bin1,key_bin2,key_bin3)

#CBC模型下的三重DES解密

#p_list=CBC_decrypt(c_list,iv,key_bin1,key_bin2,key_bin3)

#保存加密后分组数据便于 4密文图像显示

save_img_data('encrypt_data.txt',c_list)

#保存初始向量IV信息用于解密

save_iv_data('iv.txt',iv)

#保存解密数据

#save_data('decrypt_data.txt',p_list)

#保存密钥信息

save_keys('keys.txt',key_bin1,key_bin2,key_bin3)

print("*** 相关信息保存成功! ***")

if __name__ == '__main__':

main()

4.密文图像显示

4密文图像显示.py

本代码旨在将加密后像素值重新绘制成密文图像

#encoding=utf-8

'''

4密文图像显示:

说明:本代码旨在将加密后像素值重新绘制成密文图像

'''

from PIL import Image

#获取图像的宽高

def get_img_inf(img):

im = Image.open(img)

return im.size[0],im.size[1]

#获取加密后的像素信息

def get_img_data(filename):

img_data=''

f=open(filename,'r')

for line in f:

img_data+=(line.strip('\n'))

f.close()

return img_data

#绘制加密后的图像

def draw_image(img_data,img_filename,img_width,img_height):

img = Image.new('RGB',(img_width,img_height))

c=0

for i in range(img_width):

for j in range(img_height):

r=int(img_data[c:c+8],2)

g=int(img_data[c+8:c+16],2)

b=int(img_data[c+16:c+24],2)

# print('绘制加密图片',i,j,r,g,b,sep=' ')

img.putpixel((i,j),(r,g,b))

c+=24

img.save(img_filename)

def main():

ori_img='original_img.png'

img_width,img_height=get_img_inf(ori_img)

#通过加密后的分组信息绘制密文图像

filename='encrypt_data.txt'

img_data=get_img_data(filename)

img_filename='encrypted_img.png'

draw_image(img_data,img_filename,img_width,img_height)

print('绘制加密图片成功!')

if __name__ == '__main__':

main()

5.密文图像解密

5密文图像解密.py

利用加密后的图像和密钥文件keys.txt解密像数值数据并恢复密文图像

#encoding=utf-8

'''

5密文图像解密:

说明:本代码旨在利用加密后的图像和密钥文件keys.txt解密

像数值数据并恢复密文图像

'''

from PIL import Image

############################################################

# *引用* #

# 引用 1数字图像处理 相关代码获取加密图像相关信息 #

# #

############################################################

#图片像素二进制值获取函数

def get_pixel(img):

im = Image.open(img)

rgb_im = im.convert('RGB')

img_width=im.size[0]

img_height=im.size[1]

bin_data=''

for i in range(img_width):

for j in range(img_height):

r, g, b = rgb_im.getpixel((i, j)) #获取像素点的rgb值

# print(r, g, b)

bin_data+='{:08b}'.format(r)

bin_data+='{:08b}'.format(g)

bin_data+='{:08b}'.format(b)

return bin_data,img_width,img_height

#DES明文分组处理函数

def set_group(bin_data):

print("*** 正在进行明文分组 ***")

bin_data_list=[]

data_length=len(bin_data)

i=0

while data_length>=64: #按照

#print("正在划分第"+str(i)+"个明文分组 ",data_length)

bin_data_list.append(bin_data[:64])

data_length-=64

bin_data=bin_data[64:]

i+=1

print("正在处理最后一个明文分组 ",data_length)

if data_length == 0: #若恰好能够完全分组

return bin_data_list

else:

padding_length = 64 - data_length

padding_byte_size = (padding_length)//8

#填充采用 PKCS#5填充标准

padding_data = ('{:08b}'.format(padding_byte_size))*padding_byte_size

last_group_data = bin_data + padding_data

bin_data_list.append(last_group_data) #填加最后填充的内容

print("最后需填充的字节数为 ",padding_byte_size)

print("最后一个分组的长度为 ",len(last_group_data))

return bin_data_list

############################################################

# #

# *结束引用* #

# #

############################################################

############################################################

# *引用* #

# 引用 3分组运行模型 相关代码进行CBC解密 #

# 对其中的结果打印部分作注释 #

############################################################

# 密钥置换选择 1

key_table1 = [56, 48, 40, 32, 24, 16, 8, 0, 57, 49, 41, 33, 25, 17, 9, 1, 58, 50, 42, 34, 26, 18, 10, 2, 59, 51, 43, 35, 62, 54, 46, 38, 30, 22, 14, 6, 61, 53, 45, 37, 29, 21, 13, 5, 60, 52, 44, 36, 28, 20, 12, 4, 27, 19, 11, 3]

# 密钥置换选择 2

key_table2 = [13, 16, 10, 23, 0, 4, 2, 27, 14, 5, 20, 9, 22, 18, 11, 3, 25, 7, 15, 6, 26, 19, 12, 1, 40, 51, 30, 36, 46, 54, 29, 39, 50, 44, 32, 47, 43, 48, 38, 55, 33, 52, 45, 41, 49, 35, 28, 31]

# 初始置换 IP

IP = [57, 49, 41, 33, 25, 17, 9, 1, 59, 51, 43, 35, 27, 19, 11, 3, 61, 53, 45, 37, 29, 21, 13, 5, 63, 55, 47, 39, 31, 23, 15, 7, 56, 48, 40, 32, 24, 16, 8, 0, 58, 50, 42, 34, 26, 18, 10, 2, 60, 52, 44, 36, 28, 20, 12, 4, 62, 54, 46, 38, 30, 22, 14, 6]

# 逆初始置换

IP_1 = [39, 7, 47, 15, 55, 23, 63, 31, 38, 6, 46, 14, 54, 22, 62, 30, 37, 5, 45, 13, 53, 21, 61, 29, 36, 4, 44, 12, 52, 20, 60, 28, 35, 3, 43, 11, 51, 19, 59, 27, 34, 2, 42, 10, 50, 18, 58, 26, 33, 1, 41, 9, 49, 17, 57, 25, 32, 0, 40, 8, 48, 16, 56, 24]

# 选择扩展运算 E

E = [31, 0, 1, 2, 3, 4, 3, 4, 5, 6, 7, 8, 7, 8, 9, 10, 11, 12, 11, 12, 13, 14, 15, 16, 15, 16, 17, 18, 19, 20, 19, 20, 21, 22, 23, 24, 23, 24, 25, 26, 27, 28, 27, 28, 29, 30, 31, 0]

# 置换运算 P

P = [15, 6, 19, 20, 28, 11, 27, 16, 0, 14, 22, 25, 4, 17, 30, 9, 1, 7, 23, 13, 31, 26, 2, 8, 18, 12, 29, 5, 21, 10, 3, 24]

# S盒

sbox = [

# S1

[14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7,

0, 15, 7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8,

4, 1, 14, 8, 13, 6, 2, 11, 15, 12, 9, 7, 3, 10, 5, 0,

15, 12, 8, 2, 4, 9, 1, 7, 5, 11, 3, 14, 10, 0, 6, 13],

# S2

[15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10,

3, 13, 4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11, 5,

0, 14, 7, 11, 10, 4, 13, 1, 5, 8, 12, 6, 9, 3, 2, 15,

13, 8, 10, 1, 3, 15, 4, 2, 11, 6, 7, 12, 0, 5, 14, 9],

# S3

[10, 0, 9, 14, 6, 3, 15, 5, 1, 13, 12, 7, 11, 4, 2, 8,

13, 7, 0, 9, 3, 4, 6, 10, 2, 8, 5, 14, 12, 11, 15, 1,

13, 6, 4, 9, 8, 15, 3, 0, 11, 1, 2, 12, 5, 10, 14, 7,

1, 10, 13, 0, 6, 9, 8, 7, 4, 15, 14, 3, 11, 5, 2, 12],

# S4

[7, 13, 14, 3, 0, 6, 9, 10, 1, 2, 8, 5, 11, 12, 4, 15,

13, 8, 11, 5, 6, 15, 0, 3, 4, 7, 2, 12, 1, 10, 14, 9,

10, 6, 9, 0, 12, 11, 7, 13, 15, 1, 3, 14, 5, 2, 8, 4,

3, 15, 0, 6, 10, 1, 13, 8, 9, 4, 5, 11, 12, 7, 2, 14],

# S5

[2, 12, 4, 1, 7, 10, 11, 6, 8, 5, 3, 15, 13, 0, 14, 9,

14, 11, 2, 12, 4, 7, 13, 1, 5, 0, 15, 10, 3, 9, 8, 6,

4, 2, 1, 11, 10, 13, 7, 8, 15, 9, 12, 5, 6, 3, 0, 14,

11, 8, 12, 7, 1, 14, 2, 13, 6, 15, 0, 9, 10, 4, 5, 3],

# S6

[12, 1, 10, 15, 9, 2, 6, 8, 0, 13, 3, 4, 14, 7, 5, 11,

10, 15, 4, 2, 7, 12, 9, 5, 6, 1, 13, 14, 0, 11, 3, 8,

9, 14, 15, 5, 2, 8, 12, 3, 7, 0, 4, 10, 1, 13, 11, 6,

4, 3, 2, 12, 9, 5, 15, 10, 11, 14, 1, 7, 6, 0, 8, 13],

# S7

[4, 11, 2, 14, 15, 0, 8, 13, 3, 12, 9, 7, 5, 10, 6, 1,

13, 0, 11, 7, 4, 9, 1, 10, 14, 3, 5, 12, 2, 15, 8, 6,

1, 4, 11, 13, 12, 3, 7, 14, 10, 15, 6, 8, 0, 5, 9, 2,

6, 11, 13, 8, 1, 4, 10, 7, 9, 5, 0, 15, 14, 2, 3, 12],

# S8

[13, 2, 8, 4, 6, 15, 11, 1, 10, 9, 3, 14, 5, 0, 12, 7,

1, 15, 13, 8, 10, 3, 7, 4, 12, 5, 6, 11, 0, 14, 9, 2,

7, 11, 4, 1, 9, 12, 14, 2, 0, 6, 10, 13, 15, 3, 5, 8,

2, 1, 14, 7, 4, 10, 8, 13, 15, 12, 9, 0, 3, 5, 6, 11],

]

#循环左移位数

l=[1, 1, 2, 2, 2, 2, 2, 2, 1, 2, 2, 2, 2, 2, 2, 1]

#检测64位密钥的奇偶校验是否通过

def check_key(key_bin):

for i in range(0,64,8):

xor=int(key_bin[i])^int(key_bin[i+1])^int(key_bin[i+2])^int(key_bin[i+3])^int(key_bin[i+4])^int(key_bin[i+5])^int(key_bin[i+6])

if xor!=int(key_bin[i+7]):

return False

return True

#密钥置换选择1

def key_ds1(key):

s=''

for i in key_table1:

s+=key[i]

return s

#密钥置换选择2

def key_ds2(key):

s=''

for i in key_table2:

s+=key[i]

return s

#密钥循环左移

def key_move(key,r):

# print('key=',key,'len=',len(key))

# s = key[l[r] : ] + key[ : l[r]][::-1]

s=key

for i in range(l[r]):

s=s[1:]+s[:1]

# print('s=',s,'len=',len(s))

return s

#通过64位密钥获取全部的子密钥

def get_subkey(key_bin):

#首先进行key_bin的奇偶校验检查

if check_key(key_bin)==False:

print('密钥奇偶校验不通过!')

return

#print('密钥奇偶校验通过!')

key=[]

#密钥置换选择1

key1_res=key_ds1(key_bin)

# print(key1_res,len(key1_res))

L=key1_res[:28]

R=key1_res[28:]

# print('l=',L,len(L))

# print('r=',R,len(R))

for i in range(16):

#循环左移

L=key_move(L,i)

R=key_move(R,i)

#密钥置换选择2

key.append(key_ds2(L+R))

# print('keys:')

# for i in key:

# print(i)

#print('16轮子密钥成功生成!')

# print('key=',key)

return key

#扩展置换E

def extend_E(R):

r=''

for i in E:

r+=R[i]

return r

#代换选择S盒

def alter_s(t):

j=0

res=''

for i in range(0,48,6):

c=int(t[i+1:i+5],2)

r=int(t[i]+t[i+5],2)

res+='{:04b}'.format((sbox[j][r*16+c]))

j+=1

# print(res)

return res

#P置换

def p_repl(s):

p=''

for i in P:

p+=s[i]

return p

#DES加密基本函数,输入64位明文和密钥

def DES(M,key):

#首先将明文进行初始置换IP

m=''

for i in IP:

m+=M[i]

L=[]

R=[]

# print('m=',m)

L.append(m[:32])

R.append(m[32:])

#16轮feistel结构

for i in range(16):

L.append(R[i])

#将R进行扩展置换E

R_extend=extend_E(R[i])

#异或子密钥 K(i)

#print('r=',R_extend)

#优化算法

# t=''

# for j in range(48):

# #print(R_extend[j],key[i][j])

# t+=str(int(R_extend[j])^int(key[i][j]))

t='{:048b}'.format(int(R_extend,2)^int(key[i],2))

# print('t=',t)

#代换选择S盒

s=alter_s(t)

# print('s=',s)

#P置换

p=p_repl(s)

#异或L(i-1)

# print('p=', p)

#优化算法

# r=''

# for j in range(32):

# r+=str(int(p[j])^int(L[i][j]))

r='{:032b}'.format(int(p,2)^int(L[i],2))

R.append(r)

# print('l+r',L[i] + R[i])

#左右交换

c=R[16]+L[16]

#逆初始置换

cipher=''

for i in IP_1:

cipher+=c[i]

return cipher

#随机生成满足奇偶校验的64位密钥

def get_rand_key(p):

key_seed=os.urandom(8) #随机获取8个字符

KEY_bin_str=''

for i in key_seed:

binstr='{:07b}'.format(i) #将每个字符转成7位二进制,第8位用于表示奇偶校验位

xor=int(binstr[0])^int(binstr[1])^int(binstr[2])^int(binstr[3])^int(binstr[4])^int(binstr[5])^int(binstr[6])

for i in range(7):

KEY_bin_str+=str(binstr[i])

KEY_bin_str+=str(xor)

# print(binstr[0],binstr[1],binstr[2],binstr[3],binstr[4],binstr[5],binstr[6],sep=' ^ ',end=' = ')

# print(xor)

#print('随机生成的密钥',p,'为: ',KEY_bin_str,' ',len(KEY_bin_str),'位')

# print(len(KEY_bin_str))

return KEY_bin_str

#DES加密函数

def DES_encrypt(message_bin_data,sub_key,i):

#print(sub_key[0])

# print('正在利用密钥',i,'对数据进行DES加密')

ciphertext=DES(message_bin_data,sub_key)

# print('加密后得到的二进制流为:',ciphertext,' ',len(ciphertext),'位')

return ciphertext

#DES解密函数

def DES_decrypt(ciphertext,key,i):

# print('正在利用密钥',i,'对数据进行DES解密')

plainbin=DES(ciphertext,key)

# print('解密后得到的二进制流为:',plainbin,' ',len(plainbin),'位')

return plainbin

#进行二重DES加密

def DES_2_encrypt(s,sub_key1,sub_key2):

# print("*** 开始进行二重DES加密 ***")

#print("*** 正在随机生成DES密钥 ***")

# print("*** 正在进行二重DES加密 ***")

ciphertext=DES_encrypt(s,sub_key1,1)

ciphertext=DES_encrypt(ciphertext,sub_key2,2)

return ciphertext

def DES_2_decrypt(ciphertext,sub_key1,sub_key2):

# print("*** 正在进行二重DES解密 ***")

sub_key1=sub_key1[::-1]

sub_key2=sub_key2[::-1]

ciphertext=DES_decrypt(ciphertext,sub_key2,2)

plaintext=DES_decrypt(ciphertext,sub_key1,1)

return plaintext

#三重DES加密

def DES_3_encrypt(s,sub_key1,sub_key2,sub_key3):

#print(sub_key1[0])

sub_key2=sub_key2[::-1] #解密密钥

# print("*** 正在进行三重DES加密 ***")

ciphertext=DES_encrypt(s,sub_key1,1)

ciphertext=DES_decrypt(ciphertext,sub_key2,2)

ciphertext=DES_encrypt(ciphertext,sub_key3,3)

return ciphertext

#三重DES解密

def DES_3_decrypt(ciphertext,sub_key1,sub_key2,sub_key3):

# print("*** 正在进行三重DES解密 ***")

sub_key1=sub_key1[::-1]

sub_key2=sub_key2 #加密密钥

sub_key3=sub_key3[::-1]

ciphertext=DES_decrypt(ciphertext,sub_key3,3)

ciphertext=DES_encrypt(ciphertext,sub_key2,2)

plaintext=DES_decrypt(ciphertext,sub_key1,1)

# print("*** 三重DES解密成功 ***")

return plaintext

#获取明文的全部分组

def get_group(filename):

group_list=[]

f=open(filename,'r')

for line in f:

group_list.append(line.strip('\n'))

f.close()

return group_list

#获取初始IV向量

def get_IV():

iv_seed=os.urandom(8) #随机获取8个字符

iv_bin_str=''

for i in iv_seed:

iv_bin_str+='{:08b}'.format(i)

return iv_bin_str

#CBC加密

def CBC_encrypt(group_list,iv,key_bin1,key_bin2,key_bin3):

print("*** 正在获取子密钥 ***")

sub_key1=get_subkey(key_bin1)

sub_key2=get_subkey(key_bin2)

sub_key3=get_subkey(key_bin3)

C_list=[]

Iv=iv

print("*** 正在进行CBC加密 ***")

for group in group_list:

xor_res=''

# for i in range(64):

# xor_res+=str(int(group[i])^int(Iv[i]))

#优化算法

xor_res='{:064b}'.format(int(group,2)^int(Iv,2))

C=DES_3_encrypt(xor_res,sub_key1,sub_key2,sub_key3)

C_list.append(C)

Iv=C

return C_list

#CBC解密

def CBC_decrypt(C_list,iv,key_bin1,key_bin2,key_bin3):

sub_key1=get_subkey(key_bin1)

sub_key2=get_subkey(key_bin2)

sub_key3=get_subkey(key_bin3)

P_list=[]

Iv=iv

for c in C_list:

res=DES_3_decrypt(c,sub_key1,sub_key2,sub_key3)

xor_res=''

# for i in range(64):

# xor_res+=str(int(res[i])^int(Iv[i]))

#优化算法,加快运算速度

xor_res='{:064b}'.format(int(res,2)^int(Iv,2))

P_list.append(xor_res)

Iv=c

return P_list

############################################################

# #

# *结束引用* #

# #

############################################################

#获取密钥信息函数

def get_keys(filename):

f=open(filename,'r')

keys=[]

for line in f:

keys.append(line.strip('\n'))

return keys[0],keys[1],keys[2]

#获取iv信息

def get_iv(filename):

f=open(filename,'r')

return f.readline().strip('\n')

#获取加密图像的像素信息

def get_img_data(filename):

img_data=''

f=open(filename,'r')

for line in f:

img_data+=(line.strip('\n'))

f.close()

return img_data

#绘制解密图像信息

def draw_image(img_data,img_filename,img_width,img_height):

img = Image.new('RGB',(img_width,img_height))

c=0

for i in range(img_width):

for j in range(img_height):

r=int(img_data[c:c+8],2)

g=int(img_data[c+8:c+16],2)

b=int(img_data[c+16:c+24],2)

# print('绘制加密图片',i,j,r,g,b,sep=' ')

img.putpixel((i,j),(r,g,b))

c+=24

img.save(img_filename)

def main():

print('*** 正在进行密文图像解密 ***')

#加密图像

enc_img='encrypted_img.png'

#密钥文件

keys_file='keys.txt'

#iv文件

iv_file='iv.txt'

#获取加密后图像的像素值和宽高

bin_data,img_width,img_height=get_pixel(enc_img)

print('*** 获取加密图像数据成功! ***')

#获取密钥信息

key_bin1,key_bin2,key_bin3=get_keys(keys_file)

print('*** 获取密钥信息成功! ****')

#获取初始向量IV

iv=get_iv(iv_file)

#对加密数据进行分组

bin_data_list=set_group(bin_data)

#获取解密的分组信息

p_list=CBC_decrypt(bin_data_list,iv,key_bin1,key_bin2,key_bin3)

img_data=''.join(p_list)

img_filename='decrypted_img.png'

#绘制解密图像

draw_image(img_data,img_filename,img_width,img_height)

print('绘制解密图片成功!')

if __name__ == '__main__':

main()

合成的一个代码文件

应粉丝要求将前5个代码进行合成,得到了综合的一个代码文件,只要原始图像 original_img.png 和 6三重DES和CBC分组加密实现.py 代码文件在统一目录下既可以,直接运行 6三重DES和CBC分组加密实现.py

代码运行结果

按顺序运行1~5的代码文件或直接运行6代码文件,并在同目录下准备好需要加密的原始图像original_img.png 【这里建议选一个不那么大的图像,毕竟没有对算法进行优化】 ,最终将在当前目录下得到如下文件

原始图像:original_img.png

原始分组信息:group_data.txt

DES密钥信息:keys.txt

初始向量IV信息:iv.txt

加密后的分组信息:encrypt_data.txt

加密后的图像:encrypted_img.png

解密后的图像:decrypted_img.png

说明文件:说明.txt ~~【说明文件可能需要自己生成,手动滑稽】~~

原始图像

加密图像

解密图像

下载资源

网盘链接:https://pan.baidu.com/s/1uDOwSx8SobntrkgUzxIKKQ?pwd=qwer

github地址:https://github.com/monster663/Digital-Image-Encryption-Algorithm-Based-on-DES

后记

CSDN平台只是开源的一个途径,若大家有其他建议也可以联系我

各位看官老爷还有什么疑问欢迎于评论区中留言~

1465

1465

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?