CISSP复习笔记-第3章 访问控制

3.1 访问控制概述

- 主体:用户、程序、进程

- 客体:计算机、数据库、文件、目录、窗口、打印队列、接口、设备(一般不将程序或进程视为客体)

3.3 身份标识、身份验证、授权与可问责性

- 确保可问责性的唯一方法是主体能够被唯一标识,并且主体的动作被记录在案

3.3.1 身份标识与身份验证

- 三种因素可用于身份验证

- 某人知道的内容:密码、PIN、认知密码、图形验证码

- 某人所拥有的物品:钥匙、证件、token

- 某人的身份:基于物理特征,生物测定学(biometrics)

- 强(双因素)身份验证:至少包含三种因素中的二种

- 安全身份

- 唯一性:每个用户必须具有用于问责的唯一ID

- 非描述性:任何凭证都不应当表明账户的目的

- 签发:上述元素由权威机构提供,用于证明身份

- 一对一:验证/认证(verification/authentication),一对多:识别(identification)

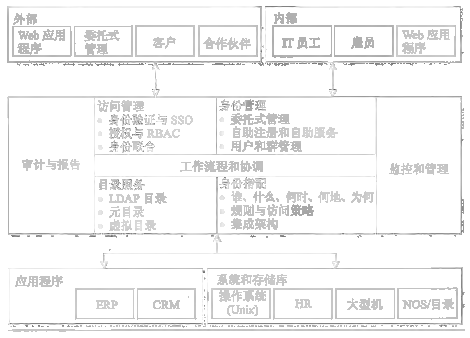

身份管理(Identity Manageme,IdM)

- 目录

- 基于X.500标准和某种协议,例如轻量级目录访问协议(Lightweight Directory Access Protocol,LDAP)

- Windows环境会登入域控制器(Domain Controller,DC),它的数据库中运行一个层次化的活动目录服务(Active Directory,AD)

- 问题:由于不是使用必要的客户端软件创建,因此无法管理许多遗留设备和应用程序

- 目录在身份管理中的角色

- 所有资源信息、用户属性、授权资料、角色、潜在的访问控制策略及其他内容都存储在目录中

- 元目录:从不同的来源收集必要信息并将它们保存在一个中央目录内,需要定期与身份存储库同步

- 虚拟目录:与元目录相似,可以替代元目录,虚拟目录中没有数据,只是只想驻留实际数据的位置

- Web访问管理(Web Access Management,WAM)

- 用户与基于Web的企业资源之间的主要网关

- 通常WAM工具还提供单点登录功能

3.3.2 密码管理

- 密码同步

- 自助式密码重设

- 辅助式密码重设

- 遗留单点登录

- 账户管理

- 用户指配(user provisioning):为响应业务过程而创建、维护、删除存在于一个或多个系统、目录、应用程序中的用户对象与属性

- 用户资料更新

- 联合身份(federated identity):以在两个或多个地点链接一名用户的独特身份为基础,因而不需要同步或合并目录信息,是公司和客户能更加方便地访问分布式资源

1. 访问控制和标记语言

- 服务供应标记语言(Service Provisioning Markup Language,SPML):允许驻留在一个组织或者多个组织上的应用程序之间交换供应数据,允许用户算理,允许位于不同平台上的服务供应集成和互操作

- 可拓展访问控制标记语言(Extensible Access Control Markup Language,XACML):用来向Web服务和其他企业应用程序提供的资产表述安全策略和访问权限

2. 生物测定学

- 误拒率(False Rejection Rate,FRR):1类错误,误报率

- 误受率(False Acceptance Rate,FAR):2类错误,漏报率

- 交叉错误率(Crossover Error Rate):FRR=FAR,也称相等错误率(Equal Error Rate)

- 指纹:曲线、分叉、微小特征

- 手掌扫描:沟槽、脊状突起、折缝

- 手部外形:手掌和手指的长度、宽度、外形

- 视网膜扫描:眼球后方视网膜上血管的图案,类似测眼压,用户体验最差

- 虹膜扫描:图案、分叉、颜色、环状、光环、皱纹,光学部件必须放置于合适的位置,以保证阳光没有照入光圈中

- 动态签名:签名过程中引起的物理移动转换成电信号

- 动态击键:输入具体短语时产生的电信号

- 声纹:不同人语音模式存在的微小差别

- 面部扫描:骨骼结构、鼻梁、眼眶、额头、下颚形状

- 手形拓扑:整个手形及其弯曲部分的不同起伏形状

3. 密码

- 限幅级别(clipping level):登陆失败次数的上限

5. 一次性密码(One-Time Passwd,OTP)

- 同步令牌:基于时间或计数器,令牌和身份验证服务器必须共享用于加密和解密的相同安全密钥

- 异步令牌:基于挑战/响应机制

8. 存储卡

- 门禁卡,磁条卡

9. 智能卡

- 本身包含微处理器和集成电路

- 接触式:银行卡;非接触式:公交卡

- 不容易被复制、篡改

3.3.3 授权

1. 访问准则

- 基于组、基于物理或逻辑位置、基于时间段或时间间隔、基于事务

5. Kerberos

- 一个身份验证协议

- 20世纪80年代中期作为MIT的“Athena”项目的一部分设计出来

- Windows 2000及以上操作系统的默认身份验证方法

- 分布式环境中单点登录的一个示例,异构网络的一个实际标准

- 使用对称密码学

- 容易遭受密码猜测攻击

- 主要组件

- 密钥分发中心(Key Distribution Center,KDC):保存了所有用户和服务的秘密密钥,Kerberos环境内最重要的组件,提供身份验证服务以及密钥分发功能

- 委托人(Principal):KDC为每个委托人提供一个账户,并与之共享一个秘密密钥,可以是用户、应用程序或网络服务

- 票证授予服务(Ticket Granting Service,TGS):发放服务票证(Service Ticket,ST)

- 身份验证服务(AuthenticationService,AS):发放票证授予票证(Ticket Granting Ticket,TGT)

- 域(Realm):在一个域内KDC对于所有用户、应用程序和网络服务来说都是可信任的身份验证服务器

- 身份验证过程:参考1

6. SESAME(Secure European System for Application in a Multi-vendor Environment)

- 使用对称和非对称密钥

- 目的是拓展Kerberos的功能和弥补它的缺陷

3.4 访问控制模型

3.4.1 自主访问控制(Discretionary Access Control,DAC)

- 资源的所有者能够指定哪些主体能够访问该资源

- 身份型

- 最常用方法:访问控制列表(Access Control List,ACL)

- 大多数操作系统基于DAC模型

- 反面:非自主访问控制(Non-discretionary Access Control,NDAC),通过中央授权来决定哪些主体可以访问对应的客体

3.4.2 强制访问控制(Mandatory Access Control,MAC)

- 安全标签:也称敏感度标签,绑定在主体和客体上

- 分类:遵循层次化结构,如秘密、绝密、机密等

- 类别:与部门或项目等对应起来

- 系统接收到一个队客体的访问请求时,根据你主体的安全许可、客体的分类以及操作系统的安全策略做出决策,主体安全许可必须大于等于客体的分类

3.4.3 角色型访问控制(Role-Based Access Control,RBAC)

- 集中管理的控制方式

- 雇员流动性高的公司最适合使用的访问控制系统

- 非自主访问控制的一种

3.5 访问控制技术和方法

- 规则型访问控制(rule-based access control):不一定是身份型的

- 限制性用户接口:数据库视图,只在键盘上提供某些键

- 访问控制矩阵(access control matrix)

- 功能表:特定主体对所有客体的访问权限,矩阵中的行

- 访问控制列表:所有主体对特定客体的访问权限,矩阵中的列

3.6 访问控制管理

3.6.1 集中式访问控制管理

- AAA:Authentication,Authorization,Audit

- 密码身份验证协议(Password Authentication Protocol,PAP)

- 挑战握手身份验证协议(Challenge Handshake Authentication Protocol,CHAP)

- 可拓展身份验证协议(Extensible Authentication Protocol,EAP)

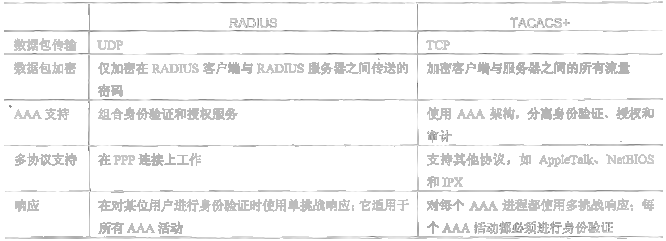

- 远程身份验证拨号用户服务(Remote Authentication Dial-In User Service,RADIUS)

- 终端访问控制器访问控制系统(Terminal Access Controller Access Control System,TACACS)

- TACACS:身份验证和授权过程组合在一起

- 拓展TACACS(Extended TACACS,XTACACS):身份验证、授权和审计过程分开

- TACACS+:采用拓展双因素用户身份验证的XTACACS

- Diameter:解决漫游、移动IP、PPP以太网、VoIP及传统AAA协议无法跟上的其他技术

3.9 访问控制实践

- 客体重用:将先前包含一个或多个客体的介质重新分配给主体,介质要先擦除、消磁

- 发射安全:阻止入侵者通过侦听设备从电磁波中获取信息,例如TEMPEST技术

3.10 访问控制监控

3.10.1 入侵检测系统(Intrusion Detection System,IDS)

- 网络型IDS(Network-based IDS,NIDS)

- 主机型IDS(Host-based IDS,HIDS)

- 特征型IDS:模式匹配,状态匹配

- 异常型IDS:统计异常型,协议异常型,流量异常型,规则型

3.11 对访问控制的几种威胁

- 字典攻击

- 蛮力攻击

- 战争拨号(wardialing):使用大量电话号码,以试图找到一个调制解调器来获得未授权访问

- 登陆欺骗

- 网络钓鱼

- 网址嫁接(pharming):实施DNS中毒(DNS poisoning)攻击,将受害者重定向至一个看似合法的、其实是伪造的Web站点

- 鱼叉:专门针对特定人的钓鱼

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?