2021年"陇剑杯"部分WP

一、 战队信息

战队名称:fuller

二、 解题情况

三、 解题过程

题目3.1

题目3.1操作内容

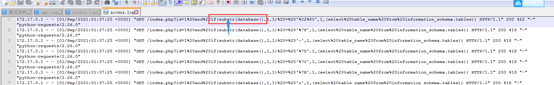

使用wireshark打开题目文件,使用筛选条件,选择发送的数据。

Ø http.request.method==“POST”

可以查看到发送的数据内容如下:可以查看到答案为(Admin123!@#)

题目3.1flag值

Admin123!@#

题目7.1

题目7.1操作内容

题目中可以看到是日志文件,我们通过最后一行的内容查看到攻击者最后留下的反弹ip和端口。内容使用base64的加密,在网络上找在线解密工具,解密后得到结果:

192.168.2.197:8888

题目7.1flag值

192.168.2.197:8888

题目8.1

题目8.1操作内容

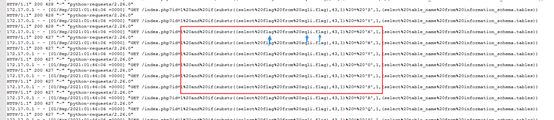

打开后发现是log文件。查看文件的关键语句,可以看到SQL注入的关键词“substr”。我们可以判断出是盲注,没有sleep的关键字,可以判断为“布尔盲注”。

题目8.1flag值

布尔盲注

题目8.2

题目8.2操作内容

既然是布尔盲注,我们可以通过日志查看到成功获取到正确内容的结果的语句,比如我们发现攻击者输入的语句,判断一个字段的第一个字节,然后下一条指令开始判断第二个字节了。那么我们可以推断,上一条指令中攻击者,已经获取到了希望的内容。以此推断。我们可以查看日志内容推断结果。通过下面的截图,可以判断攻击者在进行sqli库中的flag表中的flag列的内容在进行判断。以此推断出答案为:sqli#flag#flag

题目8.2flag值

sqli#flag#flag

题目8.3

题目8.3操作内容

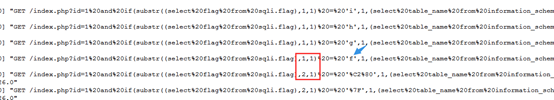

最后获取到flag字段。因为是布尔盲注,依据8.2题目的判断方法,我们认为,最后一个判断语句获取到的信息就是正确信息。所以如下图,flag字段的第一个字节的最后一次判断结果为“f”,以此类推。我们查看到最后的答案为:flag{deddcd67-bcfd-487e-b940-1217e668c7db}

题目8.2flag值

flag{deddcd67-bcfd-487e-b940-1217e668c7db}

1624

1624

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?