国密SSL协议

- 国密SSL协议(GMSSL)指的是采用国密算法,符合国密标准的安全传输协议。简而言之,国密SSL就是SSL/TLS协议的国密版本。

- 国密SSL是作为密码行业标准存在的,定义在SSL VPN产品的技术规范《GM/T 0024-2014 SSL VPN技术规范》中,于2012年3月发布并实施。

- TLS协议定义有三个版本号,为0x0301、0x0302、0x0303,分别对应TLS 1.0、1.1、1.2。国密SSL协议为了避免冲突,选择了0x0101。国密SSL协议规范是TLS 1.1和TLS 1.2的混合体,大部分情况下参考TLS 1.1,少数地方又参考了TLS 1.2。

TLCP协议

- TLCP协议(Transport Layer Cryptography Protocol)作为独立的国家标准,被定义于《GB/T 38636-2020 信息安全技术 传输层密码协议》中,于2020年4月发布,在2020年11月实施。

- TLCP协议在国密SSL协议的基础上进一步规范化和标准化,全面采用了国密算法,并可能对原有协议的某些方面进行了优化和扩展,以更好地适应现代网络环境的安全挑战和合规要求。

国密SSL协议与TLCP协议异同

- 国密SSL协议是密码行业标准,TLCP协议为独立的国家标准。

- 国密SSL协议可以被视为TLCP协议的前身或基础版本,主要应用于SSL VPN领域,侧重于在特定应用场景中实现国密算法的支持。TLCP协议是国密SSL协议的升级版和标准化成果,不仅限于SSL VPN,而是作为一种通用的传输层安全协议,更加正式和广泛地适用于各类网络服务,完全符合中国最新的密码技术和信息安全政策。

- 国密SSL协议和TLCP协议版本号都为 0x0101,具体区别可以查看对应的技术规范。实际使用时,不用关注两者的区别,可以都看作国密SSL协议,后文也统称为国密SSL协议。

国密SSL协议与标准SSL/TLS协议

- 标准SSL/TLS协议使用的密码协商算法,身份验证算法,加密算法和MAC算法使用的都是国际算法,如密钥协商算法使用ECDH、身份验证算法使用RSA、加密算法使用AES、摘要算法使用SHA256等。国密SSL协议在标准SSL/TLS协议中加入了国密算法,如密钥协商和身份验证加入了SM2算法,加密算法加入了SM4,摘要算法加入了SM3。

- 虽然国密SSL协议作为密码行业标准于2012年就发布实施,且于2020年上升为国家标准,但目前大部分的https网站还是使用的标准SSL/TLS协议。并且主流浏览器,如Google Chrome、Microsoft Edge、Mozilla Firefox等,不支持国密SSL协议。目前只有部分国产浏览器对国密SSL协议进行了支持,如360安全浏览器、奇安信浏览器等。

- 目前国密SSL协议主要还是用于安全性要求较高的领域,如政府、银行、科研机构等。

国密SSL协议结构

- 国密SSL协议与标准SSL/TLS协议一样都位于应用层协议和传输层协议(TCP协议)之间,分为两层,接近应用层协议的高层协议是握手协议(TLS Handshaking Protocols),接近TCP协议的底层协议是记录层协议(TLS Record Protocol)。结构如下

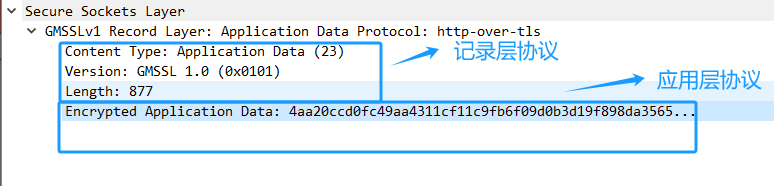

记录层协议

- 记录层协议会封装所有的握手协议,记录层协议有固定的消息头格式。分别为消息类型、版本号和消息长度。

- 可以用wireShark抓个包看下,国密SSL协议显示的版本号都为0x0101。

握手协议

- 握手协议由4个子协议构成,分别是握手子协议(也称为握手协议)、警告协议、密码切换协议和应用层协议。这四个协议跟TCP和UDP协议一样,是并行的关系。

- 握手协议(TLS Handshaking Protocols)

-

SSL协议中最重要的握手子协议,后面会重点介绍。后文提到的SSL握手协议都指此子协议。结构如下

-

-

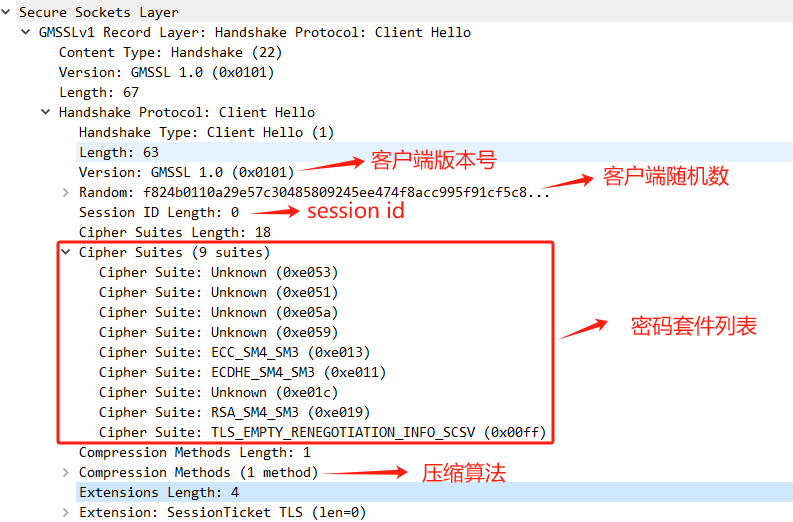

用wireShark抓包看下,Client Hello就属于握手协议

-

-

- 警告协议(ALert Protocol)

- 警告协议用于关闭连接的通知以及对整个连接过程中出现的错误进行报警。

- 警告协议结构如下

-

struct{ AlertLevel level; //警告错误级别 AlertDescription description; //警告协议的详细描述信息 } Alert; // 错误级别结构 enum{ warning(1), fatal(2), (255) } AlertLevel; // 详细描述信息 enum { close_notify(0), //正常关闭通知,表示会话正常结束。 unexpected_message(10) , //表示收到了不适当或未预期的消息类型 bad_record_mac(20), // 记录层的消息认证码(MAC)验证失败 decryption_failed_RESERVED(21), //解密接收到的数据时出现了问题 record_overflow(22), //接收到的数据记录长度超过了协议所规定的最大长度,违反了协议的格式要求 decompression_failure(30), //解压缩操作失败 handshake_failure(40), // 握手过程中发生错误,无法完成握手 no_certificate_RESERVED(41), //未接收到有效证书 bad_certificate(42), //证书无效或格式错误 unsupported_certificate(43), //对端提供的证书不受本地信任存储支持 certificate_revoked(44), //证书已被吊销 certificate_expired(45), //证书已过期 certificate_unknown(46), //无法验证对端提供的证书的有效性 illegal_parameter(47), //在握手消息中遇到了非法或不支持的参数 unknown_ca(48), //验证过程中使用的证书颁发机构未知 access_denied(49), //访问被拒绝 decode_error(50), //解码消息时出错 decrypt_error(51) , //解密消息时出错 export_restriction_RESERVED(60), protocol_version(70), //不支持的协议版本 insufficient_security(71), //安全度低于最低要求 internal_error(80), //发生了内部错误 user_canceled(90) , // 用户主动取消了相关操作 no_renegotiation(100) , //客户端或服务器拒绝重新协商请求时产生 unsupported_extension(110) , //一方接收到的SSL/TLS扩展不被另一方支持或理解 (255) } AlertDescription; - 结构图示

- 警告协议中最常见的是 handshake_failure,抓包看下

- 密码切换协议(Change Cipher Spec Protocol)

- Change Cipher Spec 协议的作用就是通知TLS记录层协议其加密所需的密钥块已经准备好了,TLS记录层协议就可以对应用层协议进行加密保护了。

- 该消息占一个字节。

- 应用层协议(Application Data Protocol)

- 应用层协议就是TLS记录层协议的上层协议,包括HTTP、FTP、SMTP等应用协议。TLS记录层协议密码学保护的主要信息就是应用层协议数据。

国密SSL握手协议握手图示

- 虚线是双向认证时需要额外发送的消息。

- 整体抓包截图

- 可以访问这个网站 https://www.wotrus.com 进行抓包。

- 需要注意的是必须使用支持国密SSL协议的浏览器,可以下载奇安信浏览器或者360安全浏览器。

- 协议这一栏显示的是GMSSLv1,不同wireShark版本可能显示的名字不一样,也可能显示TLCP,这个主要是不同版本对国密SSL协议的解析名称不一样。只要版本号是 0x0101,就是国密SSL协议。

国密SSL握手协议详解

结构定义

- 握手协议用于协商安全参数,握手协议的消息通过记录层协议传输,结构定义如下

-

struct{ HandshakeType msg_type; uint24 length; select(msg_type){ case client_hello; ClientHello; case server_hello; ServerHello; case certificate; Certificate; case server_key_exchange; ServerKeyExchange; case certificate_request; CertificateRequest; case server_hello_done; ServerHelloDone; case certificate_verify; CertificateVerify; case client_key_exchange; ClientKeyExchange; case finished;Finished; }body; }Handshake;

-

- 握手消息类型定义如下

-

enum{ client_hello(1), server_hello(2), certificate(11), server_key_exchange(12), certificate_request(13), server_hello_done(14), certificate_verify(15), client_key_exchange(16), finished(20), (255) } HandshakeType;

-

- 握手协议消息应按规定的流程顺序进行发送,否则将会导致致命的错误。

Client Hello

- Client Hello 消息作为握手协议的第一条消息,客户端发送Client Hello消息后,等待服务端响应Server Hello消息。

- Client Hello 消息结构定义如下

-

struct{ ProtocolVersion client_version; Random random; SessionID session_id; CipherSuite cipher_suites<2..2^16-1>; CompressionMethod compression_methods<1..2^8-1>; } ClientHello;

-

- client_version

- 客户端支持的SSL协议版本,国密SSL协议统一使用 0x0101

- random

- 客户端产生的随机信息,其内容包括时钟c和随机数,结构定义如下

-

struct{ uint32 gmt_unix_time; opaque randon_bytes[28]; }Random;

-

- gmt_unix_time为标准UNIX 32位格式表示的发送者时钟,其值为从格林威治时间的1970年1月1日零点倒当前时间的秒数

- randon_bytes 为28个字节的随机数

- 客户端产生的随机信息,其内容包括时钟c和随机数,结构定义如下

- session_id

- 客户端在连接中使用的会话标识,定义为

-

opaque SessionID<0..32>

-

- 客户端在连接中使用的会话标识,定义为

- cipher_suites

- 技术规范《GM/T 0024-2014 SSL VPN技术规范》中,定义了国密SSL协议使用的加密套件如下

名称 值 备注 ECDHE_SM1_SM3 {0xe0, 0x01} 《GB/T 38636-2020》弃用 ECC_SM1_SM3 {0xe0, 0x03} 《GB/T 38636-2020》弃用 IBSDH_SM1_SM3 {0xe0, 0x05} 《GB/T 38636-2020》弃用 IBC_SM1_SM3 {0xe0, 0x07} 《GB/T 38636-2020》弃用 RSA_SM1_SM3 {0xe0, 0x09} 《GB/T 38636-2020》弃用 RSA_SM1_SHA1 {0xe0, 0xa0} 《GB/T 38636-2020》弃用 ECDHE_SM4_SM3 {0xe0, 0x11} - ECC_SM4_SM3 {0xe0, 0x13} - IBSDH_SM4_SM3 {0xe0, 0x15} - IBC_SM4_SM3 {0xe0, 0x17} - RSA_SM4_SM3 {0xe0, 0x19} - RSA_SM4_SHA1 {0xe0, 0x1a} 《GB/T 38636-2020》弃用 - 本标准中实现ECC和ECDHE的算法为SM2; 实现IBC和IBSDH的算法为SM9;

- 技术规范《GB/T 38636-2020 信息安全技术 传输层密码协议》中,对《GM/T 0024-2014 SSL VPN技术规范》中加密套件做了修改,具体如下

名称 密钥交换 加密 效验 值 ECDHE_SM4_CBC_SM3 ECDHE SM4_CBC SM3 {0xe0,0x11} ECDHE_SM4_GCM_SM3 ECDHE SM4_GCM SM3 {0xe0,0x51} ECC_SM4_CBC_SM3 ECC SM4_CBC SM3 {0xe0,0x13} ECC_SM4_GCM_SM3 ECC SM4_GCM SM3 {0xe0,0x53} IBSDH_SM4_CBC_SM3 IBSDH SM4_CBC SM3 {0xe0,0x15} IBSDH_SM4_GCM_SM3 IBSDH SM4_GCM SM3 {0xe0,0x55} IBC_SM4_CBC_SM3 IBC SM4_CBC SM3 {0xe0,0x17} IBC_SM4_GCM_SM3 IBC SM4_GCM SM3 {0xe0,0x57} RSA_SM4_CBC_SM3 RSA SM4_CBC SM3 {0xe0,0x19} RSA_SM4_GCM_SM3 RSA SM4_GCM SM3 {0xe0,0x59} RSA_SM4_CBC_SHA256 RSA SM4_CBC SHA256 {0xe0,0x1c} RSA_SM4_GCM_SHA256 RSA SM4_GCM SHA256 {0xe0,0x5a} - 本标准中实现ECC和ECDHE的算法为SM2; 实现IBC和IBSDH的算法为SM9;

- 密码套件定义如下

-

uint8 CipherSuite[2];

-

- 每个密码套件包括一个密钥交换算法、一个加密算法及密钥长度和一个校验算法。

- 技术规范《GM/T 0024-2014 SSL VPN技术规范》中,定义了国密SSL协议使用的加密套件如下

- compression_methods

- 客户端所支持的压缩算法列表

- 抓包看下,可以看到密码套件列表中有好几个Unkonwn,这是我使用的wireShark版本太旧,无法解析出《GB/T 38636-2020》中新增的密码套件,从上表可知,0xe053就是ECC_SM4_GCM_SM3密码套件。

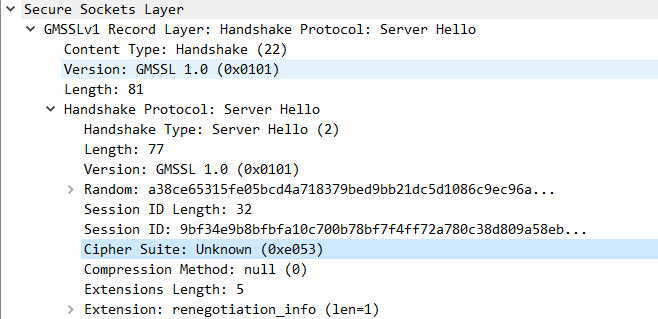

Server Hello

- 客户端发送Client Hello消息后,服务端从Client Hello消息的密码套件列表中找到匹配的密码套件后进行回应。

- Server Hello 消息结构定义如下

-

struct{ ProtocolVersion server_version; Random random; SessionID session_id; CipherSuite cipher_suites; CompressionMethod compression_methods; } ServerHello;

-

- server_version

- 服务端支持的SSL协议版本,国密SSL协议统一使用 0x0101

- random

- 服务端产生的随机数

- session_id

- 服务端使用的会话标识

- cipher_suites

- 服务端从客户端的密码套件列表中选择一个支持的密码套件

- compression_methods

- 服务端从客户端hello消息中选取的一个压缩算法

- 抓包图示,服务端从客户端支持的密码套件中选择了 ECC_SM4_GCM_SM3 密码套件,并发送了服务端随机数等信息。

Server Certificate

- 本消息为服务端证书消息。

- 服务端应发送一个服务端证书消息给客户端,该消息总是紧跟在服务端hello消息之后。

- 当选中的密码套件使用RSA或ECC或ECDHE算法时,本消息的内容为服务端的签名证书和加密证书。

- 当选中的密码套件使用IBC或IBSDH算法时,本消息的内容为服务端标识和IBC公共参数,用于客户端与服务端协商IBC公开参数。

- 证书消息结构

-

opaque ASN.1Cert<1..2^24-1>; struct{ ASN.1Cert certificate<0..2^24-1>; } Cerificate; - 服务端证书:签名证书在前,加密证书在后。

-

- IBC标识及公共参数结构

-

opaque ASN.1IBCParam<1..2^24-1>; struct{ opaque ibc_id<1..2^16-1>; //服务端标识 ASN.1IBCParam ibc_parameter; //IBC公共参数,遵循ASN.1编码 } Cerificate;

-

- 抓包图示,这里和标准TLS协议有区别,标准TLS协议只需要发送一张证书,但国密SSL协议需要发送签名和加密证书。下面两张证书是对应的证书链。

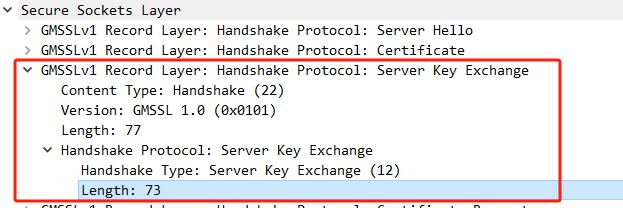

Server Key Exchange

- 本消息为服务端密钥交换信息。本消息传送的信息用于客户端计算产生48字节的预主密钥。

- 消息结构定义如下

-

enum{ ECDHE, ECC, IBSDH, IBC, RSA } KeyExchangeAlgorithm; struct{ select(KeyExchangeAlgorithm){ case ECDHE: ServerECDHEParams params; //服务端密钥交换参数,使用SM2算法时,服务端公钥不需要交换,客户端从服务端加密证书中获取 digitally-signed struct { opaque client_random[32]; opaque server_random[32]; ServerECDHEParams params; } signed_params; case ECC: digitally-signed struct { opaque client_random[32]; opaque server_random[32]; opaque ASN.1Cert<1..2^24-1>; } signed_params; case IBSDH: ServerIBSDHParams params; //使用IBSDH算法时,服务端的密钥交换参数 digitally-signed struct { opaque client_random[32]; opaque server_random[32]; ServerIBSDHParams params; } signed_params; case IBC: ServerIBCParams params; //使用IBC算法时,服务端的密钥交换参数 digitally-signed struct { opaque client_random[32]; opaque server_random[32]; ServerIBCParams params; opaque IBCEncryptionKey[1024]; // 使用IBC算法时,服务端的加密公钥 } signed_params; case RSA: digitally-signed struct { opaque client_random[32]; opaque server_random[32]; opaque ASN.1Cert<1..2^24-1>; } signed_params; } } ServerKeyExchange;

-

- signed_params

- 当密钥交换方式为ECDHE、IBSDH和IBC时,signed_params是服务端对双方随机数和服务端密钥交换参数的签名

- 当密钥交换方式为ECC和RSA时,signed_params是服务端对双方随机数和服务端加密证书的签名

- 抓包图示

Certiticate Request

- 本消息为证书请求消息。双向认证时有此消息。

- 如果服务端要求认证客户端,则应发送此消息,要求客户端发送自己的证书。

- 消息结构定义如下

-

struct{ ClientCertificateType certificate_types<1..2^8-1>; DistinguishedName certificate_authorities<0..2^16-1>; }CertificateRequest;

-

- certificate_types

- 要求客户端提供的证书类型列表

-

enum{ rsa_sign(1), ecdsa_sign(64), ibc_params(80),(255) } ClientCertificateType;

-

- 要求客户端提供的证书类型列表

- certificate_authoritiesc

- 如果ClientCertificateType是ibc_params,本字段的内容是IBC密钥管理中心的信任域名列表。否则是服务端信任的CA的证书DN列表,包括根CA或二级CA的DN。

- 定义如下

-

opaque DistinguishedName<1..2^16-1>

-

- 抓包图示

ServerHelloDone

- 表示握手过程的hello消息阶段完成。发送完该消息后服务端会等待客户端的响应消息。

- 客户端接收道服务端的hello完成消息之后,应校验服务端证书是否有效,并校验服务端的hello消息参数是否可以接受。

- 抓包图示

Client Certificate

- 本消息为客户端证书消息。如果服务端请求客户端证书,客户端需要发送此消息。

- 该消息结构和 Server Certificate 消息一致。

- 按照规范,客户端也需要发送签名和加密两张证书,但在RSA和ECC两种密钥协商模式下,客户端加密证书在后续握手时用不到,因此实际使用时,客户端只发送签名证书,也可以握手成功,除非服务端作了强制校验。

- 握手图示,可以看到,客户端只发送了签名证书和对应的证书链,后续握手也是成功的。

Client Key Exchange

- 本消息为客户端密钥交换消息。

- 如果服务端请求客户端证书,本消息紧跟于客户端证书消息之后,否则本消息是客户端接收道服务端hello完成消息后发送的第一条消息。

- 如果密钥交换算法使用RSA、ECC和IBC算法,本消息中包含预主密钥,该预主密钥由客户端产生,采用服务端的加密公钥进行加密。当服务端收到加密后的预主密钥后,利用相应的私钥进行解密,获取预主密钥明文。如果是IBC算法,客户端利用获取的服务端标识和IBC公开参数,产生服务端公钥。如果密钥交换算法使用ECDHE算法或IBSDH算法,本消息中包含计算预主密钥的客户端密钥交换参数。

- 客户端密钥交换消息结构定义如下

-

struct{ select(KeyExchangeAlorithm){ case ECDHE: opaque ClientECDHEParams<1..2^16 - 1>; case IBSDH opaque ClientIBSDHParams<1..2^16 - 1>; case ECC: opaque ECCEncryptedPreMasterSecret<0..2^16 - 1>; case IBC: opaque IBCEncryptedPreMasterSecret<0..2^16 - 1>; case RSA: opaque RSAEncryptedPreMasterSecret<0..2^16 - 1>; } exchange_keys; } ClientKeyExchange;

-

- ClientECDHEParams

- 使用ECDHE算法时,要求客户端发送证书。结构如下

-

struct{ ECParamters curve_params; ECPoint public; } ClientECDHEParams;

-

- 使用ECDHE算法时,要求客户端发送证书。结构如下

- ClientIBSDHParams

- 使用IBSDH算法时,客户端的密钥交换参数。

- ECCEncryptedPreMasterSecret

- 使用ECC加密算法时,用服务端加密公钥加密的预主密钥。

- IBCEncryptedPreMasterSecret

- 使用IBC加密算法时,用服务端公钥加密的预主密钥。

- RSAEncryptedPreMasterSecret

- 使用RSA加密算法时,用服务端加密公钥加密的预主密钥。

- 预主密钥的数据结构如下

-

struct { ProtocolVersion client_version; // 客户端支持的版本号 opaque random[46]; // 46字节的随机数 } PreMasterSecret;

-

- 握手图示

Certificate Verify

- 本消息为证书校验消息。

- 本消息用于鉴别客户端是否为证书的合法持有者,只有Client Certificate消息发送时才发送此消息,紧跟在客户端密钥交换消息之后

- 证书校验消息结构定义如下

-

struct{ Signature signature; } CertificateVerify; enum{ rsa_sha256, rsa_sm3, ecc_sm3, ibc_sm3 } SignatureAlgorithm; struct{ select(SignatureAlgorithm){ case rsa_sha256: digitally-signed struct{ opaque sha256_hash[20]; }; case rsa_sm3: digitally-signed struct{ opaque sm3_hash[32]; }; case ecc_sm3: // 当ECC为SM2算法时,使用这个套件 digitally-signed struct{ opaque sm3_hash[32]; }; case ibs_sm3: digitally-signed struct{ opaque sm3_hash[32]; }; } } Signature;

-

- sm3_hash和sha256_hash是指hash运算的结果,运算的内容是自客户端hello消息开始直到本消息为止的所有与握手有关的消息,包括握手消息的类型和长度域。

- 握手图示

Finished

- 本消息为握手结束消息

- 服务端和客户端各自在密码规格变更消息之后发送本消息,用于验证密钥交换过程是否成功,并校验握手过程的完整性。

- 本消息用本次握手过程协商出的算法和密钥保护。

- 本消息的接收方应检验消息内容的正确性。一旦一方发送了握手结束消息,并且接收到了对方的握手结束消息并通过校验,就可以使用该连接进行数据安全传输。

- 握手结束消息数据结构如下

-

struct{ opaque verify_data[12]; //校验数据 } Finished;

-

- verify_data 为校验数据,产生方法如下

-

PRF(master_secret, finished_label, SM3(handshake_messages))[0..11] - finished_label: 对于由客户端发送的结束消息,该标签是字符串 client finished。对于服务端,该标签是 server finished。

- handshake_messages: 自客户端hello消息开始直到本消息为止的所有与握手有关的消息,包括握手消息的类型和长度域。

-

国密Nginx服务器部署

- 国密SSL实验室:此网站中有介绍如何部署国密Nginx服务器的教程。

- 国密Nginx部署包 : 我参考此网站将所需的安装包都下载上传到gitee了,需要的可自行下载,并参考以下步骤部署。

zlib安装

- 解压zlib.tar.gz

- tar -zxvf zlib.tar.gz

- 进入zlib目录, 分别执行以下命令

- ./configure

- sudo make

- sudo make install

pcre安装

- 解压pcre-8.45.zip

- unzip pcre-8.45.zip

- 进入pcre目录, 分别执行以下命令

- ./configure

- sudo make

- sudo make install

国密版本OpenSSL安装

- 解压openssl到指定目录

- tar -zxvf gmssl_openssl_1.1_b2024_x64_1.tar.gz -C /usr/local

国密版本Nginx安装与配置

- 解压 nginx-1.24.0.tar.gz

- tar -zxvf nginx-1.24.0.tar.gz

- 进入nginx目录

- 将auto/lib/openssl/conf文件中 $OPENSSL/.openssl/全部修改为 $OPENSSL/并保存

- 然后分别执行以下命令编译安装

- ./configure --without-http_gzip_module --with-http_ssl_module --with-http_stub_status_module --with-http_v2_module --with-stream --with-file-aio --with-openssl=“/usr/local/gmssl”

- sudo make

- sudo make install

- 默认会安装到这个目录下 /usr/local/nginx

- 将 sm2.SmallWolf.zip 拷贝到 /usr/local/nginx/conf 目录下并解压

- 修改nginx配置文件 /usr/local/nginx/conf/nginx.conf 中的server项

-

server { listen 443 ssl; server_name localhost; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:AES128-SHA:DES-CBC3-SHA:ECC-SM4-CBC-SM3:ECC-SM4-GCM-SM3; ssl_verify_client off; ssl_certificate sm2.SmallWolf.sig.crt.pem; ssl_certificate_key sm2.SmallWolf.sig.key.pem; ssl_certificate sm2.SmallWolf.enc.crt.pem; ssl_certificate_key sm2.SmallWolf.enc.key.pem; location / { root html; index index.html index.htm; } } - 然后进入 /usr/local/nginx/sbin目录启动nginx

国密浏览器安装

- 常用浏览器是不支持访问国密Web服务器的,双击安装奇安信浏览器 qaxbrowser_1.1.45335.52.exe。也可以去奇安信官网去下载浏览器进行安装。

- 安装完成后,打开浏览器设置,选择高级设置,然后勾选启动国密SSL通信。

- 设置完成后,重启浏览器。访问搭建好的Nginx服务器。

- 可以看到,站点证书已经是国密证书了。

国密版本wireShark安装

- 那么有没有走国密SSL通道呢,安装个国密版本的wireShark抓包看下。

- 双击安装 wireshark-win32-2.9.0-gm.3.exe。

- 抓包可以看到,使用的ssl协议确实是国密ssl协议。

参考

- 《GM/T 0024-2014 SSL VPN技术规范》

- 《GB/T 38636-2020 信息安全技术 传输层密码协议(TLCP)》

- 国密SSL实验室

- 关于TLCP

- TLCP的过去、现在与未来

1539

1539

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?