Chromebook 用户如果想要体验全新 App Mall,可以升级到 Canary 频道的最新 ChromeOS 126 预览版,并启用 chrome://flags/#cros-mall 实验性 Flag。

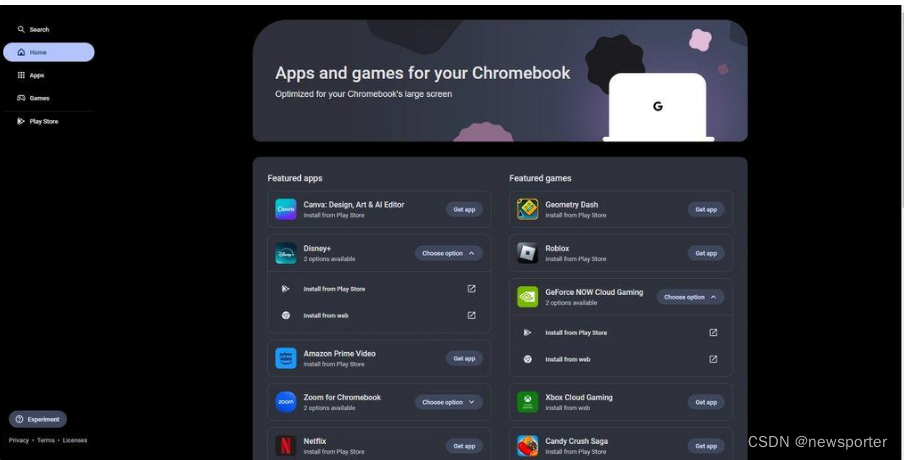

相关截图如下,App Mall 的布局借鉴了现有的 Explore 应用程序,包括搜索、主页、应用程序和游戏部分。

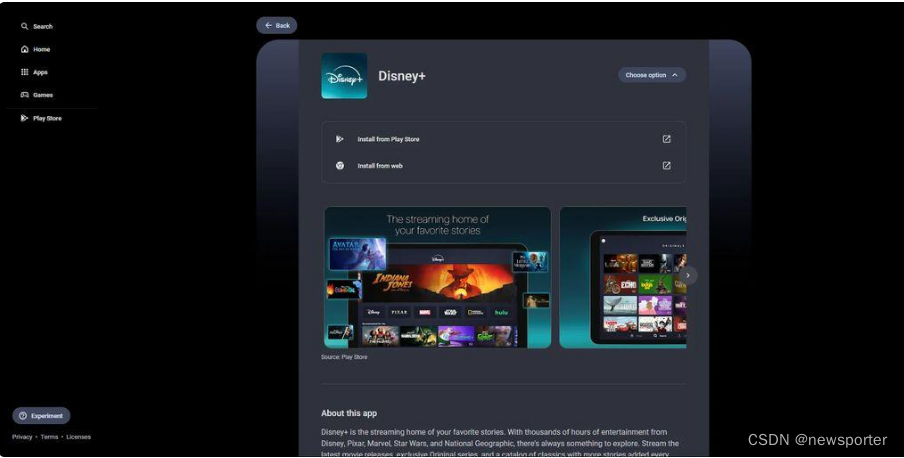

用户选择打开某款应用之后,应用商城会提供详细说明、屏幕截图和安装选项。应用程序可能仅通过 Play 商店提供,或者下拉菜单让用户选择 Web / PWA 版本和版本安装。

379

379

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?