前言:资源一次性分享 手机+电脑+exe+内存四个模块,我自己在网上也找了很久,才把资源找齐全,题目我也整理在这里,方便大家训练。

目录

前言:资源一次性分享 手机+电脑+exe+内存四个模块,我自己在网上也找了很久,才把资源找齐全,题目我也整理在这里,方便大家训练。

接下来是题目:

一:手机取证模块:

题目描述:

题目一:

现对一个苹果手机进行取证,请您对以下问题进行分析解答。

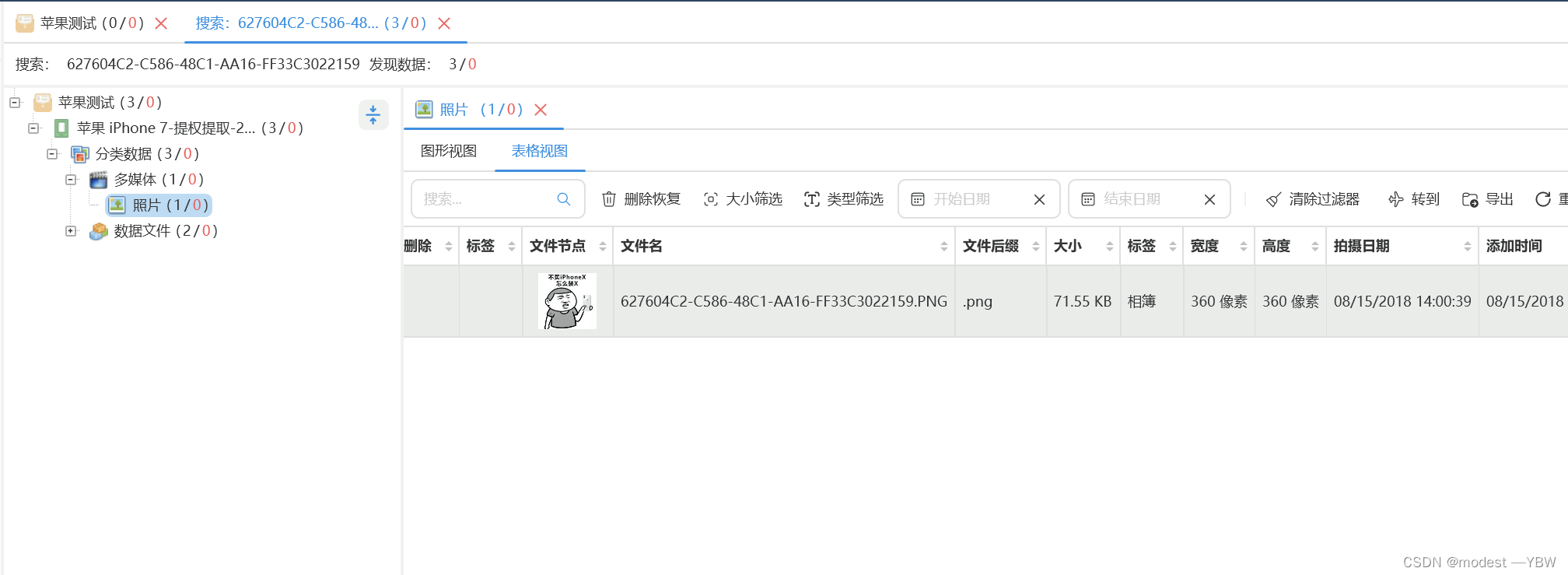

627604C2-C586-48C1-AA16-FF33C3022159.PNG图片的分辨率是?(答案参考格式:1920x1080)

附件下载地址见平台公告,解压密码为0ba6b2c094cbb3a04681a135487a19cb

搜索之后看图片,分辨率的计算方法是宽度乘以高度

所以答案是360*360

题目二:

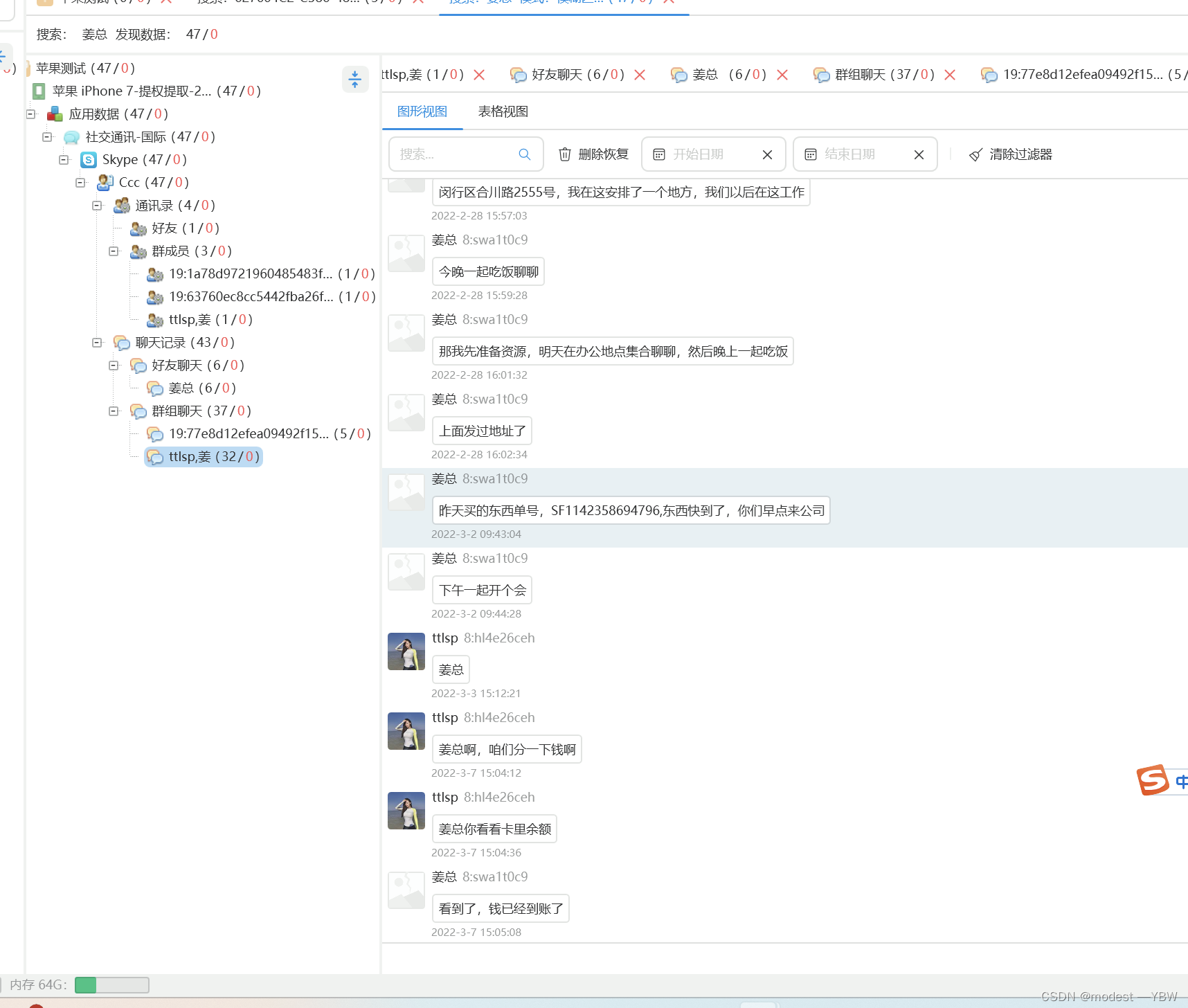

姜总的快递单号是多少?(答案参考格式:abcABC123)

暴力搜索即可

昨天买的东西单号,SF1142358694796,东西快到了,你们早点来公司

手机取证部分结束,不得不说,蓝帽杯第一次取证还是比较保守的,难度都比较容易

二:计算机取证模块:

题目描述:

题目一:

现对一个windows计算机进行取证,请您对以下问题进行分析解答。

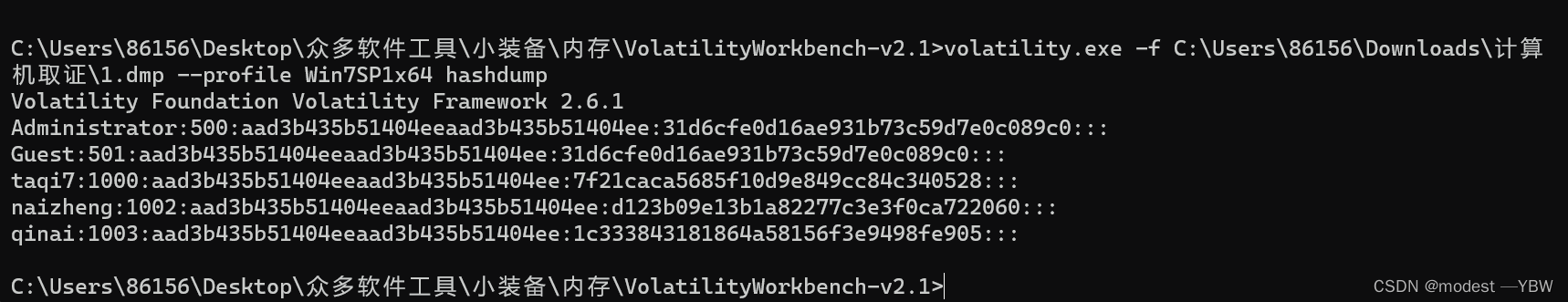

从内存镜像中获得taqi7的开机密码是多少?(答案参考格式:abcABC123)

附件下载地址见平台公告,解压密码为93ce7ea39bdd7baa137f1e9b963b7ee5

内存命令是这一个,内存取证可以看我其他的博客,这是一篇入门小练习。

内存取证小练习-基础训练_modest —YBW的博客-CSDN博客

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

taqi7:1000:aad3b435b51404eeaad3b435b51404ee:7f21caca5685f10d9e849cc84c340528:::

naizheng:1002:aad3b435b51404eeaad3b435b51404ee:d123b09e13b1a82277c3e3f0ca722060:::

qinai:1003:aad3b435b51404eeaad3b435b51404ee:1c333843181864a58156f3e9498fe905:::

这种格式通常表示为:用户名:用户ID:哈希密码:其他信息。其中,哈希密码是通过将用户密码进行哈希算法处理后生成的摘要。一般情况都有两段,但是大部分情况是查询后面一段

所以说我们要倒查哈希密码,第六届还是乃正哥出题,哈哈哈哈

anxinqi

题目二:

题目描述:

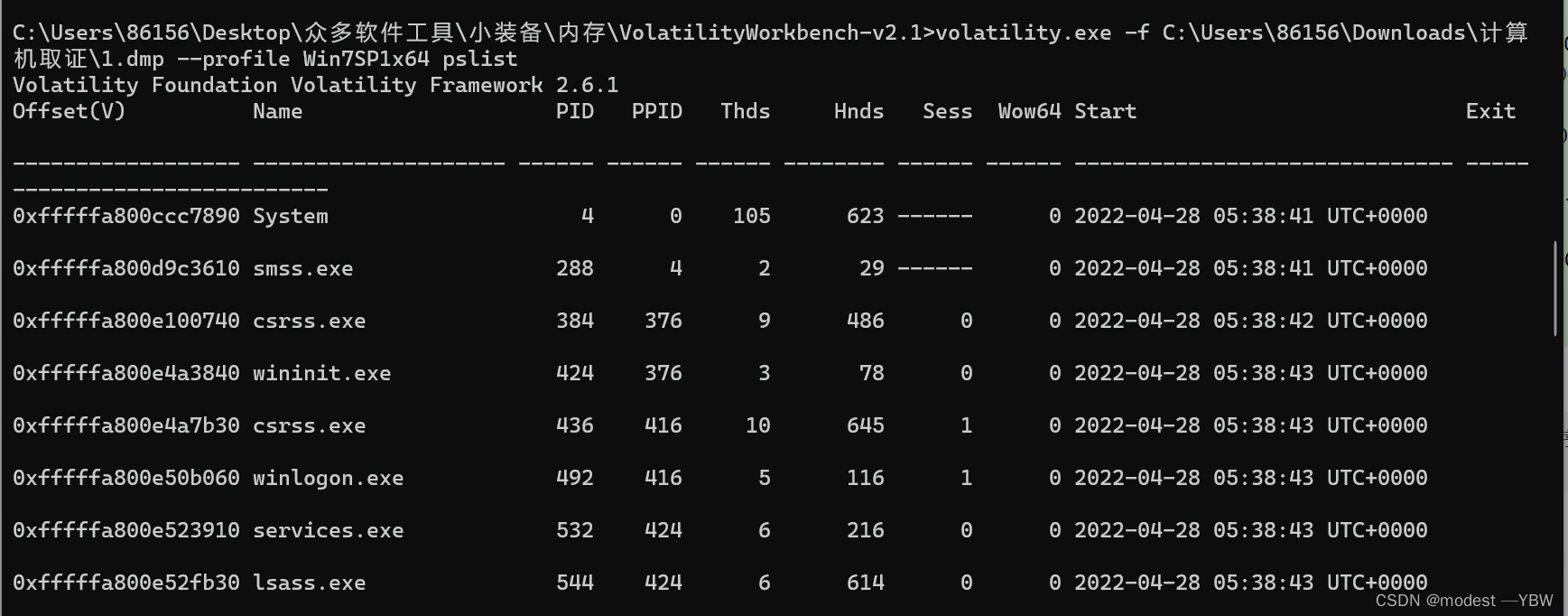

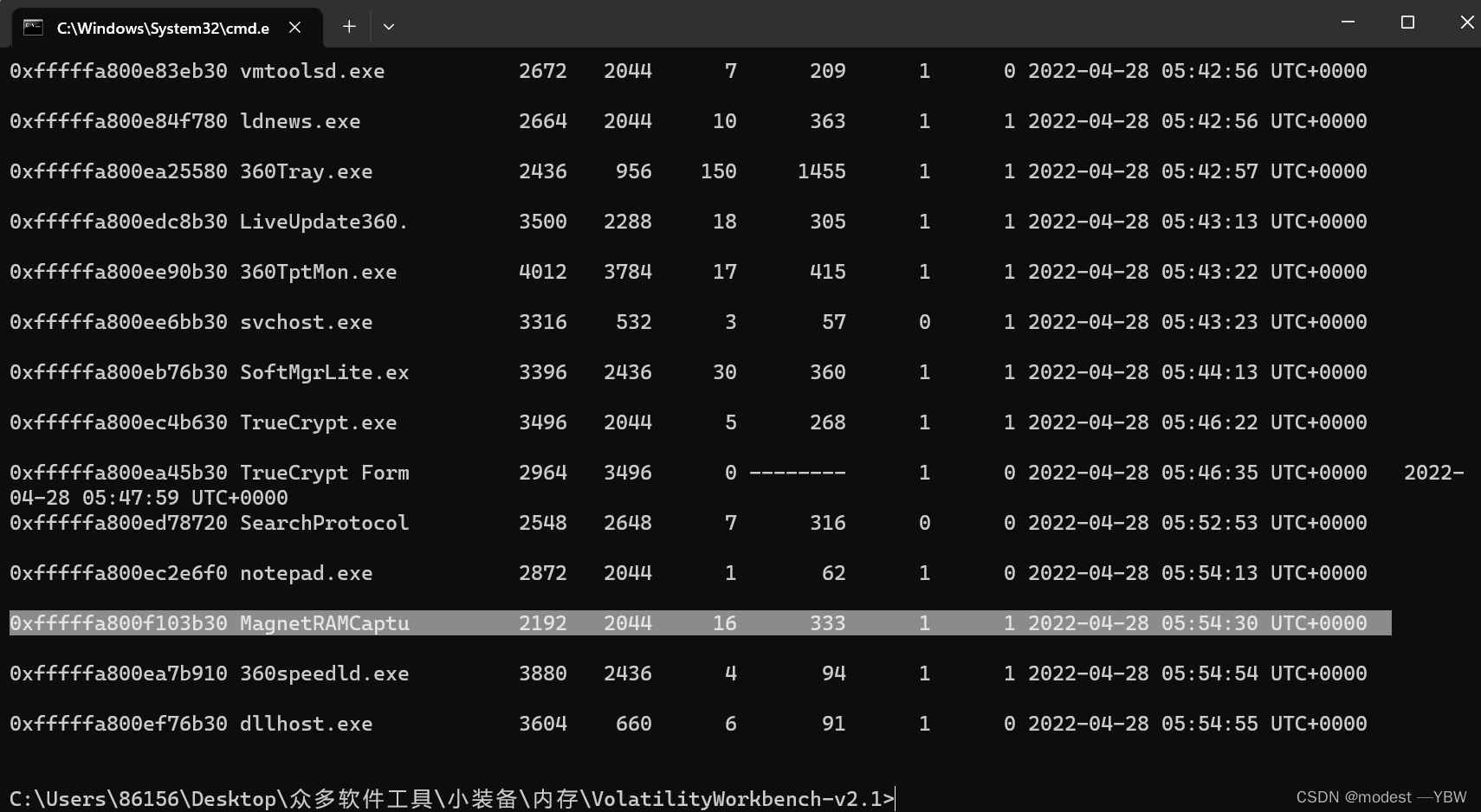

制作该内存镜像的进程Pid号是多少?(答案参考格式:1024)

这里三条命令,pslist pstree psscan

这个涉及到尝试,也就是知识储备,这个进程,带有ram的是制作内存镜像的,pid为2192

题目三:

TrueCrypt加密中存在的flag值为?(答案参考格式:flag{abcABC123})

去分析这个

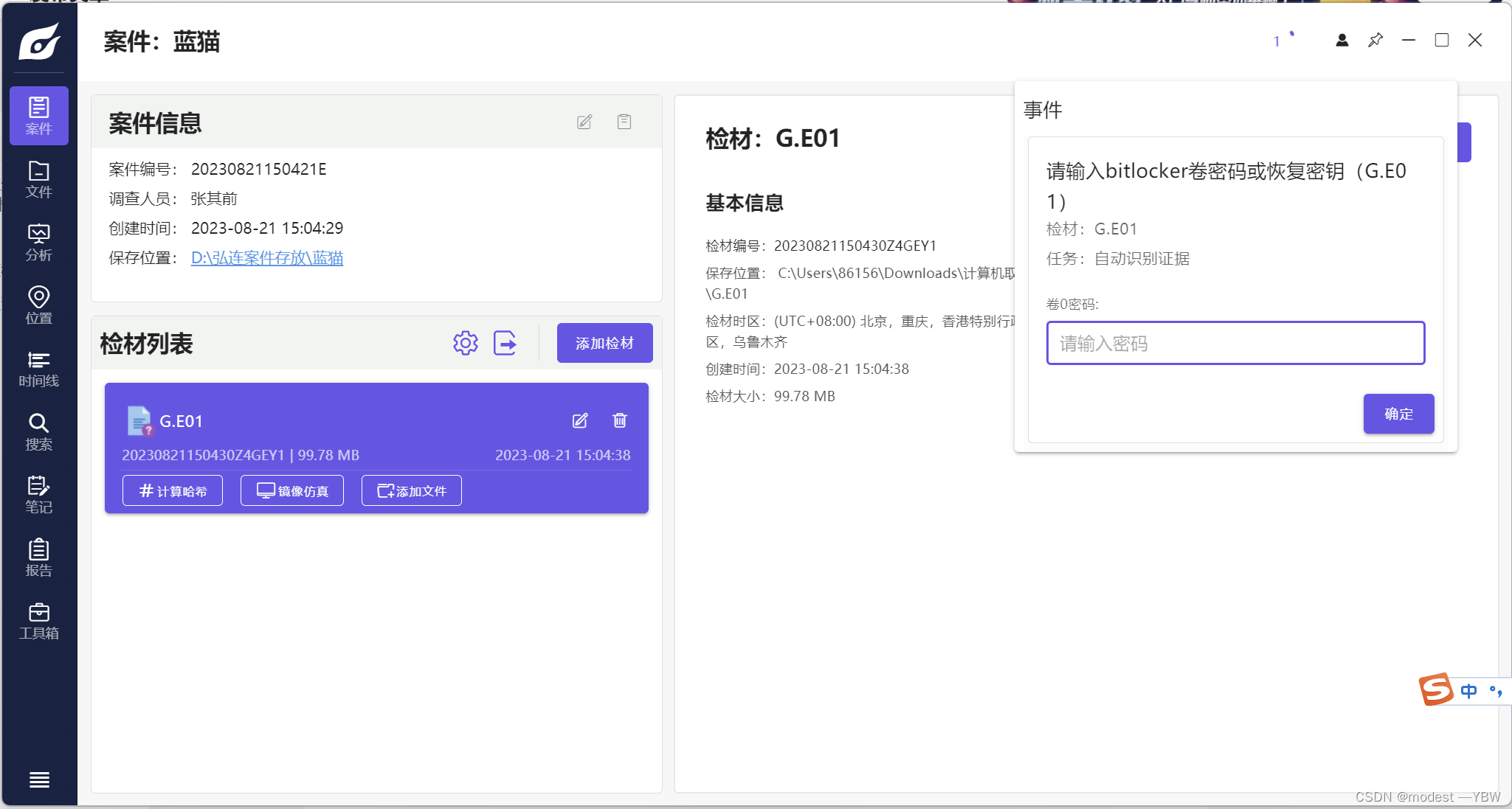

E01文件,存在密码,所以我们要去解析这个

说实话,一开始云里雾里的,要找turecrupt密码,但是一个计算机,一个这个,压根没法玩,所以我们要先试着解密计算机

题目还是连续的,这个密码输进去刚好可以解密计算机,但是理论上bitlocker密码是不可解析这个的,内存镜像存储的是开机密码,但是bitlocker密码和这个完全不是一个东西,但是还是试一次,果然是错的

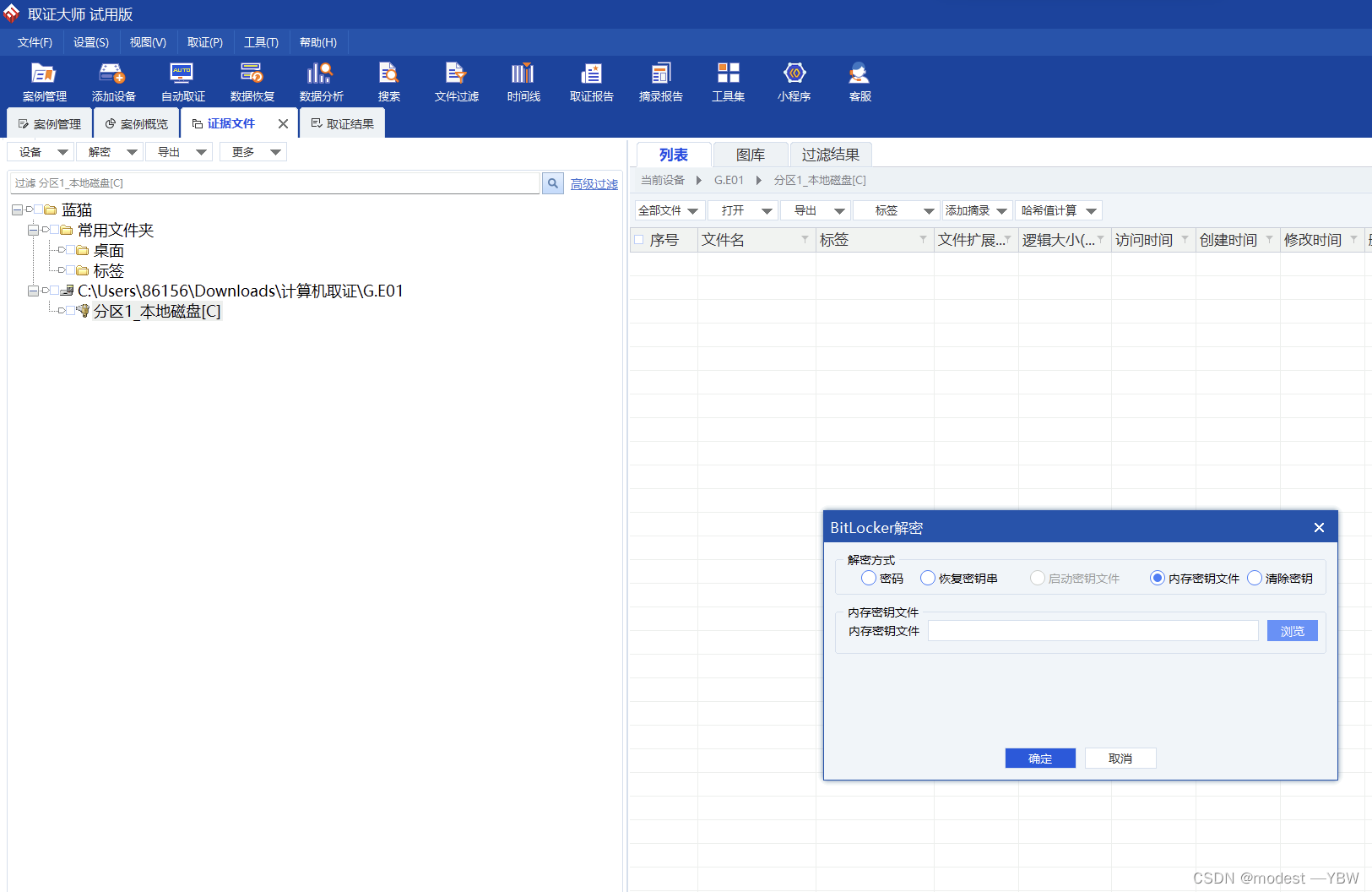

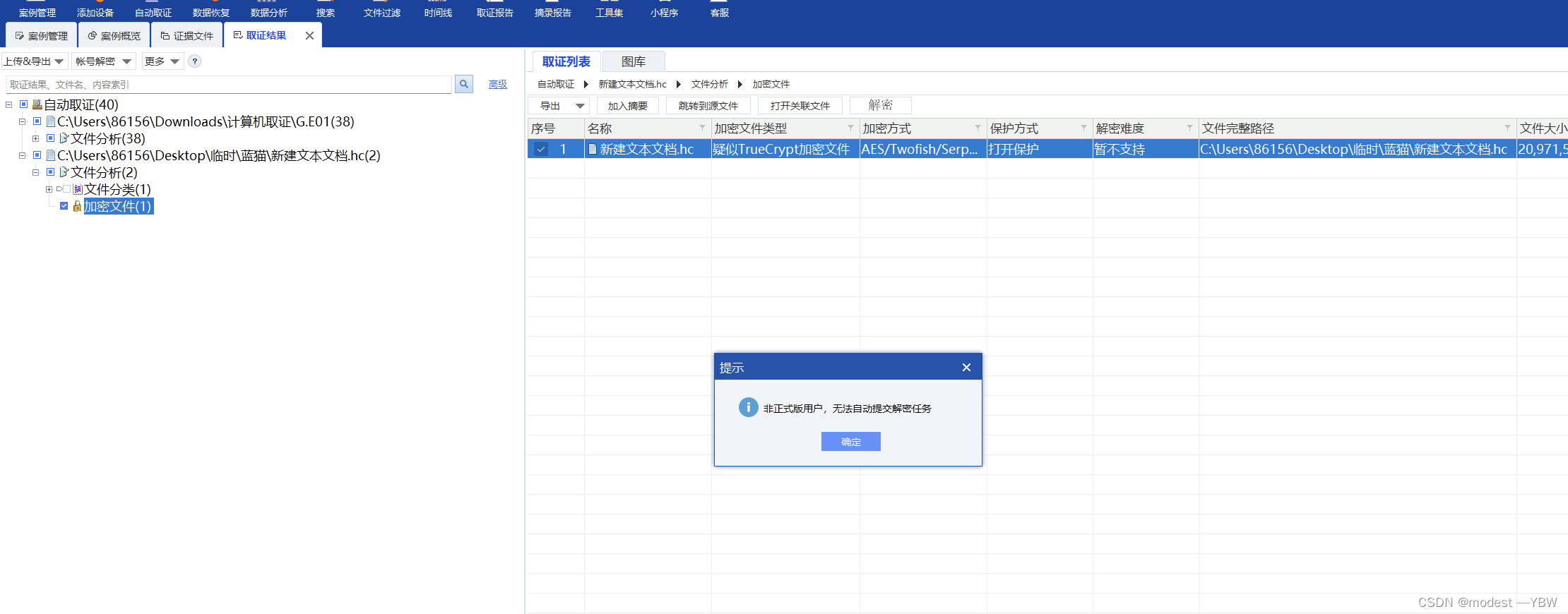

在网上我也没有查到合适的解析内存的,所以只能求助我们的取证大师,这里对比一下大师和弘连的内存取证,不得不说,大师在这方面比弘连还是强一点的

然后此刻我们要把两个秘钥文件导出,导出之后保存在本地,因为之后有用,所以要都导出来

然后,在这里我要表扬一下美亚,虽然我不喜欢用,但是发现美亚在这里做的比弘连好

美亚对内存解密形成了一个闭环,内存里可以解密,然后解密文件来解密电脑,很好

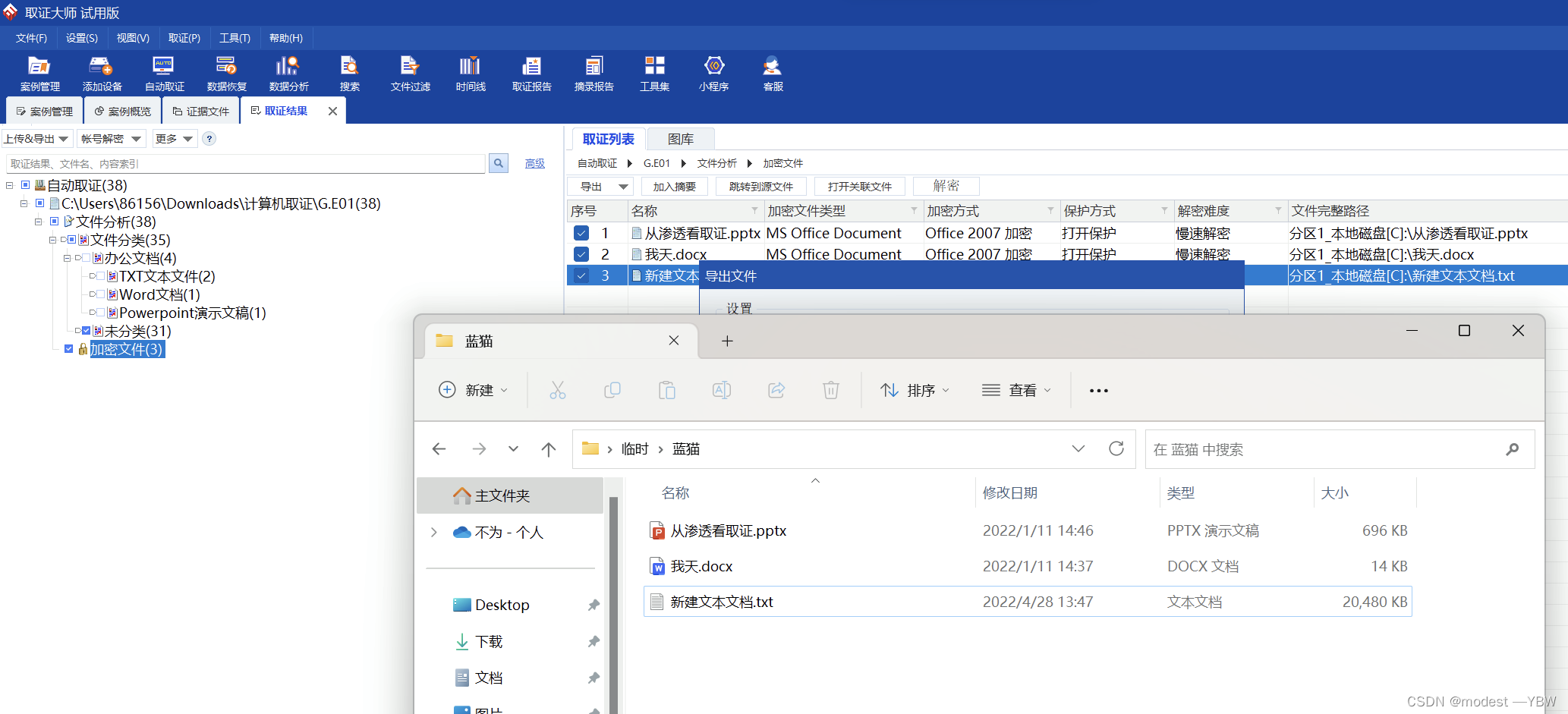

在解密之后我们看到三个文件

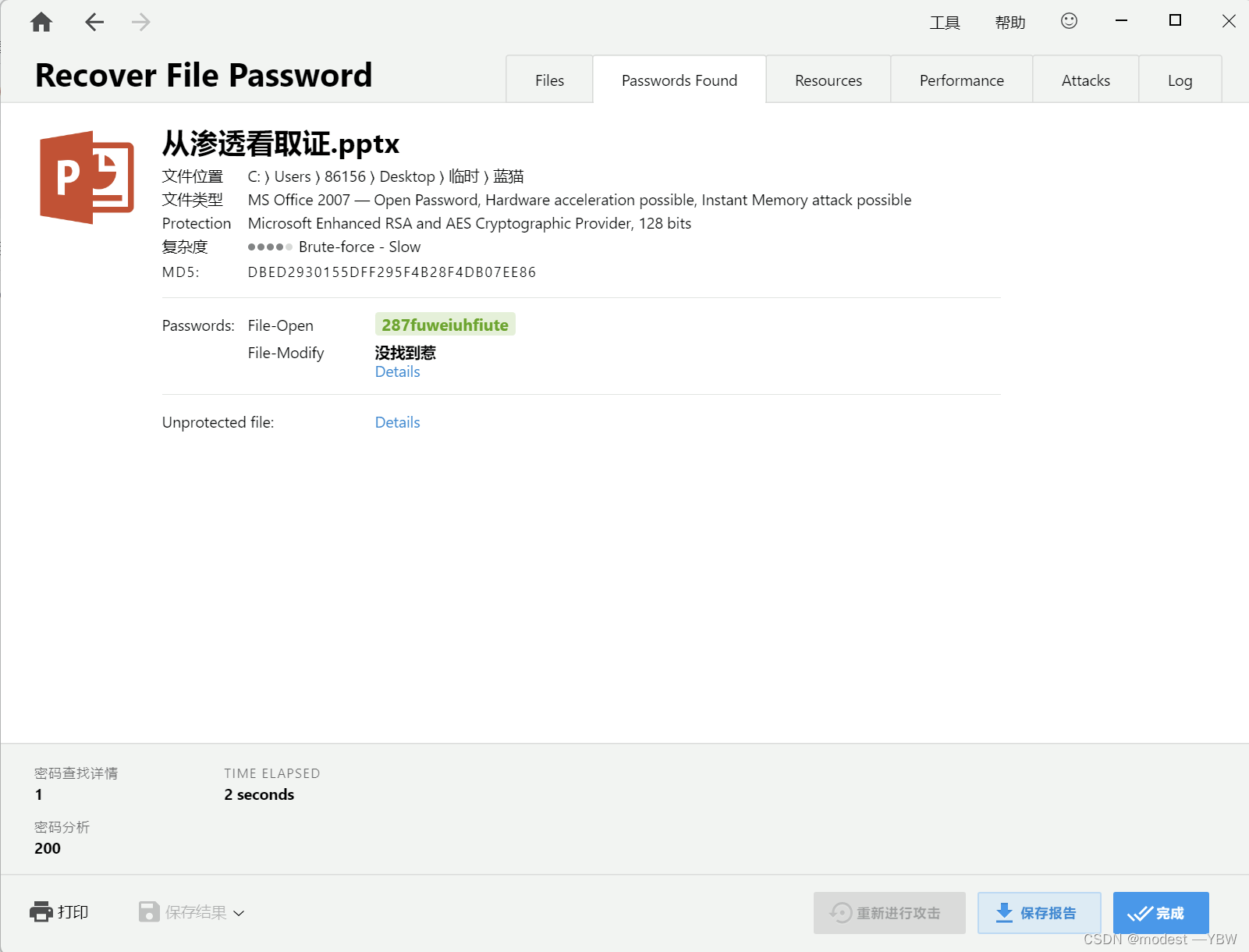

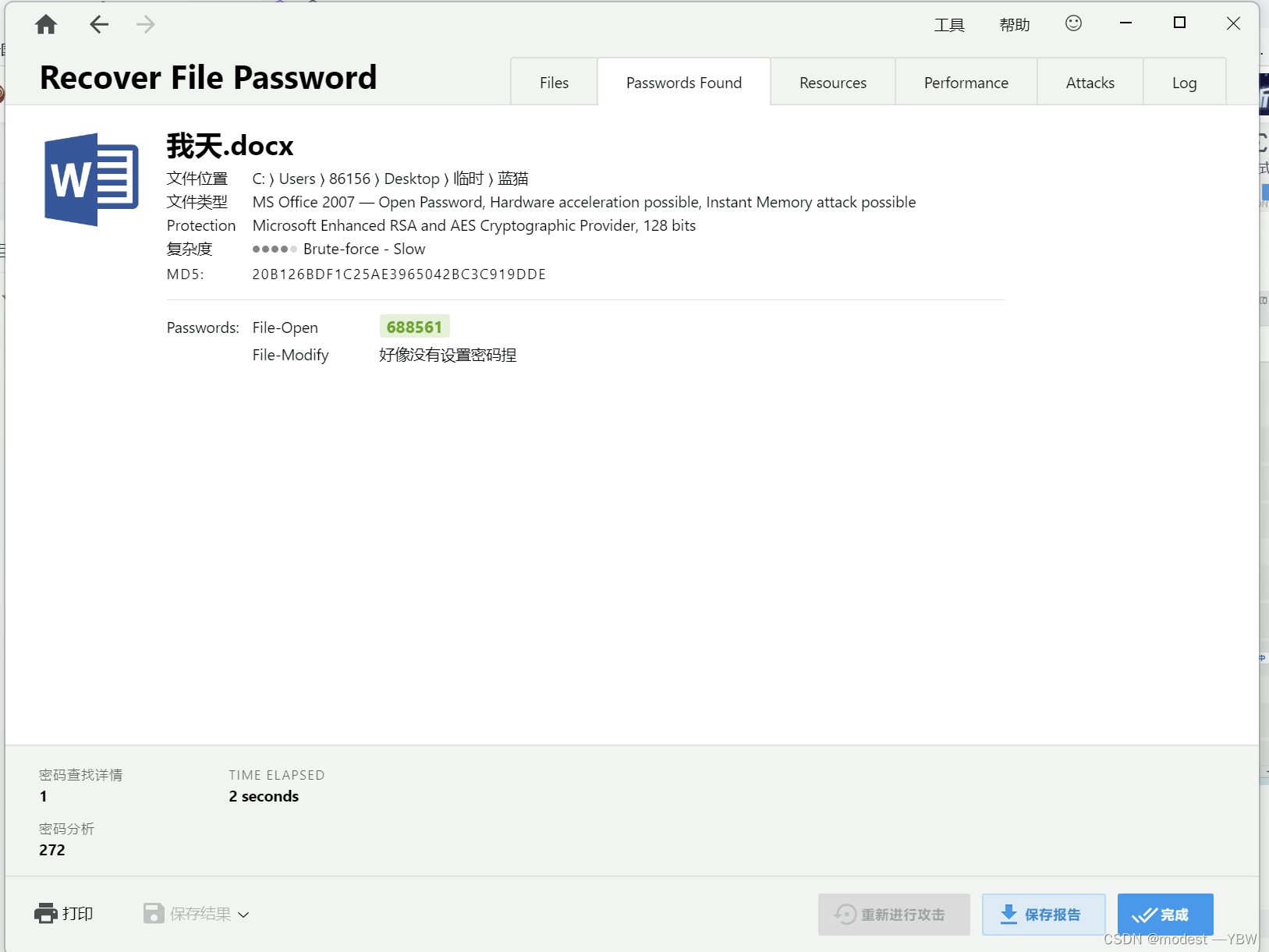

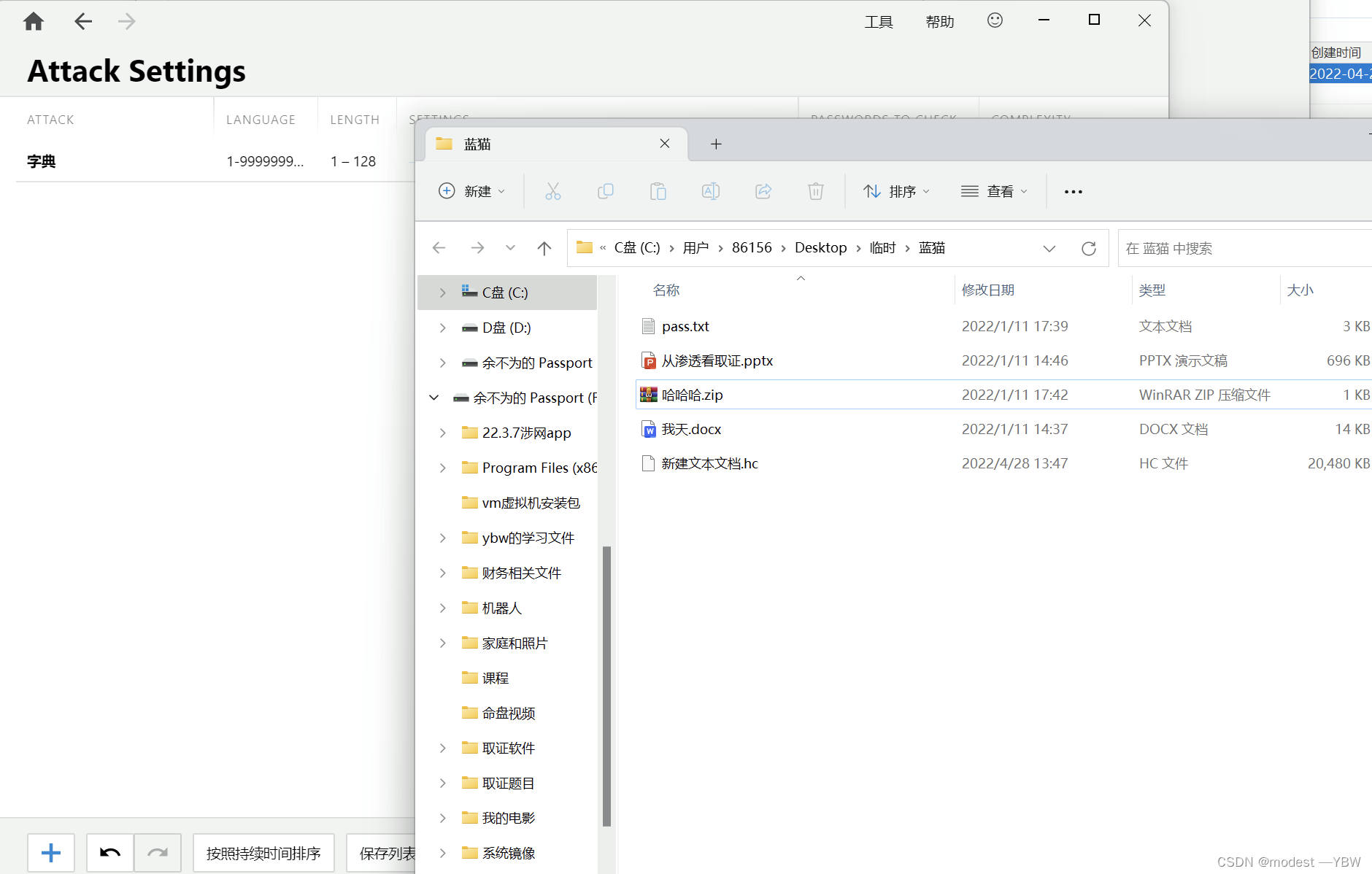

然后我们导出,3个文件都是加密,ppt和docx我们努力去进行解密,简单爆破,但是这里有字典,所以我们先试试字典,看看能不能。

287fuweiuhfiute

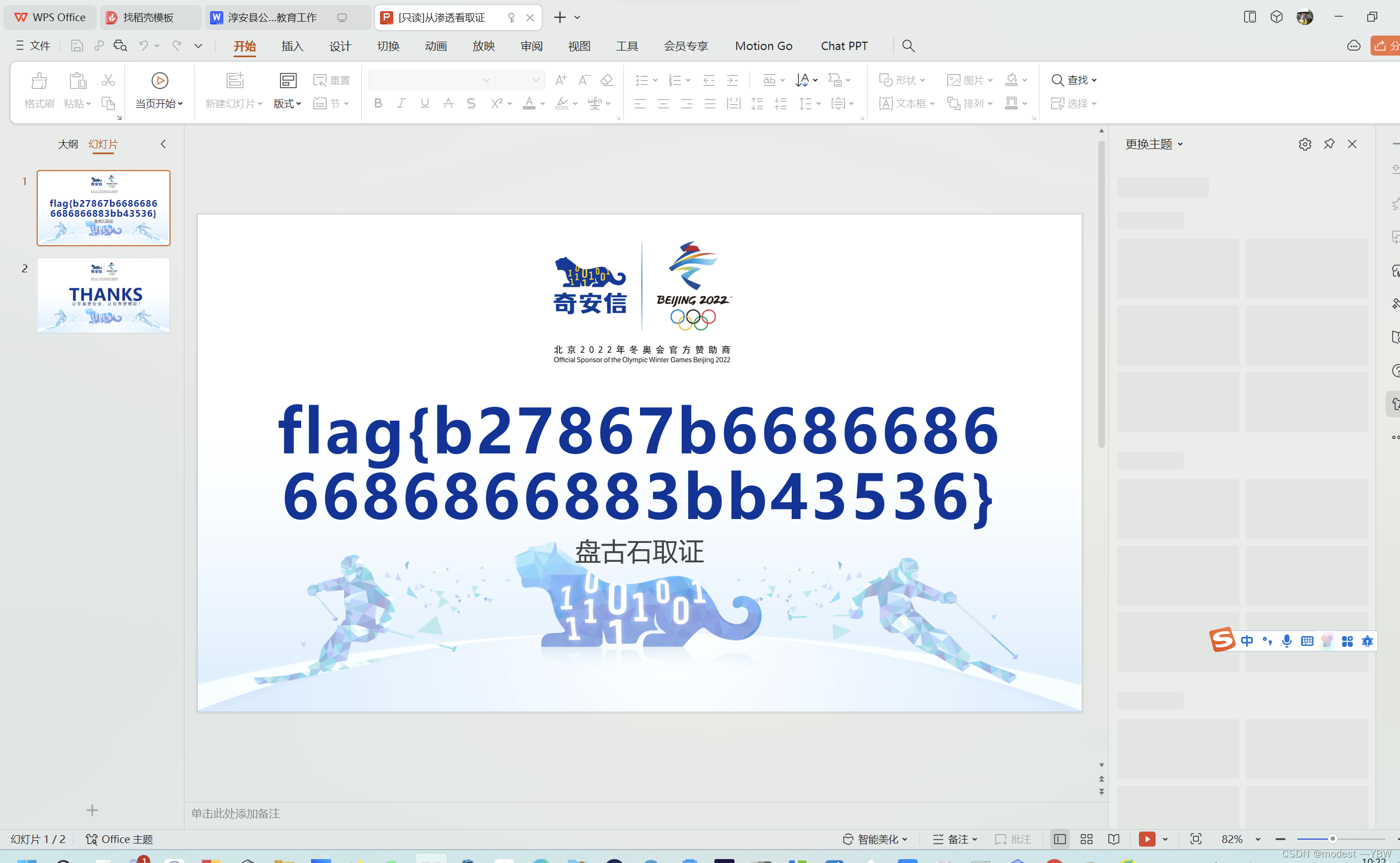

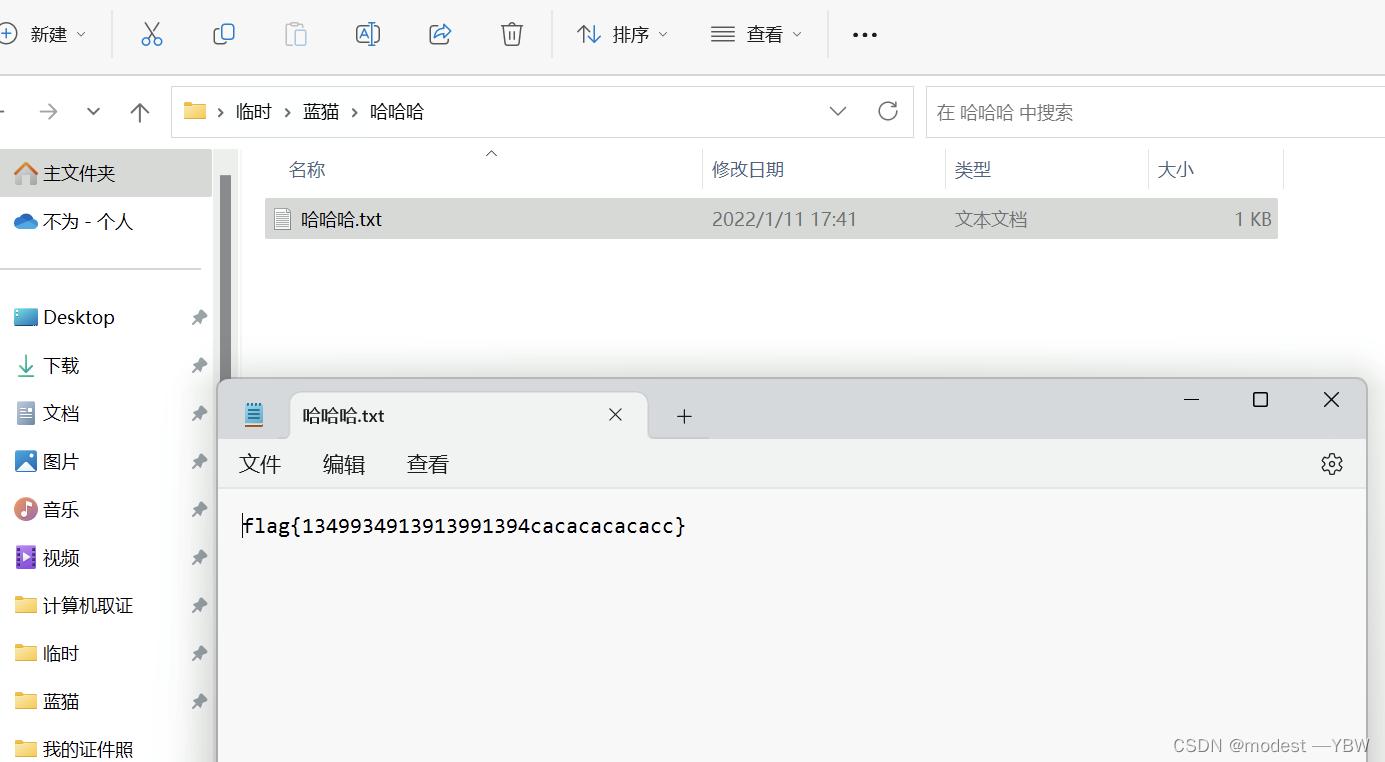

从而发现一个flag

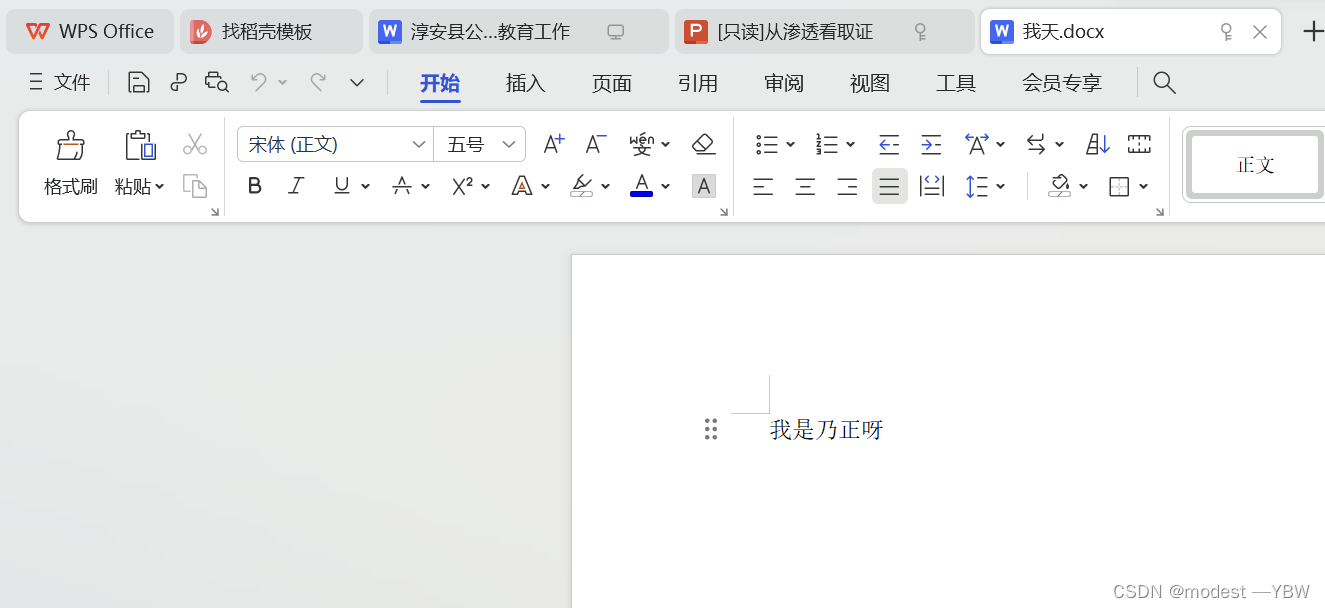

同理可得

给我们乃正哥点赞,哈哈哈

题目四:

TrueCrypt加密中存在的flag值为?(答案参考格式:flag{abcABC123}

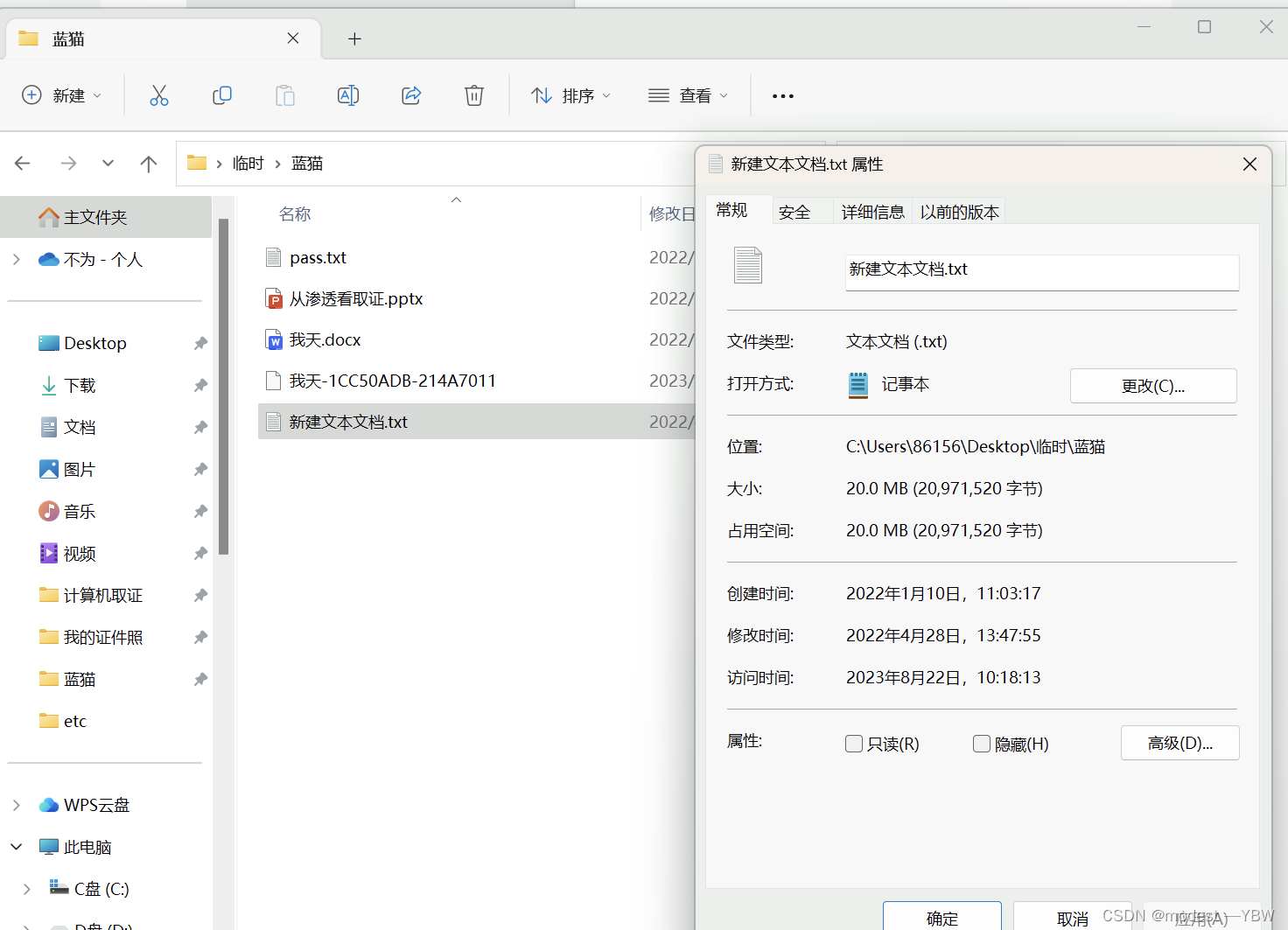

然后现在就剩下一个txt文件,我们思考一下这个txt文件,20m,我的电脑打不开,所以说这个文件我猜测就是加密文件,“TrueCrypt加密”,猜测这个文件正确的后缀应该是hc,所以我们修改一下吧这个文件再放到取证大师里(偷懒了,我也会放到挂载文件里)

但是美亚这一手操作,让我有点心寒

然后看别的大佬博客,发现是我的问题,不能怪美亚

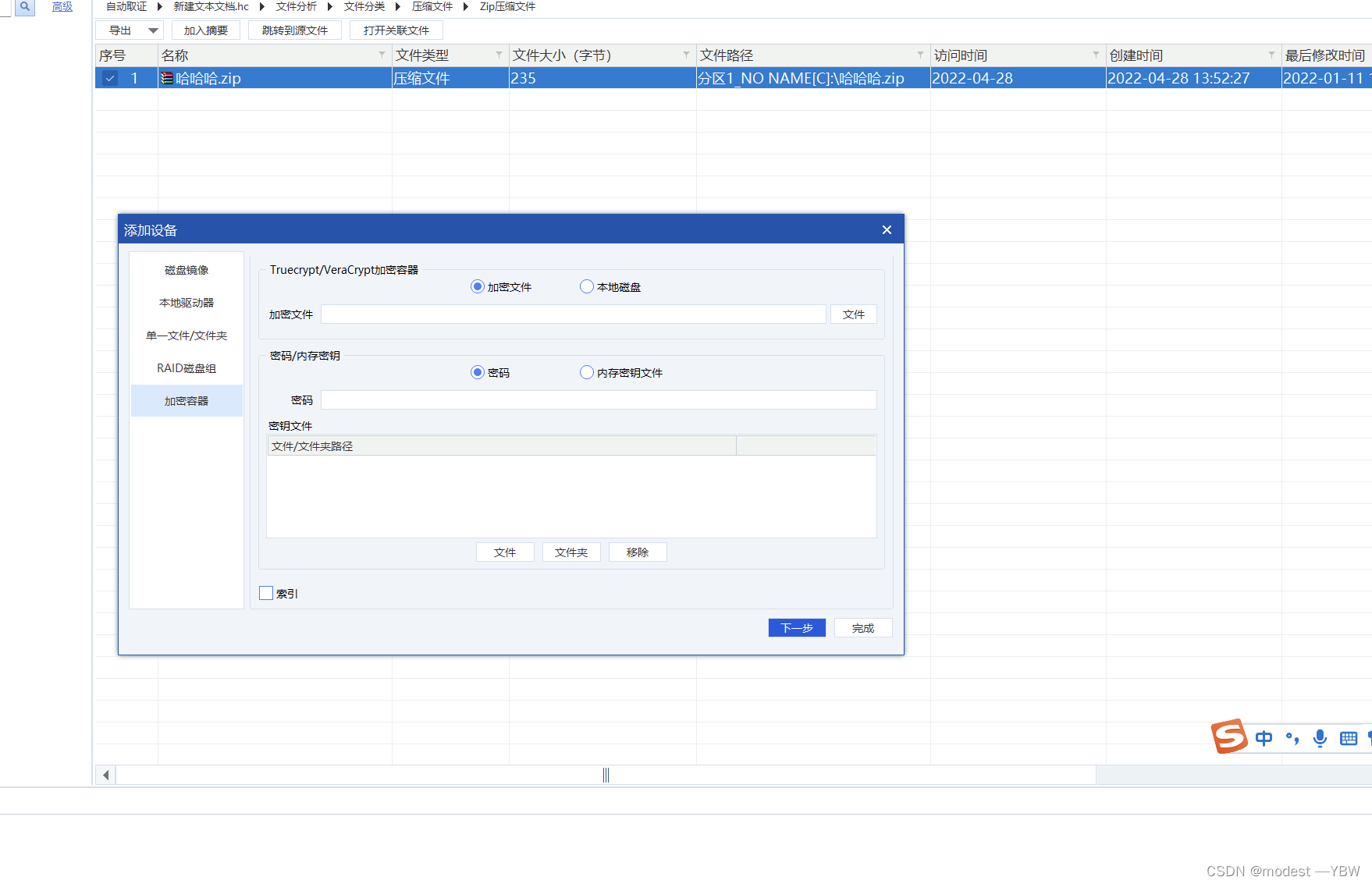

添加设备的时候,要改成加密容器

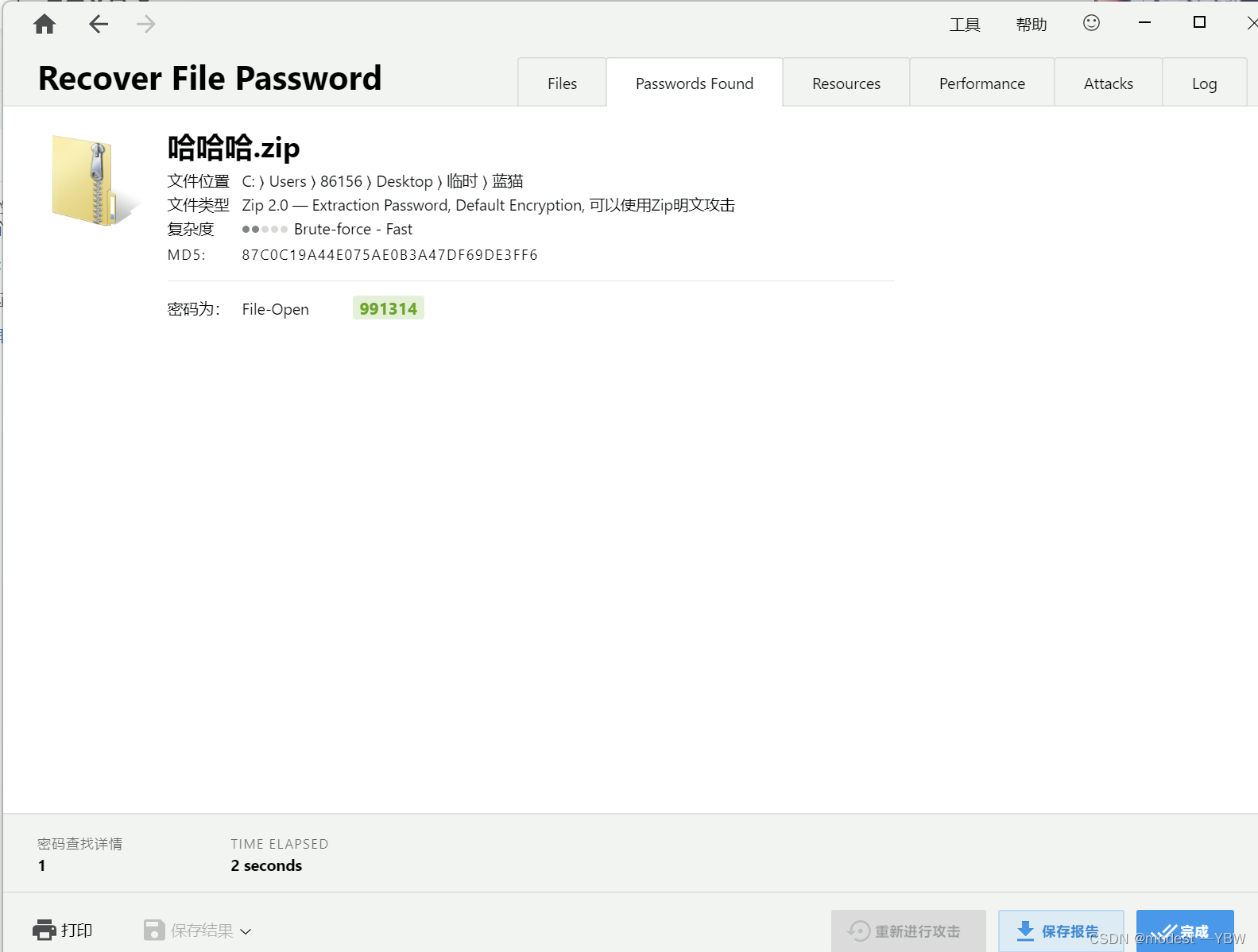

导出以后开始爆破

得到密码

得到第四题答案

三:程序分析模块:

题目如下:

题目描述:

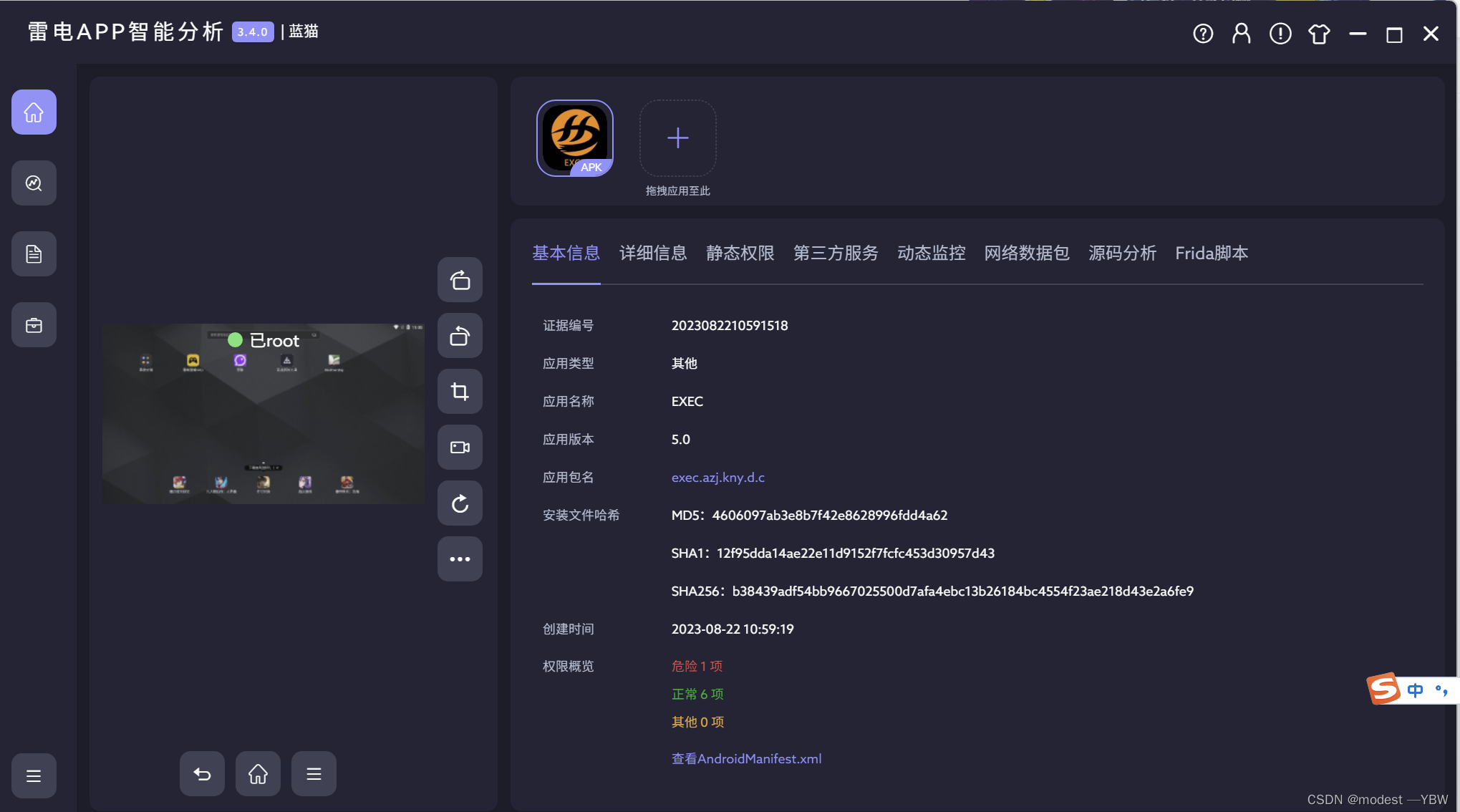

现已获取某个APP程序,请您对以下问题进行分析解答。

1.本程序包名是?(答案参考格式:abc.xx.de)

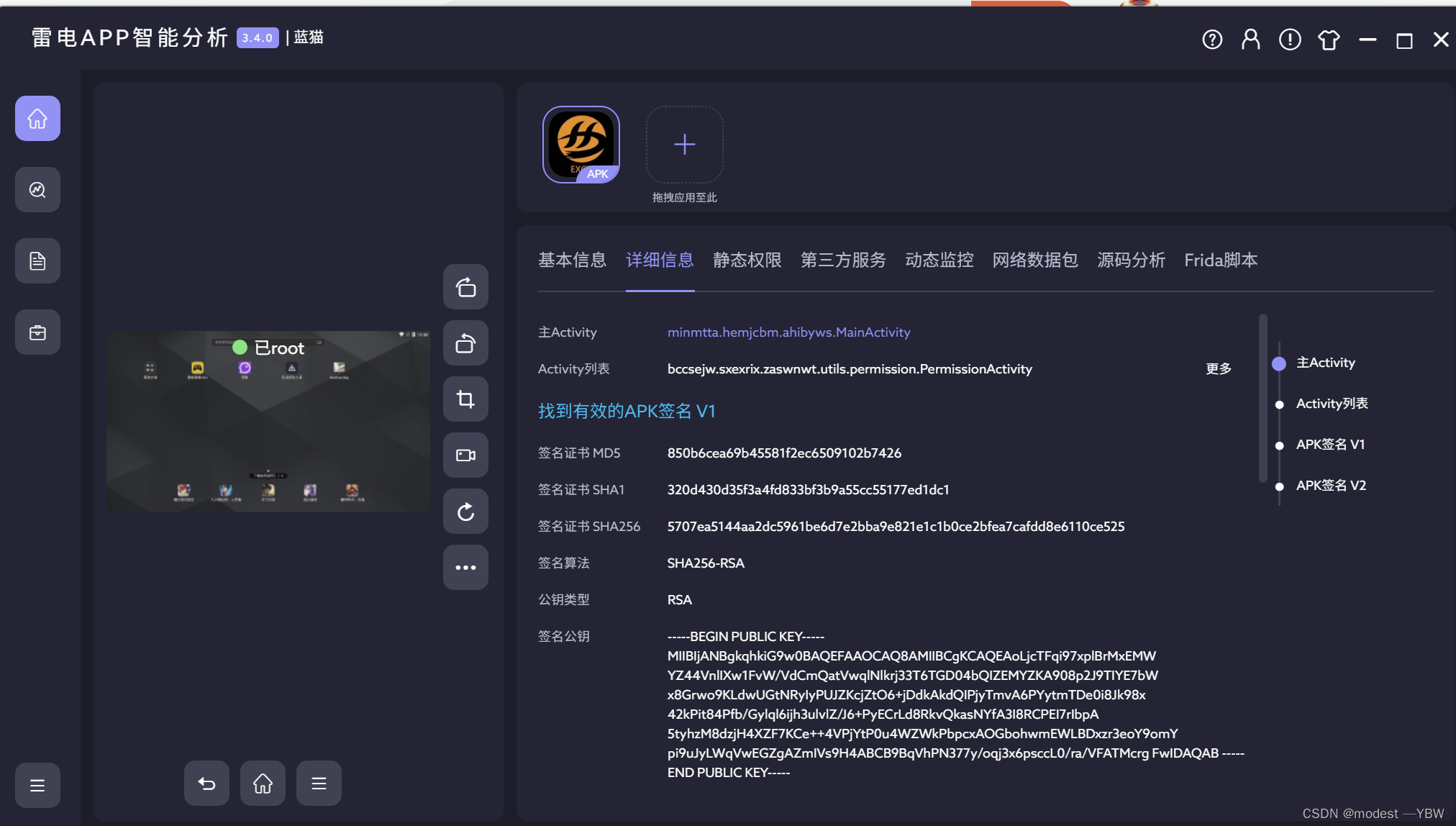

2.本程序的入口是?(答案参考格式:abc.xx.de)

程序入口就是主activity

3.本程序的服务器地址的密文是?(答案参考格式:abcABC123)

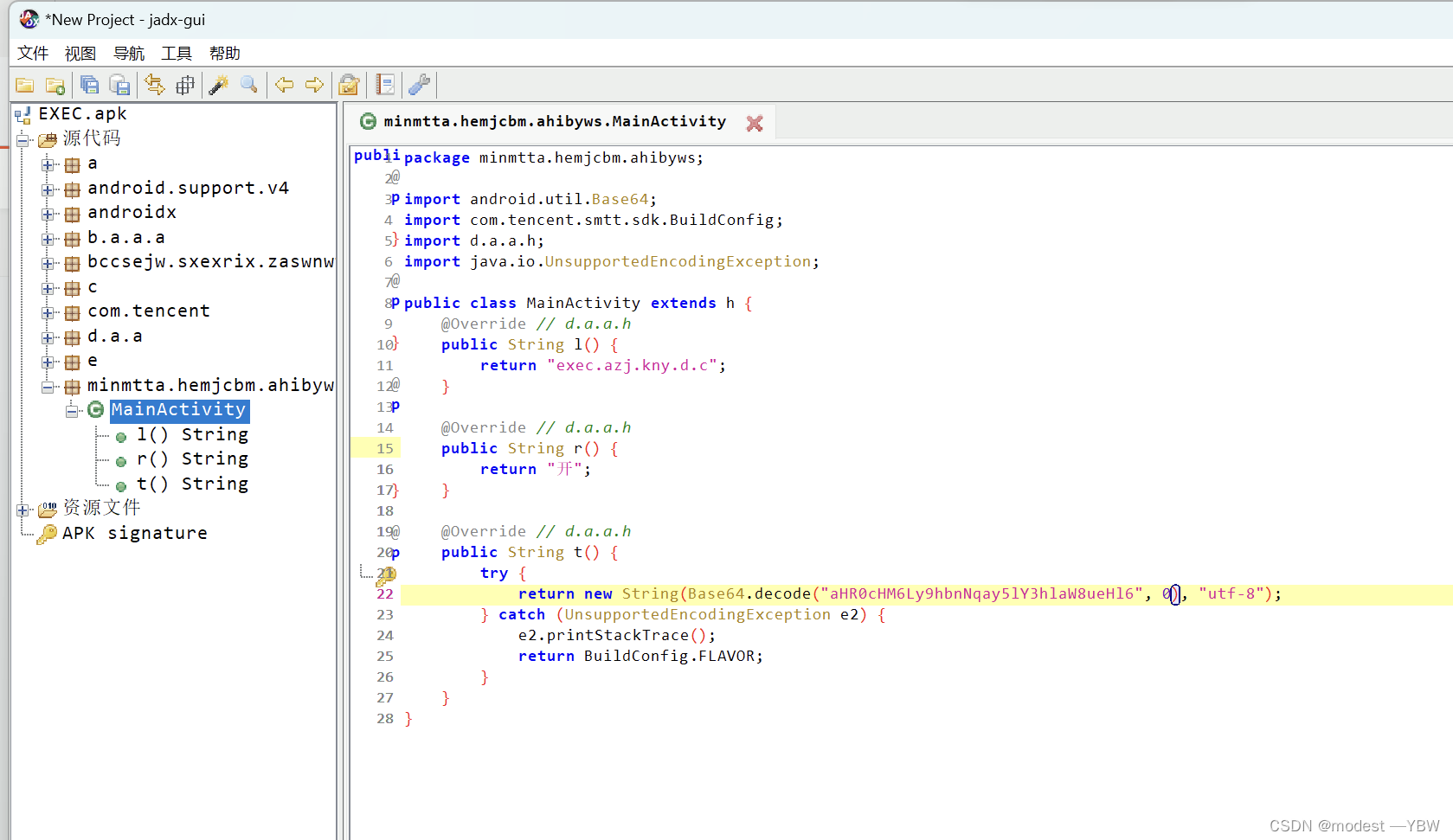

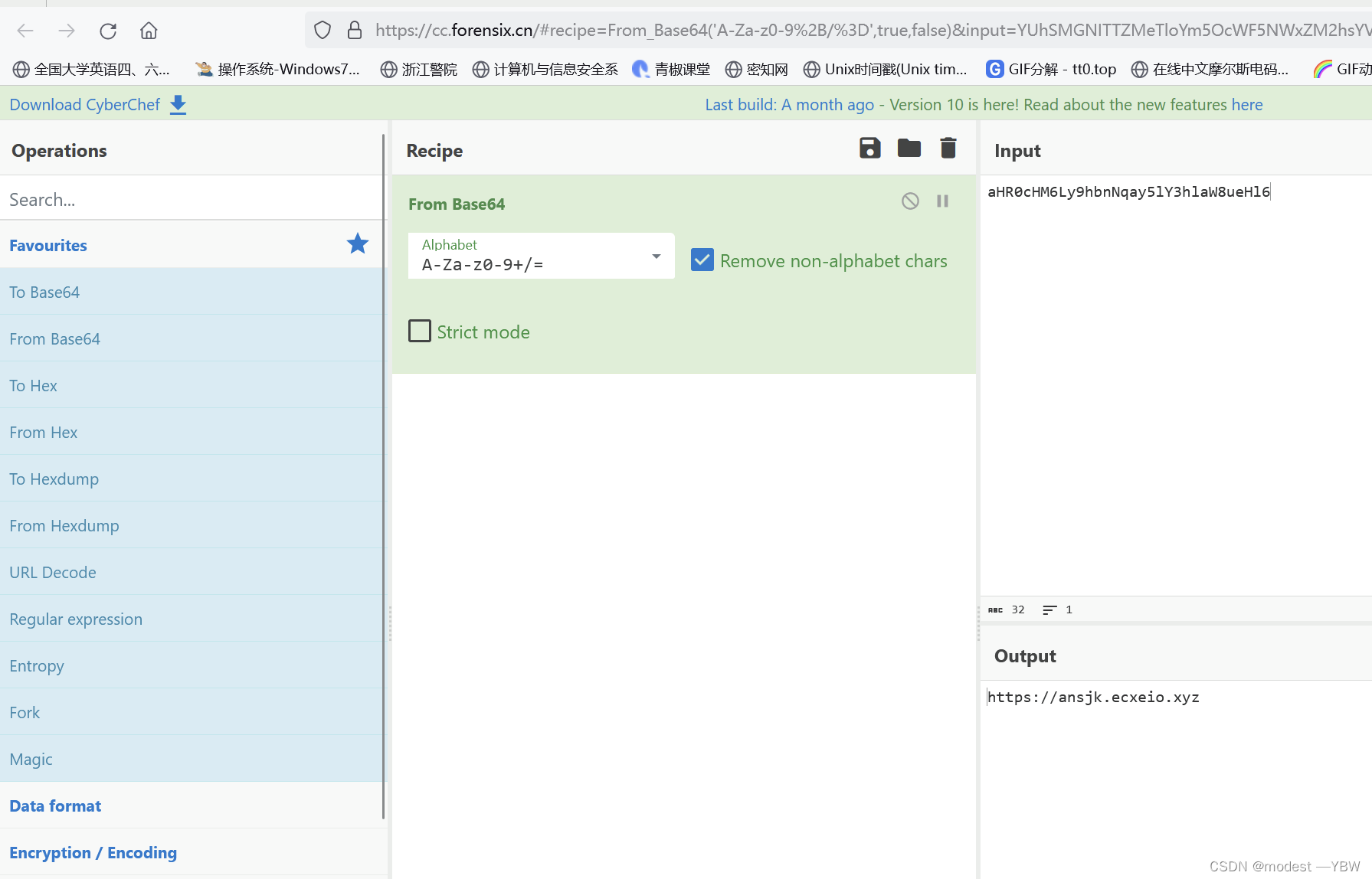

从第三题开始,就不是白痴题目,需要去jadx里面分析,打开jadx,在主程序入口看到,那个decode内容说明就是加密,然后稍微判断一下就可以得知这就是加密密文。

然后我们把密文进行一次解密

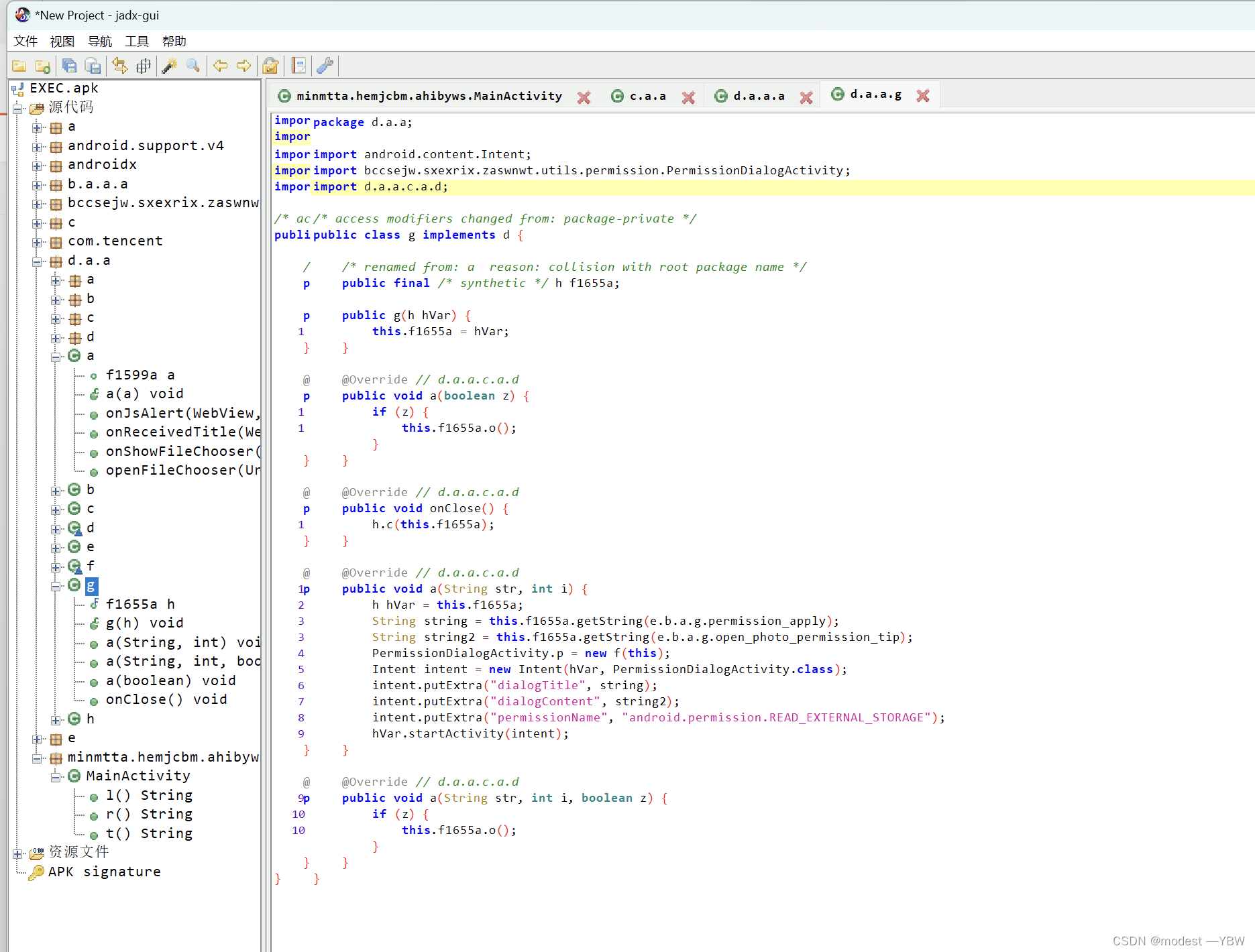

4.本程序实现安全检测的类的名称是?(答案参考格式:abcABC123)

a

直接搜索安全,双击函数名a(),显示类a

讲实话,这个题目我不会做,如果有做得出来的大佬,请教教我,谢谢。

由于在团队取证中,我不负责取证手机和exe,所以尽量辅助以软件,非常抱歉。

四:网站取证模块

据了解,某网上商城系一团伙日常资金往来用,从2022年4月1日起使用虚拟币GG币进行交易,现已获得该网站的源代码以及部分数据库备份文件,请您对以下问题进行分析解答。

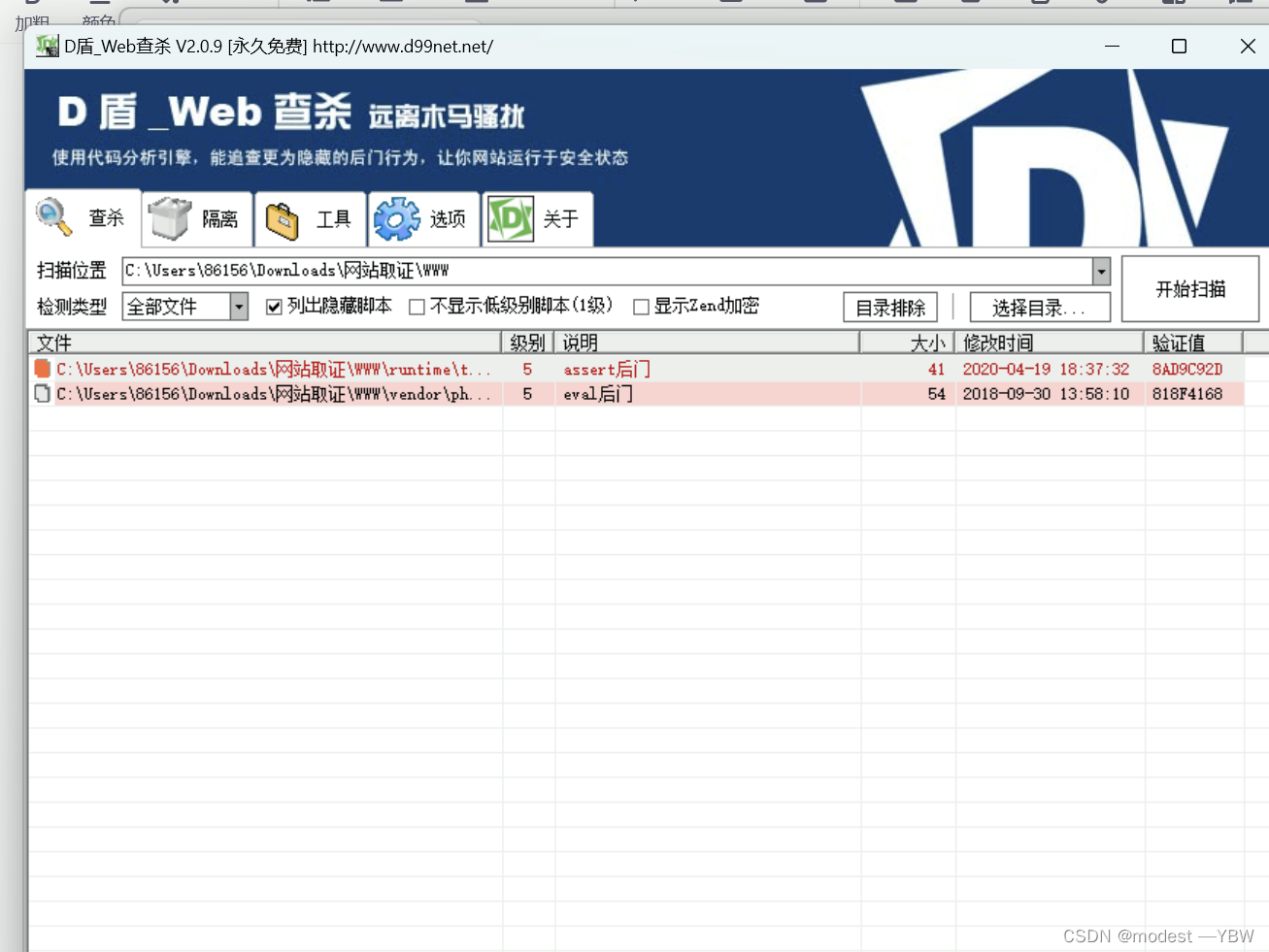

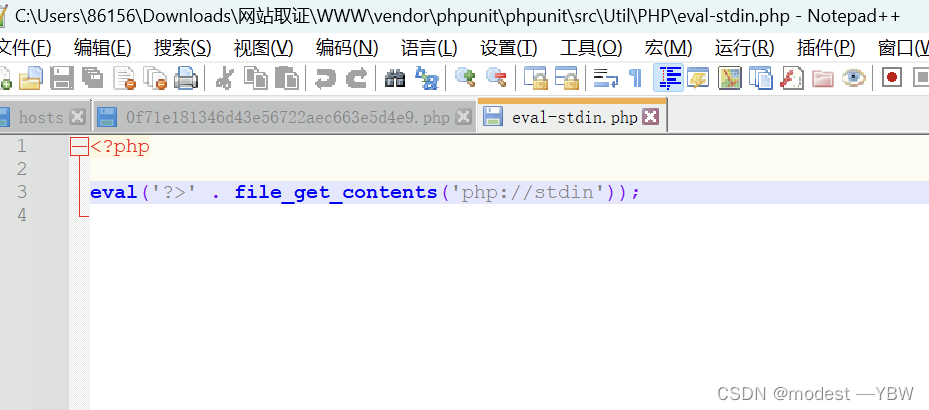

1.请从网站源码中找出木马文件,并提交木马连接的密码。(答案参考格式:abcABC123)

直接D盾网盘进行扫描、

基本上猜到这个就是后门上传的密码

两个病毒都看一下,发现这就是一个文件上传漏洞

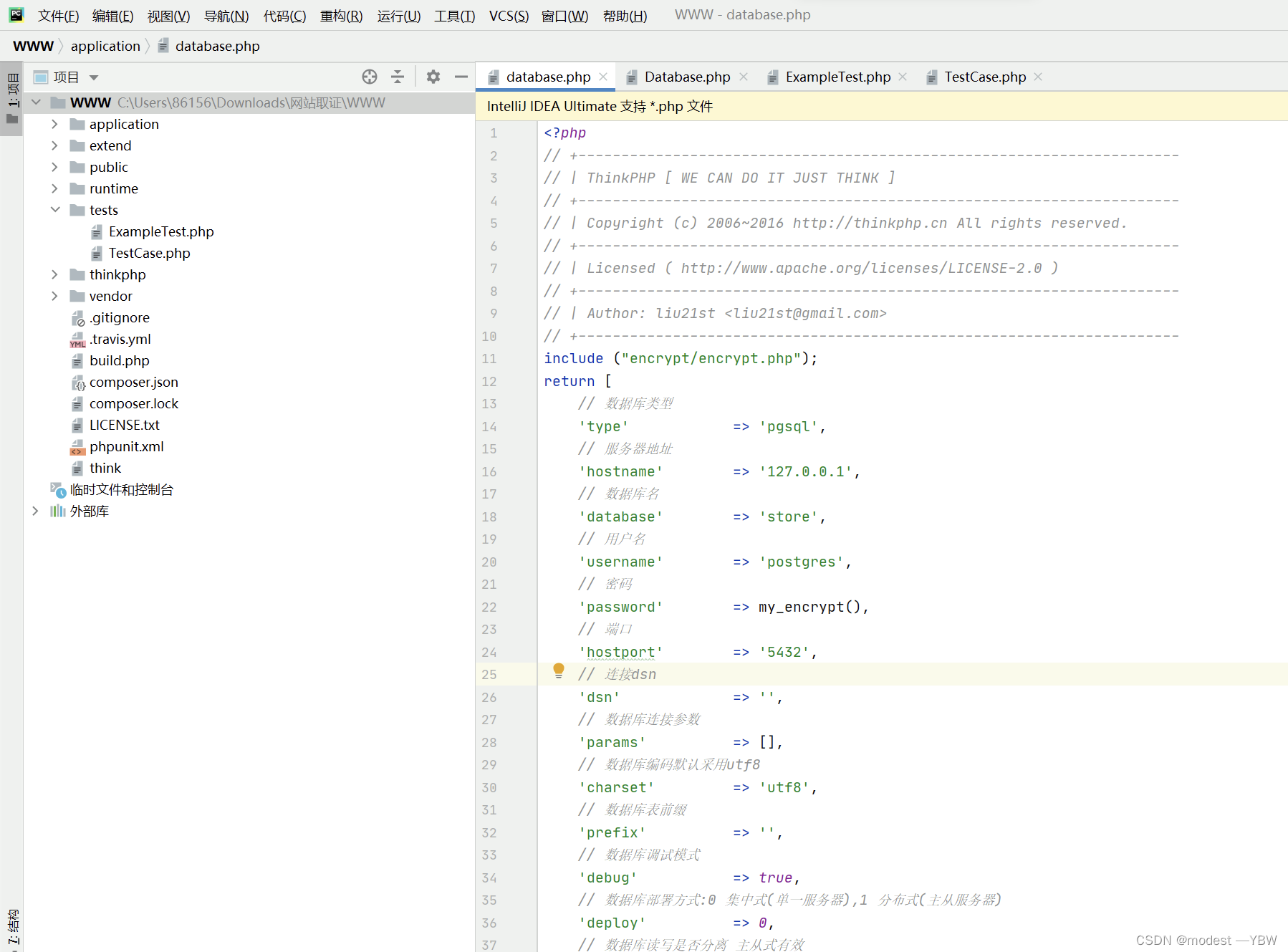

2. 请提交数据库连接明文密码。[答案格式:Abc123]

首先我们找到数据库的配置文件

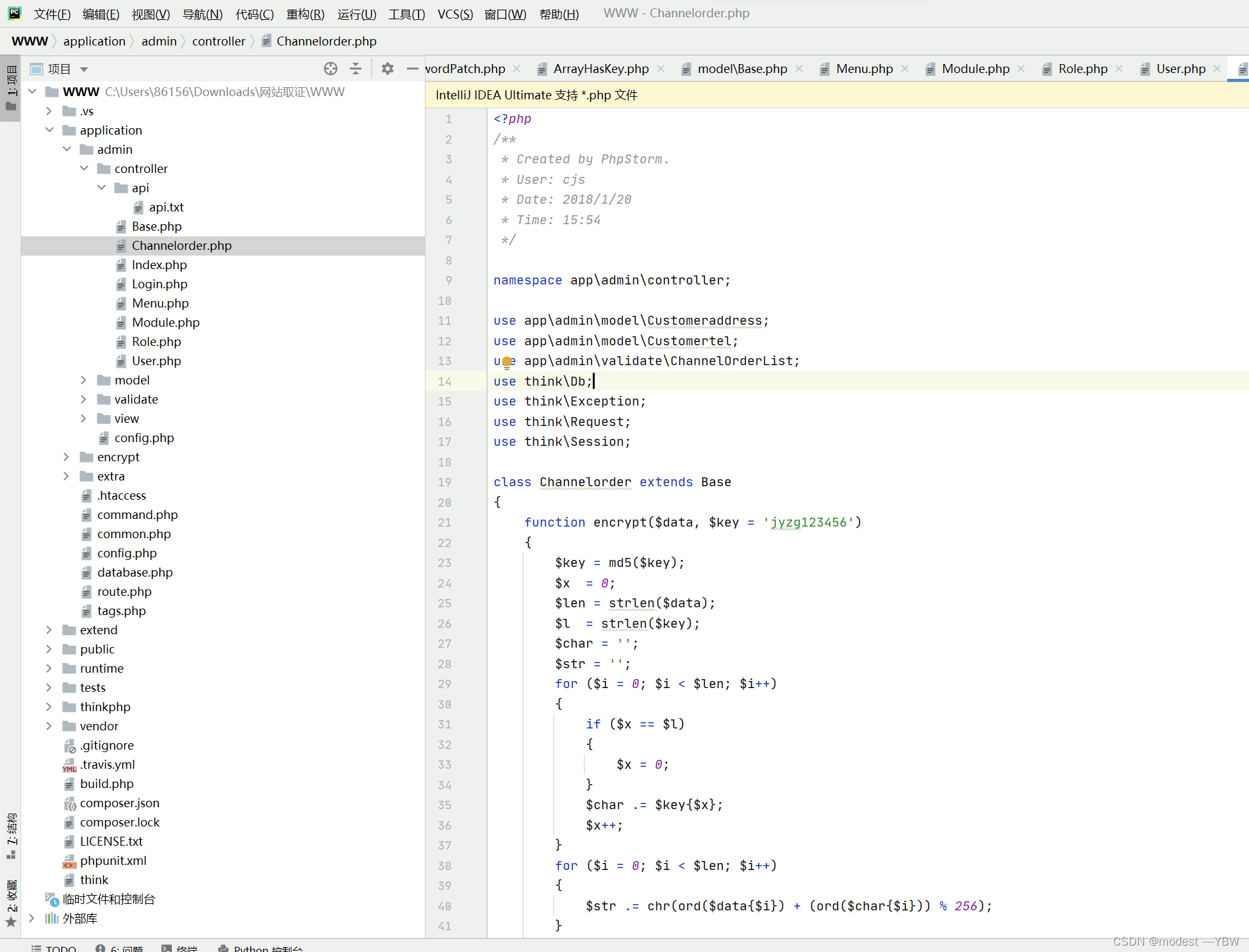

然后这里代码是已经加密函数

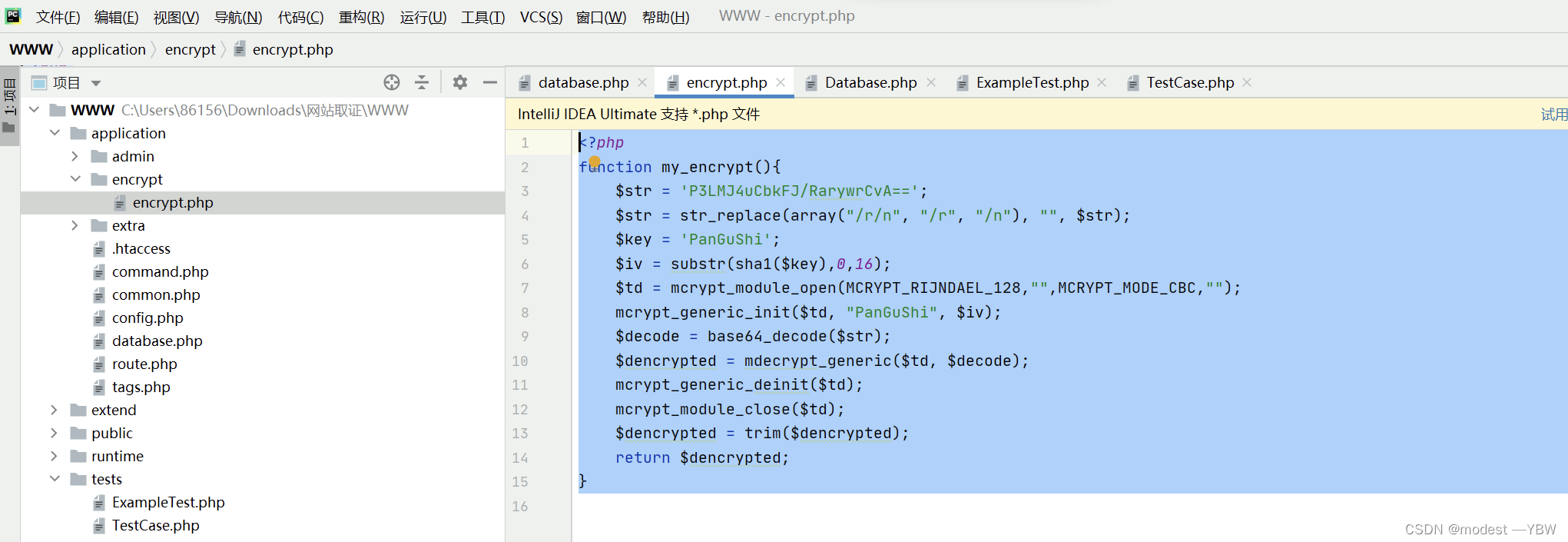

我们顺藤摸瓜找到这个函数

稍微分析一下:

<?php

function my_encrypt(){

$str = 'P3LMJ4uCbkFJ/RarywrCvA==';

$str = str_replace(array("/r/n", "/r", "/n"), "", $str);

$key = 'PanGuShi';

$iv = substr(sha1($key),0,16);

$td = mcrypt_module_open(MCRYPT_RIJNDAEL_128,"",MCRYPT_MODE_CBC,"");

mcrypt_generic_init($td, "PanGuShi", $iv);

$decode = base64_decode($str);

$dencrypted = mdecrypt_generic($td, $decode);

mcrypt_generic_deinit($td);

mcrypt_module_close($td);

$dencrypted = trim($dencrypted);

return $dencrypted;

}

在给出的代码中,定义了一个名为my_encrypt的函数,该函数用于解密通过AES算法加密的字符串。

函数流程如下:

- 定义加密后的字符串变量$str。

- 使用str_replace函数去除$str中的换行符。(可以避免格式出错)

- 定义密钥key,并使用sha1函数对其进行哈希运算并截取前16位作为初始向量key,并使用sha1函数对其进行哈希运算并截取前16位作为初始向量iv。

- 使用mcrypt_module_open函数打开MCRYPT_RIJNDAEL_128加密模块,设置加密模式为CBC。

- 使用mcrypt_generic_init函数初始化加密模块,传入初始向量$iv和密钥"PanGuShi"。

- 使用base64_decode函数对加密后的字符串$str进行解码。

- 使用mdecrypt_generic函数对解码后的字符串进行解密。

- 使用mcrypt_generic_deinit函数关闭加密模块。

- 使用mcrypt_module_close函数关闭加密模块。

- 去除解密后字符串的空格,并返回解密结果。

需要注意的是,代码中使用的mcrypt扩展库在PHP 7.1.0版本中被移除,因此建议使用其他加密库或加密函数来替代mcrypt。

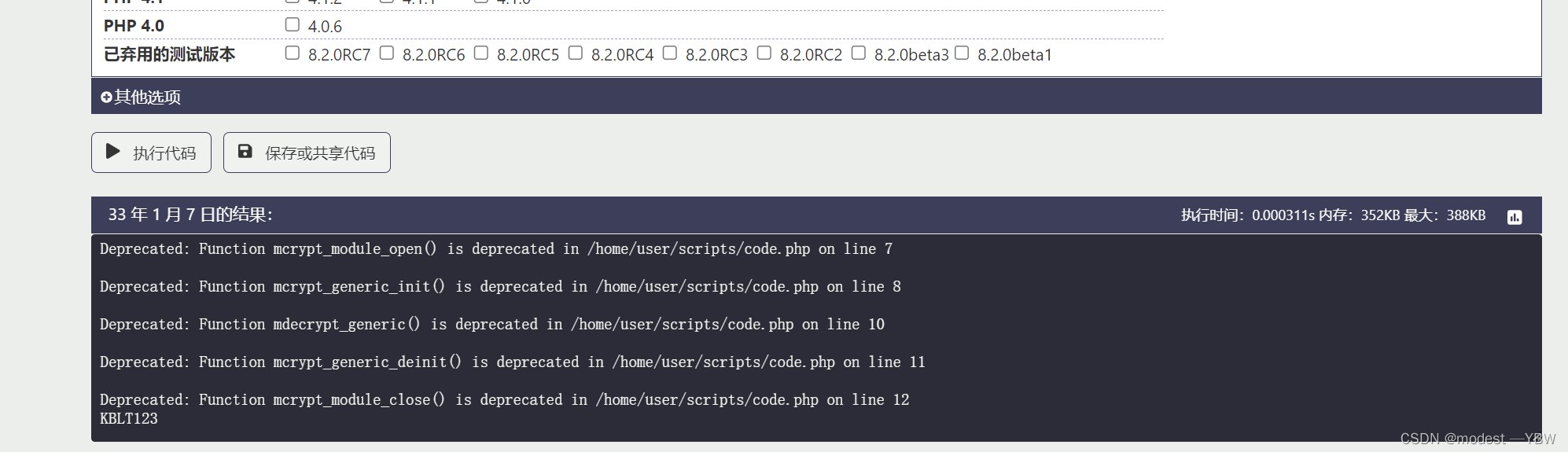

所以原始值很明显了,只需要运行代码,代码运行结果就是目标代码

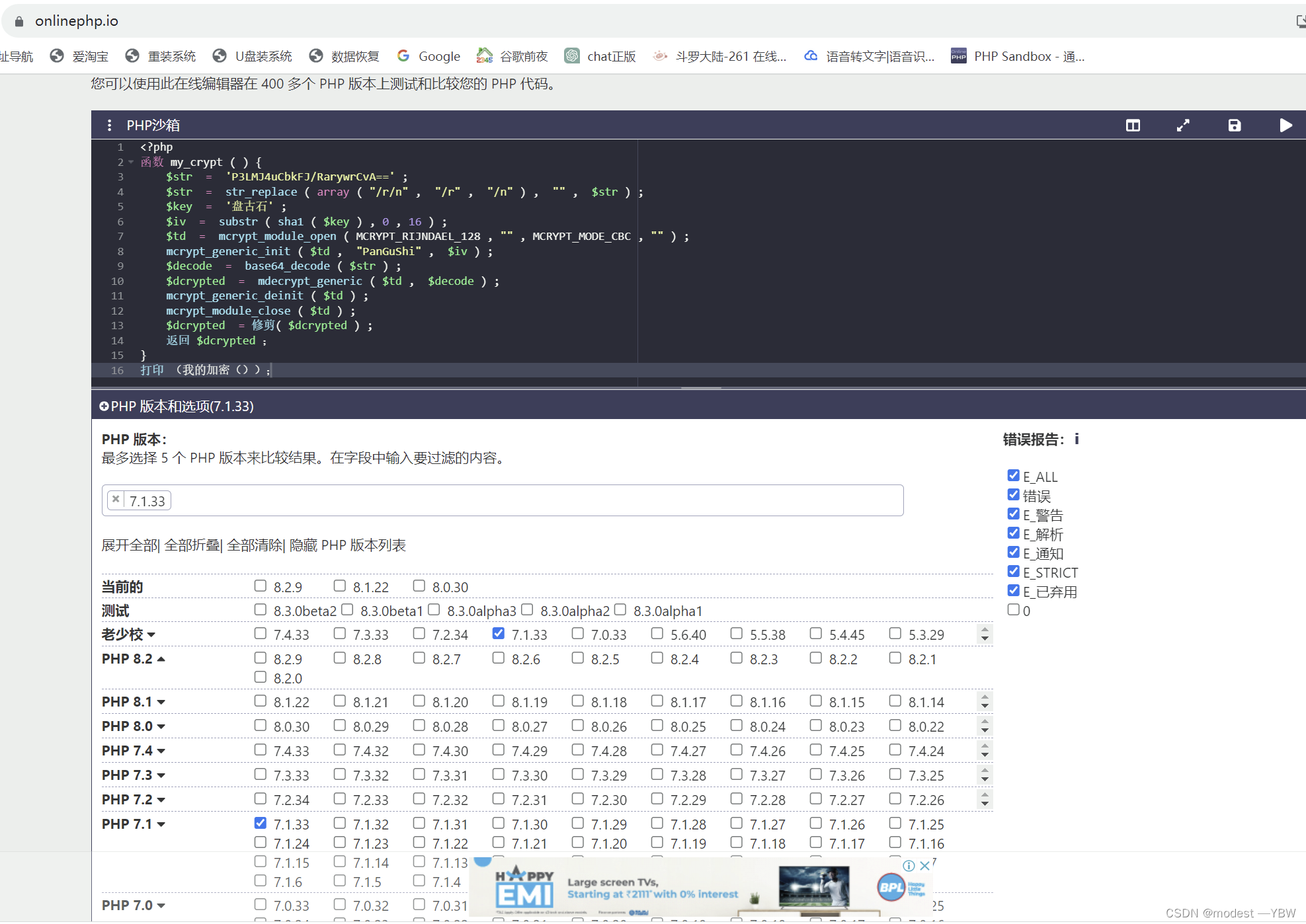

但是在在线运行上有点问题,因为现在主流都是7.4版本,无法运行这种老版本的,所以我找版本找了半天,

我直接用版本选择测试,发现确实是老版本可以跑出来

发现新版本是在报错的

最后答案是:KBLT123 这就是数据库的明文密码

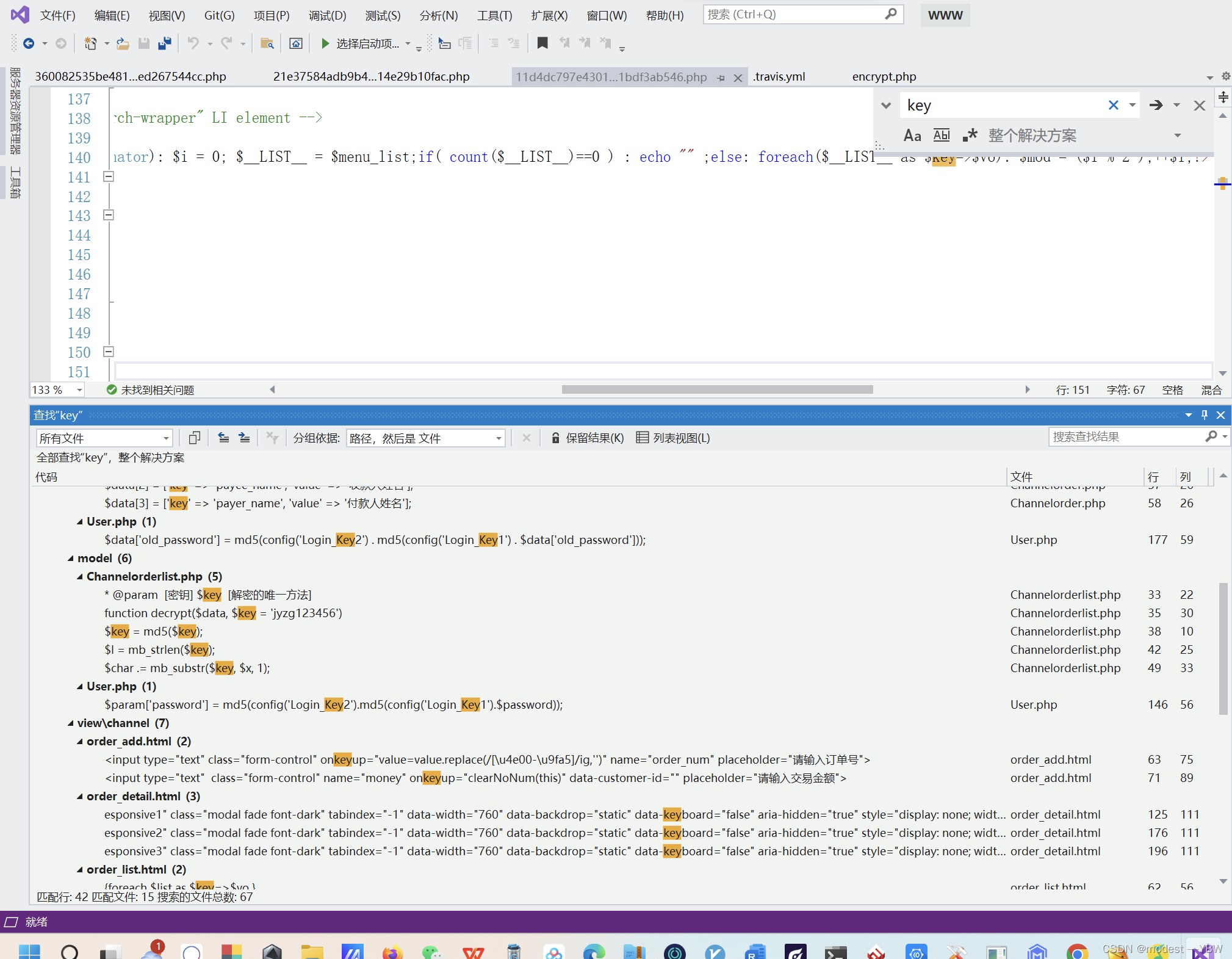

3.请提交数据库金额加密混淆使用的盐值。[答案格式:Abc123]

一开始我们会疑问为什么在这个文件夹里面找,我也不知道怎么回答,我尝试过搜索key

我觉得较好的解决办法是找key

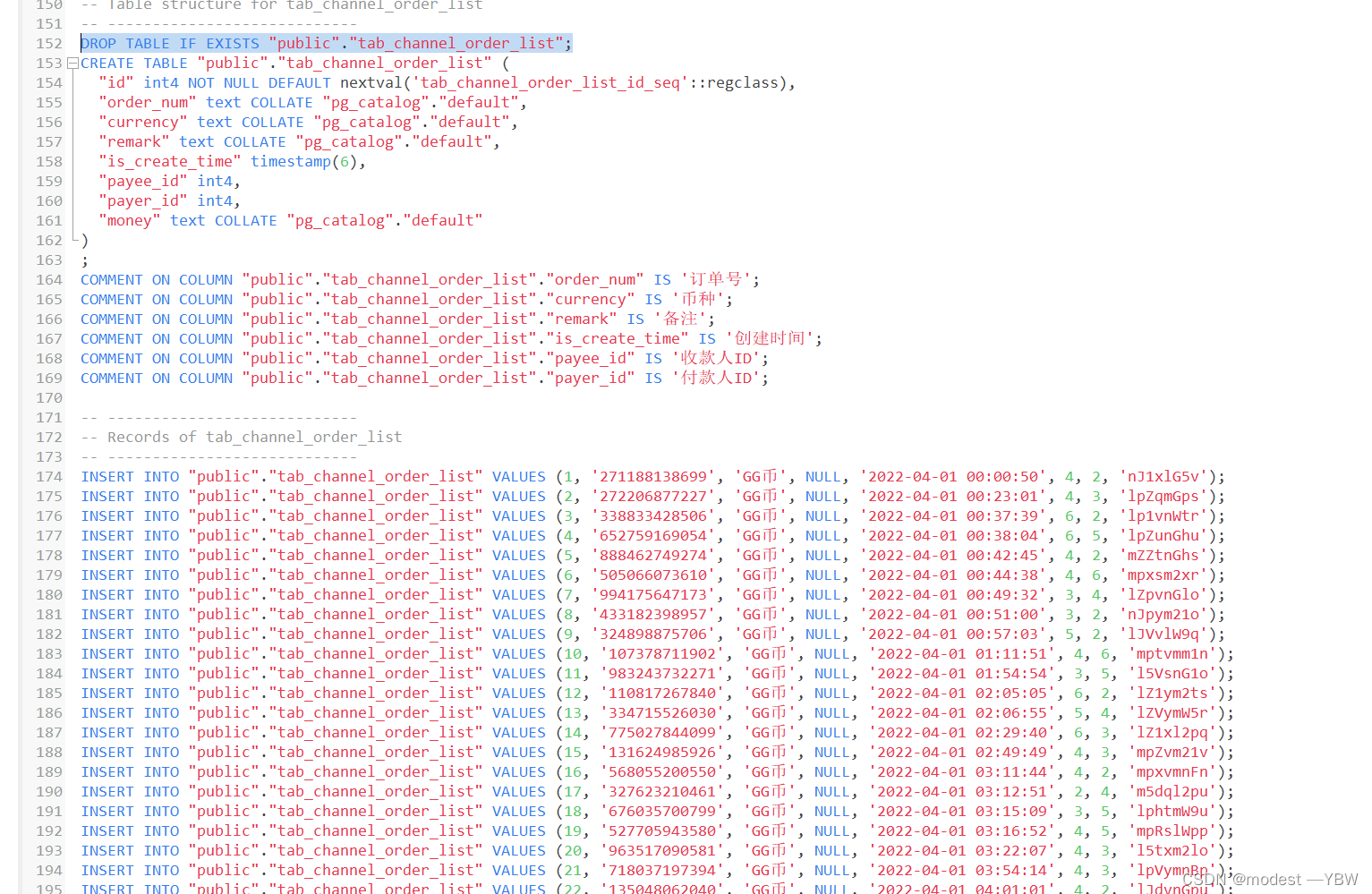

4.请计算张宝2022-04-02 00:00:00-2022-04-18 23:59:59累计转账给王子豪多少RMB?[答案格式:123.66

很明显,这个考数据库的查询

,在这个数据库里面我们找到了众多狗狗币的交易记录 ,但是没有人民币的交易记录,所以我们要去找人民币,起那么有一个提示文件,我们就去看回想这个文件,然后意识到这题超出了我的能力范围,我知道原理,是狗狗币乘以汇率然后换成人民币计算

讲实话,我不会做,我引用一下大佬的做法蓝帽杯2022初赛电子取证_vlan103的博客-CSDN博客

数据全在bak.sql中

当天的汇率

交易记录

人员名单

加密函数

将北京时间2022-04-02 00:00:00-2022-04-18 23:59:59张宝向王子豪支付的GG币的金额解密后乘于当天汇率后相加得到最终答案

15758353.76

不得不说,大佬是真的大佬,我编程能力不足,这题解不出来。

总体题目做完,觉得初赛的取证还是简单的,需要细心一点,也没有什么特别难点,除了最后一题来一个大综合,其他难度都可以接受。

我把这里做一个集合,希望与各位共勉进步,资源请大家私信我,我会把整理好的分享给大家

这篇博客分享了第六届“蓝帽杯”电子取证初赛的四个模块——手机、电脑、程序分析和网站取证的题目及解析。资源包括全题目的详细描述和解题思路,适合训练和复习电子取证技能。

这篇博客分享了第六届“蓝帽杯”电子取证初赛的四个模块——手机、电脑、程序分析和网站取证的题目及解析。资源包括全题目的详细描述和解题思路,适合训练和复习电子取证技能。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?