本笔记是针对ximo早期发的脱壳基础视频教程,整理的笔记。本笔记用到的工具下载地址:

http://download.csdn.net/detail/obuyiseng/9466056

EXE32PACK

1.ESP定律

1、将程序加载到OD中,发现有大段的加密指令,我们先单步走,到达关键指令,push ebp

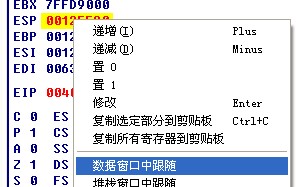

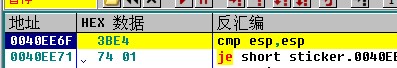

2、单步运行到cmp eax,eax处,在寄存器窗口的esp处,右键在数据窗口跟随,并在数据窗口中进行设置硬件断点。

3、按运行,并删除硬件断点

4、然后单步,就会到达OEP

2.下断:BP IsDebuggerPresent

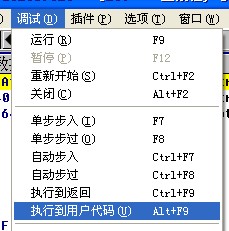

1、加载程序后,下载断点 BP IsDebuggerPresent ,然后回车,shift+f9运行,然后取消断点,

2、

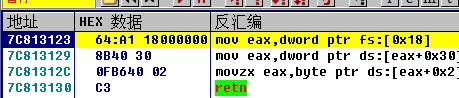

并按shift+f9 返回到用户代码

3、单步执行

计算ss+edi

转到OEP!

5853

5853

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?