Shiro

Shiro

为什么要用shiro

1.项目中的密码不能明文存储

2.任何访客,登录与不登录访问的功能不同

3.项目中的功能不是所有的用户都能操作

项目当项目某些功能被使用,需要进行安全校验,保证整个系统的秩序

1.1 Shiro是什么

- Apache Shiro是Java的一个安全权限框架

shiro可以轻松的完成:身份认证、授权、加密、会话管理等功能 - Shiro可以非常容易开发出足够好的应用,其不仅用在JavaSE环境,也可以用在JavaEE环境。

功能强大且易用,可以轻松地保护任何应用程序(从最小的移动应用程序到最大的Web和企业应用程序) - 方便与Web集成和搭建缓存

- 下载:http://shiro.apache.org/

Shiro架构

1.工作流程

shiro运行流程中,三个核心组件

Subject、SecurityManager、Realm

- Subject

安全校验中,Subject代表了当前用户,应用代码直接交互的对象是Subject,只要得到Subject对象就能完成绝大多数的shiro操作。Subject会将所有的交互都会委托SecurityManager。 - SecurityManager

安全管理器;即所有与安全有关的操作都会与SecurityManager交互,且管理着所有Subject;它是核心,它负责Shrio的其他组件进行交互,它相当于SpringMVC中DispatcherServlet的角色 - Realm

Shiro从Realm获取安全数据(用户、角色、权限),就是说SecurityManager要验证用户身份,那么需要从Realm获取相应的信息进行处理,可以把Realm当做DAO

2.RBAC模型

Role Base Access Controll基于角色的访问控制

shiro采用的安全管理模型

模型中3个主体,用户、角色、权限

则权限访问控制,做的事是:

1.身份验证:判断是否为合法用户

2.权限校验:用户要做某件事或使用某些资源,必须要拥有某角色,或必须拥有某权限

3.架构

HelloWorld

1.pom.xml

<!-- shiro-->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.5.3</version>

</dependency>

<!-- 日志-->

<dependency>

<groupId>org.slf4j</groupId>

<artifactId>slf4j-api</artifactId>

<version>1.7.21</version>

</dependency>

<dependency>

<groupId>org.slf4j</groupId>

<artifactId>slf4j-log4j12</artifactId>

<version>1.7.21</version>

</dependency>

<dependency>

<groupId>log4j</groupId>

<artifactId>log4j</artifactId>

<version>1.2.17</version>

</dependency>

<dependency>

<groupId>commons-logging</groupId>

<artifactId>commons-logging</artifactId>

<version>1.2</version>

</dependency>

</dependencies>

2.配置

创建一个shiro.ini文件

[users]

zhangsan=123,admin

lisi=456,manager,seller

wangwu=789,clerk

[roles]

#所有权限用 * 代表

admin=*

clerk=user:query,user:detail:query

manager=user:*

身份认证:subject.login(token)

是否认证身份判断:subject.isAuthenticated()

角色校验:subject.hasRole(String:role);subject.hasRoles(List:roles)

权限校验:subject.isPermitted(String:perm);subject.isPermittedAll(List:perms)

3.代码

public class TestShiro {

public static void main(String[] args) {

//通过ini配置,创建SecurityManager

Factory<SecurityManager> factory = new IniSecurityManagerFactory("classpath:shiro.ini");

SecurityManager securityManager=factory.getInstance();

//SecurityManager托管到SecurityUtils工具类

SecurityUtils.setSecurityManager(securityManager);

//获取subject

Subject currentUser = SecurityUtils.getSubject();

//身份认证

if (!currentUser.isAuthenticated()){//判断是否已登录

//没有登录,则封装一个token,包含用户名和密码

UsernamePasswordToken token = new UsernamePasswordToken("zhangsan", "123");

try {

currentUser.login(token);

System.out.println("登录成功!!");

}catch (UnknownAccountException uae){

System.out.println("用户不存在");

}catch (IncorrectCredentialsException ice){

System.out.println("密码错误");

}catch (LockedAccountException lae){

System.out.println("账户冻结");

}

catch (AuthenticationException e) {

e.printStackTrace();

}

}

//角色校验

boolean isAdmin = currentUser.hasRole("admin");

System.out.println(isAdmin);

//权限校验

boolean isPermitted = currentUser.isPermitted("a:b");

System.out.println(isPermitted);

//退出登录

currentUser.logout();

Object principal = currentUser.getPrincipal();

System.out.println(principal);

}

}

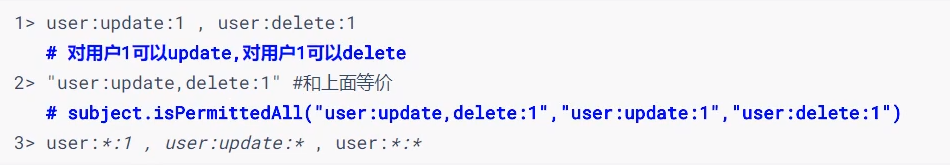

4.权限规则

最常用的权限标识:【资源:操作】

实力级权限标识:【资源:操作:实例】,粒度化到某个资源实例

与Web集成

与web项目集成后,shiro的工作模式如下:

shiro会拦截所有的请求,对于请求做访问控制

1.pom.xml

<dependencies>

<dependency>

<groupId>junit</groupId>

<artifactId>junit</artifactId>

<version>4.11</version>

<scope>test</scope>

</dependency>

<!--Servlet-->

<dependency>

<groupId>javax.servlet.jsp</groupId>

<artifactId>jsp-api</artifactId>

<version>2.1</version>

<scope>provided</scope>

</dependency>

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>jstl</artifactId>

<version>1.2</version>

</dependency>

<dependency>

<groupId>javax.servlet</groupId>

<artifactId>javax.servlet-api</artifactId>

<version>4.0.1</version>

</dependency>

<!--SpringMVC-->

<dependency>

<groupId>org.springframework</groupId>

<artifactId>spring-webmvc</artifactId>

<version>5.2.10.RELEASE</version>

</dependency>

<!-- shiro-->

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-core</artifactId>

<version>1.5.3</version>

</dependency>

<dependency>

<groupId>org.apache.shiro</groupId>

<artifactId>shiro-web</artifactId>

<version>1.5.3</version>

</dependency>

<!-- 日志-->

<dependency>

<groupId>org.slf4j</groupId>

<artifactId>slf4j-api</artifactId>

<version>1.7.21</version>

</dependency>

<dependency>

<groupId>org.slf4j</groupId>

<artifactId>slf4j-log4j12</artifactId>

<version>1.7.21</version>

</dependency>

<dependency>

<groupId>log4j</groupId>

<artifactId>log4j</artifactId>

<version>1.2.17</version>

</dependency>

<dependency>

<groupId>commons-logging</groupId>

<artifactId>commons-logging</artifactId>

<version>1.2</version>

</dependency>

<!--lombok-->

<dependency>

<groupId>org.projectlombok</groupId>

<artifactId>lombok</artifactId>

<version>1.18.12</version>

<scope>provided</scope>

</dependency>

</dependencies>

2.代码 servlet

@Controller

@RequestMapping("/user")

public class UserController {

@GetMapping("/login")

public String login(){

System.out.println("访问登录页面");

return "login";

}

@PostMapping("/login")

public String loginLogic(User user){

System.out.println("login logic");

//获取subject 调用login

Subject subject = SecurityUtils.getSubject();

//创建用于登录的令牌

UsernamePasswordToken token = new UsernamePasswordToken(user.getUsername(), user.getPassword());

//登录失败会抛出异常,由异常解析器处理

subject.login(token);

return "index";//登陆成功,跳转首页

}

}

3.配置

3.1 web.xml

<?xml version="1.0" encoding="UTF-8"?>

<web-app xmlns="http://xmlns.jcp.org/xml/ns/javaee"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://xmlns.jcp.org/xml/ns/javaee

http://xmlns.jcp.org/xml/ns/javaee/web-app_3_1.xsd"

version="3.1">

<display-name>Archetype Created Web Application</display-name>

<servlet>

<servlet-name>mvc</servlet-name>

<servlet-class>org.springframework.web.servlet.DispatcherServlet</servlet-class>

<init-param>

<param-name>contextConfigLocation</param-name>

<param-value>classpath:mvc.xml</param-value>

</init-param>

<load-on-startup>2</load-on-startup>

</servlet>

<servlet-mapping>

<servlet-name>mvc</servlet-name>

<url-pattern>/</url-pattern>

</servlet-mapping>

<!--

1.项目的最外层构建访问控制层

2.在启动时,初始化shiro环境

-->

<filter>

<filter-name>shiroFilter</filter-name>

<filter-class>org.apache.shiro.web.servlet.ShiroFilter</filter-class>

</filter>

<filter-mapping>

<filter-name>shiroFilter</filter-name>

<url-pattern>/*</url-pattern>

</filter-mapping>

<!--项目启动加载web-info或classpath:下的shiro.ini,并构建WebSecurityManager。构建所有配置中的使用的过滤链(anon,authc等)ShiroFilter会获取该过滤链-->

<listener>

<listener-class>org.apache.shiro.web.env.EnvironmentLoaderListener</listener-class>

</listener>

<!--自定义ini文件名称和位置-->

<!-- <context-param>-->

<!-- <param-name>shiroConfiguration</param-name>-->

<!-- <param-value>classpath:shiro9.ini</param-value>-->

<!-- </context-param>-->

</web-app>

3.2 shiro.ini

[users]

zhangsan=123,admin

lisi=456,manager,seller

wangwu=789,clerk

[roles]

#所有权限用 * 代表

admin=*

clerk=user:query,user:detail:query

manager=“user:query,insert,update”,order:query

[main]

#没有身份认证时,跳转地址

shiro.loginUrl=/user/login

#角色或权限不通过,跳转的页面

shiro.unauthorizedUrl=/author/error

#登出后的跳转地址,回首页

shiro.redirectUrl=/

[urls]

/user/all =authc,perms["user:query]

/user/login/page =anon

/user/login/logic =anon

/user/query =authc

/user/update =authc,roles[“manager”,“seller”]

/user/update =authc,perms[“user:update”,“user:delete”]

/user/logout =logout

3.3 其他默认过滤器

shiro标签

shiro提供了很多标签,用于在jsp中安全校验。

完成对页面元素的访问控制

1.导入shiro的标签库

<%@ taglib prefix=“shiro” uri=“http://shiro.apache.org/tags”%>

2.身份认证

< shiro:authenticated/> 已登录

< shiro:user/> 已登录或记住我

< shiro:guest/> 游客(未登录 且 记住我)

< shiro:notAuthenticated/> 未登录

< shiro:principal/> 获取用户身份信息

3.角色校验

< shiro:hasAnyRoles name=“admin,manager”/> 是其中任何一个角色

< shiro:hasRole name=“admin”/> 是指定角色

< shiro:lacksRole name=“admin”/> 不是指定角色

4.权限检验

<shiro:hasPermission name=“user:delete”/> 有指定权限

<shiro:hasPermission name=“user:delete”/> 缺失指定权限

自定义Realm

存在的问题:目前数据都存在ini文件上,不利于管理,实际开发中这些信息应该放在数据库中

1.建表

2.自定义Realm

2.1 父类

public class MyRealm extends AuthorizingRealm {

/**

* 查询权限信息

* 通过用户名查询信息

* @param principalCollection

* @return

*/

@Override

protected AuthorizationInfo doGetAuthorizationInfo(PrincipalCollection principalCollection) {

String username = (String)principalCollection.getPrimaryPrincipal();

return null;

}

/**

* 查询身份信息

* subject.login(token)触发

* 查询方式通过用户名查询用户信息

* @param authenticationToken

* @return

* @throws AuthenticationException

*/

@Override

protected AuthenticationInfo doGetAuthenticationInfo(AuthenticationToken authenticationToken) throws AuthenticationException {

String username = (String)authenticationToken.getPrincipal();

return null;

}

}

ShiroShiro1.1 Shiro是什么Shiro架构1.工作流程2.RBAC模型3.架构HelloWorld与Web集成shiro标签Shiro为什么要用shiro1.项目中的密码不能明文存储2.任何访客,登录与不登录访问的功能不同3.项目中的功能不是所有的用户都能操作项目当项目某些功能被使用,需要进行安全校验,保证整个系统的秩序1.1 Shiro是什么Apache Shiro是Java的一个安全权限框架shiro可以轻松的完成:身份认证、授权、加密、会话管理等功能Shiro

ShiroShiro1.1 Shiro是什么Shiro架构1.工作流程2.RBAC模型3.架构HelloWorld与Web集成shiro标签Shiro为什么要用shiro1.项目中的密码不能明文存储2.任何访客,登录与不登录访问的功能不同3.项目中的功能不是所有的用户都能操作项目当项目某些功能被使用,需要进行安全校验,保证整个系统的秩序1.1 Shiro是什么Apache Shiro是Java的一个安全权限框架shiro可以轻松的完成:身份认证、授权、加密、会话管理等功能Shiro

333

333

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?