前言

Sodinokibi勒索病毒黑客组织获取了远程管理解决方案提供商Kaseya基础设施的访问权限,并使用VSA软件的恶意升级执行程序在企业网络上部署Sodinokibi(REvil)勒索病毒,据报道该事件已经影响了全球数千家公司,相关受害者发布的信息,如下所示:

安全事件

Sophos公司的恶意软件分析师Mark Loman指出REvil勒索病毒黑客团伙在主机系统上禁用本地防病毒解决方案,然后部署一个虚假的Windows Defender应用程序,该应用程序运行实际的Sodinokibi(REvil)勒索病毒,如下所示:

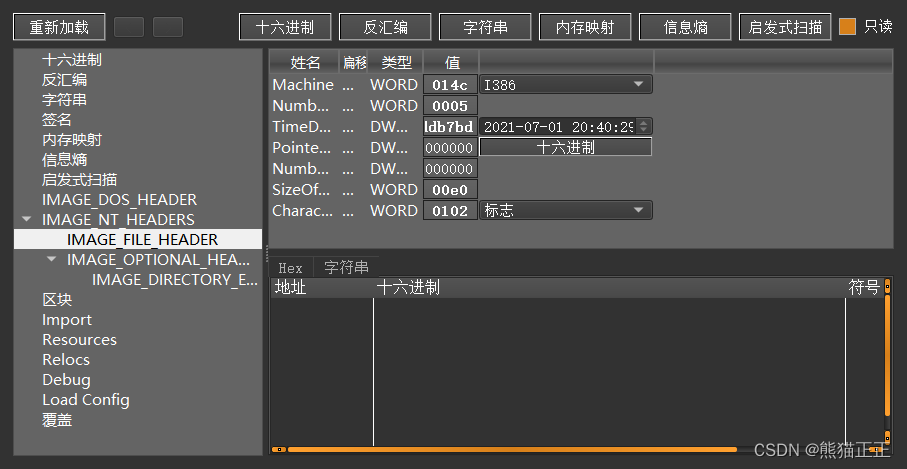

最新的Sodinokibi(REvil)勒索病毒的编译时间为2021年7月1日,如下所示:

然后应该是在7月2日左右,该勒索病毒黑客组织通过Kaseya基础设施发起供应链攻击,传播这款最新的勒索病毒,勒索病毒的运行之后,如下所示:

该勒索病毒黑客组织通过判断受害者是否加入域等信息,要求受害者支付不同的赎金,从5万美元到500万美元不等,笔者捕获的这款勒索病毒样本,勒索赎金为160万美元,如下所示:

目前Kaseya已经通知客户,让客户将VSA服务器离线,直到收到进一步的通知指示,安装相应的补丁之后,才能让SAAS和VSA服务器运行,如下所示:

Kaseya除了建议客户关闭他们的 VSA 服务器之外,为了阻止恶意更新的传播,Kaseya 还关闭了自己的云基础设施,并试图将 REvil 团伙从其系统中清除,Kaseya被Sodinokibi(REvil)勒索病毒黑客组织利用发动大规模供应链攻击之后,美国网络安全和基础设施安全局表示正在调查这一事件,以及如何解决它。

这次Sodinokibi(REvil)勒索病毒黑客组织攻击行动,也标志着勒索病毒黑客组织第三次滥用 Kaseya 产品部署勒索软件,2019年2 月Gandcrab 勒索病毒黑客组织利用 ConnectWise Manage 软件的 Kaseya 插件中的漏洞,在MSP 的客户网络上部署GandCrab勒索病毒,然后Gandcrab 勒索病毒黑客组织在2019年6月1号宣布关闭运营之后不久,Sodinokibi(REvil)勒索病毒黑客组织就马上接管了GandCrab勒索病毒之前的一些传播渠道,同时该勒索病毒黑客组织于2019 年6月对 MSP 发起了第二次攻击,当时他们滥用 Webroot SecureAnywhere 和 Kaseya VSA 产品再次将勒索软件从 MSP 部署到他们的客户网络,这次Sodinokibi(REvil)勒索病毒黑客组织又再次利用Kaseya VSA产品的更新执行流程,通过恶意升级程序给客户安装部署Sodinokibi(REvil)勒索病毒。

近日Sodinokibi又再次接受了采访,相关的采访内容,如下所示:

Sodinokibi(REvil)勒索病毒黑客组织变的越来越活跃了,未来他们可能会发起更多的勒索攻击活动。

参考链接:

https://therecord.media/revil-ransomware-executes-supply-chain-attack-via-malicious-kaseya-update/

总结

勒索病毒黑客组织一直在更新,从来没有停止过发起新的攻击,寻找新的目标,未来几年勒索攻击仍然是全球最大的安全威胁。

455

455

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?