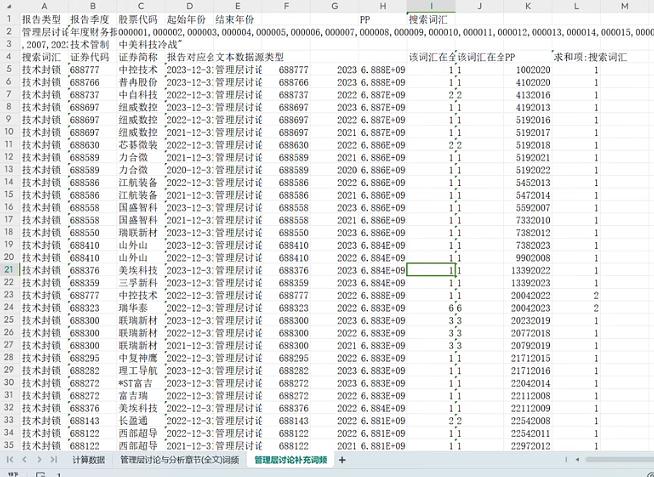

一、数据介绍

数据名称:上市公司企业技术封锁含财务报告&管理层讨论与分析两个版本数据2023-2007(企业层面)

数据范围:A股上市公司

数据年份:2007-2023

样本数量:每个版本5万+条

原始数据来源:国泰安数据库、上市公司年报

二、指标说明

技术封锁(最终结果) cnt_word:总词频

三、数据处理过程

参考C刊《科学学研究》彭家乐(2024)老师的做法,对沪深 A 股上市公司年报进行文本分析,使用年报文本中技术封锁关键词的总词频占比来刻画企业受技术封锁影响的程度,从而更精细地识别和描述感知到技术封锁影响的企业及影响程度。 (1)参考已有研究使用的技术封锁的相关关键词,借助 WinGo 财经文本数据平台的深度学习相似词扩充关键词词库,并结合人工阅读公司年报的结果进行筛选,最终确定的关键词词集包括技术封锁、技术管制、法令、制裁、禁令、保护主义、中美科技冷战等表示技术封锁含义的词汇 (2)使用 Python 从巨潮资讯网爬取沪深 A 股上市公司 2007-2023 年年度报告的 PDF 文件,并将其转换为易于读取的 TXT 格式文档 (3)使用中文通用词典 Jieba 对上市公司年报正文内容进行分词,去除停用词,将非结构化的文本数据转化为词向量进行存储; (4)基于词典法统计关键词词集中的每个词汇在年报中出现的次数,并计算关键词总词频占年报正文总词频的比例,乘以 100 后得到技术封锁指标。 具体词频包括:贸易保护主义+抬头+非关税壁垒+贸易壁垒+贸易摩擦+磨擦+禁运+特保+国际制裁+经济制裁+出口管制+反倾销+外汇管制+核危机+禁令+公约+强制性+制裁+法令+保护主义技术封锁+技术管制

四、参考文献

彭家乐,谢伟,李习保.技术封锁与并购:基于文本分析的实证研究[J/OL].科学学研究,1-22[2024-08-21].

【下载→

方式一(推荐):主页↓个人↓简介

经管数据库-CSDN博客

方式二:数据下载地址汇总-CSDN博客

1426

1426

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?