如何实现动态的秘密管理(由HashiCorp赞助)

关键字: [Amazon Web Services re:Invent 2024, 亚马逊云科技, HashiCorp Vault, Dynamic Secrets Management, Secrets Discovery, Secrets Remediation, Auto-Rotating Secrets, Ephemeral Credentials]

导读

放弃已知的东西可能很困难。但是,如果你的大多数密钥和凭证都是静态的、长期存在的,那么可能是时候做出改变了。在本次会议中,了解HashiCorp Vault与亚马逊云科技最新最强大的密钥管理功能,并将其应用于实际用例,帮助你降低应用程序停机和遭受攻击的风险。同时了解HCP Vault Radar如何帮助你检查分布式环境中的安全风险,对其进行修复,然后执行设置和策略以提高未来的安全性。本次演讲由亚马逊云科技合作伙伴HashiCorp为您带来。

演讲精华

以下是小编为您整理的本次演讲的精华。

2024年亚马逊云科技 re:Invent大会上的“如何实现动态的秘密管理(由HashiCorp赞助)”会议开始时,HashiCorp的技术产品营销经理David Mills询问与会者是否在不安全的位置遇到过秘密或在各自的组织中经历过类似情况。他承认这是一个普遍存在的问题,并表示有意探讨识别和补救这些不安全秘密的方法。

David解释说,大多数入侵都源于被盗的凭证,仅在2024年就激增了180%。他强调人为因素在入侵中的作用,以及被盗凭证在Web应用程序入侵中的普遍性。令人震惊的是,2024年的平均入侵规模为488万条记录,这凸显了解决这一风险的迫切需求。

此外,David阐明了手动管理秘密的财务影响,举例说一位客户每月轮换500个秘密,年支出近50万美元。这笔高昂的费用通常导致凭证滞留在不安全的位置而无法轮换,加剧了漏洞。

David将秘密分为四类:未管理(静态)、已管理(安全存储)、自动轮换和动态(临时、一次性使用)。他强调自动化秘密管理和利用动态秘密来加强安全的重要性。

随后,他介绍了HashiCorp的Vault Radar,这是一款免费的公共测试版工具,旨在发现和补救不安全的秘密。Vault Radar能够扫描云和本地环境,识别秘密和敏感数据,对发现结果进行优先级排序,并与Jira和Slack等工具集成以进行通知和补救。

David演示了Vault Radar的仪表板,展示了发现结果、优先级和补救步骤。他还展示了混合代理,可以扫描本地或云资源并将结果上传到中央仪表板。

值得注意的是,Vault Radar可以通过利用预提交钩子和Webhook来防止CI/CD管道中的泄露,在提交之前阻止或发出有关不安全秘密的警告。

概述了Vault Radar之后,David将演示权移交给HashiCorp的产品经理Kaneesh Rani,以阐述有效的秘密管理。

Kaneesh强调了安全秘密的必要性,因为静态秘密是黑客的主要目标。他阐明了轮换秘密(如密码定期更改)和动态秘密(每个客户端都是唯一的、临时的和短期的)之间的区别。

他详细说明了每种类型的使用场景,轮换秘密适用于长期工作负载和合规性要求,而动态秘密则更适用于有时限的工作负载、微服务和临时访问。

Kaneesh介绍了HashiCorp Vault,它为云提供商、数据库、LDAP和证书提供了多种秘密引擎。他展示了新的HashiCorp Vault Secrets架构,它将身份验证与集成配置分离,实现了对集成的自助式访问。

他演示了亚马逊云科技、GCP、MongoDB Atlas、Twilio和Confluent的自动轮换秘密,突出了两个活动秘密的方法和按需轮换功能。他还演示了亚马逊云科技和GCP的动态秘密,强调了它们的临时性和自动撤销。

此外,Kaneesh展示了HashiCorp Vault与HashiCorp Terraform的集成,实现了Terraform运行的临时访问,无需静态凭证。

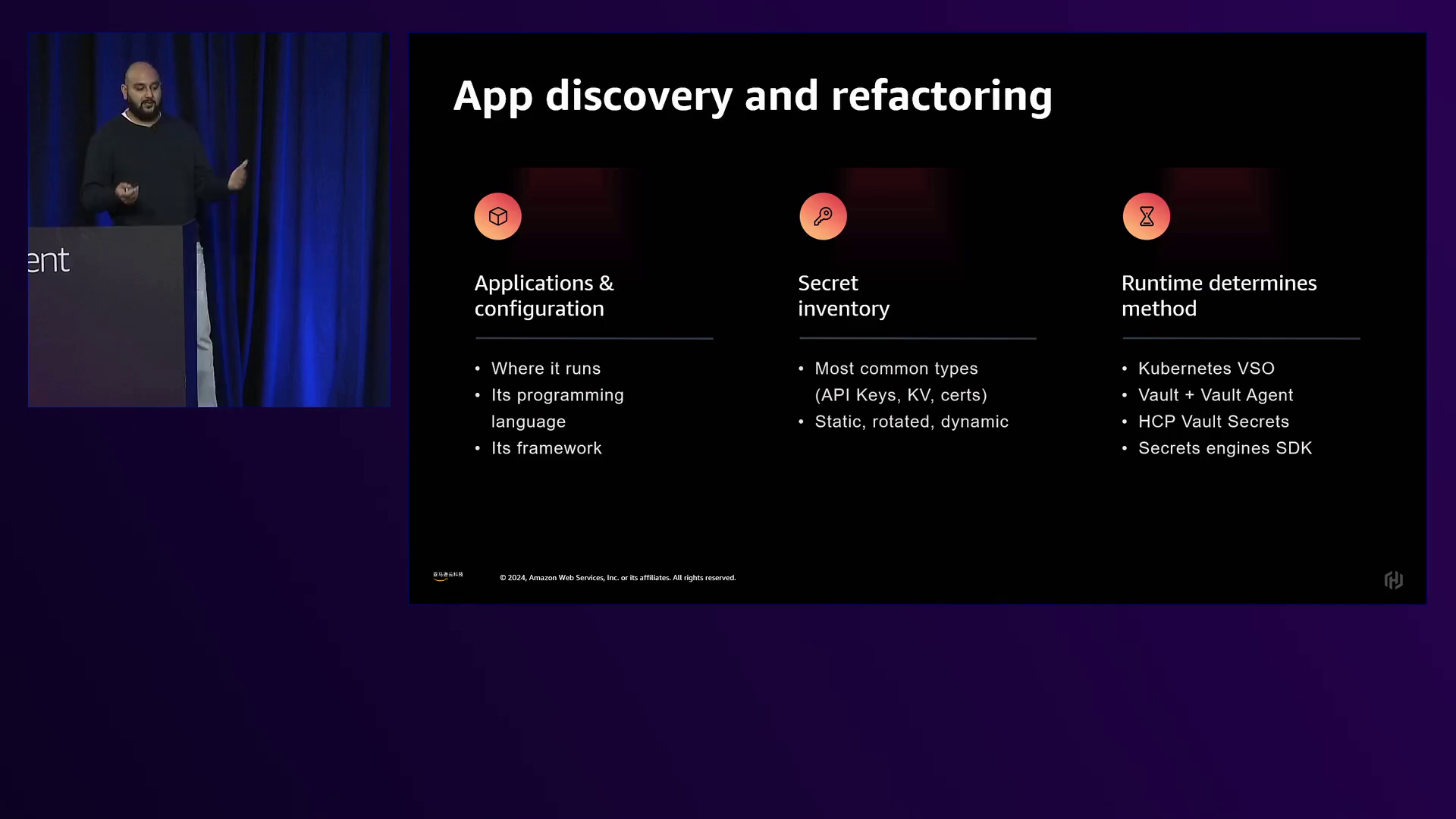

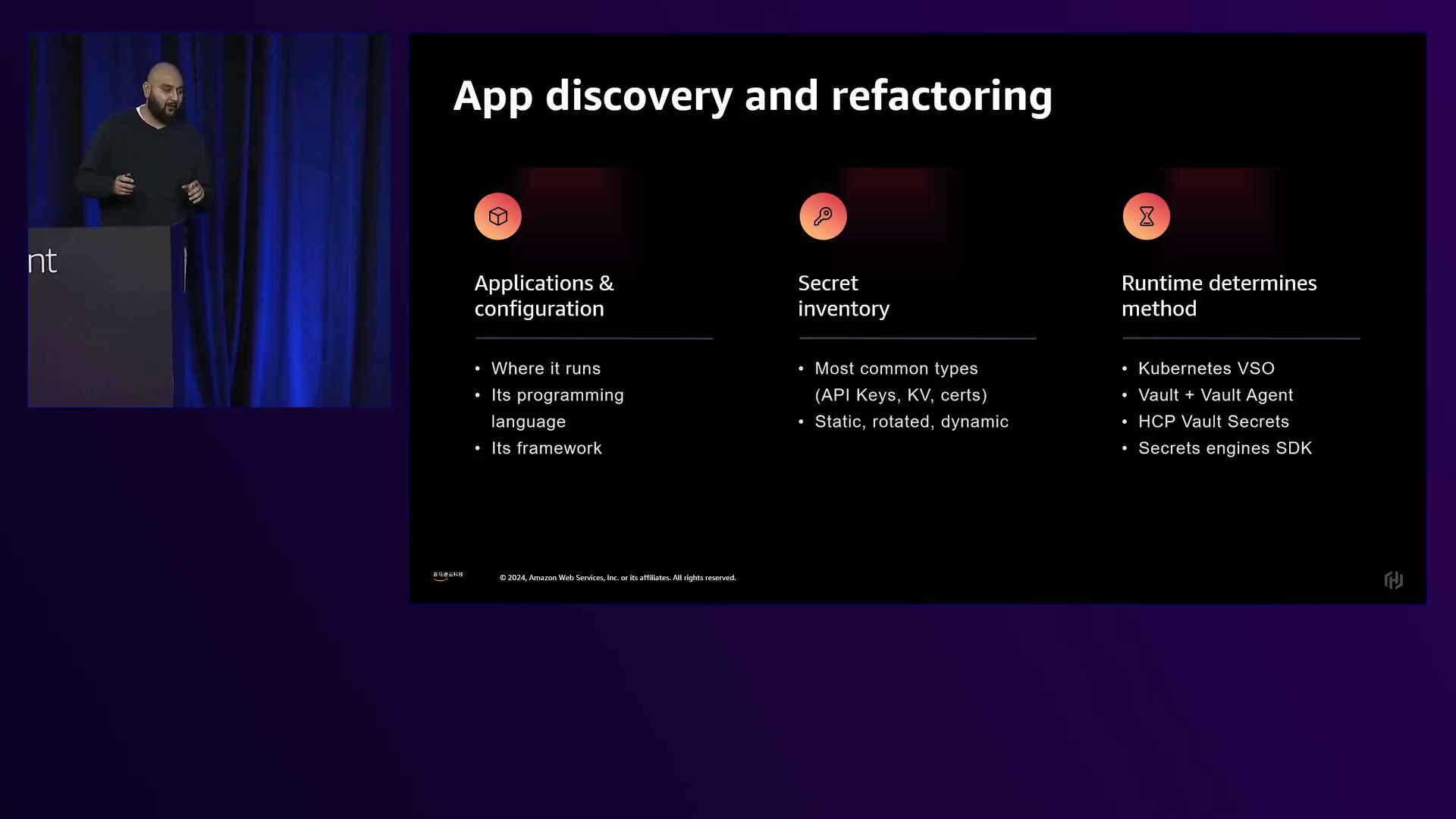

最后,Kaneesh为组织开始秘密管理之旅提供了可操作的步骤,包括了解应用程序和配置、创建秘密清单(可借助Vault Radar)以及选择适当的运行时方法(Vault Agent、Vault Secrets Operator或HashiCorp Vault Secrets)。

会议最后展示了用于进一步探索Vault Radar、HashiCorp Vault文档和有关应用程序重构和HashiCorp安全生命周期愿景的博客文章的二维码和资源。

如何实现动态的秘密管理(由HashiCorp赞助)

下面是一些演讲现场的精彩瞬间:

David Mills是HashiCorp的技术产品营销经理,在reInvent2024的演讲中,他和他的同事Kaneesh Rani(Vault产品经理)首先介绍了自己。

演讲强调了由于凭证被盗导致的数据泄露事件急剧增加,以及人为因素带来的风险,从而凸显了采取强有力的安全措施的必要性。

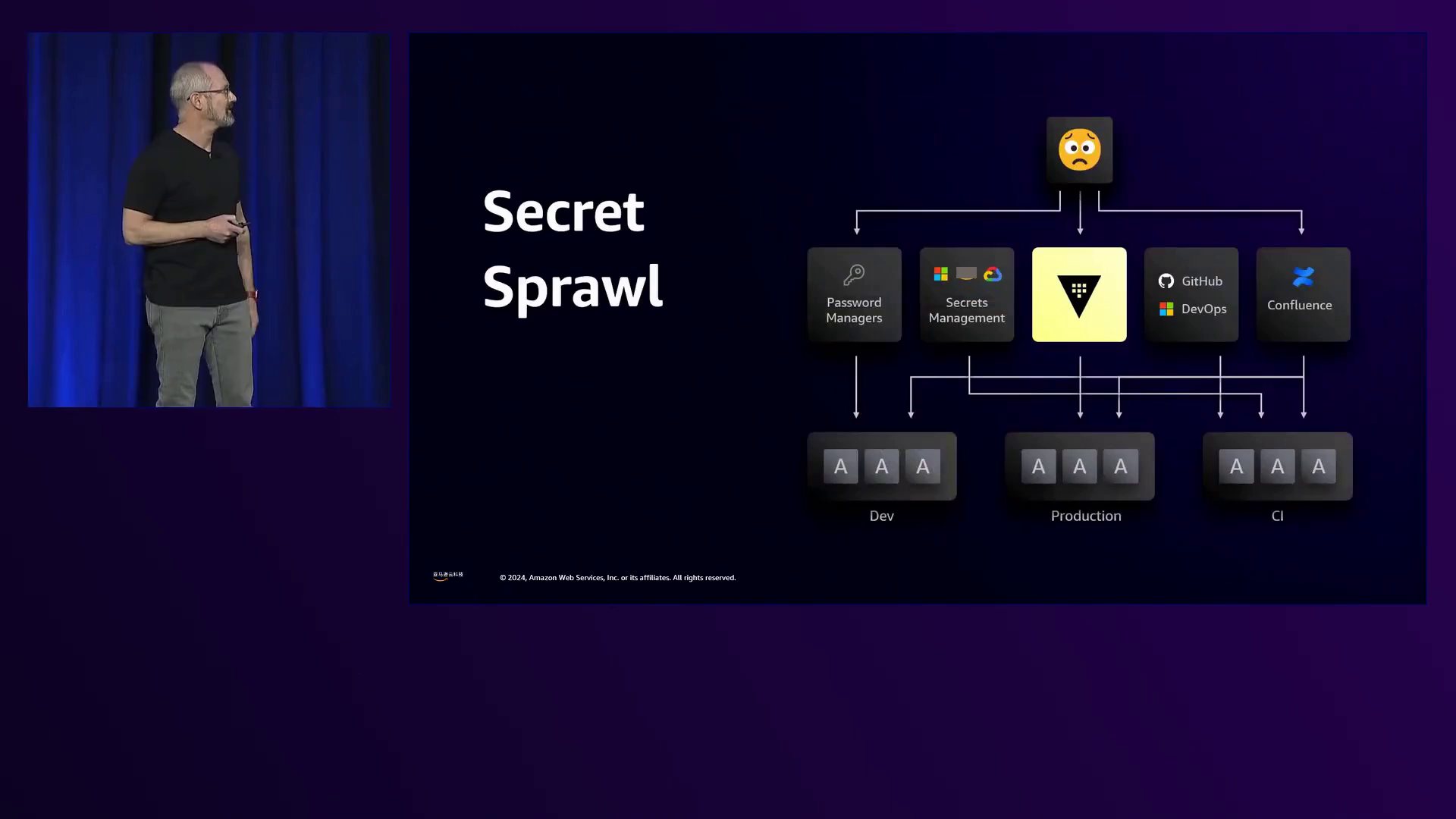

演讲者强调了集中管理和自动化管理机密(包括用户凭证、证书和API令牌)在跨多个工作流程和组织使用的工具中的重要性。

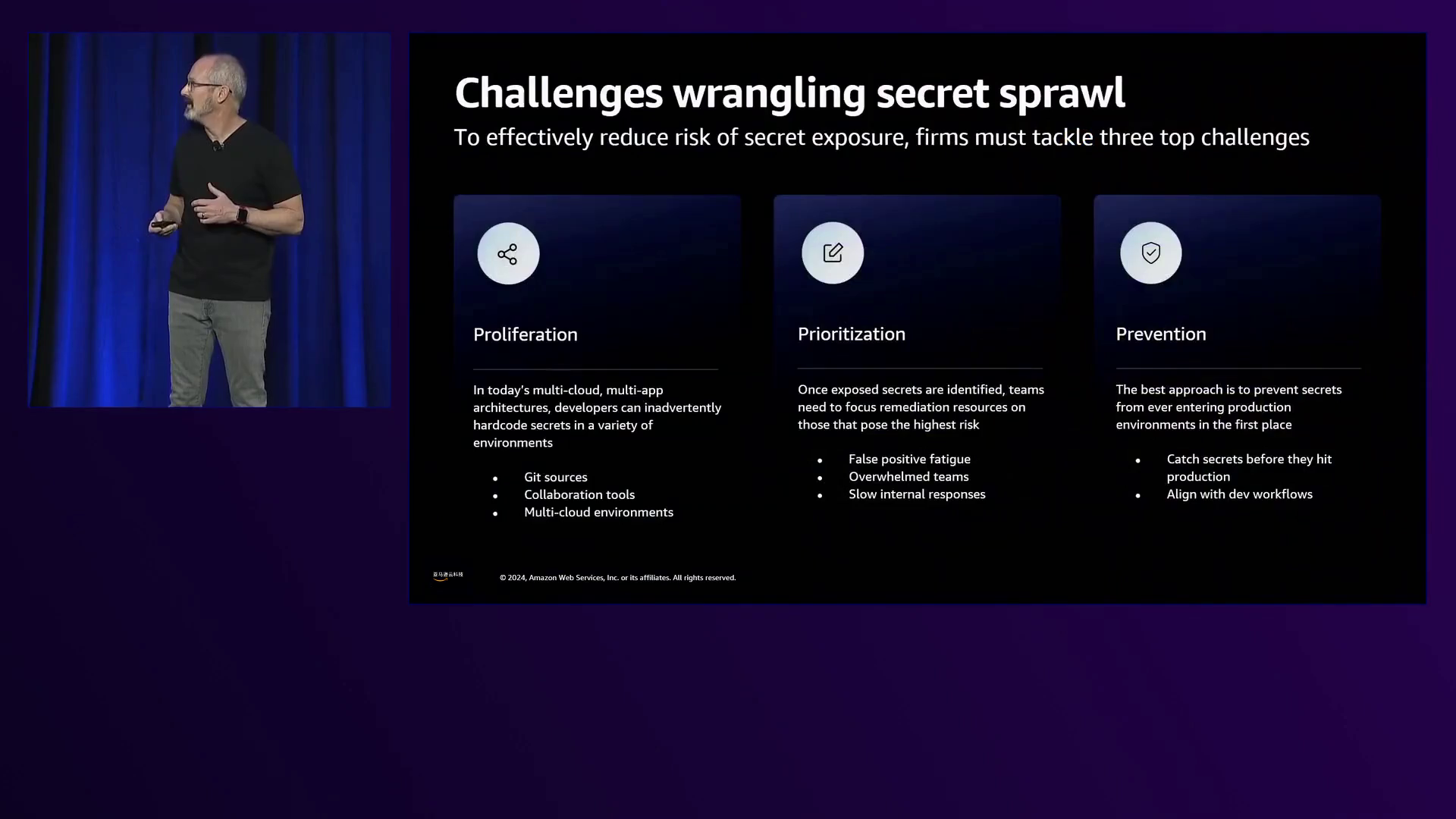

演讲者指出了机密扩散的挑战,由于开发工作流程优先考虑速度而非安全性,导致机密最终存储在不安全的位置,从而引发DevOps和SecOps团队之间的冲突。

演讲揭示了全面的机密管理方法,包括发现、清单、运行时方法,以及与各种平台和架构无缝集成。

演讲者强调了各种资源,包括HCP Vault Radar的二维码、Vault文档、应用程序重构博客和SLM博客,为与会者提供了有关安全实践的宝贵信息和指导。

总结

在这场引人入胜的演讲中,HashiCorp的David Mills和Kaneesh Rani深入探讨了动态密钥管理这一关键问题。他们强调了未经保护的密钥导致数据泄露的普遍性以及相关的成本。他们提出的解决方案Vault Radar,使组织能够发现、优先处理和补救各种环境中未经保护的密钥。

David演示了Vault Radar的功能,包括扫描密钥、个人身份信息(PII)和不包容性语言。他展示了直观的仪表板、与通知工具的集成以及预提交钩子,以防止在CI/CD管道中发生泄露。混合代理可以扫描云端和本地资源,确保全面覆盖。

接下来,Kaneesh探讨了轮换和动态密钥的细微差别。轮换密钥是定期更新静态凭据,而动态密钥是短暂的、唯一的、按需生成的。他概述了每种方法的使用场景,并介绍了HashiCorp的Vault Secrets,它简化了跨多个提供商管理这两种类型的密钥。

通过现场演示,Kaneesh展示了Vault Secrets与应用程序的无缝集成,包括自动轮换亚马逊云科技凭据以及为亚马逊云科技和Terraform生成动态密钥。演讲强调管理意图而非静态密钥的重要性,以增强安全态势。

最后,演讲者为组织迈向安全密钥管理之路提供了可操作的步骤。他们提供了资源,包括Vault Radar信息的二维码、文档和详细介绍应用程序重构和HashiCorp安全生命周期愿景的博客。

亚马逊云科技(Amazon Web Services)是全球云计算的开创者和引领者。提供200多类广泛而深入的云服务,服务全球245个国家和地区的数百万客户。做为全球生成式AI前行者,亚马逊云科技正在携手广泛的客户和合作伙伴,缔造可见的商业价值 – 汇集全球40余款大模型,亚马逊云科技为10万家全球企业提供AI及机器学习服务,守护3/4中国企业出海。

584

584

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?