本文作者:邱朋飞

这篇文章主要讲述向Enclave函数传递参数。该文章部分参考了:http://blog.csdn.net/daichunkai123/article/details/78036648?locationNum=10&fps=1

安装完SGX SDK后,我们可以在输入的安装目录下的/sgxsdk/SampleCode文件夹下找到Intel提供的SGX应用程序示例,共有6个例子,根据名字可以大概判断是做什么的,每个示例中的README.txt文件给出了示例的详细信息。6个示例如下所示:

1. 复制SampleEnclave示例并建立自己的MemCpy项目

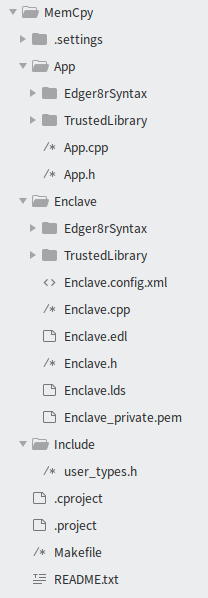

SampleEnclave示例实现了安全printf函数,可以被用来安全打印我们需要的字符串。我们把SampleEnclave示例复制到自己的文件夹中,基于该示例,我们开发一个使用Enclave复制字符串的应用程序。我们把复制得到的SampleEnclave文件夹名称改成MemCpy文件夹。下左1图展示了项目的目录结构:

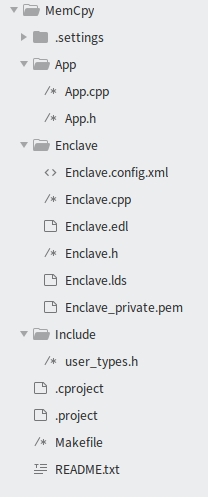

2. 删除一些不需要的文件

其中.settings是隐藏文件夹,里面的language.settings.xml定义了一些与语言相关的信息,我们不用管它。.cproject和.project是隐藏文件,我们也不用管它们。README.txt没有用,我们可以删除README.txt。App文件夹下的Edger8rSyntax和TrustedLibrary文件夹及其中的文件在这个项目中是没有用的,我们把它们删除,同理Enclave文件夹下的Edger8rSyntax和TrustedLibrary文件夹在这个项目中也是没有用的,我们把它们删除。最后项目的目录结构如上左2图所示。

3. 项目各个部分内容简介

3.1 App文件夹

该文件夹存放应用程序中的不可信代码部分,共有2个文件,App.cpp文件和App.h文件

3.1.1 App.cpp文件:该文件是应用程序中的不可信部分代码,其中包括了创建Enclave及销毁Enclave的代码,也定义了一些相关的返回码供使用者查看Enclave程序的执行状态。其中的main函数是整个项目的入口函数。是我们要修改的文件。

3.1.2 App.h文件:该文件是应用程序中的不可信部分代码的头文件,定义了一些宏常量和函数声明。是我们要修改的文件。

3.2 Enclave文件夹

该文件夹存放应用程序中的可信代码部分和可信与不可信代码接口文件,共有6个文件,Enclave.config.xml文件、Enclave.cpp文件、Enclave.h文件、Enclave.edl文件、Enclave.lds文件和Enclave_private.pem文件

3.2.1 Enclave.config.xml文件:该文件是Enclave的配置文件,定义了Enclave的元数据信息,我们可以不用更改。

3.2.2 Enclave.cpp文件:该文件是应用程序中的可信部分代码,包括了可信函数的实现,是我们要修改的文件。

3.2.3 Enclave.h文件:该文件是应用程序中的可信部分代码的头文件,定义了一些宏常量和函数声明。是我们要修改的文件。

3.2.4 Enclave.edl文件:该文件是Enclave的接口定义文件,定义了不可信代码调用可信代码的ECALL函数接口和可信代码调用不可信代码的OECALL函数接口,trusted{}中定义了ECALL函数接口,untrusted{}中定义了OECALL函数接口是我们要修改的文件。

3.2.5 Enclave.lds文件:该文件定义了一些Enclave可执行文件信息,我们不用更改。

3.2.6 Enclave_private.pem文件:该文件是SGX生成的私钥,我们不用更改。

3.3 Include文件夹

该文件夹存放被Enclave接口定义文件Enclave.edl使用的头文件,包括一些宏定义,我们不用管它。共有一个文件,user_types.h文件。

3.3.1 user_types.h文件:该文件定义了用户自定义的类型。

3.4 Makefile文件

该文件是项目的编译文件,定义了项目的编译信息,详细说明还请参考http://blog.csdn.net/daichunkai123/article/details/78027895。是需要修改的部分。

4 编写我们的代码

我们要修改的文件包括:Enclave.edl文件、Enclave.cpp文件、Enclave.h文件、App.cpp文件、App.h文件和Makefile文件。

4.1 Enclave.edl文件修改:

我们要在Enclave.edl文件中定义不可信代码调用可信函数的接口,比如我们定义的可信函数是MyStrCpy,在该函数中我们复制一个字符串到另一个字符串中,该函数有四个参数:目的字符串DeStr、源字符串SoStr、目地字符串长度DeLen和源字符串长度SoLen。该函数没有返回值。

4.1.1 由于我们不需要OCALL接口,也就是可信函数没有调用不可信函数,我们把untrusted{}中的”void ocall_print_string([in, string] const char *str);“删除,此时untrusted{}中是空的。

4.1.2 由于我们不需要Edger8rSyntax和TrustedLibrary,所以我们把与这两部分相关的函数导入删除,也就是把下面部分删除:

from "Edger8rSyntax/Types.edl" import *; from "Edger8rSyntax/Pointers.edl" import *; from "Edger8rSyntax/Arrays.edl" import *; from "Edger8rSyntax/Functions.edl" import *; from "TrustedLibrary/Libc.edl" import *; from "TrustedLibrary/Libcxx.edl" import ecall_exception, ecall_map; from "TrustedLibrary/Thread.edl" import *;4.1.3 我们添加我们的ECALL,我们将以下代码添加到Enclave.edl文件中的untrusted{}之前。由于DeStr和SoStr是指针类型,故我们需要指出这两个指针的方向,由于要把源字符串复制到目的字符串中,故DeStr定义为out方向,代表输出,SoStr定义为in方向,代表输入。

trusted{ public void MyStrCpy([out,size=DeLen] char *DeStr,[in,size=SoLen] char *SoStr,size_t DeLen,size_t SoLen); };4.1.4 修改后的Enclave.edl文件如下所示

enclave { include "user_types.h" /* buffer_t */ trusted{ public void MyStrCpy([out,size=DeLen] char *DeStr,[in,size=SoLen] char *SoStr,size_t DeLen,size_t SoLen); }; untrusted { }; };4.2 Enclave.cpp文件修改

我们在Enclave.cpp文件中实现MyStrCpy函数,该函数首先选择DeLen和SoLen中的较小值,然后使用memcpy函数复制源字符串到目的字符串中,复制的最大长度就是DeLen和SoLen中的较小值。

4.2.1 由于我们要使用memcpy函数,故需要包括string.h头文件,将以下代码添加到头文件包含部分

#include <string.h>4.2.2 由于不需要”void printf(const char *fmt, ...)“函数,故删除Enclave.cpp文件中的”void printf(const char *fmt, ...)“函数,并将以下代码添加到Enclave.cpp文件中

void MyStrCpy(char *DeStr,char *SoStr,size_t DeLen,size_t SoLen){if (DeLen > SoLen) DeLen = SoLen; if (DeLen >= 0) memcpy(DeStr,SoStr,DeLen); }4.2.3 修改后的Enclave.cpp文件如下所示

#include <stdarg.h> #include <stdio.h> /* vsnprintf */ #include <string.h> #include "Enclave.h" #include "Enclave_t.h" /* print_string */ void MyStrCpy(char *DeStr,char *SoStr,size_t DeLen,size_t SoLen){ if (DeLen > SoLen) DeLen = SoLen; if (DeLen) memcpy(DeStr,SoStr,DeLen); }4.3 Enclave.h文件修改

我们在Enclave.h文件中添加MyStrCpy函数声明,该文件修改比较简单。

4.3.1 删除Enclave.h文件中的”void printf(const char *fmt, ...);“函数声明,并将以下代码添加到Enclave.h文件中

void MyStrCpy(char *DeStr,char *SoStr,size_t DeLen,size_t SoLen);4.3.2 修改后的Enclave.h文件如下所示

#ifndef _ENCLAVE_H_ #define _ENCLAVE_H_ #include <stdlib.h> #include <assert.h> #if defined(__cplusplus) extern "C" { #endif void MyStrCpy(char *DeStr,char *SoStr,size_t DeLen,size_t SoLen); #if defined(__cplusplus) } #endif #endif /* !_ENCLAVE_H_ */4.4 App.cpp文件修改

我们在该文件中调用自定义的ECALL函数MyStrCpy复制一个字符串到另一个字符串中。该文件修改比较简单

4.4.1 由于我们不需要Edger8rSyntax和TrustedLibrary,所以我们把main函数中与这两部分相关的函数调用删除,也就是把下面部分删除:

/* Utilize edger8r attributes */ edger8r_array_attributes(); edger8r_pointer_attributes(); edger8r_type_attributes(); edger8r_function_attributes(); /* Utilize trusted libraries */ ecall_libc_functions(); ecall_libcxx_functions(); ecall_thread_functions();4.4.2 我们定义两个宏常量DeLen和SoLen,并在main中定义源字符串和目的字符串

4.4.2.1 定义宏常量,DeLen表示目的字符串的长度,SoLen表示源字符串的长度

#define DeLen 50 #define SoLen 1004.4.2.1 定义源字符串和目的字符串并为源字符串赋值,DeStr表示目的字符串,SoStr表示源字符串,且赋值为”邱朋飞大神“

char DeStr[DeLen]; char SoStr[SoLen]="邱朋飞大神";4.4.3 我们在main函数中的Enclave创建和销毁之间插入我们定义的MyStrCpy函数的调用代码,也插入打印目的字符串函数的代码,也就是把以下代码放到”sgx_destroy_enclave(global_eid);“之前。global_eid参数是必须的,是enclave的id。

MyStrCpy(global_eid,DeStr,SoStr,DeLen,SoLen); printf("%s\n", DeStr);

4.4.4 我们也可以将main函数后面的无关代码给删了,也就是删除以下代码。

printf("Info: SampleEnclave successfully returned.\n"); printf("Enter a character before exit ...\n"); getchar();4.4.5 修改后的main函数如下所示

int SGX_CDECL main(int argc, char *argv[]) { (void)(argc); (void)(argv); char DeStr[DeLen]; char SoStr[SoLen]="邱朋飞大神"; /* Initialize the enclave */ if(initialize_enclave() < 0){ printf("Enter a character before exit ...\n"); getchar(); return -1; } MyStrCpy(global_eid,DeStr,SoStr,DeLen,SoLen); printf("%s\n", DeStr); /* Destroy the enclave */ sgx_destroy_enclave(global_eid); return 0; }4.5 App.h文件修改

该文件修改比较简单。

4.3.1 删除App.h文件中的与Edger8rSyntax和TrustedLibrary相关的函数声明,也就是将一下内容删除

void edger8r_array_attributes(void); void edger8r_type_attributes(void); void edger8r_pointer_attributes(void); void edger8r_function_attributes(void); void ecall_libc_functions(void); void ecall_libcxx_functions(void); void ecall_thread_functions(void);4.3.2 修改后的App.h文件如下所示

#ifndef _APP_H_ #define _APP_H_ #include <assert.h> #include <stdio.h> #include <stdlib.h> #include <stdarg.h> #include "sgx_error.h" /* sgx_status_t */ #include "sgx_eid.h" /* sgx_enclave_id_t */ #ifndef TRUE # define TRUE 1 #endif #ifndef FALSE # define FALSE 0 #endif # define TOKEN_FILENAME "enclave.token" # define ENCLAVE_FILENAME "enclave.signed.so" extern sgx_enclave_id_t global_eid; /* global enclave id */ #if defined(__cplusplus) extern "C" { #endif #if defined(__cplusplus) } #endif #endif /* !_APP_H_ */4.6 Makefile文件修改

我们在Makefile文件中修改编译相关的信息。主要更改”SGX_SDK ?= /opt/intel/sgxsdk“、”App_Cpp_Files := App/App.cpp $(wildcard App/Edger8rSyntax/*.cpp) $(wildcard App/TrustedLibrary/*.cpp)“和”Enclave_Cpp_Files := Enclave/Enclave.cpp $(wildcard Enclave/Edger8rSyntax/*.cpp) $(wildcard Enclave/TrustedLibrary/*.cpp)“

4.6.1 修改SGX SDK路径

如果我们的SGX SDK路径不是/opt/intel/sgxsdk,我们要进行修改,我的是/home/SGXSDK/sgxsdk,所以要将其改成/home/SGXSDK/sgxsdk,结果如下

SGX_SDK ?= /home/SGXSDK/sgxsdk

4.6.2 修改不可信代码编译的源文件

由于我们不需要Edger8rSyntax和TrustedLibrary,所以我们要把App_Cpp_Files中的编译源文件中的Edger8rSyntax和TrustedLibrary删除,由于我们的不可信代码可能是多个文件,因此,我们最好在App_Cpp_Files中包括App文件夹中的所有cpp文件,更改后的结果如下

App_Cpp_Files := $(wildcard App/*.cpp)4.6.3 修改可信代码编译的源文件

由于我们不需要Edger8rSyntax和TrustedLibrary,所以我们要把Enclave_Cpp_Files中的编译源文件中的Edger8rSyntax和TrustedLibrary删除,由于我们的可信代码可能是多个文件,因此,我们最好在Enclave_Cpp_Files中包括App文件夹中的所有cpp文件,更改后的结果如下

Enclave_Cpp_Files := $(wildcard Enclave/*.cpp)

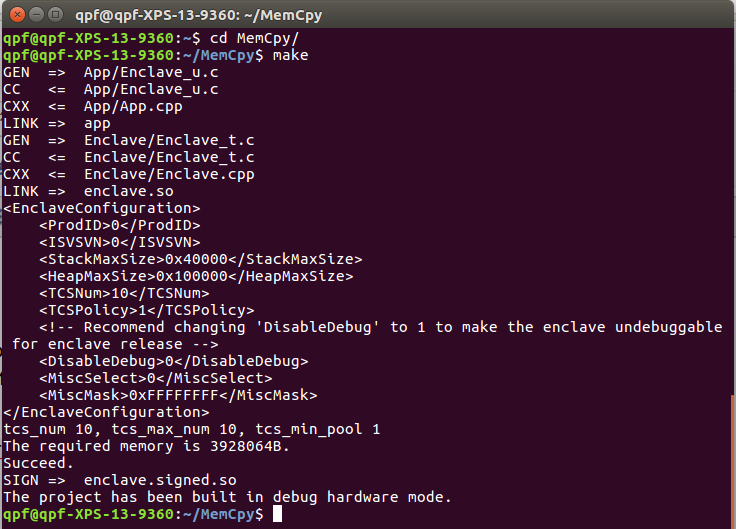

5. 编译修改后的项目文件

打开终端,进入到项目文件夹中,输入make进行编译,如下所示

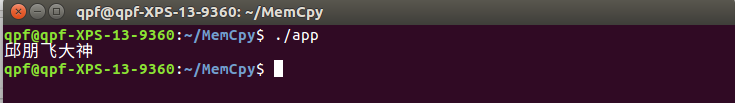

6. 执行程序

在终端中输入./app,可以看到输出了”邱朋飞大神“,说明我们正确编写了程序。

2187

2187

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?