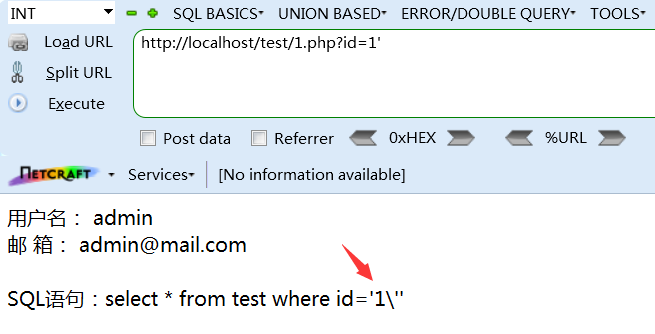

在使用PHP和Mysql时,设置“setcharacter_set_client=gbk”时可能会导致宽字节注入。宽字节注入的原理是这样子的,当提交1.php?id=1时,假如Mysql语句为“select * from user where id=’1’”,当参数使用了addslashes()、mysql_escape_string()或者GPC开关来过滤单引号(’)、双引号(”)、反斜杠(\)和NULL字符,会在这些符号前面加上反斜杠加以转义,如下:

<?php

header("Content-Type: text/html; charset=utf-8");

$conn = mysql_connect('localhost', 'root', 'root');

mysql_select_db("test", $conn);

mysql_query("SET NAMES GBK", $conn); //不安全的编码方式

$id = addslashes($_GET['id']); //不安全的转义函数

$sql = "select * from test where id='$id'";

$query = mysql_query($sql, $conn);

if($query == True)

{

$result = mysql_fetch_array($query);

$user = $result["user"];

$email = $result["email"];

print_r('用户名: ' . $user . '<br />');

print_r('邮 箱: ' . $email . '<br />');

$sql = mb_convert_encoding($sql, "UTF-8", "GBK");

print_r('<br />SQL语句:' . $sql);

}

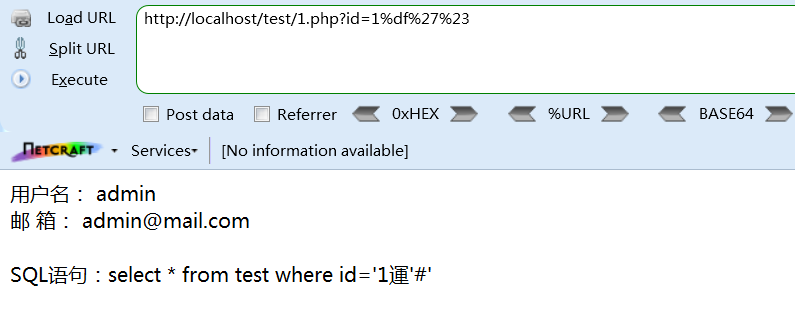

mysql_close($conn);单引号没有闭合,无法实现注入。我们在参数后面加上%df%27,即可把程序中转义的\(%5c)吃掉。这是因为%df和\组合成了%df%5c,解码成了“運”字,后面的%27(单引号)没有被转义,成功实现了闭合。如下:

漏洞的产生是因为在PHP连接Mysql时执行了“setcharacter_set_client=gbk”,比如“SET NAMES GBK”,实际上是执行了如下操作:

set character_set_connection = gbk,

set character_set_results=gbk,

set character_set_client=gbk

而mysql_set_charset(‘gbk’)实际上是调用了SET NAMES,因此也存在漏洞。同样的编码转换函数iconv()、mb_convert_encoding()等也会产生漏洞。

漏洞的防范方法有以下几种:

1) 在执行查询之前执行如下操作:SET NAMES GBK; character_set_client=binary。

2) 使用mysql_real_escape_string()安全转义函数进行参数过滤。

3) 使用pdo方式预编译处理数据库查询。

903

903

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?