关注它,不迷路。

本文章中所有内容仅供学习交流,不可用于任何商业用途和非法用途,否则后果自负,如有侵权,请联系作者立即删除!

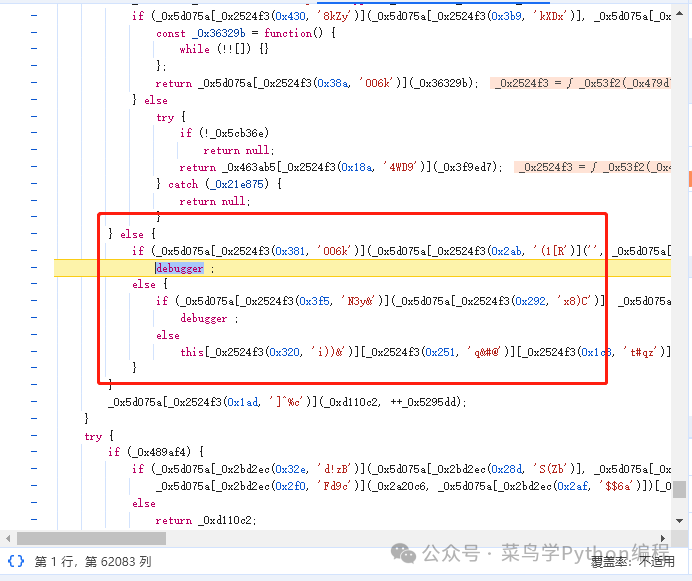

1.反反调试

今天要拿捏的是某视频解析网站,打开后,停到debugger位置:

直接拿星球里的万能字符串还原框架进行还原,地址:

https://t.zsxq.com/c07UH还原后,发现有很多object没有处理:

可以使用星球里的插件进行处理,后续的还原本文不再赘述,彻底还原用,进行替换,发现没有反调试了。

2.抓包分析

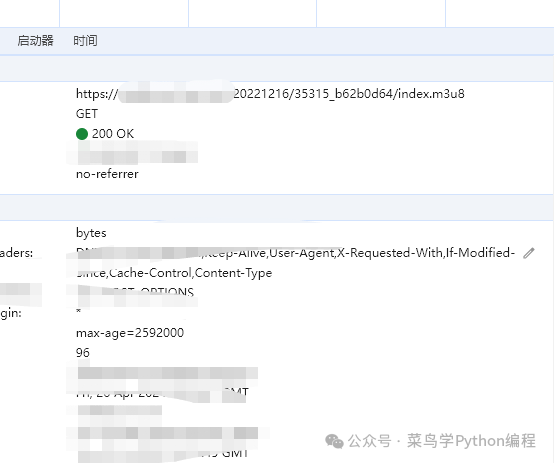

替换上面的混淆代码后,抓包分析得知,真实的地址在这里:

是一个 m3u8文件,因此,接着往前分析,看到这里:

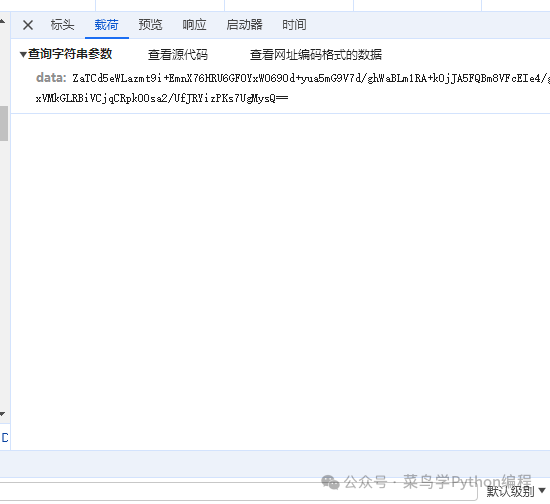

请求返回的是一段加密的字符串,而它的请求同样是一段加密的字符串:

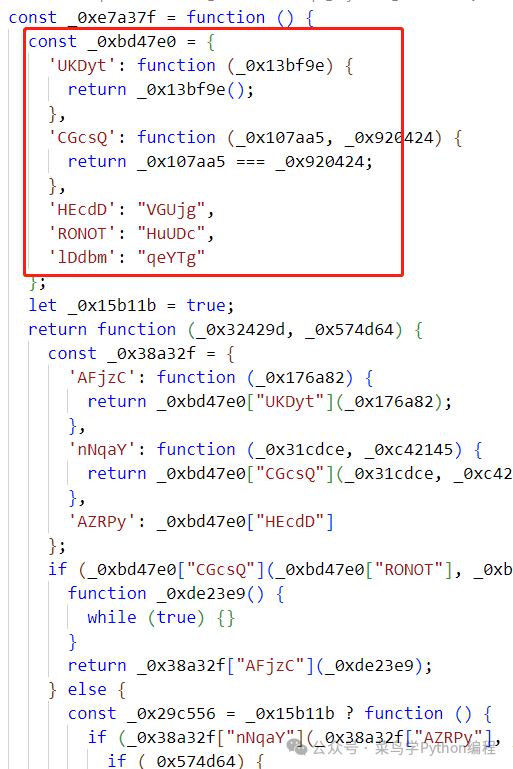

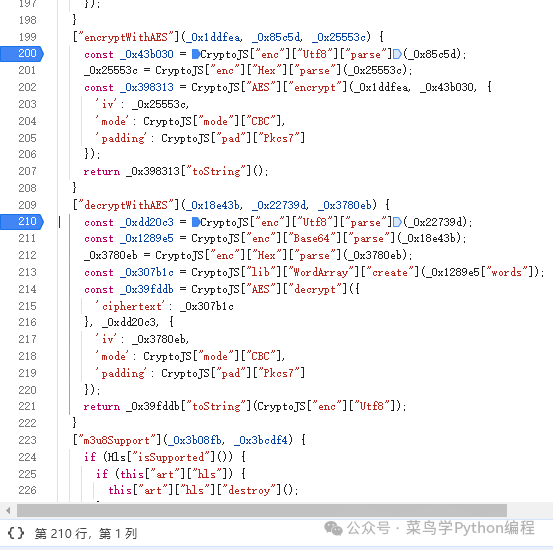

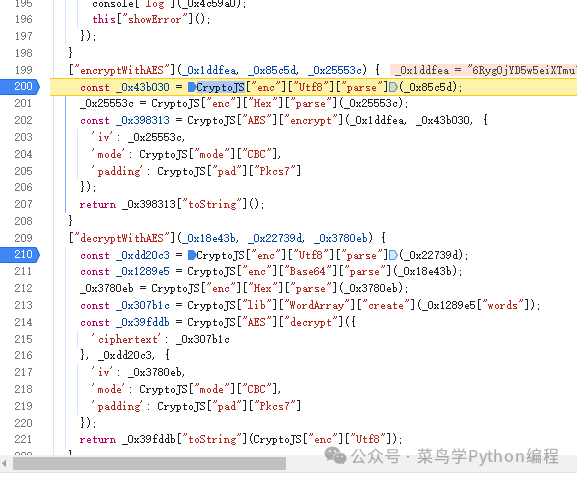

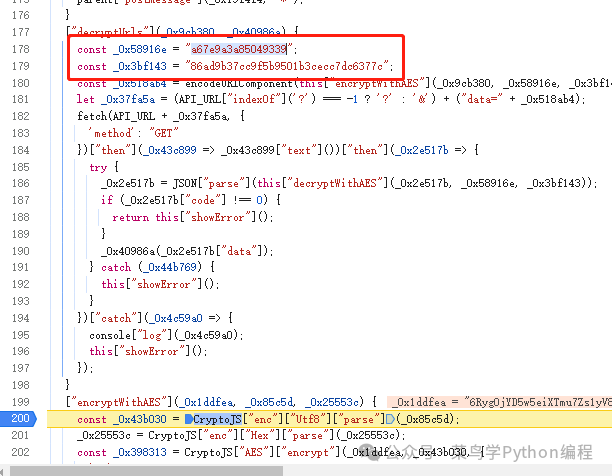

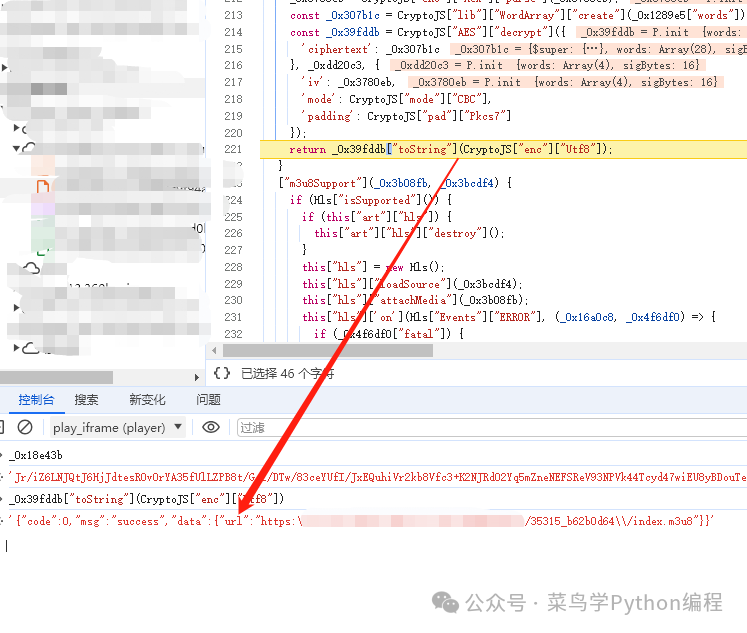

回到我们还原后的混淆代码,发现了可爱的AES,分别在加密和解密的位置打上断点:

再次请求,停到了第一个断点的位置:

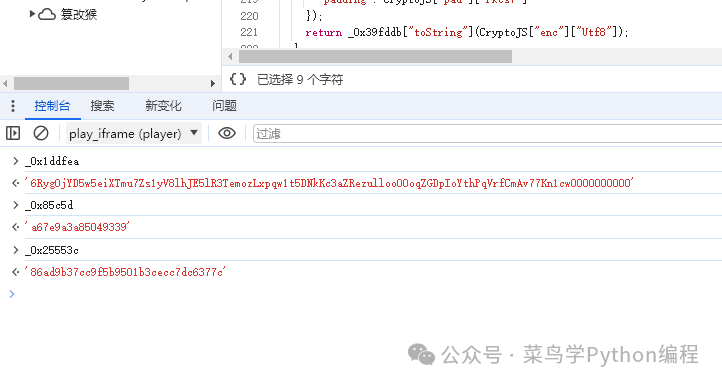

参与加密的字符串,key和iv分别是:

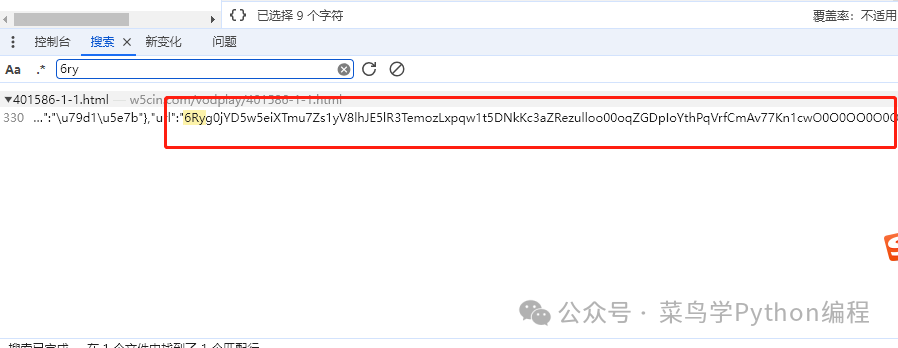

全局搜索 6ry,直接点位到了明文的位置:

原来是请求html里面返回的,而key和iv直接给定了:

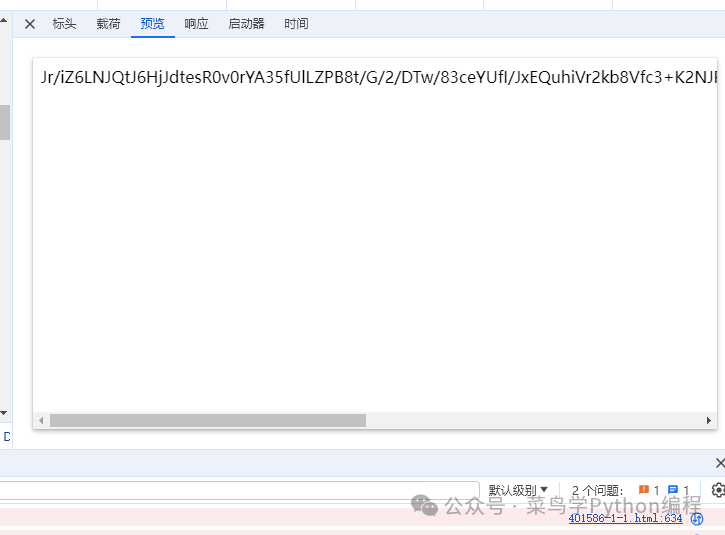

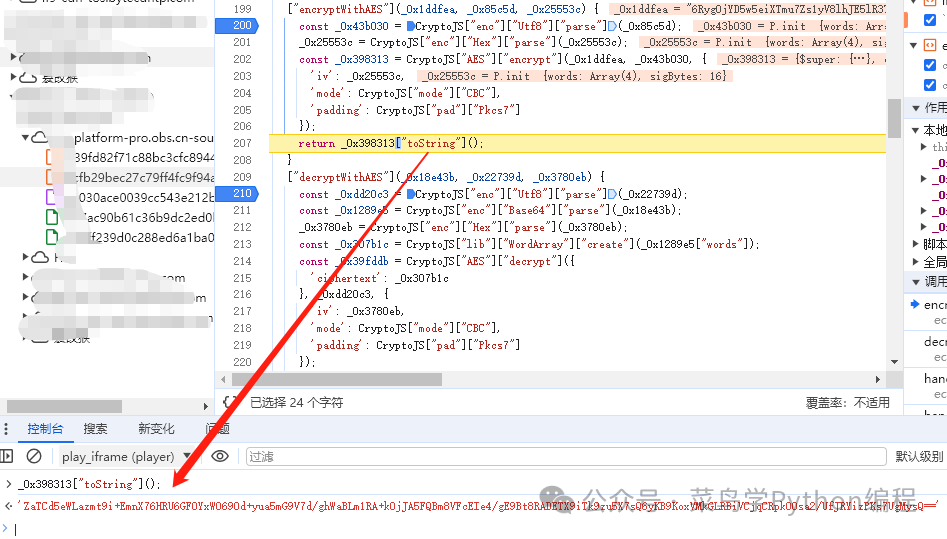

看看加密后的字符串:

很好,就是上面请求的data,通过这个加密的字符串进行请求,得到的也是加密的字符串,再看看解密函数:

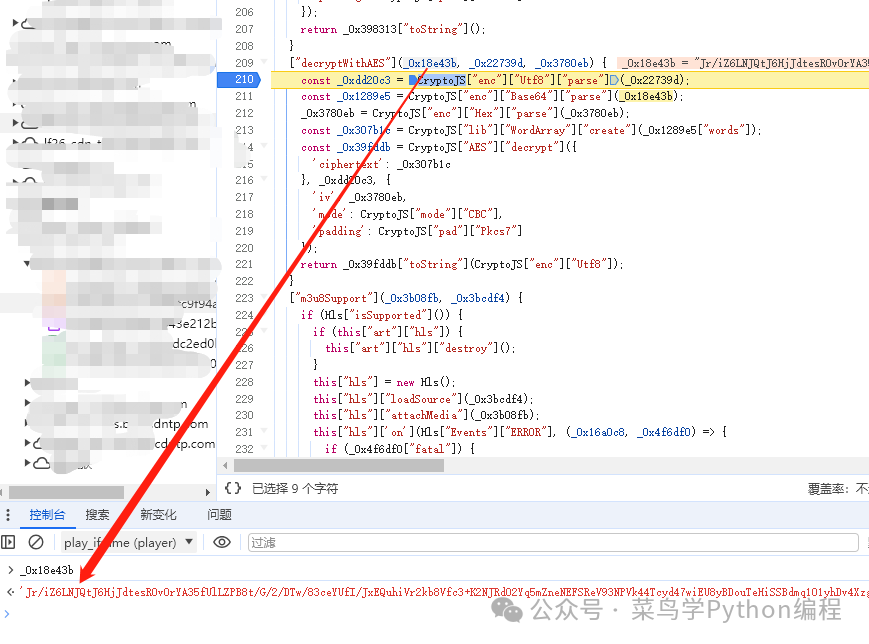

很好,这就是上面的请求返回的字符串,看看解密后的样子:

解密后的数据包含了目标url。完美!

3.总结

请求主html,返回的文本中包含的明文字符串;

将明文字符串进行AES加密,得到加密的字符串;

带着加密后的字符串继续请求,返回了新的加密字符串;

返回的字符串进行解密,获取到目标 m3u8 地址。

该 m3u8 没有被加密,所以可以直接下载了。

今天的文章就分享到这里,感谢大家的阅读!

欢迎加入知识星球,学习更多AST和爬虫技巧。

1103

1103

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?