网络安全中的“零信任”是什么?为什么它越来越重要?

近年来,随着网络攻击的演变与技术革新,传统的“边界防护”安全体系逐渐暴露出多种问题。越来越多的企业与机构开始寻求新的网络安全框架,而**“零信任”(Zero Trust)**这一理念成为了解决复杂安全问题的重要方向。那么,“零信任”究竟是什么?它与我们熟悉的传统网络安全理念有何不同?在技术层面上如何实现?本文将为您深度解析。

一、什么是“零信任”?

零信任(Zero Trust)是一种基于“永不信任,始终验证”原则的网络安全模型。它摒弃了传统以“网络边界”为核心的保护思路,不再假设网络内部是安全的,而是通过动态验证、微隔离和最小权限控制等手段,将安全防护扩展到每一次访问请求,无论用户或设备来自网络内部还是外部,都必须通过严格的身份验证和权限校验。

核心理念:

- 不默认信任任何人或设备:无论在网络内部还是外部,所有访问请求都需要经过验证。

- 基于假设遭受攻击的环境:假设攻击可能已经存在于网络中,通过层层验证减少损失。

- 动态权限策略:访问权限基于实时上下文动态调整(如时间、设备状态、地理位置等)。

举个简单的例子:

以往公司内部的员工登录办公系统,由于设备在内网中,就默认被视为“可信”,没有额外的验证步骤。而零信任模式下,即使是内部员工,也需要不断证明自己的身份,并且只能访问与其角色相关的资源。

二、为什么“零信任”越来越重要?

1. 网络边界变得模糊

随着云计算、大数据、移动办公的普及,网络边界已经越来越难以定义。员工可能通过家用设备访问企业系统,客户可能通过多个平台访问服务,企业资源分散在云端和本地。传统基于边界的防护措施很难适应这种复杂环境。

2. 内部威胁不可忽视

根据研究,约30%-40%的数据泄露事件与内部威胁有关。这些威胁可能来自员工无意泄露信息,或者设备被恶意软件感染。“零信任”通过持续监控和细粒度访问控制,可以有效应对这些内部风险。

3. 攻击手段日益复杂

现代攻击手段更隐蔽、更智能。例如,攻击者可能会通过鱼叉式钓鱼邮件获取内部员工的账号,并以其身份在内部网络横向移动。如果没有严格的身份验证和权限控制,攻击者很容易获取到敏感数据。

4. 合规需求推动

随着《数据安全法》《个人信息保护法》《网络安全法》等法律法规的出台,企业需要采取更高标准的安全措施来保护数据和隐私,而“零信任”正是一种符合这些法规要求的技术框架。

三、零信任的核心技术详解

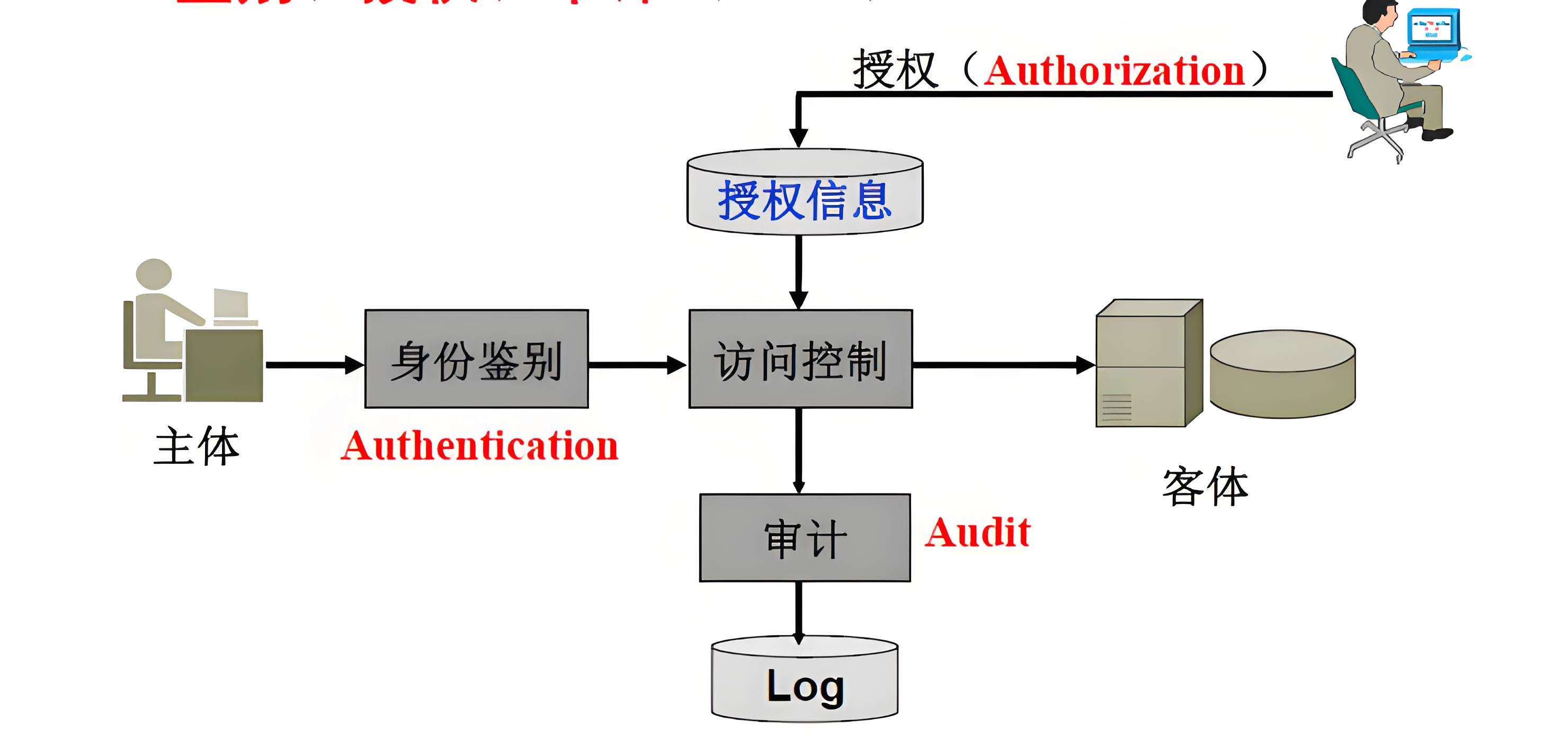

1. 身份与访问管理 (IAM)

身份与访问管理是零信任的基础,通过验证用户和设备的合法性,确保访问权限与资源匹配。

- 单点登录(SSO):通过一个统一的登录入口管理多个应用程序,简化用户体验的同时确保安全性。

- 多因素认证(MFA):通过结合密码、手机验证码、生物识别(如指纹或面部识别)等多个因素,提升身份验证的强度。

- 动态身份验证:根据访问上下文(如时间、地理位置、设备状态)实时评估用户身份可信度。例如,某用户突然从国外登录,系统会标记为异常并限制访问。

2. 微隔离技术

微隔离技术将系统、网络和数据划分为多个独立的“信任区”,即使一个区域受到攻击,也无法轻易扩散到其他区域。

- 具体实现:例如,企业可以将不同的业务模块(如财务系统、研发系统)分隔开来,即使黑客攻破研发系统,也无法直接访问财务数据。

- 常用工具:企业可以使用Azure Security Center、VMware NSX等工具对网络进行微隔离。

3. 最小权限原则(Least Privilege)

确保用户或设备只拥有当前操作所需的最低权限,避免过度授权。

- 技术操作:通过角色权限管理(RBAC),划分用户角色(普通员工、管理员)并限制其访问范围。例如,财务部门员工只可访问财务数据,无法查看研发项目。

- 动态权限调整:当用户或设备行为异常时(如尝试访问不相关的数据),系统会自动撤销其权限。

4. 持续监控与威胁检测

零信任强调“持续可见性”,即对用户行为、设备状态、访问活动进行实时监控,快速发现异常。

- 行为分析:通过机器学习和AI算法识别用户的正常行为模式(如登录时间、访问频率),检测异常行为。

- 威胁情报整合:结合外部威胁情报与内部日志分析,迅速定位潜在攻击。

- 工具推荐:如SIEM(安全信息和事件管理)系统、EDR(终端检测和响应)工具能够支持持续监控。

5. 数据加密与保护

即使数据在传输过程中被恶意拦截,也无法被解读。

- 加密方式:采用TLS/SSL协议加密数据传输,并使用AES、RSA等算法对存储数据进行加密。

- 数据分类与标记:对数据进行分级分类(如敏感数据、普通数据),并对高敏感数据应用更严格的加密和访问策略。

四、如何实施零信任?

-

评估现状,明确目标

- 评估现有网络架构与安全策略,识别潜在风险。

- 明确需要保护的资产、系统和数据。

-

逐步部署关键组件

- 部署身份与访问管理系统(IAM),落实多因素认证(MFA)。

- 实现网络微隔离,确保不同系统之间的访问限制到位。

- 引入持续监控工具,实时检测和响应威胁。

-

建立动态风险模型

- 根据用户行为和设备状态动态调整权限。

- 定期更新安全策略,确保系统始终处于最佳状态。

-

教育与文化建设

- 员工安全意识的培养是零信任落地的重要环节。通过培训和模拟演练,让员工了解新的安全政策和行为规范。

五、零信任的应用场景

- 远程办公

零信任确保远程员工通过不可信网络(如家庭Wi-Fi)访问企业资源时,所有身份与设备的安全性都经过严格验证。

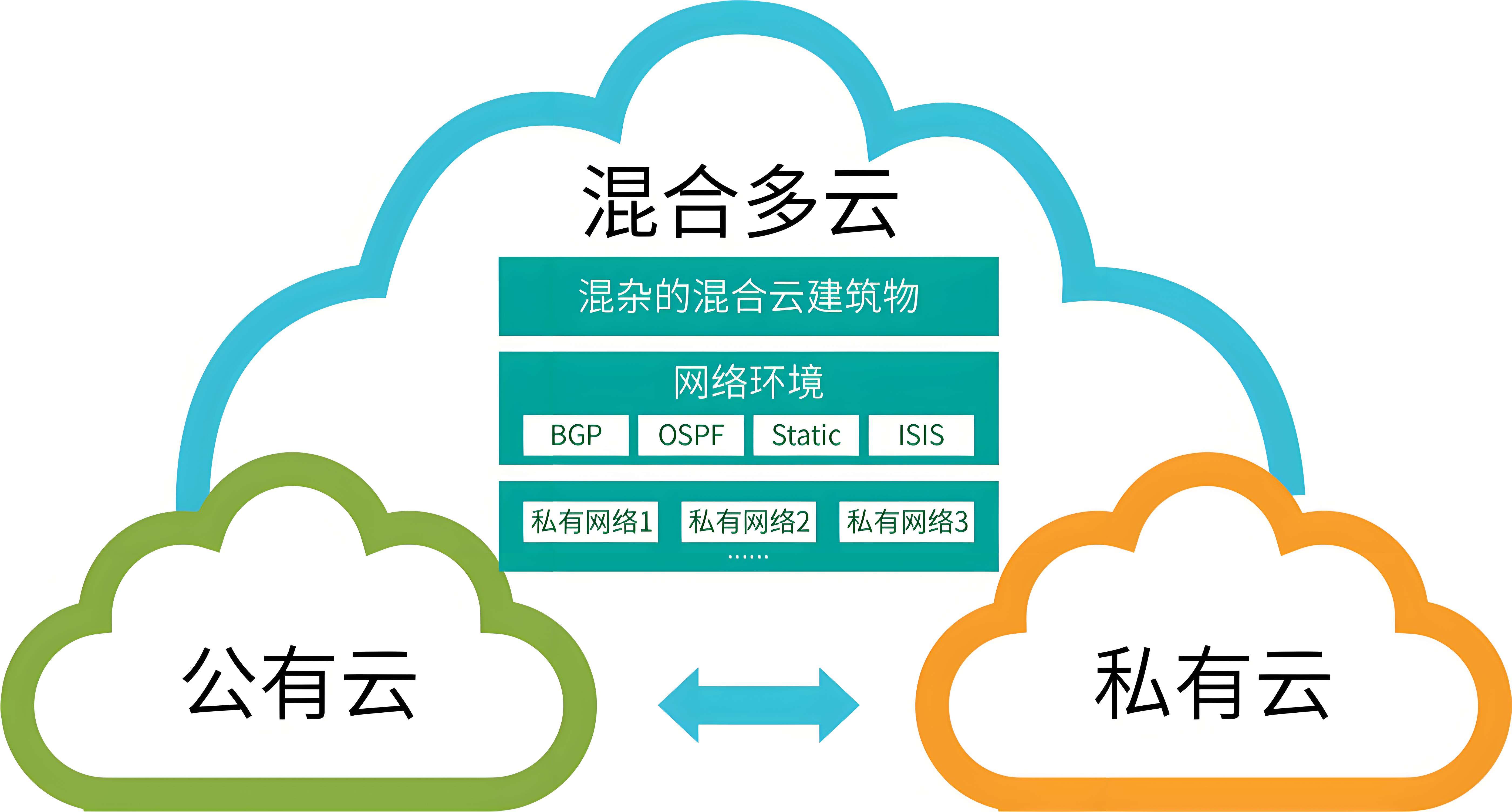

- 混合云与多云环境

在多云部署中,零信任可以为不同云平台之间的通信提供统一的访问控制策略。

- 敏感数据保护

零信任框架通过加密与最小权限原则,避免企业核心机密数据被未授权访问或泄漏。

六、总结

“零信任”从根本上改变了传统网络安全的思路,特别适用于当今复杂的数字化环境。它通过逐步细化的安全验证和动态权限管理,帮助企业在无边界的网络环境中实现最高级别的安全性。随着威胁的不断升级,零信任不仅是网络安全的未来,更是企业抵御攻击的必然选择。

安全无小事,信任需谨慎。如果您对零信任有任何疑问或实践经验,欢迎在评论区分享!

6万+

6万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?