跟踪分析Linux内核启动过程

内核准备

内核和相关环境

上一个实验是基于 x86 的 Linux 内核调试环境,这个实验是基于ARM64,我们需要搭建 ARM64 的调试环境

安装交叉编译工具链和跨平台版 gdb

sudo apt-get install gcc-aarch64-linux-gnu

sudo apt-get install libncurses5-dev build-essential git bison flex libssl-dev

内核配置

make defconfig ARCH=arm64

make menuconfig ARCH=arm64

# 打开debug相关选项 输入y和n进行选中或取消选中

Kernel hacking --->

Compile-time checks and compiler options --->

[*] Compile the kernel with debug info

[*] Provide GDB scripts for kernel debugging

[*] Kernel debugging

# 关闭KASLR,否则会导致打断点失败

Processor type and features ---->

[] Randomize the address of the kernel image (KASLR)

编译内核

export ARCH=arm64

export CROSS_COMPILE=aarch64-linux-gnu-

make Image -j$(nproc) # 这里指定target为Image

制作内存根文件系统镜像

和上一个实验类似,但是这次是跟踪系统调用,所以我们需要准备调用系统调用的代码。

test.c

#include <stdio.h>

#include <time.h>

#include <sys/time.h>

int main()

{

time_t tt;

struct timeval tv;

struct tm *t;

#if 0

gettimeofday(&tv,NULL);

#else

asm volatile(

"add x0, x29, 16\n\t" //X0寄存器用于传递参数&tv

"mov x1, #0x0\n\t" //X1寄存器用于传递参数NULL

"mov x8, #0xa9\n\t" //使用X8传递系统调用号169

"svc #0x0\n\t" //触发系统调用

);

#endif

tt = tv.tv_sec; //tv是保存获取时间结果的结构体

t = localtime(&tt); //将世纪秒转换成对应的年月日时分秒

printf("time: %d/%d/%d %d:%d:%d\n",

t->tm_year + 1900,

t->tm_mon,

t->tm_mday,

t->tm_hour,

t->tm_min,

t->tm_sec);

return 0;

}

把test.c进行交叉编译

aarch64-linux-gnu-gcc -o test test.c -static

将 test文件移到根文件系统的home目录下

打包成内存根文件系统镜像

find . -print0 | cpio --null -ov --format=newc | gzip -9 > ../rootfs.cpio.gz

qemu-system-aarch64 -m 128M -smp 1 -cpu cortex-a57 -machine virt -kernel linux-5.4.34/arch/arm64/boot/Image -initrd rootfs.cpio.gz -append "rdinit=/init console=ttyAMA0 loglevel=8" -nographic -s

分析系统调用

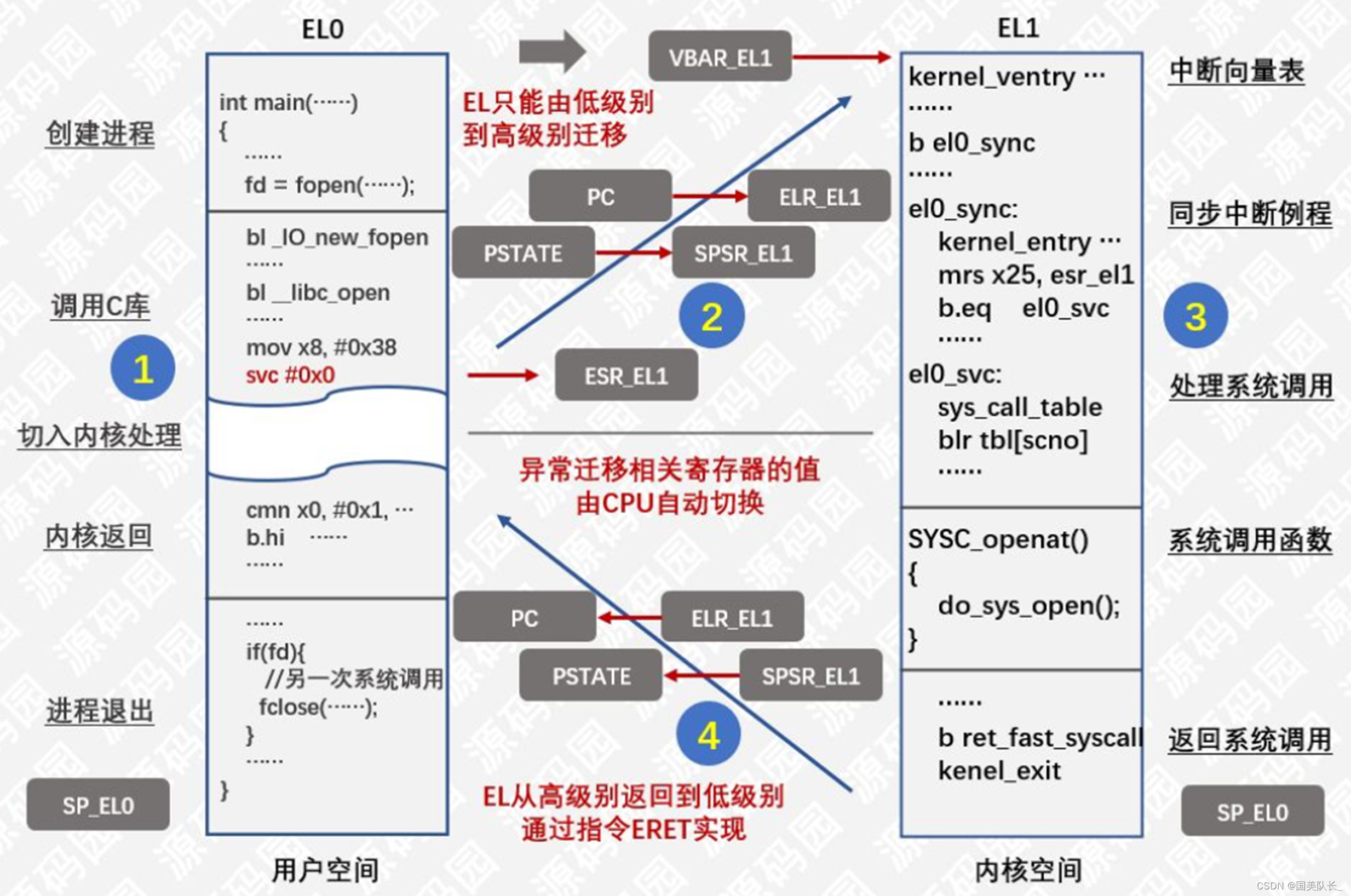

通过查看调用堆栈,我们能很容易地分析出 ARM64 下系统调用的执行过程。ARM64 架构下 Linux 系统调用由同步异常 svc 指令触发,当用户态(EL0 级)程序调用库函数 gettimeofday() 从而触发系统调用的时候,先把系统调用的参数依次放入 X0-X5 这 6 个寄存器(Linux 系统调用最多有 6 个参数,ARM64 函数调用参数可以使用 X0-X7 这 8 个寄存器),然后把系统调用号放在 X8 寄存器里,最后执行 svc 指令,CPU 即进入内核态(EL1 级)。

用户态程序执行svc指令,CPU会把当前程序指针寄存器PC放入ELR_EL1寄存器里,把PSTATE放入SPSR_EL1寄存器里,把异常产生的原因(这里是调用了svc指令触发系统调用)放在ESR_EL1寄存器里。这时CPU是知道异常类型和异常向量表的起始地址的,所以可以自动把VBAR_EL1寄存器的值(vectors),和第3组Synchronous的偏移量0x400相加,即vectors + 0x400,得出该异常向量空间的入口地址,然后跳转到那里执行异常向量空间里面的指令。每个异常向量空间仅有128个字节,最多可以存储32条指令(每条指令4字节),而且异常向量空间最后一条指令是b指令,对于系统调用来说会跳转到el0_sync,这样就从异常向量空间跳转同步异常处理程序的入口。

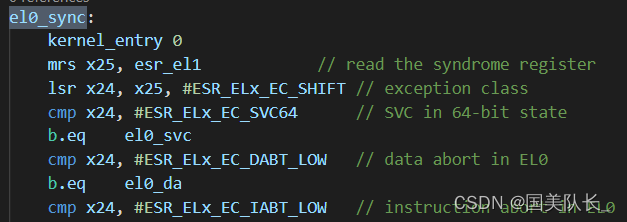

可以在arch/arm64/kernel/entry.S中找到el0_sync

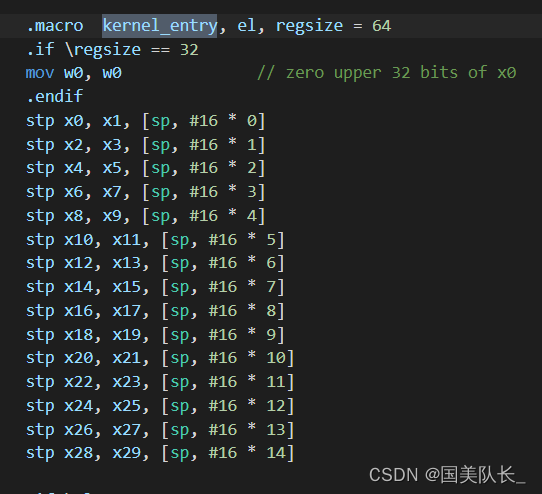

kernel_entry0保存现场

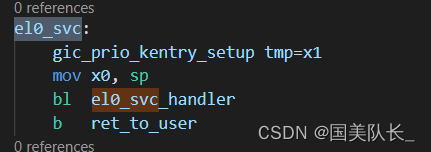

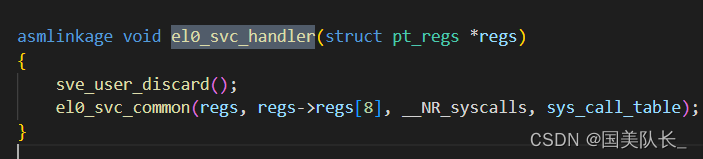

el0_sync 在完成保存现场的工作之后,会根据 ESR_EL1 寄存器确定同步异常产生的原因,同步异常产生的原因很多,在 ARM64 Linux 中最常见的原因是 svc 指令触发了系统调用,所以排在最前面的就是条件判断跳转到 el0_svc , el0_svc 中主要负责调用C代码的 el0_svc_handler 处理系统调用和 ret_to_user 系统调用返回。

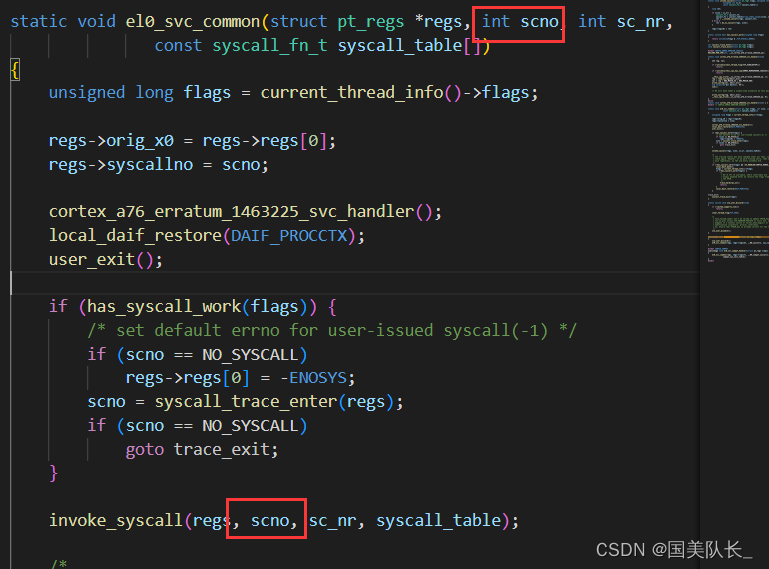

从invoke_syscall函数中我们可以看到当系统调用号(scno)小于系统调用总个数(sc_nr)时,会找到系统调用号作为下标的syscall_table数组中的函数指针(syscall_fn)。然后通过__invoke_syscall函数执行该系统调用内核处理函数,即将__invoke_syscall函数的两个参数regs和syscall_fn变为调用syscall_fn(regs),regs中存储着系统调用参数(regs->regs[0-5])和系统调用号(regs->regs[8]),从而执行该系统调用内核处理函数。最后将系统系统调用内核处理函数的返回值保存到内核堆栈里保存x0的位置,以便将返回值在恢复现场系统调用返回时可以传递到用户态x0寄存器。

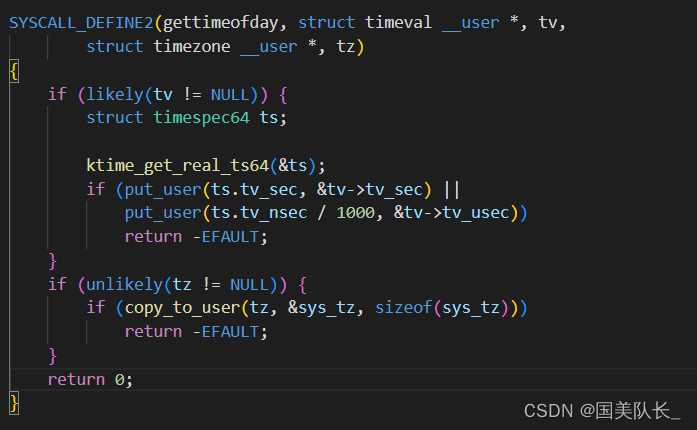

这时就会由中断向量表根据系统调用号调用相应的内核处理函数了,在本例中调用的是169号

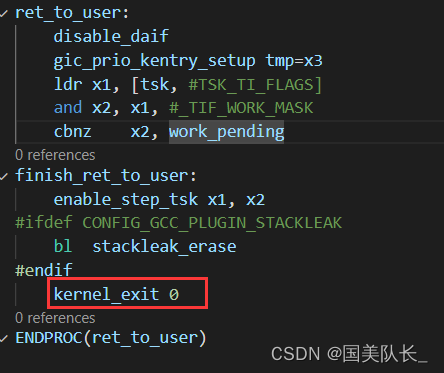

执行完成以后,一个一个退栈执行后续代码然后到b ret_to_user返回系统调用

kernel_exit 0负责恢复现场的代码和kernel_entry 0负责保存现场的代码相对应,kernel_exit 0的最后会执行eret指令系统调用返回。eret指令所做的工作与svc指令相对应,eret指令会将ELR_EL1寄存器里值恢复到程序指针寄存器PC中,把SPSR_EL1寄存器里的值恢复到PSTATE处理器状态中,同时会从内核态转换到用户态,在用户态堆栈栈顶指针sp代表的是sp_el0寄存器。

365

365

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?