一、前引

最近恶补各种加解密。。把之前学的笔记放一放,本来还想放放自己的rsa笔记,不过这里有一份更好的了,我自己的就不拿出来了。

flappypig rsa:http://bobao.360.cn/learning/detail/3058.html?from=groupmessage&isappinstalled=0

另外这个oj https://www.jarvisoj.com上加上sctf2016都有比较典型的rsa的题目,比较好练手。

另外有个推荐的博客http://bluereader.org/rss/12594/p-1,这个是比较系统的讲了rsa,很不错,理论比上面flappypig那个讲的详细些,逻辑性更强,要是flappypig的暂时看不懂的话可以先看这个再去看那个。

1.1 四种分组加密方式及padding

http://www.cnblogs.com/happyhippy/archive/2006/12/23/601353.html

简单总结下:

其中提到填充方法,以分组8个字节为例:需要填充n个字节,则n个字节都填充0x0n。如果恰好全满,填充8个0x08组成新块。OFB和CFB不需要填充。

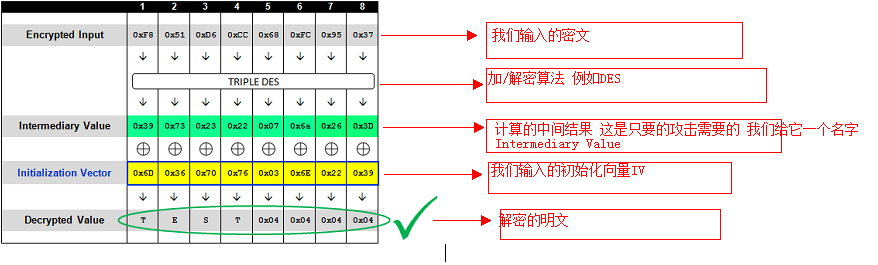

如下分组,产生密文我们在反解的时候,注意到最后一个分组的末尾的数值为0×04,即表示填充了4个Padding。如果最后的Padding不正确(值和数量不一致),则解密程序往往会抛出异常(Padding Error)。而利用应用的错误回显,我们就可以判断出Paddig是否正确。

而这个类似二分盲注的思想,因为明文是看不到的,但是明文解密失败是会有反应的。比如在web应用中,如果Padding不正确,则应用程序很可能会返回500的错误(程序执行错误);如果Padding正确,但解密出来的内容不正确,则可能会返回200的自定义错误(这只是业务上的规定),所以,这种区别就可以成为一个二值逻辑的“注入点”。

明文分组和填充就是Padding Oracle Attack的根源所在。但是这些需要一个前提,那就是应用程序对异常的处理。当提交的加密后的数据中出现错误的填充信息时,不够健壮的应用程序解密时报错。

所以攻击成立两个重要的前提

攻击者能够获得密文(Ciphertext),以及附带在密文前面的IV(初始化向量)

攻击者能够触发密文的解密过程,且能够知道密文的解密结果

1.2 猜解明文

根据之前的分析,padding只可能有以下几种情况:

1个字节的Padding为0x01

2个字节的Padding为0x02

3个字节的Padding为0x03

4个字节的Padding为0x04

5个字节的Padding为0x05

6个字节的Padding为0x06

7个字节的Padding为0x07

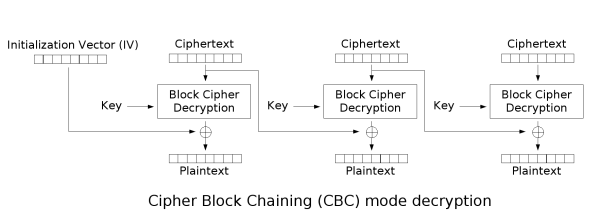

8个字节的Padding为0x08(当原始的明文正好是分组的整数倍的时候,Padding一个整组的填充值)cbc解密模式图如下:

我们接下来要利用选择密文攻击的思想,不断调整,修正IV。来对Intermediary Value进行猜测。

1.2.1 padding 0x01

我们不断地调整IV的值,以希望解密后,最后一个字节的值为正确的Padding Byte,这里是0×01。因为Intermediary Value是固定的(我们此时不知道Intermediary Value),因此从0×00~0xFF之间,只可能有一个IV的值与Intermediary Value的最后一个字节进行XOR后,结果是0×01( 因为0×01只有最后1bit为1,其他都是0,所以根据XOR的性质,只能存在一个值能XOR得到0×01)。攻击者通过遍历这255个值,可以找出IV需要的最后一个字节。

即我们可以控制iv,然后我们能够知道原本正确的iv是啥,然后我们只需要构造iv使得明文解出来是0x01就行了,这样就推到了中间值,加上我们知道正确的iv,异或一下就能够得到第一组明文的最后一个字节的了:

Intermediary Value ^ iv = 0x01

这个iv是我们通过尝试不断构造的,这样子推出了Intermediary Value,那么之前说了我们掌握了真正的iv,这样子就能够知道最终的明文了

1.2.2 padding 0x02

通过上述操作我们能够知道第一个字节,假设为0x??,因此可以”更新”IV(攻击者输入的IV)的第8个字节为0x?? ^ 0x02,然后开始随机构造iv的倒数第二个字节,直至解密出来的第一个分组的倒数第二个字节为0x02,此时的iv异或上0x02之后再和正确iv的倒数第二个字节异或,即可得到明文的第一分组的倒数第二个字节。

至于padding 0x03,0x04…..就不再赘述了。

二、测试代码

这里我自己写了个简单的服务器测试了下,写的比较挫,只是帮助自己更好的理解下原理。。然后自己写了poc。写的非常难看,大家将就着看,另外把自己的草稿也保留在其中了。

服务端代码:

<?php

$string = 'bendawang';

$key = '12345678';

$cipher = MCRYPT_DES;

$modes = MCRYPT_MODE_CBC;

/*

#cipher:01af3d443c84ae0d859755ee9b3e2933

#iv:38b740ea94706e9b

$iv=hex2bin("38b740

本文深入探讨了padding oracle攻击的原理,重点分析了在RSA加密中如何利用这种攻击。内容包括四种分组加密方式及填充规则,以及在CBC模式下如何通过错误的padding判断和猜解明文。文章提供了测试代码和通用POC,帮助读者更好地理解和实践padding oracle攻击。

本文深入探讨了padding oracle攻击的原理,重点分析了在RSA加密中如何利用这种攻击。内容包括四种分组加密方式及填充规则,以及在CBC模式下如何通过错误的padding判断和猜解明文。文章提供了测试代码和通用POC,帮助读者更好地理解和实践padding oracle攻击。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?