一、实践内容

本次实践的内容为恶意代码分析,为顺利完成本次实践,需要了解的知识包括:对于恶意代码的基本了解和分类以及恶意代码分析方法。利用恶意代码技术,攻击者能够将系统攻击过程进行自动化与规模化,从而在更短的时间内对更多的网络用户构成危害。正因为如此,互联网用户或许可能感受不到网络协议攻击与滥用,也可能不用担心服务器遭遇渗透入侵,但却不得不面对恶意代码所带来的安全威胁与困扰。

1、恶意代码的定义与分类

- 计算机病毒:一种能够自我复制的代码,通过嵌入其他程序进行感染,需要人工干预传播

- 蠕虫:与计算机病毒相比,不需要嵌入其他宿主程序中,可以自主运行

- 恶意移动代码:可以自动从远程主机下载并在本地执行的轻量级程序,常在web端实现

- 后门:可以绕开正常的安全控制机制,为攻击者提供访问的代码

- 特洛伊木马:伪装成有用软件,但是内含恶意目标的恶意代码

- 僵尸网络:使用僵尸程序构建的执行一对多命令的攻击网络。

- 内核套件:用以获取并保持最高控制权的一类恶意代码。

2、恶意代码分析方法

恶意代码分析技术主要问题:

- 不能事先知道恶意代码的目的是什么

- 恶意代码具有恶意的攻击目的

- 恶意代码在绝大多数时候不会具有原代码

- 恶意代码会引入大量的对抗分析技术

恶意代码静态分析技术:

- 反病毒扫描:通过匹配现有的已知的病毒进行判断病毒的种类、家族和变种信息。

- 文件格式识别:获得恶意软件执行的平台等信息

- 字符串提取:获取恶意代码实例名、帮助或命令行选项、用户会话、后门口令、相关URL、E-mail信息和包含库文件和函数调用。

- 二进制结构分析:获取程序的头部摘要信息、目标文件运行架构、重定位入口、符号表入口、不同的代码段、编译代码时使用的程序等。

- 反汇编与反编译:将二进制程序,转化成汇编代码和高级语言代码。

- 代码结构与逻辑分析:获取函数调用关系图和程序控制流图。

- 加壳识别与代码脱壳:对代码进行加密、多样性、多态和变形的机制。

二、实践过程

(一)动手实践任务一

对提供的rada恶意代码样本,进行文件类型识别,脱壳与字符串提取,以获得rada恶意代码的编写作者,具体操作如下:

(1)使用文件格式和类型识别工具,给出rada恶意代码样本的文件格式、运行平台和加壳工具;

(2)使用超级巡警脱壳机等脱壳软件,对rada恶意代码样本进行脱壳处理;

(3)使用字符串提取工具,对脱壳后的rada恶意代码样本进行分析,从中发现rada恶意代码的编写作者是谁?

1、文件格式和类型识别

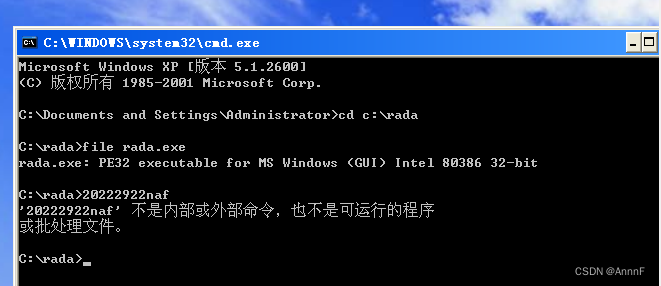

对于文件格式和类型识别,我们可以使用file命令获取。file命令可以用来查看文件信息或类型,WinXPattacker上可以使用该命令。在命令提示符下输入file rada.exe,可以看到Rada.exe为一个32位Windows的可执行文件,且有GUI图形界面:

2、脱壳处理

直接使用WinXPattacker上已有的超级巡警脱壳机工具对rada.exe进行脱壳处理,生成rada_unpacked.exe文件:

3、寻找编写作者

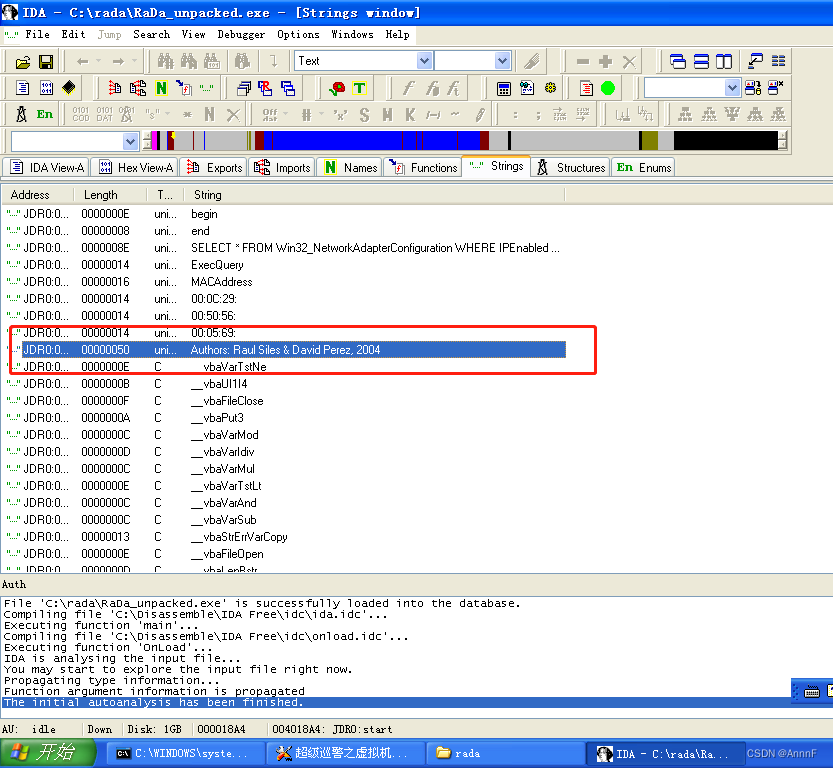

在WinXPattacker使用IDA工具打开脱壳处理后的rada_unpacked.exe文件,进入Strings页面,在String列右击打开Setup,勾选Unicode编码:

之后便可以在这一列找到Authors:Raul Siles & David Perez,2004,即编写作者。

(二)动手实践任务二

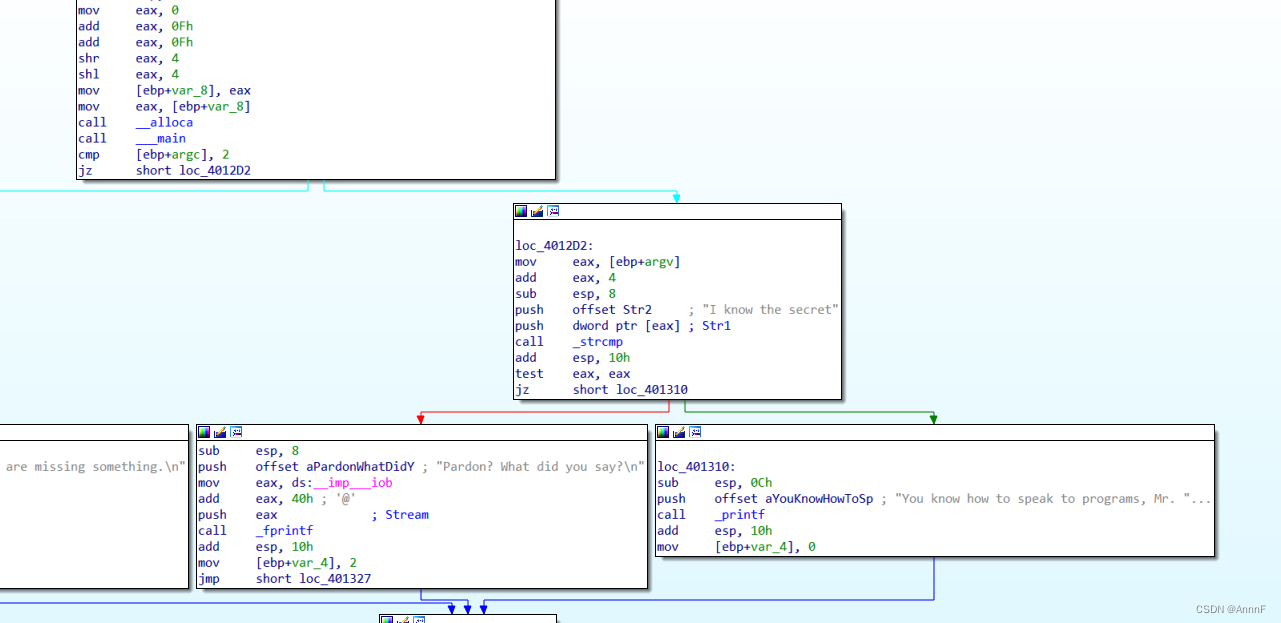

任务:在WinXP Attacker虚拟机中使用IDA Pro静态或动态分析crackme1.exe和crackme2.exe,寻找特定的输入,使其能够输出成功信息。

1、crackme1.exe分析

f5反编译生成伪代码

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

108

108

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?