4399的实名认证真是越来越恶心了,本以为只是响应国家号召做点表面功夫,没想到现在他们又在网页上加了反调试。看来是4399是认真的。

目录

0X00实名认证提醒

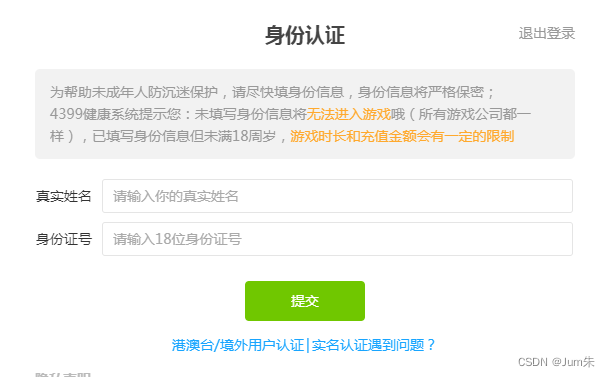

先看一下,需要认证的界面。不认证的话是无法进入的。

0X01分析

这次就以小编最喜欢的高桥名人为例,给大家讲讲怎么关掉实名认证(这个方法应该只对不需要登录的游戏有意义)

首先打开游戏,很快界面提示要实名认证才能玩,同时游戏背景一片白色,但是几秒钟后,我们依旧听到了游戏的背景音,这说明资源加载到了本机,只是被遮挡了

日常F12工具,发现进入了无限debugger:

0X03断点发现=关键元素

这个时候按ctrl + F8 停用所有断点即可,我们这次要做的事情很简单,用不着分析js

接下来进入 元素 标签,发现sdkDialog和cmMask,复制它们的js路径如下图:

然后, 然后在控制台粘贴并改写成如下代码,并回车:

document.querySelector("#Anti_open").remove();

document.querySelector("#Anti_mask").remove();

0X04遮罩消失

可以发现实名认证和灰色的遮罩都消失了。

接下来,选中游戏白屏的部分,会发现元素指向了一个叫pusher的:

同样,复制它的js路径,并改写成如下代码执行,游戏正常显示了:

document.querySelector("#pusher")

0X05快去试试吧

就这样简单给大家介绍到这里。大家快去试试吧。此教程只用于学习使用不得用于其他用途。如有侵权联系立即删除。

本文介绍了如何通过浏览器开发者工具禁用4399游戏的实名认证遮罩,涉及F12调试、元素定位及JS代码修改。作者以高桥名人为例,详细讲解了关闭实名认证的步骤,提醒读者此教程仅限学习使用,不得用于非法目的。

本文介绍了如何通过浏览器开发者工具禁用4399游戏的实名认证遮罩,涉及F12调试、元素定位及JS代码修改。作者以高桥名人为例,详细讲解了关闭实名认证的步骤,提醒读者此教程仅限学习使用,不得用于非法目的。

1234

1234

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?